技术概述

本节介绍 Juniper Connected Security 构建基块如何协同工作,为您的企业提供全面的安全解决方案。

Juniper Connected Security 解决方案的组件

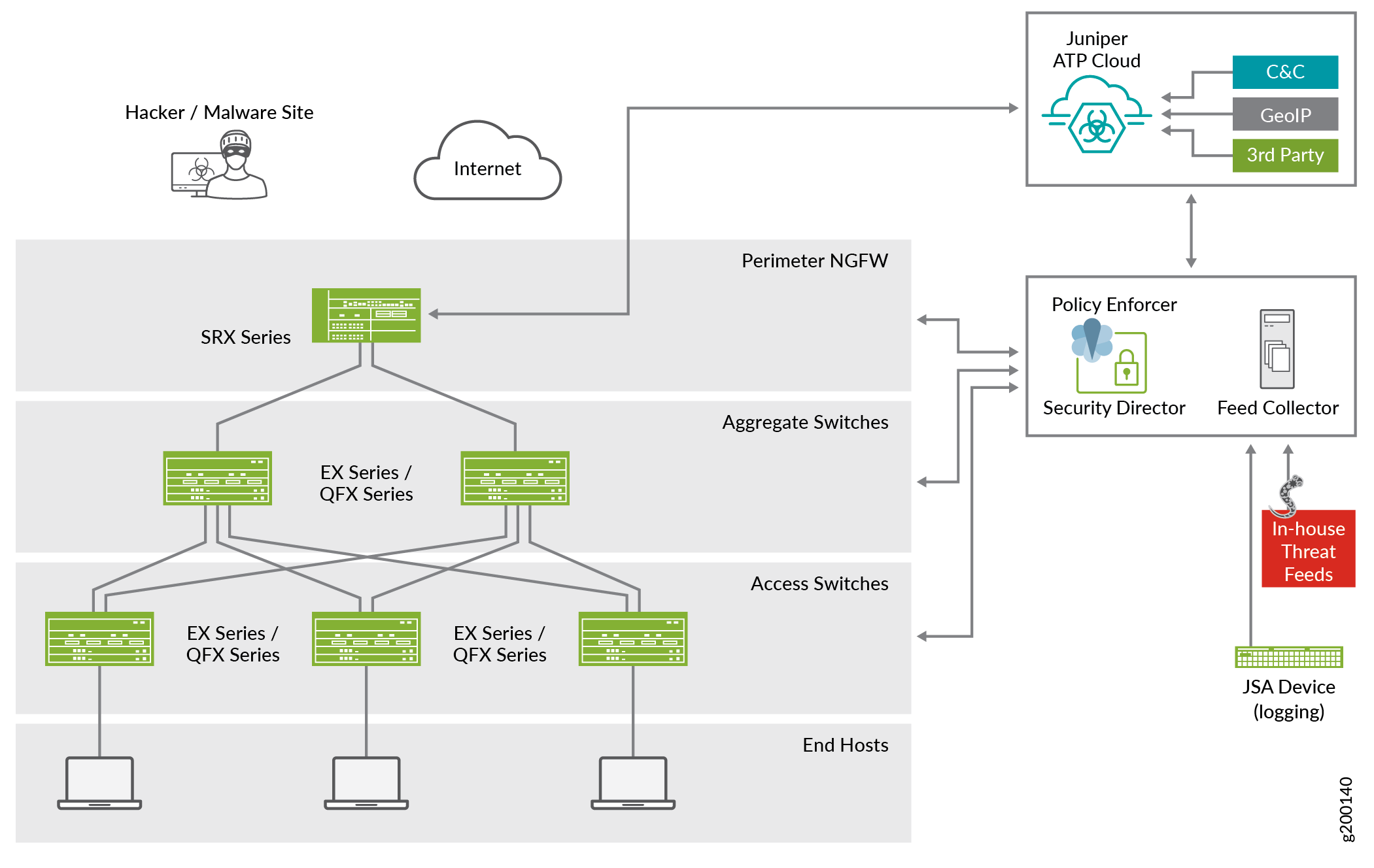

图 1 显示了一个高级工作流程,说明策略实施器、Security Director、瞻博网络®高级威胁防御云 (ATP 云) 和 Junos 设备如何交互,以提供与 Juniper Connected Security 的安全网络部署。

EX 系列交换机可在分支机构、园区和数据中心网络中提供交换服务。QFX 系列交换机是针对数据中心环境优化的高性能、低延迟边缘设备。

在 Juniper Connected Security 解决方案中,客户端/端点通过端点保护软件连接到 EX 系列和 QFX 系列交换机。这些交换机提供接入安全性和控制。

SRX 系列服务网关可跨所有网络层和应用提供安全实施和深度检测。

在瞻博网络 Connected Security 解决方案的上下文中,SRX 系列设备部署为外围防火墙,连接到瞻博网络 ATP 云以提供反恶意软件服务。

瞻博网络 ATP 云可识别不同级别的风险,并提供更准确的威胁防护。它与 SRX 系列网关集成,可提供深度检测、内联恶意软件拦截和可操作报告。

策略实施器使用瞻博网络 ATP 云收集和报告的信息来了解威胁并快速响应新的威胁情况。利用这些信息,策略实施器可以自动更新策略并将新的实施部署到防火墙和交换机,隔离和跟踪受感染的主机,以阻止威胁的进展。

策略实施器通过受感染主机的 IP 和 MAC 地址识别受感染主机,即使主机移动到网络上的其他交换机或接入点,也可以跟踪并继续阻止主机。

通过这些组件协同工作,可以利用来自多个来源(包括第三方源)的威胁情报更快地检测到威胁。网络安全可以动态适应实时威胁信息,从而一致地实施安全策略。

Juniper Connected Security 工作流程概述

以下示例提供了瞻博网络 Connected Security 组件如何协同工作以检测和阻止受感染的端点、跟踪受感染的端点以及自动隔离或阻止其访问 Internet 的高级工作流。

感染主机检测和跟踪

让我们来看一个拥有客户端、端点、接入交换机和无线接入点的典型企业。当客户端因与企业网络外部的端点接触而受到威胁时,它会对网络中的其他主机构成威胁。您必须能够控制受感染的主机,以确保问题不会蔓延。

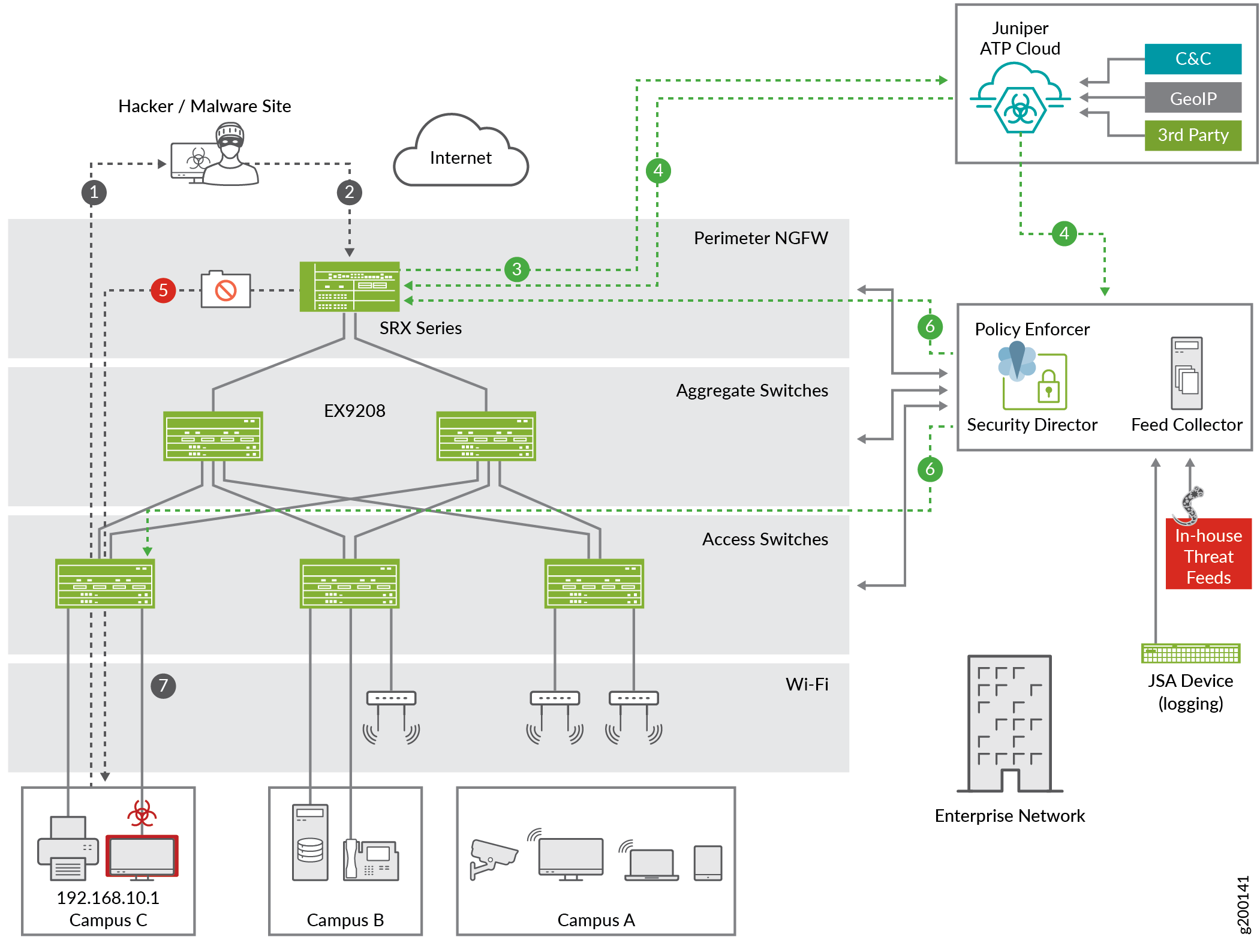

图 2 显示了受感染主机跟踪工作流程。

此方案涉及以下步骤:

园区 C 中的用户 (192.168.10.1) 连接到互联网上的站点并下载文件。

在外围防火墙(SRX 系列设备)上扫描文件。

根据用户定义的策略,防火墙将文件发送到反恶意软件服务(瞻博网络 ATP 云)进行分析。

瞻博网络 ATP 云检测到文件是否包含恶意软件,将 192.168.10.1 识别为受感染的主机,并通知 SRX 设备和策略实施器。

防火墙会阻止该文件,阻止其下载。

策略实施器识别下载文件的主机的 IP 地址和 MAC 地址,并将安全策略推送到防火墙上,将防火墙过滤器推送到交换机上,以防止进一步的威胁。

连接到园区 C 中的 EX 系列交换机的受感染终端将被隔离。

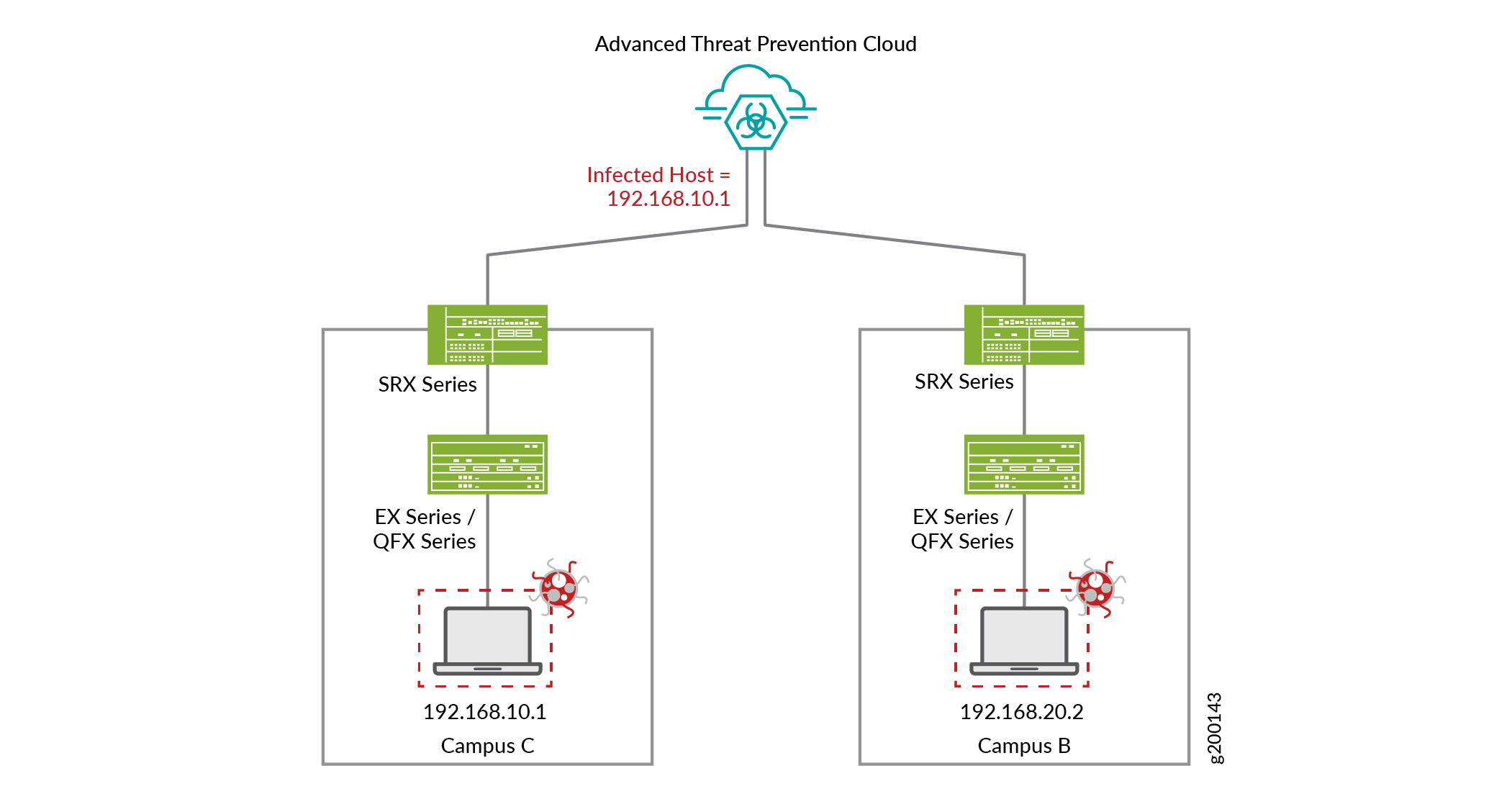

在仅外围保护体系结构中,受感染端点的移动以及由此产生的网络 IP 地址更改很容易规避安全性。

随着场景的继续,受感染的主机移动到其他位置(园区 B)并收到新的 IP 地址,如图 3 所示。

策略实施器会跟踪受感染的主机移动情况,并将新的 MAC 地址到 IP 地址绑定通知瞻博网络 ATP 云。当受感染的主机移动到其新位置(在园区 B 中)时,策略实施器会将该主机识别为持续威胁,并阻止其进入网络。

防范僵尸网络C&C攻击

当网络上的主机尝试与互联网上可能的命令和控制 (C&C) 服务器建立联系时,SRX 系列设备可以与瞻博网络 ATP 云、Security Director 和策略实施器配合使用,拦截流量,并根据识别 C&C 服务器 IP 地址和 URL 的实时情报源信息执行强制措施。

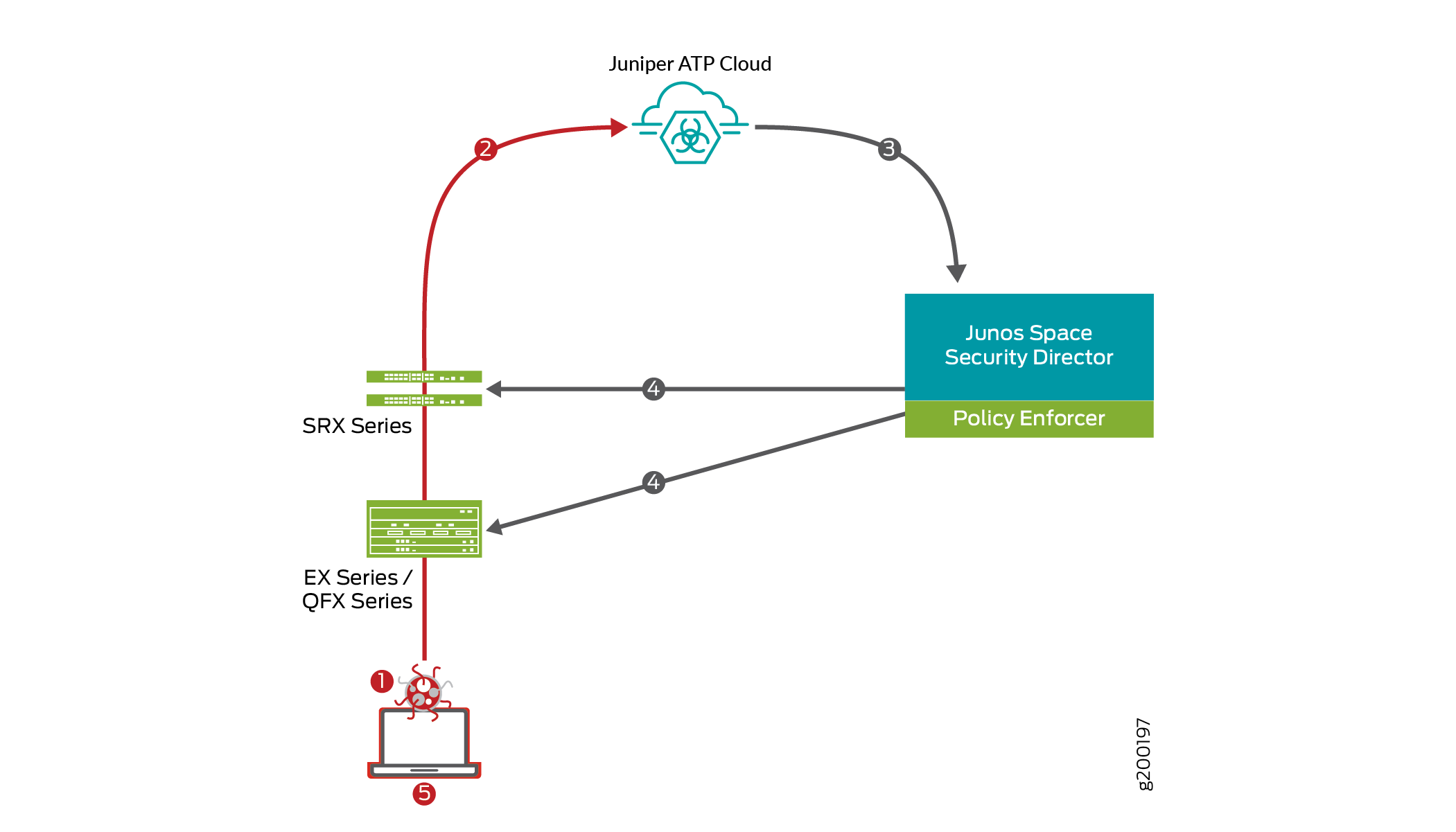

图 4 显示了 Juniper Connected Security 解决方案如何提供针对僵尸网络 C&C 攻击的保护的示例。

的防护

的防护

此方案涉及以下步骤:

用户从互联网下载文件。

SRX 系列设备接收下载的文件并检查其安全配置文件以查看是否必须执行任何其他操作。如果需要,它会将文件发送到瞻博网络 ATP 云进行恶意软件检查。

检查确定此文件是恶意软件,并将结果通知策略实施器。

实施策略会自动部署到 SRX 设备和 EX/QFX 交换机。

受感染的端点将被隔离。