示例:使用 EX 系列交换机和 Aruba ClearPass 策略管理器配置 802.1X-PEAP 和 MAC RADIUS 身份验证

此配置示例说明了如何:

配置 EX 系列交换机、Aruba ClearPass 策略管理器和一台运行 Windows 7(用于 802.1X PEAP 身份验证)的笔记本电脑

为 MAC RADIUS 身份验证配置 EX 系列交换机和 Aruba ClearPass

配置 EX 系列交换机和 Aruba ClearPass 以实施动态 VLAN 和防火墙过滤器

要求

此示例针对策略基础架构使用以下硬件和软件组件:

运行 Junos OS 14.1X53-D30 或更高版本的 EX4300 交换机

运行 6.3.3.3.63748 或更高版本的 Aruba ClearPass Policy Manager 平台

运行 Microsoft Windows 7 Enterprise 的笔记本电脑

概述和拓扑

在此示例中,策略基础架构组件配置为对以下端点进行身份验证:

为 802.1X PEAP 身份验证配置的员工笔记本电脑。

在示例配置中,Aruba ClearPass 策略管理器配置为使用其本地用户数据库验证 802.1X 用户。如果数据库中将经过身份验证的员工列为财务部门,Aruba ClearPass 会向 RADIUS 属性中的交换机返回 VLAN ID 201。然后,交换机会动态配置笔记本电脑的接入端口在 VLAN 201 中。

未配置用于 802.1X 身份验证的访客笔记本电脑。

在这种情况下,交换机会检测到端点没有 802.1X 请求方。由于接口上还启用了 MAC RADIUS 身份验证,因此交换机随后会尝试 MAC RADIUS 身份验证。如果笔记本电脑的 MAC 地址不在 Aruba ClearPass MAC 地址数据库中(对于访客笔记本电脑也是如此),则 Aruba ClearPass 配置为返回交换机应在接入端口上实施的防火墙过滤器的名称。交换机上配置的此防火墙过滤器允许访客访问整个网络(子网 192.168.0.0/16 除外)。

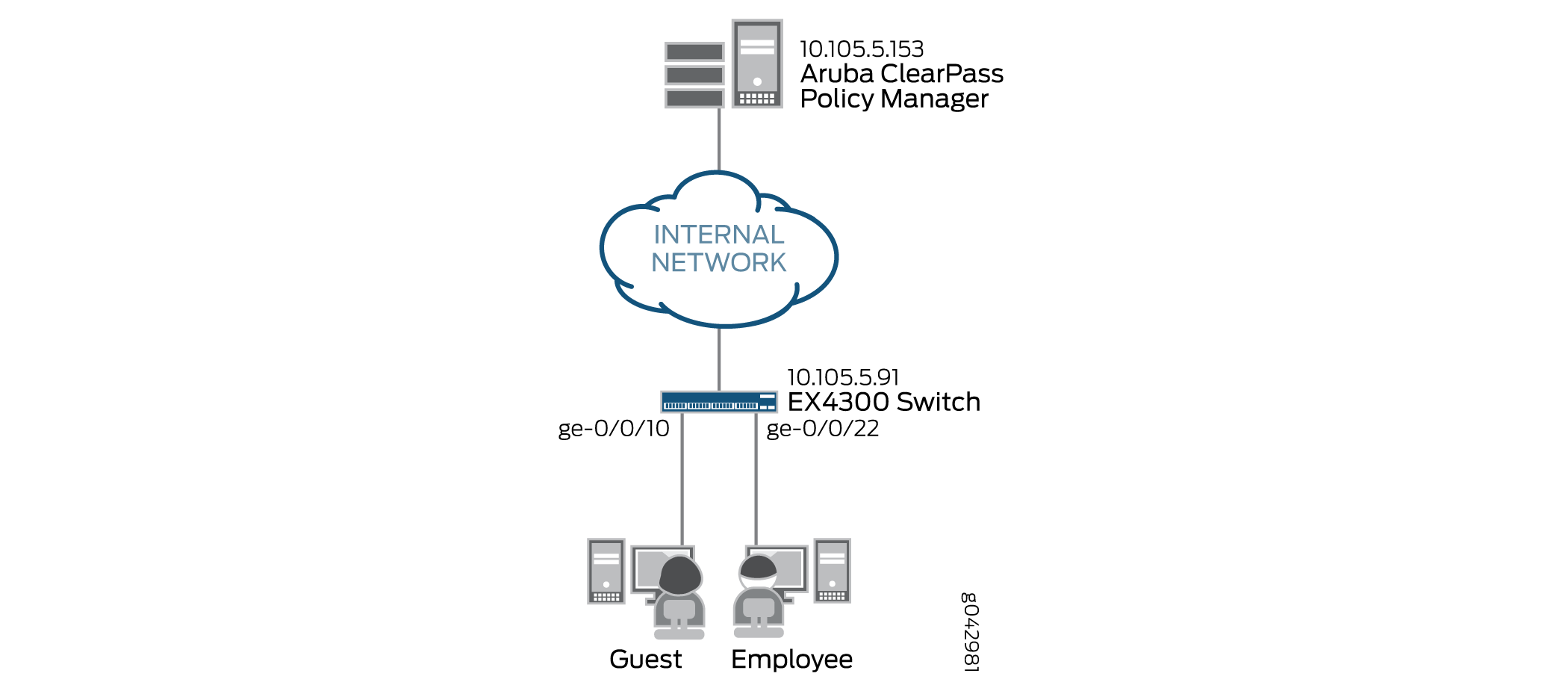

图 1 显示了此示例中使用的拓扑。

中使用的拓扑

中使用的拓扑

配置

本节提供以下逐步说明:

配置 EX4300 交换机

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层次结构级别的 CLI 中,然后从配置模式提交。

[edit] set access radius-server 10.105.5.153 dynamic-request-port 3799 set access radius-server 10.105.5.153 secret password set access radius-server 10.105.5.153 source-address 10.105.5.91 set access profile Aruba-Test-Profile accounting-order radius set access profile Aruba-Test-Profile authentication-order radius set access profile Aruba-Test-Profile radius authentication-server 10.105.5.153 set access profile Aruba-Test-Profile radius accounting-server 10.105.5.153 set access profile Aruba-Test-Profile radius options nas-identifier 10.105.5.153 set protocols dot1x authenticator authentication-profile-name Aruba-Test-Profile set protocols dot1x authenticator interface ge-0/0/10 mac-radius set protocols dot1x authenticator interface ge-0/0/22 mac-radius set protocols dot1x authenticator interface ge-0/0/10 supplicant multiple set protocols dot1x authenticator interface ge-0/0/22 supplicant multiple set interfaces ge-0/0/10 unit 0 family ethernet-switching vlan members v201 set interfaces ge-0/0/22 unit 0 family ethernet-switching vlan members v201 set vlans v201 vlan-id 201 set firewall family ethernet-switching filter mac_auth_policy_1 term Block_Internal from ip-destination-address 192.168.0.0/16 set firewall family ethernet-switching filter mac_auth_policy_1 term Block_Internal then discard set firewall family ethernet-switching filter mac_auth_policy_1 term Allow_All then accept

逐步过程

配置 EX4300 交换机的常规步骤包括:

配置与 Aruba ClearPass 策略管理器的连接。

创建由 802.1X 协议使用的访问配置文件。访问配置文件会告知 802.1X 协议要使用的身份验证服务器以及身份验证方法和顺序。

配置 802.1X 协议。

在 ge-0/0/10 和 ge-0/0/22 接入端口上配置以太网交换。

创建访客笔记本电脑连接到端口时使用的防火墙策略。

要配置 EX4300 交换机:

提供 RADIUS 服务器连接信息。

[edit access] user@Policy-EX4300-01# set radius-server 10.105.5.153 dynamic-request-port 3799 user@Policy-EX4300-01# set radius-server 10.105.5.153 secret password user@Policy-EX4300-01# set radius-server 10.105.5.153 source-address 10.105.5.91

配置访问配置文件。

[edit access] user@Policy-EX4300-01# set profile Aruba-Test-Profile accounting-order radius user@Policy-EX4300-01# set profile Aruba-Test-Profile authentication-order radius user@Policy-EX4300-01# set profile Aruba-Test-Profile radius authentication-server 10.105.5.153 user@Policy-EX4300-01# set profile Aruba-Test-Profile radius accounting-server 10.105.5.153 user@Policy-EX4300-01# set profile Aruba-Test-Profile radius options nas-identifier 10.105.5.153

将 802.1X 协议配置为使用 Aruba-Test-Profile 并在每个接入接口上运行。此外,将接口配置为使用 MAC RADIUS 身份验证,并允许多个请求方,每个请求方都必须单独进行身份验证。

[edit protocols] user@Policy-EX4300-01# set dot1x authenticator authentication-profile-name Aruba-Test-Profile user@Policy-EX4300-01# set dot1x authenticator interface ge-0/0/10 mac-radius user@Policy-EX4300-01# set dot1x authenticator interface ge-0/0/22 mac-radius user@Policy-EX4300-01# set dot1x authenticator interface ge-0/0/10 supplicant multiple user@Policy-EX4300-01# set dot1x authenticator interface ge-0/0/22 supplicant multiple

配置接入端口。

[edit interfaces] user@Policy-EX4300-01# set ge-0/0/10 unit 0 family ethernet-switching vlan members v201 user@Policy-EX4300-01# set ge-0/0/22 unit 0 family ethernet-switching vlan members v201

配置 VLAN 201,用于财务部门成员的员工。

[edit] user@Policy-EX4300-01# set vlans v201 vlan-id 201

请注意,要使动态 VLAN 分配起作用,在尝试身份验证之前,VLAN 必须存在于交换机上。如果 VLAN 不存在,身份验证将失败。

配置访客笔记本电脑连接到端口时使用的防火墙过滤器。

[edit firewall] user@Policy-EX4300-01# set family ethernet-switching filter mac_auth_policy_1 term Block_Internal from ip-destination-address 192.168.0.0/16 user@Policy-EX4300-01# set family ethernet-switching filter mac_auth_policy_1 term Block_Internal then discard user@Policy-EX4300-01# set family ethernet-switching filter mac_auth_policy_1 term Allow_All then accept

结果

在配置模式下,输入以下命令 show 以确认您的配置。

user@Policy-EX4300-01# show access

radius-server {

10.105.5.153 {

dynamic-request-port 3799;

secret "$9$FYxf3A0Ehrv87yl7Vs4DjfTz3Ct0BIcre"; ## SECRET-DATA

source-address 10.105.5.91;

}

}

profile Aruba-Test-Profile {

accounting-order radius;

authentication-order radius;

radius {

authentication-server 10.105.5.153;

accounting-server 10.105.5.153;

options {

nas-identifier 10.105.5.153;

}

}

}

user@Policy-EX4300-01# show protocols

dot1x {

authenticator {

authentication-profile-name Aruba-Test-Profile;

interface {

ge-0/0/10.0 {

supplicant multiple;

mac-radius;

}

ge-0/0/22.0 {

supplicant multiple;

mac-radius;

}

}

}

}

user@Policy-EX4300-01# show interfaces

ge-0/0/10 {

unit 0 {

family ethernet-switching {

vlan {

members v201;

}

}

}

}

ge-0/0/22 {

unit 0 {

family ethernet-switching;

vlan {

members v201;

}

}

}

}

user@Policy-EX4300-01# show vlans

v201 {

vlan-id 201;

}

user@Policy-EX4300-01# show firewall

family ethernet-switching {

filter mac_auth_policy_1 {

term Block_Internal {

from {

ip-destination-address {

192.168.0.0/16;

}

}

then discard;

}

term Allow_All {

then accept;

}

}

}

完成设备配置后,请从配置模式进入 commit 。

配置 Aruba ClearPass 策略管理器

逐步过程

配置 Aruba ClearPass 的常规步骤包括:

添加瞻博网络 RADIUS 词典文件。

将 EX4300 添加为网络设备。

确保用于 802.1X PEAP 身份验证的服务器证书已安装。

添加此示例中使用的本地用户,并将用户分配给 Finance 组。

创建两个实施配置文件:

一个配置文件,用于定义动态防火墙过滤器的 RADIUS 属性。

定义动态 VLAN 的 RADIUS 属性的配置文件。

创建两个实施策略:

使用 MAC RADIUS 身份验证时调用的策略。

使用 802.1X 身份验证时调用的策略。

定义 MAC RADIUS 身份验证服务和 802.1X 身份验证服务。

确保在 802.1X 身份验证服务之前评估 MAC RADIUS 身份验证服务。

要配置 Aruba ClearPass:

添加瞻博网络 RADIUS 词典文件。

逐步过程

将以下内容复制到桌面上名为 Juniper.dct 的文件。

################################################################################ # Juniper.dct - Radius dictionary for JUNOS devices # (See README.DCT for more details on the format of this file) ################################################################################ # Use the Radius specification attributes # @radius.dct # # Juniper specific parameters # MACRO Juniper-VSA(t,s) 26 [vid=2636 type1=%t% len1=+2 data=%s%] ATTRIBUTE Juniper-Local-User-Name Juniper-VSA(1, string) r ATTRIBUTE Juniper-Allow-Commands Juniper-VSA(2, string) r ATTRIBUTE Juniper-Deny-Commands Juniper-VSA(3, string) r ATTRIBUTE Juniper-Allow-Configuration Juniper-VSA(4, string) r ATTRIBUTE Juniper-Deny-Configuration Juniper-VSA(5, string) r ATTRIBUTE Juniper-Interactive-Command Juniper-VSA(8, string) r ATTRIBUTE Juniper-Configuration-Change Juniper-VSA(9, string) r ATTRIBUTE Juniper-User-Permissions Juniper-VSA(10, string) r ATTRIBUTE Juniper-CTP-Group Juniper-VSA(21, integer) r VALUE Juniper-CTP-Group Read_Only 1 VALUE Juniper-CTP-Group Admin 2 VALUE Juniper-CTP-Group Privileged_Admin 3 VALUE Juniper-CTP-Group Auditor 4 ATTRIBUTE Juniper-CTPView-APP-Group Juniper-VSA(22,integer) r VALUE Juniper-CTPView-APP-Group Net_View 1 VALUE Juniper-CTPView-APP-Group Net_Admin 2 VALUE Juniper-CTPView-APP-Group Global_Admin 3 ATTRIBUTE Juniper-CTPView-OS-Group Juniper-VSA(23, integer) r VALUE Juniper-CTPView-OS-Group Web_Manager 1 VALUE Juniper-CTPView-OS-Group System_Admin 2 VALUE Juniper-CTPView-OS-Group Auditor 3 ATTRIBUTE Juniper-Primary-Dns Juniper-VSA(31, ipaddr) r ATTRIBUTE Juniper-Primary-Wins Juniper-VSA(32, ipaddr) r ATTRIBUTE Juniper-Secondary-Dns Juniper-VSA(33, ipaddr) r ATTRIBUTE Juniper-Secondary-Wins Juniper-VSA(34, ipaddr) r ATTRIBUTE Juniper-Interface-id Juniper-VSA(35, string) r ATTRIBUTE Juniper-Ip-Pool-Name Juniper-VSA(36, string) r ATTRIBUTE Juniper-Keep-Alive Juniper-VSA(37, integer) r ATTRIBUTE Juniper-CoS-Traffic-Control-Profile Juniper-VSA(38, string) r ATTRIBUTE Juniper-CoS-Parameter Juniper-VSA(39, string) r ATTRIBUTE Juniper-encapsulation-overhead Juniper-VSA(40, integer) r ATTRIBUTE Juniper-cell-overhead Juniper-VSA(41, integer) r ATTRIBUTE Juniper-tx-connect-speed Juniper-VSA(42, integer) r ATTRIBUTE Juniper-rx-connect-speed Juniper-VSA(43, integer) r ATTRIBUTE Juniper-Firewall-filter-name Juniper-VSA(44, string) r ATTRIBUTE Juniper-Policer-Parameter Juniper-VSA(45, string) r ATTRIBUTE Juniper-Local-Group-Name Juniper-VSA(46, string) r ATTRIBUTE Juniper-Local-Interface Juniper-VSA(47, string) r ATTRIBUTE Juniper-Switching-Filter Juniper-VSA(48, string) r ATTRIBUTE Juniper-VoIP-Vlan Juniper-VSA(49, string) r ################################################################################ # Juniper.dct - Juniper Networks dictionary ################################################################################

在 Aruba ClearPass 中,导航至管理>字典> RADIUS,然后单击 导入 以导入 Juniper.dct 文件。

将 EX4300 交换机添加为网络设备。

逐步过程

在“配置>网络> 设备”下,单击 Add。

在“设备”选项卡中,输入交换机的主机名和 IP 地址,以及您在交换机上配置的 RADIUS 共享密钥。将“供应商名称”字段设置为 瞻博网络。

确保存在用于 802.1X PEAP 身份验证的服务器证书。

在“管理>证书>服务器证书”下,验证 Aruba ClearPass 已安装了有效的服务器证书。如果未添加,请添加有效的服务器证书。Aruba ClearPass 文档和证书颁发机构可以提供有关如何获取证书并将证书导入 ClearPass 的详细信息。

将测试用户添加到本地用户存储库。

此用户将用于验证 802.1X 身份验证。

逐步过程

在“配置 ->身份 ->本地 用户”下,单击 Add。

在“添加本地用户”窗口中,输入用户 ID (usertest1)、用户名(测试用户)和密码,并选择 Employee 作为用户角色。在“属性”下,选择 “部门 ”属性,并在“价值”下键入 Finance 。

配置动态过滤器实施配置文件。

此配置文件定义 RADIUS 过滤器 ID 属性,为其分配您在交换机上配置的防火墙过滤器的名称。当端点的 MAC 地址不在 MAC 数据库中时,属性会发送至交换机,从而使交换机能够将防火墙过滤器动态分配给接入端口。

逐步过程

在“配置>实施> 配置文件”下,单击 Add。

在配置文件选项卡中,将模板设置为 基于 RADIUS 的实施 ,并在名称字段中键入配置文件名称 ,Juniper_DACL_1。

在属性选项卡中,将 Type 设置为 Radius:IETF,将 Name 设置为 Filter-Id (11),并在 Value 字段中键入防火墙过滤器的名称 ,mac_auth_policy_1。

配置动态 VLAN 实施配置文件。

此配置文件定义用于指定 VLAN 201 的 RADIUS 属性。当财务部门所属的用户使用 802.1X 进行身份验证时,这些 RADIUS 属性会发送至交换机,从而使交换机能够将 VLAN 201 动态分配给接入端口。

逐步过程

在“配置>实施> 配置文件”下,单击 Add。

在配置文件选项卡中,将模板设置为 基于 RADIUS 的实施 ,并在 Name 字段中键入配置文件的名称 ,Juniper_Vlan_201。

在属性选项卡中,定义 RADIUS 属性,如下所示。

配置 MAC RADIUS 身份验证实施策略。

此策略会通知 Aruba ClearPass 采取以下其中一项操作,具体取决于端点的 MAC 地址是否在 RADIUS 数据库中:

如果地址在 RADIUS 数据库中,请向交换机发送接入接受消息。

如果地址不在 RADIUS 数据库中,请向交换机发送 Acess 接受消息,以及 MAC RADIUS 身份验证配置文件中定义的防火墙过滤器名称。

逐步过程

在“配置>实施> 策略”下,单击 Add。

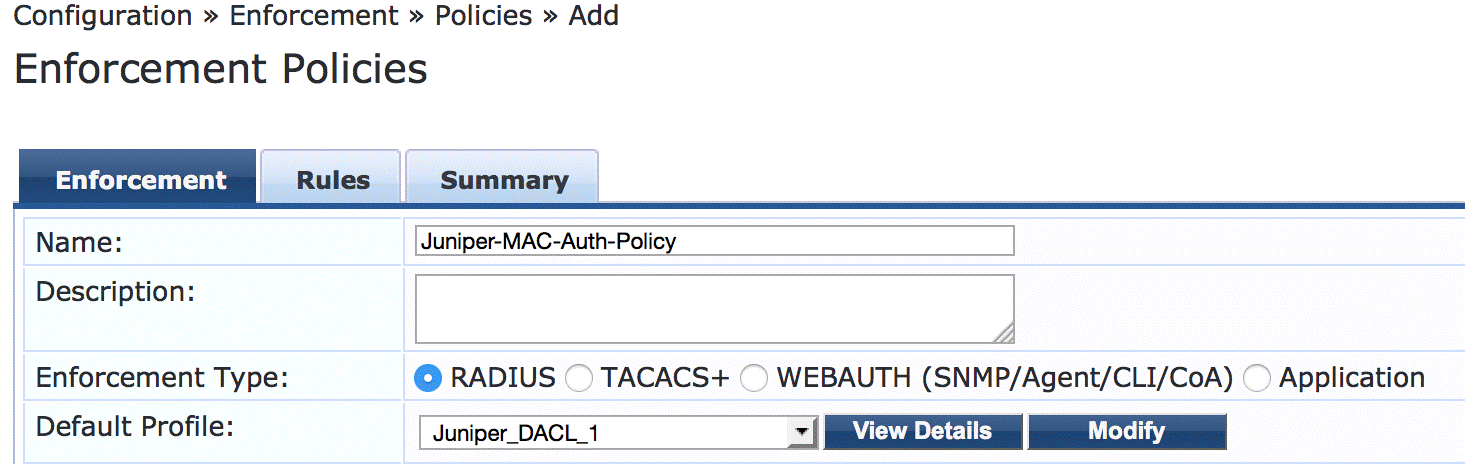

在“强制”(Enforcement) 选项卡中,键入策略名称 (Juniper-MAC-Auth-Policy),并将默认配置文件设置为 Juniper_DACL_1 (您在步骤 5 中定义的配置文件)。

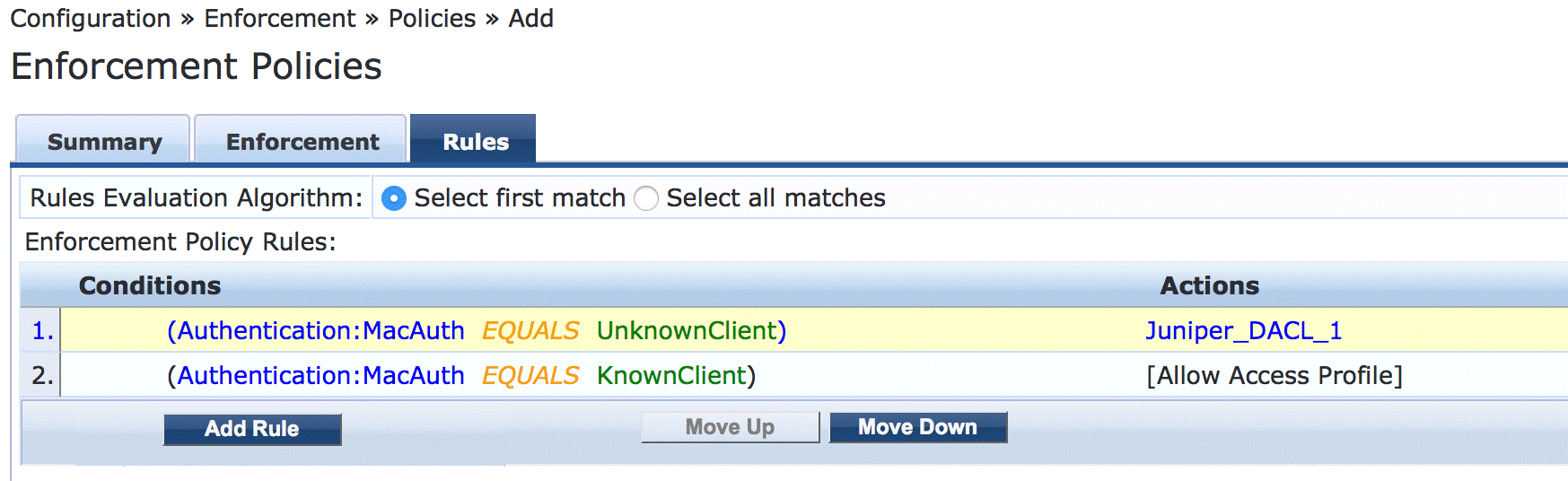

在“规则”选项卡中,单击“ 添加规则” ,然后添加显示的两条规则。

您必须在规则编辑器中创建第一个规则,然后单击 Save,然后才能创建第二个规则,从而按顺序添加规则。

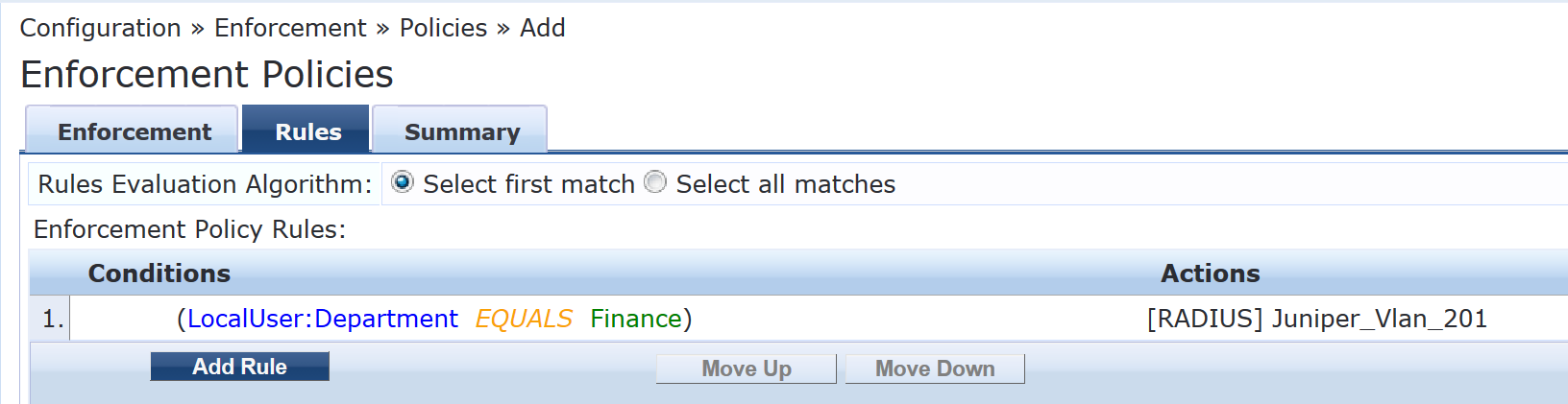

配置 802.1X 实施策略。

此策略会通知 Aruba ClearPass 采取以下任一操作,具体取决于用户是否属于财务部门:

如果用户属于财务部门,请向交换机和 802.1X 实施配置文件中定义的 VLAN 201 发送 Access Accept 消息。

如果用户不属于财务部门,请向交换机发送 Access Accept 消息。

逐步过程

在“配置>实施> 策略”下,单击 Add。

在“强制”选项卡中,键入策略名称 (Juniper_Dot1X_Policy),并将“默认配置文件”设置为 [允许访问配置文件]。(这是 Aruba ClearPass 附带的预先打包的配置文件。)

在“规则”选项卡中,单击“ 添加规则 ”,然后添加显示的规则。

配置 MAC RADIUS 身份验证服务。

当 RADIUS 用户名属性和收到的客户端-MAC 地址属性具有相同的值时,此服务的配置将导致执行 MAC RADIUS 身份验证。

逐步过程

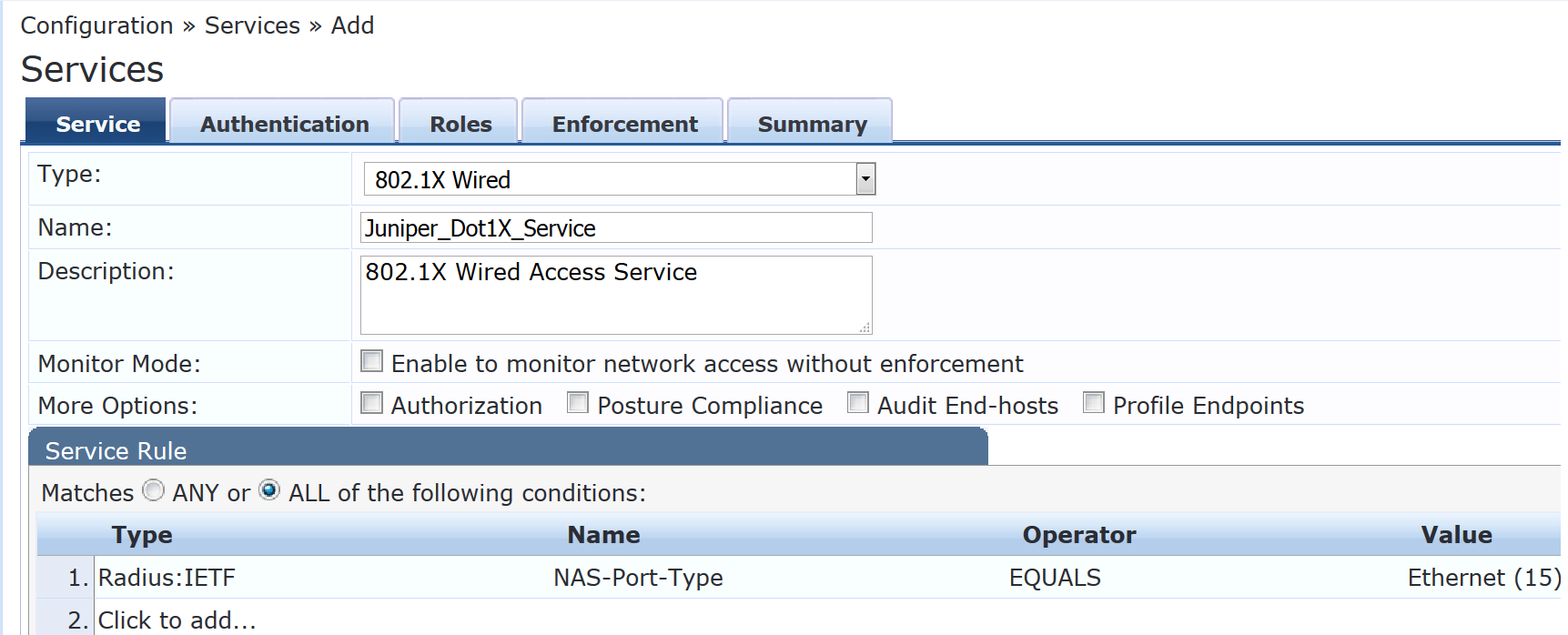

在“配置> 服务”下,单击 Add。

在“服务”选项卡中,填写显示的字段。

在“身份验证”选项卡中,从“身份验证方法”列表中移除 [MAC AUTH] ,并将 [EAP MD5] 添加到列表中。

在“实施”选项卡中,选择 Juniper-MAC-Auth-Policy。

配置 802.1X 身份验证服务。

逐步过程

在“配置> 服务”下,单击 Add。

在“服务”选项卡中,填写显示的字段。

在“身份验证”选项卡中,将“身份验证源”设置为 [本地用户存储库][本地 SQL 数据库]。

在“实施”选项卡中,将实施策略设置为 Juniper_Dot1X_Policy。

验证在 802.1X 身份验证服务策略之前评估 MAC RADIUS 身份验证服务策略。

由于 Aruba ClearPass 配置为通过 RADIUS 用户名属性和具有相同值的客户端-MAC 地址属性识别 MAC RADIUS 身份验证请求,因此首先评估 MAC RADIUS 服务策略会更高效。

在服务主窗口中,验证 Juniper-MAC-Auth-Policy 是否显示在服务列表中 瞻博网络-MAC_Dot1X_Policy 之前,如下所示。如果未选择,请单击 “重新订购 ”,并将 Juniper-MAC-Auth-Policy 移动到 Juniper-MAC_Dot1X_Policy 上方。

在笔记本电脑上配置 Windows 7 请求者

逐步过程

此网络配置示例使用 Windows 7 笔记本电脑上的本机 802.1X 请求方。必须为此请求方配置 802.1X PEAP 身份验证。

配置 Windows 7 请求的常规步骤如下:

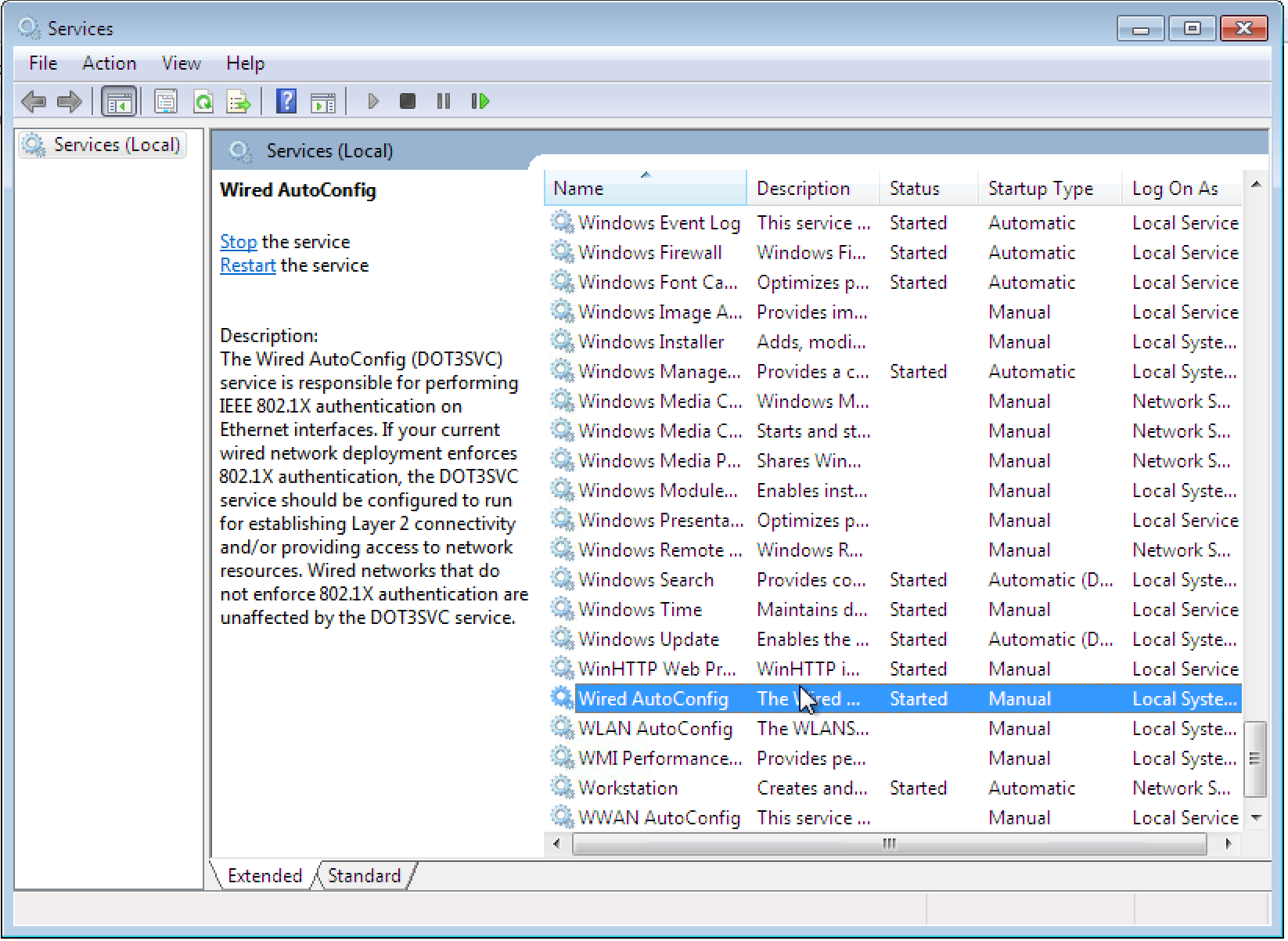

确保有线自动配置服务已启动。

为本地连接启用 802.1X PEAP 身份验证。

配置服务器证书验证的设置。

配置用户证书设置。

确保在笔记本电脑上启动有线自动配置服务。

选择“控制面板”>管理工具>服务。 “已启动” 应显示在“有线自动配置状态”字段中。

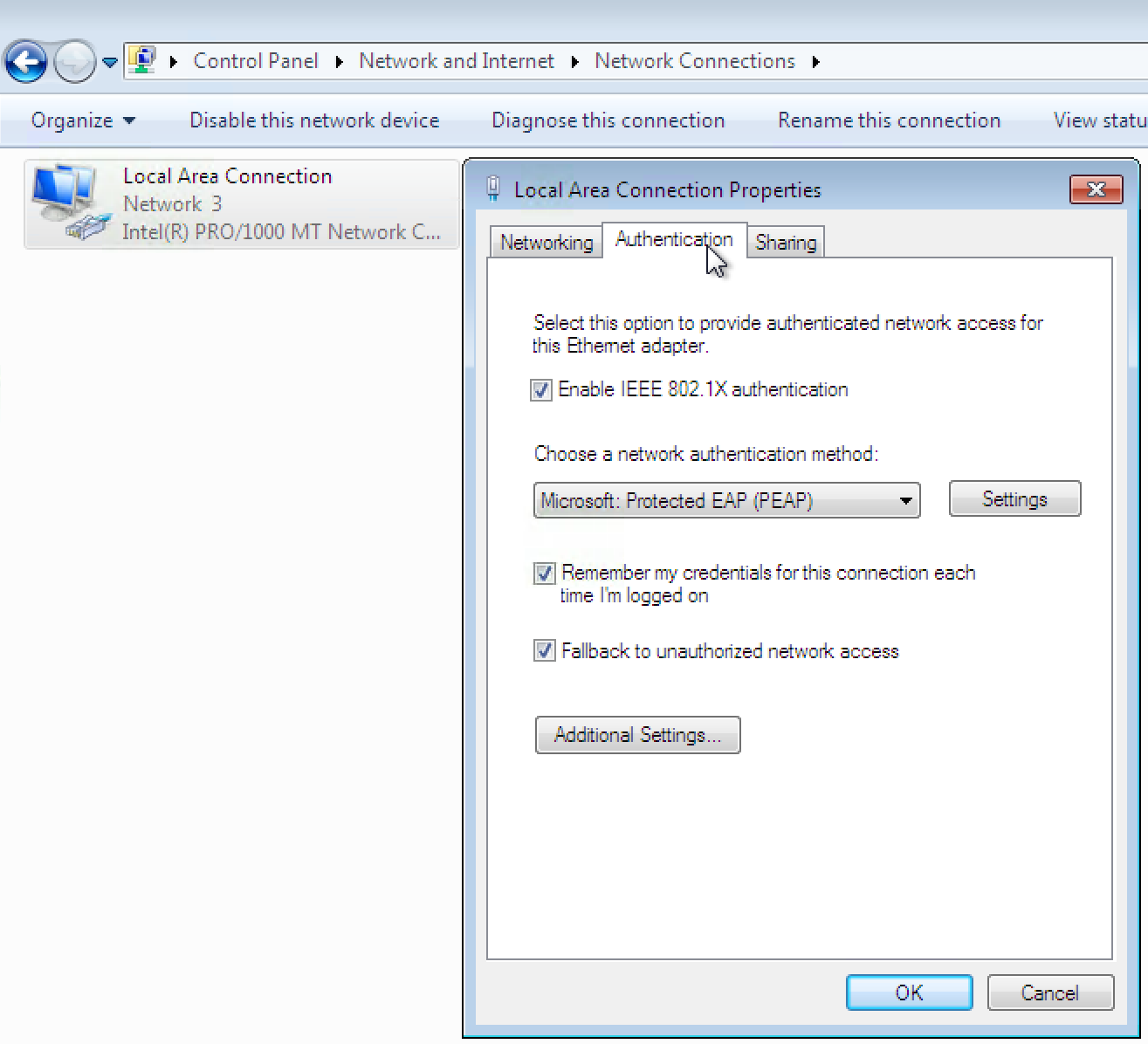

为本地连接启用 802.1X PEAP 身份验证。

逐步过程

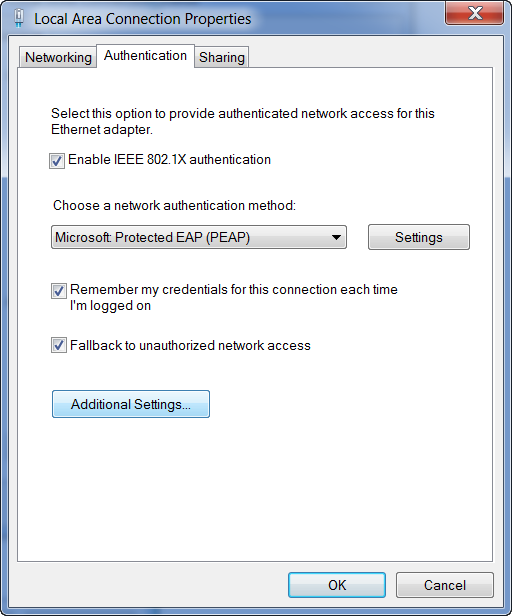

在“控制面板>网络和共享中心>更改适配器设置”下,右键单击 “局域网连接 ”,然后单击“ 属性”。

在“局域网连接属性”窗口的“身份验证”选项卡中,按所示配置属性。

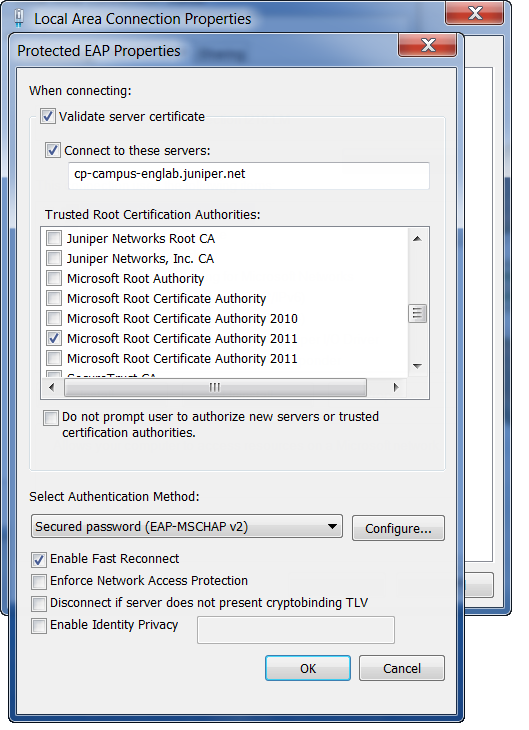

配置笔记本电脑是否验证 Aruba ClearPass 服务器证书。

单击 “设置” 以显示“受保护的 EAP 属性”窗口。

如果不希望笔记本电脑验证 ClearPass 服务器证书,请取消勾选 验证服务器证书。

如果确实希望笔记本电脑验证 ClearPass 服务器证书,请选中 “验证服务器证书”,键入 ClearPass 服务器的名称,并为 ClearPass 服务器证书选择可信的根证书颁发机构。服务器名称必须与服务器证书中的 CN 匹配。

配置用户凭据设置。

此配置示例不使用 Windows Active Directory 凭据进行用户身份验证。相反,它使用 Aruba ClearPass 服务器上定义的本地用户的凭据。

逐步过程

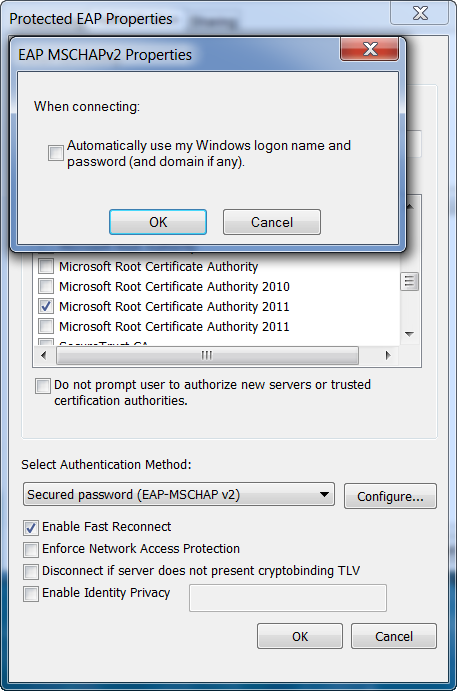

在“受保护的 EAP 属性”窗口中,单击 配置 以配置安全密码 (EAP-MSCHAP v2)。清除 “自动使用我的 Windows 登录名和密码 ”复选框。

如果您的 Aurba ClearPass 服务器配置为使用 Windows Active Directory 对用户进行身份验证,则保持此选项处于选中状态。

单击 OK 完成配置受保护的 PEAP 属性。

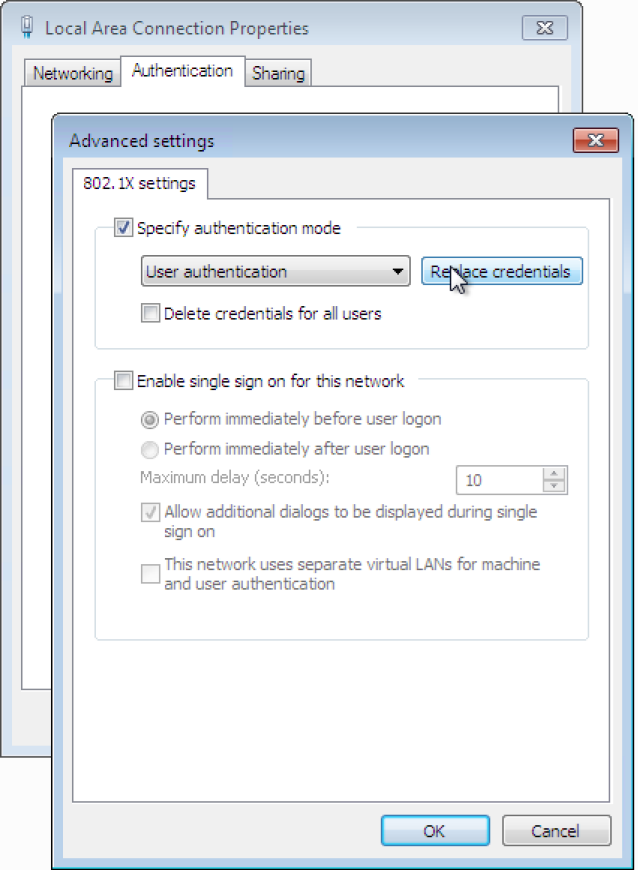

在局域网连接属性的身份验证选项卡中,单击 其他设置。

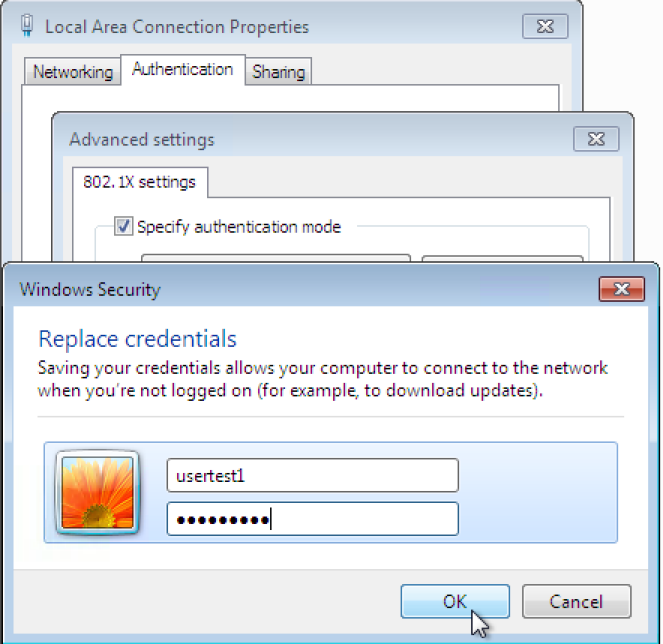

在“高级设置”中,为身份验证模式选择 “用户 身份验证”,然后单击“ 替换凭据”。

输入您添加到 Aruba ClearPass 服务器上本地用户数据库的用户 ID (usertest1) 和本地用户密码。

验证

确认配置工作正常。

验证 EX4300 交换机上的身份验证

目的

验证测试用户(usertest1)是否已经过身份验证并将该用户放置在正确的 VLAN 中。

行动

按照配置笔记本电脑上的 Windows 7 请求方中的说明将 Windows 7 笔记本电脑 连接到 EX4300 交换机上的 ge-0/0/22。

在交换机上,键入以下命令:

user@Policy-EX4300-01> show dot1x interface ge-0/0/22.0 802.1X Information: Interface Role State MAC address User ge-0/0/22.0 Authenticator Authenticated 00:50:56:9B:03:7F usertest1有关详细信息(包括动态 VLAN 分配),请键入:

user@Policy-EX4300-01> show dot1x interface ge-0/0/22.0 detail ge-0/0/22.0 Role: Authenticator Administrative state: Auto Supplicant mode: Single Number of retries: 3 Quiet period: 60 seconds Transmit period: 30 seconds Mac Radius: Enabled Mac Radius Restrict: Disabled Reauthentication: Enabled Configured Reauthentication interval: 3600 seconds Supplicant timeout: 30 seconds Server timeout: 30 seconds Maximum EAPOL requests: 2 Guest VLAN member: not configured Number of connected supplicants: 1 Supplicant: usertest1, 00:50:56:9B:03:7F Operational state: Authenticated Backend Authentication state: Idle Authentication method: Radius Authenticated VLAN: V201 Session Reauth interval: 3600 seconds Reauthentication due in 3397 seconds

意义

802.1X 身份验证正在按配置工作 — usertest1 已成功验证并放入 VLAN 201 中。

您还可以使用 MAC RADIUS 身份验证,使用 show dot1x 命令来验证访客笔记本电脑是否已得到正确身份验证。

验证 Aruba ClearPass 策略管理器上的身份验证请求状态

目的

验证端点是否已正确进行身份验证,以及交换机和 Aruba ClearPass 之间交换了正确的 RADIUS 属性。

行动

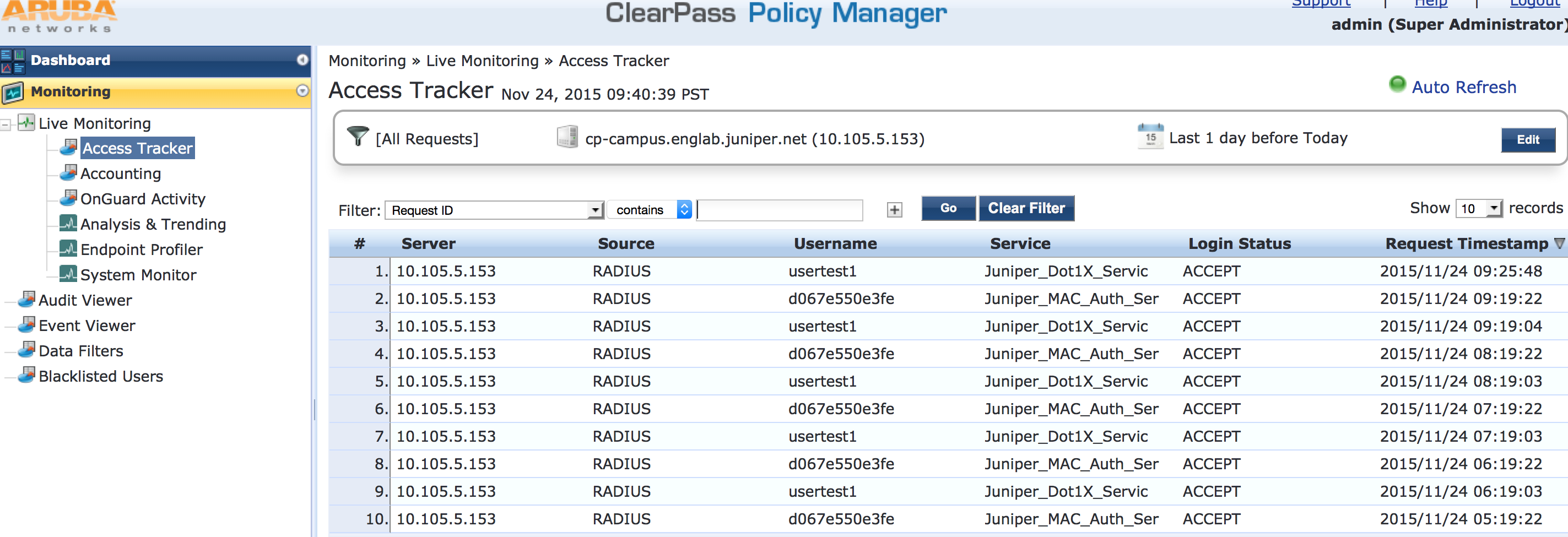

转至监控>实时监控>访问跟踪器以显示身份验证请求的状态。

访问跟踪器会监控身份验证请求的发生,并报告其状态。

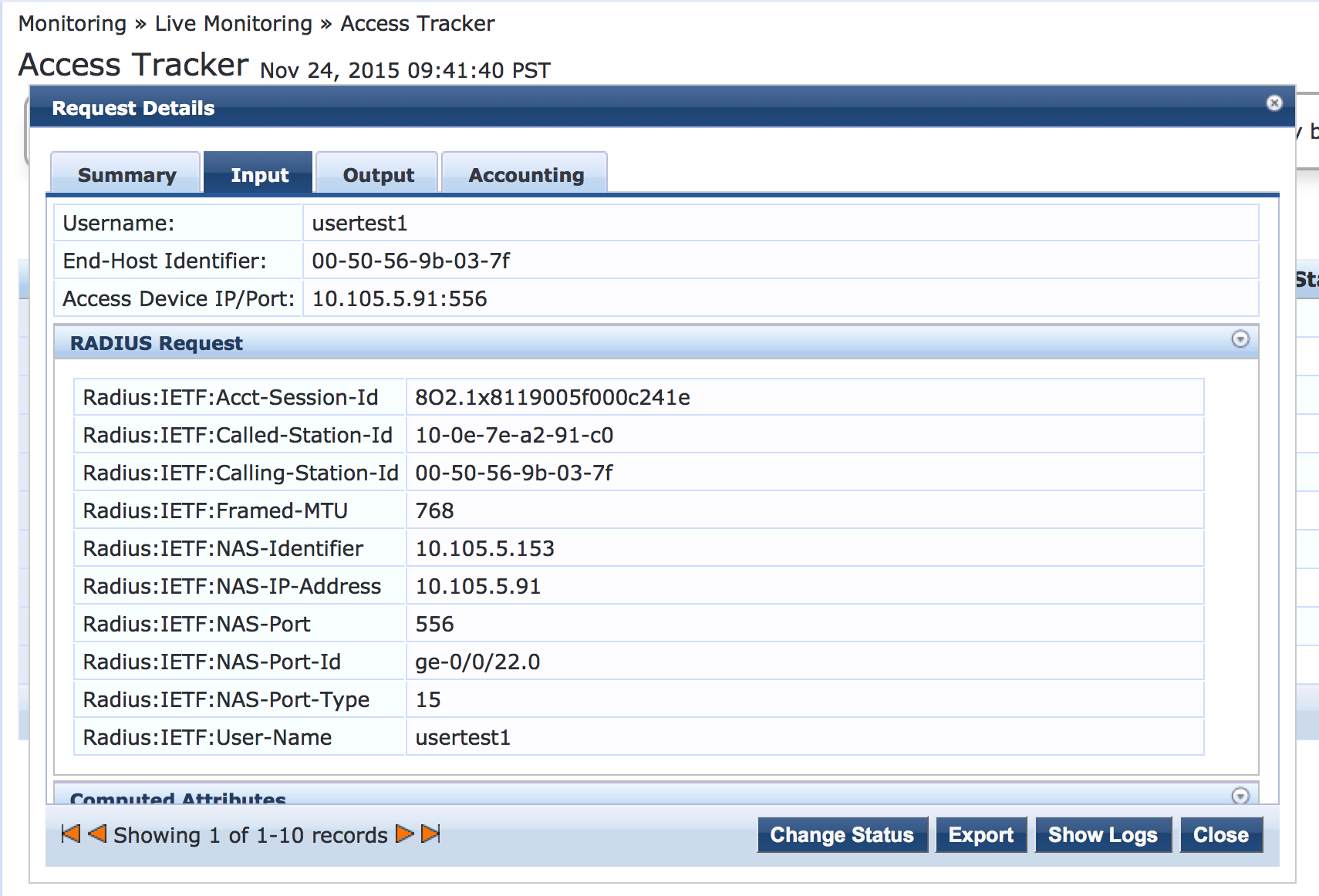

要验证交换机为特定请求向 Aruba ClearPass 发送的 RADIUS 属性,请单击该请求,然后单击“请求详细信息”窗口中的“输入”选项卡。

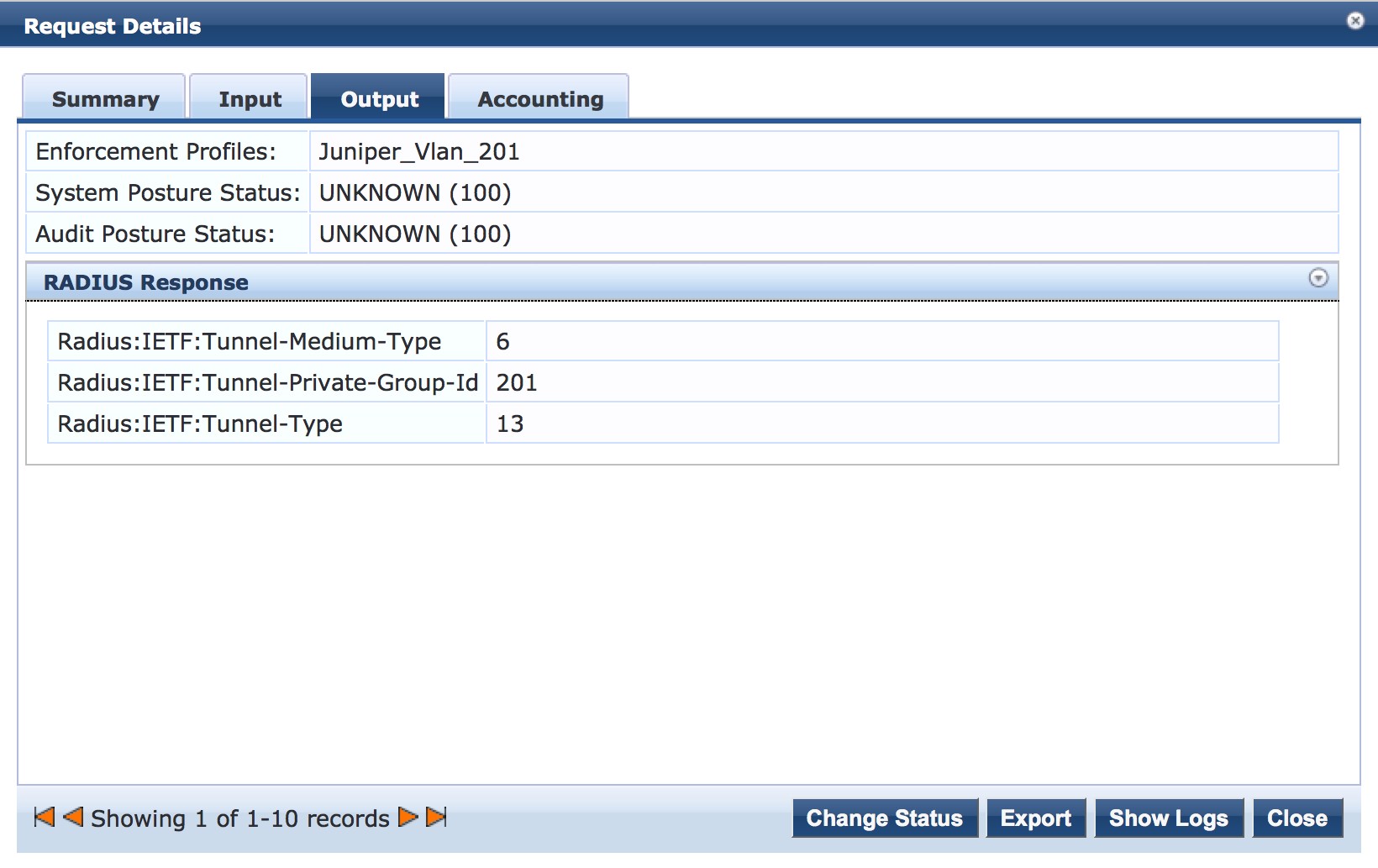

要验证 Aruba ClearPass 针对此请求发回交换机的 RADIUS 属性,请单击“输出”选项卡。

意义

访问跟踪器的登录状态字段显示,员工的笔记本电脑和访客笔记本电脑正在成功进行身份验证。来自 usertest1 的身份验证请求的请求详细信息显示,交换机正在向 Aruba ClearPass 发送正确的 RADIUS 属性,而 ClearPass 正在向交换机返回指定 VLAN 201 的正确 RADIUS 属性。