技术概述

EX 系列交换机通过基于 802.1X 端口的网络访问控制标准,支持端点访问控制。在端口上启用 802.1X 身份验证后,交换机(称为验证方)将阻止进出终端设备(称为请求方)的所有流量,直到请求方的凭据在身份验证服务器上显示并匹配为止。身份验证服务器通常是充当 RADIUS 服务器的 RADIUS 服务器或策略管理器,例如 Aruba ClearPass Policy Manager。对请求方进行身份验证后,交换机将打开请求方的端口。

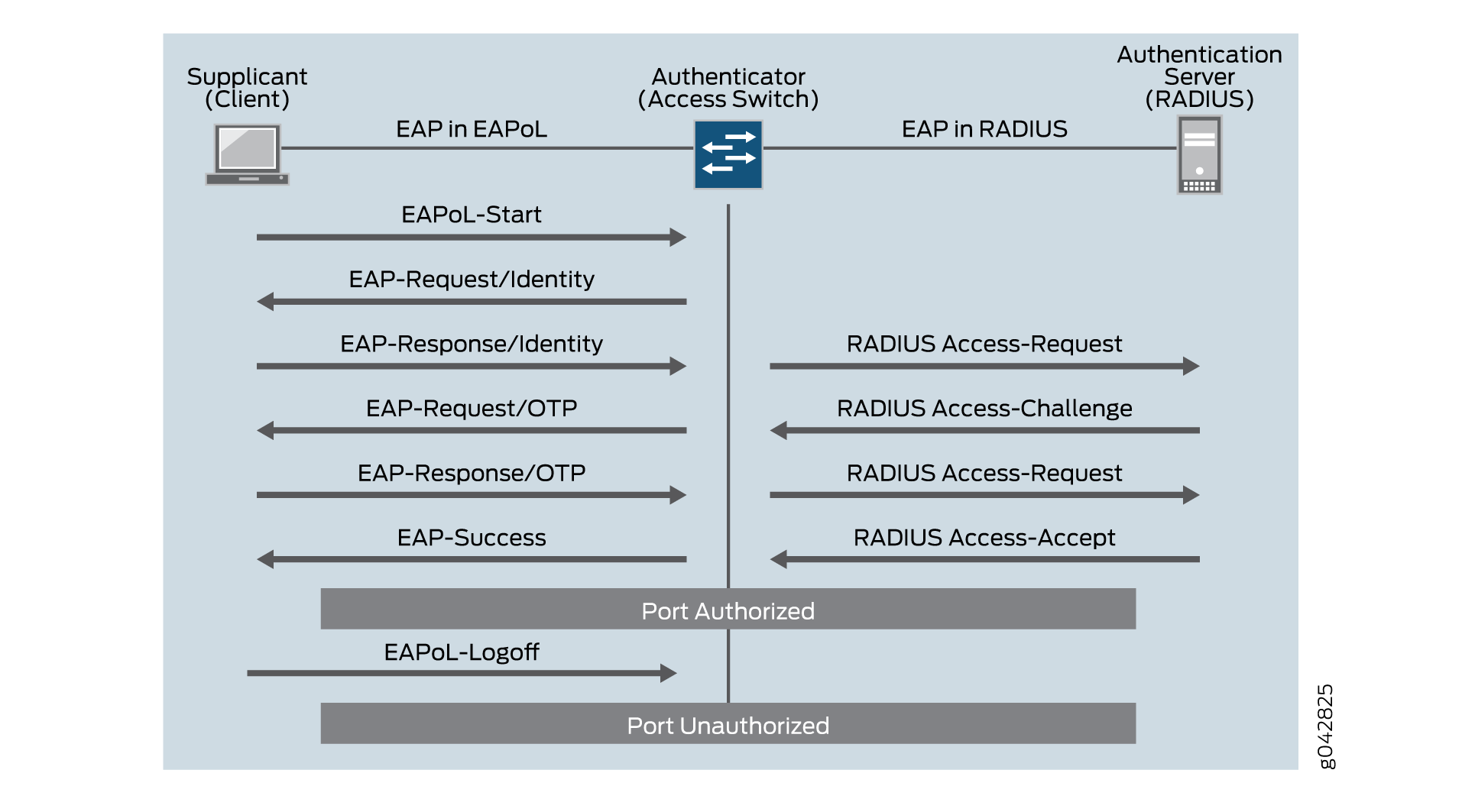

图 1 说明了身份验证过程。请求方和验证方通过交换 802.1X 协议携带的 LAN 可扩展身份验证协议 (EAPoL) 数据包来相互通信。验证方和 RADIUS 服务器通过交换 RADIUS 协议携带的 EAP 数据包来进行通信。

802.1X 协议支持多种不同版本的 EAP 协议。此配置示例使用 PEAP。PEAP 将 EAP 数据包封装在经过加密和身份验证的传输层安全 (TLS) 隧道中。因为它会设置隧道,并且不直接参与对端点进行身份验证,所以它被称为外部身份验证协议。PEAP 通常与用于对端点进行身份验证的内部身份验证协议配对。最常用的内部身份验证协议是 Microsoft 质询握手身份验证协议版本 2 (MS-CHAPv2)。MS-CHAPv2 允许对支持 MS-CHAPv2 格式的数据库(如 Microsoft Active Directory)进行身份验证。

并非所有端点都使用或支持 802.1X 请求方。不使用 802.1X 的端点可以使用 MAC RADIUS 身份验证进行身份验证。借助 MAC RADIUS 身份验证,交换机将端点的 MAC 地址传递给 RADIUS 服务器,后者尝试将 MAC 地址与其数据库中的 MAC 地址列表进行匹配。如果端点的 MAC 地址与列表中的地址匹配,则对端点进行身份验证。

您可以在接口上配置 802.1X 和 MAC RADIUS 身份验证方法。在这种情况下,交换机会首先尝试使用 802.1X 进行身份验证,如果该方法失败,它将尝试使用 MAC RADIUS 身份验证来验证终端设备。如果您知道只有未启用 802.1X 的端点才能连接接口,则可以通过配置 mac-radius restrict 选项来消除交换机确定终端设备未启用 802.1X 时出现的延迟。配置此选项后,交换机不会尝试通过 802.1X 身份验证来验证端点,而是立即向 RADIUS 服务器发送请求,以验证端点的 MAC 地址。

EX 系列交换机还支持动态 VLAN 和防火墙过滤器。作为身份验证过程的一部分,RADIUS 服务器可将 IETF 定义的属性返回给提供 VLAN 和防火墙过滤器信息的交换机。例如,您可以配置策略管理器(如 Aruba ClearPass),根据您为不同用户、端点类型、身份验证方法等定义的策略,将不同的 RADIUS 属性传回交换机。交换机会根据接收到的 RADIUS 属性动态更改分配给端口的 VLAN 或防火墙过滤器。