将您的接入点配置为 IEEE 802.1X 请求方

为提高安全性,请使用此功能阻止流向接入点 (AP) 的流量,直到验证其凭据。

某些型号的 Juniper Mist AP 可以使用 IEEE 802.1X 身份验证对其上行链路有线交换机进行身份验证。实施 802.1X 身份验证时,交换机将阻止流向端口上的 AP 的流量,直到其凭据在身份验证服务器(RADIUS 服务器)上显示并匹配为止。AP 通过身份验证后,交换机将停止阻塞流量。

要在支持的 Juniper Mist™ AP 上运行 802.1X 请求方功能,请确保 AP 具有所需的固件,启用 802.1X 交换机端口配置文件和设备配置文件,然后将 Juniper Mist CA 证书添加到您的 RADIUS 服务器。

部署注意事项

在边缘部署 802.1X Juniper Mist接入点的首选方法是利用交换机端的访客 VLAN。如果访客 VLAN 完全锁定,但无法访问Mist云,则接入点可以连接到云,接收其配置并下载正确的接入点固件版本(如果需要)。获得请求方配置后,AP 将尝试向网络进行身份验证。

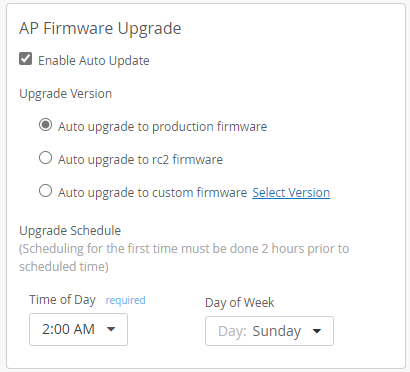

要求: 需要 AP 固件 0.14.x 或更高版本。为确保所有接入点满足此要求,以程包括在站点设置中启用自动升级。这样,所有接入点都会自动获得支持此功能所需的固件。

以下接入点不支持 802.1x 请求方:AP21、AP41、AP61 和 BT11。

启用自动更新到版本 0.14.x 或更高版本

802.1X 在 0.14.x 或更高版本Juniper Mist接入点固件中受支持。为确保所有接入点满足此要求,请在站点设置中启用自动升级。这样,所有接入点都会自动获得支持此功能所需的固件。

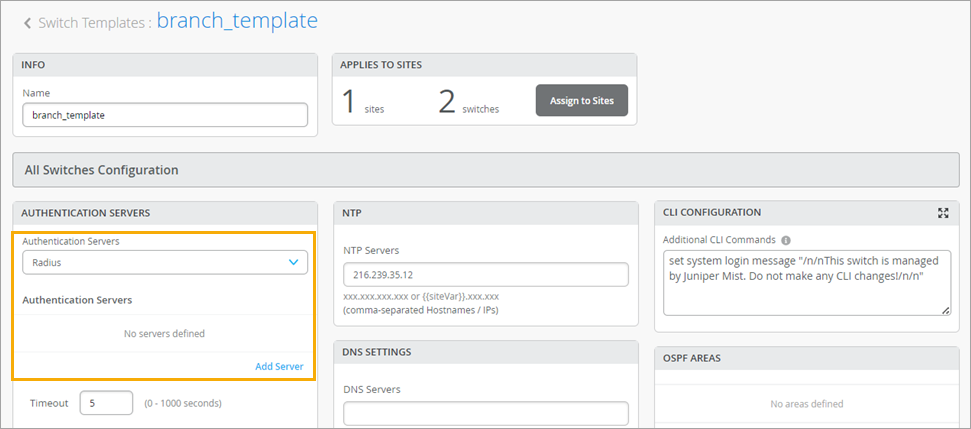

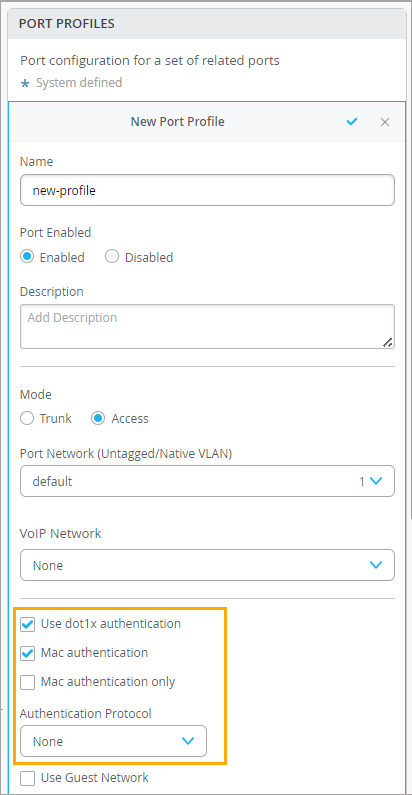

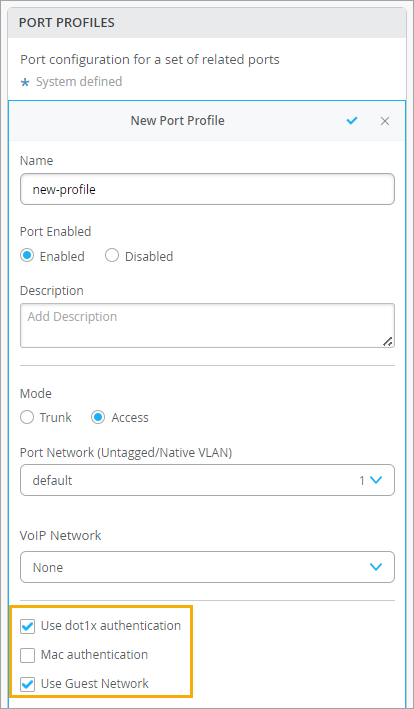

在交换机端口配置文件中启用 802.1X

在交换机上,为接入点连接的端口启用 802.1X 身份验证。我们建议使用访客 VLAN、服务器拒绝 VLAN 或 MAC 身份验证回退,并使用允许接入点连接到 Mist 云的默认 VLAN,至少在站点的初始部署中是这样。这样,接入点可以安全地连接到云,接收初始配置和接入点固件。

要在端口配置文件中配置 802.1X,请执行以下作:

通过 RADIUS 分配 VLAN(如果适用)

如果您使用 Mist Edge 并使用隧道连接所有 WLAN,那么连接到配置为接入的交换机端口的 AP 可能就足够了。但是,如果您不使用 Mist Edge,或者有 WLAN 本地流量中断,则可能需要交换机端口是中继端口。大多数交换机作系统允许您从 RADIUS 返回多个 VLAN。

对于 Junos,您可以返回多个 Egress-VLANID 或 Egress-VLAN-Name。

egress-vlan-name 示例:

- 1 = 标记

- 2 = 未标记

- vlan-2 和 vlan-3 是交换机上的 VLAN 名称

在以下示例中,VLAN 1vlan-2 已标记,而 VLAN 2vlan-3 未标记:

001094001144 Cleartext-Password := "001094001144“

Tunnel-Type = VLAN,

Tunnel-Medium-Type = IEEE-802,

Egress-VLAN-Name += 1vlan-2,

Egress-VLAN-Name += 2vlan-3,

有关配置方面的帮助,请参阅 Junos OS 文档。

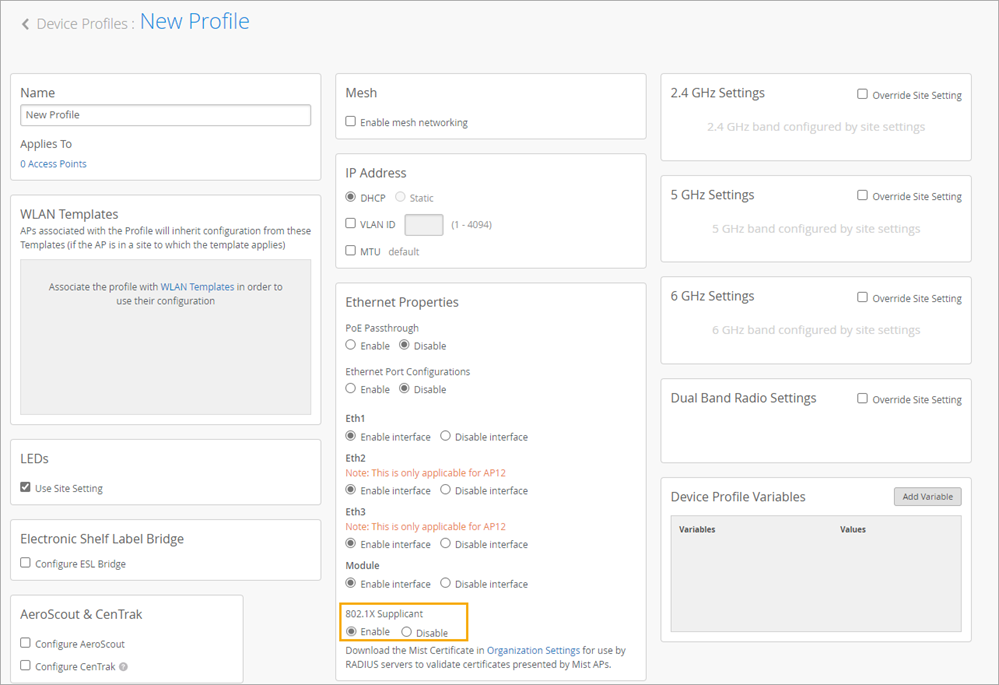

在设备配置文件中启用 802.1X 请求方选项

要一次快速配置多个接入点,请在启用此功能的情况下设置设备配置文件。然后,您将设备配置文件应用于接入点。当接入点首次连接到云时,它将立即收到请求方配置。

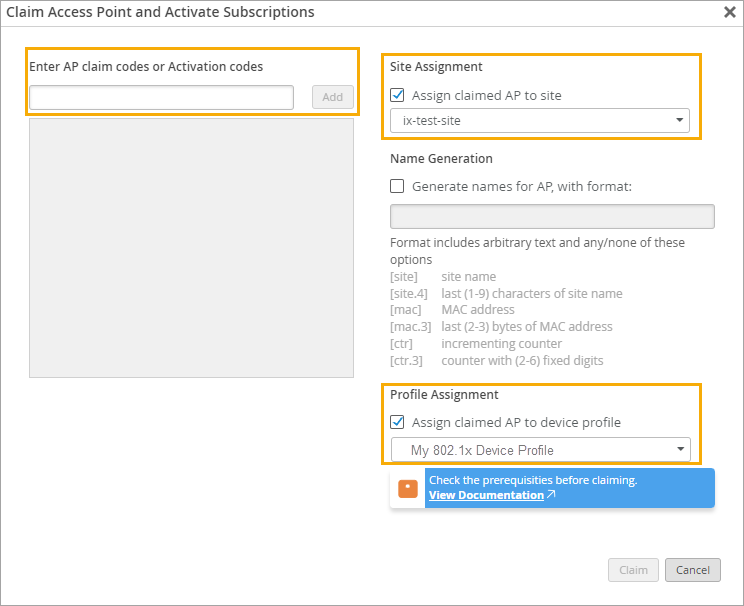

将设备配置文件应用于您的接入点

当您将接入点声明到组织中时,请应用设备配置文件并标识站点。这样,当您将接入点联机时,它们将通过站点配置中的自动升级设置获取固件,然后从设备配置文件中获取接入点配置。

Access Assurance 配置

如果您是 Juniper Mist Access Assurance 客户,配置将非常简单。您只需创建标签和策略来匹配接入点身份验证,并可选择将配置返回给交换机。Juniper Mist Access Assurance 会自动了解组织的 CA,无需手动添加到证书存储中。

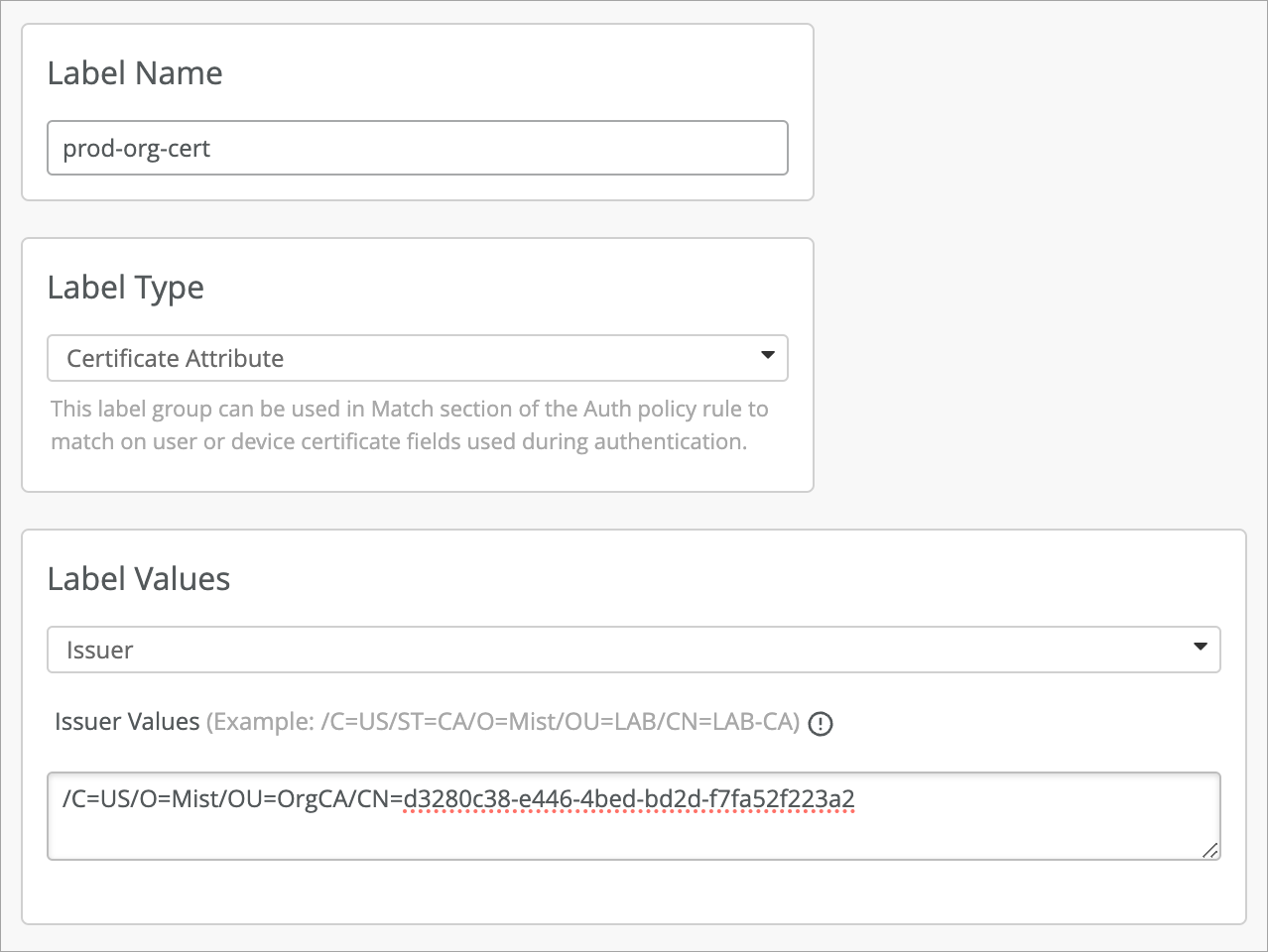

身份验证策略标签

下面是与接入点身份验证匹配的示例标签。标签类型为“证书属性”,其值设置为“颁发者”。该值是您的组织 ID。

/C=US/O=Mist/OU=OrgCA/CN=d3280c38-e446-4bed-bd2d-f7fa52f223a2

身份验证标签

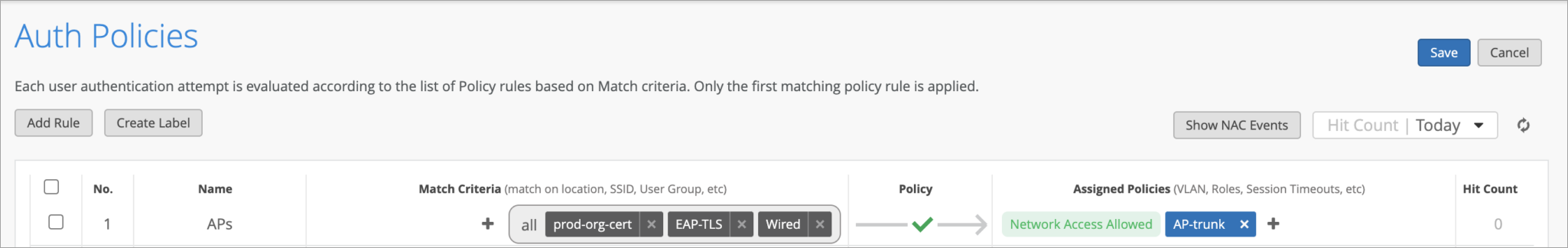

创建匹配标签后,您可以创建策略。在此示例中,规则是针对 AP 证书、有线身份验证和 EAP-TLS 进行匹配。身份验证成功后,中继 VLAN 配置会返回到交换机。

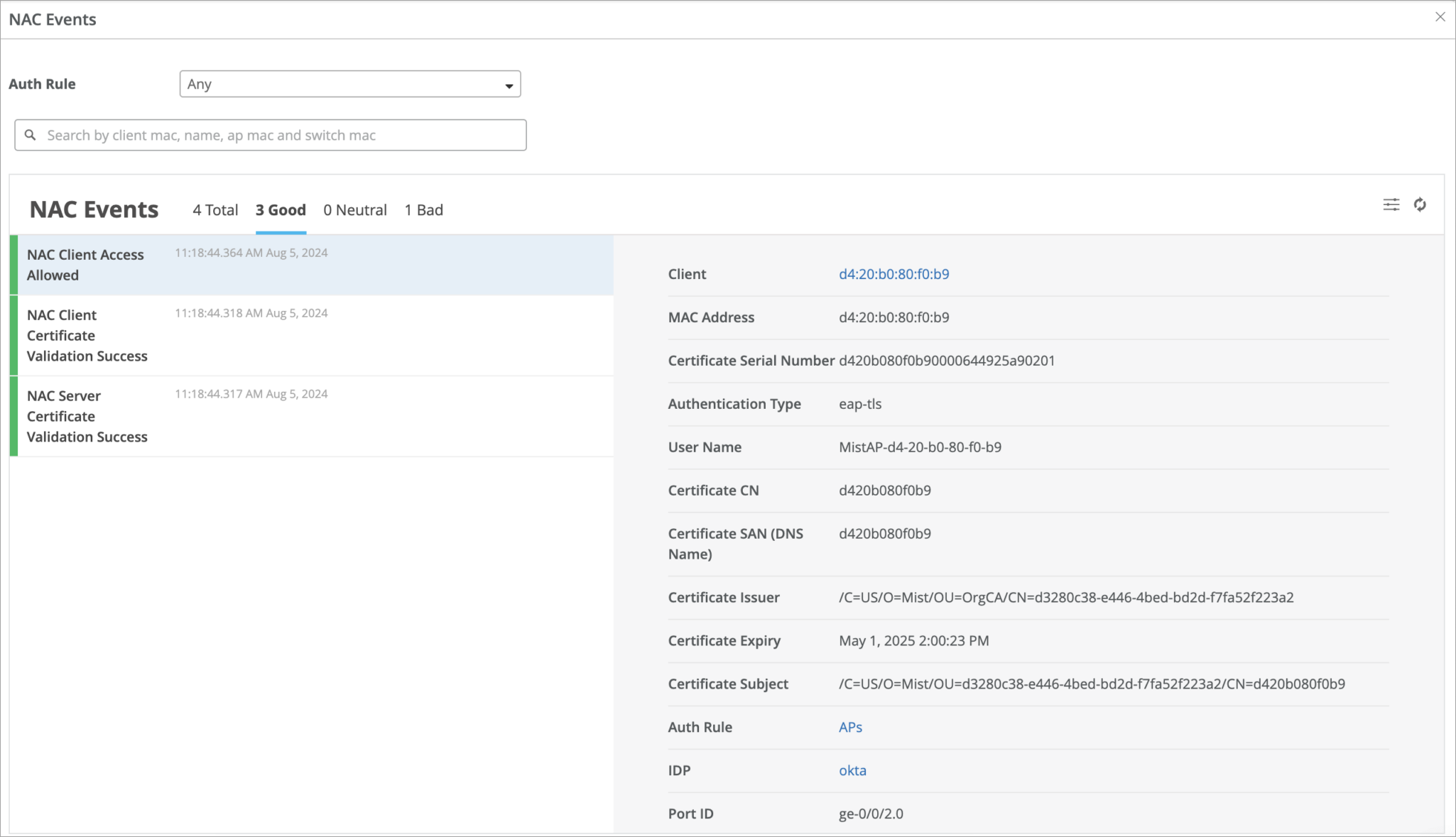

验证

如果一切顺利,您将看到您的接入点已通过身份验证。

将证书导入 RADIUS 服务器

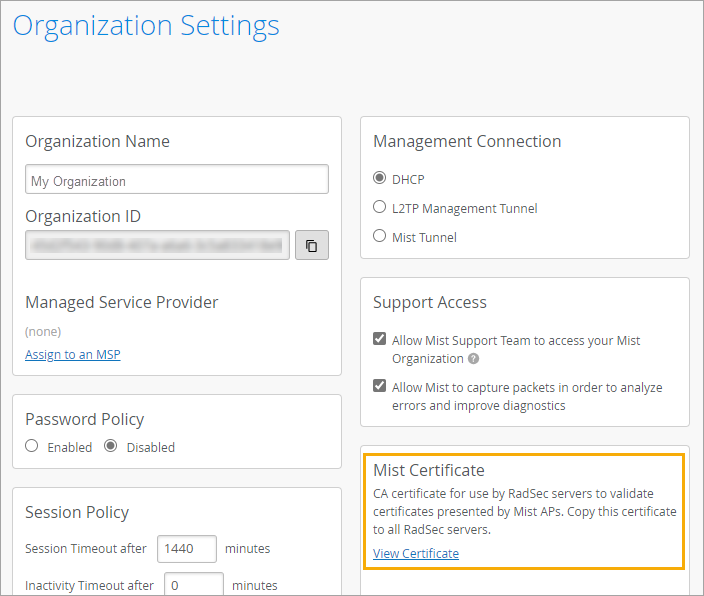

Juniper Mist为您的组织生成唯一的 CA 证书。您需要将此证书导入 RADIUS 服务器,以便服务器可以对您的 AP 进行身份验证。

您可以在“组织>设置”页面上找到您的Mist证书。