将 Microsoft® Azure 用于来宾门户单一登录

如果要与 Microsoft® Azure 集成以对来宾用户进行身份验证,请使用此信息。

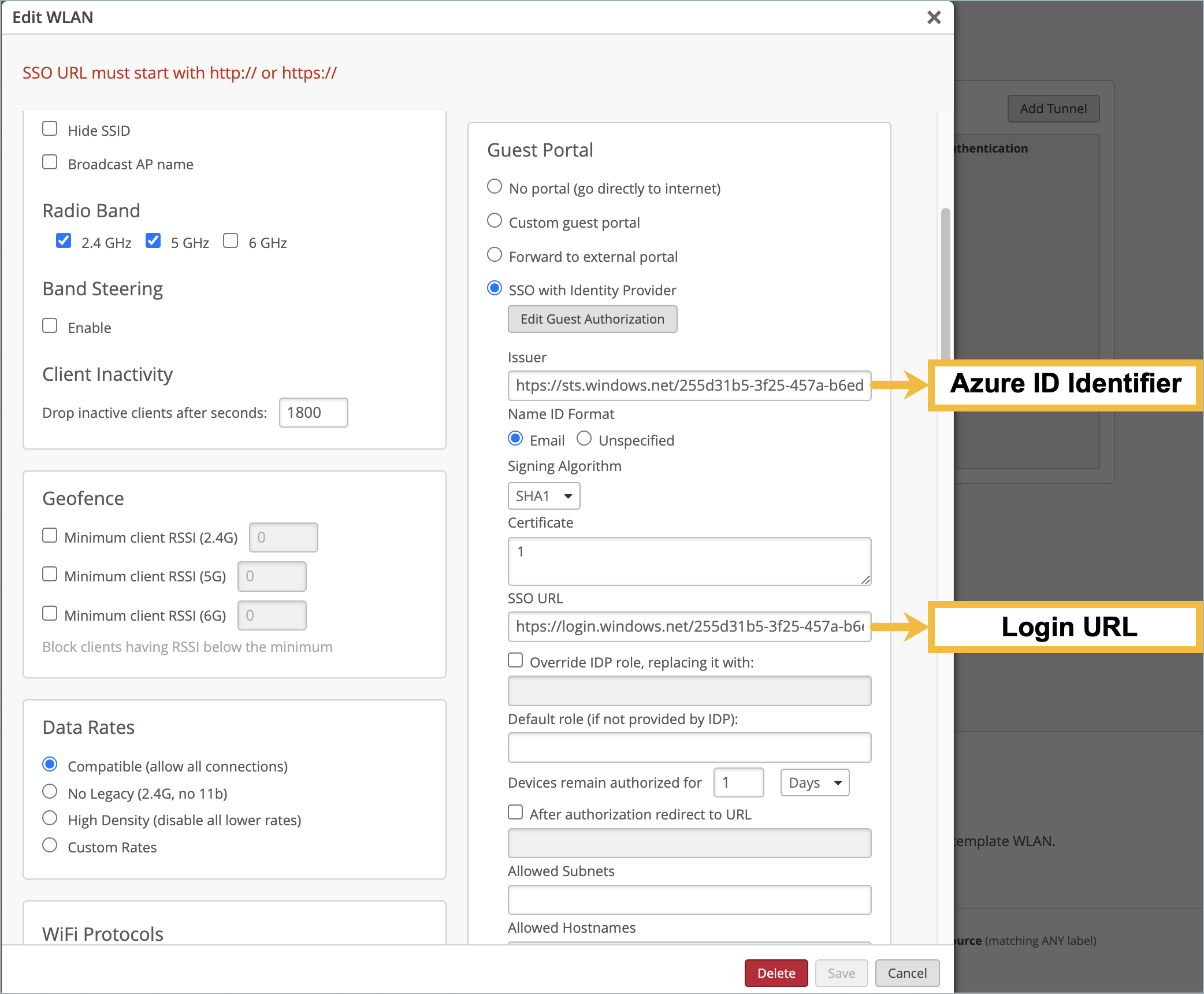

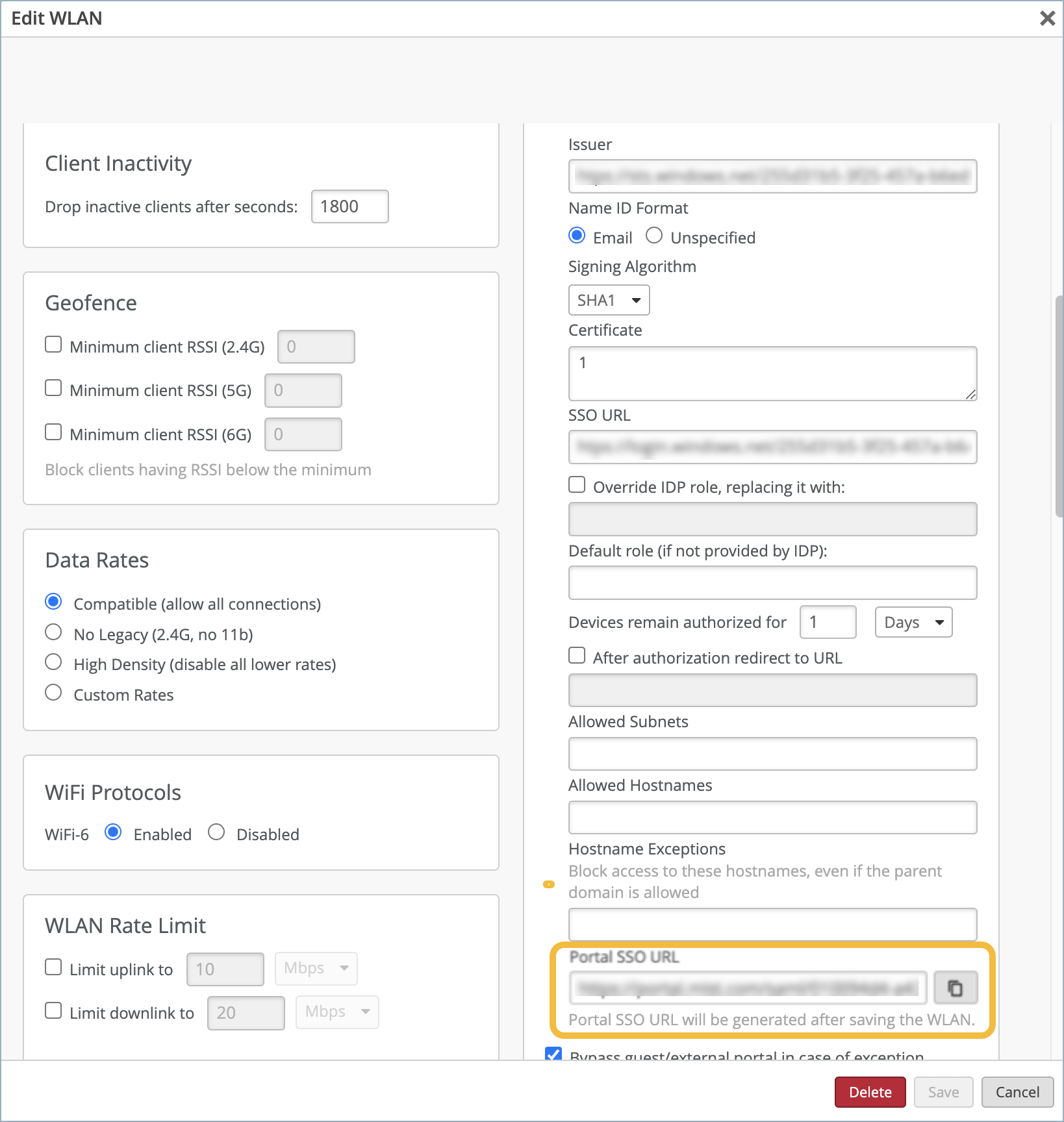

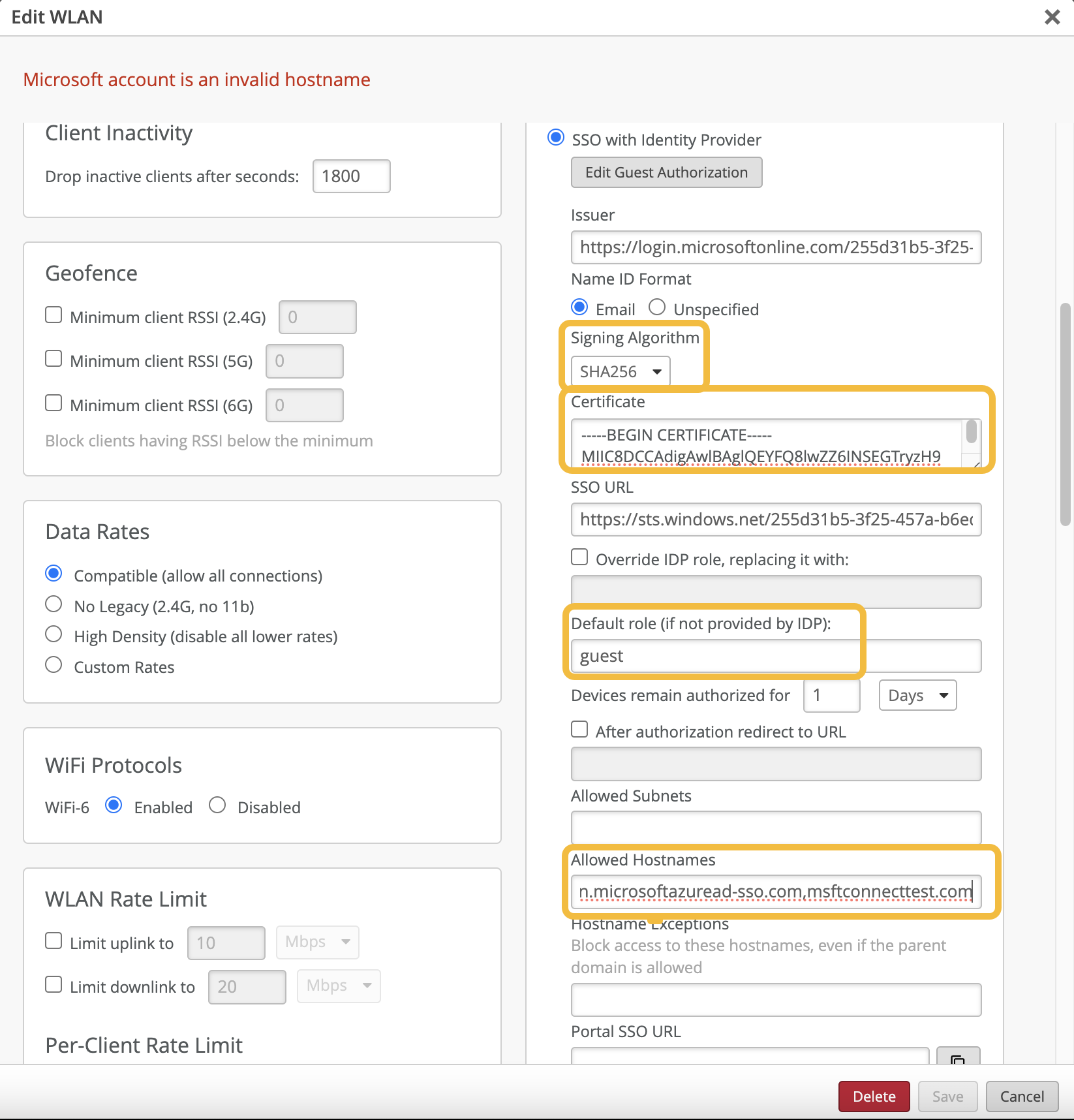

在瞻博网络 Mist™ 门户中配置 WLAN 时,您可以设置访客门户,允许用户使用身份提供商 (IdP) 登录。本主题提供有关使用 Microsoft® Azure 的提示。您可以对其他 IdP 执行类似的步骤。

在 Microsoft Entra ID(以前称为 Azure Active Directory)中设置应用程序:

-

在启用单一登录的 Microsoft Entra ID (Azure AD) 中设置应用程序。

-

选择 SAML(安全性断言标记语言)作为单点登录方法。

-

复制并保存 Microsoft Entra 标识符(Azure ID 标识符)和登录 URL。

-

添加用户或组并将其分配给应用程序,以便他们能够通过 SSO 应用程序进行身份验证。

注意:

如果需要在 Entra 中添加 SAML 应用程序的帮助,请查阅 Microsoft 支持信息。例如,请考虑 Microsoft 网站上的主题: 如何为企业应用程序启用单一登录。

若要使用 Azure 设置来宾门户 SSO,请执行以下作: