在 SRX 系列防火墙上配置应用程序策略

应用程序策略是瞻博网络 WAN 保证设计中的安全策略,您可以在其中定义哪些网络和用户可以访问哪些应用程序,以及根据哪种流量引导策略。要定义应用程序策略,您必须创建网络、应用程序和流量转向配置文件。然后,使用这些详细信息作为匹配条件,以允许访问或阻止来自应用程序或目标的访问。

在瞻博网络 Mist™ 云门户中,“ 网络”或“用户” 设置确定源区域。“ 应用程序 + 流量转向 ”设置确定目标区域。流量引导路径决定了瞻博网络® SRX 系列防火墙中的目标区域,因此请确保将流量转向配置文件分配给应用程序策略。

有关应用程序策略的说明:

-

您可以通过以下三种方式之一定义应用程序策略:在组织级别、WAN 边缘模板内或在中心配置文件内。

-

在组织级别定义应用程序策略时,可以在多个 WAN 边缘模板或中心配置文件中导入和使用该策略。也就是说,您可以遵循“一次定义,多次使用”模型。

-

直接在 WAN 边缘或中枢配置文件中定义应用程序策略时,策略的范围仅限于该 WAN 边缘模板或中枢配置文件。您不能在其他模板或配置文件中重复使用该策略。

-

Mist 按照策略在策略列表中出现的顺序评估和应用策略。

配置应用程序策略

要配置应用程序策略,请执行以下操作:

重新排序和删除应用程序策略

通过对应用程序策略重新排序,可以在创建策略后移动策略。

Mist 评估策略并按策略在策略列表中出现的顺序执行策略,您应该注意以下事项:

-

策略顺序很重要。因为策略评估是从列表顶部开始的,

-

新策略转到策略列表的末尾。

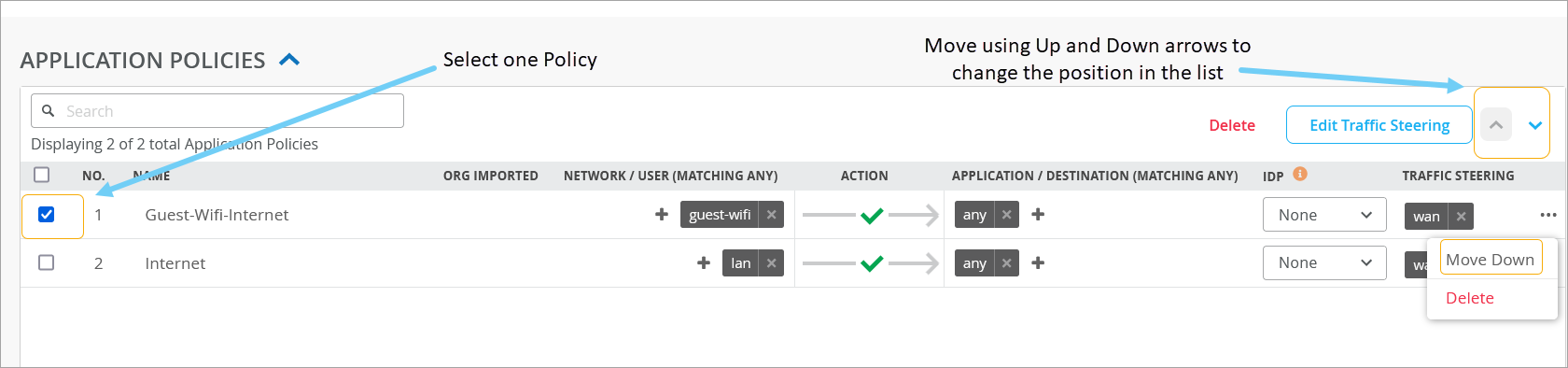

选择一个策略,然后使用向上键或向下键更改顺序。您可以随时更改策略顺序。

若要删除应用程序策略,请选择要删除的应用程序策略,然后单击窗格右上角显示的 “删除 ”。

在网络和应用程序中使用相同的 IP 地址和前缀

在应用程序策略配置中,“ 网络/用户 ”属于源区域, “应用程序/ 目标”属于目标区域。

当您为不同的目的定义网络和应用程序时,您可以对它们使用相同的 IP 地址和前缀;也就是说,它们在一个策略中充当源,在另一个策略中充当目标。

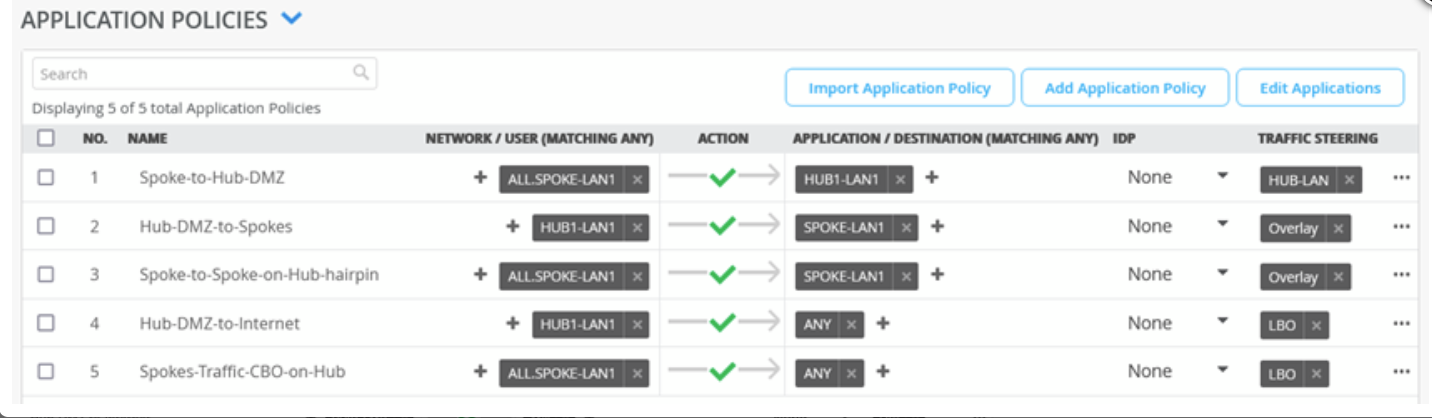

考虑 图 4 中的策略。

这里有一个 网络/用户 SPOKE-LAN1,其分支 LAN 接口的 IP 地址为 192.168.200.0/24。屏幕截图显示以下策略以不同的方式使用相同的网络:

-

通过中枢进行辐条到辐条—此策略允许通过中枢的入站和出站辐条到辐条流量。在这里,我们既SPOKE-LAN1定义为网络,又定义为应用程序。

-

分支到中枢DMZ — 此策略允许分支到中枢流量。在这里,我们定义为 SPOKE-LAN1 网络。

-

中心-DMZ 到辐射型 — 此策略允许中心到辐射型流量。在这里,我们定义为 SPOKE-LAN1 一个应用程序。