Juniper Mist Access Assurance 身份验证方法

使用 802.1X 身份验证或非 802.1X 身份验证部署 Juniper Mist Access Assurance。比较各种选项,为您的组织选择最佳方法。

IEEE 802.1X 是基于端口的网络接入控制标准。它提供了一种机制,用于对通过交换机或接入点连接到 LAN 或 WLAN 的设备进行身份验证。Juniper Mist Access Assurance 支持 802.1X 身份验证和非 802.1X 身份验证,即 MAC 身份验证旁路 (MAB),以实现跨有线和无线网络的统一访问控制。

我们支持以下方法通过 802.1X 进行安全访问:

- 可扩展身份验证协议 - 传输层安全 (EAP-TLS)(基于数字证书)

- EAP-TTLS/PAP(隧道传输层安全)(基于凭据)

我们支持以下非 802.1X 身份验证方法:

- MAC 身份验证旁路 (MAB)

- 多预共享密钥 (MPSK)

基于证书的身份验证和基于凭据的身份验证

802.1X 身份验证方法支持基于凭据(用户名和密码)和基于证书的身份验证。

基于证书的身份验证

- 基于证书的身份验证支持服务器和客户端设备之间的相互身份验证,并实施加密以提供安全的网络访问。

- 数字证书使用需要私钥-公钥对的公钥基础架构 (PKI)。

- 在基于证书的身份验证中,身份提供程序 (IdP) 是可选的。您可以使用 IdP 检查用户或设备信息,例如帐户状态和群组信息。

- 证书存储在安全存储中。

- 基于证书的身份验证需要客户端设备预配,为此通常使用移动设备管理 (MDM)。

Juniper Mist Access Assurance 可以与任何现有的 PKI 和基于云的 IdP(如 Microsoft Azure AD、Okta 或 Google Workspace)集成,以确保在所有适用的用例中实施基于证书的身份验证。

基于密码的身份验证

- 基于密码的身份验证需要 IdP 进行身份验证。由于大多数 IdP 强制执行多重身份验证 (MFA),因此基于密码的身份验证在 802.1X 环境中变得不切实际,尤其是在无线网络中。

- 中间人攻击的风险很大,因为 802.1X 不能很好地管理 MFA,尤其是在无线网络上。

建议仅在无法立即进行 PKI 部署的情况下或在过渡到基于证书的身份验证期间使用基于密码的身份验证。避免在支持 BYOD 的网络中使用基于密码的 802.1X 身份验证,因为存在潜在的 MITM 攻击媒介。

802.1X 身份验证方法

802.1X 协议是有线和无线接入点上基于端口的网络接入控制 (NAC) 的 IEEE 标准。802.1X 的主要功能是为尝试访问 LAN 或 WLAN 的任何用户或设备定义身份验证控制,以保护以太网 LAN 免受未经授权的用户访问。此外,802.1X 会在接口上阻止往返请求方(客户端)的所有流量,直到请求方出示其凭据并且身份验证服务器(RADIUS 服务器)验证这些凭据。

基本的 802.1X 身份验证机制由三个组件组成:

- 请求方 — 带有身份验证软件的客户端设备。客户端设备寻求对网络的访问。此设备可以是台式机或笔记本电脑、平板电脑、手机等。

- 验证方 — 拦截请求方访问请求的初始网关,通常为交换机或接入点 (AP)。

- 身份验证服务器 — 将请求方的 ID 与存储在数据库中的凭据进行比较。如果凭据和请求方 ID 匹配,请求方即可访问网络。

让我们了解 Juniper Mist Access Assurance 如何使用每种 802.1X 身份验证方法。请参阅 Juniper Mist Access Assurance 用例。

EAP-TLS

EAP-TLS 利用证书和加密技术在客户端和服务器之间提供相互身份验证。客户端和服务器都必须接收由两个实体都信任的证书颁发机构 (CA) 签名的数字证书。此方法在客户端和服务器端使用证书进行身份验证。对于此身份验证,客户端和服务器必须相互信任对方的证书。

特征

- 使用 TLS 提供安全身份事务

- 普遍受支持的开放式 IETF 标准

- 使用 X.509 证书进行身份验证

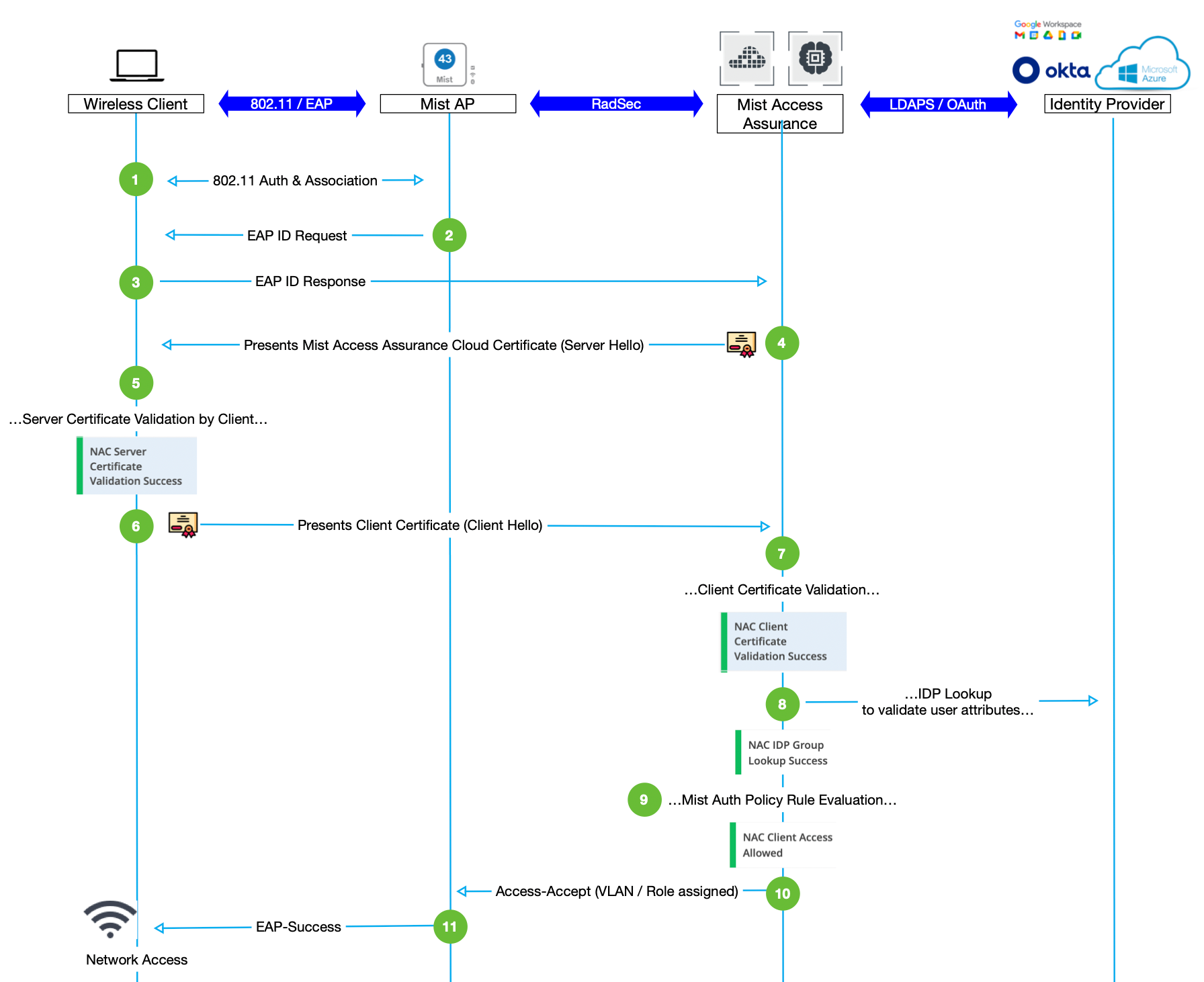

图 1 显示了 EAP-TLS 身份验证序列。

802.1X 标准将 EAP 指定为请求方和验证方之间数据传输的加密格式。

此方法通过以下步骤执行四次握手:

- 验证方(例如接入点)发起会话请求,或请求方(无线客户端设备)向验证方发送会话初始化请求。

- 验证方向请求方发送 EAP 请求,询问请求方的身份。

- 请求方通过验证方向身份验证服务器(Juniper Mist Access Assurance 云)发送 EAP 响应。

- 身份验证服务器使用包含证书的“服务器hello”消息响应客户端设备。

- 请求方验证服务器证书。也就是说,请求方验证服务器证书是否由受信任的 CA 签名。

- 请求方通过验证方发送“Client Hello”消息,以便向 Juniper Mist Access Assurance 服务出示客户端证书

- Juniper Mist Access Assurance 验证客户端证书是否由受信任的 CA 签名。

- Juniper Mist Access Assurance 查找配置的身份提供商 (IdP) 源,并连接到 IdP 以验证用户名和一些基本属性。

- Juniper Mist Access Assurance 会执行策略查找,并对客户端设备应用基于角色和许可的访问。

- Juniper Mist Access Assurance 会将有关 VLAN 和已分配角色的信息发送给验证方,以便验证方可以将请求方分配到正确的网络。

- 验证方发送 EAP 成功消息并提供对请求方的访问权限。

可扩展身份验证协议 - 隧道 TLS (EAP-TTLS/PAP)

EAP-TTLS-PAP 使用用户凭据(例如客户端的用户名和密码以及服务器端的服务器证书)来执行身份验证。当客户端设备使用身份验证服务器建立安全 TLS 隧道时,它会在加密隧道内使用 PAP 协议传递凭据。

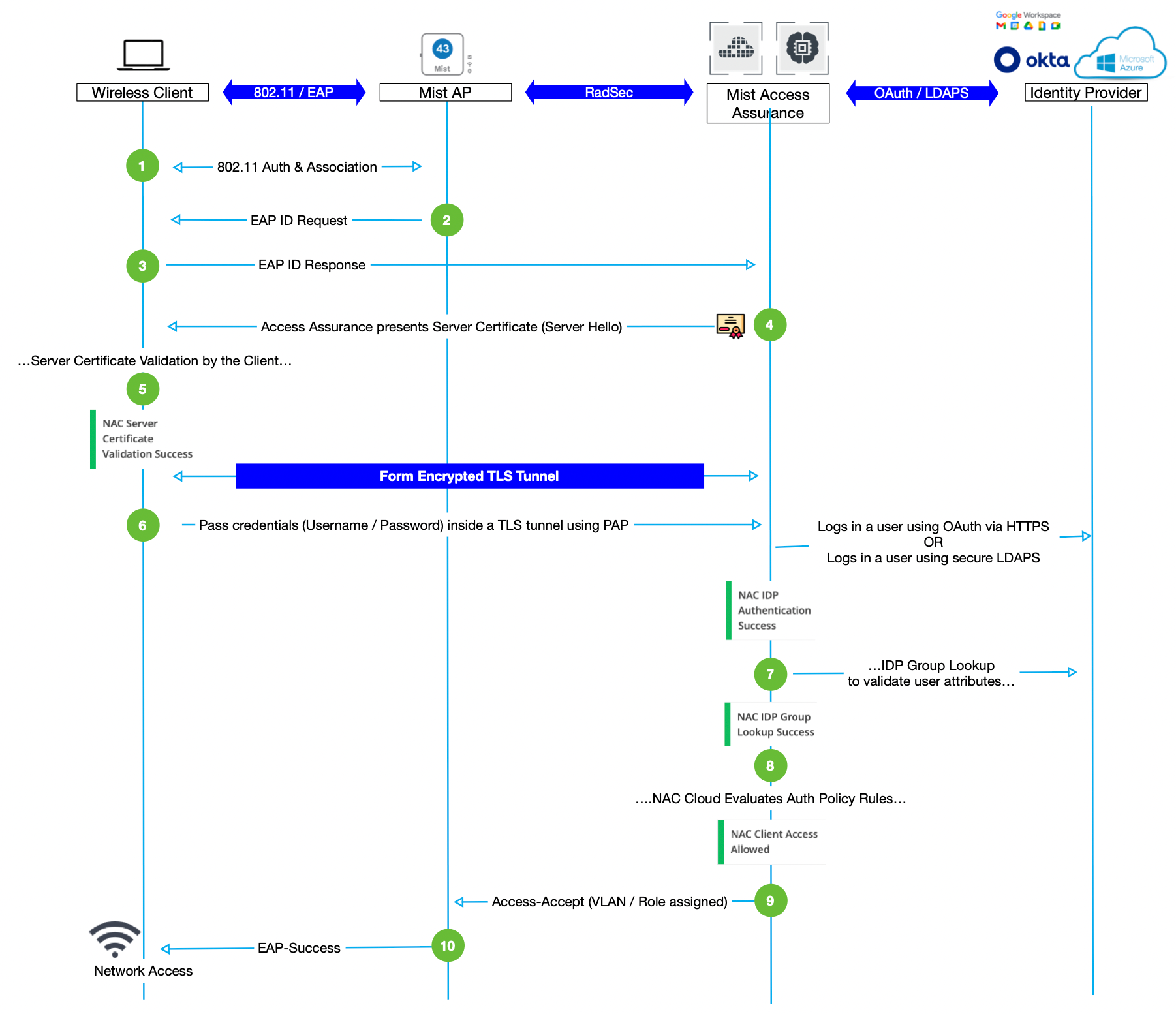

图 2 显示了 EAP-TTLS/PAP 身份验证序列。

EAP-TTLS/PAP 身份验证包括以下步骤:

- 验证方(例如接入点)发起会话请求,或请求方(无线客户端设备)向验证方发送会话初始化请求。

- 验证方向请求方发送要求提供标识信息的 EAP 请求。

- 请求方向身份验证服务器发送 EAP 响应(例如:Juniper Mist Access Assurance 云)。

- 身份验证服务器使用包含证书的“服务器hello”消息响应客户端设备。服务器通过验证器发送消息。

- 请求方验证服务器证书。也就是说,请求方验证服务器证书是否由受信任的 CA 签名。此验证将设置加密的 TLS 隧道。

- 请求方通过 TLS 隧道向服务器发送帐户凭据,例如用户名和密码。请求方使用 SSL 轻型目录访问协议 (LDAPS) 或 OAuth (HTTPS) 对信息进行加密。

- Juniper Mist Access Assurance 针对其配置的身份提供程序源执行查找,以查找用户的名称和一些基本属性。

- Juniper Mist Access Assurance 会执行策略查找,并对客户端设备应用基于角色和许可的访问。

- Juniper Mist Access Assurance 会将有关 VLAN 和已分配角色的信息发送给验证方,以便验证方可以将请求方分配到正确的网络。

- 验证方发送 EAP 成功消息并提供对请求方的访问权限。