配置强制门户进行 Web 认证和防火墙用户认证

了解如何使用 J-Web 配置强制门户以进行 Web 身份验证和防火墙用户身份验证。

概述

What Is Captive Portal?

强制门户是一种对需要连接到网络的设备进行身份验证的方法。在 SRX 系列防火墙上,您可以启用强制门户,以将 Web 浏览器请求重定向到提示您输入用户名和密码的登录页面。身份验证成功后,您可以继续进行原始页面请求和后续网络访问。

What Is Web Authentication?

使用 Web 身份验证方法,可以将浏览器指向启用了 Web 身份验证的设备上的 IP 地址。此作会在设备上托管 Web 认证功能的 IP 地址上启动 HTTPS 会话。然后,设备会提示您输入用户名和密码,并将结果缓存在设备上。当流量稍后遇到 Web 身份验证策略时,将根据之前的 Web 身份验证结果允许或拒绝您的访问。

您也可以使用其他身份验证方法,但本文档中不会介绍这些方法。但是,我们简要描述了这些方法中的每一种:

-

直通身份验证 — 直通用户身份验证是主动身份验证的一种形式。在此方法中,设备会提示您输入用户名和密码。如果身份验证验证了您的身份,则允许您通过防火墙并访问请求的资源。

-

使用 Web 重定向直通 - 对 HTTPS 客户端请求使用此身份验证方法时,您可以使用 Web 重定向功能将请求定向到设备的内部 Web 服务器。Web 服务器向客户端系统发送重定向 HTTPS 响应,指示其重新连接到 Web 服务器进行用户身份验证。客户端请求到达的接口是发送重定向响应的接口。

What Is Firewall User Authentication?

防火墙用户是指在通过防火墙启动连接时必须提供用户名和密码进行身份验证的网络用户。Junos OS 使管理员能够根据防火墙用户的源 IP 地址和其他凭据,限制或允许防火墙用户访问防火墙后面的受保护资源(位于不同区域中)。定义防火墙用户后,您可以创建一个策略,要求用户使用三种身份验证方法之一(Web、直通或带 Web 重定向的直通)进行身份验证。

工作流程

范围

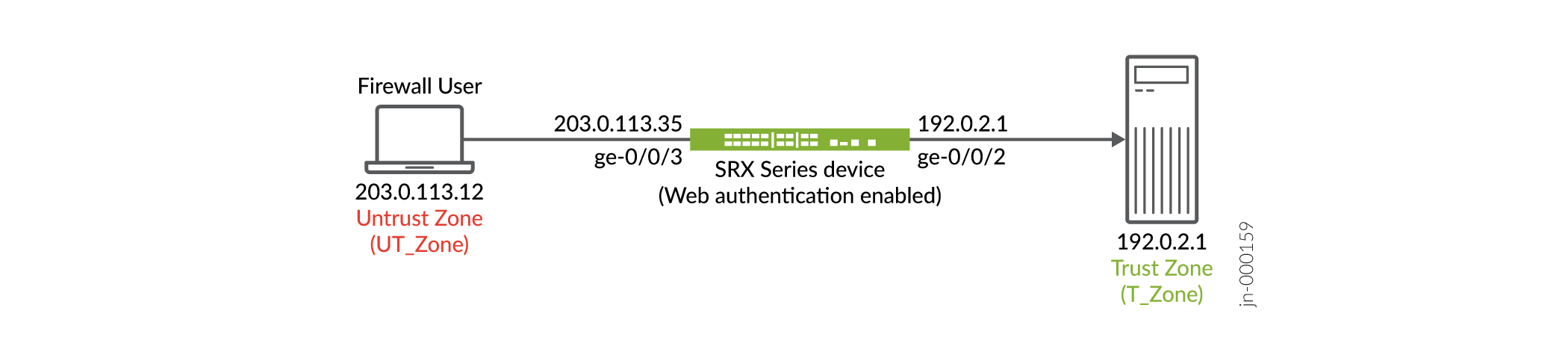

下面是一个示例拓扑(参见 图 1),其中包括:

-

作为客户端的防火墙用户设备。

-

可以访问互联网的 SRX 系列防火墙。

-

充当 HTTPS 服务器的网络设备。

在此示例拓扑中,您将使用 SRX 系列防火墙上的 J-Web 执行以下任务:

用于配置示例拓扑的值只是示例。

| 步 |

行动 |

|---|---|

| 1 |

在 ge-0/0/3 上创建逻辑接口,为其分配 IP 地址 203.0.113.35,并启用 Web 认证。

注意:

在此示例中,防火墙用户系统 IP 地址为 203.0.113.12,与 203.0.113.0/24 位于同一子网中。 在 ge-0/0/2 上创建一个逻辑接口,并为其分配 IP 地址 192.0.2.1。

注意:

在此示例中,HTTPS 服务器 IP 地址为 192.0.2.1。 |

| 2 |

创建访问配置文件 (FWAUTH) 并定义本地身份验证服务。 |

| 3 |

配置 Web 认证设置以显示成功登录消息。 |

| 4 |

创建不信任 (UT_ZONE) 和信任 (T_ZONE) 区域,并分别分配 ge-0/0/3 和 ge-0/0/2 接口。 |

| 5 |

在安全策略规则 (FWAUTH-RULE) 中为 Web 身份验证和防火墙用户身份验证配置强制门户。 |

| 6 |

验证配置的值是否适用于防火墙用户:

|

准备工作

-

用于配置示例拓扑的值只是示例。您可以更改任何必要的详细信息以匹配您的网络配置。

-

确保在此示例中使用的 SRX 系列防火墙运行的是 Junos OS 21.4R1 或更高版本。

-

确保您的设备已安装所需的证书以允许身份验证。在此示例中,我们将使用 cert1,一个自签名证书。

步骤 1:创建逻辑接口并启用 Web 身份验证

在此步骤中,您将执行以下任务:

-

对于 SRX 系列防火墙上的 ge-0/0/3 接口:

-

为不信任区域创建逻辑接口。

-

将 IPv4 地址 203.0.113.35 分配给接口。

注意:您将使用相同的 IP 地址来启用强制强制门户。

-

在接口上启用 HTTPS 以进行 Web 身份验证。

-

-

对于 SRX 系列防火墙上的 ge-0/0/2 接口:

-

为信任区域创建逻辑接口。

-

将 IPv4 地址 192.0.2.1 分配给接口。

-

您现在的位置(在 J-Web UI 中): 网络 > 连接 > 接口

要为不信任区域创建逻辑接口并启用 Web 身份验证,请执行以下作:

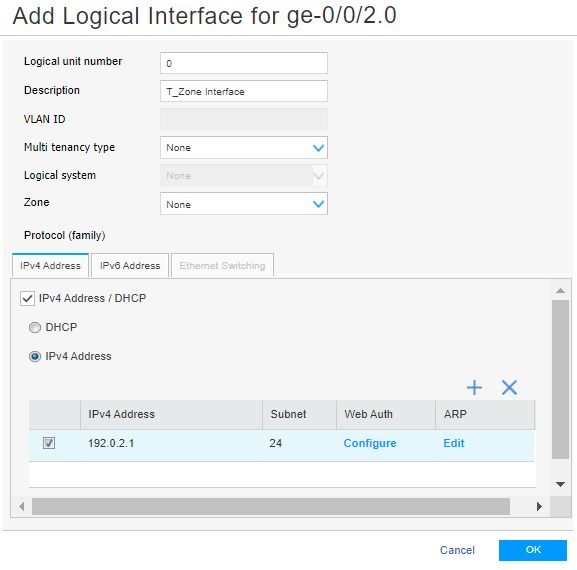

要为信任区域创建逻辑接口,请执行以下作:

-

选择“ge-0/0/2”,然后选择“接口”页面右上角的“创建>逻辑接口”。

此时将显示 Add Logical Interface for ge-0/0/2.0 页面。

-

指定以下详细信息:

田

行动

逻辑单元编号

键入 0。

描述

键入 T_Zone Interface。

VLAN ID

此字段不可编辑。

多租户类型

从列表中选择 “无 ”。

逻辑系统

此字段不可编辑。

区

从列表中选择 “无 ”。

在后面的步骤中,我们将创建一个信任区 (T_ZONE) 并为其分配 ge-0/0/2 接口。请参阅 步骤 4:创建安全区域并为区域分配接口。

VLAN ID

此字段不可编辑。

协议(家族)- IPv4 地址

IPv4 地址/DHCP

选中该复选框以启用 IPv4 地址/DHCP 配置。

IPv4 地址

-

选择 IPv4 地址。

-

单击 +。

-

IPv4 地址 - 类型 192.0.2.1 (HTTPS 服务器)。

-

子网 - 使用向上或向下箭头选择 24 。

-

Web 身份验证 - 保留原样。

-

ARP - 保留原样。

-

-

单击 “确定 ”保存更改。

干得好!您已在 ge-0/0/2 上为 HTTPS 服务器创建了一个 IP 地址为 192.0.2.1 的逻辑接口。

-

单击 “提交 ”(位于顶部横幅右侧),然后选择 “提交配置” 以立即提交更改。

将会显示 successful-commit 消息。

您还可以选择在 安全策略中的步骤 5:为强制门户启用 Web 或防火墙用户身份验证结束时一次性提交所有配置更改。

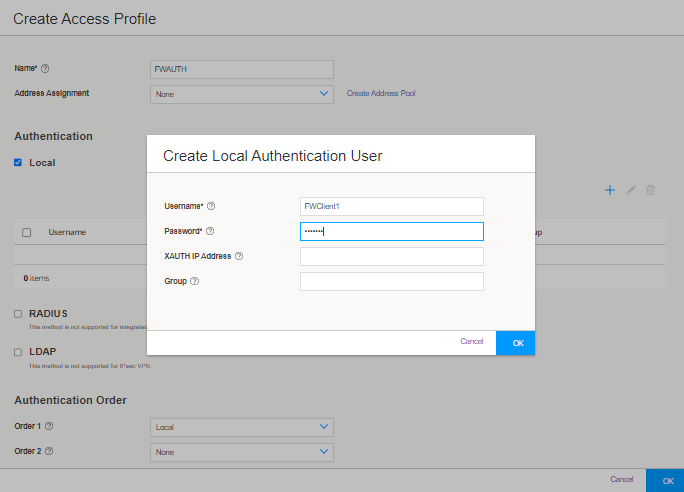

步骤 2:创建访问配置文件

让我们创建一个访问配置文件来定义本地身份验证服务。您将在 Web 认证设置和安全策略中使用此访问配置文件。

您在这里(在 J-Web UI 中): 安全服务 > 防火墙身份验证 > 访问配置文件

要创建访问配置文件,请执行以下作:

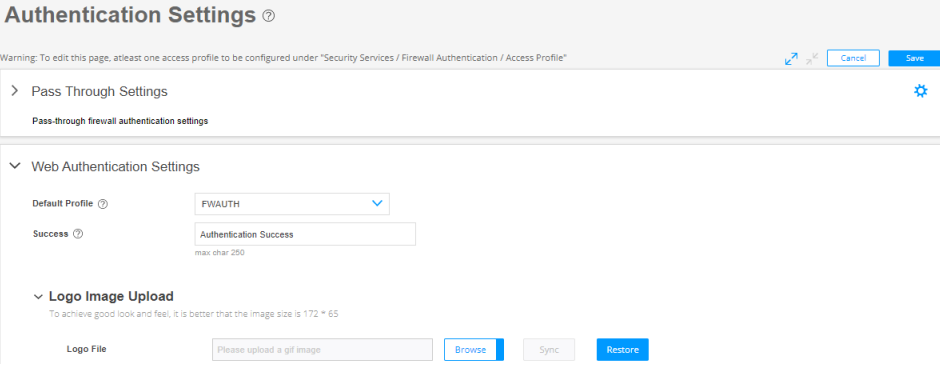

步骤 3:配置 Web 认证设置

现在,我们将分配创建的访问配置文件,定义成功登录消息,并上传徽标图像。您可以将此映像用于 Web 身份验证和强制门户。

您在这里(在 J-Web UI 中): 安全服务 > 防火墙身份验证 > 身份验证设置

要配置 Web 认证设置,请执行以下作:

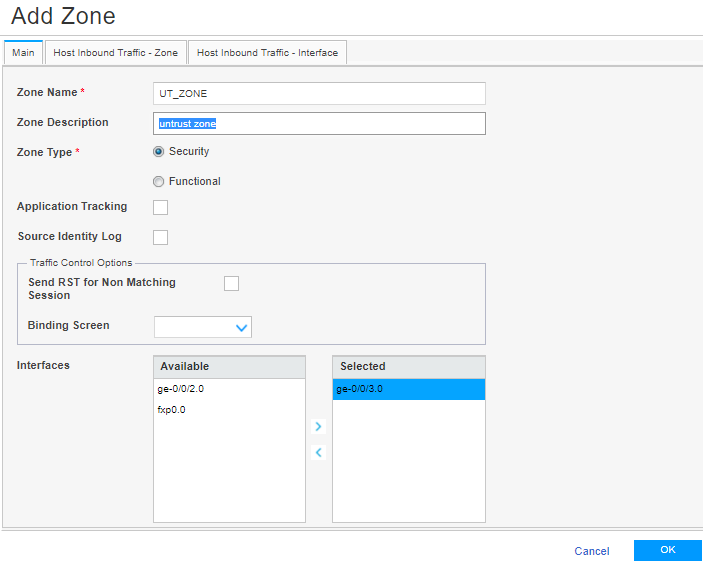

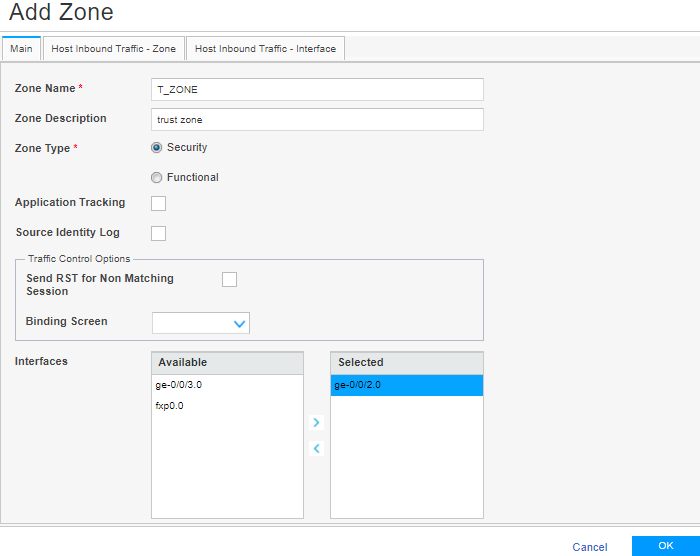

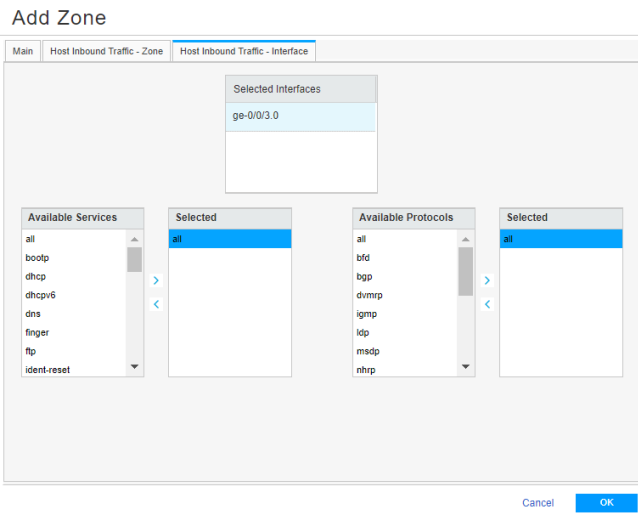

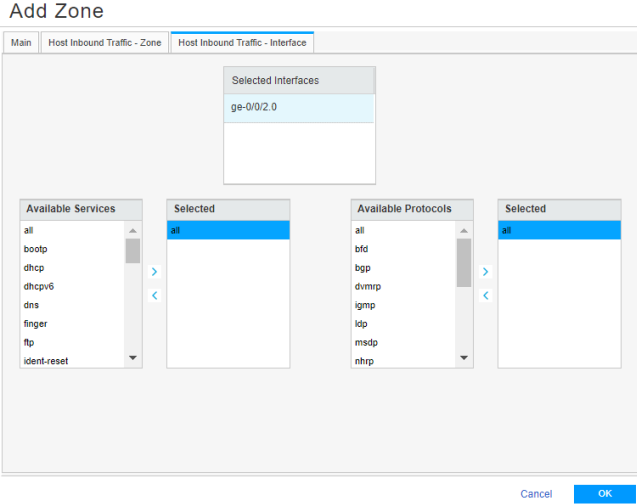

步骤 4:创建安全区域并为区域分配接口

您可以创建安全区域以定义一个或多个网段,这些网段通过策略管理入站和出站流量。

现在,我们将单独创建:

-

不信任区域 (UT_ZONE) 并向其分配 ge-0/0/3 接口。

-

信任区域 (T_ZONE) 并向其分配 ge-0/0/2 接口。

您在此处(在 J-Web UI 中): 安全策略和对象 > 区域/筛选

要创建UT_ZONE(不信任区域)和T_ZONE(信任区域)并将定义的接口分配给这些区域,请执行以下作:

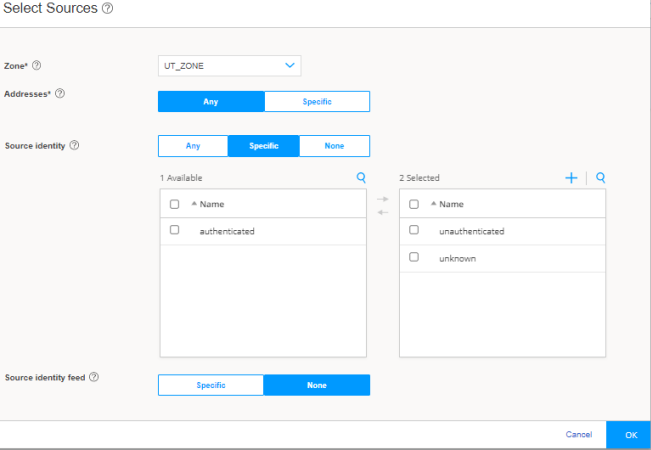

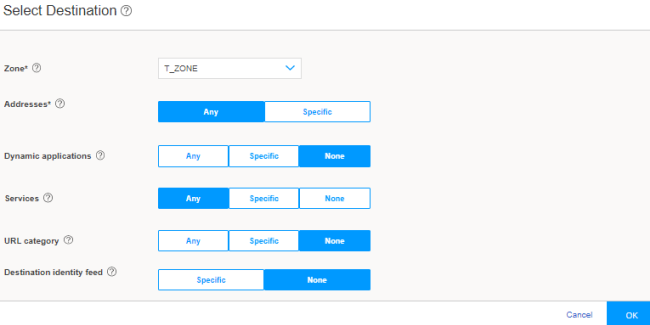

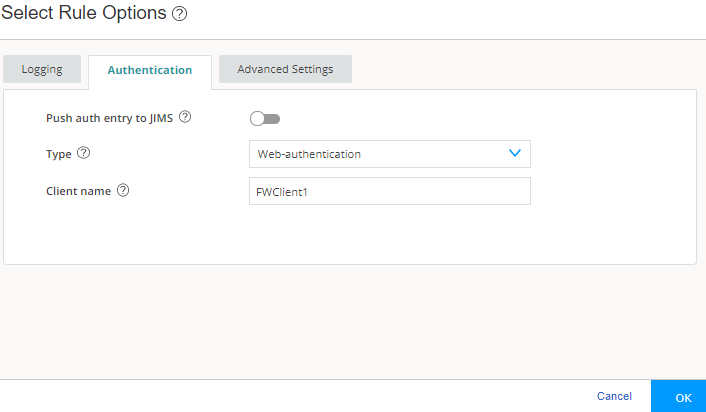

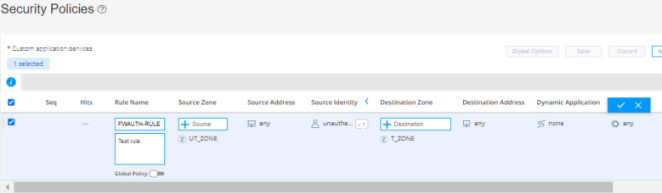

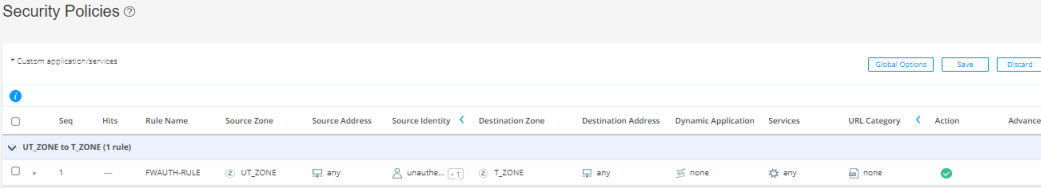

步骤 5:在安全策略中为强制门户启用 Web 或防火墙用户身份验证

现在,我们将在安全策略规则中启用强制门户,以将客户端 HTTPS 请求重定向到设备的内部 HTTPS 服务器。

您在此处(在 J-Web UI 中): 安全策略和对象 > 安全策略

要为强制门户配置安全策略规则,请执行以下作:

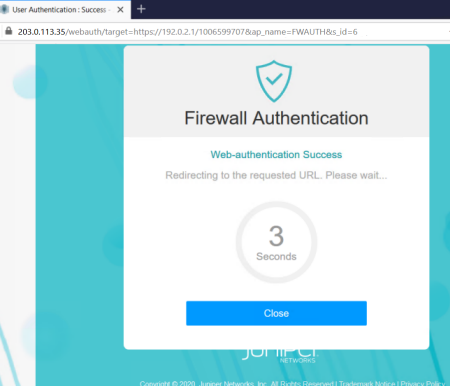

步骤 6:验证 Web 身份验证和用户身份验证配置

目的

最后一步!让我们看看您的配置是否适用于防火墙用户:

-

对于 Web 身份验证,您将使用 https://203.0.113.35 成功进行身份验证。此地址与您在 步骤 1:创建逻辑接口并启用 Web 身份验证中配置的 IPv4 地址相同。

-

对于防火墙用户身份验证,您将使用 https://203.0.113.35 成功进行身份验证,然后被重定向到 https://192.0.2.1 以访问 HTTPS 服务器。这些地址与您在 步骤 1:创建逻辑接口并启用 Web 身份验证中配置的 IPv4 地址相同。

行动

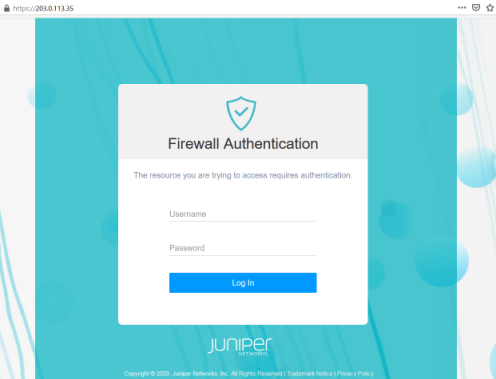

要验证 Web 认证配置,请执行以下作:

-

输入 https://203.0.113.35 您的 Web 浏览器。

此时将显示“防火墙身份验证登录”页面。

-

键入以下凭据,然后单击 “登录”。

-

用户名—FWClient1

-

密码—$ABC123

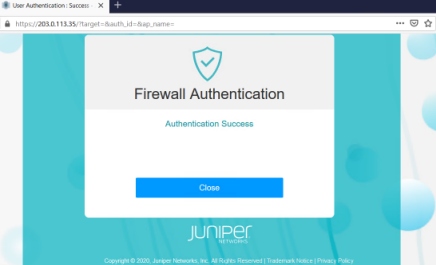

祝贺!您已成功通过身份验证。您还可以看到配置的成功消息 身份验证成功 。

-

-

单击 “关闭”。

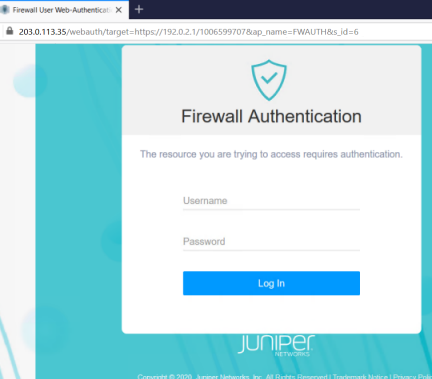

要验证防火墙用户身份验证,请执行以下作:

-

输入 https://192.0.2.1 您的 Web 浏览器。

您将被重定向到 https://203.0.113.35 进行 Web 身份验证。

-

键入以下凭据,然后单击 “登录”。

-

用户名—FWClient1

-

密码—$ABC123

祝贺!您已成功通过身份验证。很快,您将被重定向到 https://192.0.2.1,您将能够访问 HTTPS 服务器。

-

下一步

要继续学习,请访问瞻博网络技术库中的 J-Web for SRX 系列文档 页面。