每个 VPN 都有自己的特定于 VPN 的路由表,每个 VPN 站点都有自己的。当入口 PE 路由器 (SN2) 收到从直连接入节点 (CE2) 播发的路由时,它会根据该 VPN 的 VRF 导出策略检查收到的路由。如果匹配,则路由转换为 VPN-IPv4 格式;也就是说,路由识别符将添加到路由中。此 VPN-IPv4 路由将播发至远程 PE 路由器。它还会根据 VRF 表的已配置导出目标策略的值,将路由目标附加到从直连站点获知的每个路由。当出口 PE 路由器收到此路由时,它会根据 PE 路由器之间的导入策略进行检查。如果被接受,则路由将放入其 bgp.l3vpn.0 表中。同时,路由器会根据 VPN 的 VRF 导入策略检查路由。如果匹配,则路由识别符将从路由中移除,并将路由以 IPv4 格式放入 VRF 表中。

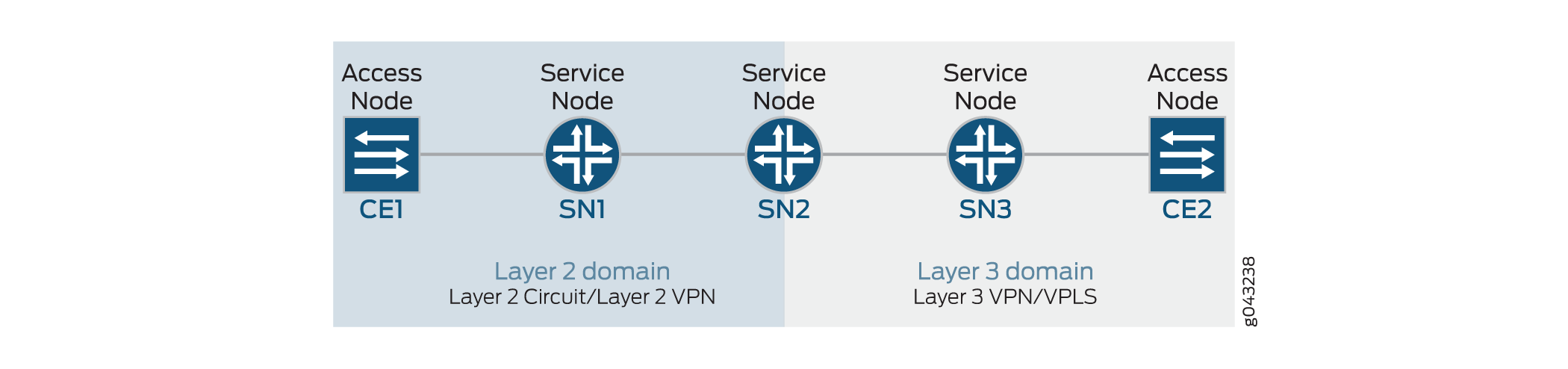

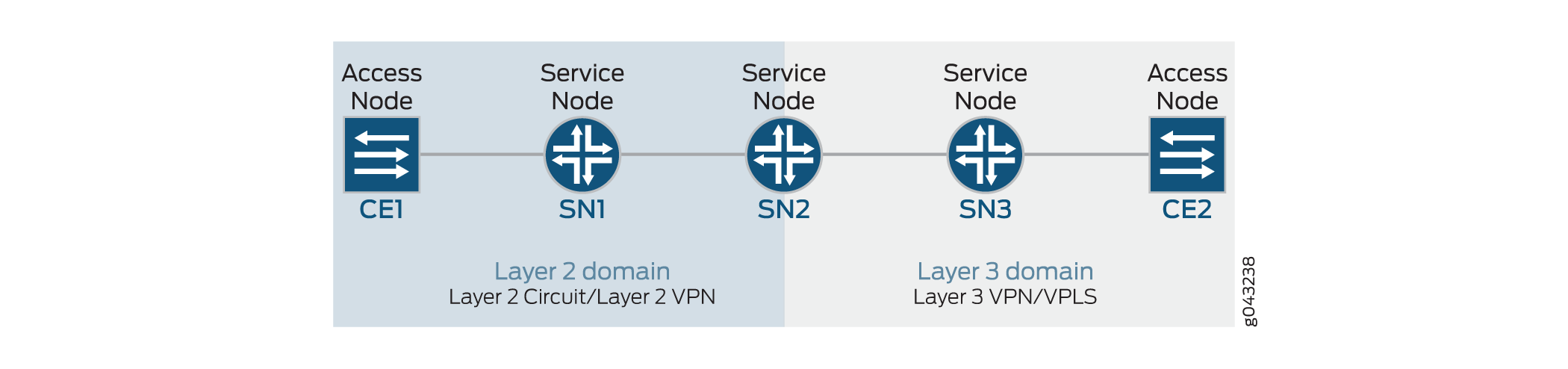

在 SN2 和 SN1 上,路由将根据导入和导出 VRF 策略安装在 VRF 中。来自 CE2 的 OSPF 和直接路由安装在 SN2 的 VRF 中,然后将其转换为 IPv4-VPN 路由。要通过客户边缘-PE 链路获知的路由在路由实例中的协议下定义。现在,从另一端来看,接入伪线在 SN1 设备的 VRF 中终止,静态路由在接入节点 (CE1) 和服务节点 (SN1) 之间配置。此时的流量在进入第 3 层域之前,会在 IP 级别进行处理。从 IP 路由到 IPv4-VPN 路由的转换发生在 SN2。

图 1:伪线端接

- 以配置逻辑隧道接口或 lt-ifl。

[edit interfaces]

lt-0/0/10 {

unit 0 {

encapsulation vlan-ccc;

vlan-id number;

peer-unit 1;

}

unit 1 {

encapsulation vlan;

vlan-id number;

peer-unit 0;

family inet {

address IPv4 address;

}

}

}

- 以配置适当的导入和导出策略。

每个 VPN 都有自己的特定于 VPN 的路由表,每个 VPN 站点都有自己的。当入口 PE 路由器 (CE2) 接收从直接连接的接入节点播发的路由时,它会根据该 VPN 的 VRF 导出策略检查收到的路由。如果匹配,则路由转换为 VPN-IPv4 格式;也就是说,路由识别符将添加到路由中。

[edit policy-options]

policy-statement policy-name {

term 1 {

from protocol [ direct ospf ];

then {

community add l3vpn;

accept;

}

}

}

当出口路由器收到此路由时,它会根据客户边缘路由器之间的导入策略进行检查。如果被接受,则将路由放入其 bgp.l3vpn.0 表中。同时,路由器会根据 VPN 的 VRF 导入策略检查路由。

[edit policy-options]

policy-statement policy-name {

term 1 {

from community l3vpn;

then accept;

}

}

- 访问 SN1 上的伪线配置。

[edit protocols]

l2circuit {

neighbor address {

interface lt-0/0/10.0 {

virtual-circuit-id number;

}

}

}

- 以配置第 3 层 VPN 路由实例。

在服务节点 SN1 将 L2 到 L3 域互连的第 2 层域中,您需要激活该 vrf-table-label 功能,以便能够向第 3 层域播发与 lt-ifl 对应的直接子网前缀。

[edit routing-instances]

l3vpn routing instance {

instance-type vrf;

interface lt-0/0/10.1;

route-distinguisher 100:2;

vrf-import l3vpn-import;

vrf-export l3vpn-export;

vrf-table-label;

protocols {

ospf {

export ospf_export;

area 0.0.0.0 {

interface all {

priority 0;

}

}

}

}

}

使用以下作模式命令验证接入伪线是否终止到 VRF: