统一安全策略

统一策略是一种安全策略,使您能够将动态应用程序用作匹配条件,作为现有 5 元组或 6 元组(带用户防火墙的 5 元组)匹配条件的一部分,以检测应用程序随时间的变化。

统一策略概述

统一策略是一种安全策略,使您能够将动态应用程序用作匹配条件,作为现有 5 元组或 6 元组(带用户防火墙的 5 元组)匹配条件的一部分,以检测应用程序随时间的变化。如果流量与安全策略规则匹配,则策略中定义的一个或多个作将应用于流量。

通过将动态应用添加到匹配标准中,将根据第 7 层应用检测结果对数据流量进行分类。AppID 可识别动态或实时的第 4 层至第 7 层应用。识别特定应用程序并找到匹配策略后,将根据策略应用作。

在安全策略中将动态应用配置为匹配条件并非必需。

将动态应用配置为安全策略中的匹配条件的示例如下:

set security policies from-zone z1 to-zone z2 policy p1 match dynamic-application junos:FTPset security policies from-zone z1 to-zone z2 policy p1 match dynamic-application junos:HTTPset security policies from-zone z1 to-zone z2 policy p1 match dynamic-application junos:GOOGLE

将动态应用组配置为安全策略中的匹配条件的示例如下:

set security policies from-zone trust to-zone untrust policy p1 match dynamic-application junos:p2pset security policies from-zone trust to-zone untrust policy p1 match dynamic-application junos:web:shopping

好处

简化第 7 层基于应用的安全策略管理。

使您的设备能够适应网络中的动态流量变化。

与传统安全策略相比,可提供更强的控制力和可扩展性来管理动态应用流量。

在 SRX 防火墙上使用统一策略之前

随着 Junos OS 18.2 版中统一策略的引入,某些命令将被弃用(而不是立即删除)以提供向后兼容性。这使您能够使旧配置符合新配置。

升级到 Junos OS 19.4R3 或 20.2R3 版时,当您尝试提交包含已弃用命令的配置时,安全设备将显示以下警告:

#show security

appliction-firewall {## warning: 'application-firewall' is deprecated

我们建议您迁移到统一策略,使您的配置具有支持的功能保持最新状态。

以下部分详细介绍了旧版本中不受支持的配置,以及如何在新版本中启用这些配置。

应用安全性

| Junos OS 15.1X49 版 | 统一策略(Junos OS 18.2 版之后) |

|---|---|

| 配置单独的应用防火墙规则,以允许或拒绝基于应用的流量。

|

创建安全策略,并将动态应用作为匹配条件,以获得与应用防火墙相同的功能。

|

例: 以下示例显示了统一策略中 15.1X49 和 19.4R3-S1 中的应用程序防火墙配置的差异。我们以设置应用防火墙规则来阻止 Facebook 应用为例。

升级前

set security policies from-zone untrust to-zone trust policy policy1 match source-address any set security policies from-zone untrust to-zone trust policy policy1 match destination-address any set security policies from-zone untrust to-zone trust policy policy1 match application junos-http set security policies from-zone untrust to-zone trust policy policy1 then permit application-services application-firewall rule-set rs1 set security application-firewall rule-sets rs1 rule r1 match dynamic-application [junos:FACEBOOK-ACCESS] set security application-firewall rule-sets rs1 rule r1 then deny set security application-firewall rule-sets rs1 default-rule permit

升级后

set security policies from-zone trust to-zone untrust policy policy-1 match source-address any set security policies from-zone trust to-zone untrust policy policy-1 match destination-address any set security policies from-zone trust to-zone untrust policy policy-1 match application any set security policies from-zone trust to-zone untrust policy policy-1 match dynamic-application junos:FACEBOOK-ACCESS set security policies from-zone trust to-zone untrust policy policy-1 then reject profile profile1

IDP 策略

| Junos OS 15.1X49 版 | 统一策略(Junos OS 18.2 版之后) |

|---|---|

| 将 IDP 策略分配为活动 IDP 策略,并将其用作安全策略中的匹配标准,以执行入侵检测和防御。 |

配置多个 IDP 策略并将其应用于安全策略。您甚至可以将其中一个 IDP 策略定义为默认策略。 |

|

为每个防火墙规则指定多个 IDP 策略:

|

例: 以下示例显示了统一策略中 IDP 配置与 15.1X49 和 19.4R3 配置的差异。请注意,在统一策略中,您可以灵活配置多个 IDP 策略。

升级前

set security idp active-policy recommended set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match source-address any set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match destination-address any set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos:GMAIL set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 then permit application-services idp

升级后

set security idp idp-policy recommended set security idp idp-policy idpengine set security idp default-policy recommended set from-zone trust to-zone untrust policy P2 match source-address any set from-zone trust to-zone untrust policy P2 match destination-address any set from-zone trust to-zone untrust policy P2 match application junos-defaults set from-zone trust to-zone untrust policy P2 match dynamic-application junos:GMAIL set from-zone trust to-zone untrust policy P1 then permit application-services idp-policy recommended set from-zone trust to-zone untrust policy P2 then permit application-services idp-policy idpengine

内容安全

| Junos OS 15.1X49 版 | 统一策略(Junos OS 18.2 版之后) |

|---|---|

| 在每个功能配置文件下配置内容安全功能参数。

|

在默认配置下配置内容安全功能。内容安全默认配置应用您可能错过了为特定内容安全功能配置的参数。

|

例: 以下示例显示了统一策略中 15.1X49 和 19.4R3-S1 中的内容安全配置的差异。我们以在您的安全设备上配置 Sophos 防病毒软件为例。

升级前

edit security utm feature-profile anti-virus mime-whitelist edit security utm feature-profile anti-virus url-whitelist edit security utm feature-profile anti-virus sophos-engine

升级后

edit security utm default-configuration anti-virus mime-whitelist edit security utm default-configuration anti-virus url-whitelist edit security utm default-configuration anti-virus sophos-engine

统一策略配置概述

以下各节提供有关统一策略的详细信息:

- 动态应用程序配置选项

- 将默认端口和协议作为应用匹配标准

- Pre-ID 默认策略

- 动态应用程序识别之前的默认策略作

- 通过统一策略实现全局策略利用

- 统一策略作

- 拒绝作的重定向配置文件

- 用于拒绝作的 SSL 代理配置文件

- 统一策略的匹配标准和规则

- 配置统一策略的限制

动态应用程序配置选项

表 1 提供了使用动态应用程序配置统一策略的选项。

| 动态应用程序配置选项 |

描述 |

|---|---|

| 动态应用程序或应用程序组 |

指定动态应用程序或动态应用程序组。 示例如下:

|

| 任何 |

将动态应用程序配置为 |

| 没有 |

将动态应用配置为 升级 Junos OS 版本(其中不支持动态应用程序)时,所有现有的传统策略都被视为将动态应用程序配置为 |

| 未配置动态应用程序 |

如果未在安全策略中配置动态应用程序,则该策略将被视为传统安全策略 此策略类似于将动态应用程序配置为 |

从 Junos OS 19.4R1 和 20.1R1 版开始,安全策略不支持使用以下应用作为动态应用匹配标准:

-

junos:HTTPS

-

junos:POP3S

-

junos:IMAPS

-

junos:SMTPS

如果任何安全策略配置了 junos:HTTPS、junos:POP3S、junos:IMAPS、junos:SMTPS 作为动态应用程序作为匹配标准,则在验证期间,软件升级到 Junos OS 19.4R1 和 20.1R1 及更高版本会失败。

我们建议您在升级到上述版本之前使用该request system software validate package-name 选项。

建议删除包含动态应用程序 junos:HTTPS、junos:IMAPS、junos:SMTPS 或 junos:POP3S 作为安全策略匹配条件的任何配置。

将默认端口和协议作为应用匹配标准

从 Junos OS 18.2R1 版开始, junos-defaults 该选项作为应用程序匹配标准在安全策略配置中引入。该 junos-defaults 组包含预配置的语句,这些语句包括常见应用程序的预定义值。由于默认协议和端口继承自 junos-defaults,因此无需显式配置端口和协议,从而简化了安全策略的配置。

在以下示例中,安全策略 L7-test-policy 用作 junos:HTTP 动态应用程序,并继承目标 TCP 端口:80、3128、8000 和 8080 作为应用程序匹配条件。

set security policies from-zone trust to-zone untrust policy L7-test-policy match application junos-defaults dynamic-application junos:HTTP

如果应用程序没有默认端口和协议,则应用程序使用相关应用程序的默认端口和协议。例如,junos:FACEBOOK-CHAT 使用默认协议以及 HTTP2、HTTPS 和 SPDY 端口。

该 junos-defaults 选项必须与动态应用程序一起配置。如果在未指定任何动态应用程序的情况下配置 junos-defaults 选项,则会显示一条错误消息,并且配置提交将失败。 show security policies detail 使用命令验证 junos-defaults 选项。

Pre-ID 默认策略

统一策略利用来自 AppID 的信息来匹配应用,并按照策略中指定的方式执行作。在确定最终应用之前,无法精确匹配策略。

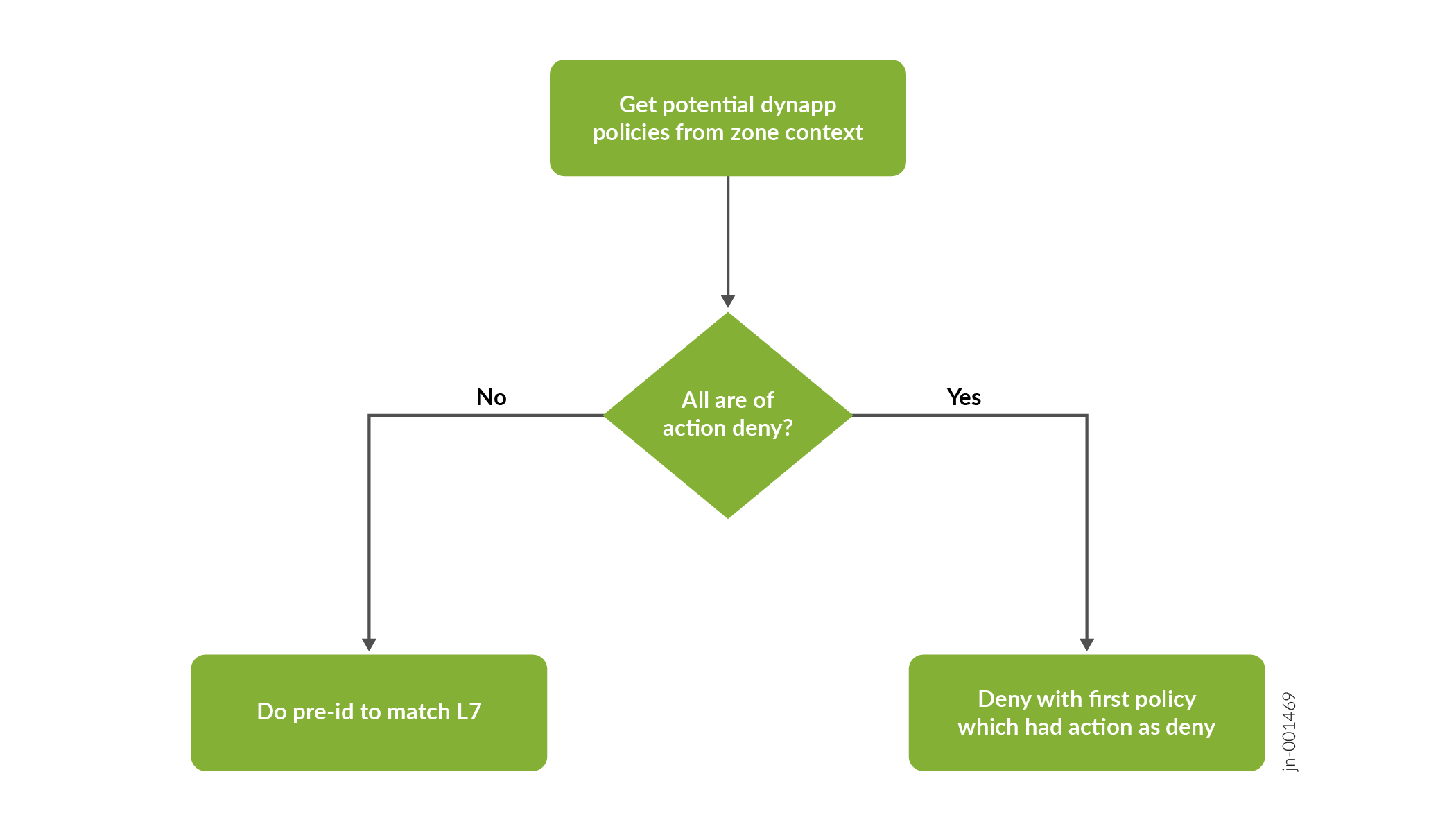

从 Junos OS 23.4R1 版开始,当所有潜在策略(包括默认策略)都会拒绝流量时,流过程会优化为拒绝流量(不带 AppID)。

流不会继续使用 Pre-ID 默认策略 pre-id-default-policy),而是被默认策略或统一策略中最顶层的规则拒绝。如果在执行应用程序标识 (AppID) 之前没有潜在的许可策略,则与 Pre-Id 默认策略匹配的会话将被拒绝。

当设备收到流量的第一个数据包时,它会执行基本的五元组匹配,并检查定义的潜在策略,以确定如何处理数据包。如果所有潜在策略的作均为“deny”,并且默认策略作也设置为“deny”,则设备将拒绝流量,并且不执行应用标识 (AppID)。

如果任何策略具有“拒绝”以外的作,则设备会执行 DPI 来识别应用程序。

设备会检查区域上下文和全局上下文中的潜在策略。

动态应用程序识别之前的默认策略作

在通过应用程序标识 (AppID) 标识应用程序之前, pre-id-default-policy 这些选项将应用于会话。会话超时值以及所需的会话日志记录模式将根据 pre-id-default-policy 配置进行应用。如果该节中没有 pre-id-default-policy 配置,则默认会话超时值将应用于会话,并且不会为 pre-id-default-policy生成任何日志。

我们建议客户在其自己的环境中实施如下 set security policies pre-id-default-policy then log session-close 所示的配置。

# show security policies pre-id-default-policy

then {

log {

session-close;

}

}

此配置将确保在流无法离开 pre-id-default-policy时,SRX 防火墙会生成安全日志。这些事件通常是由于 JDPI 无法正确分类流量所致,尽管它们也可能表示可能有人试图规避 APPID 引擎。

在最新版本的 Junos OS 中,SRX 防火墙的出厂默认配置包括以下 session-close 配置。

配置 pre-id-default-policy session-init 日志记录可能会生成大量日志。进入最初与 pre-id-default-policy 匹配的 SRX 防火墙的每个会话将生成一个事件。建议仅将此选项用于故障排除。

通过统一策略实现全局策略利用

实施策略查找时,基于区域的安全策略优先于全局策略。

如果会话与区域级别或全局级别的任何统一策略匹配,则该策略将添加到潜在策略匹配列表中。如果会话在区域级别与策略不匹配,则在全局级别发生下一次策略匹配。全局级策略具有与任何其他安全策略相同的匹配标准(例如:源地址、目标地址、应用程序、动态应用程序等)。

统一策略作

在统一策略配置中,指定以下作之一:

-

Permit - 允许流量。

-

拒绝 (Deny) — 丢弃流量并关闭会话。

-

拒绝 — 通知客户端,丢弃流量并关闭会话。

拒绝作的重定向配置文件

统一策略记录丢弃和拒绝作。统一策略不会通知连接的客户端执行丢弃和拒绝作。客户端不知道该网页不可访问,可能会继续尝试访问该网页。

从 Junos OS 18.2R1 版开始,可以在统一策略中配置重定向配置文件。当策略通过拒绝或拒绝作阻止 HTTP 或 HTTPS 流量时,您可以在统一策略中定义响应以通知连接的客户端。

要为作提供解释或将客户端重定向到信息性网页,请在[edit security dynamic-application profile name]层次结构级别上通过统一策略配置中的拒绝或拒绝作使用redirect-message选项来显示自定义消息。

配置重定向选项时,可以指定自定义消息或客户端重定向到的 URL。

在统一策略中配置重定向配置文件的限制

在统一策略中配置重定向配置文件存在一些限制。这些功能包括:

-

对于非 HTTP 或非 HTTPS 应用程序,不支持使用带有重定向 URL 的阻止消息的重定向作。

-

统一策略不会检查用户配置的重定向 URL 的有效性和可访问性。

-

对于明文处理、乱序 HTTP 数据包或分段 HTTP 请求,可用的策略作为“拒绝”或“拒绝”。重定向配置文件不可用。

-

重定向配置文件只能在统一策略中应用。传统安全策略的拒绝作不支持使用阻止消息配置文件或重定向 URL 的重定向作。

用于拒绝作的 SSL 代理配置文件

从 Junos OS 18.2R1 版开始,您可以在统一策略中配置重定向配置文件。当策略通过拒绝或拒绝作阻止 HTTP 或 HTTPS 流量时,您可以将 SSL 代理配置文件应用于流量。SSL 代理对流量进行解密,应用识别功能可识别应用。接下来,您可以根据配置执行作来重定向或丢弃流量。

请看以下示例:

在此示例中,您拒绝了策略“policy-1”中的某些 Facebook 应用程序,例如聊天、Farmville 等。由于 Facebook 是一个加密应用程序,因此您需要 SSL 代理来解密流量。

policy policy-1 {

match {

source-address any;

destination-address any;

application any;

dynamic-application [ junos:FACEBOOK-CHAT junos:FACEBOOK-FARMVILLE junos:FACEBOOK-MOBILE-CHAT junos:FACEBOOK-SUPERPOKE junos:FACEBOOK-WINDOWSLIVEMESSENGER junos:FACEBOOK-VIDEO ];

}

then {

reject {

ssl-proxy {

profile-name test;

}

}

log {

session-init;

session-close;

}

}

}

在此示例中,策略拒绝加密的 Facebook 流量并应用配置的 SSL 代理配置文件。SSL 代理解密流量,JDPI 识别应用。

现在,该策略会根据您的配置执行以下作:

-

将客户端访问重定向到其他 URL,并关闭原始会话。

-

使用预定义的短信通知客户端,并关闭会话

-

仅关闭会话。在此示例中,策略关闭会话。

统一策略的匹配标准和规则

统一策略隐式和显式匹配

从 Junos OS 18.2R1 版开始,命令 unified-policy-explicit-match 将在层次结构级别引入 [edit security policies] 。此命令定义显式和隐式策略匹配行为,默认情况下处于禁用状态。

-

显式匹配 - 如果从属应用程序没有任何匹配策略,则在启用显式匹配的情况量将被丢弃。仅应用为应用程序显式配置的安全策略。

-

隐式匹配 - 如果从属应用程序没有任何匹配策略,则应用为基本应用程序配置的安全策略。

默认情况下,统一策略对依赖应用程序强制实施隐式规则。

在 表2所示的示例中,为FACEBOOK-ACCESS流量配置了统一策略P3。HTTP 是 FACEBOOK-ACCESS 的依赖应用程序,没有为其显式配置任何安全策略。

| 动态应用 |

策略配置 |

|---|---|

| HTTP |

没有 |

| FACEBOOK 访问 |

|

表 3 显示了隐式和显式匹配行为的结果。

| 已识别的应用 |

策略匹配 |

显式或隐式规则类型 |

结果 |

|---|---|---|---|

| 没有 |

小三 |

隐式(未启用显式) |

识别的应用程序是 HTTP。没有为 HTTP 配置匹配的安全策略。显式匹配未启用(隐式匹配),因此将进一步处理流量,直到识别出 FACEBOOK-ACCESS。应用为 FACEBOOK-ACCESS 配置的安全策略(策略 P3)。 |

| HTTP |

|||

| FACEBOOK 访问 |

|||

| HTTP |

没有 |

明确 |

识别的应用程序是 HTTP。没有可用于 HTTP 的匹配策略。显式匹配已启用,因此在这种情况下不会应用任何安全策略。 |

第 7 层服务的配置文件重叠

使用统一策略时,如果 AppID 结果尚未识别最终应用,则策略搜索可能会返回策略列表,而不是固定策略。这些策略称为潜在匹配策略。在确定最终应用之前,可能会由于多个策略匹配而发生冲突。

在这种情况下,相应的配置文件或默认配置文件将应用于 AppQoS、SSL 代理、内容安全性和 IDP 等服务。

策略重赛

启用该 policy rematch 选项后,统一策略允许设备在修改其关联的安全策略时重新评估活动会话。

如果会话继续与最初允许会话的策略匹配,则会话将保持打开状态。如果其关联的策略被重命名、停用或删除,则会话将关闭。 extensive 当活动会话的关联安全策略被重命名、停用或删除时,使用选项重新评估活动会话。

如果在最终匹配之前在统一策略中配置了策略重新匹配,则重新匹配行为可能会导致会话关闭。最终匹配后,策略重新匹配会根据 6 元组匹配标准和最终识别的应用程序触发另一个策略查找。

在[edit security policies]层次结构级别上policy-rematch extensive配置policy-rematch和选项。

配置统一策略的限制

配置统一策略存在一些限制。这些功能包括:

-

在以下情况下,现有会话可能会关闭:

-

当策略的最终匹配项发生变化时。

-

在现有策略中插入新策略时,以及此新策略是否配置了新服务。

-

当最终匹配策略在创建会话之后和最终匹配之前启用新服务时。

-

-

统一策略不支持基于策略的 VPN,只能应用于传统策略。

- 统一策略上的 ALG 流量处理不涉及 ALG 功能。

- 在与传统安全策略匹配时应用 ALG。

- 使用匹配条件的策略

dynamic-application as none被视为传统策略。

- 使用匹配条件的策略

- FTP 是统一策略上 ALG 支持的例外,允许对 FTP 文件扫描以查找内容安全防病毒。

- 需要使用

dynamic-application any或dynamic-application junos:FTP。 - 请参阅 启用 FTP 防病毒扫描(CLI 过程)

- 需要使用

-

如果使用 GPRS 配置的安全策略是潜在匹配列表的一部分,则该策略可能不起作用。

-

组 VPN 和用户防火墙身份验证可应用于传统安全策略。

-

对于利用动态应用程序的策略,会话初始化日志中可能不提供最终策略匹配信息。

另见

示例:使用重定向消息配置文件配置统一策略

此示例介绍如何使用重定向消息配置文件配置统一策略。在此示例中,您将使用重定向 URL 配置重定向配置文件。您可以在策略中使用重定向配置文件作为阻止消息,用于动态应用程序 GMAIL 和 FACEBOOK-CHAT 中的流量。同时,您可以对应用 junos-defaults 进行配置,以便继承动态应用中的默认端口和协议,作为当前策略的目标端口和协议匹配标准。

要求

此示例使用以下硬件和软件组件:

运行 Junos OS 18.2R1 版的 SRX 防火墙。此配置示例已在 Junos OS 18.2R1 版中进行了测试。

开始之前,请配置安全区域。请参阅 示例:创建安全区域。

配置此功能之前,不需要除设备初始化之外的特殊配置。

概述

在此示例中,当策略使用拒绝或拒绝作阻止 HTTP 或 HTTPS 流量时,您将重定向配置文件定义为响应。通过重定向配置文件,您可以为作提供说明,或者在安全策略中应用拒绝或拒绝作时,将客户端请求重定向到信息丰富的网页。

要实现这些目标,您需要执行以下任务:

使用重定向 URL 配置重定向配置文件,并在策略中用作阻止消息。

配置安全策略匹配条件

source-address,并使用destination-address值any。使用

junos-defaults配置应用程序,以便继承默认端口和协议,dynamic-application作为当前策略的目标端口和协议匹配标准。配置

dynamic-application为[junos:GMAIL, junos:FACEBOOK-CHAT],以便策略可以在应用程序上应用阻止消息配置文件。

配置

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层 [edit] 级的 CLI 中,然后从配置模式进入 commit 。

set security zones security-zone trust set security zones security-zone untrust set security dynamic-application profile profile1 redirect-message type redirect-url content http://abc.company.com/information/block-message set security policies from-zone trust to-zone untrust policy p2 match source-address any set security policies from-zone trust to-zone untrust policy p2 match destination-address any set security policies from-zone trust to-zone untrust policy p2 match application junos-defaults set security policies from-zone trust to-zone untrust policy p2 match dynamic-application [junos:GMAIL, junos:FACEBOOK-CHAT] set security policies from-zone trust to-zone untrust policy p2 then reject profile profile1

程序

分步过程

下面的示例要求您在各个配置层级中进行导航。有关作说明,请参阅 CLI 用户指南中的 在配置模式下使用 CLI 编辑器 。

要使用重定向消息配置文件配置统一策略,请执行以下作:

配置安全区域。

[edit security] user@host# set security-zone trust user@host# set security-zone untrust

为重定向消息创建配置文件。

[edit security] user@host# set dynamic-application profile profile1 redirect-message type redirect-url content http://abc.company.com/information/block-message

创建以动态应用作为匹配条件的安全策略。

[edit security policies] user@host# set from-zone trust to-zone untrust policy p2 match source-address any user@host# set from-zone trust to-zone untrust policy p2 match destination-address any user@host# set from-zone trust to-zone untrust policy p2 match application junos-defaults user@host# set from-zone trust to-zone untrust policy p2 match dynamic-application junos:GMAIL user@host# set from-zone trust to-zone untrust policy p2 match dynamic-application junos:FACEBOOK-CHAT

定义策略作。

[edit security policies] user@host# set security policies from-zone trust to-zone untrust policy p2 then reject profile profile1

结果

在配置模式下,输入 show security policies 和 show security dynamic-application 命令,以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]user@host#show security policies from-zone trust to-zone untrust { policy p2 { match { source-address any; destination-address any; application junos-defaults; dynamic-application [ junos:GMAIL, junos:FACEBOOK-CHAT ]; } then { reject { profile profile1; } } } }

[edit]user@host#show security dynamic-application profile profile1 { redirect-message { type { redirect-url { content http://abc.company.com/information/block-message; } } } }

如果完成设备配置,请从配置模式输入 commit 。

验证

验证统一策略配置

目的

验证统一策略配置是否正确。

行动

在作模式下,输入 show security policies 命令以显示设备上所有安全策略的摘要。

user@host> show security policies

Default policy: deny-all

Pre ID default policy: permit-all

From zone: trust, To zone: untrust

Policy: p2, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: junos-defaults

Dynamic Applications: junos:GMAIL, junos:FACEBOOK-CHAT

dynapp-redir-profile: profile1

在作模式下,输入 show security policies detail 命令以显示设备上所有安全策略的详细摘要。

user@host> show security policies detail

Default policy: deny-all

Pre ID default policy: permit-all

Policy: p2, action-type: reject, State: enabled, Index: 4, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: trust, To zone: untrust

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: junos-defaults

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [443-443]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [5432-5432]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [80-80]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [3128-3128]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [8000-8000]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [8080-8080]

IP protocol: 17, ALG: 0, Inactivity timeout: 60

Source port range: [0-0]

Destination port range: [1-65535]

Dynamic Application:

junos:GMAIL: 51

dynapp-redir-profile: profile1

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No意义

命令输出显示有关设备上所有当前活动安全会话的信息。验证以下信息:

配置的策略名称

源地址和目标地址

配置的应用程序

配置动态应用程序

策略拒绝作

使用统一策略配置 URL 类别

使用统一策略了解 URL 类别

从 Junos OS 18.4R1 版开始,统一策略功能得到了增强,可将 URL 类别作为 Web 过滤类别的匹配标准。URL 类别可以配置为统一策略,无论是否应用了动态应用程序。.

当 URL 类别配置为 url-category any 策略时,该策略将与配置到统一策略的所有流量类别匹配。

当 URL 类别配置为 url-category none 策略时,不会在策略查找中使用 URL 类别。配置的 url-category none 统一策略被视为流量策略匹配的最高优先级。如果未配置策略的 URL 类别,或者将设备从先前版本升级到最新版本,则所有策略的 URL 类别均被视为 url-category none。

使用统一策略的 URL 类别限制

在统一策略中使用 URL 类别具有以下限制:

仅支持通常使用的端口(如 HTTP 和 HTTPs 流量

url-category)。因此,策略查找支持 HTTP 和 HTTPs 流量。

示例:使用 URL 类别配置统一策略

此示例介绍如何使用 URL 类别配置统一策略。

要求

此示例使用以下硬件和软件组件:

运行 Junos OS 18.4R1 版的 SRX 防火墙。此配置示例已使用 Junos OS 18.4R1 版进行了测试。

开始之前,请配置安全区域。请参阅 示例:创建安全区域。

配置此功能之前,不需要除设备初始化之外的特殊配置。

概述

在此示例中,URL 类别作为 Web 过滤类别的匹配条件添加到安全策略中。

要实现这些目标,您需要执行以下任务:

配置安全策略匹配条件

source-address,并使用destination-address值any。使用

junos-defaults配置应用程序,以便继承默认端口和协议,dynamic-application作为当前策略的目标端口和协议匹配标准。配置

dynamic-application为[junos:GMAIL, junos:FACEBOOK-CHAT],以便策略可以在应用程序上应用阻止消息配置文件。url-category配置Enhanced_News_and_MediaWeb 过滤类别的匹配条件。

配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层 [edit] 级的 CLI 中,然后从配置模式进入 commit 。

CLI 快速配置

set security zones security-zone trust set security zones security-zone untrust set security policies from-zone trust to-zone untrust policy p2 match source-address any set security policies from-zone trust to-zone untrust policy p2 match destination-address any set security policies from-zone trust to-zone untrust policy p2 match application junos-defaults set security policies from-zone trust to-zone untrust policy p2 match dynamic-application [junos:GMAIL, junos:FACEBOOK-CHAT] set security policies from-zone trust to-zone untrust policy p2 match url-category Enhanced_News_and_Media set security policies from-zone trust to-zone untrust policy p2 then reject profile profile1

分步过程

分步过程

下面的示例要求您在各个配置层级中进行导航。有关作说明,请参阅 CLI 用户指南中的 在配置模式下使用 CLI 编辑器 。

要使用重定向消息配置文件配置统一策略,请执行以下作:

配置安全区域。

[edit security] user@host# set security-zone trust user@host# set security-zone untrust

创建以 URL 类别作为匹配条件的安全策略。

[edit security policies] user@host# set from-zone trust to-zone untrust policy p2 match source-address any user@host# set from-zone trust to-zone untrust policy p2 match destination-address any user@host# set from-zone trust to-zone untrust policy p2 match application junos-defaults user@host# set from-zone trust to-zone untrust policy p2 match dynamic-application junos:GMAIL user@host# set security policies from-zone trust to-zone untrust policy p2 match url-category Enhanced_News_and_Media user@host# set from-zone trust to-zone untrust policy p2 match dynamic-application junos:FACEBOOK-CHAT

定义策略作。

[edit security policies] user@host# set security policies from-zone trust to-zone untrust policy p2 then reject profile profile1

结果

在配置模式下,输入 show security policies 和 show security dynamic-application 命令,以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]user@host#show security policies from-zone trust to-zone untrust { policy p2 { match { source-address any; destination-address any; application junos-defaults; dynamic-application [ junos:GMAIL, junos:FACEBOOK-CHAT ]; url-category Enhanced_News_and_Media; } then { reject { profile profile1; } } } }

如果完成设备配置,请从配置模式输入 commit 。

验证

验证统一策略配置

目的

验证统一策略配置是否正确。

行动

在作模式下,输入 show security policies 命令以显示设备上所有安全策略的摘要。

user@host> show security policies

Default policy: permit-all

Pre ID default policy: permit-all

From zone: untrust, To zone: internet

Policy: ip1, State: enabled, Index: 6, Scope Policy: 0, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: junos-ping, junos-pingv6, junos-dns-udp, junos-dns-tcp

Action: permit, log

Policy: ip2, State: enabled, Index: 7, Scope Policy: 0, Sequence number: 2

Source addresses: any

Destination addresses: any

Applications: junos-ping, junos-pingv6, junos-telnet, junos-dns-udp, junos-dns-tcp, junos-ftp, junos-http, junos-https

Action: permit, log

From zone: untrust, To zone: trust

Policy: up3, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 1

Source addresses: H1, H1_v6

Destination addresses: H0, H0_v6

Applications: junos-ping, junos-telnet, junos-ftp, junos-http, junos-https, my_app_udp, my_app_tcp

Dynamic Applications: junos:HTTP, junos:GOOGLE-GEN, junos:YAHOO, junos:SSL

Url-category: Enhanced_Search_Engines_and_Portals, cust_white

Action: permit, log

Policy: up4, State: enabled, Index: 9, Scope Policy: 0, Sequence number: 2

Source addresses: as1

Destination addresses: as0

Applications: junos-ping, junos-telnet, junos-ftp, junos-http, junos-https, my_app_udp, my_app_tcp

Dynamic Applications: junos:web, junos:FTP

Url-category: Enhanced_Private_IP_Addresses, cust_white

Action: permit, log

意义

命令输出显示有关设备上所有当前活动安全会话的信息。验证以下信息:

配置的策略名称

源地址和目标地址

配置的应用程序

配置动态应用程序

配置的 URL 类别

策略拒绝作

在统一策略中配置应用程序

统一策略中的应用

从 Junos OS 19.1R1 版开始,如果dynamic-application在同一层次结构级别上配置语句,则在[edit security policies from-zone zone-name to-zone zone-name policy policy-name match]层次结构级别配置application语句是可选的。

在 Junos OS 19.1R1 之前的版本中,即使dynamic-application配置了语句,也必须配置application语句。

application定义选项后,将使用定义的应用程序。application如果未定义该选项,并且该dynamic-application选项定义为any,则将隐式添加应用程序any。application如果未定义选项且已定义选项dynamic-application(且未配置为any),则将隐式添加应用程序junos-defaults。

示例:使用动态应用程序配置统一策略

此示例介绍如何使用动态应用程序配置统一策略。

要求

此示例使用以下硬件和软件组件:

运行 Junos OS 19.1R1 版的 SRX 防火墙。此配置示例使用 Junos OS 19.1R1 版进行了测试。

开始之前,请配置安全区域。请参阅 示例:创建安全区域。

配置此功能之前,不需要除设备初始化之外的特殊配置。

概述

在此示例中,动态应用程序将作为匹配标准添加到安全策略中。

若要实现这些目标,请执行以下任务:

配置安全策略匹配条件

source-address,并使用destination-address值any。配置

dynamic-application为[junos:CNN, junos:BBC],以便策略可以允许应用 junos:CNN 和 junos:BBC。

配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层 [edit] 级的 CLI 中,然后从配置模式进入 commit 。

CLI 快速配置

set security zones security-zone trust set security zones security-zone untrust set security policies from-zone trust to-zone untrust policy p3 match source-address any set security policies from-zone trust to-zone untrust policy p3 match destination-address any set security policies from-zone trust to-zone untrust policy p3 match dynamic-application junos:CNN set security policies from-zone trust to-zone untrust policy p3 match dynamic-application junos:BBC set security policies from-zone trust to-zone untrust policy p3 then permit

分步过程

分步过程

下面的示例要求您在各个配置层级中进行导航。有关作说明,请参阅 CLI 用户指南中的 在配置模式下使用 CLI 编辑器 。

要使用动态应用程序配置统一策略,请执行以下作:

配置安全区域。

[edit security] user@host# set security-zone trust user@host# set security-zone untrust

创建以动态应用作为匹配条件的安全策略。

[edit security policies] user@host# set from-zone trust to-zone untrust policy p3 match source-address any user@host# set from-zone trust to-zone untrust policy p3 match destination-address any user@host# set from-zone trust to-zone untrust policy p3 match dynamic-application junos:CNN user@host# set from-zone trust to-zone untrust policy p3 match dynamic-application junos:BBC

定义策略作。

[edit security policies] user@host# set from-zone trust to-zone untrust policy p3 then permit

结果

在配置模式下,输入 show security policies 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]user@host#show security policies from-zone trust to-zone untrust { policy p3 { match { source-address any; destination-address any; dynamic-application [ junos:CNN junos:BBC ]; } then { permit; } } }

如果完成设备配置,请从配置模式输入 commit 。

验证

验证统一策略配置

目的

验证统一策略配置是否正确。

行动

在作模式下,输入 show security policies 命令以显示设备上所有安全策略的摘要。

user@host> show security policies

Policy: p3, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: junos-defaults

Dynamic Applications: junos:CNN, junos:BBC

Action: permit在作模式下,输入 show security policies detail 命令以显示设备上所有安全策略的详细摘要。

user@host> show security policies detail

Default policy: permit-all

Pre ID default policy: permit-all

Policy: p3, action-type: permit, State: enabled, Index: 4, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: trust, To zone: untrust

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: junos-defaults

IP protocol: TCP, ALG: 0, Inactivity timeout: 1800

Destination ports: 80, 443, 3128, 8000, 8080

Dynamic Application:

junos:BBC: 1754

junos:CNN: 988

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No意义

命令输出显示有关设备上所有当前活动安全会话的信息。验证以下信息:

配置的策略名称

源地址和目标地址

配置的应用程序

注意:Applications该字段将自动填充,其值junos-defaults将隐式添加。配置动态应用程序

策略作

在统一策略中配置微应用

从 Junos OS 19.2R1 版开始,您可以在统一策略中配置微应用。微应用程序是应用程序的子功能。微应用程序支持在子功能级别对应用程序进行精细控制,而不是阻止或允许整个应用程序。默认情况下,微应用程序检测处于禁用状态。

应用程序标识 (AppID) 模块在网络的子功能级别检测应用程序。安全策略利用由 AppID 模块确定的应用程序标识信息。识别特定应用后,根据设备上配置的策略,对流量应用允许、拒绝、拒绝或重定向等作。您必须启用微应用检测,才能在安全策略中使用它们。请参阅 启用和禁用微应用检测。

限制策略查找的次数

若要处理策略,策略查找必须返回应用程序的 最终匹配 状态。使用微应用时,应用分类不会达到 最终匹配 状态,因为微应用会针对会话不断变化。由于微应用程序从一个事务更改为另一个事务,因此会尝试无限次的策略查找。

在[edit security policies]层次结构级别使用unified-policy max-lookups语句来限制策略查找的次数。

配置微应用

要允许基本级应用程序及其所有依赖微应用程序,可以通过将基本级应用程序指定为匹配条件来配置统一策略。您不必将每个依赖应用程序显式指定为策略的匹配条件。例如,如果在统一策略中将基本级别应用程序 junos-MODBUS 指定为匹配条件,则不必将应用程序的微应用程序 junos-MODBUS (junos:MODBUS-READ-COILS 和 junos:MODBUS-WRITE-SINGLE-COIL) 配置为策略的匹配条件。

如果要为粒度级控制定义统一策略,则必须将基层应用的微应用指定为策略的匹配条件。不得在策略中将基本级别应用程序定义为匹配条件。有关更精细的策略配置,请在统一策略中指定 junos:MODBUS-READ-COILS 为匹配条件。确保未将基本级别应用程序 junos:MODBUS 定义为同一统一策略中的匹配条件。

使用微应用的策略查找

默认情况下,微应用程序检测处于禁用状态。要使用微应用作为策略查找的匹配条件,必须启用微应用检测,然后将其指定为统一策略的匹配条件。如果未启用微应用检测,则应用标识 (AppID) 模块不会检测任何微应用,并将基层应用视为最终匹配条件。例如,考虑 junos-:MODBUS 具有两个微应用程序 junos:MODBUS-READ-COILS 和 junos:MODBUS-WRITE-SINGLE-COIL:

如果尚未启用微应用检测, junos:MODBUS 则会将其视为 AppID 分类的 最终匹配 状态。如果启用微应用程序,则可以在统一策略中将其配置为任何其他预定义的动态应用程序。该微应用用于策略查找。

如果启用了微应用检测,AppID 模块会将其视为junos:MODBUS预匹配状态。当 AppID 模块检测到junos:MODBUS-READ-COILS或 junos:MODBUS-WRITE-SINGLE-COIL时,AppID 会将此结果视为最终匹配状态,并使用此匹配标准继续查找策略。