通过 TLS 配置系统日志

了解如何配置设备以通过传输层安全性 (TLS) 协议安全地传输系统日志消息(也称为系统日志消息)。

控制平面日志

syslog statement at the [system]

hierarchy level.示例:通过 TLS 配置系统日志

此示例说明如何配置瞻博网络设备以通过 TLS 安全地传输系统日志消息(控制平面日志)。

要求

此示例使用以下硬件和软件组件:

-

Junos OS 21.2R1 或更高版本

-

Junos OS 演化版 23.4R1 或更高版本

-

运行 Junos OS 或 Junos OS 演化版的设备(系统日志客户端)

-

系统日志服务器

概述

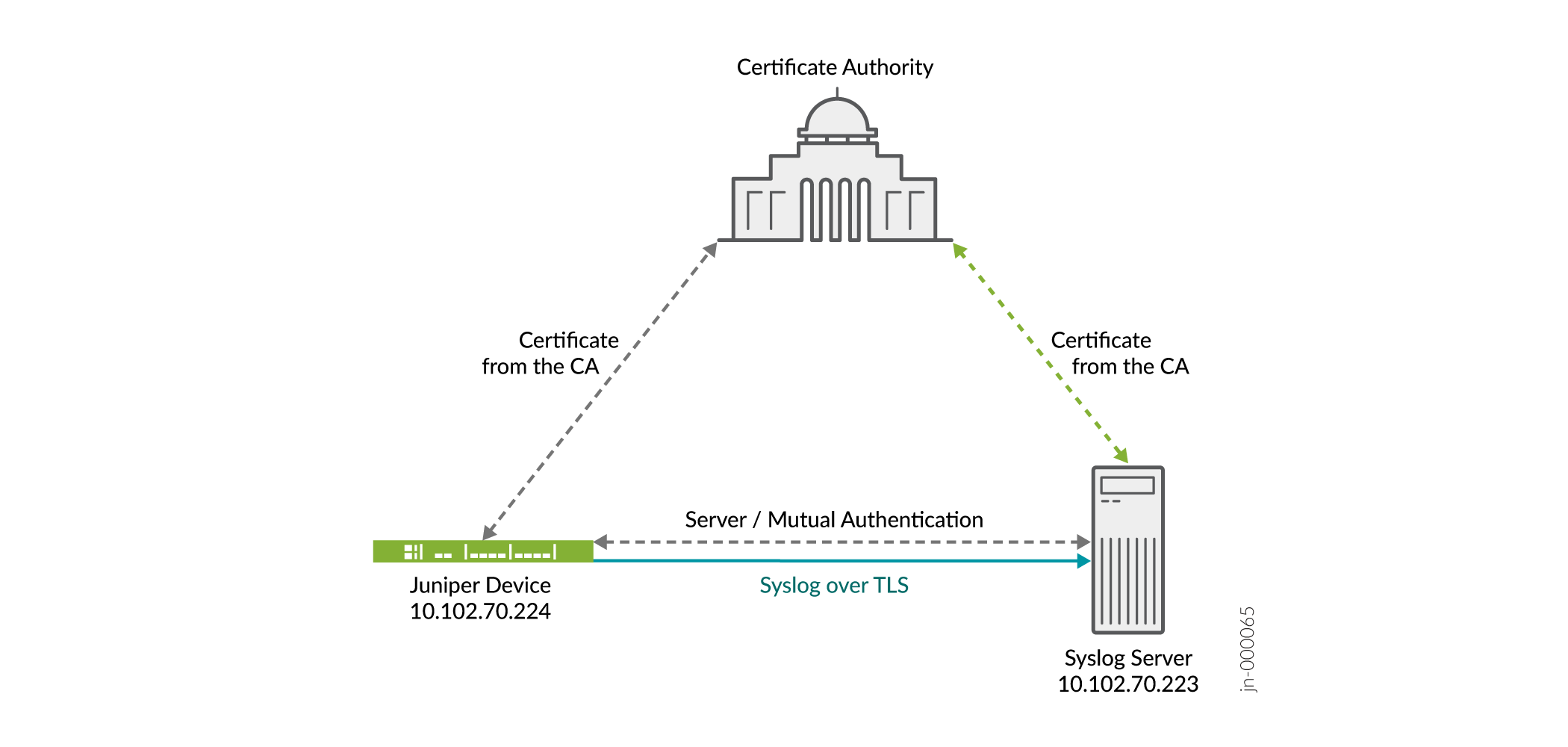

您可以使用 TLS 协议实现系统日志消息(控制平面日志)从系统日志客户端到系统日志服务器的安全传输。TLS 使用证书对通信进行身份验证和加密。

基于 TLS 的 Syslog 支持 RFC 5425 中定义的基于最终实体证书的授权策略,但不支持使用者名称授权策略。

- 服务器身份验证(或单向 TLS)— 客户端验证服务器的身份并信任服务器。

- 相互身份验证 — 服务器和客户端相互信任。

您可以选择服务器身份验证或相互身份验证,具体取决于您的网络。要快速访问所需信息,请单击 表 1 中的链接。

|

身份验证模式 |

程序 |

信息所在的部分 |

|---|---|---|

|

服务器身份验证 |

配置 PKI 配置设备 |

配置

在以下示例中,我们使用 TLS 协议将系统日志消息(控制平面日志)从瞻博网络设备安全地传输到远程系统日志服务器。图 1 显示了此示例中使用的基本拓扑。

在设备上配置 PKI,请参阅 在 Junos OS 中配置 PKI。

在设备上配置服务器身份验证

分步过程

以下过程要求您在配置层次结构中导航各个级别。有关导航 CLI 的信息,请参阅 在配置模式下使用 CLI 编辑器。

要配置设备:

-

指定接收系统日志消息的系统日志服务器。您可以指定系统日志服务器的 IP 地址或完全限定的主机名。在此示例中,使用 10.102.70.233 作为系统日志服务器的 IP 地址。

[edit] user@host# set system syslog host 10.102.70.223 any any

-

指定系统日志服务器的端口号。

[edit] user@host# set system syslog host 10.102.70.223 port 10514

-

指定设备的系统日志传输协议。在此示例中,使用 TLS 作为传输协议。

[edit] user@host# set system syslog host 10.102.70.223 transport tls

-

指定受信任的证书颁发机构 (CA) 组的名称,或指定要使用的 CA 配置文件的名称。在此示例中,使用 example-ca 作为 CA 配置文件。

[edit] user@host# set system syslog host 10.102.70.223 tlsdetails trusted-ca-group trusted-ca-group-name ca-profiles example-ca

-

将设备配置为发送所有日志消息。

[edit] user@host# set system syslog file messages any any

-

提交配置。

[edit] user@host# commit

结果

在配置模式下,使用 show system syslog 命令确认您的配置。

[edit]

user@host# show system syslog

host 10.102.70.223 {

any any;

port 10514;

transport tls;

tlsdetails {

trusted-ca-group trusted-ca-group-name {

ca-profiles example-ca;

}

}

}

验证

要验证配置是否正常工作,请在系统日志服务器上输入 show log 命令。

另请参阅

数据平面日志

示例:在 SRX 系列防火墙上配置 TLS 系统日志协议

此示例说明如何在 SRX 系列防火墙上配置传输层安全性 (TLS) 系统日志协议,以便从支持 TLS 系统日志事件转发的网络设备接收加密的系统日志事件。

要求

在开始之前,请启用服务器证书验证和加密或解密功能。

概述

TLS 系统日志协议使日志源能够从支持 TLS 系统日志事件转发的网络设备接收加密的系统日志事件。日志源创建侦听端口 用于传入的 TLS 系统日志事件,并为网络设备生成证书文件。

在此示例中,您将配置与一个 SSL-I 配置文件关联的系统日志收集器。每个 SSL-I 配置文件都允许用户指定首选密码套件和受信任的 CA 证书等内容。您可以配置多个 SSL-I 配置文件,并将这些配置文件与不同的收集器服务器相关联。

配置

程序

CLI 快速配置

要快速配置示例的此部分,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层级的 CLI 中,然后从配置模式进入 commit 。

set security log mode stream set security log format sd-syslog set security log source-interface ge-0/0/1.0 set security log transport protocol tls set security log transport tls-profile ssl-i-tls set security log stream server1 format sd-syslog set security log stream server1 category all set security log stream server1 host 192.0.2.100 set services ssl initiation profile ssl-i-tls protocol-version all set services ssl initiation profile ssl-i-tls trusted-ca all set services ssl initiation profile ssl-i-tls actions ignore-server-auth-failure

分步过程

下面的示例要求您在各个配置层级中进行导航。有关操作说明,请参阅 CLI 用户指南中的“在配置模式下使用 CLI 编辑器”。

要配置 TLS 系统日志协议,请执行以下操作:

-

将日志模式设置为流。

[edit security] user@host# set log mode stream

-

指定用于远程安全消息日志记录的结构化系统日志 (sd-syslog) 格式。

[edit security] user@host# set log format sd-syslog

-

设置主机源接口号。

[edit security] user@host# set log source-interface ge-0/0/1.0

-

指定 TLS 作为用于记录数据的安全日志传输协议。

[edit security] user@host# set log transport protocol tls

-

指定 TLS 配置文件名称。

[edit security] user@host# set log transport tls-profile ssl-i-tls

-

将日志流设置为使用结构化系统日志格式将日志发送到服务器 1。

[edit security] user@host# set log stream server1 format sd-syslog

-

将服务器 1 日志记录的类别设置为全部。

[edit security] user@host# set log stream server1 category all

-

通过输入服务器名称或 IP 地址来指定服务器主机参数。

[edit security] user@host# set log stream server1 host 192.0.2.100

-

为 SSL 初始访问配置文件定义协议版本 全部 。

[edit services] user@host# set ssl initiation profile ssl-i-tls protocol-version all

-

将所有 CA 配置文件组附加到 SSL 初始配置文件,以便在从对等方请求证书时使用。

[edit services] user@host# set ssl initiation profile ssl-i-tls trusted-ca all

-

配置 SSL 初始访问配置文件以忽略服务器身份验证失败。

[edit services] user@host# set ssl initiation profile ssl-i-tls actions ignore-server-auth-failure

结果

在配置模式下,使用 show security log 命令验证配置。如果输出未显示预期的配置,请重复此示例中的配置说明以进行更正。

[edit]

user@host# show security log

mode stream;

format sd-syslog;

source-interface ge-0/0/1.0;

transport {

protocol tls;

tls-profile ssl-i-tls;

}

stream server1 {

format sd-syslog;

category all;

host {

192.0.2.100;

}

}

}

[edit]

user@host# run show configuration services ssl initiation

profile ssl-i-tls {

protocol-version all;

trusted-ca all;

actions {

ignore-server-auth-failure;

}

}

如果完成设备配置,请从配置模式输入 commit。

验证

要验证配置是否正常工作,请在系统日志服务器上输入 show log 命令。