静态 NAT

静态 NAT 将网络流量从静态外部 IP 地址映射到内部 IP 地址或网络。它创建了真实地址到映射地址的静态转换。静态 NAT 通过具有未注册私有 IP 地址的专用 LAN 提供到网络设备的互联网连接。

了解静态 NAT

静态 NAT 定义从一个 IP 子网到另一个 IP 子网的一对一映射。该映射包括单向目标 IP 地址转换和反向源 IP 地址转换。在 NAT 设备中,原始目的地址是虚拟主机 IP 地址,而映射到地址是真实主机 IP 地址。

静态 NAT 允许从网络的任一端发起连接,但转换仅限于一对一或相同大小的地址块之间。对于每个私有地址,必须分配一个公共地址。不需要地址池。

静态 NAT 还支持以下类型的转换:

要将多个 IP 地址和指定范围的端口映射到同一 IP 地址和不同范围的端口

将特定 IP 地址和端口映射到其他 IP 地址和端口

通过在目标端口(范围)和映射端口(范围)之间提供静态映射,还支持端口地址转换 (PAT)。

原始目的地址以及源和目标 NAT 池中的其他地址在同一路由实例中不得重叠。

在 NAT 规则查找中,静态 NAT 规则优先于目标 NAT 规则,静态 NAT 规则的反向映射优先于源 NAT 规则。

了解静态 NAT 规则

静态网络地址转换 (NAT) 规则指定两层匹配条件:

流量方向 — 允许您指定从接口、从区域或从路由实例。

数据包信息 — 可以是源地址和端口,也可以是目标地址和端口。

对于除 FTP 之外的所有 ALG 流量,建议不要使用静态 NAT 规则选项 source-address 或 source-port。如果使用这些选项,数据会话创建可能会失败,因为 IP 地址和源端口值(随机值)可能与静态 NAT 规则不匹配。对于 FTP ALG 流量,可以使用该 source-address 选项,因为可以提供一个 IP 地址来匹配静态 NAT 规则的源地址。

当源地址和目标地址均配置为规则的匹配条件时,流量将与源地址和目标地址进行匹配。由于静态 NAT 是双向的,相反方向的流量会反向匹配规则,并且流量的目的地址会与配置的源地址匹配。

如果多个静态 NAT 规则在匹配条件中重叠,则选择最具体的规则。例如,如果规则 A 和 B 指定相同的源和目标 IP 地址,但规则 A 指定了来自区域 1 的流量,规则 B 指定了来自接口 ge-0/0/0 的流量,则规则 B 将用于执行静态 NAT。接口匹配被视为比区域匹配更具体,而区域匹配比路由实例匹配更具体。

由于静态 NAT 规则不支持重叠的地址和端口,因此不应使用它们将一个外部 IP 地址映射到 ALG 流量的多个内部 IP 地址。例如,如果不同的站点想要访问两个不同的 FTP 服务器,则应将内部 FTP 服务器映射到两个不同的外部 IP 地址。

对于静态 NAT 规则作,请指定转换后的地址和(可选)路由实例。

在 NAT 查找中,静态 NAT 规则优先于目标 NAT 规则,静态 NAT 规则的反向映射优先于源 NAT 规则。

静态 NAT 配置概述

静态 NAT 的主要配置任务如下:

- 配置符合您的网络和安全要求的静态 NAT 规则。

- 为入口接口的同一子网中的 IP 地址配置 NAT 代理 ARP 条目。

示例:为单地址转换配置静态 NAT

此示例介绍如何配置单个专用地址到公共地址的静态 NAT 映射。

要求

开始之前:

配置设备上的网络接口。请参阅 安全性设备接口用户指南。

创建安全区域并为其分配接口。请参阅 了解安全性区域。

概述

此示例将信任安全区域用于专用地址空间,不信任安全区域用于公共地址空间。

在 图 1 中,untrust 区域中的设备通过公共地址 203.0.113.200/32 访问信任区域中的服务器。如果数据包从非信任区域进入瞻博网络安全设备,且目标 IP 地址为 203.0.113.200/32,则目标 IP 地址将转换为专用地址 192.168.1.200/32。对于源自服务器的新会话,传出数据包中的源 IP 地址将转换为公共地址 203.0.113.200/32。

此示例介绍以下配置:

静态 NAT 规则集

rs1,其规则r1用于匹配来自不信任区域的数据包与目标地址为 203.0.113.200/32。对于匹配数据包,目标 IP 地址将转换为专用地址 192.168.1.200/32。接口 ge-0/0/0.0 上地址 203.0.113.200 的代理 ARP。这样,瞻博网络安全设备便能够响应该地址接口上收到的 ARP 请求。

允许进出 192.168.1.200 服务器的流量的安全性策略。

配置

过程

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层次结构级别的 [edit] CLI 中,然后从配置模式进入。commit

set security nat static rule-set rs1 from zone untrust set security nat static rule-set rs1 rule r1 match destination-address 203.0.113.200/32 set security nat static rule-set rs1 rule r1 then static-nat prefix 192.168.1.200/32 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.200/32 set security address-book global address server-1 192.168.1.200/32 set security policies from-zone trust to-zone untrust policy permit-all match source-address server-1 set security policies from-zone trust to-zone untrust policy permit-all match destination-address any set security policies from-zone trust to-zone untrust policy permit-all match application any set security policies from-zone trust to-zone untrust policy permit-all then permit set security policies from-zone untrust to-zone trust policy server-access match source-address any set security policies from-zone untrust to-zone trust policy server-access match destination-address server-1 set security policies from-zone untrust to-zone trust policy server-access match application any set security policies from-zone untrust to-zone trust policy server-access then permit

分步程序

下面的示例要求您在配置层次结构中的各个级别之间进行导航。有关作说明,请参阅在 配置模式下使用 CLI 编辑器。

要配置从私有地址到公共地址的静态 NAT 映射:

创建静态 NAT 规则集。

[edit security nat static] user@host# set rule-set rs1 from zone untrust

配置匹配数据包并将数据包中的目标地址转换为专用地址的规则。

[edit security nat static] user@host# set rule-set rs1 rule r1 match destination-address 203.0.113.200/32 user@host# set rule-set rs1 rule r1 then static-nat prefix 192.168.1.200/32

配置代理 ARP。

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.200

在全局通讯簿中配置地址。

[edit security address-book global] user@host# set address server-1 192.168.1.200/32

配置安全策略,以允许从不信任区域到信任区域中的服务器的流量。

[edit security policies from-zone untrust to-zone trust] user@host# set policy server-access match source-address any destination-address server-1 application any user@host# set policy server-access then permit

配置一个安全策略,以允许从信任区域中的服务器到非信任区域的所有流量。

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-all match source-address server-1 destination-address any application any user@host# set policy permit-all then permit

结果

在配置模式下,输入和show security natshow security policies命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明进行更正。

[edit]

user@host# show security nat

static {

rule-set rs1 {

from zone untrust;

rule r1 {

match {

destination-address 203.0.113.200/32;

}

then {

static-nat prefix 192.168.1.200/32;

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.200/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-all {

match {

source-address server-1;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy server-access {

match {

source-address any;

destination-address server-1;

application any;

}

then {

permit;

}

}

}

如果完成设备配置,请从配置模式进入。commit

验证

要确认配置工作正常,请执行以下任务:

验证静态 NAT 配置

目的

验证是否存在与静态 NAT 规则集匹配的流量。

行动

在作模式下,输入命令 show security nat static rule 。查看“翻译命中”字段,检查与规则匹配的流量。

示例:为子网转换配置静态 NAT

此示例介绍如何配置专用子网地址到公共子网地址的静态 NAT 映射。

静态 NAT 映射的地址块必须具有相同的大小。

要求

开始之前:

配置设备上的网络接口。请参阅 安全性设备接口用户指南。

创建安全区域并为其分配接口。请参阅 了解安全性区域。

概述

此示例将信任安全区域用于专用地址空间,不信任安全区域用于公共地址空间。在 图 2 中,untrust 区域中的设备通过公共子网地址 203.0.113.0/24 访问信任区域中的设备。如果数据包从不信任区域进入瞻博网络安全设备,且目标 IP 地址位于 203.0.113.0/24 子网中,则目标 IP 地址将转换为 192.168.1.0/24 子网上的专用地址。对于源自 192.168.1.0/24 子网的新会话,传出数据包中的源 IP 地址将转换为公共 203.0.113.0/24 子网上的地址。

此示例介绍以下配置:

静态 NAT 规则集

rs1,其规则r1用于将接口 ge-0/0/0.0 上收到的数据包与 203.0.113.0/24 子网中的目标 IP 地址进行匹配。对于匹配数据包,目标地址将转换为 192.168.1.0/24 子网上的地址。接口 ge-0/0/0.0 上地址范围 203.0.113.1/32 到 203.0.113.249/32 的代理 ARP。这样,瞻博网络安全设备便能够响应接口上收到的这些地址的 ARP 请求。地址 203.0.113.250/32 已分配给接口本身,因此代理 ARP 配置中不包含此地址。

允许进出 192.168.1.0/24 子网的流量的安全性策略。

配置

过程

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层次结构级别的 [edit] CLI 中,然后从配置模式进入。commit

set security nat static rule-set rs1 from interface ge-0/0/0.0 set security nat static rule-set rs1 rule r1 match destination-address 203.0.113.0/24 set security nat static rule-set rs1 rule r1 then static-nat prefix 192.168.1.0/24 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.1/32 to 203.0.113.249/32 set security address-book global address server-group 192.168.1.0/24 set security policies from-zone trust to-zone untrust policy permit-all match source-address server-group set security policies from-zone trust to-zone untrust policy permit-all match destination-address any set security policies from-zone trust to-zone untrust policy permit-all match application any set security policies from-zone trust to-zone untrust policy permit-all then permit set security policies from-zone untrust to-zone trust policy server-access match source-address any set security policies from-zone untrust to-zone trust policy server-access match destination-address server-group set security policies from-zone untrust to-zone trust policy server-access match application any set security policies from-zone untrust to-zone trust policy server-access then permit

分步程序

下面的示例要求您在配置层次结构中的各个级别之间进行导航。有关作说明,请参阅在 配置模式下使用 CLI 编辑器。

要配置从专用子网地址到公共子网地址的静态 NAT 映射:

创建静态 NAT 规则集。

[edit security nat static] user@host# set rule-set rs1 from interface ge-0/0/0.0

配置一个规则,用于匹配数据包并将数据包中的目标地址转换为专用子网中的地址。

[edit security nat static] user@host# set rule-set rs1 rule r1 match destination-address 203.0.113.0/24 user@host# set rule-set rs1 rule r1 then static-nat prefix 192.168.1.0/24

配置代理 ARP。

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.1/32 to 203.0.113.249/32

在全局通讯簿中配置地址。

[edit security address-book global] user@host# set address server-group 192.168.1.0/24

配置安全策略,以允许从不信任区域到信任区域中的子网的流量。

[edit security policies from-zone untrust to-zone trust] user@host# set policy server-access match source-address any destination-address server-group application any user@host# set policy server-access then permit

配置安全策略,以允许从信任区域中的子网到非信任区域的所有流量。

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-all match source-address server-group destination-address any application any user@host# set policy permit-all then permit

结果

在配置模式下,输入和show security natshow security policies命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明进行更正。

[edit]

user@host# show security nat

static {

rule-set rs1 {

from interface ge-0/0/0.0;

rule r1 {

match {

destination-address 203.0.113.0/24;

}

then {

static-nat prefix 192.168.1.0/24;

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.1/32 to 203.0.113.249/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-all {

match {

source-address server-group;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy server-access {

match {

source-address any;

destination-address server-group;

application any;

}

then {

permit;

}

}

}

如果完成设备配置,请从配置模式进入。commit

验证

要确认配置工作正常,请执行以下任务:

验证静态 NAT 配置

目的

验证是否存在与静态 NAT 规则集匹配的流量。

行动

在作模式下,输入命令 show security nat static rule 。查看“翻译命中”字段,检查与规则匹配的流量。

示例:为子网转换配置静态 NAT64

使用此配置示例配置静态 NAT64,以便在 IPv6 和 IPv4 地址空间之间实现无缝转换。在从 IPv4 过渡到 IPv6 的环境中,您可以使用静态 NAT64,以确保可靠的跨 IP 版本通信。

| 可读性分数 |

|

| 阅读时间 |

不到 15 分钟。 |

| 配置时间 |

不到一个小时。 |

先决条件示例

使用此配置示例在设备上配置和验证静态 NAT64。静态 NAT64 使用已知的 NAT64 前缀 (64:ff9b::/96) 将 IPv6 地址转换为 IPv4,从而实现仅支持 IPv6 的客户端和 IPv4 服务器之间的无缝通信。此功能在从 IPv4 过渡到 IPv6 的环境中特别有用,因为它无需双堆栈配置,同时确保可靠的跨 IP 版本通信。

| 硬件要求 |

vSRX 虚拟防火墙 |

| 软件要求 |

Junos OS 24.1R1 或更高版本 |

| 许可要求 |

激活安全许可证以启用网络地址转换 (NAT) 和安全功能。 |

开始之前

| 优势 |

|

| 实用资源: |

|

| 了解更多 |

|

| 实践经验 |

|

| 了解更多信息 |

|

功能概述

| 配置文件 |

|

| 翻译配置文件 | NAT64 配置包括一个转换配置文件,用于定义 IPv6 和 IPv4 之间的映射。 |

| 前缀配置文件 | 指定用于 IPv6 到 IPv4 地址转换的 NAT64 已知前缀 (64:ff9b::/96)。 |

| 地址映射 |

将特定 IPv6 地址或子网映射到相应的 IPv4 地址,以促进转换。 |

| 政策 |

|

| 呼入策略 |

通过匹配 NAT64 转换规则,允许仅支持 IPv6 的客户端启动到 IPv4 服务器的流量。 |

| 出站策略 |

允许根据 NAT64 规则从 IPv4 服务器返回到 IPv6 客户端的流量。 |

| 安全性区域 |

|

|

|

用于发起连接的仅支持 IPv6 的客户端的网络分段。 |

|

|

IPv4 服务器驻留的网段,响应客户端请求。 |

| NAT64 区段 |

NAT64 处理专用区域,确保高效的转换和流量管理。 |

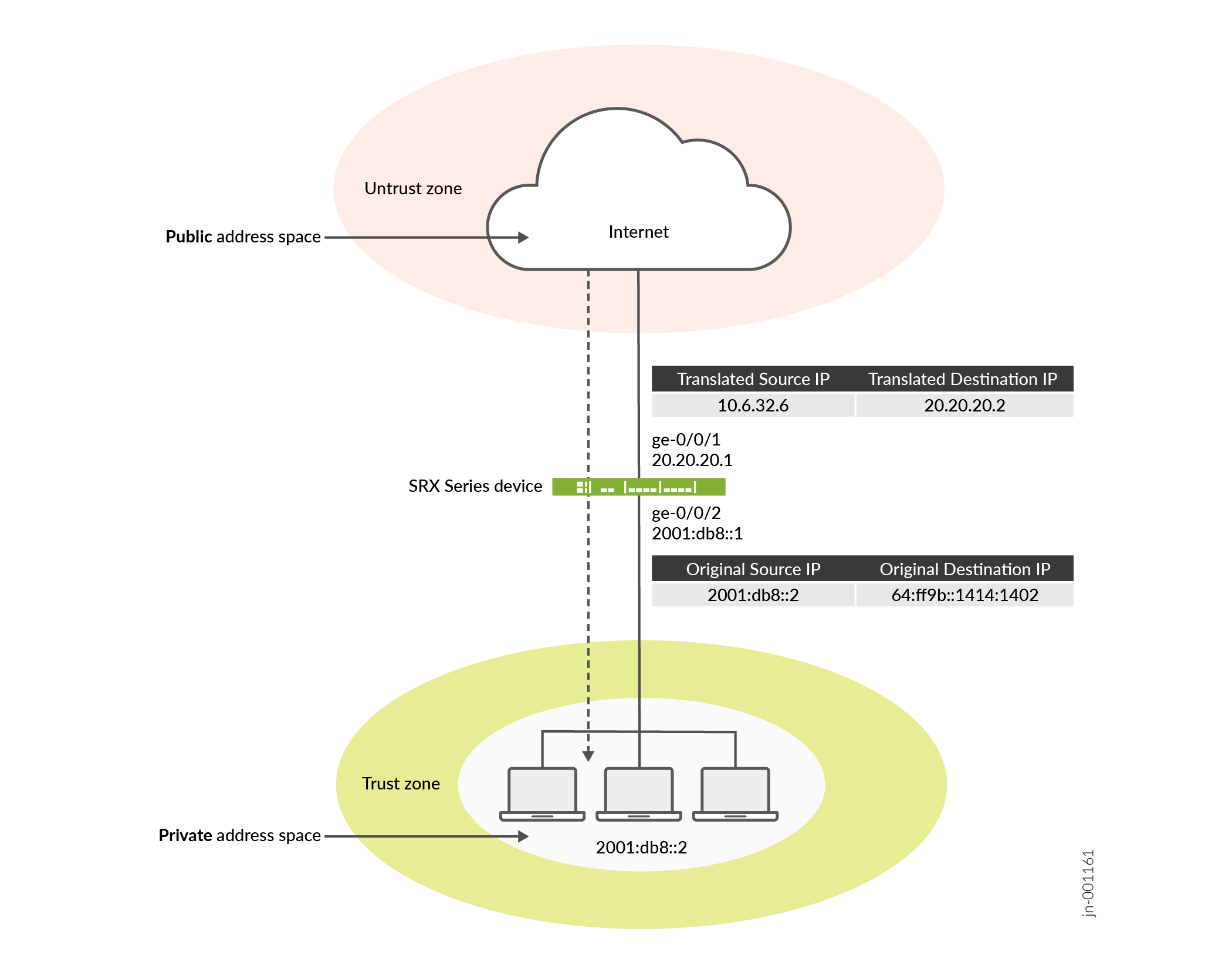

拓扑概述

在此静态 NAT64 拓扑中,仅支持 IPv6 的客户端通过 SRX 系列防火墙与 IPv4 服务器进行通信。防火墙使用静态 NAT64 映射将 IPv6 地址转换为 IPv4,而 DNS64 服务器则合成 IPv6 DNS 响应以实现无缝地址解析。此设置可确保仅支持 IPv6 的客户端与 IPv4 服务器之间顺畅通信,而无需双堆栈配置。

| 拓扑组件 |

角色 |

功能 |

|---|---|---|

| 客户端 |

仅支持 IPv6 的设备 |

从仅支持 IPv6 的环境发起与 IPv4 服务器通信的请求。 |

| SRX 系列防火墙 |

NAT64 网关 |

使用配置的静态 NAT64 映射将 IPv6 地址转换为 IPv4 地址,确保跨 IP 版本的无缝通信。 |

| DNS64 服务器 |

DNS 转换器 |

为客户端转换 IPv4 DNS 响应,实现地址解析。 |

| IPv4 服务器 |

目标服务器 |

使用其 IPv4 地址响应客户端请求,从而允许通过 NAT64 与仅支持 IPv6 的客户端进行交互。 |

拓扑图示

在被测设备 (DUT) 上配置静态 NAT64

有关 DUT 上的完整示例配置,请参阅:

验证

验证静态 NAT64 配置

目的

验证是否存在与静态 NAT64 规则集匹配的流量。

行动

在作模式下,输入命令 show security nat static rule 。查看“翻译命中”字段,检查与规则匹配的流量。

意义

附录 1:在所有设备上设置命令

以下示例需要在 Junos OS 配置层次结构的各个级别之间导航。有关导航 CLI 的详细指南,请参阅在 配置模式下使用 CLI 编辑器。

set security nat source pool p1 address 10.6.32.0/24 set security nat source rule-set src_rs1 from zone trust set security nat source rule-set src_rs1 to zone untrust set security nat source rule-set src_rs1 rule source_rule match source-address 2001:db8::/96 set security nat source rule-set src_rs1 rule source_rule match destination-address 0.0.0.0/0 set security nat source rule-set src_rs1 rule source_rule then source-nat pool p1 set security nat static rule-set static_rs1 from zone trust set security nat static rule-set static_rs1 rule static_rule match destination-address 64:ff9b::/96 set security nat static rule-set static_rs1 rule static_rule then static-nat inet set security nat proxy-arp interface ge-0/0/2.0 address 10.6.32.1/32 to 10.6.32.249/32 set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/2.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set interfaces ge-0/0/1 unit 0 family inet address 20.20.20.1/24 set interfaces ge-0/0/2 unit 0 family inet6 address 2001:db8::1/96

附录 2:在 DUT 上显示配置输出

显示 DUT 上的命令输出。

在作模式下,使用以下命令验证配置。如果输出

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 20.20.20.1/24;

}

}

}

ge-0/0/2 {

unit 0 {

family inet6 {

address 2001:db8::1/96;

}

}

}

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

user@host# show security nat

source {

pool p1 {

address {

10.6.32.0/24;

}

}

rule-set src_rs1 {

from zone trust;

to zone untrust;

rule source_rule {

match {

source-address 2001:db8::/96;

destination-address 0.0.0.0/0;

}

then {

source-nat {

pool {

p1;

}

}

}

}

}

}

static {

rule-set static_rs1 {

from zone trust;

rule static_rule {

match {

destination-address 64:ff9b::/96;

}

then {

static-nat {

inet;

}

}

}

}

}

proxy-arp {

interface ge-0/0/2.0 {

address {

10.6.32.1/32 to 10.6.32.249/32;

}

}

}

示例:为端口映射配置静态 NAT

此示例介绍如何在指定端口范围内配置公共地址到专用地址的静态 NAT 映射。

本主题包含以下部分:

要求

开始之前:

配置设备上的网络接口。请参阅 安全性设备接口用户指南。

创建安全区域并为其分配接口。请参阅 了解安全性区域。

概述

此示例将信任安全区域用于专用地址空间,不信任安全区域用于公共地址空间。

在 图 4 中,untrust 区域中的设备通过公共地址 203.0.113.1/32、203.0.113.1/32 和 203.0.113.3/32 访问信任区域中的服务器。对于目标 IP 地址为 203.0.113.1/32、203.0.113.1/32 和 203.0.113.3/32 从不信任区域进入瞻博网络安全设备的数据包,目标 IP 地址将转换为专用地址 10.1.1.1/32、10.1.1.2/32 和 10.1.1.2/32。

的静态 NAT

的静态 NAT

-

要配置目的端口,必须将 IP 地址用作目标地址字段,而非 IP 地址前缀。

-

您必须配置目的端口来配置映射端口,反之亦然。

-

配置目标端口和映射端口时,为端口使用相同的编号范围。

-

如果未配置目的端口和映射端口,则 IP 映射将是一对一映射。

-

不允许任何地址重叠或任何地址和端口重叠。

此示例介绍以下配置:

静态 NAT 规则集 rs1 与规则 r1,用于匹配来自目标地址为 203.0.113.1/32 且目标端口为 100 到 200 的不信任区域的数据包。对于匹配数据包,目标 IP 地址将转换为专用地址 10.1.1.1/32,并映射到端口 300 到 400。

静态 NAT 规则集 rs1 与规则 r2,用于匹配来自不信任区域的数据包,其目标地址为 203.0.113.1/32,目标端口为 300 到 400。对于匹配数据包,目标 IP 地址将转换为专用地址 10.1.1.2/32,并映射到端口 300 到 400。

静态 NAT 规则集 rs1 与规则 r3,用于匹配来自不信任区域的数据包,这些数据包具有目标地址 203.0.113.3/32 和目标端口 300。对于匹配数据包,目标 IP 地址将转换为专用地址 10.1.1.2/32,并映射到端口 200。

配置

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层次结构级别的 [edit] CLI 中,然后从配置模式进入。commit

set security nat static rule-set rs from zone untrustset security nat static rule-set rs rule r1 match destination-address 203.0.113.1/32set security nat static rule-set rs rule r1 match destination-port 100 to 200set security nat static rule-set rs rule r1 then static-nat prefix 10.1.1.1/32set security nat static rule-set rs rule r1 then static-nat prefix mapped-port 300 to 400set security nat static rule-set rs rule r2 match destination-address 203.0.113.1/32set security nat static rule-set rs rule r2 match destination-port 300 to 400set security nat static rule-set rs rule r2 then static-nat prefix 10.1.1.2/32set security nat static rule-set rs rule r2 then static-nat prefix mapped-port 300 to 400set security nat static rule-set rs rule r3 match destination-address 203.0.113.3/32set security nat static rule-set rs rule r3 match destination-port 300set security nat static rule-set rs rule r3 then static-nat prefix 10.1.1.2/32set security nat static rule-set rs rule r3 then static-nat prefix mapped-port 200

过程

分步程序

下面的示例要求您在配置层次结构中的各个级别之间进行导航。有关作说明,请参阅在配置模式下使用 CLI 编辑器。

要配置从专用子网地址到公共子网地址的静态 NAT 映射:

创建静态 NAT 规则集。

[edit security nat static]user@host# set rule-set rs from zone untrust配置匹配数据包并将数据包中的目标地址转换为专用地址的规则。

[edit security nat static]user@host# set rule-set rs rule r1 match destination-address 203.0.113.1/32user@host# set rule-set rs rule r1 match destination-port 100 to 200user@host# set rule-set rs rule r1 then static-nat prefix 10.1.1.1/32user@host# set rule-set rs rule r1 then static-nat prefix mapped-port 300 to 400配置匹配数据包并将数据包中的目标地址转换为专用地址的规则。

[edit security nat static]user@host# set rule-set rs rule r2 match destination-address 203.0.113.1/32user@host# set rule-set rs rule r2 match destination-port 300 to 400user@host# set rule-set rs rule r2 then static-nat prefix 10.1.1.2/32user@host# set rule-set rs rule r2 then static-nat prefix mapped-port 300 to 400配置匹配数据包并将数据包中的目标地址转换为专用地址的规则。

[edit security nat static]user@host# set rule-set rs rule r3 match destination-address 203.0.113.3/32user@host# set rule-set rs rule r3 match destination-port 300user@host# set rule-set rs rule r3 then static-nat prefix 10.1.1.2/32user@host# set rule-set rs rule r3 then static-nat prefix mapped-port 200

结果

在配置模式下,输入 show security nat 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明进行更正。

[edit]

user@host# show security nat

security {

nat {

static {

rule-set rs {

from zone untrust;

rule r1 {

match {

destination-address 203.0.113.1/32;

destination-port 100 to 200;

}

then {

static-nat {

prefix {

10.1.1.1/32;

mapped-port 300 to 400;

}

}

}

}

rule r2 {

match {

destination-address 203.0.113.1/32;

destination-port 300 to 400;

}

then {

static-nat {

prefix {

10.1.1.2/32;

mapped-port 300 to 400;

}

}

}

}

rule r3 {

match {

destination-address 203.0.113.3/32;

destination-port 300;

}

then {

static-nat {

prefix {

10.1.1.2/32;

mapped-port 200;

}

}

}

}

}

}

}

}

如果完成设备配置,请从配置模式进入。commit

验证

验证静态 NAT 配置

目的

验证是否存在与静态 NAT 规则集匹配的流量。

行动

在作模式下,输入命令 show security nat static rule 。查看“翻译命中”字段,检查与规则匹配的流量。

user@host> show security nat static rule all

Total static-nat rules: 3

Static NAT rule: r2 Rule-set: rs

Rule-Id : 3

Rule position : 2

From zone : untrust

Destination addresses : 203.0.113.1

Destination ports : 300 - 400

Host addresses : 10.1.1.2

Host ports : 300 - 400

Netmask : 32

Host routing-instance : N/A

Translation hits : 0

Static NAT rule: r3 Rule-set: rs

Rule-Id : 4

Rule position : 3

From zone : untrust

Destination addresses : 203.0.113.3

Destination ports : 300 - 300

Host addresses : 10.1.1.2

Host ports : 200 - 200

Netmask : 32

Host routing-instance : N/A

Translation hits : 0

Static NAT rule: r1 Rule-set: rs

Rule-Id : 9

Rule position : 1

From zone : untrust

Destination addresses : 203.0.113.1

Destination ports : 100 - 200

Host addresses : 10.1.1.1

Host ports : 300 - 400

Netmask : 32

Host routing-instance : N/A

Translation hits : 0

故障排除

静态 NAT 端口配置故障排除

问题

静态 NAT 端口映射配置失败在提交期间发生。

具有重叠 IP 地址和端口的无效配置会导致提交失败。

以下示例显示了地址和端口重叠的无效配置:

set security nat static rule-set rs rule r1 match destination-address 203.0.113.1set security nat static rule-set rs rule r1 then static-nat prefix 10.1.1.1set security nat static rule-set rs rule r2 match destination-address 203.0.113.1set security nat static rule-set rs rule r2 match destination-port 300 to 400set security nat static rule-set rs rule r2 then static-nat prefix 10.1.1.2set security nat static rule-set rs rule r2 then static-nat prefix mapped-port 300 to 400set security nat static rule-set rs rule r1 match destination-address 203.0.113.1set security nat static rule-set rs rule r1 match destination-port 100 to 200set security nat static rule-set rs rule r1 then static-nat prefix 10.1.1.1set security nat static rule-set rs rule r1 then static-nat prefix mapped-port 300 to 400set security nat static rule-set rs rule r2 match destination-address 203.0.113.2set security nat static rule-set rs rule r2 match destination-port 300 to 400set security nat static rule-set rs rule r2 then static-nat prefix 10.1.1.1set security nat static rule-set rs rule r2 then static-nat prefix mapped-port 390 to 490

提交上述配置进行提交时,显示以下错误消息:

error: 'prefix/mapped-port' of static nat rule r2 overlaps with 'prefix/mapped-port' of static nat rule r1 error: configuration check-out failed

解决方案

要配置目的端口,必须避免任何地址重叠或任何地址和端口重叠。有关有效配置的示例,请参阅 配置

为 QFX5120 配置静态 NAT 和 PAT

对于目标 NAT 和目标 NAT PAT:

-

如果转换后的公共 IP 地址与分配给公共接口的地址位于同一子网中,则在公共接口上启用代理 ARP。

-

为转换后的公共 IP 地址添加静态路由,下一跃点作为本地私有 IP 地址。

监控静态 NAT 信息

目的

查看静态 NAT 规则信息。

行动

在 J-Web 用户界面中选择 Monitor>NAT>Static NAT ,或输入以下 CLI 命令:

show security nat static rule

表 3 汇总了静态 NAT 显示中的关键输出字段。

字段 |

价值观 |

行动 |

|---|---|---|

规则集名称 |

规则集的名称。 |

从列表中选择要显示的所有规则集或特定规则集。 |

总规则 |

配置的规则数。 |

– |

ID |

规则 ID 号。 |

– |

职位 |

指示规则应用于流量的顺序的规则的位置。 |

– |

姓名 |

规则的名称。 |

– |

规则集名称 |

规则集的名称。 |

– |

从 |

数据包来自的路由实例/接口/区域的名称 |

– |

源地址 |

源 IP 地址。 |

– |

源端口 |

源端口号。 |

– |

目标地址 |

目标 IP 地址和子网掩码。 |

– |

目标端口 |

目标端口号 。 |

– |

主机地址 |

主机地址的名称。 |

– |

主机端口 |

主机端口号。 |

|

网络掩码 |

子网 IP 地址。 |

– |

主机路由实例 |

数据包来自的路由实例的名称。 |

– |

报警阈值 |

利用率报警阈值。 |

– |

会话数(成功/失败/当前) |

成功、失败和当前会话。

|

– |

翻译命中 |

转换表中的转换用于静态 NAT 规则的次数。 |

– |

前 10 名翻译命中率图表 |

显示前 10 个翻译命中的图表。 |

– |