配置 Aruba ClearPass

了解如何配置防火墙以包含 Aruba ClearPass 的安全策略。

示例:使用 Aruba ClearPass 实施安全性策略

此示例介绍如何使用 SRX 系列防火墙集成式 ClearPass 身份验证和实施功能(依赖于 Aruba ClearPass 策略管理器作为其身份验证源)配置安全性以保护资源和控制对互联网的访问。SRX 系列集成 ClearPass 功能允许您配置安全策略,通过用户名、组名称或将一组用户和设备类型连接在一起的角色名称来识别用户,从而控制对公司资源和互联网的访问。

当今的网络环境更容易受到各种攻击,因为它们或多或少地支持 随时随地任何设备 访问,并且允许用户同时使用多个网络连接设备。由于它允许您通过用户名识别用户,因此集成的 ClearPass 身份验证和实施功能缩小了这些功能带来的安全漏洞。

有关如何将用户身份验证和身份信息从 CPPM 传送到 SRX 系列防火墙的详细信息,请参阅以下主题:

该示例涵盖以下过程:

如何根据用户名或组名(而非设备 IP 地址)在用户级别控制访问。

您可以在安全策略中使用 source-identity 参数来指定用户的名称或由 CPPM 提供其身份验证的用户组的名称。无论用户使用何种设备,当用户尝试访问受保护的资源或互联网时,都会对其产生的流量应用策略。访问控制与用户名相关联,而不是直接与用户设备的 IP 地址相关联。

您可以为单个用户配置不同的安全策略,这些策略指定不同的作,这些作按指定的区域和目标地址或用户所属的组来区分。

如何显示和解释 ClearPass 身份验证表的内容。

SRX 系列防火墙创建 ClearPass 身份验证表,以包含从 CPPM 接收的用户身份验证和身份信息。设备引用表来对请求访问资源的用户进行身份验证。

ClearPass 身份验证表内容是动态的。对其进行修改,以反映用户在响应各种事件时的活动,以及与引用组的安全策略相关的活动。

例如,当用户注销网络或登录网络时,将修改 ClearPass 身份验证表,就像从组中删除用户或删除指定用户所属组的引用安全策略一样。在后一种情况下,用户条目不再将用户显示为属于该组。

在此示例中,将显示 ClearPass 身份验证表内容,以描述由于两个事件而进行的更改。将显示用户的内容:

特定用户注销网络前后

删除引用的安全策略之前和之后

在删除策略之前和之后,会显示属于安全策略引用的组的用户的条目。

要求

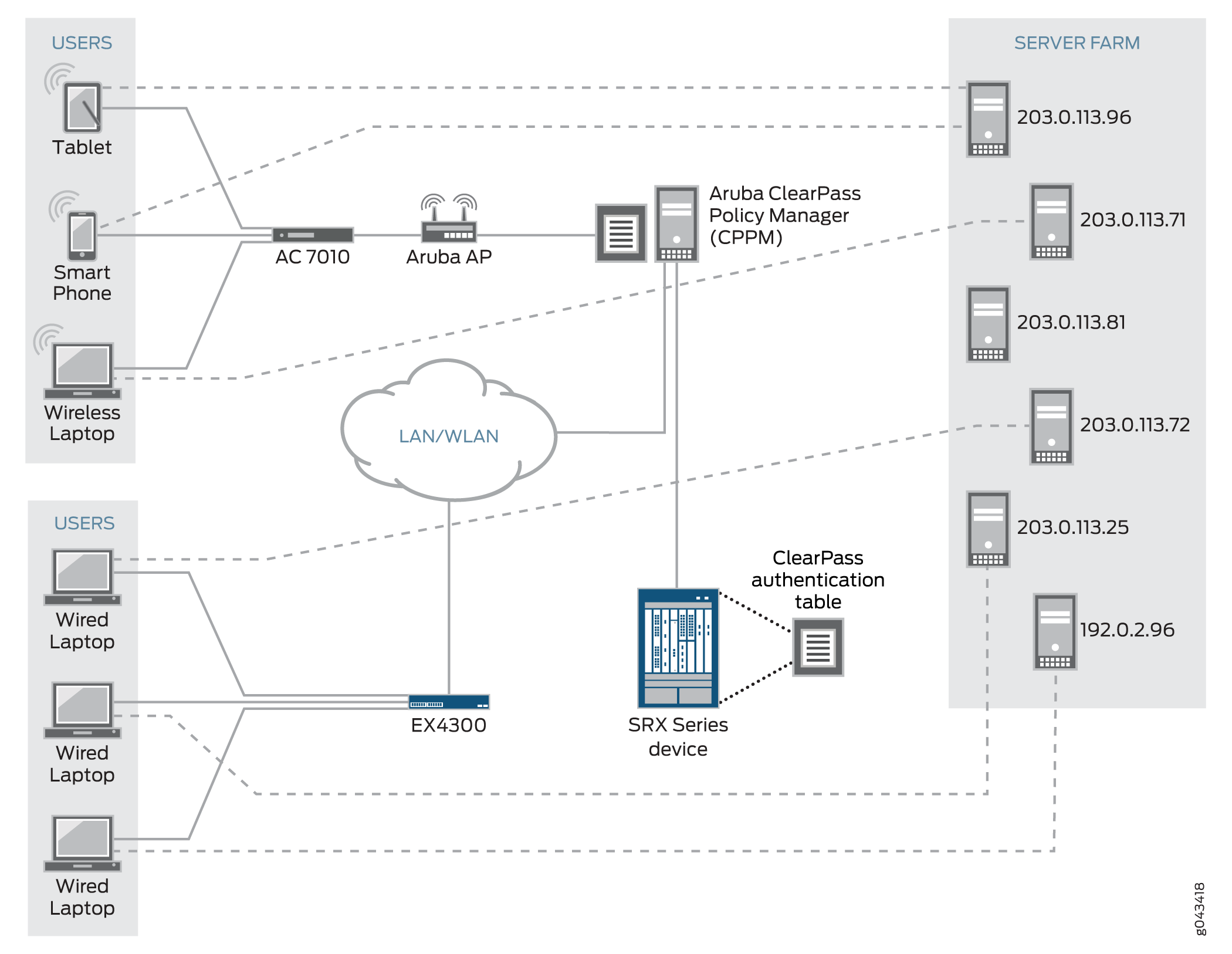

本节定义此示例的拓扑结构的软件和硬件要求。拓扑结构设计见 图 1 。

硬件和软件组件包括:

Aruba ClearPass。ClearPass 策略管理器 (CPPM) 配置为使用其本地身份验证源对用户进行身份验证。

假定 CPPM 配置为向 SRX 系列防火墙提供用户身份验证和身份信息,包括用户名、用户所属的任何组的名称列表、所用设备的 IP 地址以及设备安全态势令牌。

运行 Junos OS 的 SRX 系列防火墙,包含集成的 ClearPass 功能。

由六台服务器组成的服务器场,全部位于服务器区域中:

营销服务器保护 (203.0.113.23)

人力资源服务器 (203.0.113.25)

计费服务器 (203.0.113.72)

公共服务器 (203.0.113.62)

公司服务器 (203.0.113.71)

销售服务器 (203.0.113.81)

AC 7010 运行 ArubaOS 的 Aruba 云服务控制器。

运行 ArubaOS 的 Aruba 接入点无线接入控制器。

Aruba 接入点连接到 AC7010。

无线用户通过 Aruba 接入点连接到 CPPM。

瞻博网络 EX4300 交换机用作有线 802.1 接入设备。

有线用户使用 EX4300 交换机连接到 CPPM。

六个最终用户系统:

三台运行 Microsoft OS 的有线网络连接电脑

两个 BYOD 设备通过 Aruba 接入点接入设备接入网络的接入点接入设备

一台运行 Microsoft OS 的无线笔记本电脑

概述

作为集成 ClearPass 功能的身份验证源,CPPM 会向 SRX 系列防火墙发布用户身份验证和身份信息。当收到此信息时,SRX 系列用户 ID 守护程序会对其进行处理,并在路由引擎身份验证表中为经过身份验证的用户生成条目,然后将该信息同步到数据包转发引擎端的 ClearPass 身份验证表。

当用户发出访问请求且用户设备生成的流量到达SRX 系列防火墙时,SRX 系列防火墙需要用户身份验证和身份信息来验证用户是否通过身份验证。如果存在在 source-identity 参数中指定用户所属组的用户名或名称的安全策略,则 SRX 系列防火墙将搜索其 ClearPass 身份验证表的内容以查找该用户的条目。

如果在其 ClearPass 身份验证 表中未找到用户的条目,则 SRX 系列 防火墙可以搜索其其他身份验证表(如果已配置包含这些表的搜索顺序)。有关身份验证表搜索顺序的信息,请参阅表 1。

通过集成的 ClearPass 功能,您可以创建身份感知安全策略,配置为根据用户的用户名或所属群组的名称匹配用户发出的流量。

您可以在 CPPM 上配置角色映射,而非在 SRX 系列防火墙上配置角色映射。

例如,设备类型角色映射可能会将用户标识绑定到公司拥有的计算机。您可以将此角色指定为安全策略中的一个组,该策略配置为应用于映射到规则的所有用户。在这种情况下,CPPM 为规则设置的条件(使用公司拥有的计算机)将适用于映射到规则的所有用户。SRX 系列防火墙不考虑这些条件,而是接受来自 CPPM 的规则。

此示例中包含的以下配置涵盖了根据 CPPM 通过规则映射定义的所用设备类型而适用的安全策略。假定 CPPM 将以下在安全策略中用作组的映射规则发布到 SRX 系列防火墙:

marketing-access-for-pcs-limited-group

将 jxchan 映射到设备类型 PC。

在其 source-identity 字段中指定 marketing-access-for-pcs-limited-group 的策略允许 jxchan 和映射到它的其他用户使用他们的 PC 访问受营销服务器保护的服务器,无论它是否为公司所有。

accounting-grp-and-company-device

使用公司设备映射属于会计组的用户。CPPM 将角色 accounting-grp-and-company-device 发送到 SRX 系列防火墙。映射通过角色映射规则在 CPPM 上完成。

在其源身份字段中指定 accounting-grp-and-company-device 的策略允许映射到规则的用户访问 accounting-server 上的受保护资源。组 accounting-grp 将映射到规则。因此,映射的规则适用于 accounting-grp 的成员。

用户 viki2 属于 accounting-grp。如果所有条件都适用(即,如果 viki2 使用公司拥有的设备并且策略允许访问),则允许她访问 accounting-server 上的资源。但是,请记住,SRX 系列防火墙不会分析规则。相反,它将其应用于 CPPM 映射到它的所有用户。

访客设备自带设备

将访客组映射到设备类型 BYOD,即引入网络的任何用户拥有的设备。

在其源身份字段中指定 guest-device-byod 的策略会拒绝映射到规则的用户访问服务器区域中的所有服务器(如果他们使用的是智能手机或其他用户拥有的设备)。用户名 guest2 由 CPPM 映射到此规则。

在所有情况下,如果根据安全策略条件允许或拒绝用户访问,则可以假定存在以下条件:

CPPM 将用户和组的正确身份验证信息发布到 SRX 系列防火墙。

SRX 系列防火墙正确处理了经过身份验证的用户信息,并在其 ClearPass 身份验证表中为用户和组生成了条目。

从 Junos OS 15.1X49-D130 版开始,SRX 系列防火墙支持在安全策略中使用与源身份关联的 IPv6 地址。如果存在 IPv4 或 IPv6 条目,则将与该条目匹配的策略应用于流量,并允许或拒绝访问。

表 1 汇总了用户、其组及其所属的区域。所有用户都属于默认的 GLOBAL 域。

用户 |

群组 |

区域 |

|---|---|---|

Abe (abew1) |

|

营销专区 |

约翰 (jxchan) |

|

营销专区 |

林 (lchen1) |

|

人力资源区段 |

维基 (viki2) |

|

计费区段 |

客人1 |

|

公共区域 |

客人2 |

|

公共区域 |

配置

本节介绍如何配置 SRX 系列防火墙,使其包括与经 CPPM 认证的用户所发出的流量相匹配的安全策略。

CLI 快速配置

要快速配置此示例,请复制以下语句,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将语句复制并粘贴到层次结构级别的 [edit] CLI 中,然后从配置模式进入。commit

set interfaces ge-0/0/3 vlan-tagging set interfaces ge-0/0/3.0 vlan-id 300 family inet address 203.0.113.45/24 set interfaces ge-0/0/3.1 vlan-id 310 family inet address 192.0.2.18/24 set interfaces ge-0/0/3.2 vlan-id 320 family inet address 192.0.2.14/24 set interfaces ge-0/0/4 vlan-tagging set interfaces ge-0/0/4.0 vlan-id 400 family inet address 192.0.2.16/24 set interfaces ge-0/0/4.1 vlan-id 410 family inet address 192.0.2.19/24 set security zones security-zone marketing-zone interfaces ge-0/0/3.0 host-inbound-traffic system-services all set security zones security-zone marketing-zone interfaces ge-0/0/3.0 host-inbound-traffic protocols all set security zones security-zone accounting-zone interfaces ge-0/0/3.1 host-inbound-traffic system-services all set security zones security-zone accounting-zone interfaces ge-0/0/3.1 host-inbound-traffic protocols all set security zones security-zone human-resources-zone interfaces ge-0/0/3.2 host-inbound-traffic system-services all set security zones security-zone human-resources-zone interfaces ge-0/0/3.2 host-inbound-traffic protocols all set security zones security-zone public-zone interfaces ge-0/0/4.0 host-inbound-traffic system-services all set security zones security-zone public-zone interfaces ge-0/0/4.0 host-inbound-traffic protocols all set security zones security-zone servers-zone interfaces ge-0/0/4.1 host-inbound-traffic system-services all set security zones security-zone servers-zone interfaces ge-0/0/4.1 host-inbound-traffic protocols all set security address-book servers-zone-addresses address marketing-server-protected 203.0.113.23 set security address-book servers-zone-addresses address human-resources-server 203.0.113.25 set security address-book servers-zone-addresses address accounting-server 203.0.113.72 set security address-book servers-zone-addresses address corporate-server 203.0.113.71 set security address-book servers-zone-addresses address public-server 203.0.113.91 set security address-book servers-zone-addresses attach zone servers-zone set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p1 match source-address any destination address any set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p1 match application any set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p1 match source-identity “global\marketing-access-for-pcs-limited-group” set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p1 then permit set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p2 match source-address any destination address marketing-zone-protected set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p2 match application any set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p2 match source-identity “global\abew1” set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p2 then permit set security policies from-zone accounting-zone to-zone servers-zone policy acct-cp-device match source-address any destination-address accounting-server set security policies from-zone accounting-zone to-zone servers-zone policy acct-cp-device match application any set security policies from-zone accounting-zone to-zone servers-zone policy acct-cp-device match source-identity “global\accounting-grp-and-company-device” set security policies from-zone accounting-zone to-zone servers-zone policy acct-cp-device then permit set security policies from-zone human-resources-zone to-zone servers-zone policy human-resources-p1 match source-address any destination-address corporate-server set security policies from-zone human-resources-zone to-zone servers-zone policy human-resources-p1 match application any set security policies from-zone human-resources-zone to-zone servers-zone policy human-resources-p1 match source-identity “global\corporate-limited” set security policies from-zone human-resources-zone to servers-zone policy human-resources-p1 then permit set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p0 match source-address any destination-address corporate-server set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p0 match application any set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p0 match source-identity “global\marketing-access-limited-grp” set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p0 then permit set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p3 match source-address any destination-address human-resources-server set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p3 match application any set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p3 match source-identity “global\sales-limited-group” set security policies from-zone marketing-zone to-zone servers-zone policy marketing-p3 then permit set security policies from-zone public-zone to-zone servers-zone policy guest-allow-access match source-address any destination address public-server set security policies from-zone public-zone to-zone servers-zone policy guest-allow-access match application any set security policies from-zone public-zone to-zone servers-zone policy guest-allow-access match source-identity “global\guest” set security policies from-zone public-zone to-zone servers-zone policy guest-allow-access then permit set security policies from-zone public-zone to-zone servers-zone policy guest-deny-access match source-address any destination-address any set security policies from-zone public-zone to-zone servers-zone policy guest-deny-access match application any set security policies from-zone public-zone to-zone servers-zone policy guest-deny-access match source-identity “global\guest-device-byod” set security policies from-zone public-zone to-zone servers-zone policy guest-deny-access then deny

配置接口、区域和地址簿

分步程序

下面的示例要求您在各个配置层级中进行导航。有关作说明,请参阅在 配置模式下使用 CLI 编辑器。

配置以下接口并将其分配给多个区域:

ge-0/0/3.0 >营销专区

ge-0/0/3.1 > 人力资源区段

ge-0/0/3.2> 记账区段

ge-0/0/4.0 >公共区域

ge-0/0/4.1 >服务器区

由于此示例使用逻辑接口,因此您必须配置 VLAN 标记。

-

为 SRX 系列防火墙配置接口:

[edit interfaces] set ge-0/0/3 vlan-tagging set ge-0/0/3.0 vlan-id 300 family inet address 203.0.113.45/24 set ge-0/0/3.1 vlan-id 310 family inet address 192.0.2.18/24 set ge-0/0/3.2 vlan-id 320 family inet address 192.0.2.14/24 set ge-0/0/4 vlan-tagging set ge-0/0/4.0 vlan-id 400 family inet address 192.0.2.16/24 set ge-0/0/4.1 vlan-id 410 family inet address 192.0.2.19/24

配置区域。

[edit security zones] user@host#set security-zone marketing-zone interfaces ge-0/0/3.0 host-inbound-traffic system-services all user@host#set security-zone marketing-zone interfaces ge-0/0/3.0 host-inbound-traffic protocols all user@host#set security-zone accounting-zone interfaces ge-0/0/3.1 host-inbound-traffic system-services all user@host#set security-zone accounting-zone interfaces ge-0/0/3.1 host-inbound-traffic protocols all user@host#set security-zone human-resources-zone interfaces ge-0/0/3.2 host-inbound-traffic system-services all user@host#set security-zone human-resources-zone interfaces ge-0/0/3.2 host-inbound-traffic protocols all user@host#set security-zone public-zone interfaces ge-0/0/4.0 host-inbound-traffic system-services all user@host#set security-zone public-zone interfaces ge-0/0/4.0 host-inbound-traffic protocols all user@host#set security-zone servers-zone interfaces ge-0/0/4.1 host-inbound-traffic system-services all user@host#set security-zone servers-zone interfaces ge-0/0/4.1 host-inbound-traffic protocols all

配置一个地址簿,其中包含要用作安全策略中的目标地址的服务器 IP 地址。

[edit security address-book servers-zone-addresses] user@host# set address marketing-server-protected 203.0.113.23 user@host# set address human-resources-server 203.0.113.25 user@host# set address accounting-server 203.0.113.72 user@host# set address corporate-server 203.0.113.71 user@host# set address public-server 203.0.113.91

将 servers-zone-addresses 地址簿附加到 servers-zone。

[edit security address-book] user@host# set servers-zone-addresses attach zone servers-zone

结果

在配置模式下,输入 show interfaces 命令以确认您的接口配置。如果输出未显示预期的配置,请重复此示例中的说明以更正配置。

ge-0/0/3 {

unit 0 {

vlan-id 300;

family inet {

address 203.0.113.45/24;

}

}

unit 1 {

vlan-id 310;

family inet {

address 192.0.2.18/24;

}

}

unit 2 {

vlan-id 320;

family inet {

address 192.0.2.14/24;

}

}

}

ge-0/0/4 {

vlan-tagging;

unit 0 {

vlan-id 400;

family inet {

address 192.0.2.16/24;

}

}

unit 1 {

vlan-id 410;

family inet {

address 192.0.2.19/24;

}

}

}

在配置模式下,输入 show security zones 命令以确认您的区域配置。如果输出未显示预期的配置,请重复此示例中的说明以更正配置。

security-zone human-resources-zone {

interfaces {

ge-0/0/3.2 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

}

}

}

security-zone accounting-zone {

interfaces {

ge-0/0/3.1 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

}

}

}

security-zone marketing-zone {

interfaces {

ge-0/0/3.0 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

}

}

}

security-zone servers-zone {

interfaces {

ge-0/0/4.1 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

}

}

}

security-zone public-zone {

interfaces {

ge-0/0/4.0 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

}

}

}

在配置模式下,输入 show security address-book 命令以确认您的地址簿配置。如果输出未显示预期的配置,请重复此示例中的说明以更正配置。

servers-zone-addresses {

address marketing-zone-protected 203.0.113.23 /32;

address human-resources-server 203.0.113.25 /32;

address accounting-server 203.0.113.72/32;

address corporate-server 203.0.113.71/32;

address public-server 203.0.113.91/32;

attach {

zone servers-zone;

}

}

配置标识感知安全性策略以控制用户对公司资源的访问

分步程序

此任务涉及配置安全策略,这些策略适用于基于用户名或组名(而不是所用设备的 IP 地址)访问资源。

请注意,所有用户都属于默认的 GLOBAL 域。

配置将 marketing-access-for-pcs-limited-group 指定为源身份的安全策略。它允许属于此组的用户 jxchan 在使用 PC 时访问服务器区域中的任何服务器,无论是个人设备还是公司拥有的设备。用户名 jxchan 由 CPPM 映射到规则 marketing-access-for-pcs-limited-group。

[edit security policies] user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p1 match source-address any destination address any user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p1 match application any user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p1 match source-identity “global\marketing-access-for-pcs-limited-group” user@hoset from-zone marketing-zone to-zone servers-zone policy marketing-p1 then permit

配置一个安全策略,允许用户 abew1 访问服务器区域中受营销区域保护的服务器(IP 地址 203.0.113.23 ),而不管他使用什么设备。

[edit security policies] user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p2 match source-address any destination address marketing-zone-protected user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p2 match application any user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p2 match source-identity “global\abew1” user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p2 then permit

配置一个安全策略,当用户使用公司拥有的设备时,允许用户 viki2 访问服务器区域中的记帐服务器(IP 地址 203.0.113.72)。用户 viki2 属于 accounting-grp,该 crepm 映射到公司自有设备规则(accounting-grp-and-company-device)。

[edit security policies] user@host# set from-zone accounting-zone to-zone servers-zone policy acct-cp-device match source-address any destination-address accounting-server user@host# set from-zone accounting-zone to-zone servers-zone policy acct-cp-device match application any user@host# set from-zone accounting-zone to-zone servers-zone policy acct-cp-device match source-identity “global\accounting-grp-and-company-device” user@host# set from-zone accounting-zone to-zone servers-zone policy acct-cp-device then permit

配置安全策略,允许属于公司限制组的用户在从人力资源区域发起请求时,有限制地访问服务器区域中的公司服务器服务器(IP 地址 203.0.113.71)。

如果将源地址指定为“any”,则该策略将应用于也属于公司限制组的其他用户。

[edit security policies] user@host# set from-zone human-resources-zone to-zone servers-zone policy human-resources-p1 match source-address any destination-address corporate-server user@host# set from-zone human-resources-zone to-zone servers-zone policy human-resources-p1 match application any user@host# set from-zone human-resources-zone to-zone servers-zone policy human-resources-p1 match source-identity “global\corporate-limited” user@host# set from-zone human-resources-zone to servers-zone policy human-resources-p1 then permit

配置一个安全策略,允许用户 abew1 访问服务器区域中的公司服务器(IP 地址 203.0.113.71)服务器。用户 abew1 属于安全策略适用的 marketing-access-limited-grp。

[edit security policies] user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p0 match source-address any destination-address corporate-server user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p0 match application any user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p0 match source-identity “global\marketing-access-limited-grp” user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p0 then permit

配置一个安全策略,该策略允许属于销售限制组的用户在从营销区域发起请求时访问人力资源服务器(IP 地址 203.0.113.81)服务器。用户 jxchan 属于 sales-limited-group。

[edit security policies] user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p3 match source-address any destination-address human-resources-server user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p3 match application any user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p3 match source-identity “global\sales-limited-group” user@host# set from-zone marketing-zone to-zone servers-zone policy marketing-p3 then permit

配置一个安全策略,允许属于访客组的用户访问服务器区域中的公共服务器(IP 地址 203.0.113.91)。

[edit security policies] user@host# set from-zone public-zone to-zone servers-zone policy guest-allow-access match source-address any destination address public-server user@host# set from-zone public-zone to-zone servers-zone policy guest-allow-access match application any user@host# set from-zone public-zone to-zone servers-zone policy guest-allow-access match source-identity “global\guest” user@host# set from-zone public-zone to-zone servers-zone policy guest-allow-access then permit

配置一个安全策略,用于拒绝属于 guest-device-byod 组的用户在使用自己的设备时访问服务器区域中的任何服务器。

[edit security policies] user@host# set from-zone public-zone to-zone servers-zone policy guest-deny-access match source-address any destination-address any user@host# set from-zone public-zone to-zone servers-zone policy guest-deny-access match application any user@host# user@host# set from-zone public-zone to-zone servers-zone policy guest-deny-access match source-identity “global\guest-device-byod” user@host# set from-zone public-zone to-zone servers-zone policy guest-deny-access then deny

结果

在配置模式下,输入命令 show security policies 以确认集成 ClearPass 的安全策略配置。

如果输出未显示预期的配置,请重复此示例中的配置说明进行更正。

from-zone marketing-zone to-zone servers-zone {

policy marketing-p1 {

match {

source-address any;

destination-address any;

application any;

source-identity "global\marketing-access-for-pcs-limited-group";

}

then {

permit;

}

}

policy marketing-p2 {

match {

source-address any;

destination-address marketing-zone-protected;

application any;

source-identity "global\abew1";

}

then {

permit;

}

}

policy marketing-p0 {

match {

source-address any;

destination-address corporate-server;

application any;

source-identity "global\marketing-access-limited-grp";

}

then {

permit;

}

}

policy marketing-p3 {

match {

source-address any;

destination-address human-resources-server;

application any;

source-identity "global\sales-limited-group";

}

then {

permit;

}

}

}

from-zone accounting-zone to-zone servers-zone {

policy acct-cp-device {

match {

source-address any;

destination-address accounting-server;

application any;

source-identity "global\accounting-grp-and-company-device";

}

then {

permit;

}

}

}

from-zone human-resources-zone to-zone servers-zone {

policy human-resources-p1 {

match {

source-address any;

destination-address corporate-server;

application any;

source-identity "global\corporate-limited";

}

then {

permit;

}

}

}

from-zone public-zone to-zone servers-zone {

policy guest-allow-access {

match {

source-address any;

destination-address public-server;

application any;

source-identity “global\guest”;

}

then {

permit;

}

}

policy guest-deny-access {

match {

source-address any;

destination-address any;

application any;

source-identity “global\guest-device-byod”;

}

then {

deny;

}

}

}

验证

本节在发生某些事件导致其某些用户身份验证条目被修改后验证 ClearPass 身份验证表内容。它还说明了如何在发出 delete 命令后确保已成功删除 ClearPass 身份验证表。它包括以下部分:

在经过身份验证的用户注销网络之前和之后显示 ClearPass 身份验证表目录

目的

在经过身份验证的特定用户登录到网络时和注销后显示 ClearPass 身份验证表内容。

行动

输入 show services user-identification authentication-table authentication-source authentication-source ClearPass 身份验证表的命令,该命令称为 aruba-clearpass。请注意,ClearPass 身份验证表包含用户 viki2 的条目。

show services user-identification authentication-table authentication-source aruba-clearpass Domain: GLOBAL Total entries: 6 Source IP Username groups(Ref by policy) state 203.0.113.21 viki2 accounting-grp-and-company-dev Valid 203.0.113.89 abew1 marketing-access-limited-grp Valid 203.0.113.52 jxchan marketing-access-for-pcs-limit Valid 203.0.113.53 lchen1 corporate-limited Valid 203.0.113.54 guest1 Valid 203.0.113.55 guest2 Valid

viki2 注销网络后再次输入相同的命令。请注意,ClearPass 身份验证表不再包含 viki2 的条目。

Domain: GLOBAL Total entries: 6 Source IP Username groups(Ref by policy) state 203.0.113.89 abew1 marketing-access-limited-grp Valid 203.0.113.52 jxchan marketing-access-for-pcs-limit Valid 203.0.113.53 lchen1 corporate-limited Valid 203.0.113.54 guest1 Valid 203.0.113.55 guest2 Valid

显示删除引用的安全性策略之前和之后的认证表内容

目的

显示属于安全策略引用的组的特定用户 lchen1 的 ClearPass 身份验证表内容。删除该安全策略,然后再次显示该用户的条目。

行动

输入命令以 show service user-identification authentication-table authentication-source user user-name 显示特定用户 lchen1 的 ClearPass 身份验证表条目。请注意,它包括 corporate-limited 组。

show service user-identification authentication-table authentication-source user lchen1 Domain: GLOBAL Source IP Username groups(Ref by policy) state 203.0.113.53 lchen1 corporate-limited Valid

human-resources-p1 安全策略 source-identity 字段是指组 corporate-limited。如上图所示,用户 lchen1 属于该组。下面是 human-resources-p1 引用的安全策略的配置:

from-zone human-resources-zone to-zone servers-zone {

policy human-resources-p1 {

match {

source-address any;

destination-address corporate-server;

application any;

source-identity "global\corporate-limited";

}

then {

permit;

}

}

}

删除 human-resources-p1 安全策略(其 source-identity 参数引用名为 corporate-limited 的组)后,再次输入相同的命令。请注意,lchen1 的身份验证条目不包含 corporate-limited 组。

show service user-identification authentication-table authentication-source aruba-clearpass user lchen1 Domain: GLOBAL Source IP Username groups(Ref by policy) state 203.0.113.53 lchen1 Valid

修改后,在验证 ClearPass 身份验证表状态时采用不同的方法。显示整个表以验证组(公司限制)是否未包含在任何用户条目中。请注意,如果多个用户属于公司限制组,则所有受影响用户的身份验证条目将不会显示该组名称。

在作模式下,输入命令 show services user-identification authentication-table authentication-source aruba-clearpass 。

show services user-identification authentication-table authentication-source aruba-clearpass Domain: GLOBAL Total entries: 6 Source IP Username groups(Ref by policy) state 203.0.113.21 viki2 accounting-grp-and-company-dev Valid 203.0.113.89 abew1 marketing-access-limited-grp Valid 203.0.113.52 jxchan marketing-access-for-pcs-limit Valid 203.0.113.53 lchen1 Valid 203.0.113.54 guest1 Valid 203.0.113.55 guest2 Valid

示例:配置 Web API 函数

SRX 系列防火墙与 ClearPass 策略管理器 (CPPM) 协同控制对受保护资源和互联网的访问。为此,SRX 系列防火墙必须对用户进行身份验证,同时应用与其请求匹配的安全策略。对于集成式 ClearPass 身份验证和实施功能,SRX 系列防火墙将 ClearPass 用作其身份验证源。

此示例介绍的 Web API 函数向 CPPM 公开一个 API,该 API 使 CPPM 能够启动与 SRX 系列防火墙的安全连接。CPPM 使用此连接将用户身份验证信息发布到 SRX 系列防火墙。在它们的关系中,SRX 系列防火墙充当 CPPM 客户端的 HTTPS 服务器。

要求

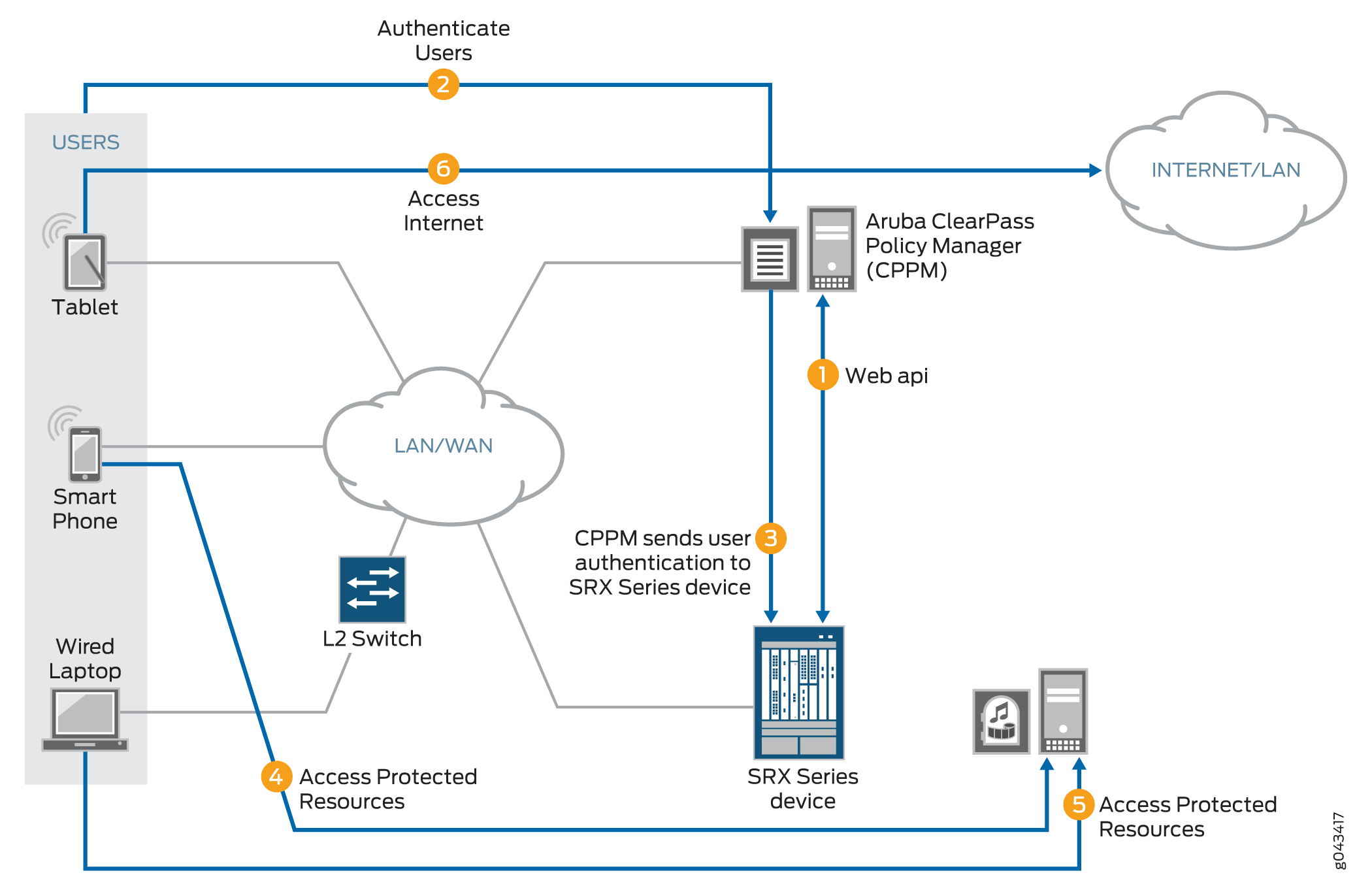

本节定义此示例的拓扑结构的软件和硬件要求。拓扑结构设计见 图 3 。

硬件和软件组件包括:

-

Aruba ClearPass 策略管理器 (CPPM)。CPPM 配置为使用其本地身份验证源对用户进行身份验证。

注意:假定 CPPM 配置为向 SRX 系列防火墙提供用户身份验证和身份信息,包括用户名、用户所属的任何组的名称列表、所用设备的 IP 地址以及设备安全态势令牌。

-

运行 Junos OS 的 SRX 系列防火墙,包含集成的 ClearPass 功能。

-

由六台服务器组成的服务器场,全部位于服务器区域中:

-

营销服务器保护 (203.0.113.23)

-

人力资源服务器 (203.0.113.25)

-

计费服务器 (203.0.113.72)

-

公共服务器 (192.0.2.96)

-

公司服务器 (203.0.113.71)

-

销售服务器 (203.0.113.81)

-

-

AC 7010 运行 ArubaOS 的 Aruba 云服务控制器。

-

运行 ArubaOS 的 Aruba 接入点无线接入控制器。

Aruba 接入点连接到 AC7010。

无线用户通过 Aruba 接入点连接到 CPPM。

-

瞻博网络 EX4300 交换机用作有线 802.1 接入设备。

有线用户使用 EX4300 交换机连接到 CPPM。

-

六个最终用户系统:

-

三台运行 Microsoft OS 的有线网络连接电脑

-

两个 BYOD 设备通过 Aruba 接入点接入设备接入网络的接入点接入设备

-

一台运行 Microsoft OS 的无线笔记本电脑

-

概述

您可以在 SRX 系列防火墙上配置身份感知安全策略,以根据用户名或组名(而非设备 IP 地址)控制用户对资源的访问。对于此功能,SRX 系列防火墙依靠 CPPM 进行用户身份验证。SRX 系列防火墙向 ClearPass 公开其 Web API (webapi),以便 CPPM 可以与其集成。CCPM 通过连接有效地将用户身份验证信息发布到 SRX 系列防火墙。您必须配置 Web API 功能以允许 CPPM 启动和建立安全连接。在 SRX 系列防火墙和 CPPM 之间建立连接无需在 SRX 系列防火墙上单独的路由引擎进程。

图 2 展示了 SRX 系列防火墙与 CPPM 之间的通信周期,包括用户身份验证。

如图所示,会发生以下活动:

-

CPPM 使用 Web API 发起与 SRX 系列防火墙的安全连接。

-

三个用户加入网络并由 CPPM 进行身份验证。

-

平板电脑用户通过企业 WAN 加入网络。

-

智能手机用户通过企业 WAN 加入网络。

-

无线笔记本电脑用户从连接到第 2 层交换机(连接到企业 LAN)的有线笔记本电脑加入网络。

-

-

CPPM 使用 Web API 在 POST 请求消息中将登录到网络的用户的用户身份验证和身份信息发送到 SRX 系列防火墙。

当用户的流量到达 SRX 系列防火墙时,SRX 系列防火墙:

-

标识流量匹配的安全策略。

-

在 ClearPass 身份验证表中查找用户的身份验证条目。

-

在对用户进行身份验证后,将安全策略应用于流量。

-

-

来自请求访问内部受保护资源的智能手机用户的流量将到达 SRX 系列防火墙。由于步骤 3 中确定的所有条件都已满足,并且安全策略允许,因此 SRX 系列防火墙允许用户连接到受保护的资源。

-

来自请求访问受保护资源的有线笔记本电脑用户的流量将到达 SRX 系列防火墙。由于步骤 3 中确定的所有条件都已满足,且安全策略允许,因此 SRX 系列防火墙允许用户连接到资源。

-

来自请求访问互联网的平板电脑用户的流量到达 SRX 系列防火墙。由于步骤 3 中确定的所有条件都已满足,且安全策略允许,因此 SRX 系列防火墙允许用户连接到互联网。

出于安全原因,默认情况下未启用 Web API 守护程序。启动 Web API 守护程序时,默认情况下,它会打开 HTTP (8080) 或 HTTPS (8443) 服务端口。您必须确保配置了其中一个端口,具体取决于要使用的 HTTP 协议版本。出于安全考虑,建议使用 HTTPS。打开这些端口会使系统更容易受到服务攻击。为了防止可能使用这些端口的服务攻击,Web API 守护程序只有在启用它后才会启动。

Web API 是一种 RESTful Web 服务实现。但是,它并不完全支持 RESTful Web 服务。相反,它充当响应来自 ClearPass 客户端的请求的 HTTP 或 HTTPS 服务器。

Web API 连接由 CPPM 使用 HTTP 服务端口 (8080) 或 HTTPS 服务端口 (8443) 初始化。若要使 ClearPass 能够发布消息,必须启用并配置 Web API 守护程序。

为了减少滥用并防止数据篡改,Web API 守护程序:

-

需要通过 HTTP 或 HTTPS 基本用户帐户身份验证进行 ClearPass 客户端身份验证。

-

仅允许从配置为客户端源的 IP 地址将数据发布到其中。也就是说,它仅允许来自 ClearPass 客户端 IP 地址的 HTTP 或 HTTPS POST 请求,在本例中为 192.0.2.199。

-

要求发布的内容符合既定的 XML 数据格式。在处理数据时,Web API 守护程序会确保使用正确的数据格式。

请注意,如果同时部署 Web 管理和 SRX 系列防火墙,则它们必须在不同的 HTTP 或 HTTPS 服务端口上运行。

有关此功能如何防止数据篡改的更多信息,请参阅 Web API 函数。

SRX 系列用户 ID 守护程序处理用户身份验证和身份信息,并将其同步到数据包转发引擎上的 ClearPass 身份验证表。SRX 系列防火墙可创建 ClearPass 身份验证表,仅用于从 CPPM 接收的信息。ClearPass 身份验证表不包含来自其他身份验证源的用户身份验证信息。SRX 系列防火墙会检查 ClearPass 身份验证表,以对试图使用有线或无线设备和本地网络资源访问互联网上受保护网络资源的用户进行身份验证。

要使 CPPM 连接到 SRX 系列防火墙并发布身份验证信息,必须使用 HTTPS 身份验证对其进行认证。Web API 守护程序支持三种可用于引用 HTTPS 证书的方法:默认证书、PKI 本地证书以及通过 certificate 和 certificate-key 配置语句实现的自定义证书。这些证书方法是互斥的。

此示例使用 HTTPS 在 CPPM 与 SRX 系列防火墙之间建立连接。为确保安全性,集成 ClearPass 功能默认证书密钥大小为 2084 位。

出于安全原因,无论使用任何方法(默认证书、PKI 生成的证书还是自定义证书),都必须确保证书大小为 2084 位或更大。

以下示例说明如何使用 PKI 生成证书和密钥:

user@host>request security pki generate-key-pair certificate-id aruba size 2048 user@host>request security pki local-certificate generate-self-signed certificate-id aruba domain-name mycompany.net email jxchan@mycompany.net ip-address 192.51.100.21 subject “CN=John Doe,OU=Sales ,O=mycompany.net ,L=MyCity ,ST=CA,C=US"

配置

本节介绍如何启用和配置 SRX 系列 Web API。

必须启用 Web API。默认情况下未启用。

CLI 快速配置

要快速配置此示例,请复制以下语句,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将语句复制并粘贴到层次结构级别的 [edit] CLI 中,然后从配置模式进入。commit

set system services webapi user sunny password i4%rgd set system services webapi client 192.0.2.199 set system services webapi https port 8443 set system services webapi https pki-local-certificate aruba set system services webapi debug-level alert set interfaces ge-0/0/3.4 vlan-id 340 family inet address 192.51.100.21 set security zones security-zone trust interfaces ge-0/0/3.4 host-inbound-traffic system-services webapi-ssl set security user-identification authentication-source aruba-clearpass priority 110 set security user-identification authentication-source local-authentication-table priority 120 set security user-identification authentication-source active-directory-authentication-table priority 125 set security user-identification authentication-source firewall-authentication priority 150 set security user-identification authentication-source unified-access-control priority 200

配置 SRX 系列 Web API 守护程序

分步程序

配置 Web API 允许 CPPM 初始化与 SRX 系列防火墙的连接。无需单独的连接配置。

假定 CPPM 配置为向 SRX 系列防火墙提供经过身份验证的用户身份信息,包括用户名、用户所属的任何组的名称、所用设备的 IP 地址以及安全态势令牌。

请注意,CPPM 可能已配置将用户或用户组映射到设备类型的角色映射。如果 CPPM 将角色映射信息转发给 SRX 系列防火墙,则 SRX 系列防火墙会将角色映射视为组。SRX 系列防火墙不会将其与其他组区分开来。

要配置 Web API 守护程序,请执行以下作:

-

配置帐户的 Web API 守护程序 (webapi) 用户名和密码。

此信息用于 HTTPS 认证请求。

[edit system services] user@host# set webapi user sunny password i4%rgd

-

配置 Web API 客户端地址,即 ClearPass Web 服务器数据端口的 IP 地址。

SRX 系列防火墙仅接受来自此地址的信息。

注意:如果配置了该功能,则此处配置地址的 ClearPass Web 服务器数据端口与用于用户查询功能的端口相同。

[edit system services] user@host# set webapi client 192.0.2.199

注意:从 Junos OS 15.1X49-D130 版开始,SRX 系列防火墙支持 IPv6 地址来配置 Web API 客户端地址。在 Junos OS 15.1X49-D130 之前,仅支持 IPv4 地址。

-

配置 Web API 守护程序 HTTPS 服务端口。

如果在默认 TCP 端口 8080 或 8443 上启用 Web API 服务,则必须在该端口上启用主机入站流量。

在此示例中,使用了 Web API 服务的安全版本 (webapi-ssl),因此您必须配置 HTTPS 服务端口 8443。

[edit system services] user@host# set webapi https port 8443

-

将 Web API 守护程序配置为使用 HTTPS 默认证书。

[edit system services] user@host# set webapi https pki-local-certificate aruba

-

配置 Web API 守护程序的跟踪级别。

支持的跟踪级别包括 notice、warn、error、crit、alert 和 emerg。默认值为 error。

[edit system services] user@host# webapi debug-level alert

-

配置要用于来自 CPPM 的主机入站流量的接口。

user@host# set interfaces ge-0/0/3.4 vlan-id 340 family inet address 192.51.100.21

-

在 TCP 端口 8443 上启用 HTTPS 主机入站流量的 Web API 服务。

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/3.4 host-inbound-traffic system-services webapi-ssl

结果

在配置模式下,输入 show system services webapi 命令以确认 Web API 配置。如果输出未显示预期的配置,请重复此示例中的说明以更正配置。

user {

sunny;

password "$ABC123"; ## SECRET-DATA

}

client {

192.0.2.199;

}

https {

port 8443;

pki-local-certificate aruba;

}

debug-level {

alert;

}

在配置模式下,输入命令以 show interfaces ge-0/0/3.4 确认用于来自 CPPM 的主机入站流量的接口的配置。如果输出未显示预期的配置,请重复此示例中的验证过程以进行更正。

vlan-id 340;

family inet {

address 192.51.100.21/32;

}

在配置模式下,输入命令, show security zones security-zone trust 确认您的安全区域配置是否允许使用安全 Web API 服务 (web-api-ssl) 来自 CPPM 的主机入站流量。如果输出未显示预期的配置,请重复此示例中的验证过程以进行更正。

interfaces {

ge-0/0/3.4 {

host-inbound-traffic {

system-services {

webapi-ssl;

}

}

}

}

如果完成设备配置,请从配置模式进入。commit

配置 ClearPass 认证表条目超时和优先级

分步程序

此过程配置以下信息:

-

超时参数,用于确定何时使 ClearPass 身份验证表中的空闲身份验证条目过期。

-

ClearPass 身份验证 表作为 SRX 系列 防火墙搜索用户身份验证条目的查找顺序中的第一个身份验证表。如果在 ClearPass 身份验证表中未找到条目,并且配置了其他身份验证表,则 SRX 系列防火墙将根据您设置的顺序对其进行搜索。

-

将用于使 ClearPass 身份验证表中的空闲身份验证条目过期的超时值设置为 20 分钟。

[edit services user-identification] user@host# set authentication-source aruba-clearpass authentication-entry-timeout 20

首次将 SRX 系列防火墙配置为与身份验证源集成时,必须指定超时值,以确定何时使 ClearPass 身份验证表中的空闲条目过期。如果未指定超时值,则假定为默认值。

-

默认值 = 30 分钟

-

range = 如果设置,超时值应在 [10,1440 分钟] 范围内。值 0 表示条目永远不会过期。

-

-

设置身份验证表的优先级顺序,以指示 SRX 系列防火墙首先在 ClearPass 身份验证表中搜索用户身份验证条目。指定在 ClearPass 身份验证表中未找到用户条目时搜索其他身份验证表的顺序。

注意:如果 ClearPass 身份验证表 不是 数据包转发引擎上的唯一身份验证表,则需要设置此值。

[edit security user-identification] user@host# set authentication-source aruba-clearpass priority 110 user@host# set authentication-source local-authentication-table priority 120 user@host# set authentication-source active-directory-authentication-table priority 125 user@host# set authentication-source firewall-authentication priority 150 user@host# set authentication-source unified-access-control priority 200

ClearPass 身份验证表的默认优先级值为 110。您必须将本地身份验证表条目从 100 更改为 120,以指示 SRX 系列防火墙在数据包转发引擎上存在其他身份验证表时首先检查 ClearPass 身份验证表。 表 2 显示了新的身份验证表搜索优先级。

表 2:SRX 系列防火墙身份验证表搜索优先级分配 SRX 系列认证表

设定值

ClearPass 身份验证表

110

本地身份验证表

120

Active Directory 身份验证表

125

防火墙身份验证表

150

UAC 身份验证表

200

结果

在配置模式下,确认为老化 ClearPass 身份验证表条目设置的超时值正确。输入 show services user-identification 命令。如果输出未显示预期的配置,请重复此示例中的说明以更正配置。

authentication-source aruba-clearpass {

authentication-entry-timeout 20;

}

示例:配置用户查询功能

此示例介绍如何配置 SRX 系列防火墙,使其能够在单个用户的用户身份验证和身份信息不可用时自动查询该信息。

用户查询功能是Web API获取用户身份验证和身份信息的方法的补充,可选。

要求

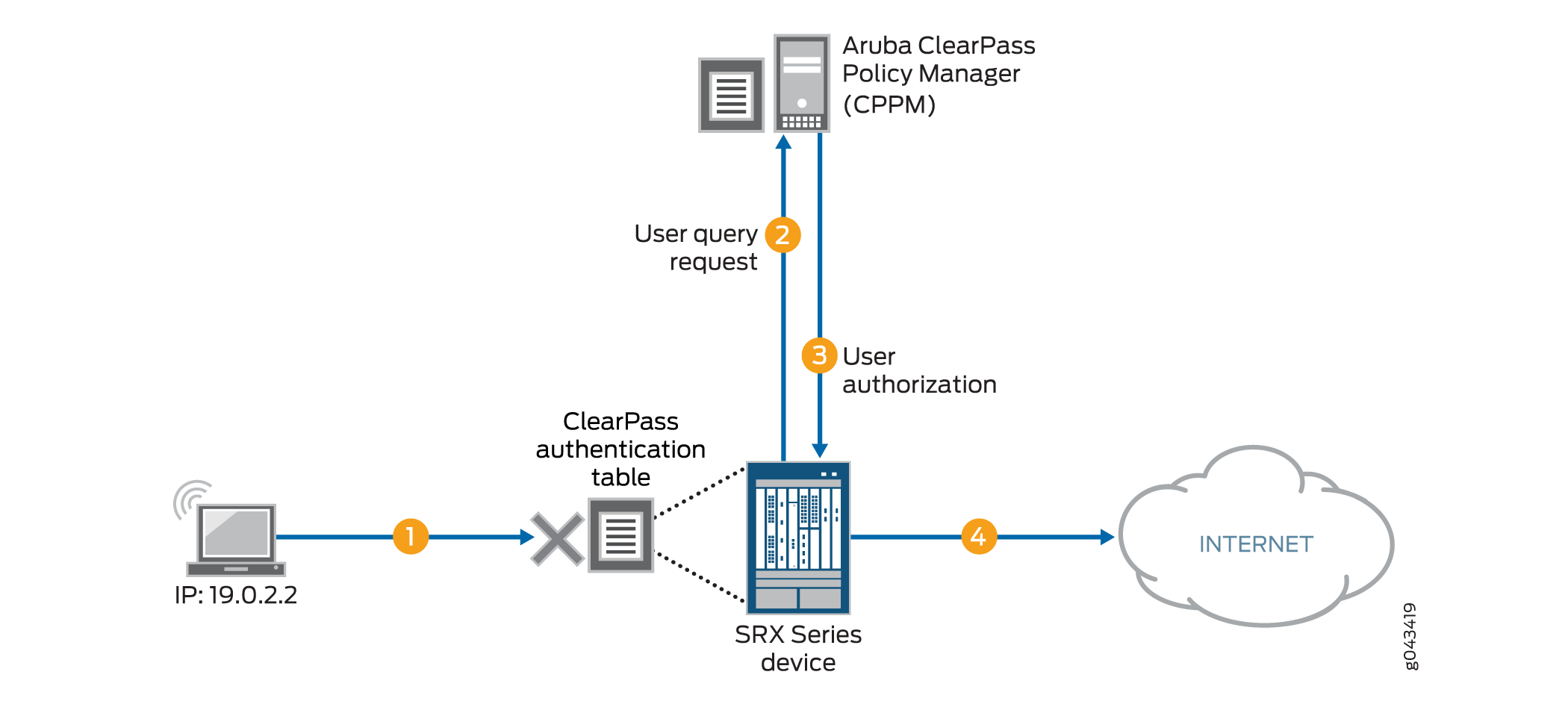

本节定义包括用户查询要求在内的整体拓扑的软件和硬件要求。有关拓扑结构,请参见 图 5 。有关用户查询过程的详细信息,请参阅 图 4。

硬件和软件组件包括:

Aruba ClearPass (CPPM)。CPPM 配置为使用其本地身份验证源对用户进行身份验证。

注意:假定 CPPM 配置为向 SRX 系列防火墙提供用户身份验证和身份信息,包括用户名、用户所属的任何组的名称列表、所用设备的 IP 地址以及设备安全态势令牌。

运行 Junos OS 的 SRX 系列防火墙,包含集成的 ClearPass 功能。

由六台服务器组成的服务器场,全部位于服务器区域中:

营销服务器保护 (203.0.113.23)

人力资源服务器 (203.0.113.25)

计费服务器 (203.0.113.72)

公共服务器 (203.0.113.91)

公司服务器 (203.0.113.71)

销售服务器 (203.0.113.81)

AC 7010 运行 ArubaOS 的 Aruba 云服务控制器。

运行 ArubaOS 的 Aruba 接入点无线接入控制器。

Aruba 接入点连接到 AC7010。

无线用户通过 Aruba 接入点连接到 CPPM。

瞻博网络 EX4300 交换机用作有线 802.1 接入设备。

有线用户使用 EX4300 交换机连接到 CPPM。

六个最终用户系统:

三台运行 Microsoft OS 的有线网络连接电脑

两个 BYOD 设备通过 Aruba 接入点接入设备接入网络的接入点接入设备

一台运行 Microsoft OS 的无线笔记本电脑

概述

您可以配置用户查询功能,当设备的 ClearPass 身份验证表中不包含单个用户的条目时,使 SRX 系列防火墙能够从 CPPM 获取该用户的已身份验证用户身份信息。SRX 系列防火墙根据生成从访问请求发出的流量的用户设备的 IP 地址进行查询。

设备可能尚未获得特定用户的 CPPM 身份验证信息,原因有很多。例如,用户可能尚未通过 CPPM 身份验证。如果用户通过不在托管交换机或 WLAN 上的接入层加入网络,则可能会发生这种情况。

用户查询功能为 SRX 系列防火墙提供了一种方法,用于从 CPPM 获取用户身份验证和身份信息,而 CPPM 未使用 Web API 将该信息发布到 SRX 系列防火墙。当设备收到来自其 ClearPass 身份验证表中没有条目的用户的访问请求时,如果配置了此功能,它将自动查询 CPPM。

图 4 显示了用户查询流过程,其中包含以下步骤:

-

用户尝试访问资源。SRX 系列防火墙接收请求访问的流量。设备在其 ClearPass 身份验证表中搜索用户的条目,但未找到任何条目。

设备向 CPPM 请求用户身份验证。

CPPM 对用户进行身份验证,并将用户身份验证和身份信息返回到设备。

设备在其 ClearPass 身份验证表中为用户创建一个条目,并授予用户访问 Internet 的权限。

有关可用于控制设备何时发出查询的参数的详细信息,请参阅 了解集成的 ClearPass 身份验证和实施用户查询功能。

配置此功能后,您还可以手动查询 CPPM 以获取单个用户的身份验证信息。

ClearPass 端点 API 需要使用 OAuth (RFC 6749) 来对其进行身份验证和授权访问。若要使设备能够查询 CPPM 以获取单个用户身份验证和授权信息,它必须获取访问令牌。为此,设备使用客户端凭据访问令牌授予类型,这是 ClearPass 支持的两种类型之一。

作为 ClearPass 策略管理器 (CPPM) 的管理员,您必须在 CPPM 上创建一个 API 客户端,并将grant_type设置为“client_credentials”。然后,可以将设备配置为使用该信息来获取访问令牌。下面是执行此作的消息格式示例:

curl https://{$Server}/api/oauth – – insecure – – data

“grant_type=client_credentials&client_id=Client2&client_secret= m2Tvcklsi9je0kH9UTwuXQwIutKLC2obaDL54/fC2DzC"

设备成功请求获取访问令牌将产生类似于以下示例的响应:

{

“access_token”:”ae79d980adf83ecb8e0eaca6516a50a784e81a4e”,

“expires_in”:2880,

“token_type”:”Bearer”,

“scope”=nu;

}

在访问令牌过期之前,设备可以使用相同的消息获取新令牌。

配置

要启用和配置用户查询功能,请执行以下任务:

CLI 快速配置

要快速配置此示例,请复制以下语句,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将语句复制并粘贴到层次结构级别的 [edit] CLI 中,然后从配置模式进入。commit

set services user-identification authentication-source aruba-clearpass user-query web-server cp-webserver address 192.0.2.199 set services user-identification authentication-source aruba_clearpass user-query ca-certificate RADUISServerCertificate.crt set services user-identification authentication-source aruba-clearpass user-query client-id client-1 set services user-identification authentication-source aruba-clearpass user-query client-secret 7cTr13# set services user-identification authentication-source aruba-clearpass user-query token-api “api/oauth” set services user-identification authentication-source aruba-clearpass user-query IP address “api/vi/insight/endpoint/ip/$IP$”

配置用户查询功能(可选)

分步程序

配置用户查询功能,允许 SRX 系列防火墙自动连接到 ClearPass 客户端,为单个用户请求身份验证信息。

用户查询函数补充了使用 Web API 发送的 CPPM 的输入。无需启用 Web API 守护程序即可使用户查询函数正常工作。对于用户查询功能,SRX 系列防火墙是 HTTP 客户端。通过它向端口 443 上的 CPPM 发送 HTTPS 请求。

要启用 SRX 系列防火墙自动进行单个用户查询:

将 Aruba ClearPass 配置为用户查询请求的身份验证源,并配置 ClearPass Web 服务器名称及其 IP 地址。设备需要此信息才能联系 ClearPass Web 服务器。

从 Junos OS 15.1X49-D130 版开始,除了 IPv4 地址外,您还可以将 Aruba Clearpass 服务器 IP 地址配置为 IPv6 地址。在 Junos OS 15.1X49-D130 之前,仅支持 IPv4 地址。

注意:您必须将 aruba-clearpass 指定为身份验证源。

[edit services user-identification] user@host# set authentication-source aruba-clearpass user-query web-server cp-webserver address 192.0.2.199

注意:您只能配置一个 ClearPass Web 服务器。

(可选)配置端口号和连接方法,或接受这些参数的以下值。此示例假定默认值。

connect-method(默认为 HTTPS)

端口(默认情况下,设备向端口 443 上的 CPPM 发送 HTTPS 请求

但是,如果要显式配置连接方法和端口,则可以使用以下语句:

set services user-identification authentication-source aruba-clearpass user-query web-server cp-webserver connect method <https/http> set services user-identification authentication-source aruba-clearpass user-query web-server cp-webserver port port-number

-

(选答)为设备配置用于验证 ClearPass 证书颁发机构的 ClearPass CA 证书文件。(如果未配置任何证书,则假定默认证书。)

[edit services user-identification] user@host# set authentication-source aruba_clearpass user-query ca-certificate RADUISServerCertificate.crt

CA 证书使 SRX 系列防火墙能够验证 ClearPass Web 服务器的真实性及其是否可信。

配置证书之前,作为 ClearPass 设备的管理员,您必须执行以下作:

-

从 CPPM 导出 ClearPass Web 服务器的证书,并将证书导入到设备。

-

将 ca 证书配置为 SRX 系列防火墙上的路径,包括其 证书颁发机构文件名。在此示例中,使用了以下路径:

/var/tmp/RADUISServerCertificate.crt

-

-

配置 SRX 系列防火墙获取用户查询所需的访问令牌所需的客户端 ID 和密钥。

[edit services user-identification] user@host# set authentication-source aruba-clearpass user-query client-id client-1 user@host# set authentication-source aruba-clearpass user-query client-secret 7cTr13#

客户端 ID 和客户端密码是必需值。它们必须与 CPPM 上的客户端配置一致。

提示:在 CPPM 上配置客户端时,请复制客户端 ID 和密钥以用于设备配置。

配置用于生成用于获取访问令牌的 URL 的令牌 API。

注意:您必须指定令牌 API。它没有默认值。

[edit services user-identification] user@host# set authentication-source aruba-clearpass user-query token-api “api/oauth”

在此示例中,令牌 API 为

api/oauth。它与以下信息相结合,生成用于获取访问令牌的完整 URLhttps://192.0.2.199/api/oauth连接方式为HTTPS。

在此示例中,ClearPass Web 服务器的 IP 地址为 192.0.2.199。

配置用于查询单个用户身份验证和身份信息的查询 API。

[edit services user-identification] user@host# set authentication-source aruba-clearpass user-query query-api ’api/vi/insight/endpoint/ip/$IP$’

在此示例中,query-api 是

api/vi/insight/endpoint/ip/$IP$。它与生成 的 URLhttps://192.0.2.199/api/oauthhttps://192.0.2.199/api/oauth/api/vi/insight/endpoint/ip/$IP$组合在一起。$IP 变量将替换为SRX 系列请求其身份验证信息的用户的最终用户设备的 IP 地址。

配置设备发送单个用户查询之前的延迟时间(以秒为单位)。

[edit services user-identification] user@host# set authentication-source aruba-clearpass user-query delay-query-time 10

手动向 CPPM 发出查询以获取单个用户身份验证信息(可选)

分步程序

配置以下语句以手动请求设备 IP 地址为 203.0.113.46 的用户的身份验证信息。

root@device>request service user-identification authentication-source aruba-clearpass user-query address 203.0.113.46

验证

使用以下过程验证用户查询函数是否按预期运行:

验证 ClearPass Web 服务器是否联机

目的

确保 ClearPass Web 服务器处于在线状态,这是验证用户查询请求是否可以成功完成的第一种方法。

行动

输入命令 show service user-identification authentication-source authentication-source user-query status 以验证 ClearPass 是否联机。

show service user-identification authentication-source aruba-clearpass user-query status Authentication source: aruba-clearpass Web server Address: 192.0.2.199 Status: Online Current connections: 0

启用跟踪并检查输出

目的

在跟踪日志中显示用户查询函数生成的任何错误消息。

行动

使用以下命令设置跟踪日志文件名并启用跟踪:

set system services webapi debug-log trace-log-1 set services user-identification authentication-source aruba-clearpass traceoptions flag user-query

确定用户查询函数是否正常执行

目的

确定用户查询函数行为是否存在问题。

行动

检查系统日志消息,以确定用户查询请求是否失败。

如果失败,将报告以下错误消息:

LOG1: sending user query for IP <ip-address> to ClearPass web server failed. :reason

原因可能是“服务器未连接”或“套接字错误”。

通过依赖用户查询计数器确定是否存在问题

目的

通过输入 show service user-identification authentication-source authentication-source user-query counters 命令显示用户查询计数器以定位问题(如果存在)。

ClearPass 响应用户查询请求返回的时间戳可以使用任何 ISO 8601 格式指定,包括包含时区的格式。

行动

show service user-identification authentication-source aruba-clearpass user-query counters

Authentication source: aruba-clearpass

Web server Address: Address: ip-address

Access token: token-string

RE quest sent number: counter

Routing received number: counter

Time of last response: timestamp

示例:配置 ClearPass 以过滤威胁和攻击日志并对其进行速率限制

SRX 系列防火墙可以动态地向 ClearPass 策略管理器 (CPPM) 发送有关其安全模块为保护网络资源所识别的威胁和攻击的信息。它可以检测与特定设备及其用户的活动相关的攻击和攻击威胁,并生成相应的日志。要控制此传输,您必须配置要发送的日志类型和发送速率。然后,您可以在 CPPM 上设置策略规则时使用此信息,以加强网络安全性。

此示例说明如何配置 SRX 系列集成式 ClearPass 身份验证和实施功能,以便仅过滤威胁和攻击日志并将其传输到 CPPM,并控制 SRX 系列防火墙传输这些日志的容量和速率。

要求

此示例的拓扑使用以下硬件和软件组件:

在服务器上的虚拟机 (VM) 中实施 Aruba CPPM。CPPM 配置为使用其本地身份验证源对用户进行身份验证。

运行 Junos OS 的 SRX 系列防火墙,包含集成的 ClearPass 功能。SRX 系列防火墙连接到瞻博网络 EX4300 交换机和互联网。SRX 系列防火墙通过安全连接与 ClearPass 通信。

瞻博网络 EX4300 交换机用作有线 802.1 接入设备。EX4300 第 2 层交换机将端点用户连接到网络。SRX 系列防火墙已连接到交换机。

运行 Microsoft OS 的有线、联网电脑。系统直接连接到 EX4300 交换机。

针对由安全功能捕获并防御的事件触发的来自这些设备的活动写入威胁和攻击日志。

概述

SRX 系列集成式 ClearPass 身份验证和实施功能可与 Aruba ClearPass 配合使用,保护公司资源免受实际和潜在攻击。SRX 系列防火墙通过其发送的日志将网络资源面临的威胁和攻击告知 CPPM。然后,您可以使用此信息评估CPPM上安全策略的配置。基于此信息,您可以加强对个人用户或设备的安全性。

要控制此功能的行为,您必须将 SRX 系列防火墙配置为过滤攻击和威胁日志条目,并设置速率限制条件。

您可以通过以下方式调整此函数的行为:

设置过滤器以指示 SRX 系列防火墙仅向 CPPM 发送威胁和攻击日志。通过此过滤器,您可以确保 SRX 系列防火墙和日志服务器不需要处理不相关的日志。

建立速率限制条件以控制发送的日志量。

您可以设置 rate-limit 参数来控制发送日志的数量和速率。例如,您可以将 rate-limit 参数设置为 1000,以指定在 1 秒内最多向 ClearPass 发送 1000 个日志。在这种情况下,如果尝试发送 1015 个日志,则超过限制的日志数(在本例中为 15 个日志)将被丢弃。日志不会排队或缓冲。

您最多可以配置三个日志流,每个日志按其目标、日志格式、过滤器和速率限制定义。日志消息将发送到所有配置的日志流。每个流都有单独的速率限制。

为了支持速率限制,日志消息会从设备的本地 SPU 以分段速率发送。在配置过程中,路由引擎会为每个 SPU 分配分频速率。除以速率等于配置的速率除以设备上的 SPU 数:

divided-rate = configured-rate/number-of-SPUs

配置

此示例介绍如何配置过滤器以选择要发送到 ClearPass 的威胁和攻击日志。它还介绍了如何设置速率限制器来控制给定时间段内发送的日志量。它包括以下部分:

CLI 快速配置

要快速配置此示例,请复制以下语句,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将语句复制并粘贴到层次结构级别的 [edit] CLI 中,然后从配置模式进入。commit

set security log stream threat-attack-logs host 203.0.113.47 set security log mode stream set security log source-interface ge-0/0/1.0 set security log stream to_clearpass format sd-syslog set security log stream to_clearpass filter threat-attack set security log stream to_clearpass rate-limit 1000

配置集成式 ClearPass 身份验证和实施以过滤发送至 CPPM 的威胁和攻击日志

分步程序

指定日志流的名称及其目标的 IP 地址。

[edit security] user@host# set security log stream threat-attack-logs host 203.0.113.47

将日志模式设置为流。

[edit security] user@host# set log mode stream

设置主机源接口号。

[edit security] user@host#set log source-interface ge-0/0/1.0

将日志流设置为使用结构化系统日志格式,通过系统日志将日志发送到 ClearPass。

[ edit security] user@host# set log stream to_clearpass format sd-syslog

指定要记录的事件类型。

[edit security] user@host# set log stream to_clearpass filter threat-attack

注意:此配置相对于过滤器设置的当前类别是互斥的。

为此流设置速率限制。范围从 1 到 65,535。

此示例指定每秒最多可向 ClearPass 发送 1000 个日志。达到最大值时,将删除任何其他日志。

[ edit security] user@host# set log stream to_clearpass rate-limit 1000

结果

在配置模式下,输入 show interfaces 命令以确认您的接口配置。如果输出未显示预期的配置,请重复此示例中的说明以更正配置。

mode stream;

source-interface ge-0/0/1.0;

stream threat-attack-logs {

host {

203.0.113.47;

}

}

stream to_clearpass {

format sd-syslog;

filter threat-attack;

rate-limit {

1000;

}

}

示例:使用 JIMS 配置 ClearPass

此示例说明如何同时为用户身份信息启用瞻博网络身份管理服务(JIMS)和 ClearPass,并验证 JIMS 和 ClearPass 如何同时工作。此外,此示例还解释了哪些身份验证条目被赋予了第一优先级,以及 JIMS 和 ClearPass 的超时行为方式。

要求

此示例使用以下硬件和软件组件:

SRX 系列防火墙。

JIMS 服务器的 IP 地址。

ClearPass 客户端 IP 地址。

Aruba ClearPass 策略管理器 (CPPM)。CPPM 配置为使用其本地身份验证源对用户进行身份验证。

注意:假定 CPPM 配置为向 SRX 系列防火墙提供用户身份验证和身份信息,包括用户名、用户所属的任何组的名称列表、所用设备的 IP 地址以及设备安全态势令牌。

概述

SRX 系列防火墙从不同的身份验证源获取用户或设备身份信息。SRX 系列防火墙获取设备身份信息后,会在设备身份身份验证表中创建一个条目。SRX 系列防火墙依靠 JIMS 和 ClearPass 来获取用户身份信息。通过同时启用 JIMS 和 ClearPass,SRX 系列防火墙查询 JIMS 从 Active Directory 和交换服务器获取用户身份信息,CPPM 通过 Web API 将用户身份验证和身份信息推送到 SRX 系列防火墙。

同时启用 JIMS IP 查询和 ClearPass 用户查询时,SRX 系列防火墙始终会先查询 ClearPass。当从 JIMS 和 CPPM 收到 IP 用户或组映射时,SRX 系列防火墙会考虑最新的身份验证条目并覆盖现有身份验证条目。您可以设置一个 delay-query-time 参数(以秒为单位),允许 SRX 系列防火墙在发送查询之前等待一段时间。启用 JIMS 和 ClearPass 后,延迟时间彼此的值应相同。否则,将显示一条错误消息,并且提交检查失败。

配置

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,然后将命令复制并粘贴到层次结构级别的 [edit] CLI 中。

set services user-identification identity-management connection primary address 192.0.2.0 set services user-identification identity-management connection primary client-id otest set services user-identification identity-management connection primary client-secret test set services user-identification authentication-source aruba-clearpass user-query web-server cp-server set services user-identification authentication-source aruba-clearpass user-query address 198.51.100.0 set services user-identification authentication-source aruba-clearpass user-query client-id otest set services user-identification authentication-source aruba-clearpass user-query client-secret test set services user-identification authentication-source aruba-clearpass user-query token-api oauth_token/oauth set services user-identification authentication-source aruba-clearpass user-query query-api "user_query/v1/ip/$IP$" set system services webapi user root set system services webapi user password “$ABC123" set system services webapi client 203.0.113.0 set system services webapi https port 8443 set system services webapi https default-certificate set services user-identification authentication-source aruba-clearpass authentication-entry-timeout 30 set services user-identification authentication-source aruba-clearpass invalid-authentication-entry-timeout 30 set services user-identification identity-management authentication-entry-timeout 30 set services user-identification identity-management invalid-authentication-entry-timeout 30 set services user-identification identity-management ip-query query-delay-time 15 set services user-identification authentication-source aruba-clearpass user-query delay-query-time 15

过程

分步程序

要同时配置 JIMS 和 ClearPass,请使用以下配置:

配置主 JIMS 服务器的 IP 地址。

[edit services] user@host# set user-identification identity-management connection primary address 192.0.2.0

配置 SRX 系列提供给 JIMS 主服务器的客户端 ID,作为其身份验证的一部分。

[edit services] user@host# set user-identification identity-management connection primary client-id otest

配置 SRX 系列提供给 JIMS 主服务器的客户端密钥,作为其身份验证的一部分。

[edit services] user@host# set user-identification identity-management connection primary client-secret test

-

将 Aruba ClearPass 配置为用户查询请求的身份验证源,并配置 ClearPass Web 服务器名称及其 IP 地址。SRX 系列防火墙需要此信息才能联系 ClearPass Web 服务器。

[edit services] user@host# set user-identification authentication-source aruba-clearpass user-query web-server cp-server address 198.51.100.0

-

配置 SRX 系列防火墙需要获取用户查询所需的访问令牌的客户端 ID 和客户端密码。

[edit services] user@host# set user-identification authentication-source aruba-clearpass user-query client-id otest user@host# set user-identification authentication-source aruba-clearpass user-query client-secret test

配置用于生成用于获取访问令牌的 URL 的令牌 API。

[edit services] user@host# set user-identification authentication-source aruba-clearpass user-query token-api oauth_token/oauth

配置用于查询单个用户身份验证和身份信息的查询 API。

[edit services] user@host# set user-identification authentication-source aruba-clearpass user-query query-api "user_query/v1/ip/$IP$"

为帐户配置 Web API 守护程序、用户名和密码。

[edit system services] user@host# set webapi user user password “$ABC123"

配置 Web API 客户端地址,即 ClearPass Web 服务器数据端口的 IP 地址。

[edit system services] user@host# set webapi client 203.0.113.0

配置 Web API 进程 HTTPS 服务端口。

[edit system services] user@host# set webapi https port 8443 user@host# set webapi https default-certificate

为 Aruba ClearPass 配置身份验证条目超时值。

[edit services] user@host# set user-identification authentication-source aruba-clearpass invalid-authentication-entry-timeout 30

配置一个独立的超时值,以便分配给 Aruba ClearPass 的 SRX 系列身份验证表中的无效用户身份验证条目。

[edit services] user@host# set user-identification identity-management authentication-entry-timeout 30

配置一个独立的超时值,以便分配给 JIMS 的 SRX 系列身份验证表中的无效用户身份验证条目。

[edit services] user@host# set user-identification identity-management invalid-authentication-entry-timeout 30

-

设置一个

query-delay-time参数(以秒为单位),允许 SRX 系列防火墙等待一段时间后再发送查询。[edit services] user@host# set user-identification identity-management ip-query query-delay-time 15

-

设置一个

query-delay-time参数(以秒为单位),允许 SRX 系列防火墙等待一段时间后再发送查询。[edit services] user@host# set user-identification authentication-source aruba-clearpass user-query delay-query-time 15

结果

在配置模式下,输入 show system services webapi,命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的说明以更正配置。

[edit ]

user@host# show system services webapi

user {

device;

password "$ABC123"; ## SECRET-DATA

}

client {

203.0.113.0;

}

https {

port 8443;

default-certificate;

}

在配置模式下,输入 show services user-identification authentication-source aruba-clearpass 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的说明以更正配置。

[edit ]

user@host# show services user-identification authentication-source aruba-clearpass

authentication-entry-timeout 30;

invalid-authentication-entry-timeout 30;

user-query {

web-server {

cp-server;

address 10.208.164.31;

}

client-id otest;

client-secret "$ABC123"; ## SECRET-DATA

token-api oauth_token/oauth;

query-api "user_query/v1/ip/$IP$";

delay-query-time 15;

}

在配置模式下,输入 show services user-identification identity-management 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的说明以更正配置。

[edit ]

user@host# show services user-identification identity-management

authentication-entry-timeout 30;

invalid-authentication-entry-timeout 30;

connection {

primary {

address 10.208.164.137;

client-id otest;

client-secret "$ABC123"; ## SECRET-DATA

}

}

ip-query {

query-delay-time 15;

}

如果完成设备配置,请从配置模式进入。commit

验证

确认配置工作正常。

验证 JIMS 身份验证条目

目的

验证 JIMS 的设备身份身份验证表是否已更新。

行动

输入 show services user-identification authentication-table authentication-source identity-management source-name "JIMS - Active Directory" node 0 命令。

show services user-identification authentication-table authentication-source identity-management source-name "JIMS - Active Directory" node 0 node0: -------------------------------------------------------------------------- Logical System: root-logical-system Domain: ad-jims-2008.com Total entries: 5 Source IP Username groups(Ref by policy) state 192.0.2.2 administrator dow_group_00001,dow_group_0000 Valid 192.0.2.4 administrator dow_group_00001,dow_group_0000 Valid 192.0.2.5 administrator dow_group_00001,dow_group_0000 Valid 192.0.2.7 administrator dow_group_00001,dow_group_0000 Valid 192.0.2.11 administrator dow_group_00001,dow_group_0000 Valid

意义

输出显示身份验证条目已更新。

验证 ClearPass 身份验证条目

目的

验证 ClearPass 的设备身份身份验证表是否已更新。

行动

输入命令 show services user-identification authentication-table authentication-source aruba-clearpass node 0 以验证条目是否已更新。

show services user-identification authentication-table authentication-source aruba-clearpass node 0 node0: -------------------------------------------------------------------------- Logical System: root-logical-system Domain: juniper.net Total entries: 1 Source IP Username groups(Ref by policy) state 2001:db8::::63bf:3fff:fdd2 ipv6_user01 ipv6_group1 Valid

意义

输出显示正在为 ClearPass 更新身份验证条目。

按域验证设备条目

目的

验证所有经过身份验证的设备是否都属于该域。

行动

输入 show services user-identification device-information table all domain juniper.net node 0 命令。

show services user-identification device-information table all domain juniper.net node 0 node0: -------------------------------------------------------------------------- Domain: juniper.net Total entries: 1 Source IP Device ID Device-Groups 2001:db8:4136:e378:8000:63bf:3fff:fdd2 dev01 device_group1

意义

输出显示属于域的所有已验证设备。

验证 ClearPass Web 服务器是否联机

目的

验证 ClearPass Web 服务器是否联机。

行动

输入 show services user-identification authentication-source aruba-clearpass user-query status 命令。

show services user-identification authentication-source aruba-clearpass user-query status

node1:

--------------------------------------------------------------------------

Authentication source: aruba-clearpass

Web server Address: 198.51.100.0

Status: Online

Current connections: 0

意义

输出显示 ClearPass Web 服务器联机。

验证 JIMS 服务器是否联机

目的

验证 JIMS 服务器是否联机。

行动

输入 show services user-identification identity-management status 命令。

show services user-identification identity-management status

node1:

--------------------------------------------------------------------------

Primary server :

Address : 192.0.2.0

Port : 443

Connection method : HTTPS

Connection status : Online

Secondary server :

Address : 192.0.2.1

Port : 443

Connection method : HTTPS

Connection status : Offline

Last received status message : OK (200)

Access token : P1kAlMiG2Kb7FzP5tM1QBI6DSS92c31Apgjk9lV

Token expire time : 2018-04-12 06:57:37

意义

输出显示 JIMS 服务器处于联机状态。