Aruba ClearPass

了解防火墙如何与 Aruba ClearPass 通信。您可以了解 Web API 和用户查询功能。

防火墙与 Aruba ClearPass 相关联,可根据用户的用户名或所属的组(而不是设备的 IP 地址)从用户级别控制用户访问。

ClearPass 与防火墙之间的通信

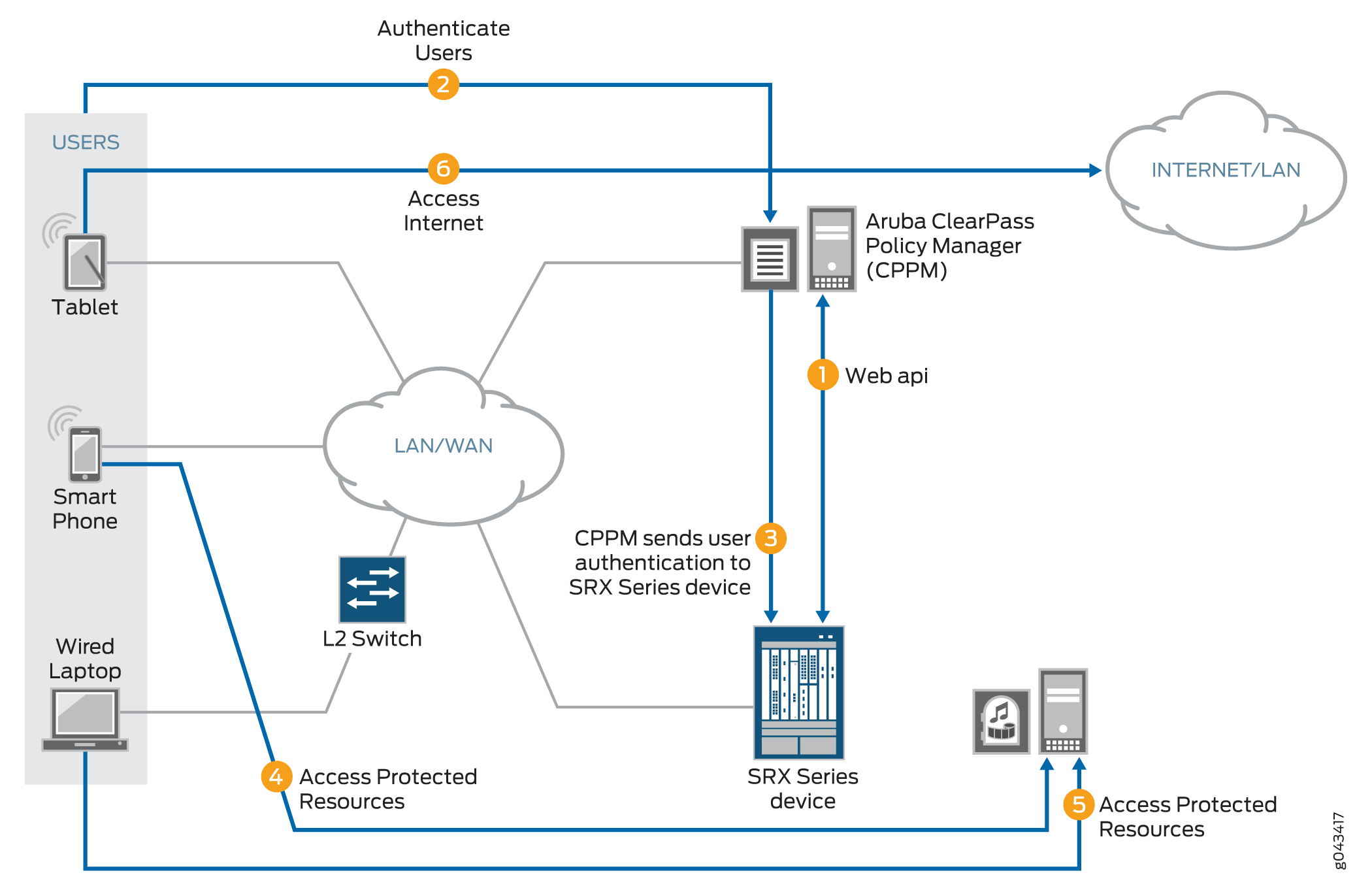

防火墙和 ClearPass 策略管理器 (CPPM) 相互通信以验证用户身份,并提供对互联网和内部受保护资源的访问。

优势

-

快速轻松地访问有助于管理和维护网络、客户端和设备的数据。

-

持续监控和高级分析,实时了解您的网络。

防火墙和 ClearPass 之间如何进行通信?

-

ClearPass 策略管理器 (CPPM) 使用 Web API 启动与防火墙的安全连接。

三个用户加入网络并由 CPPM 进行身份验证。

平板电脑用户通过企业 WAN 加入网络。

智能手机用户通过企业 WAN 加入网络。

无线笔记本电脑用户从连接到第 2 层交换机(连接到企业 LAN)的有线笔记本电脑加入网络。

CPPM 使用 Web API 在 POST 请求消息中将登录到网络的用户的用户身份验证和身份信息发送到防火墙。

当用户的流量到达防火墙时,防火墙会:

标识流量匹配的安全策略。

在 ClearPass 身份验证表中查找用户的身份验证条目。

在对用户进行身份验证后,将安全策略应用于流量。

来自请求访问内部受保护资源的智能手机用户的流量将到达防火墙。由于步骤 3 中确定的所有条件都已满足,并且安全策略允许这样做,因此防火墙允许用户连接到受保护的资源。

来自请求访问受保护资源的有线笔记本电脑用户的流量将到达防火墙。由于步骤 3 中确定的所有条件都已满足,并且安全策略允许,因此防火墙允许用户连接到资源。

来自请求访问互联网的平板电脑用户的流量到达防火墙。由于步骤 3 中确定的所有条件都已满足,并且安全策略允许,因此防火墙允许用户连接到互联网。

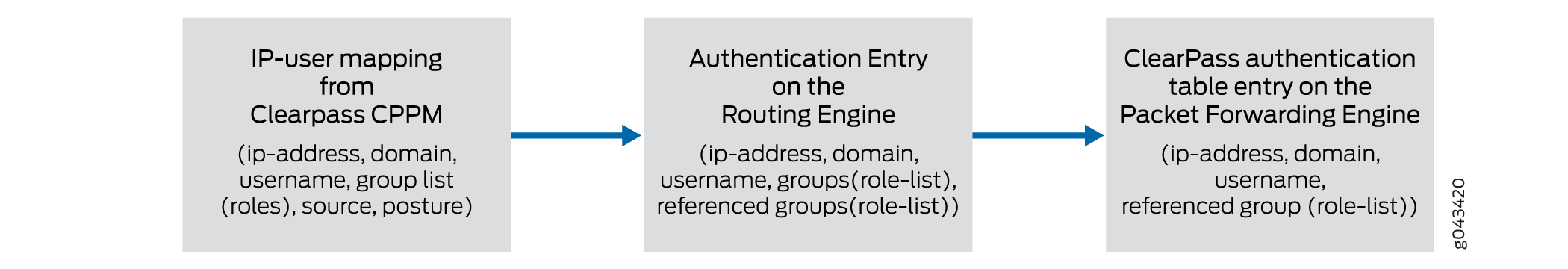

UserID 守护程序从 CPPM 获取完整的 IP 用户映射。对于每个经过身份验证的用户,UserID 守护程序会在路由引擎身份验证表中生成一个条目。

路由引擎身份验证表很常见,因为它保存基于除 ClearPass 之外的其他身份验证源的信息的身份验证条目。例如,它还可能保存经过 Microsoft Active Directory 身份验证的用户的条目。

UserID 守护程序将用户身份验证信息从路由引擎身份验证表同步到数据包转发引擎上的 ClearPass 身份验证表。ClearPass 身份验证表专用于仅保存 ClearPass 身份验证信息。参见图 2。

图 2:从 CPPM 到防火墙路由引擎的用户信息同步到 ClearPass 身份验证表

防火墙在以下过程中使用经过身份验证的用户身份信息。当用户尝试访问内部受保护的资源或互联网时,设备将:

-

检查用户生成的流量中是否有匹配的安全策略。源流量必须与安全策略中指定的所有元组匹配。匹配项包括 source-identity 字段,用于指定用户名或组名称。

为了识别匹配项,防火墙会将用户名或组名称与安全策略中配置的源身份规范以及所有其他安全策略值进行比较。

-

如果找到安全策略匹配项,请检查 ClearPass 身份验证表中是否有用户的身份验证条目。

如果在 ClearPass 身份验证表中找不到条目,则防火墙将按照指定的顺序检查其他本地身份验证表,直到找到匹配项。但是,如果配置了用户查询函数,它不会检查其他本地身份验证表。

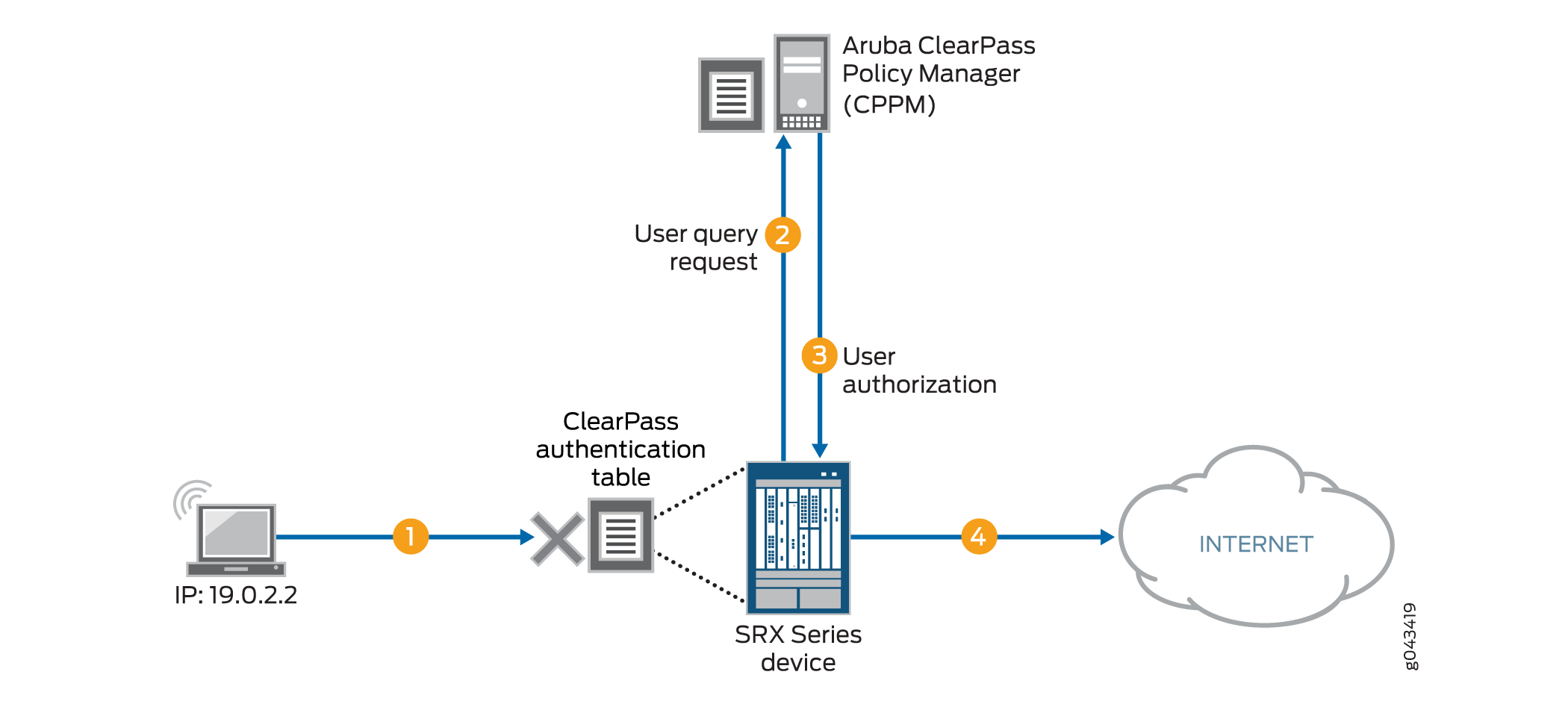

在某些情况下,防火墙可以向 CPPM 查询单个用户信息,但防火墙尚未从 CPPM 收到该信息。此功能称为用户查询。

借助 Aruba ClearPass 加强安全性

防火墙与 Aruba ClearPass 协作,在用户身份级别加强安全性并控制用户对互联网的访问,从而保护您的网络资源。ClearPass 策略管理器 (CPPM) 可以跨有线、无线和 VPN 基础架构对用户进行身份验证。

为什么您需要具有强制安全性的 Aruba ClearPass?

风险与挑战 — 使用公司智能手机对企业构成最大的 IT 安全风险之一。

当今的网络环境更容易受到各种攻击,因为它们或多或少地支持 随时随地任何设备 访问,并且允许用户同时使用多个网络连接设备。

攻击者可以访问附近的公司拥有的移动设备,并在其上安装恶意软件,然后随时使用这些恶意软件来捕获数据。

攻击者可以发起信息收集企业、阻止业务活动并窃取敏感的公司数据。

业务需求 — 移动设备和云服务的激增及其安全已成为企业网络安全的基本战略组成部分。

在支持移动设备的工作环境中,了解用户的身份非常重要。

用户身份为 IT 管理员提供了更好的优势,可以识别攻击源并阻止未来遵循相同策略的潜在攻击。

具有强制安全性的 ClearPass 可防止通过使用移动设备和多个并发连接的设备而引入的恶意入侵。

使用 ClearPass 进行保护 — 具有强制安全性的 ClearPass 允许您配置安全策略,通过用户名或用户所属的组来识别用户,从而保护您免遭攻击和入侵。

ClearPass 能够识别针对您的网络环境实施的威胁和攻击,并将此信息提供给 CPPM。

作为 CPPM 的管理员,您可以更好地调整安全实施,以防止未来可能发生的同类攻击。

如果用户使用多台设备登录网络,您可以根据其身份(而不仅仅是通过他们的设备)跟踪他们的活动。

您可以代表他们轻松控制网络访问和任何恶劣活动,无论是否有意。

具有强制安全性的 Aruba ClearPass 如何运作?

具有强制安全性的 Aruba ClearPass 提供 SCREENS、IDP 和内容安全性功能的保护,可保护您的网络免遭各种攻击策略。除了保护公司的网络资源外,该设备还可以向这些保护性安全功能生成的 CPPM 日志记录提供,以响应攻击或攻击威胁。了解已经发生的威胁和特定攻击有助于 IT 部门识别不合规的系统和网络的暴露区域。借助这些信息,他们可以通过执行设备合规性和加强对其资源的保护来增强其安全性。

具有强制安全性的 ClearPass 为您提供用户级别的精细控制:

-

作为设备的管理员,您现在可以在 身份感知安全策略的身份源参数中指定 CPPM 发布到设备的用户名或角色(组)名称。您不再局限于仅依靠设备的 IP 地址来识别用户。专注于设备用户,而不仅仅是设备,可以增强对安全实施的控制。

-

除了向防火墙提供经过身份验证的用户信息外,CPPM 还可以将设备类型映射到角色,并将用户分配到该角色。然后,它可以将该角色映射发送到防火墙。此功能允许您通过安全策略控制用户在使用 特定类型设备时对资源的访问。

例如,假设 CPPM 的管理员配置了一个名为 marketing-company-device 的角色,并将公司设备和营销部门的成员映射到该角色。作为设备的管理员,您可以在安全策略中指定该角色,就像指定为组一样。然后,安全策略将应用于映射到该角色的所有用户,从而在他们使用该类型的设备类型时从本质上控制他们的网络活动。

防火墙安全策略可利用从 CPPM 发送到设备的用户身份验证和身份信息,保护公司资源并实施精细的访问控制。CPPM 充当身份验证源。它使用自己的内部 RADIUS 服务器对用户进行身份验证。它还可以依靠外部身份验证源(例如外部 RADIUS 服务器或 Active Directory)来执行身份验证。

CPPM 身份验证由交换机和访问控制器等 NAS 设备的请求触发。CPPM 使用设备向其公开的 RESTful Web 服务的 XML 部分,在 POST 请求中向设备发送经过身份验证的用户身份和设备安全态势信息。

防火墙和 Aruba ClearPass 简化了保护公司资源和对移动设备实施互联网访问策略所需的复杂安全任务。这种安全性在支持移动体验的网络环境中至关重要,因为网络环境中需要自由度来使用各种设备,包括自己的系统、智能手机和平板电脑。

Web API 功能

防火墙向 CPPM 公开其 Web API 守护程序 (webapi) 接口,使 CPPM 能够与其集成并有效地将经过身份验证的用户身份信息发送到设备。Web API 守护程序充当 HTTP 服务器,因为它实现了支持并发 HTTP 和 HTTPS 请求的 RESTful Web 服务的一部分。在这种关系中,CPPM 是客户端。Web API 守护程序仅限于处理 HTTP/HTTPS 请求。它收到的任何其他类型的请求都会生成错误消息。

如果同时部署 ClearPass Web API 功能和 Web 管理,则必须确保它们使用不同的 HTTP 或 HTTPS 服务端口。但是,出于安全考虑,我们建议您使用 HTTPS 而不是 HTTP。支持 HTTP 主要用于调试目的。

配置 Web API 时,如果使用 HTTPS 作为连接协议,请指定证书密钥。为确保安全性,HTTPS 默认证书密钥大小为 2048 字节。如果未指定证书大小,则假定为默认大小。您可以使用三种方法指定证书:

-

默认证书

-

PKI 生成的证书

-

自定义证书和证书密钥

Web API 仅支持证书和证书密钥配置的隐私增强型邮件 (PEM) 格式。

如果在默认端口(HTTP (8080) 或 HTTPS (8443))上启用 Web API,则必须在端口上启用主机入站流量。如果在任何其他 TCP 端口上启用它,则必须启用指定参数 any-service的主机入站流量。例如:

user@host# set security zones security-zone trust host-inbound-traffic system-services any-service

Web API 守护程序在机箱群集环境中的主路由引擎上运行。机箱群集切换后,守护程序将在新的主路由引擎上自动启动。它对数据包转发引擎没有影响。Web API 支持从 CPPM 获取的 IPv4 和 IPv6 地址用户条目。

从 ClearPass 发送到防火墙的数据的完整性

以下要求可确保从 CPPM 发送的数据不会受到损害:

-

Web API 实现仅限于处理 HTTP/HTTPS POST 请求。它收到的任何其他类型的请求都会生成错误消息。

-

Web API 守护程序仅分析和处理来自以下专用 URL 的 HTTP/HTTPS 请求:

/api/userfw/v1/post-entry

-

CPPM 发布到设备的 HTTP/HTTPS 内容的格式必须一致正确。正确的 XML 格式表示没有妥协,并确保用户身份信息不会丢失。

数据大小限制和其他约束

以下数据大小限制和限制适用于 CPPM:

-

CPPM 必须控制其发布的数据大小。否则,Web API 守护程序无法处理它。目前,Web API 最多可以处理 2 兆字节的数据。

-

以下限制适用于角色和设备安全态势信息的 XML 数据。Web API 守护程序丢弃发送给它的超过这些数量的 XML 数据(即溢出数据):

-

防火墙最多可处理 209 个角色。

-

防火墙仅支持一种带有六个可能的安全态势令牌或值的安全态势。单个用户的身份信息只能有一个安全状况令牌。

-

CPPM 检查防火墙的运行状况和态势,并且可以将该信息作为其发布的用户信息的一部分发送到防火墙。

-

您无法在防火墙上定义安全态势。此外,防火墙不会检查其接收到的安全态势信息。

-

安全状况状态和安全状况组

用户、角色和安全状况令牌字段在 CPPM 环境中是不同的。每组用户身份信息都包含用户和角色(组)身份以及一个安全态势令牌。由于防火墙仅支持用户和角色(组)字段,因此安全状况令牌值通过添加前缀 posture–来映射到角色。然后,您可以在安全策略中作为一个组使用该角色,并且该策略将应用于与该策略匹配的所有流量。

预定义的安全态势身份状态包括:

-

安全状况 (HEALTHY)

-

安全状况检查 (CHECKUP)

-

安全状况转换 (TRANSITION)

-

安全态势隔离 (QUARANTINE)

-

姿势感染(INFECTED)

-

态势未知(未知)

用户查询功能

当 ClearPass 策略管理器 (CPPM) 未将单个用户的用户身份验证和标识信息发布到防火墙时,您可以获取该信息。

由于各种原因,CPPM 可能不会为用户发送用户身份验证信息。当来自该用户的流量到达防火墙时,防火墙无法对用户进行身份验证。如果您配置设备启用用户查询功能,则可以查询 ClearPass Web 服务器以获取单个用户的身份验证信息。设备根据用户设备的 IP 地址进行查询,该地址是从用户的访问请求流量中获取的。

如果配置了用户查询功能,则当设备收到来自该用户请求访问资源或互联网的流量时,当设备在其 ClearPass 身份验证表中找不到该用户的条目时,会自动触发查询过程。防火墙不会搜索其其他身份验证表。相反,它向 CPPM 发送查询,请求用户的身份验证信息。在此示例中:

-

用户尝试访问资源。防火墙接收请求访问的流量。防火墙在其 ClearPass 身份验证表中搜索用户的条目,但未找到任何条目。

防火墙向 CPPM 请求用户身份验证。

CPPM 对用户进行身份验证,并将用户身份验证和身份信息返回到设备。

防火墙在其 ClearPass 身份验证表中为用户创建一个条目,并授予用户访问 Internet 的权限。

您可以通过配置以下两种机制来控制设备何时自动发送请求:

-

参数

delay-query-time要确定要为参数设置

delay-query-time的值,有助于了解用户身份信息如何从 ClearPass 传输到设备所涉及的事件和持续时间。该delay-query-time参数会影响查询过程:从 CPPM 最初使用 Web API 将用户身份信息发布到设备,到设备可以使用该信息更新其本地 ClearPass 身份验证表,将产生延迟。

用户身份信息必须首先通过 ClearPass 设备的控制平面和设备的控制平面。换句话说,此过程可能会延迟防火墙在其 ClearPass 身份验证表中输入用户身份信息的时间。

在此过程进行时,流量可能会到达由用户的访问请求生成的设备,该用户的身份验证和身份信息正在从 ClearPass 传输到设备。

您可以设置一个

delay-query-time参数(以秒为单位),允许设备在发送查询之前等待一段时间,而不是通过立即发送用户查询来自动响应。延迟超时到期后,防火墙会将查询发送到 CPPM,并在路由引擎身份验证表中创建一个挂起的条目。在此期间,流量与默认策略匹配,并根据策略配置被丢弃或允许。

如果队列中有多个查询请求,防火墙可以保持与 ClearPass 的多个并发连接,以提高吞吐量。但是,为了确保 ClearPass 不会受到这些连接的压力,并发连接数限制为不超过 20 (<=20)。您无法更改此值。

-

一种默认策略,如果防火墙未在其 ClearPass 身份验证表中找到与流量关联的用户的条目,则该策略将应用于数据包。

系统默认策略配置为丢弃数据包。您可以通过配置指定要应用于此流量的不同作的策略来覆盖此作。

| 已配置 Active Directory |

开启ClearPass用户查询功能 |

CLI 检查结果 |

|---|---|---|

| 否 |

否 |

通行证 |

| 否 |

是 |

通行证 |

| 是 |

否 |

通行证 |

| 是 |

是 |

失败 |

若要避免表底行中反映的故障情况,必须禁用 Active Directory 或用户查询功能。如果同时配置了两者,系统将显示以下错误消息:

The priority of CP auth source is higher than AD auth source, and the CP user-query will shadow all AD features. Therefore, please choose either disabling CP user-query or not configuring AD.

在响应用户查询请求时,ClearPass Web 服务器会返回请求中指定了 IP 地址的用户设备的信息。此响应包括一个时间戳,以 ISO 8601 定义的 UTC(协调世界时)表示。

这里有些例子:

-

2016-12-30T09:30:10.678123Z

-

2016-12-30T09:30:10Z

-

2016-06-06T00:31:52-07:00

| 格式组件 |

意义 |

|---|---|

| YYYY |

两位数的月份 |

| DD |

两位数的月份 |

| hh |

两位数小时(00 到 23) |

| 毫米 |

两位数的分钟 |

| SS |

两位数的秒 |

| s |

一个或多个数字,表示秒的小数位 |

| TZD |

时区标号:Z 或 +hh:mm 或 -hh:mm |

过滤和速率限制威胁与攻击日志

防火墙将记录的威胁和攻击日志传输到 ClearPass 策略管理器 (CPPM)。CPPM 可以使用日志数据来加强安全性。您还可以配置与特定设备及其用户相关的威胁和攻击。有关更多信息,请参阅 示例:配置 ClearPass 以过滤和速率限制威胁和攻击日志。

ClearPass 如何检测威胁和攻击并通知 CPPM

当防火墙检测到威胁和攻击事件时,该事件将记录在防火墙事件日志中。防火墙使用系统日志将日志转发到 CPPM。CPPM 可以评估日志并根据匹配条件采取措施。作为 ClearPass 的管理员,您可以使用防火墙中的信息,并在 CPPM 上定义适当的作,以增强您的安全性。

防火墙上的 Junos OS 可生成由 10 多个模块发出的 100 多种不同类型的日志条目。生成威胁和攻击日志的防火墙包括 SCREENS、IDP 和内容安全性。为避免防火墙和日志服务器负担过重,ClearPass 允许您将防火墙配置为仅向 CPPM 发送写入事件日志的攻击和威胁日志条目,以响应 SCREENS、IDP 和内容安全性功能检测到的活动。

您可以设置以下条件来控制日志传输:

-

日志流过滤器,确保仅发送威胁和攻击日志。

-

用于控制传输量的速率限制器。设备日志传输不会超过您设置的速率限制条件。

若要使 CPPM 分析发送给它的日志信息,内容必须以标准的结构化方式进行格式化。防火墙日志传输遵循 syslog 协议,该协议的消息格式允许以结构化方式提供特定于供应商的扩展。

| 日志条目组件 |

意义 |

格式 |

示例 |

|---|---|---|---|

| 优先级 |

pri = LOG_USER + 严重性。版本始终为 1 |

PRI version |

<14>1 |

| 时间和时区 |

记录日志的时间和时区。 |

y-m-dThs.ms+time zone

|

2014-07-24T1358.362+08:00 |

| 设备/主机名 |

发送事件日志的设备的名称。此值由用户配置。 |

字符串, hostname |

BJSOLAR |

| 服务名称 |

发出事件日志的防火墙功能。 |

字符串 service |

服务_IDP |

| 应用名称 |

生成日志条目的应用程序。 |

字符串 application-name |

无 |

| PID |

进程 ID。 进程 ID 在此上下文中没有意义,因此 pid 替换为“-”。 值“-”是进程 ID 的占位符。 |

pid |

- |

| Errmsg 标记 |

日志 ID 名称、错误消息标记。 |

字符串, log-name and tag |

IDP_攻击_日志_事件 |

| Errmsg 标签方括号 |

日志内容用方括号括起来。 |

[ ] |

- |

| OID |

由机箱守护程序(机箱)提供的产品 ID。 |

junos@oid |

junos@2636.1.1.1.2.86 |

| 纪元时间 |

在历元之后生成日志的时间。 |

number |

1421996988 |

发送至 Aruba ClearPass 的威胁和攻击日志

防火墙和实施功能与 Aruba ClearPass 协同运作,通过使用攻击和威胁事件日志保护公司资源免遭潜在和实际攻击。这些日志由防火墙 SCREENS、IDP 和内容安全性组件生成,可清楚地识别威胁公司网络安全的攻击和威胁类型。

防火墙从整体日志条目中筛选报告威胁和攻击事件的日志,并将这些日志条目转发给 ClearPass 策略管理器 (CPPM),以用于评估和实施公司的安全策略。防火墙将以您设置的速率限制条件确定的卷传输日志。

| 日志类型 |

描述 |

|---|---|

| RT_SCREEN_ICMP |

ICMP 攻击 |

| RT_SCREEN_ICMP_LS |

|

| RT_SCREEN_IP |

IP 攻击 |

| RT_SCREEN_IP_LS |

|

| RT_SCREEN_TCP |

TCP 攻击 |

| RT_SCREEN_TCP_LS |

|

| RT_SCREEN_TCP_DST_IP |

TCP 目标 IP 攻击 |

| RT_SCREEN_TCP_DST_IP_LS |

|

| RT_SCREEN_TCP_SRC_IP |

TCP 源 IP 攻击 |

| RT_SCREEN_TCP_SRC_IP_LS |

|

| RT_SCREEN_UDP |

UDP 攻击 |

| RT_SCREEN_UDP_LS |

|

| AV_VIRUS_DETECTED_MT |

病毒感染 防病毒扫描程序检测到病毒。 |

| AV_VIRUS_DETECTED_MT_LS |

|

| ANTISPAM_SPAM_DETECTED_MT |

垃圾邮件 已识别的电子邮件被检测为垃圾邮件。 |

| ANTISPAM_SPAM_DETECTED_MT_LS |

|

| IDP_APPDDOS_APP_ATTACK_EVENT |

应用级分布式拒绝服务 (AppDDoS) 攻击 当客户端事务数量超过用户配置的连接、上下文和时间绑定阈值时,就会发生 AppDDoS 攻击。 |

| IDP_APPDDOS_APP_ATTACK_EVENT_LS |

|

| IDP_APPDDOS_APP_STATE_EVENT |

AppDDoS 攻击 当应用程序事务的数量超过用户配置的连接或上下文阈值时,就会发生 AppDDoS 状态转换。 |

| IDP_APPDDOS_APP_STATE_EVENT_LS |

|

| IDP_攻击_日志_事件 |

IDP 发现的攻击 IDP 为攻击生成了日志条目。 |

| IDP_攻击日志_事件_LS |

ClearPass 与 JIMS

防火墙依靠瞻博网络身份管理服务 (JIMS) 和 ClearPass 来获取用户身份信息。您可以同时配置 ClearPass 和瞻博网络身份管理服务 (JIMS)。同时配置 ClearPass 和 JIMS 时,防火墙可以查询 JIMS 的用户标识条目,并且 ClearPass 可以通过 Web API 将这些条目推送到设备。有关详细信息,请参阅 示例:使用 JIMS 配置 ClearPass。

ClearPass 如何与 JIMS 配合使用?

当用户通过 CPPM 进行身份验证时,CPPM 使用 Web API 将用户或设备信息推送到防火墙。防火墙为用户构建身份验证条目或设备信息,用户流量可以根据安全策略通过防火墙。当 Windows Active Directory 客户端登录域时,防火墙通过批量查询从 JIMS 获取客户端的用户或设备信息。身份验证表将使用 JIMS 提供的条目进行更新。用户流量可以根据安全策略通过设备。

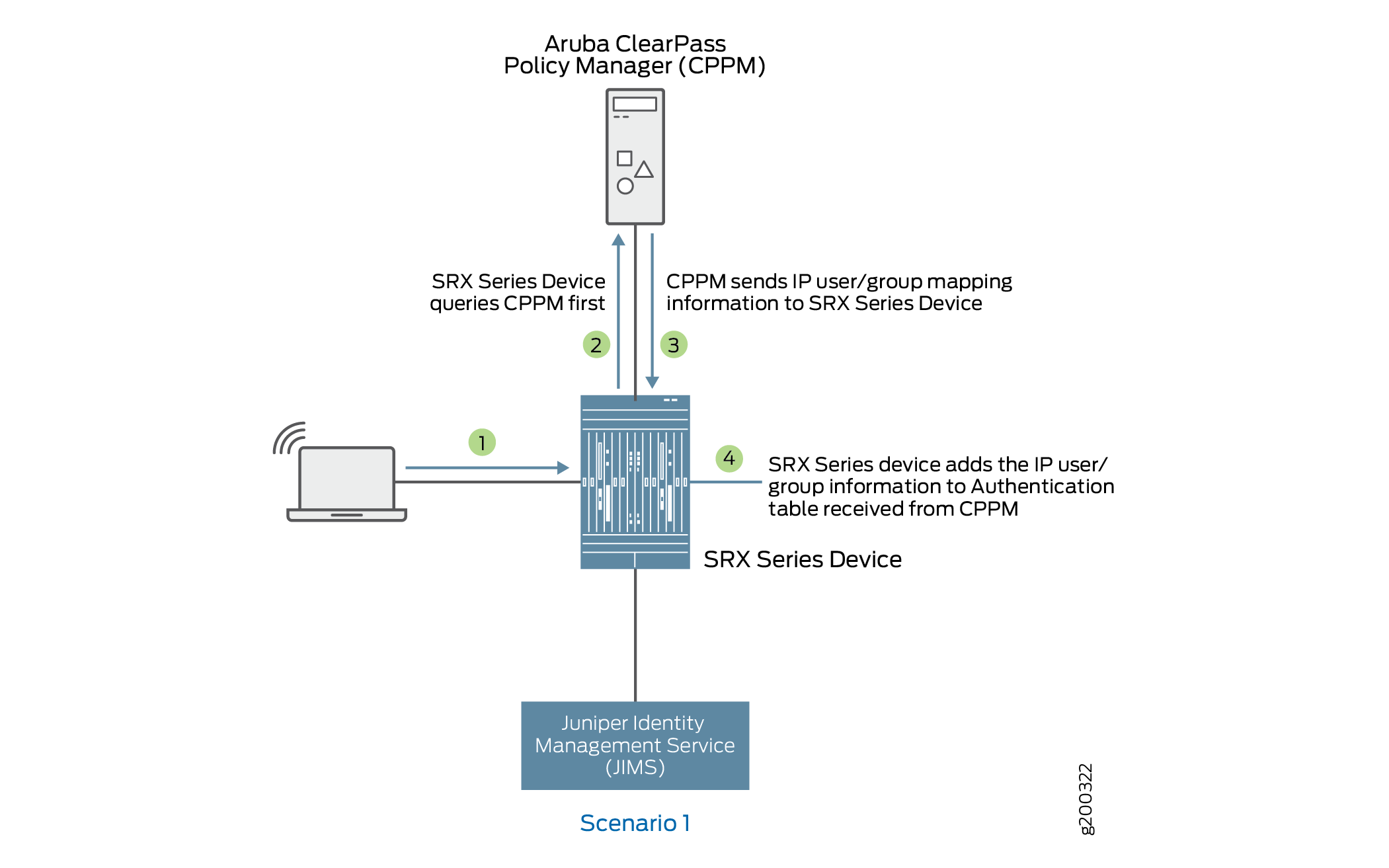

当同时启用 JIMS IP 查询和 ClearPass 用户查询时,防火墙始终会先查询 ClearPass。如果CPPM返回IP用户映射信息,则该信息随后会添加到身份验证表中。如果 CPPM 未返回 IP 用户映射信息,或者防火墙收到来自 CPPM 的响应而不进行 IP 用户映射,则防火墙将查询 JIMS 以获取 IP 用户或组映射。

当从 JIMS 和 CPPM 收到 IP 用户或组映射时,防火墙会考虑最新的身份验证条目并覆盖现有身份验证条目。

您可以设置一个 delay-query-time 参数(以秒为单位),允许设备在发送查询之前等待一段时间。ClearPass 和 JIMS 的延迟时间值应相同。否则,将显示一条错误消息,并且提交检查失败。

当从 JIMS 和 CPPM 收到 IP 用户或组映射时,设备会考虑最新的身份验证条目并覆盖现有身份验证条目。

ClearPass 如何与 JIMS 配合使用的不同场景

有关 ClearPass 与 JIMS 如何工作的场景的详细说明如下:

场景 1:如果 CPPM 使用 IP 用户或组映射信息进行响应,防火墙将如何执行哪些作

图 4 显示了防火墙何时查询 CPPM 以获取 IP 用户或组映射信息并将其添加到身份验证表中。

-

用户尝试访问资源。当防火墙收到流量请求时,它会在其 ClearPass 身份验证表和本地 Active Directory 身份验证表中搜索用户的条目,但找不到用户信息。

-

防火墙会向 ClearPass 查询用户身份。

-

ClearPass 将 IP 用户或组映射信息发送到防火墙。

-

防火墙会将信息添加到身份验证表中。

图 4:如果 CPPM 使用 IP 用户或组映射信息进行响应,防火墙可以做什么

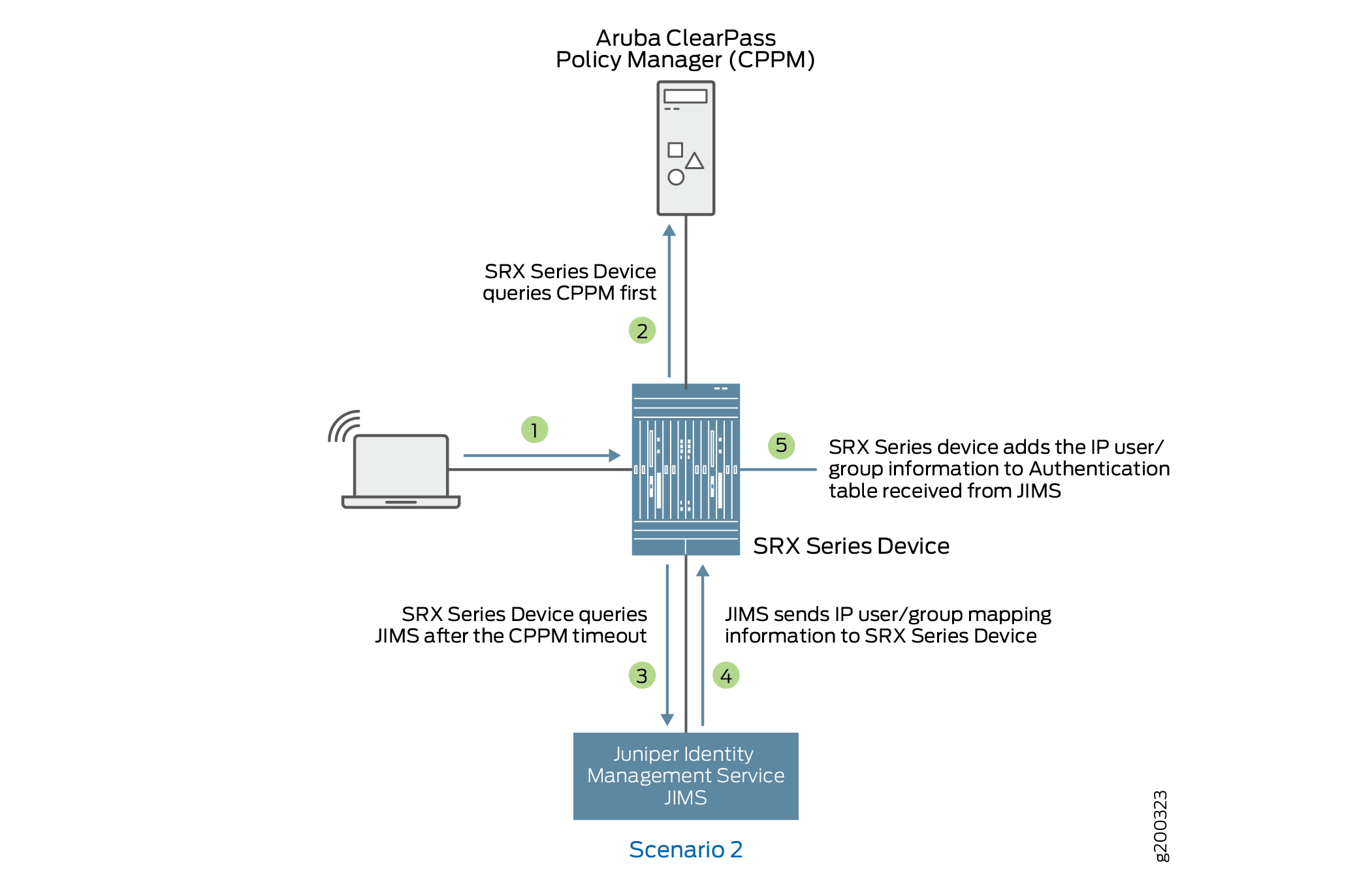

场景 2:如果 CPPM 没有响应或 CPPM 响应时没有 IP 用户或组映射信息,防火墙会如何做

图 5 显示了防火墙查询 JIMS 时没有响应,或者没有从 CPPM 收到 IP 用户或组映射信息。

-

用户尝试访问资源。当防火墙收到流量请求时,它会在其 ClearPass 身份验证表和 JIMS 身份验证表中搜索用户的条目,但未找到用户信息。

-

防火墙会向 ClearPass 查询用户身份。

-

如果防火墙未收到来自 ClearPass 的响应,则防火墙将查询 JIMS。

-

JIMS 向防火墙发送 IP 用户或组映射信息。

-

防火墙会将从 JIMS 收到的信息添加到身份验证表中。

,防火墙会如何做

,防火墙会如何做

域和感兴趣的团体

如何在设备上管理用户身份组信息由两个概念主导:域组和感兴趣组。

域组

该设备在处理域名空间中的用户名方面遵循通常的做法。它利用命名空间来区分相同 admin但来自不同源和位于不同域中的名称。因为它们属于不同的域,所以名称不会冲突。

作为 IP 用户映射一部分的任何组将始终属于一个域,无论该域是特定域还是 GLOBAL 域。如果未在 IP 用户映射中指定域名,则假定为 GLOBAL 域。

| IP 用户映射是否包含域名? |

组应用了哪个域? |

|---|---|

| 否 例如: IP, , user1, group-list 第二个逗号用作域名的占位符,并应用 GLOBAL 域。 |

group-list 中包含的组属于 GLOBAL 域。 |

| 是 例如: IP, domain1, user1, group-list 在此示例中,IP 用户映射将域名指定为 domain1。 |

域名 domain1 包含在 CPPM 的 IP 用户映射中,并被使用。它保留在数据包转发引擎上的 ClearPass 身份验证表中经过身份验证的用户的条目中。 |

感兴趣的团体

如果安全策略引用了某个组,即在策略的 source-identity 字段中指定了该组,则该组符合 相关组 的条件。在路由引擎身份验证表上,每个用户条目都包含一个由策略列表引用的组,该列表标识存在安全策略的组的名称。如果用户条目中包含的组当前未在安全策略中使用,则该组不会包含在此列表中。组可以在策略列表引用的组中移入和移出。

-

感兴趣的团体列表

感兴趣的组列表或策略引用的组列表是整个组的子集。它是用户身份验证条目中的组列表与安全策略的源身份列表的交集。也就是说,ClearPass 身份验证表用户条目中包含的任何组都有资格成为感兴趣组。路由引擎仅将安全策略引用的组同步到数据包转发引擎上 ClearPass 身份验证表中的用户条目。

它的工作原理如下:

-

UserID 守护程序从 CPPM 获取完整的 IP 用户角色(组)映射。

-

对于每个组,UserID 守护程序通过确定是否存在引用它的安全策略来标识它是否是感兴趣的组。任何符合条件的组都包含在路由引擎上的策略列表引用的组中。UserID 守护程序将同步到数据包转发引擎相关组上 ClearPass 身份验证表中的用户条目,以及其余的用户身份验证和身份信息。

路由引擎上用户条目的感兴趣组列表可能会根据以下事件发生变化:

-

配置了一个新的安全策略,用于引用路由引擎上用户条目中包含的组,但该组尚未出现在条目的引用组列表中。

-

将删除当前配置的在其源身份中引用组的安全策略。

考虑以下示例:

-

假设 CPPM 将两个用户的以下信息发布到防火墙:

192.51.100.1, abe, group1, group2, group3, group4, healthy 192.0.2.21, john, group1, group5, healthy

-

设备映射安全态势并将其定义为一个组后,设备路由引擎身份验证表中的两个用户条目如下所示:

192.51.100.1, abe, group1, group2, group3, group4, posture-healthy 192.0.2.21, john, group1, group5, posture-healthy

-

假设多个安全策略包括引用以下内容之一的源标识字段:group1、group3、posture-healthy。

上述集合(原始组列表和引用组的安全策略列表)的交集将产生以下相关组列表:

-

对于用户 john,策略列表引用的组包括 group1 和 posture-healthy。

-

对于用户 abe,策略列表引用的组包括 group1、group3 和 posture-healthy。

-

现在假设删除了源标识字段指定 group1 的安全策略。两个用户(john 和 abe)的用户身份验证条目策略列表引用的组将发生更改,从而产生以下结果:

-

对于用户 john,该列表将仅包括安全状况正常。

-

对于用户 abe,列表将包括 group3 和 posture-healthy。

-

表 6 显示了当组未被安全 策略引用时 对 ClearPass 身份验证表的影响,因此不是感兴趣的组。

| 安全性策略配置和修改 |

对 ClearPass 认证表数据包转发引擎条目的产生的影响 |

|---|---|

| Case 1: 防火墙从 CPPM 获取用户的 IP 用户映射。 安全策略不引用用户映射中的任何组。 |

|

| CPPM 中的 IP 用户映射: 203.0.113.9, ,user1, g1, g2, g3, g4 |

写入此用户数据包转发引擎中 ClearPass 身份验证表的用户身份验证条目不包含任何组。 203.0.113.9 , ,user1 |

| Case 2: 防火墙从 CPPM 获取用户的 IP 用户映射。它会根据安全策略列表检查组列表,并发现安全策略引用了其中两个组。 |

|

| 路由引擎上的 IP 用户映射: 192.0.2.1, domain1, user2, g1, g2, g3, g4 |

写入此用户数据包转发引擎上的 ClearPass 身份验证表的用户身份验证条目包括以下组,这些组包含在路由引擎上的策略列表引用的组中: 192.0.2.1, domain1, user2, g2, g4 |

当用户已通过其他来源的身份验证时

例如,设备路由引擎身份验证表和数据包转发引擎上的单个 Microsoft Active Directory 身份验证表可能会包含经过 Active Directory 身份验证的用户的条目。像往常一样,CPPM 将用户的 IP 用户映射发送到设备。设备必须解决问题,因为其路由引擎身份验证表对于 Active Directory 和 ClearPass 都是通用的。

以下是该设备处理这种情况的方式:

-

在路由引擎身份验证表上:

-

设备会使用CPPM中用户的IP用户映射中新生成的路由引擎身份验证表中用户的Active Directory身份验证条目覆盖。

现在不存在 IP 地址或用户名冲突。

-

-

在数据包转发引擎上:

-

设备从 Active Directory 身份验证表中删除用户的现有 Active Directory 身份验证条目。

这将删除与 IP 地址关联的活动会话。

-

设备在数据包转发引擎 ClearPass 身份验证表中为 CPPM 身份验证的用户生成一个新条目。

与 IP 用户映射条目关联的流量将根据 ClearPass 身份验证表中的用户身份验证启动新会话。

-

ClearPass 认证表

防火墙从 CPPM 接收信息。防火墙提取用户身份验证和身份信息,并对其进行分析。防火墙在数据包转发引擎端创建一个 ClearPass 身份验证表来保存此用户信息。当防火墙从 ClearPass 接收信息时,防火墙会在 ClearPass 身份验证表中为经过身份验证的用户生成条目。当防火墙收到用户的访问请求时,可以检查其 ClearPass 身份验证表以验证用户是否通过身份验证,然后应用与来自用户的流量匹配的安全策略。

ClearPass 身份验证表的默认优先级值为 110。如果数据包转发引擎上有其他身份验证表,则必须将本地身份验证表条目从 100 更改为 120,以指示防火墙先检查 ClearPass 身份验证表。

防火墙如何管理 ClearPass 身份验证表?

防火墙从 CPPM 获取经过身份验证的用户身份信息,在其 ClearPass 身份验证表中生成条目,并管理与安全策略和用户事件相关的这些条目。ClearPass 充当防火墙的身份验证源。CPPM 向防火墙发送有关它已进行身份验证的用户的身份信息。防火墙中的 UserID 守护进程接收此信息,对其进行处理,并将其同步到为此目的生成的独立 ClearPass 身份验证 表中的数据包转发引擎端。

作为设备的管理员,可以使用安全策略中经过身份验证的用户身份信息来控制对受保护资源和互联网的访问。

设备从 CPPM 获取并用于在其全局路由引擎身份验证表中创建条目的用户身份信息集合,该条目同步到其单独的 ClearPass 身份验证表,称为映射,或者更常见的是 IP 用户映射,因为用户名和相关组列表映射到用户设备的 IP 地址。

对于 ClearPass 身份验证表中的每个用户身份验证条目,组列表标识用户所属的组以及其他信息,如状态令牌,表示设备的状态,例如设备是否正常。

ClearPass 认证表中的用户认证条目

您可以在安全策略中使用用户名或组名来识别用户,而不是直接依赖于所用设备的 IP 地址,因为防火墙的 IP 地址与 ClearPass 身份验证表条目中的用户名及其组相关联。对于 ClearPass 身份验证表中的每个用户身份验证条目,组列表标识用户所属的组以及其他信息,如状态令牌,表示设备的状态,例如设备是否正常。ClearPass 身份验证将为身份验证表中具有用户身份和身份验证条目的每个用户管理多达 2048 个会话。

对于每个用户条目,条目中的组或角色数不能超过 200。达到容量后,将丢弃其他角色,并发送以下系统日志消息:

userid_get_and_check_adauth_num: src_ip ip-address user domain:user dropped.record numrecord-number has arrived max num of db

CPPM 按以下格式将用户信息发布到设备。设备不会使用所有这些信息。

<userfw-entries>

<userfw-entry>

<source>Aruba ClearPass</source>

<timestamp>2016-01-29T0310Z</timestamp>

<operation>logon</operation>

<IP>192.0.2.123</IP>

<domain>my-company-domain</domain>

<user>user1</user>

<role-list>

<role>human-resources-grp</role>

<role>[User Authenticated],/role>

</role-list>

<posture>HEALTHY</posture>

<device_category>Computer</device_category>

</userfw-entry>

</userfw-entries>

下面是用户的 ClearPass 身份验证表条目的格式,后跟一个示例条目及其组件的说明。

IP-address, domain, user, user-group-list

在以下示例中,用户属于两个组,即 human-resources-grp 组和 posture-healthy 组。防火墙会将安全态势信息从 CPPM 转换为组名。您可以配置一个安全策略,如果所有用户的设备属于安全状况正常组(角色),则允许所有用户访问营销服务器。

192.0.2.11 , my-company-domain, lin, human-resources-grp, posture-healthy

-

IP 地址

这是所用设备的 IP 地址。

-

用户所属域的名称。

在此示例中,域名为“my-company-domain”。如果未提供域名,则使用默认域名 GLOBAL。

-

用户名

用户名是用于连接到网络的登录名,在本例中为 lin。

无论使用何种设备,此名称都是恒定的。

如果配置安全策略,其源身份元组通过用户名或组名称(而非所用设备的 IP 地址)来标识流量来源,则安全策略与设备无关;无论使用何种设备,它都适用于用户的活动。

-

用户所属的一个或多个组

正是在这里, 利益集团 的概念及其与安全政策的关系发挥了作用。感兴趣的组是安全策略中引用的组。本主题稍后将介绍感兴趣组的概念。

请注意,如果用户使用多个设备连接到网络,则该用户可能有多个 IP 用户映射。每个映射都有自己的一组值,即域名和组列表,以及用户名和 IP 地址。

例如,对于使用三个单独设备连接到网络的用户 abe,可能存在以下三个 IP 地址到用户名的映射:

203.0.113.5 abe, marketing-grp, posture-healthy 192.0.2.34 abe, marketing-grp, posture-transition 203.0.133.19 abe, marketing-grp, posture-unknown

假设防火墙收到 110.208.132.23 的注销消息,abe。以下部分用户身份验证条目显示用户 abe 现在仅使用两台设备登录到网络:

192.0.2.34 abe, marketing-grp, posture-transition 203.0.133.19 abe, marketing-grp, posture-unknown

如果超过 2048 个会话与 ClearPass 身份验证表中的单个身份验证条目相关联,则 ClearPass 的 Active Directory 将不会管理导致溢出的会话。因此,在会话关闭日志中不会报告这些会话的用户标识信息。

ClearPass 超时设置

什么是 Aruba ClearPass 的超时设置?

Aruba ClearPass 身份验证表中的身份验证条目包含超时值,之后该条目将过期。您可以通过配置特定于无效条目的超时设置来保护身份验证表中的无效用户身份验证条目,以免在验证用户之前过期。无效身份验证条目超时设置与应用于有效条目的通用身份验证条目超时设置是分开的。

对于 ClearPass 功能,如果未经身份验证的用户尝试加入网络,但未找到该用户设备的 IP 地址(即不在数据包转发引擎中),则设备将向 Aruba ClearPass 查询用户信息。如果查询不成功,系统将为用户生成 INVALID 身份验证条目。如果为无效超时设置配置值,则该超时将应用于条目。如果未配置无效条目超时,则其默认超时 30 分钟将应用于新条目。无效条目超时也适用于状态从 valid 或 pending 更改为 INVALID 的条目。

Aruba ClearPass 的超时设置如何运作?

使用以下命令为 ClearPass 身份验证表中的条目配置无效的身份验证条目超时。此处,ClearPass 身份验证表中的无效身份验证条目将在创建后 22 分钟过期。

user@host# set services user-identification authentication-source aruba-clearpass invalid-authentication-entry-timeout 22

-

最初为 ClearPass 配置无效身份验证条目超时值时,该值将应用于配置 后 生成的任何无效身份验证条目。但是,所有现有的无效身份验证条目都会保留 30 分钟的默认超时。

-

如果未配置无效身份验证条目超时设置,则默认超时 30 分钟将应用于所有无效身份验证条目。

如果配置无效身份验证条目超时设置并在以后将其删除,则默认值将应用于删除后生成的新无效身份验证条目。但是,以前已应用配置值的任何现有无效身份验证条目都会保留该值。

-

如果更改无效身份验证条目超时值的设置,那么新值将应用于更改该值 后 创建的所有无效身份验证条目。但是,所有现有无效身份验证条目都会保留以前应用于它们的无效身份验证条目超时设置。以前应用了默认值 30 分钟的那些条目将保留该设置。

-

当条目的挂起或有效状态更改为无效时,将对其应用无效身份验证条目超时设置。

当无效身份验证条目的状态更改为挂起或有效时,无效身份验证条目超时设置不再适用于它。为通用身份验证条目超时设置的超时值将应用于它。

表 7:ClearPass 身份验证表中无效条目的无效身份验证超时 无效的条目超时设置

初始无效条目超时设置

流用时间

新的无效条目超时配置设置

现有无效条目的最终超时设置

新的无效身份验证条目

50

50

现有无效条目超时

20

5

50

15

现有无效条目超时

0

40

20

0

现有无效条目超时

40

20

0

20