SRX 系列防火墙上的应用识别

通过应用识别,您可以查看网络上的应用,并了解它们的工作原理、行为特征和相对风险。App ID 使用多种不同的识别机制,检测网络上的应用,而不考虑使用何种端口、协议和其他隐匿策略。有关更多信息,请参阅以下主题:

了解应用识别技术

以前,防火墙使用 IP 地址和端口号作为策略实施的一种方式。该策略基于以下假设:用户从固定位置连接到网络并使用特定端口号访问特定资源。

如今,无线网络和移动设备需要不同的策略。设备连接到网络的方式瞬息万变。一个人可以使用多台设备同时连接到网络。通过一组静态分配的 IP 地址和端口号来识别用户、应用或设备已不再切实可行。

本主题包含以下部分:

Junos OS 新一代应用识别

新一代应用识别建立在传统应用识别功能的基础上,为 Skype、BitTorrent 和 Tor 等隐匿应用提供更有效的检测功能。

Junos OS 应用识别使用端口号以外的特征识别不同网络层中基于 Web 的应用和其他应用和协议。通过使用包含应用签名和解析信息的协议包来识别应用。识别基于协议解析和解码以及会话管理。

检测机制具有自己的数据源和结构,用于识别应用。

应用程序标识支持以下功能:

-

支持协议和应用,包括视频流、点对点通信、社交网络和消息传递

-

识别应用中的服务

-

能够区分在应用内启动的作(例如登录、浏览、聊天和文件传输)

-

支持所有版本的协议和应用解码器,以及解码器的动态更新

-

支持加密和压缩流量以及最复杂的隧道协议

-

能够识别从第 3 层到第 7 层及以上第 7 层的所有协议

应用识别的优势

-

提供对应用的精细控制,包括视频流、点对点通信、社交网络和消息传递。它还可以识别应用中的服务、端口使用情况、底层技术和行为特征。这种可见性使您能够在防火墙内联阻止隐匿的应用程序。

-

无论使用何种端口或协议,识别应用以及允许、阻止或限制应用,包括使用逃避技术避免被识别的应用。此标识有助于组织控制允许进出网络的流量类型。

应用签名映射

应用签名映射是一种识别在网络上发出流量的应用的精确方法。签名映射在第 7 层运行,可检测有效负载的实际内容。

使用可下载的协议包识别应用。将前几个数据包的应用签名和解析信息与数据库的内容进行比较。如果有效负载包含的信息与数据库中的条目相同,则流量应用将被标识为映射到该数据库条目的应用。

瞻博网络提供了一个预定义的应用识别数据库,其中包含一整套已知应用(如 FTP 和 DNS)和通过 HTTP 协议运行的应用(如 Facebook、Kazaa 和许多即时消息程序)的条目。签名订阅允许您从瞻博网络下载数据库,并在添加新的预定义签名时定期更新内容。

应用识别匹配序列

图 1 显示了应用映射技术的顺序以及如何确定应用。

在应用识别中,流量中的每个数据包都要通过应用识别引擎进行处理,直到应用被识别。应用程序绑定保存在应用程序系统缓存 (ASC) 中以加快将来的识别过程。

应用签名根据会话前几个数据包中的协议语法分析来识别应用。如果应用识别引擎尚未识别应用,它将传递数据包并等待更多数据。

应用程序识别模块匹配客户端到服务器和服务器到客户端会话的应用程序。

确定应用后,可以配置 AppSecure 服务模块,根据流量的应用 ID 监视和控制流量,以便进行跟踪、优先级排序、访问控制、检测和预防。

-

应用程序跟踪 (AppTrack) — 跟踪和报告通过设备的应用程序。

-

入侵检测和防御 (IDP) — 对在非标准端口上运行的应用应用相应的攻击对象。应用识别通过缩小不带解码器的应用的攻击签名范围来提高 IDP 性能。

-

应用防火墙 (AppFW) — 使用基于应用的规则实现应用防火墙。

-

应用服务质量 (AppQoS)— 根据应用感知提供 服务质量 优先级。

-

基于策略的高级路由 (APBR) — 基于应用对会话进行分类,并应用配置的规则以重新路由流量。

-

应用体验质量 (AppQoE)— 监控应用性能,并根据分数为该应用流量选择最佳链路。

另见

了解 Junos OS 应用程序标识数据库

瞻博网络安全工程网站上提供预定义的签名数据库。此数据库包括一个应用程序签名库。有关详细信息,请参阅 应用程序签名 。通过这些签名页,您可以查看应用类别、组、风险级别、端口等。

预定义的签名包为已知的应用程序签名提供识别标准,并定期更新。

每当添加新应用时,都会为所有相关平台更新并生成协议包。它与其他应用程序签名文件打包在一起。此软件包可通过安全下载网站下载。

订阅服务允许您定期下载最新的签名以获得最新的覆盖范围,而无需创建供自己使用的条目。

应用识别默认处于启用状态,并在配置入侵检测和防御 (IDP)、AppFW、AppQoS 或 AppTrack 时自动打开。

对 Junos OS 预定义应用程序签名包的更新由单独许可的订阅服务授权。您必须在设备上安装应用标识、应用签名更新许可证密钥,才能下载并安装瞻博网络提供的签名数据库更新。许可证密钥过期时,您可以继续使用本地存储的应用程序签名包内容,但无法更新包。

另见

禁用和重新启用 Junos OS 应用识别

默认情况下,应用标识处于启用状态。您可以使用 CLI 禁用应用识别。

要禁用应用程序标识,请执行以下作:

user@host# set services application-identification no-application-identification

如果要重新启用应用程序标识,请删除指定禁用应用程序标识的配置语句:

user@host# delete services application-identification no-application-identification

完成设备配置后,请提交配置。

要验证配置,请输入 show services application-identification 命令。

另见

了解应用程序系统缓存

应用系统缓存 (ASC) 保存应用类型与相应的目标 IP 地址、目标端口、协议类型和服务之间的映射。识别应用程序后,其信息将保存在 ASC 中,因此只需要匹配条目即可识别在特定系统上运行的应用程序,从而加快识别过程。

默认情况下,ASC 将映射信息保存 3600 秒。但是,您可以使用 CLI 配置缓存超时值。

您可以使用命令 [edit services application-identification application-system-cache-timeout] 来更改应用程序系统高速缓存条目的超时值。超时值可配置为 0 到 1,000,000 秒。ASC 会话可能会在 1000,000 秒后过期。

ASC 条目在配置的 ASC 超时后过期。即使在超时期间存在缓存命中(找到 ASC 中的匹配条目),也不会刷新 ASC 条目。

当您配置新的自定义应用程序签名或修改现有自定义签名时,将清除预定义应用程序和自定义应用程序的所有现有应用程序系统高速缓存条目。

如果删除或禁用自定义应用程序签名,并且配置提交失败,则不会完全清除应用程序系统缓存 (ASC) 条目;相反,自定义应用程序路径中的基本应用程序将在 ASC 中报告。

另见

为应用程序服务启用或禁用应用程序系统缓存

默认情况下,ASC 处于启用状态;请注意安全服务查找中的区别:

-

默认情况下,不启用安全服务的 ASC 查找。也就是说,安全服务(包括安全策略、应用防火墙 (AppFW)、应用跟踪 (AppTrack)、应用服务质量 (AppQoS)、瞻博网络 ATP 云、IDP 和内容安全在默认情况下不使用 ASC。

-

默认情况下,其他服务的 ASC 查找处于启用状态。也就是说,包括基于策略的高级路由 (APBR) 在内的其他服务在默认情况下使用 ASC 进行应用识别。

ASC 默认行为的更改会影响旧版 AppFW 功能。从 Junos OS 18.2 版开始,安全服务默认禁用 ASC,AppFW 将不使用 ASC 中存在的条目。

您可以使用 set services application-identification application-system-cache security-services 命令恢复到 Junos OS 18.2 版之前的 ASC 行为。

如果为安全服务启用了 ASC,安全设备可能会容易受到应用程序规避技术的攻击。建议仅当设备在其默认配置(对安全服务禁用)下的性能不足以满足您的特定用例时,才启用 ASC。

使用以下命令启用或禁用 ASC:

为安全服务启用 ASC:

user@host#set services application-identification application-system-cache security-services禁用其他服务的 ASC:

user@host#set services application-identification application-system-cache no-miscellaneous-services为安全服务禁用已启用的 ASC:

user@host#delete services application-identification application-system-cache security-services为其他服务启用禁用的 ASC:

user@host#delete services application-identification application-system-cache no-miscellaneous-services

您可以使用 show services application-identification application-system-cache 命令验证 ASC 的状态。

以下示例输出提供 ASC 的状态:

user@host>show services application-identification application-system-cache

Application System Cache Configurations:

application-cache: on

Cache lookup for security-services: off

Cache lookup for miscellaneous-services: on

cache-entry-timeout: 3600 seconds

在以前的版本中,应用程序缓存默认启用。您可以使用命令手动禁用它 set services application-identification no-application-system-cache 。

user@host# set services application-identification no-application-system-cache

另见

验证应用程序系统高速缓存统计信息

目的

验证应用程序系统缓存 (ASC) 统计信息。

应用程序系统缓存将显示应用程序标识应用程序的缓存。

行动

在 CLI作模式下,输入 show services application-identification application-system-cache 命令。

示例输出

命令-名称

user@host> show services application-identification application-system-cache application-cache: on nested-application-cache: on cache-unknown-result: on cache-entry-timeout: 3600 seconds

意义

输出显示 ASC 统计信息的摘要。验证以下信息:

IP 地址 — 显示目标地址。

端口 — 显示服务器上的目标端口。

协议 — 显示目标端口上的协议类型。

应用程序 — 显示目标端口上标识的应用程序的名称。

另见

本机应用标识统计信息

应用识别服务提供每个会话的统计信息。这些统计信息为客户提供应用程序使用情况配置文件。本机应用程序标识统计信息功能可将应用级统计信息添加到 AppSecure 套件中。应用程序统计信息允许管理员访问累积统计信息以及在用户定义的时间间隔内累积的统计信息。

使用此功能,管理员可以清除统计信息并配置间隔值,同时维护字节和会话计数统计信息。由于统计信息计数发生在会话关闭事件时间,因此在会话关闭之前不会更新字节和会话计数。瞻博网络安全设备支持 8 个时间间隔的历史记录,管理员可使用该时间间隔来显示应用程序会话和字节计数。

如果 Junos OS 配置支持应用分组,则 Onbox 应用程序标识统计信息功能支持 Onbox 上每个组的匹配统计信息。仅针对预定义组维护统计信息。

重新安装应用程序签名包不会清除应用程序统计信息。如果应用程序被禁用,则该应用程序不会有任何流量,但该应用程序仍保留在统计信息中。重新安装预定义的应用程序并不重要,因为应用程序是根据应用程序类型跟踪的。对于预定义的组统计信息,重新安装安全包不会清除统计信息。但是,对组成员身份的任何更改都将更新。例如,junos:web 当前版本中可能有 50 个应用程序,升级后可能有 60 个应用程序。删除的应用程序和重命名的应用程序组的处理方式与添加的应用程序相同。

应用程序识别模块为每个服务处理单元 (SPU) 上的每个应用程序维护一个 64 位会话计数器。当会话被标识为特定应用程序时,计数器递增。另一组 64 位计数器聚合 SPU 上每个应用程序的总字节数。还维护了未指定应用程序的计数器。来自多个 SPU 的会话和字节的统计信息将聚合到路由引擎上并呈现给用户。

单个 SPU 具有间隔计时器,可按 interval 时间滚动更新统计信息。要配置统计信息收集的时间间隔,请使用命令 set services application-identification statistics interval time 。每当路由引擎查询所需的时间间隔时,都会从每个 SPU 获取相应的统计信息,在路由引擎中聚合并呈现给用户。

使用以 clear services application-identification statistics 清除所有应用程序统计信息,例如累积、间隔、应用程序和应用程序组。

clear services application-identification counter使用命令手动重置计数器。当设备升级或重新启动、流重新启动或间隔计时器发生变化时,计数器会自动重置。

使用以 set services application-identification application-system-cache-timeout value 指定应用程序系统高速缓存条目的超时值(以秒为单位)。

应用程序标识统计信息收集时间的默认时间间隔为 1440 分钟。

配置 IMAP 缓存大小

互联网邮件访问协议 (IMAP) 是电子邮件客户端用于电子邮件存储和检索服务的互联网标准协议。IMAP 缓存用于协议分析和上下文生成。它存储电子邮件的解析相关信息。

您可以使用以下命令配置为限制 IMAP 缓存中的最大条目数,并指定缓存中条目的超时值:

set services application-identification imap-cache imap-cache-size size

set services application-identification imap-cache imap-cache-timeout time in seconds

例:

[edit]

user@host# set services application-identification imap-cache imap-cache-size 50000

在此示例中,IMAP 缓存大小配置为存储 50,000 个条目。

[edit]

user@host# set services application-identification imap-cache-timeout 600

在此示例中,超时期限配置为 600 秒,在此期间缓存条目保留在 IMAP 缓存中。

另见

了解巨型帧对 Junos OS 应用程序识别服务的支持

应用识别 支持更大的巨型帧(9192 字节)。虽然大帧默认处于启用状态,但您可以使用 [set interfaces] 命令调整最大传输单元 (MTU) 大小。在处理巨型帧时,可以减少 CPU 开销。

另见

应用识别检查限值

要配置应用程序标识检查限制,请执行以下作:

-

Inspection Limit for TCP and UDP Sessions

您可以在 UDP 或 TCP 会话中设置应用程序标识 (AppID) 的字节限制和数据包限制。AppID 根据配置的检查限制结束分类。超出限制时,AppID 将终止应用程序分类。

如果 AppID 未在配置的限制内完成最终分类,并且有预匹配的应用程序可用,则 AppID 会将应用程序结束为预匹配的应用程序。否则,如果启用了全局 AppID 缓存,应用程序将结束为 junos:UNKNOWN。默认情况下,全局 AppID 缓存处于启用状态。

要配置字节限制和数据包限制,请使用层次结构中的

[edit]以下配置语句:-

user@host#set services application-identification inspection-limit tcp byte-limit byte-limit-number packet-limit packet-limit-number -

user@host#set services application-identification inspection-limit udp byte-limit byte-limit-number packet-limit packet-limit-number

表 1 提供了配置 TCP 和 UDP 会话的字节限制和数据包限制的范围和默认值。

表 1:TCP 和 UDP 会话的最大字节限制和数据包字节限制 会期

限制

范围

默认值

TCP

字节限制

0 到 4294967295

6000

数据包限制

0 到 4294967295

零

UDP

字节限制

0 到 4294967295

零

数据包限制

0 到 4294967295

10

字节限制不包括 IP 报头和 TCP/UDP 报头长度。

如果同时设置了

byte-limit和 选项packet-limit,AppID 将检查会话,直到达到这两个限制。您可以通过将对应

byte-limit值和packet-limit值配置为零来禁用 TCP 或 UDP 检查限制。 -

-

Global Offload Byte Limit (Other Sessions)

您可以设置 AppID 的字节限制,以结束分类并在会话中标识应用程序。超出限制时,AppID 将终止应用程序分类并做出以下决定之一:

-

如果预匹配的应用可用,则在以下情况下,AppID 会将应用分类总结为预匹配的应用:

-

当 AppID 未在配置的字节限制内完成最终分类时

-

当由于某些应用程序的隧道行为而未卸载会话时

-

-

如果预匹配的应用程序不可用,只要启用了全局 AppID 缓存,AppID 就会将应用程序结束为 junos:UNKNOWN。默认情况下,全局 AppID 缓存处于启用状态。请参阅为 应用程序服务启用或禁用应用程序系统缓存。

要配置字节限制,请使用层次结构中的

[edit]以下配置语句:set services application-identification global-offload-byte-limit byte-limit-number

该

global-offload-byte-limit选项的默认值为 10000。您可以通过将

global-offload-byte-limit该值配置为零来禁用全局卸载字节限制。字节限制不包括 IP 报头和 TCP/UDP 报头长度。

-

启用性能模式选项

DPI 性能模式的最大数据包阈值选项 set services application-identification enable-performance-mode max-packet-threshold value 已弃用(而不是立即删除),以提供向后兼容性,并有机会使您的配置符合新配置。此选项用于设置 DPI 性能模式的最大数据包阈值。

如果您的配置包括在较旧的 Junos OS 版本中提供的 max-packet-threshold 已启用性能模式选项,则 AppID 将在达到 TCP 或 UDP 检测限制或全局卸载字节限制中配置的最低值,或 DPI 性能模式选项的最大数据包阈值时结束应用程序分类。

为内容分发网络 (CDN) 上托管的应用程序提供应用识别支持

您可以启用应用程序标识 (AppID) 来准确分类托管在内容分发网络 (CDN) 上的 Web 应用程序,例如 AWS、Akamai、Azure、Fastly 和 Cloudflare 等。使用以下配置语句启用 CDN 应用分类:

[edit]user@host#user@hots# set service application-identification enable-cdn-application-detection

应用配置时,AppID 会识别 CDN 上托管的实际应用并对其进行分类。

DPI 的最大内存限制

您可以使用以下配置语句配置深度包检测 (DPI) 的最大内存限制:

user@host# set services application-identification max-memory memory-value

可以将 1 到 200000 MB 设置为内存值。

一旦 JDPI 内存消耗达到配置值的 90%,DPI 将停止处理新会话。

提高应用流量吞吐量

可以通过在性能模式下将深度包检测 (DPI) 设置为两个数据包(包括客户端到服务器和服务器到客户端方向)来提高应用程序流量吞吐量。默认情况下,安全设备上的性能模式处于禁用状态。

要提高应用程序流量吞吐量,请执行以下作:

show services application-identification status使用命令可显示有关应用标识状态的详细信息。

显示服务应用程序标识状态(已启用 DPI 性能模式)

user@host> show services application-identification status pic: 2/1 Application Identification Status Enabled Sessions under app detection 0 Engine Version 4.18.2-24.006 (build date Jul 30 2014) Max TCP session packet memory 30000 Force packet plugin Disabled Force stream plugin Disabled DPI Performance mode: Enabled Statistics collection interval 1 (in minutes) Application System Cache Status Enabled Negative cache status Disabled Max Number of entries in cache 262144 Cache timeout 3600 (in seconds) Protocol Bundle Download Server https://signatures.juniper.net/cgi-bin/index.cgi AutoUpdate Disabled Slot 1: Application package version 2399 Status Active Version 1.40.0-26.006 (build date May 1 2014) Sessions 0 Slot 2 Application package version 0 Status Free Version Sessions 0

DPI 性能模式字段显示是否启用了 DPI 性能模式。只有当启用了性能模式时,此字段才会显示在 CLI 命令输出中。

如果要将 DPI 设置为默认精度模式并禁用性能模式,请删除指定启用性能模式的配置语句:

要禁用性能模式,请执行以下作:

删除性能模式。

[edit]user@host# delete services application-identification enable-performance-mode提交配置。

[edit]user@host# commit

另见

未知应用流量数据包捕获概述

您可以使用未知应用数据包捕获功能收集有关安全设备上未知应用的更多详细信息。未知应用流量是指与应用签名不匹配的流量。

在安全设备上配置数据包捕获选项后,系统会收集未知应用流量并将其存储在设备上的数据包捕获文件 (.pcap) 中。您可以使用未知应用的数据包捕获来定义新的自定义应用签名。您可以在安全策略中使用此自定义应用签名,以更高效地管理应用流量。

您可以将 .pcap 文件发送给瞻博网络进行分析,以防流量分类不正确,或者请求创建应用签名。

未知应用流量数据包捕获的优势

您可以使用未知应用流量的数据包捕获来:

收集有关未知应用的更多见解

分析未知应用流量的潜在威胁

协助创建安全策略规则

启用自定义应用程序签名创建

实施阻止所有未知应用流量的安全策略可能会导致基于网络的应用出现问题。在应用这些类型的策略之前,请务必验证此方法不会在您的环境中导致问题。您需要仔细分析未知应用流量,并相应地定义安全策略。

为未知应用流量配置数据包捕获

准备工作

要启用未知应用流量的自动数据包捕获,您必须:

-

在 SRX 系列防火墙上安装有效的应用识别功能许可证。请参阅 管理 Junos OS 许可证。

-

下载并安装 Junos OS 应用程序签名包。请参阅 下载并安装 Junos OS 应用签名包。

-

确保您的安全设备安装了 Junos OS 20.2R1 或更高版本。

概述

在此示例中,您将了解如何通过完成以下步骤在安全设备上配置未知应用的自动数据包捕获:

-

在全局级别或安全策略级别设置数据包捕获选项。

-

配置数据包捕获模式

-

(选答)配置数据包捕获文件选项

-

访问生成的数据包捕获文件 (.pcap 文件)

配置

要了解数据包捕获配置选项,请参阅开始之前 的数据包捕获 。

全球未知应用的数据包捕获

分步过程

-

要在全局级别启用数据包捕获,请使用以下命令:

user@host#set services application-identification packet-capture global

在全局级别启用数据包捕获时,您的安全设备将为包含未知应用流量的所有会话生成数据包捕获。

在安全策略级别为未知应用捕获数据包

分步过程

-

使用以下过程在安全策略级别配置数据包捕获。在此示例中,您将在安全策略 P1 上启用未知应用流量的数据包捕获。

[edit]user@host#set security policies from-zone untrust to-zone trust policy P1 match source-address anyuser@host#set security policies from-zone untrust to-zone trust policy P1 match destination-address anyuser@host#set security policies from-zone untrust to-zone trust policy P1 match application anyuser@host#set security policies from-zone untrust to-zone trust policy P1 match dynamic-application junos:UNKNOWNuser@host#set security policies from-zone untrust to-zone trust policy P1 then permit application-services packet-capture要在安全策略级别启用未知应用流量的数据包捕获,必须将动态应用匹配条件包括在

junos:UNKNOWN内。配置安全策略 (P1) 时,系统将捕获符合安全策略匹配标准的应用流量的数据包详细信息。

选择数据包捕获模式

您可以通过以下任一模式捕获未知应用流量的数据包:

-

ASC 模式 — 当未知应用被归类为 junos:UNKNOWN 且在应用系统缓存 (ASC) 中具有匹配条目时,捕获未知应用的数据包。默认情况下,此模式处于启用状态。

-

积极模式 — 在 AppID 完成分类之前捕获所有流量。在此模式下,无论是否有可用的 ASC 条目,系统都会捕获所有应用流量。数据包捕获从第一个会话的第一个数据包开始。请注意,积极模式的资源密集度要高得多,应谨慎使用。

要启用积极模式,请使用以下命令:

[edit]user@host#set services application-identification packet-capture aggressive-mode除非需要捕获流的第一次出现,否则不建议使用积极模式。如上所述,设备的默认行为依赖于 ASC。

定义数据包捕获选项(可选)

分步过程

或者,您可以设置以下数据包捕获参数。否则, 数据包捕获 中描述的默认选项将用于此功能。在此示例中,您将定义数据包捕获选项,例如最大数据包限制、最大字节限制和数据包捕获 (.pcap) 文件数。

-

设置每个会话的最大 UDP 数据包数。

[edit]user@host#set services application-identification packet-capture max-packets 10 -

设置每个会话的最大 TCP 字节数。

[edit]user@host#set services application-identification packet-capture max-bytes 2048 -

设置在覆盖和轮换最旧文件之前要创建的最大数据包捕获 (.pcap) 文件数。

[edit]user@host#set services application-identification packet-capture max-files 30

结果

在配置模式下,输入 show services application-identification packet-capture 命令和 show security policies 层次结构级别,以确认您的配置。如果输出未显示预期的配置,请按照此示例中的配置说明进行更正。

以下配置显示了使用可选配置在全局级别捕获未知应用数据包的示例:

[edit services application-identification]user@host# show packet-capture{ global; max-packets 10; max-bytes 2048; max-files 30; }

以下配置显示了使用可选配置在安全策略级别捕获未知应用数据包的示例:

[edit services application-identification]user@host# show packet-capture{ max-packets 10; max-bytes 2048; max-files 30; }

[edit security policies]

user@host# show

from-zone untrust to-zone trust {

policy P1 {

match {

source-address any;

destination-address any;

application any;

dynamic-application [ junos:UNKNOWN ];

}

then {

permit {

application-services {

packet-capture;

}

}

}

}

}

如果完成设备配置,请从配置模式输入 commit 。

访问数据包捕获文件 (.pcaps)

完成配置并提交后,您可以查看数据包捕获 (.pcap) 文件。系统为每个目标 IP 地址、目标端口和协议生成唯一的数据包捕获文件。

分步过程

要查看数据包捕获文件,请执行以下作:

-

导航到设备上存储 .pcap 文件的目录。

user@host> start shell % % cd /var/log/pcap

-

找到 .pcap 文件。

.pcap 文件以格式保存destination-IP-address. destination-port.protocol. pcap 。示例:142.250.31.156_443_17.pcap。

user@host:/var/log/pcap # ls -lah total 1544 drwxr-xr-x 2 root wheel 3.0K Jul 27 15:04 . drwxrwxr-x 9 root wheel 3.0K Jul 24 16:23 .. -rw-r----- 1 root wheel 5.0K Jul 24 20:16 142.250.31.156_443_17.pcap -rw-r----- 1 root wheel 16K Jul 27 15:03 142.250.64.97_443_17.pcap -rw-r----- 1 root wheel 9.0K Jul 27 14:26 162.223.228.170_443_17.pcap -rw-r----- 1 root wheel 2.1K Jul 26 17:06 17.133.234.32_16385_17.pcap -rw-r----- 1 root wheel 11K Jul 24 16:20 172.217.0.226_443_17.pcap -rw-r----- 1 root wheel 16K Jul 27 14:21 172.217.9.234_443_17.pcap -rw-r----- 1 root wheel 31K Jul 27 14:25 172.217.9.238_443_17.pcap -rw-r----- 1 root wheel 17K Jul 24 19:21 52.114.132.87_3478_17.pcap

您可以使用 SFTP 或 SCP 下载 .pcap 文件,并使用 Wireshark 或您喜欢的网络分析仪查看它。

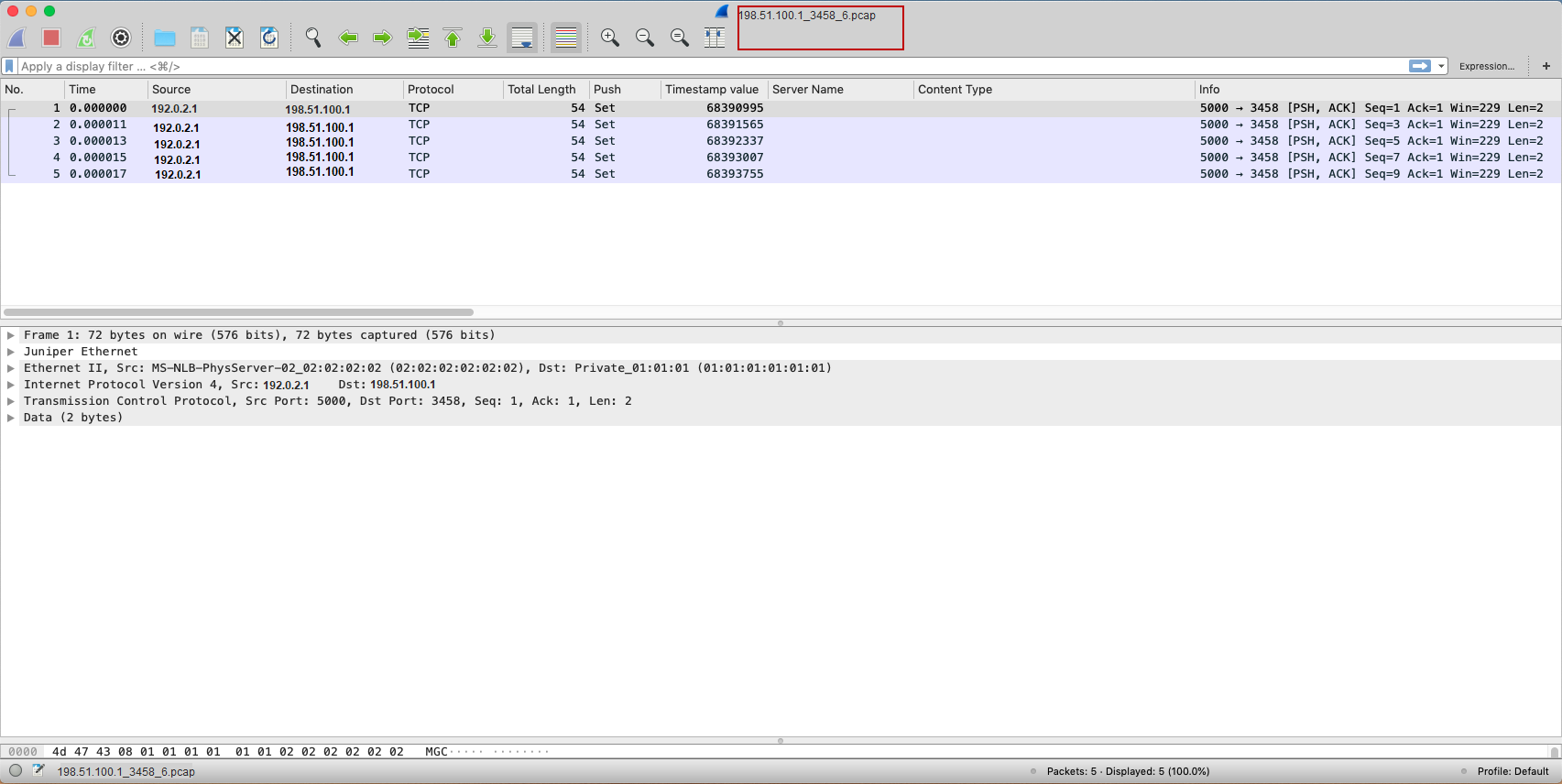

图 2 显示了为未知应用流量生成的示例 .pcap 文件。

图 2:示例数据包捕获文件 注意:

注意:在发生数据包丢失的情况下,设备可能无法捕获数据流的所有相关细节。在这种情况下, .pcap 文件将仅反映设备能够提取和处理的内容。

无论全局配置或策略级别配置如何,安全设备都会将符合三个匹配条件(目标 IP 地址、目标端口和协议)的所有流量的数据包捕获详细信息保存在同一文件中。系统会使用目标 IP 地址、目的端口和协议来维护缓存,并且不接受重复捕获超出定义限制的相同流量。您可以像 在 packet-capture 中一样设置数据包捕获文件选项。

验证

查看数据包捕获详细信息

目的

查看数据包捕获详细信息,以确认您的配置正常工作。

行动

show services application-identification packet-capture counters使用命令。

user@host> show services application-identification packet-capture counters pic: 0/0 Counter type Value Total sessions captured 47 Total packets captured 282 Active sessions being captured 1 Sessions ignored because of memory allocation failures 0 Packets ignored because of memory allocation failures 0 Ipc messages ignored because of storage limit 0 Sessions ignored because of buffer-packets limit 0 Packets ignored because of buffer-packets limit 0 Inconclusive sessions captured 4 Inconclusive sessions ignored 0 Cache entries timed out 0

意义

从此示例输出中,您可以获得详细信息,例如正在捕获的会话数和已捕获的会话数。有关数据包捕获计数器的更多详细信息,请参阅 显示服务应用程序标识数据包捕获计数器。

未知应用数据包捕获 每个会话的详细信息

您的安全设备会存储每个会话未知应用详细信息的数据包捕获。数据包捕获 (.pcap) 文件现在在文件名中包含会话 ID。即 destination-IP-address_destination-port_protocol_session-id。pcap 位于 /var/log/pcap 位置。

通过存储每个会话的数据包捕获,.pcap 文件大小减小,因为它仅保存每个会话的详细信息。

此外,我们还增强了未知应用的数据包捕获功能,可以捕获未知 SNI 详细信息

其他平台信息

使用 功能浏览器 确认平台和版本对特定功能的支持。

使用下表查看您的平台特定于平台的行为:

| 平台 |

差异 |

|---|---|

| SRX300、SRX320、SRX340、SRX345、SRX550M 和 SRX1500 |

当存在大量 ASC 条目(10,000 个或更多),并且这些条目要在命令 |

变更历史表

是否支持某项功能取决于您使用的平台和版本。使用 功能浏览器 查看您使用的平台是否支持某项功能。

set services application-identification enable-performance-mode max-packet-threshold value 已弃用。

set services application-identification no-application-system-cache 。