本页内容

基于策略的高级路由

基于策略的高级路由 (APBR) 也称为基于应用的路由,是瞻博网络套件中的新增功能,支持基于应用转发流量。有关更多信息,请参阅以下主题:

了解基于策略的高级路由

基于策略的高级路由

由于网络上传输的语音、数据和视频流量及应用不断增长,网络需要识别流量类型,以便在不影响性能或可用性的情况下有效地对流量进行优先级排序、隔离和路由。

从 Junos OS 15.1X49-D60 版开始,SRX 系列防火墙支持基于策略的高级路由 (APBR),以应对这些挑战。

基于策略的高级路由是一种基于会话的、应用感知的路由。该机制将基于策略的路由和应用感知的流量管理解决方案相结合。APBR 意味着根据应用的属性对流量进行分类,并基于这些属性应用过滤器来重定向流量。流分类机制基于代表正在使用的应用的数据包。

APBR 实现:

-

AppID 的深度包检测和模式匹配功能,可识别应用流量或应用内的用户会话

-

在 ASC 中查找应用程序类型以及匹配规则的对应目标 IP 地址、目标端口、协议类型和服务

如果找到匹配的规则,则将流量定向到相应的路由和对应的接口或设备。

APBR 的优势

-

允许您基于应用定义路由行为。

-

提供更灵活的流量处理能力,并基于应用属性对转发数据包进行精细化控制。

了解 APBR 的工作原理

在讨论 APBR 的工作之前,让我们先了解一下 APBR 组件:

-

创建 APBR 配置文件(在本文档中也称为应用程序配置文件)。配置文件包含多个 APBR 规则。每个规则都包含多个应用程序或应用程序组作为匹配条件。如果流量与规则的任何一个或多个应用程序组匹配,则该规则将被视为匹配,并且配置文件会将应用程序流量定向到关联的路由实例。

-

APBR 配置文件将路由实例与 APBR 规则相关联。当流量与应用程序配置文件匹配时,将使用路由实例中定义的关联静态路由和下一跃点来路由特定会话的流量。

-

将应用程序配置文件与入口流量关联。您可以将 APBR 配置文件附加到 APBR 策略,并作为会话的应用服务进行应用。

让我们继续了解 APBR 工作流程,然后讨论 APBR 中游支持,然后讨论 APBR 中的第一个数据包分类。

APBR 工作流程

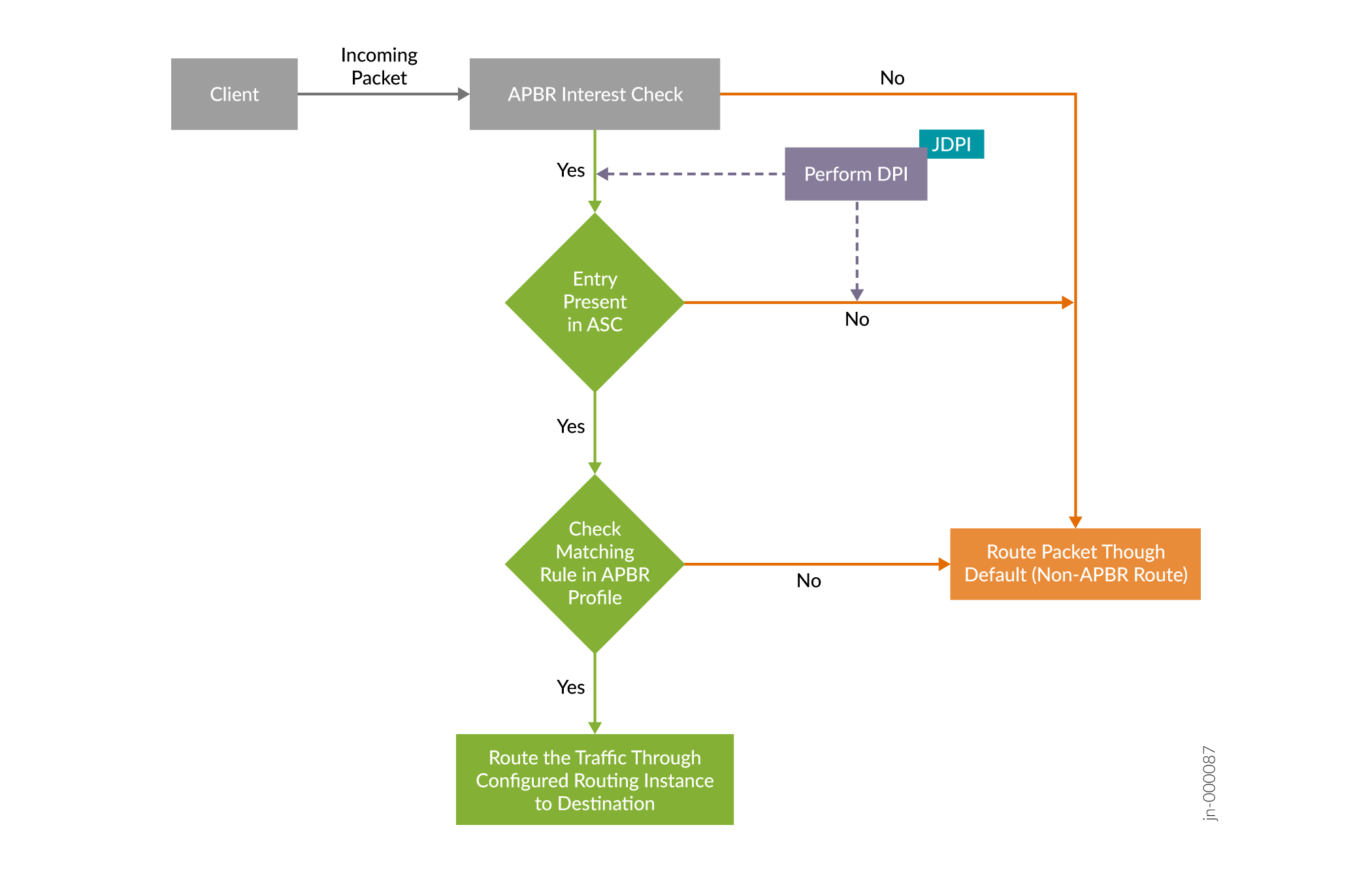

图 1 总结了 Junos OS 21.3R1 版之前的 APBR 行为。

安全设备使用 DPI 识别应用的属性,并使用 APBR 通过网络路由流量。在服务链中,应用流量在设备应用 ABPR 之前会经历 DPI。使用 DPI 识别应用程序的过程需要分析多个数据包。在这种情况下,初始流量将遍历默认路由(非 APBR 路由)以到达目标。该过程仍在继续,但 DPI 仍会识别应用程序。一旦 DPI 识别出应用程序,APBR 就会为会话的其余部分应用规则。流量根据 APBR 配置文件规则遍历路由。

当您对源 NAT 使用不同的 NAT 池并应用中游 APBR 时,会话的源 IP 地址将与会话在中游 APBR 之前使用的 IP 地址相同。

APBR 中游支持

从 Junos OS 15.1X49-D110 版和 Junos OS 17.4R1 版开始,SRX 系列防火墙在会话中间支持 APBR(也称为中游支持)。通过此增强功能,您可以将 APBR 应用于不可缓存的应用程序以及可缓存应用程序的第一个会话。此增强功能提供了更灵活的流量处理功能,从而对转发数据包进行了精细控制。

会话的第一个数据包会通过中游重新路由案例。也就是说,当尚未识别应用时,流量将通过默认路由(非 APBR 路由)遍历到目标。同时,DPI一直持续到确定应用为止。识别出应用后,设备应用 APBR 配置文件,其余会话数据包将按照 APBR 配置文件中定义的规则通过路由。流量遍历非 APBR 路由,直到应用签名或 ALG 识别应用。

当您对源 NAT 使用不同的 NAT 池并应用中游 APBR 时,会话的源 IP 地址将与会话在中游 APBR 之前使用的 IP 地址相同。

具有第一个数据包分类的 APBR

从 Junos OS 21.3R1 版开始,APBR 使用第一数据包分类来识别网络流量中的应用。APBR 通过检查流量流中的第一个数据包来识别应用,然后应用特定于应用的规则来转发流量。

第一个数据包分类功能适用于可缓存应用程序的子集,同时考虑了 DNS 缓存的可用性和静态 IP 映射等因素。

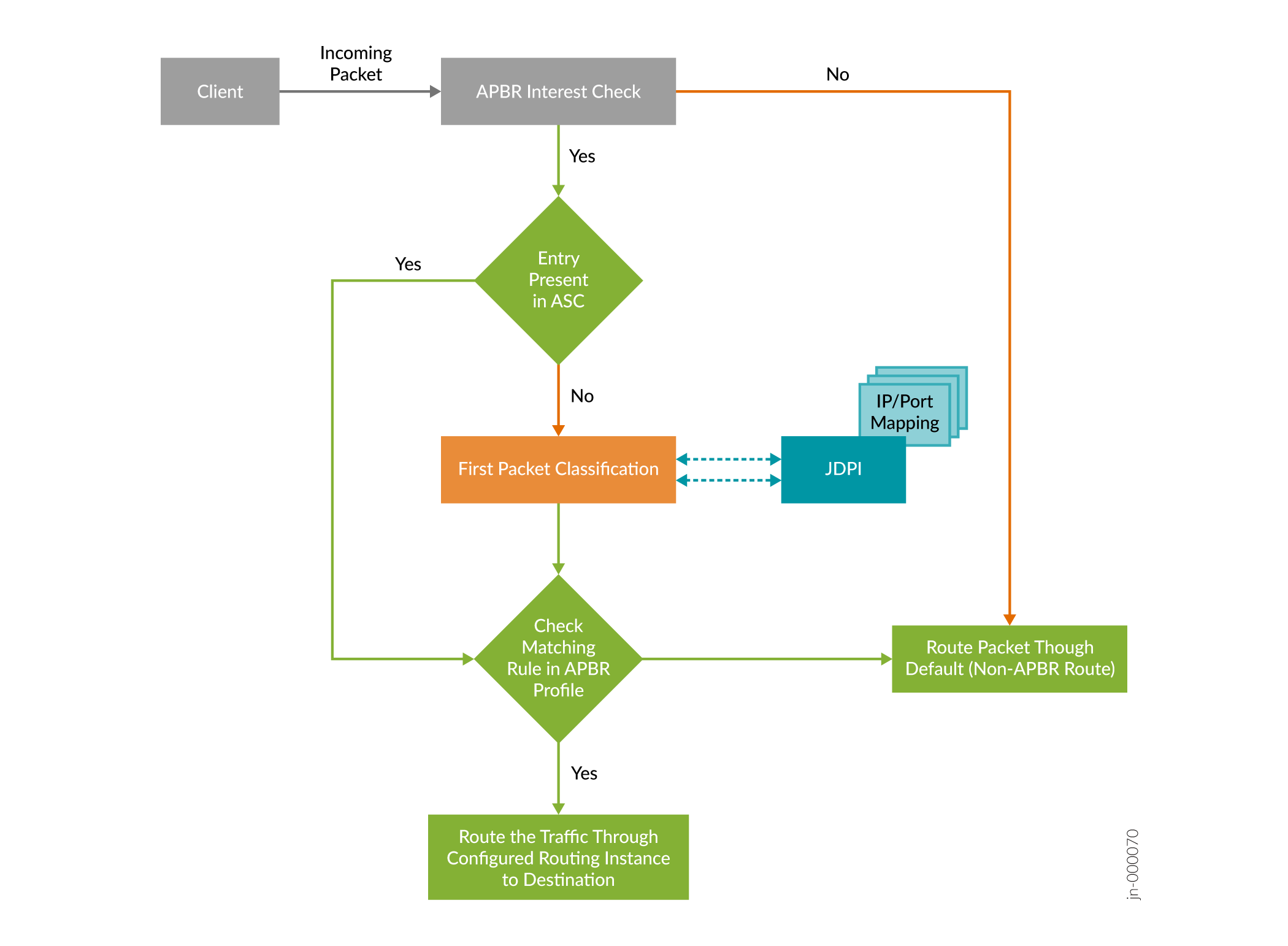

图 2 显示了 APBR 如何使用第一数据包分类来获取应用详细信息。

的 APBR

的 APBR

第一数据包分类利用存储库,其中包括静态 IP 映射和端口、应用详细信息等详细信息。存储库是应用程序签名包 (JDPI) 的一部分。

对于可缓存应用程序的第一个会话,APBR 查询 ASC 以获取流的应用程序详细信息。如果应用程序的条目在 ASC 中不可用,APBR 将向 JDPI 查询应用程序详细信息。APBR 使用流的 IP 地址和端口详细信息进行查询。如果应用程序映射可用,则 JDPI 会将详细信息返回给 APBR。获取应用详细信息后,APBR 会搜索应用的配置配置文件,并通过分配的路由实例路由数据包。

同时,JDPI 继续处理数据包并更新 ASC(如果已启用)。对于后续流,APBR 根据流的 ASC 中存在的应用条目来执行流量路由。

借助第一数据包分类,您可以在可缓存应用程序的 APBR 配置中对源 NAT 使用不同的 NAT 池。

首次数据包分类的优势

借助第一数据包分类,您可以准确、高效地引导网络上的流量,从而优化网络链路利用率并提高性能。

局限性

-

对于不可缓存的应用程序,当您对源 NAT 使用不同的 NAT 池并在会话中间应用 APBR 时,即使在中游应用 APBR,会话的源 IP 地址也保持不变。

- 如果应用程序的 IP 地址和端口范围详细信息发生更改,则更改可能不会立即反映在应用程序签名包中。您必须安装应用程序签名包才能获取 IP 地址和端口范围的最新更新。

- 如果微服务在云上托管多个应用(如 OFFICE365),则不可能对 IP 地址和端口范围进行精细化。对于此类情况,第一个数据包分类将返回父应用程序详细信息。您必须将 APBR 配置文件规则配置为包括嵌套应用程序和父应用程序。示例:使用动态应用程序创建 APBR 规则作为 MS-TEAMS,并在同一规则中添加 OFFICE365-CREATE-CONVERSATION 作为第一个数据包分类。

基于策略的高级路由选项

您可以使用以下选项简化使用 APBR 的流量处理:

Limit route change- 某些会话在会话中间进行连续分类,因为应用程序签名用于识别应用程序。每当通过应用签名标识应用时,都会应用 APBR,这会导致流量路由发生更改。您可以使用语句的

tunables选项来限制路由可以针对会话max-route-change更改的次数。set security advance-policy-based-routing tunables max-route-change value例:

[edit]set security advance-policy-based-routing tunables max-route-change 5在此示例中,您希望将每个会话的路由更改次数限制为 5 次。当路由在会话中间发生变化时,此计数将减少到 4。此过程一直持续到计数达到 0。之后,APBR 不会在会话中间应用。

如果已识别的应用程序在 ASC 中有条目,则不会减少该会话的计数,因为该会话根据 APBR 配置以指定的路由启动。

Terminate session if APBR is bypassed–如果在会话中间应用 APBR 时区域之间不匹配,您可以终止会话。如果要在会话过程中应用 APBR,则新的出口接口和现有出口接口必须属于同一区域。如果在会话过程中更改接口的区域,则默认情况下不会应用 APBR,并且流量将继续遍历现有接口。要更改此默认行为,可以使用语句的

tunables选项完全终止会话,而不是允许流量绕过 APBRdrop-on-zone-mismatch遍历同一路由。例:

[edit]set security advance-policy-based-routing tunables drop-on-zone-mismatchEnable logging—您可以启用日志记录以记录设备上发生的事件,例如,当由于接口区域的变化而绕过 APBR 时。您可以使用

enable-logging语句的tunables选项来配置日志记录。例:

[edit]set security advance-policy-based-routing tunables enable-loggingEnable reverse reroute—对于需要 ECMP 路由的流量对称性且传入流量需要在会话中途进行切换的部署,可以使用特定于安全区域的选项 enable-reverse-reroute 实现重新路由,如下所示:

例:

[edit]set security zones security-zone zone-name enable-reverse-reroute当为安全区域启用上述配置时,如果传入数据包到达某个接口并具有不同的传出/返回接口,则会检测到接口中的更改并触发重新路由。将对反向路径执行路由查找,并将优先查找数据包到达的接口。

当反向路径上的流量的路由查找失败时,特定会话的进一步处理将会停止。

从 Junos OS 15.1X49-D130 及更高版本开始支持反向重新路由。

- Support for Layer 3 and Layer 4 Applications—从 Junos OS 20.2R1 版开始,APBR 支持第 3 层和第 4 层自定义应用程序。您可以使用以下配置语句在 APBR 中手动禁用第 3 层和第 4 层自定义应用程序查找:

user@host# set security advance-policy-based-routing tunables no-l3l4-app-lookup

- Application Tracking—

您可以启用 AppTrack 来检查流量并收集指定区域中应用程序流的统计信息。有关详细信息,请参阅 了解应用程序跟踪 。

用例

当使用多个 ISP 链路时:

当有多个链接可用时,APBR 可用于为重要应用选择高带宽、低延迟链接。

APBR 可用于在发生链路故障时为重要流量创建回退链路。当有多个链路可用,并且承载重要应用流量的主链路中断时,可以使用配置为回退链路的另一链路来承载流量。

APBR 可用于隔离流量以进行深度检测或分析。借助此功能,您可以根据需要进行深度检测和审核的应用对流量进行分类。如果需要,此类流量可路由至其他设备。

局限性

APBR 具有以下限制:

重定向流量的路由取决于应用程序系统缓存 (ASC) 中是否存在条目。仅当 ASC 查找成功时,路由才会成功。在第一个会话中,当流量不存在 ASC 时,流量将通过默认路由(非 APBR 路由)遍历到目标(此限制仅适用于 Junos OS 15.1X49-D110 之前的版本)。

如果未安装应用程序签名包或未启用应用程序标识,APBR 将不起作用。

具有中游支持的 APBR 具有以下限制:

APBR 仅适用于正向流量。

APBR 不适用于由控制会话中的实体发起的数据会话,例如活动 FTP。

对源 NAT 和中游 APBR 使用不同的 NAT 池时,会话的源 IP 地址将继续与应用中游 APBR 之前会话一直使用的 IP 地址相同。

仅当所有出口接口都在同一区域中时,具有中游支持的 APBR 才有效。因此,只有转发和虚拟路由和转发 (VRF) 路由实例可用于利用 APBR 中游支持。

另见

示例:为应用感知流量管理解决方案配置基于策略的高级路由

此示例说明如何在 SRX 系列防火墙上配置 APBR。

要求

此示例使用以下硬件和软件组件:

安装在 SRX 系列防火墙上的有效应用识别功能许可证。

Junos OS 15.1X49-D60 或更高版本的 SRX 系列防火墙。此配置示例针对 Junos OS 15.1X49-D60 版进行了测试。

概述

在此示例中,您希望将到达信任区域的 HTTP、社交网络和 Yahoo 流量转发到下一跃点 IP 地址指定的特定设备或接口。

当流量到达信任区域时,APBR 配置文件会对其进行匹配,如果找到匹配规则,则会将数据包转发到路由实例中指定的静态路由和下一跃点。当可访问下一跳地址时,在路由表中配置的静态路由将插入到转发表中。发往静态路由的所有流量都将传输到下一跃点地址,以便传输到特定的设备或接口。

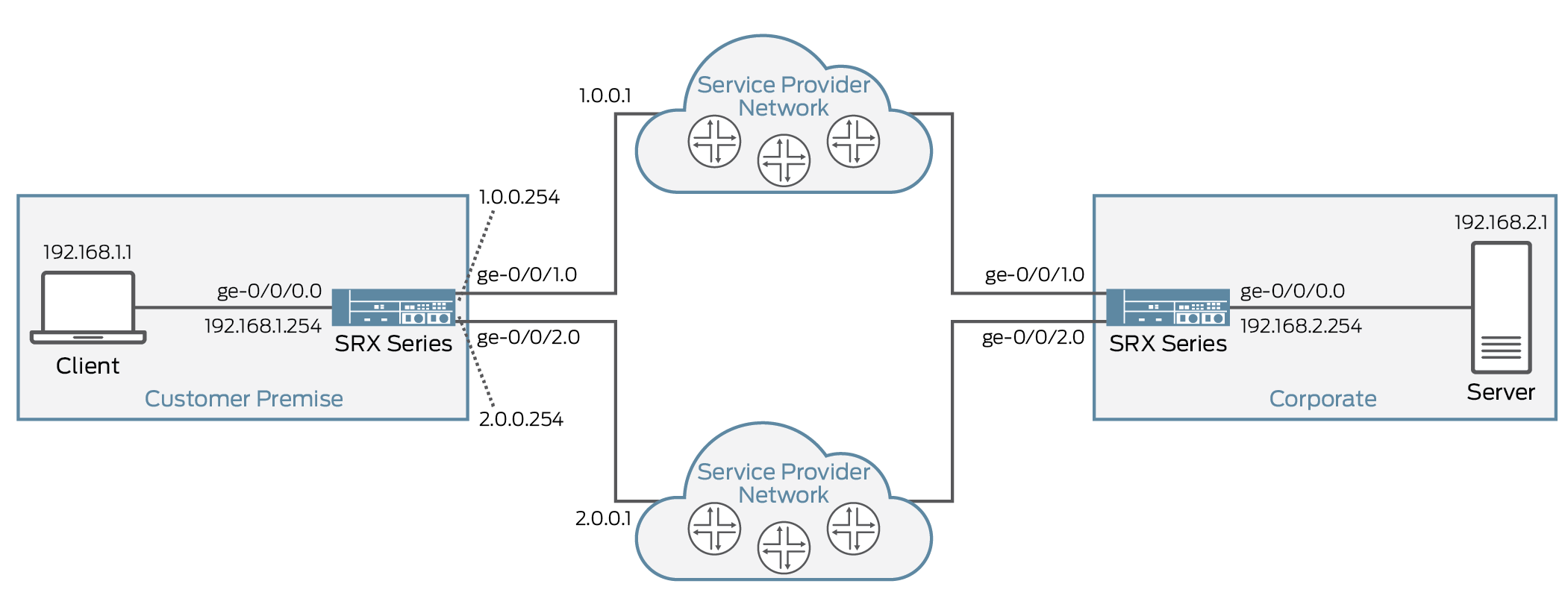

图 3 显示了此配置示例中使用的拓扑。

拓扑

拓扑

表 1 提供了此示例中使用的参数的详细信息。

参数 |

名字 |

描述 |

|---|---|---|

路由实例 |

|

转发类型的路由实例用于转发流量。 发往静态路由的所有合格流量(例如:192.168.0.0/16)都将转发到下一跳设备(例如:其接口上带有 1.0.0.1 地址)。 |

|

||

RIB 组 |

apbr_group |

路由信息库 (RIB)(也称为路由表)组的名称。 此 RIB 组配置为从 inet.0、RI1.inet.0、RI2.inet.0 和 RI3.inet.0 导入接口路由条目。 |

APBR 配置文件 |

配置文件-1 |

APBR 配置文件的名称。此配置文件匹配应用和应用组,并将匹配的流量重定向到指定的路由实例(例如:R1)进行路由查找。配置文件包含多个规则。 |

统治 |

|

定义 APBR 配置文件的规则。将规则与一个或多个应用程序(例如:对于 HTTP)或应用程序组相关联。如果应用程序与配置文件中规则的任何应用程序或应用程序组匹配,则应用程序配置文件规则将被视为匹配,并且流量将被重定向到路由实例(例如:R1)进行路由查找。 |

|

||

区 |

信任 |

指定可应用 APBR 配置文件的源区域。 |

要使用 APBR 基于应用重定向流量,可能需要将接口路由从一个路由实例导入到另一个路由实例。您可以使用下列机制之一:

用于导入接口路由 的 RIB 组

用于导入接口路由的路由策略

使用路由策略导入接口路由时,如果未对路由策略使用相应的作,可能会导致管理本地路由(使用 fxp0)泄漏到非默认路由实例。当设备处于机箱群集模式时,由于限制,此类情况可能会导致 RG0 故障切换。建议不要在非默认路由实例的路由表中配置 fxp0 本地路由。以下示例描述了策略选项的示例配置。请注意,拒绝作有助于消除不需要的路由。您可以使用特定路由拒绝 fxp0 路由。

policy-statement statement-name {

term 1 {

from {

instance master;

route-filter route-filter-ip-address exact;

}

then accept;

}

then reject;

}

APBR 用于在正向路径中路由数据包。要使回传流量通过同一路径到达,我们建议使用 ECMP 配置以及负载均衡路由策略配置远程 SRX 系列防火墙,如以下示例配置中所示:

user@host> set routing-options static route ip-address next-hop ip-address user@host> set routing-options static route ip-address next-hop ip-address user@host> set policy-options policy-statement load-balance-policy then load-balance per-packet user@host> set routing-options forwarding-table export load-balance-policy

配置

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层 [edit] 级的 CLI 中,然后从配置模式进入 commit 。

set routing-instances R1 instance-type forwarding set routing-instances R1 routing-options static route 192.168.0.0/16 next-hop 1.0.0.1 set routing-instances R2 instance-type forwarding set routing-instances R2 routing-options static route 192.168.0.0/16 next-hop 2.0.0.1 set routing-options interface-routes rib-group inet apbr_group set routing-options rib-groups apbr_group import-rib inet.0 set routing-options rib-groups apbr_group import-rib RI1.inet.0 set routing-options rib-groups apbr_group import-rib RI2.inet.0 set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTP set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1 set security advance-policy-based-routing profile profile1 rule rule-app2 match dynamic-application-group junos:web:social-networking set security advance-policy-based-routing profile profile1 rule rule-app2 then routing-instance R2 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone trust advance-policy-based-routing-profile profile1

配置基于策略的高级路由

分步过程

要配置 APBR:

创建路由实例。

[edit] user@host# set routing-instances R1 instance-type forwarding user@host# set routing-instances R1 routing-options static route 192.168.0.0/16 next-hop 1.0.0.1 user@host# set routing-instances R2 instance-type forwarding user@host# set routing-instances R2 routing-options static route 192.168.0.0/16 next-hop 2.0.0.1

将一个或多个路由表分组以形成名为 apbr_group 的 RIB 组,并将路由导入路由表。

[edit] set routing-options interface-routes rib-group inet apbr_group set routing-options rib-groups apbr_group import-rib inet.0 set routing-options rib-groups apbr_group import-rib RI1.inet.0 set routing-options rib-groups apbr_group import-rib RI2.inet.0

创建 APBR 配置文件并定义规则。

[edit] user@host# set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTP user@host# set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1 user@host# set security advance-policy-based-routing profile profile1 rule rule-app2 match dynamic-application-group junos:web:social-networking user@host# set security advance-policy-based-routing profile profile1 rule rule-app2 then routing-instance R2

将 APBR 配置文件应用于安全区域。

[edit] user@host# set security zones security-zone trust host-inbound-traffic system-services all user@host# set security zones security-zone trust host-inbound-traffic protocols all user@host# set security zones security-zone trust interfaces ge-0/0/0.0 user@host# set security zones security-zone trust advance-policy-based-routing-profile profile1

结果

在配置模式下,输入 show routing-instances 和 show security zones 命令,以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]

user@host# show routing-instances

R1 {

instance-type forwarding;

routing-options {

static {

route 192.168.0.0/16 next-hop 1.0.0.1;

}

}

}

R2 {

instance-type forwarding;

routing-options {

static {

route 192.168.0.0/16 next-hop 2.0.0.1;

}

}

}

[edit]

user@host# show routing-options

interface-routes {

rib-group inet apbr_group;

}

rib-groups {

apbr_group {

import-rib [ inet.0 RI1.inet.0 RI2.inet.0 ];

}

}

[edit]

user@host# show security advance-policy-based-routing

profile profile1 {

rule rule-app1 {

match {

dynamic-application junos:HTTP;

}

then {

routing-instance R1;

}

}

rule rule-app2 {

match {

dynamic-application-group junos:web:social-networking;

}

then {

routing-instance R2;

}

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

advance-policy-based-routing-profile {

profile1;

}

}

如果完成设备配置,请从配置模式输入 commit 。

验证

验证基于策略的高级路由统计信息

目的

显示 APBR 的统计信息,例如为基于应用程序的路由处理的会话数、为会话应用 APBR 的次数等。

行动

从配置模式,输入 show security advance-policy-based-routing statistics 命令。

user@host> show security advance-policy-based-routing statistics Advance Profile Based Routing statistics: Sessions Processed 9 App rule hit on cache hit 0 App rule hit on HTTP Proxy/ALG 0 Midstream disabled rule hit on cache hit 2 URL cat rule hit on cache hit 0 DSCP rule hit on first packet 2 App and DSCP hit on first packet 0 App rule hit midstream 1 Default rule match 0 Midstream disabled rule hit midstream 1 URL cat rule hit midstream 0 App and DSCP rule hit midstream 0 DSCP rule hit midstream 0 Route changed on cache hits 2 Route changed on HTTP Proxy/ALG 0 Route changed midstream 0 Default rule applied 0 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0 Application services bypass 0

意义

命令输出将显示以下详细信息:

为基于应用的路由处理的会话。

应用流量与 APBR 配置文件匹配以及根据不同标准为会话应用 APBR 的次数。

查询 AppID 以识别应用流量的次数。

-

默认路由与 APBR 所选路由的安全区域不匹配,并且由于此不匹配而丢弃流量的实例数。

有关详细信息,请参阅 显示基于安全高级策略的路由统计信息 。

配置基于策略的高级路由策略

从 Junos OS 18.2R1 版开始,您可以通过将源地址、目标地址和应用程序定义为匹配条件来配置基于策略的高级路由 (APBR) 策略;成功匹配后,配置的 APBR 配置文件将作为会话的应用服务应用。在 Junos OS 的早期版本中,可以将 APBR 配置文件附加到入口流量的传入安全区域,并按安全区域应用 APBR。现在,借助 APBR 策略的支持,您可以根据传入的安全区域、源地址、目标地址和应用对流量应用不同的 APBR 规则集

此增强功能提供了更灵活的流量处理功能,从而为转发数据包提供了精细控制。

支持的匹配标准包括源地址、目标地址和应用程序。这些应用可用于支持基于协议和 4 层端口的匹配条件。

如果为安全区域配置了一个或多个 APBR 策略,则会在会话创建阶段评估该策略。一旦选择了与会话匹配的策略,策略查找将终止。成功匹配后,将使用使用 APBR 策略配置的 APBR 配置文件用于会话。

APBR 策略的工作原理是什么?

APBR 策略是为安全区域定义的。如果存在一个或多个与区域关联的 APBR 策略,则从安全区域发起的会话将通过策略匹配。

通过 APBR 策略匹配流量,并根据定义的参数/规则应用基于策略的高级路由转发流量,涉及以下顺序:

当流量到达入口区域时,APBR 策略规则会与之匹配。策略匹配条件包括源地址、目标地址和应用。

当流量与安全策略规则匹配时,APBR 策略的作将应用于流量。您可以通过指定 APBR 配置文件名称,在 APBR 策略作中将 APBR 启用为应用程序服务。

APBR 配置文件配置包含一组规则,其中包含一组动态应用程序和 动态应用程序组作为匹配条件。这些规则的作部分包含需要转发流量的路由实例。路由实例可以包括静态路由或动态获知路由的配置。

发往静态路由的所有流量都将传输到下一跃点地址,以便传输到特定的设备或接口。

APBR 策略规则是终端规则,这意味着一旦流量与策略匹配,其他策略就不会对其进行进一步处理。

如果 APBR 策略具有匹配的流量,而 APBR 配置文件没有任何与规则匹配的流量,则与 APBR 策略匹配的流量将通过默认路由实例 [inet0] 遍历到目标。

旧版 APBR 配置文件支持

在 Junos OS 18.2R1 版之前,APBR 配置文件应用于安全区域级别。借助对 APBR 策略的支持,安全区域级别的 APBR 配置将来将被弃用,而不是立即删除,以提供向后兼容性,并有机会使配置符合新配置。

但是,如果配置了基于区域的 APBR,并尝试为特定安全区域添加 APBR 策略,则提交可能会失败。您必须删除基于区域的配置,才能为该区域配置 APBR 策略。同样,如果为安全区域配置了 APBR 策略,而您尝试配置基于区域的 APBR,则会导致提交错误。

限度

使用 APBR 策略规则中的特定地址或地址集时,建议使用全局通讯簿。因为,特定于区域的规则可能不适用于目标地址,因为在策略评估时目标区域是未知的。

不支持为安全区域 junos-host 区域配置 APBR 策略。

示例:配置基于策略的高级路由策略

此示例说明如何配置 APBR 策略,以及如何在与 APBR 策略规则匹配的会话上应用 APBR 配置文件。

要求

此示例使用以下硬件和软件组件:

SRX 系列防火墙,Junos OS 18.2R1 或更高版本。此配置示例在 Junos OS 18.2R1 版上进行了测试。

安装在 SRX 系列防火墙上的有效应用识别功能许可证。

概述

在此示例中,您希望将到达信任区域的 HTTP 流量转发到下一跃点 IP 地址指定的特定设备或接口。

当流量到达信任区域时,APBR 策略会对其进行匹配。当流量与策略匹配时,配置的 APBR 规则将作为应用服务应用于允许的流量。根据 APBR 规则将数据包转发到路由实例中指定的静态路由和下一跳。当可访问下一跳地址时,在路由表中配置的静态路由将插入到转发表中。发往静态路由的所有流量都将传输到下一跃点地址,以便传输到特定的设备或接口。

在此示例中,您必须完成以下配置:

定义路由实例和 RIB 组。

创建 ABPR 配置文件。

创建安全区域。

创建 APBR 策略并将 APBR 配置文件附加到该策略。

配置

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层 [edit] 级的 CLI 中,然后从配置模式进入 commit 。

set routing-instances R1 instance-type forwarding set routing-instances R1 routing-options static route 5.0.0.0/24 next-hop 3.0.0.2 set routing-options interface-routes rib-group inet fbf-group set routing-options rib-groups fbf-group import-rib inet.0 set routing-options rib-groups fbf-group import-rib RI1.inet.0 set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTP set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1.0 set security advance-policy-based-routing from-zone trust policy SLA1 match source-address any set security advance-policy-based-routing from-zone trust policy SLA1 match destination-address any set security advance-policy-based-routing from-zone trust policy SLA1 match application any set security advance-policy-based-routing from-zone trust policy SLA1 then application-services advance-policy-based-routing-profile profile1

配置基于策略的高级路由

分步过程

要在与 APBR 策略匹配的流量上应用 APBR,请执行以下作:

创建路由实例。

[edit]

user@host#set routing-instances R1 instance-type forwardinguser@host#set routing-instances R1 routing-options static route 5.0.0.0/24 next-hop 3.0.0.2将一个或多个路由表分组以形成名为 apbr_group 的 RIB 组,并将路由导入路由表。

[edit]

user@host#set routing-options interface-routes rib-group inet fbf-groupuser@host#set routing-options rib-groups fbf-group import-rib inet.0user@host#set routing-options rib-groups fbf-group import-rib RI1.inet.0创建 APBR 配置文件并定义规则。

[edit]

user@host#set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTPuser@host#set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1创建安全区域。

[edit]

user@host#set security zones security-zone trust host-inbound-traffic system-services alluser@host#set security zones security-zone trust host-inbound-traffic protocols alluser@host#set security zones security-zone trust interfaces ge-0/0/1.0创建 APBR 策略并将 APBR 配置文件应用于安全区域。

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy SLA1 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 match application anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 then application-services advance-policy-based-routing-profile profile1

结果

在配置模式下,输入 show routing-instances 和 show security zones 命令,以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]

user@host# show routing-instances

R1 {

instance-type forwarding;

routing-options {

static {

route 5.0.0.0/24 next-hop 3.0.0.2;

}

}

}

[edit]

user@host# show routing-options

interface-routes {

rib-group inet fbf_group;

}

rib-groups {

fbf_group {

import-rib [ inet.0 RI1.inet.0];

}

}

[edit]

user@host# show security advance-policy-based-routing

from-zone trust {

policy SLA1 {

match {

source-address any;

destination-address any;

application any;

}

then {

application-services {

advanced-policy-based-routing-profile profile1;

}

}

}

}

profile profile1 {

rule rule-app1 {

match {

dynamic-application junos:HTTP;

}

then {

routing-instance R1;

}

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

如果完成设备配置,请从配置模式输入 commit 。

验证

验证基于策略的高级路由统计信息

目的

显示 APBR 的统计信息,例如为基于应用程序的路由处理的会话数、为会话应用 APBR 的次数等。

行动

从配置模式,输入 show security advance-policy-based-routing statistics 命令。

Sessions Processed 18994 AppID cache hits 18994 AppID requested 0 Rule matches 0 Route changed on cache hits 0 Route changed midstream 0 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0

意义

命令输出将显示以下详细信息:

为基于应用的路由处理的会话。

应用程序流量与 APBR 配置文件匹配且 APBR 应用于会话的次数。

查询 AppID 以识别应用流量的次数。

有关详细信息,请参阅 显示基于安全高级策略的路由统计信息 。

验证 APBR 策略配置

目的

显示有关 APBR 策略、关联的 APBR 配置文件的信息,并显示有关 APBR 策略命中次数的信息。

行动

从配置模式,输入 show security advanced-policy-based-routing 命令。

user@host> show security advanced-policy-based-routing policy-name SLA1

From zone: trust

Policy: SLA1, State: enabled, Index: 7, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: any

APBR profile: profile1

从配置模式,输入 show security advanced-policy-based-routing hit-count 命令。

user@host> show security advanced-policy-based-routing hit-count

Logical system: root-logical-system

Index From zone Name Hit count

1 trust SLA1 3

2 trust SLA2 0

3 trust SLA1 0

Number of policy: 3

意义

命令输出将显示以下详细信息:

详细信息,例如策略的状态、关联的 APBR 配置文件。

根据策略收到的命中数显示策略的效用率。

了解 URL 基于类别的路由

从 Junos OS 18.3 R1 版开始,SRX 系列防火墙和 vSRX 虚拟防火墙实例支持基于 URL 类别的路由。通过基于 URL 类别的路由,可以使用 URL 类别作为 APBR 配置文件中的匹配标准。URL 类别基于目标服务器 IP 地址,类别识别利用增强型 Web 过滤 (EWF) 和从内容安全模块获得的本地 Web 过滤结果。

通过基于 URL 类别的路由,您可以识别 Web 流量并有选择地将 Web 流量路由到指定目标。

Web 过滤根据主机、URL 或 IP 地址将网站分类为类别,并根据这些类别执行过滤。您可以通过将 URL 类别指定为规则中的匹配条件来配置 APBR 配置文件。APBR 配置文件规则会匹配具有指定匹配条件的流量,匹配成功后,配置的 APBR 配置文件将作为会话的应用服务应用。例如,假设您希望通过特定的下一跃点路由属于特定网站类别(如社交媒体)的所有流量。在这种情况下,您可以使用 URL 类别列表(如 Enhanced_Social_Web_Facebook、Enhanced_Social_Web_LinkedIn、Enhanced_Social_Web_Twitter 或 Enhanced_Social_Web_Youtube 或任何其他自定义 URL 作为策略中的匹配条件创建新的 APBR 配置文件。与规则中定义的 URL 类别之一匹配的流量将使用特定路由实例的路由进行转发。

当 APBR 配置文件将流量与规则中包含的 URL 类别进行匹配时,APBR 将查询 Web 过滤模块以获取 URL 类别详细信息。如果 URL 过滤缓存中没有 URL 类别,则安全设备会向配置了 Web 过滤的私有云发送分类详细信息请求。如果流量与任何 URL 类别不匹配,则请求未分类,会话将进行正常处理(非 APBR 路由)。

如果配置了 EWF 的私有云在 3 秒的间隔内未响应 URL 类别请求,则会话将进行正常处理(非 APBR 路由)。

APBR 配置文件中的规则处理

您可以根据应用的属性对流量进行分类,然后基于这些属性应用策略来重定向流量,从而提供基于策略的高级路由。为此,您必须定义 APBR 配置文件并将其关联到 APBR 策略。您可以创建 APBR 配置文件以包含多个规则,其中有动态应用程序和/或应用程序组或 URL 类别作为匹配条件。在 APBR 配置文件中配置的规则可以包括以下任一内容:

一个或多个应用程序、动态应用程序或应用程序组

URL 类别(IP 目标地址)- EWF 或本地 Web 过滤。

在 APBR 配置文件中,将对两个匹配标准执行规则查找。如果只有一个匹配条件可用,则根据可用的匹配条件进行规则查找。

APBR 配置文件包括用于将流量与应用程序或 URL 类别进行匹配的规则,以及用于将匹配流量重定向到指定路由实例以进行路由查找的作。

在 Junos OS 18.3R1 版中,URL 类别匹配基于目标 IP 地址完成;因此,基于 URL 类别的规则匹配将在会话的第一个数据包处终止。由于动态应用程序可能会在会话中间被识别,因此动态应用程序规则的匹配过程会一直持续到应用程序识别过程完成为止。

URL 基于类别的路由的优势

使用基于 URL 的类别,您可以对 Web 流量进行精细控制。属于特定类别网站的流量通过不同的路径重定向,并基于类别对其进行进一步的安全处理,包括 HTTPS 流量的 SSL 解密。

基于 URL 类别的流量处理功能使您能够对选定的网站使用不同的路径。使用不同的路径可以提高体验质量 (QoE),还能让您有效利用可用带宽。

除了基于应用的动态路由外,SD-WAN 解决方案还可以利用基于 URL 类别的路由。

基于 URL 类别的路由可用于本地互联网分支解决方案,因为它可以处理源 NAT 配置更改。

URL 基于类别的路由的限制

在 APBR 配置文件中使用 URL 类别具有以下限制:

APBR 配置文件中仅使用目标 IP 地址进行 URL 类别标识。不支持基于主机、URL 或 SNI 字段的 URL 类别。

您可以将动态应用程序或 URL 类别配置为 APBR 配置文件规则中的匹配条件。同时使用 URL 类别和动态应用程序配置规则会导致提交错误。

示例:配置 URL 基于类别的路由

此示例说明如何配置基于 URL 类别的路由。

要求

此示例使用以下硬件和软件组件:

采用 Junos OS 18.3 R1 或更高版本的 SRX 系列防火墙。此配置示例在 Junos OS 18.3 R1 版上进行了测试。

SRX 系列防火墙上安装的有效应用识别功能许可证。

增强型 Web 过滤 (EWF) 选项要求您购买瞻博网络 Web 过滤许可证。本地 Web 过滤不需要许可证。

概述

此示例说明如何在 SRX 系列防火墙上配置 APBR,以便使用基于 URL 类别的路由将到达信任区域的社交媒体流量转发到特定设备或接口。

当流量到达时,APBR 配置文件会对其进行匹配,如果找到匹配规则,则将数据包转发到路由实例中指定的静态路由和下一跳 IP 地址。当可访问下一跳地址时,在路由表中配置的静态路由将添加到转发表中。发往静态路由的所有流量都将传输到下一跃点地址,以便传输到特定设备或接口。

在此示例中,您将完成以下配置:

启用以下任一类型的 Web 过滤:

增强型 Web 过滤 (EWF) — 在设备上启用 EWF 时,EWF 引擎将拦截 HTTP 和 HTTPS 请求,并将 URL 分类为 95 个或更多预定义类别之一,并提供站点信誉信息。请参阅 使用 EWF 配置 URL 基于类别的路由。

本地 Web 过滤 - 启用本地 Web 过滤后,您可以配置具有多个 URL 列表的自定义 URL 类别,并使用允许、许可和记录、阻止和隔离等作将其应用于内容安全 Web 过滤配置文件。若要使用本地 Web 过滤,必须创建 Web 过滤配置文件,并确保类别自定义是配置文件的一部分。请参阅 使用本地 Web 过滤配置基于 URL 的路由。

定义路由实例和路由信息库(RIB;也称为路由表组。)

定义 APBR 配置文件并将其关联到 APBR 策略。

使用 EWF 配置 URL 基于类别的路由

本部分提供使用 EWF 配置基于 URL 类别的路由的步骤。 表 2 提供了此示例中使用的参数的详细信息。

参数 |

名字 |

描述 |

|---|---|---|

APBR 配置文件 |

APBR-PR1 |

APBR 配置文件的名称。 |

APBR 策略 |

第 1 页 |

APBR 策略的名称。 |

统治 |

|

APBR 配置文件规则的名称。 APBR 配置文件规则将流量与定义的 URL 类别进行匹配,并将匹配的流量重定向到指定的路由实例(例如:RI1)进行路由查找。 |

类别 |

Enhanced_Social_Web_Facebook |

在 APBR 配置文件规则中定义的用于匹配流量的类别。 |

路由实例 |

|

转发类型的路由实例用于转发流量。 发往静态路由(IP 地址为 1.0.0.254/8)的所有合格流量都将转发至下一跳设备(IP 地址为 1.0.0.1)。 |

RIB 组 |

apbr_group |

RIB 组的名称。 RIB 组与转发路由实例共享接口路由。为确保下一跃点可解析,主路由表中的接口路由将通过 RIB 组与路由实例中指定的路由表共享。 |

若要使用 EWF 执行基于 URL 类别的路由,必须完成以下过程:

启用增强型 Web 筛选

分步过程

要在 APBR 配置文件中使用 URL 类别作为匹配标准,必须在内容安全性中启用 EWF。

EWF 选项要求您购买瞻博网络 Web 过滤许可证。本地 Web 过滤不需要许可证。

通过将 Web 过滤类型指定为

juniper-enhanced来启用 EWF。[edit]

user@host#set security utm feature-profile web-filtering type juniper-enhanced将已配置的 EWF 引擎的缓存大小设置为 500,缓存超时设置为 1800 秒。

[edit]

user@host#set security utm feature-profile web-filtering juniper-enhanced cache size 500user@host#set security utm feature-profile web-filtering juniper-enhanced cache timeout 1800有关 EWF 配置的详细信息,请参阅增强型 Web 筛选 (EWF)。

定义路由实例和 RIB 组

分步过程

定义路由实例和 RIB 组。

创建路由实例以将流量转发到不同的下一跃点。在此步骤中,您将静态路由 1.0.0.254/8 配置为 1.0.0.1。

[edit]

user@host#set routing-instances RI1 instance-type forwardinguser@host#set routing-instances RI1 routing-options static route 1.0.0.254/8 next-hop 1.0.0.1创建 RIB 组。

[edit]

user@host#set routing-options interface-routes rib-group inet apbr_groupuser@host#set routing-options rib-groups apbr_group import-rib inet.0user@host#set routing-options rib-groups apbr_group import-rib RI1.inet.0来自主路由表 (inet.0) 的接口路由通过 RIB 组与路由实例 RI1.inet.0 中指定的路由表共享。

配置 APBR 配置文件

分步过程

为 Facebook 应用程序创建规则,并将匹配的流量转发到路由实例 RI1。

创建 APBR 配置文件并定义 URL 类别的匹配标准。

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw match category Enhanced_Social_Web_FacebookAPBR 配置文件规则将流量匹配到定义的 URL 类别,即本例中的 Facebook 应用。

指定与 URL 类别匹配的流量的作。

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw then routing-instance RI1在此步骤中,您指定将与 apbr-pr1 规则匹配的流量重定向到路由实例 RI1。

配置 APBR 策略并附加 APBR 配置文件

分步过程

将应用程序配置文件关联到 APBR 策略,以启用基于 URL 类别的路由。

定义 APBR 策略。为源地址、目标地址和应用程序指定策略

any匹配条件。[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p1 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p1 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p1 match application any当流量到达时,APBR 策略规则会与之匹配。

将 APBR 配置文件附加到策略。

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p1 then application-servicesadvance-policy-based-routing-profile apbr-pr1当流量与 APBR 策略 (p1) 规则匹配时,APBR 配置文件 apbr-pr1 将作为 APBR 策略的作应用于流量。根据 APBR 配置文件规则 rule-social-nw,与 Facebook 应用匹配的流量将重定向到路由实例 RI1。

结果

在配置模式下,输入 show 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit security]

user@host# show advance-policy-based-routing

profile apbr-pr1 {

rule rule-social-nw {

match {

category Enhanced_Social_Web_Facebook;

}

then {

routing-instance RI1;

}

}

}

from-zone trust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

application-services {

advance-policy-based-routing-profile apbr-pr1;

}

}

}

}

[edit]

user@host# routing-options

interface-routes {

rib-group inet apbr_group;

}

rib-groups {

apbr_group {

import-rib [ inet.0 RI1.inet.0 ];

}

}

[edit]

user@host# show routing-instances

RRI1 {

instance-type forwarding;

routing-options {

static {

route 1.0.0.254/8 next-hop 1.0.0.1;

}

}

}

如果完成设备配置,请从配置模式输入 commit 。

使用本地 Web 过滤配置基于 URL 的路由

本节提供使用本地 Web 过滤配置基于 URL 类别的路由的步骤。

表 3 提供了此示例中使用的参数的详细信息。

参数 |

名字 |

描述 |

|---|---|---|

APBR 配置文件 |

APBR-PR2 |

APBR 配置文件的名称。 |

APBR 策略 |

第 2 页 |

APBR 策略的名称。 |

统治 |

|

APBR 配置文件规则的名称。 APBR 配置文件规则将流量匹配到定义的 URL 类别,并将匹配的流量重定向到指定的路由实例(例如:RI2)进行路由查找。 |

自定义类别(URL 模式) |

203.0.113.0 203.0.113.10 |

在 APBR 配置文件规则中定义的用于匹配流量的类别。 |

路由实例 |

|

转发类型的路由实例用于转发流量。 发往静态路由(IP 地址为 5.0.0.10)的所有合格流量都将转发至下一跳设备(IP 地址为 9.0.0.1)。 |

RIB 组 |

apbr_group2 |

RIB 组的名称。 RIB 组与转发路由实例共享接口路由。为确保下一跃点可解析,主路由表中的接口路由将通过 RIB 组与路由实例中指定的路由表共享。 |

要使用本地 Web 过滤执行基于 URL 类别的路由,必须完成以下过程:

启用本地 Web 过滤

分步过程

要在 APBR 配置文件中使用 URL 类别作为匹配标准,必须在“内容安全性”中启用本地 Web 过滤。

通过将 Web 过滤类型指定为

juniper-local,启用本地 Web 过滤。[edit]

user@host#set security utm feature-profile web-filtering type juniper-local创建自定义对象和 URL 模式列表。

[edit]

user@host#set security utm custom-objects url-pattern local1 value 203.0.113.0user@host#set security utm custom-objects url-pattern local1 value 203.0.113.10在此步骤中,将创建与 HTTP 上的 IP 地址 203.0.113.0 或 203.0.113.10 匹配的模式。

配置自定义 URL 类别列表。

user@host#set security utm custom-objects custom-url-category custom value local1此示例中指定的 URL 类别是自定义的,您可以在其中添加 URL 列表。在此步骤中,您将添加 URL 列表

local1,其中包括与在步骤 2 中创建的地址 203.0.113.1 和 203.0.113.10 匹配的模式。配置 Web 过滤配置文件。

user@host#set security utm feature-profile web-filtering juniper-local profile P1 category custom action permitWeb 过滤配置文件包括具有许可作的用户定义类别。

有关本地 Web 过滤配置的详细信息,请参阅 本地 Web 过滤。

定义路由实例和 RIB 组

分步过程

定义路由实例和 RIB 组。

创建路由实例以将流量转发到不同的下一跃点。在此示例中,您将使用下一跃点地址 9.0.0.1 配置静态路由 5.0.0.0/10。

[edit]

user@host#set routing-instances RI2 instance-type forwardinguser@host#set routing-instances RI2 routing-options static route 5.0.0.0/16 next-hop 9.0.0.1创建 RIB 组。

[edit]

user@host#set routing-options interface-routes rib-group inet apbr_group2user@host#set routing-options rib-groups apbr_group2 import-rib inet.0user@host#set routing-options rib-groups apbr_group2 import-rib RI2.inet.0来自主路由表 (inet.0) 的接口路由通过 RIB 组与路由实例 (RI2.inet.0) 中指定的路由表共享。

配置 APBR 配置文件

分步过程

创建规则,以便将与自定义 URL 模式匹配的流量转发到路由实例 RI2。

创建 APBR 配置文件并定义 URL 类别的匹配标准。

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr2 rule rule2 match category customAPBR 配置文件规则将流量与定义的自定义 URL 类别(即 URL 模式与此示例中的地址 203.0.113.1 和 203.0.113.10 匹配的流量)。

指定与 URL 类别匹配的流量的作。

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr2 rule rule2 then routing-instance RI2在此步骤中,您指定将与规则匹配的流量重定向到路由实例 RI2。

配置 APBR 策略并附加 APBR 配置文件

分步过程

将 APBR 配置文件关联到 APBR 策略,以启用基于 URL 类别的路由。

定义 APBR 策略。为源地址、目标地址和应用程序指定策略

any匹配条件。[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p2 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p2 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p2 match application any当流量到达时,由 APBR 策略规则匹配。

将 APBR 配置文件附加到策略。

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p2 then application-services advance-policy-based-routing-profile apbr-pr2当流量与 APBR 策略 (p2) 规则匹配时,APBR 配置文件 apbr-pr2 将作为 APBR 策略的作应用于流量。根据 APBR 配置文件规则 rule2,与 Facebook 应用匹配的流量将重定向到路由实例 RI2。

结果

在配置模式下,输入 show 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit security]

user@host# show advance-policy-based-routing

profile apbr-pr2 {

rule rule2 {

match {

category custom;

}

then {

routing-instance RI2;

}

}

}

from-zone trust {

policy p2 {

match {

source-address any;

destination-address any;

application any;

}

then {

application-services {

advance-policy-based-routing-profile apbr-pr2;

}

}

}

}

[edit]

user@host# show routing-options

interface-routes {

rib-group inet apbr_group2;

}

rib-groups {

apbr_group2 {

import-rib [ inet.0 RI2.inet.0 ];

}

}

[edit]

user@host# show routing-instances

RI2 {

instance-type forwarding;

routing-options {

static {

route 5.0.0.0/10 next-hop 9.0.0.1;

}

}

}

如果完成设备配置,请从配置模式输入 commit 。

验证

验证 APBR 统计信息

目的

显示 APBR 的统计信息,例如基于应用程序的路由处理的会话数、该会话应用 APBR 的次数等。

行动

从配置模式,输入 show security advance-policy-based-routing statistics 命令。

user@host> show security advance-policy-based-routing statistics

Advance Profile Based Routing statistics: Session Processed: 5529 ASC Success: 3113 Rule match success: 107 Route modified: 107 AppID Requested: 2416

意义

命令输出将显示以下详细信息:

为基于应用程序的路由处理的会话

在应用程序系统高速缓存 (ASC) 中找到条目的次数

应用程序流量与 APBR 配置文件匹配且 APBR 应用于会话的次数

查询应用标识 (AppID) 以识别应用流量的次数

APBR 应用于会话的次数

绕过 APBR 规则中的应用程序服务

您可以创建 APBR 配置文件,以包含多个具有动态应用程序和/或应用程序组的规则,或者将 URL 类别作为安全设备上的匹配标准。通过基于 URL 类别的路由,您可以识别 Web 流量并有选择地路由到指定目标或需要进一步检查 Web 流量的其他设备。在这种情况下,您可以选择不在要转发到设备以供进一步检查的会话上应用或绕过应用服务。

从 Junos OS 19.1R1 版开始,对于使用 APBR 规则重新路由的会话,您可以绕过应用程序服务。

绕过应用程序服务涉及以下顺序:

APBR 使用应用程序详细信息在 APBR 配置文件(应用程序配置文件)中查找匹配规则。

如果找到匹配的 APBR 规则,则流量将重定向至指定的路由实例,以便进行路由查找。

如果将选项配置为绕过 APBR 规则中会话上的应用程序服务,则会尝试将应用程序服务绕过到会话。

将生成或更新日志消息,以指示绕过会话上的应用程序服务。

您可以使用 APBR 规则绕过应用服务,包括安全策略、应用服务质量 (AppQoS)、瞻博网络 ATP 云、IDP、安全智能 (SecIntel) 和内容安全。

要使旁路生效,需要在第一个数据包中匹配 APBR 规则。如果规则在第一个数据包之后匹配,并且规则配置了绕过选项,则将忽略绕过选项,并且不会绕过应用程序服务。

由于此功能,不会绕过 ALG 服务,因为绕过 ALG 可能会导致关联(数据)会话与适当的安全策略不匹配。

示例:使用 APBR 规则绕过应用程序服务

此示例说明如何使用 APBR 规则绕过会话上的应用程序服务。使用基于 URL 类别的路由,您可以识别 Web 流量并有选择地路由到指定目标或其他设备。在这里,您可以配置为绕过会话上的应用程序服务,从而可以对 Web 流量执行进一步检查。

要求

此示例使用以下硬件和软件组件:

Junos OS 19.1R1 或更高版本的 SRX 系列防火墙。此配置示例在 Junos OS 19.1R1 版上进行了测试。

SRX 系列防火墙上安装的有效应用识别功能许可证。

开始之前:

定义路由实例和 RIB 组。

适当的安全策略,用于对传输流量实施规则,指定可以通过设备的流量,以及在流量通过设备时需要对流量执行的作。

概述

此示例说明如何在 SRX 系列防火墙上配置 APBR,以便使用基于 URL 类别的路由将到达信任区域的社交媒体流量转发到特定设备或接口,并在同一会话中绕过应用服务。

在此示例中,您将完成以下配置:

定义 APBR 配置文件并将其关联到 APBR 策略。APBR 配置文件包括将流量与应用程序和 URL 类别进行匹配的规则。

接下来,指定 APBR 配置文件规则的作。也就是说,将匹配的流量重定向到指定的路由实例,以便进行路由查找。

为匹配的流量指定应用程序绕过选项。

当流量到达时,APBR 配置文件会对其进行匹配,如果找到匹配规则,则将数据包转发到静态路由。发往静态路由的所有流量都将传输到下一跃点地址,以便传输到特定设备或接口。由于您为匹配的流量配置了应用程序绕过选项,因此转发到下一跃点地址的特定设备的流量不会与应用程序服务一起应用。

配置

本部分提供使用增强型 Web 过滤 (EWF) 配置基于 URL 类别的路由的步骤,还可以通过在流量上传递应用程序服务来启用。

启用增强型 Web 筛选

分步过程

要在 APBR 配置文件中使用 URL 类别作为匹配标准,必须在内容安全性中启用 EWF。

EWF 选项要求您购买瞻博网络 Web 过滤许可证。本地 Web 过滤不需要许可证。

通过将 Web 过滤类型指定为

juniper-enhanced来启用 EWF。[edit]

user@host#set security utm feature-profile web-filtering type juniper-enhanced将已配置的 EWF 引擎的缓存大小设置为 500,缓存超时设置为 1800 秒。

[edit]

user@host#set security utm feature-profile web-filtering juniper-enhanced cache size 500user@host#set security utm feature-profile web-filtering juniper-enhanced cache timeout 1800有关 EWF 配置的详细信息,请参阅增强型 Web 筛选 (EWF)。

配置 APBR 规则

分步过程

为 Facebook 应用程序创建规则,并将匹配的流量转发到路由实例 RI1。

创建 APBR 配置文件并定义 URL 类别的匹配标准。

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw match category Enhanced_Social_Web_FacebookAPBR 配置文件规则将流量匹配到定义的 URL 类别,即本例中的 Facebook 应用。

指定与 URL 类别匹配的流量的作。

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw then routing-instance RI1在此步骤中,您指定将与 apbr-pr1 规则匹配的流量重定向到路由实例 RI1。

为与 APBR 规则匹配的流量指定绕过应用程序服务。

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw then application-services-bypass在此步骤中,您将指定要绕过与 apbr-pr1 规则匹配的流量应用程序服务。

配置 APBR 策略并附加 APBR 配置文件

分步过程

将应用程序配置文件关联到 APBR 策略,以启用基于 URL 类别的路由。

定义 APBR 策略。为源地址、目标地址和应用程序指定策略

any匹配条件。[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p1 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p1 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p1 match application any当流量到达时,APBR 策略规则会与之匹配。

将 APBR 配置文件附加到策略。

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p1 then application-services advance-policy-based-routing-profile apbr-pr1当流量与 APBR 策略 (p1) 规则匹配时,APBR 配置文件 apbr-pr1 将作为 APBR 策略的作应用于流量。根据 APBR 配置文件规则 rule-social-nw,与 Facebook 应用匹配的流量将重定向到路由实例 RI1。此外,APBR 配置文件规则规则 rule-social-nw 中指定的会话也会绕过应用程序服务。

结果

在配置模式下,输入 show 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit security]

user@host# show advance-policy-based-routing

profile apbr-pr1 {

rule rule-social-nw {

match {

category Enhanced_Social_Web_Facebook;

}

then {

routing-instance RI1;

application-services-bypass;

}

}

}

from-zone trust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

application-services {

advance-policy-based-routing-profile apbr-pr1;

}

}

}

}

如果完成设备配置,请从配置模式输入 commit 。

验证

验证 APBR 统计信息

目的

显示 APBR 的统计信息,例如基于应用程序的路由处理的会话数、该会话应用 APBR 的次数等。

行动

从配置模式,输入 show security advance-policy-based-routing statistics 命令。

user@host> show security advance-policy-based-routing statistics

Advance Profile Based Routing statistics: Sessions Processed 110 AppID cache hits 110 AppID requested 0 Rule matches 2 Route changed on cache hits 1 Route changed midstream 1 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0 Application Services Bypass 1

意义

命令输出将显示以下详细信息:

为基于应用程序的路由处理的会话

在应用程序系统高速缓存 (ASC) 中找到条目的次数

应用程序流量与 APBR 配置文件匹配且 APBR 应用于会话的次数

查询应用标识 (AppID) 以识别应用流量的次数

APBR 应用于会话的次数

会话中绕过应用程序服务的次数

支持 APBR 策略中的用户源身份

从 Junos OS 19.1R1 版开始,您可以通过将用户源身份与源地址、目标地址和应用程序一起定义为匹配标准之一来配置基于策略的高级路由 (APBR) 策略。成功匹配后,使用 APBR 策略配置的 APBR 配置文件将作为会话的应用服务。源标识使您能够利用存储库中存储的用户信息,例如用户标识表 (UIT)。

source-identity 字段指定应用策略的用户和角色。在策略中将源标识字段指定为匹配标准时,必须先检索用户和角色信息,然后才能继续执行策略查找。在 APBR 策略中使用 source-identity 选项作为匹配标准是可选的。如果 source-identity 字段中的值配置为 any,或者 source-identity 字段中没有条目,则不需要用户信息和角色信息,而是使用其他匹配条件进行策略查找。

您可以使用带有以下关键字的 source-identity 字段指定一个或多个用户或用户角色:

authenticated-user - 已通过身份验证的用户。

unauthenticated-user - 尚未通过身份验证的用户。

any - 所有用户,无论身份验证状态如何。如果未配置 source-identity 字段或将其设置为 any,则仅使用其他匹配条件进行匹配

unknown-user - 由于身份验证服务器断开(如停电)而无法进行身份验证的用户。

在安全设备上,用户标识表 (UIT) 为已通过身份验证的活动用户提供用户和角色信息。表中的每个条目都将一个 IP 地址映射到经过身份验证的用户和任何角色。

UIT 包含所有经过身份验证的用户的 IP 地址、用户名和角色信息。用户标识表中的条目按 IP 地址排序。

在您的安全设备上,支持的 UIT 类型是本地认证表。本地认证表作为 APBR 策略所需信息的认证源。本地认证表是使用 CLI 命令手动或以编程方式在设备上创建的静态 UIT。本地身份验证表中包含的所有用户均被视为经过身份验证的用户。要检索用户和角色信息,将在身份验证表中搜索具有与流量对应的 IP 地址的条目。找到匹配的 IP 地址后,将从表条目中检索用户和角色信息,并与流量相关联。如果未找到,则该用户将被归类为未经过身份验证的用户。

用户和角色信息可以在设备上手动创建,也可以从第三方认证服务器移植,但本地认证表中的数据不会实时更新。

在 APBR 策略查找过程中,如果在 APBR 策略中配置了用户和用户角色,但该条目在本地身份验证表中不存在,则策略不匹配。根据安全策略收到的命中数显示安全策略的实用率的命中计数值不会递增。

有关用户角色检索和策略查找过程的详细信息,请参阅 用户角色防火墙安全策略。

好处

允许您在更精细的级别上定义路由行为,以确保在遍历网络的应用流量上安全实施策略。

提供更灵活的流量处理能力,并根据用户的角色和业务需求对转发数据包进行精细化控制。

本地认证表

您可以使用添加或删除条目的 CLI 命令管理本地认证表。您可以使用 CLI 命令以编程方式将第三方身份验证源中的 IP 地址、用户名和角色添加到本地身份验证表中。如果身份验证源定义了用户和组,则可以将组配置为角色,并像往常一样与用户关联。

使用以下命令向本地认证表添加条目。表中的条目是使用 IP 地址输入的。

user@host >request security user-identification local-authentication-table add user user-name ip-address ip-address role [role-name role-name ]

例:

user@host >request security user-identification local-authentication-table add user-name user1 ip-address 2.2.2.2 roles role1

使用以下命令按 IP 地址或用户名删除条目。

user@host >request security user-identification local-authentication-table delete (ip-address | user-name)

使用以下命令清除本地认证表:

user@host >clear security user-identification local-authentication-table

使用以下命令显示本地认证表的内容:

user@host >show security user-identification local-authentication-table all (brief | extensive)

有关详细信息,请参阅 本地身份验证表。

示例:使用源标识配置基于策略的高级路由策略

此示例说明如何使用源身份配置 APBR 策略,以及如何在与 APBR 策略规则匹配的会话上应用 APBR 配置文件。

要求

此示例使用以下硬件和软件组件:

运行 Junos OS 19.1R1 或更高版本的 SRX 系列防火墙。此配置示例在 Junos OS 19.1R1 版上进行了测试。

安装在 SRX 系列防火墙上的有效应用识别功能许可证。

概述

在此示例中,您希望将到达信任区域的 HTTP 流量转发到下一跃点 IP 地址指定的特定设备或接口。

当流量到达信任区域时,APBR 策略会对其进行匹配。当流量与策略匹配时,配置的 APBR 规则将作为应用服务应用于允许的流量。根据 APBR 规则将数据包转发到路由实例中指定的静态路由和下一跳。当可访问下一跳地址时,在路由表中配置的静态路由将插入到转发表中。发往静态路由的所有流量都将传输到下一跃点地址,以便传输到特定的设备或接口。

在此示例中,您必须完成以下配置:

定义路由实例和 RIB 组。

创建 ABPR 配置文件。

创建 APBR 策略并将 APBR 配置文件附加到该策略。

配置

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层 [edit] 级的 CLI 中,然后从配置模式进入 commit 。

set routing-instances R1 instance-type forwarding set routing-instances R1 routing-options static route 5.0.0.0/24 next-hop 3.0.0.2 set routing-options interface-routes rib-group inet fbf-group set routing-options rib-groups fbf-group import-rib inet.0 set routing-options rib-groups fbf-group import-rib RI1.inet.0 set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTP set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1.0 set security advance-policy-based-routing from-zone trust policy SLA1 match source-address any set security advance-policy-based-routing from-zone trust policy SLA1 match destination-address any set security advance-policy-based-routing from-zone trust policy SLA1 match application any set security advance-policy-based-routing from-zone trust policy SLA1 match source-identity identity-1 set security advance-policy-based-routing from-zone trust policy SLA1 then application-services advance-policy-based-routing-profile profile1

配置基于策略的高级路由

分步过程

向本地认证表添加条目。

输入用户名、IP 地址和用户角色详细信息。

user@host>request security user-identification local-authentication-table add user-name user1 ip-address 2.2.2.2 roles role1

分步过程

要对与 APBR 策略匹配的流量应用 APBR,请执行以下作:

创建路由实例。

[edit]

user@host#set routing-instances R1 instance-type forwardinguser@host#set routing-instances R1 routing-options static route 5.0.0.0/24 next-hop 3.0.0.2将一个或多个路由表分组以形成名为 apbr_group 的 RIB 组,并将路由导入路由表。

[edit]

user@host#set routing-options interface-routes rib-group inet fbf-groupuser@host#set routing-options rib-groups fbf-group import-rib inet.0user@host#set routing-options rib-groups fbf-group import-rib RI1.inet.0创建 APBR 配置文件并定义规则。

[edit]

user@host#set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTPuser@host#set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1创建安全区域。

[edit]

user@host#set security zones security-zone trust host-inbound-traffic system-services alluser@host#set security zones security-zone trust host-inbound-traffic protocols alluser@host#set security zones security-zone trust interfaces ge-0/0/1.0创建 APBR 策略并将 APBR 配置文件应用于安全区域。

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy SLA1 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 match application anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 match source-identity identity-1user@host#set security advance-policy-based-routing from-zone trust policy SLA1 then application-services advance-policy-based-routing-profile profile1

结果

在配置模式下,输入 show routing-instances 和 show security zones 命令,以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]

user@host# show routing-instances

R1 {

instance-type forwarding;

routing-options {

static {

route 5.0.0.0/24 next-hop 3.0.0.2;

}

}

}

[edit]

user@host# show routing-options

interface-routes {

rib-group inet fbf_group;

}

rib-groups {

fbf_group {

import-rib [ inet.0 RI1.inet.0];

}

}

[edit]

user@host# show security advance-policy-based-routing

from-zone trust {

policy SLA1 {

match {

source-address any;

destination-address any;

application any;

source-identity identity-1;

}

then {

application-services {

advanced-policy-based-routing-profile profile1;

}

}

}

}

profile profile1 {

rule rule-app1 {

match {

dynamic-application junos:HTTP;

}

then {

routing-instance R1;

}

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

如果完成设备配置,请从配置模式输入 commit 。

验证

验证 APBR 策略配置

目的

显示有关 APBR 策略、关联的 APBR 配置文件的信息,并显示有关 APBR 策略命中次数的信息。

行动

从配置模式,输入 show security advance-policy-based-routing detail 命令。

user@host>show security advance-policy-based-routing detail Policy: SLA1, State: enabled, Index: 5 Policy Type: Configured Sequence number: 1 From zone: trust Source addresses: any-ipv4(global): 0.0.0.0/0 any-ipv6(global): ::/0 Destination addresses: any-ipv4(global): 0.0.0.0/0 any-ipv6(global): ::/0 Application: any IP protocol: 0, ALG: 0, Inactivity timeout: 0 Source port range: [0-0] Destination port range: [0-0] APBR-Profile: profile1Source identities: identity-1

意义

命令输出在字段中 Source identities 显示源标识详细信息。

在 APBR 规则中使用 DSCP 作为匹配标准

本主题包含以下部分:

介绍

应用识别技术依赖于深度包检测 (DPI)。在某些情况下,DPI 引擎可能无法识别应用程序,例如加密流量。如果对此类流量应用 APBR 规则,则流量将进行正常处理,而不会对其应用 APBR 功能。

从 Junos OS 19.3R1 版开始,SRX 系列防火墙支持将 APBR 规则中的 DSCP 值配置为匹配标准,以便对 DSCP 标记的流量执行 APBR 功能。

除了 APBR 规则的其他匹配条件(如动态应用程序和动态应用程序组)之外,还可以配置 DSCP 值。

通过在 APBR 规则中配置 DSCP 值,可以将 APBR 服务扩展到带有 DSCP 标记的流量。

用例

可以将 APBR 规则与 DSCP 结合使用作为加密流量的匹配标准。

限度

不支持在单个 APBR 配置文件中配置具有 DSCP 值和 URL 类别的规则。

使用 DSCP 值作为匹配标准时的 APBR 规则查找

在 APBR 规则中,可以配置 DSCP 值或动态应用程序,或者两者的组合。

如果在 APBR 规则中同时配置了 DSCP 和动态应用程序,则当流量与规则中指定的所有条件匹配时,该规则将被视为匹配。如果 APBR 规则中存在多个 DSCP 值,则如果任何一个条件匹配,则将其视为匹配。

APBR 配置文件可以包含多个规则,每个规则具有各种匹配条件。

如果 APBR 配置文件中有多个 APBR 规则,则规则查找使用以下优先级顺序:

使用 DSCP + 动态应用程序的规则

具有动态应用的规则

具有 DSCP 值的规则

如果 APBR 配置文件包含多个规则,系统将执行规则查找,并按以下顺序应用该规则:

系统对会话的第一个数据包应用基于 DSCP 的规则。

系统继续检查是否有任何应用程序信息可从 DPI 分类或应用程序系统缓存 (ASC) 获得。

在会话过程中,如果 DPI 识别到新应用程序,系统将执行规则查找并应用新规则(基于应用程序的规则或基于 DSCP 的规则或两者的组合)。

识别应用程序和规则查找一直持续到 DPI 将应用程序识别为最终应用程序或最大重新路由值为止。

如果规则查找与任何规则不匹配,则不会执行进一步作。

让我们通过以下两个示例了解 APBR 如何执行规则查找并应用规则:

示例 1

在此示例中,您将配置三个 APBR 规则:一个规则的 DSCP 值为 30,下一个规则的应用程序为 HTTP,第三个规则的 DSCP 值为 30,应用程序为 HTTP。将最大路由更改值配置为 1(默认值)。

表 4 显示了 APBR 如何执行规则查找和应用规则。

会期 |

流量类型 |

ASC 缓存 |

DPI 分类 |

匹配规则 |

|---|---|---|---|---|

第一次会议 |

DSCP=30 |

那 |

那 |

第 1 条 |

中游会话 |

DSCP=30 应用程序 = HTTP |

是的 |

HTTP |

第 3 条 流量切换是因为规则查找与新规则匹配。 当流量在会话中间根据规则变化进行切换时,最大路由变化的计数将减少到 0。现在,在这种情况下不会再发生路由更改。 |

示例 2

在此示例中,您将配置三个 APBR 规则:一个规则的 DSCP 值为 30,另一个规则的 DSCP 值为 60,第三个规则的 DSCP 值为 30,应用程序为 HTTP。

表 5 显示了 APBR 如何执行规则查找和应用规则。

会期 |

流量类型 |

ASC 缓存 |

DPI 分类 |

匹配规则 |

|---|---|---|---|---|

第一次会议 |

DSCP=30 |

那 |

那 |

第 1 条 |

中游会话 |

DSCP=60 应用程序 = HTTP |

是的 |

DSCP=60 HTTP |

第 2 条 规则 3 与流量不匹配,因为中游的 DSCP 值从 30 更改为 60。 |

将 DSCP 值配置为匹配条件的 APBR 规则

此示例说明如何使用 DSCP 值作为匹配标准配置 APBR 规则。

配置

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层 [edit] 级的 CLI 中,然后从配置模式进入 commit 。

set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/2 unit 0 family inet address 192.0.3.1/24 set interfaces ge-0/0/3 unit 0 family inet address 192.0.4.1/24 set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces ge-0/0/2.0 set security zones security-zone untrust interfaces ge-0/0/3.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set interfaces ge-0/0/0 unit 0 family inet address 4.0.0.1/24 set routing-instances RI1 instance-type forwarding set routing-instances RI1 routing-options static route 192.0.0.0/16 next-hop 192.0.2.254 set routing-instances RI2 instance-type forwarding set routing-instances RI2 routing-options static route 192.0.0.0/16 next-hop 192.0.3.254 set routing-instances RI3 instance-type forwarding set routing-instances RI3 routing-options static route 192.0.0.0/16 next-hop 192.0.4.254 set routing-options rib-groups apbr-group import-rib inet.0 set routing-options rib-groups apbr-group import-rib RI1.inet.0 set routing-options rib-groups apbr-group import-rib RI2.inet.0 set routing-options rib-groups apbr-group import-rib RI3.inet.0 set routing-options interface-routes rib-group inet apbr-group set security advance-policy-based-routing profile p1 rule R1 match dynamic-application junos:HTTP set security advance-policy-based-routing profile p1 rule R1 then routing-instance RI1 set security advance-policy-based-routing profile p1 rule R2 match dscp 56 set security advance-policy-based-routing profile p1 rule R2 match dynamic-application junos:HTTP set security advance-policy-based-routing profile p1 rule R2 then routing-instance RI2 set security advance-policy-based-routing profile p1 rule R3 match dscp 46 set security advance-policy-based-routing profile p1 rule R3 then routing-instance RI3 set security zones security-zone trust advance-policy-based-routing-profile p1 set security zones security-zone trust advance-policy-based-routing-profile p1

分步过程

配置 APBR 规则,将 DSCP 和动态应用程序作为匹配标准。

定义安全区域和接口。

[edit]

user@host#set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.1/24user@host#set interfaces ge-0/0/2 unit 0 family inet address 192.0.3.1/24user@host#set interfaces ge-0/0/3 unit 0 family inet address 192.0.4.1/24user@host#set security zones security-zone untrust host-inbound-traffic system-services alluser@host#set security zones security-zone untrust host-inbound-traffic protocols alluser@host#set security zones security-zone untrust interfaces ge-0/0/1.0user@host#set security zones security-zone untrust interfaces ge-0/0/2.0user@host#set security zones security-zone untrust interfaces ge-0/0/3.0为连接客户端设备的入口接口定义接口和安全区域。

[edit]

user@host#set security zones security-zone trust host-inbound-traffic system-services alluser@host#set security zones security-zone trust host-inbound-traffic protocols alluser@host#set security zones security-zone trust interfaces ge-0/0/0.0user@host#set interfaces ge-0/0/0 unit 0 family inet address 4.0.0.1/24配置路由实例。

[edit]

user@host#set routing-instances RI1 instance-type forwardinguser@host#set routing-instances RI1 routing-options static route 192.0.0.0/16 next-hop 192.0.2.254user@host#set routing-instances RI2 instance-type forwardinguser@host#set routing-instances RI2 routing-options static route 192.0.0.0/16 next-hop 192.0.3.254user@host#set routing-instances RI3 instance-type forwardinguser@host#set routing-instances RI3 routing-options static route 192.0.0.0/16 next-hop 192.0.4.254对一个或多个路由表进行分组,形成名为 apbr-group 的 RIB 组,并将路由导入路由表。

[edit]

user@host#set routing-options rib-groups apbr-group import-rib inet.0user@host#set routing-options rib-groups apbr-group import-rib RI1.inet.0user@host#set routing-options rib-groups apbr-group import-rib RI2.inet.0user@host#set routing-options rib-groups apbr-group import-rib RI3.inet.0user@host#set routing-options interface-routes rib-group inet apbr-group使用动态应用程序 HTTP 作为匹配条件定义 APBR 规则。

[edit]

user@host#set security advance-policy-based-routing profile p1 rule R1 match dynamic-application junos:HTTPuser@host#set security advance-policy-based-routing profile p1 rule R1 then routing-instance RI1APBR 将与 HTTP 应用程序匹配的流量路由到路由实例 RI1。

为 DSCP 和 HTTP 应用程序创建另一个规则。

[edit]

user@host#set security advance-policy-based-routing profile p1 rule R2 match dscp 56user@host#set security advance-policy-based-routing profile p1 rule R2 match dynamic-application junos:HTTPuser@host#set security advance-policy-based-routing profile p1 rule R2 then routing-instance RI2APBR 将与 DSCP 值 56 匹配的流量路由到路由实例 RI2。

再定义一个 DSCP 值为 46 的规则。

[edit]

user@host#set security advance-policy-based-routing profile p1 rule R3 match dscp 46user@host#set security advance-policy-based-routing profile p1 rule R3 then routing-instance RI3user@host#set security zones security-zone trust advance-policy-based-routing-profile p1APBR 将与 DSCP 值 46 匹配的流量路由到路由实例 RI3。

将 APBR 配置文件应用于安全区域。

[edit]

user@host#set security zones security-zone trust advance-policy-based-routing-profile p1

结果

在配置模式下,输入show security advance-policy-based-routingshow routing-instances、和show security zones命令,以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]user@host#show interfaces ge-0/0/0 { unit 0 { family inet { address 4.0.0.1/24; } } } ge-0/0/1 { unit 0 { family inet { address 192.0.2.1/24; } } } ge-0/0/2 { unit 0 { family inet { address 192.0.3.1/24; } } } ge-0/0/3 { unit 0 { family inet { address 192.0.4.1/24; } } }

[edit]user@host#show routing-instances RI1 { instance-type forwarding; routing-options { static { route 192.0.0.0/16 next-hop 192.0.2.254; } } } RI2 { instance-type forwarding; routing-options { static { route 192.0.0.0/16 next-hop 192.0.3.254; } } } RI3 { instance-type forwarding; routing-options { static { route 192.0.0.0/16 next-hop 192.0.4.254; } } }

[edit]user@host#show security advance-policy-based-routing profile p1 { rule R1 { match { dynamic-application junos:HTTP; } then { routing-instance RI1; } } rule R2 { match { dynamic-application junos:HTTP; dscp 56; } then { routing-instance RI2; } } rule R3 { match { dscp 46; } then { routing-instance RI3; } } }

[edit]user@host#show security zones security-zone untrust { host-inbound-traffic { system-services { all; } protocols { all; } } interfaces { ge-0/0/1.0; ge-0/0/2.0; ge-0/0/3.0; } } security-zone trust { host-inbound-traffic { system-services { all; } protocols { all; } } interfaces { ge-0/0/0.0; } advance-policy-based-routing-profile { p1; } }

完成配置后,从配置模式输入 commit 。

要求

此示例使用以下硬件和软件组件:

具有 Junos OS 19.3R1 或更高版本的 SRX 系列防火墙。此配置示例在 Junos OS 19.3R1 版上进行了测试。

任何受支持的 SRX 系列防火墙。

SRX 系列防火墙上安装的有效应用识别功能许可证。

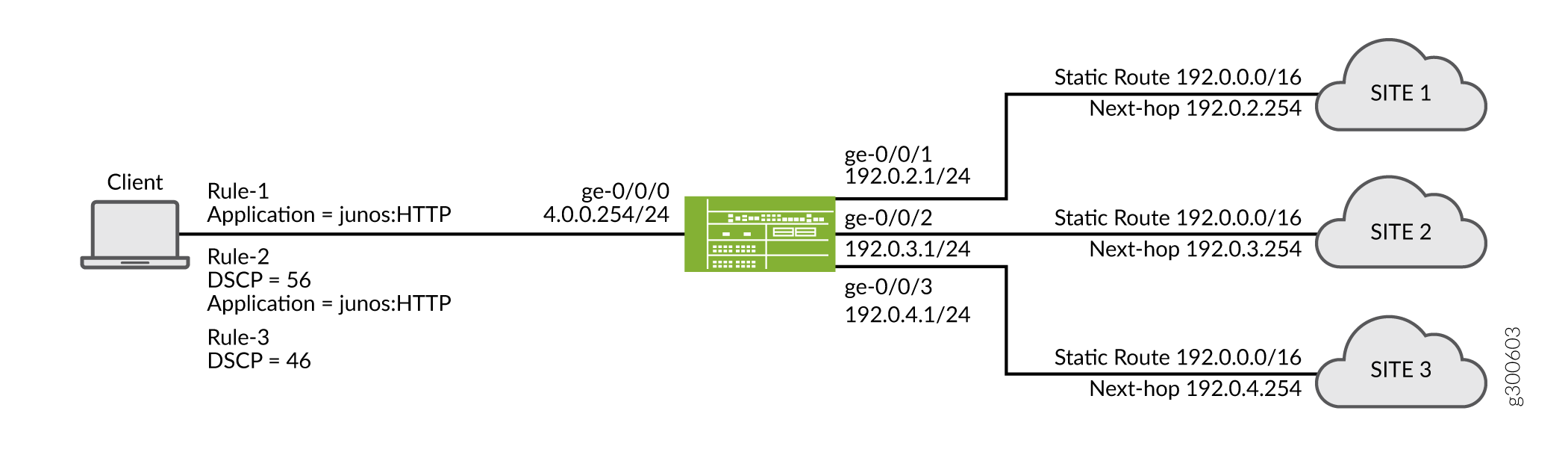

概述

在此示例中,您希望将 HTTP 流量以及标记为 DSCP 值 56 和 DSCP 值 46 的流量转发到站点 1、站点 2 和站点 3 中的特定设备或接口。安全设备使用 APBR 功能,将基于应用或 DSCP 值的流量转发至首选路由。

当流量到达信任区域时,APBR 会将流量与配置的 APBR 配置文件规则进行匹配。如果流量与规则匹配,APBR 会将流量转发到 APBR 规则中定义的特定目标。

例如,您可以将 APBR 配置为根据应用类型将流量路由到不同的目标,如下所示:

规则 1 — 使用下一跃点地址 192.0.2.254 将 HTTP 流量从客户端 1 转发到站点 1。

规则 2 — 使用下一跃点设备 192.0.3.254 将 DSCP 值为 56 的流量和 HTTP 应用程序转发至站点 2。

规则 3 — 使用下一跃点设备 192.0.4.254 将 DSCP 值为 46 的流量转发至站点 3。

图 4 显示了此示例中使用的拓扑。

拓扑

拓扑

表 6 提供了此示例中使用的参数的详细信息。

参数 |

价值 |

关联参数 |

描述 |

|---|---|---|---|

APBR 配置文件 |

小一 |

APBR 配置文件的名称。 |

使用规则配置配置文件以匹配应用程序和 DSCP 值,并为匹配的流量指定目标(例如:routing-instances)。 |

RIB 组 |

RI1.inet.0 |

关联的路由实例 — RI1 |

配置 RIB 组以从 inet.0、RI1.inet.0、RI2.inet.0 和 RI3.inet.0 导入接口路由条目。 |

RI1.inet.2 |

关联的路由实例 — RI2 |

||

RI1.inet.3 |

关联的路由实例 — RI3 |

||

路由实例 |

RI1 |

|

将路由实例配置为包含下一跃点 IP 地址。APBR 将发往静态路由的合格流量转发至站点 1、站点 2 和站点 3 中的下一跳设备地址。 |

RI2 |

|

||

RI3 |

|

||

APBR 规则 |

R1 |

|

配置 APBR 规则并将动态应用程序或 DSCP 值指定为匹配标准。 APBR 将匹配的流量转发到关联的路由实例。 |

R2 |

|

||

R3 |

|

验证

验证基于策略的高级路由统计信息

目的

显示 APBR 的统计信息,例如为基于应用程序的路由处理的会话数、为会话应用 APBR 的次数等。

行动

从配置模式,输入 show security advance-policy-based-routing statistics 命令。

user@host> show security advance-policy-based-routing statistics Advance Profile Based Routing statistics: Sessions Processed 0 App rule hit on cache hit 0 App rule hit on HTTP Proxy/ALG 0 URL cat rule hit on cache hit 0 DSCP rule hit on first packet 0 App and DSCP hit on first packet 0 App rule hit midstream 0 URL cat rule hit midstream 0 App and DSCP rule hit midstream 0 DSCP rule hit midstream 0 Route changed on cache hits 0 Route changed on HTTP Proxy/ALG 0 Route changed midstream 0 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0 Application services bypass 0

意义

命令输出将显示以下详细信息:

为基于应用的路由处理的会话。

应用程序流量或 DSCP 标记的流量与 APBR 配置文件匹配的次数。

流量在中游切换到不同路由的次数。

禁用特定 APBR 规则的 APBR 中游路由

为什么需要选择性地禁用中游路由?

某些会话会在会话过程中进行连续分类,因为应用签名用于识别应用。每当通过应用签名标识应用时,都会应用 APBR,这会导致流量路由发生更改。您可以使用选项 max-route-change 限制路由可以针对会话更改的次数。如果将此选项设置为 0,则对特定会话禁用 APBR。但是,此选项也会在您的设备上全局禁用 APBR 功能,而这些功能可能不是必需的。

在中游选择性禁用 APBR

从 Junos OS 19.4R1 版开始,您可以针对特定 APBR 规则在会话过程中选择性地关闭 APBR 服务,同时为其余会话保留全局 APBR 功能。禁用特定 APBR 规则的中游路由时,系统不会对相应的应用流量应用中游 APBR,而是通过非 APBR 路由来路由流量。

要选择性地禁用中游 APBR,可以在 [edit security advance-policy-based-routing profile apbr-profile-name rule apbr-rule-name] 层级配置禁用中游路由选项 (disable-midstream-routing) 的 APBR 规则。

表 7 显示了选择性禁用中游 APBR 选项的行为。

流量类型 |

流量匹配 APBR 规则 |

结果 |

|---|---|---|

新建会话(当会话的缓存条目不存在时) |

带 |

会话使用默认路由。 |

该 |

||

无 |

应用中游 APBR |

|

应用 APBR,直到最后一个应用程序被识别或如选项中 |

||

已建立的会话(当会话存在缓存条目时) |

带 |

应用 APBR。 |

在以后的会话中脱离 APBR。也就是说,即使缓存命中后在会话中识别到其他应用程序,APBR 也不会应用于这些应用程序。 |

||

无 |

应用 APBR。 |

|

继续应用 APBR,直到最后一个应用程序被识别或按照选项中 |

禁用特定 APBR 规则的中游路由会通过默认的非 APBR 路由将应用程序流量重新路由回。

使用禁用中游路由选项有选择地为特定 APBR 规则禁用 APBR

如果已为特定应用程序配置了 APBR 规则,现在想要选择性地禁用 APBR 中游路由,请使用以下选项:

user@host# set security advance-policy-based-routing profile apbr-profile-name rule apbr-rule-name disable-midstream-routing

例:

[edit security advance-policy-based-routing]user@host#show profile p1 { rule r1 { disable-midstream-routing; match { dynamic-application junos:YAHOO; } then { routing-instance RI1; } } } from-zone trust { policy policy-1 { match { source-address any; destination-address any; application any; } then { application-services { advance-policy-based-routing-profile profile-1; } } } }

show security advance-policy-based-routing statistics使用命令验证 APBR 状态:

Advance Profile Based Routing statistics: Sessions Processed 9 App rule hit on cache hit 0 App rule hit on HTTP Proxy/ALG 0 Midstream disabled rule hit on cache hit 2 URL cat rule hit on cache hit 0 DSCP rule hit on first packet 2 App and DSCP hit on first packet 0 App rule hit midstream 1 Default rule match 0 Midstream disabled rule hit midstream 1 URL cat rule hit midstream 0 App and DSCP rule hit midstream 0 DSCP rule hit midstream 0 Route changed on cache hits 2 Route changed on HTTP Proxy/ALG 0 Route changed midstream 0 Default rule applied 0 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0 Application services bypass 0

在此示例输出中,字段 Midstream disabled rule hit on cache hit 和 Midstream disabled rule hit midstream 指示在与定义的应用程序匹配的规则后,路由在会话中间保持不变的次数,以及禁用中游的规则在应用程序系统缓存 (ASC) 中具有匹配条目的次数。

通过 APBR 规则转发流量的默认机制

从 Junos OS 20.1R1 版开始,您可以在 APBR 规则中将“any”配置为动态应用程序的匹配条件。标准“any”充当通配符,适用于任何动态应用程序。

例

user@hots#set security advance-policy-based-routing profile p1 rule R1 match dynamic-application anyuser@hots#set security advance-policy-based-routing profile p1 rule R1 then routing-instance RI1

无论动态应用类型如何,与 APBR 规则中的其他参数匹配的应用流量都与策略匹配。

在 APBR 规则中对动态应用程序使用 any 关键字时,请注意以下几点:

您只能在 APBR 配置文件中为动态应用程序配置一个带有

any关键字的 APBR 规则。不支持通过关键字配置具有 DSCP 和基于 URL 的类别

any的相同 APBR 规则。配置为

any动态应用程序的 APBR 规则仅在第一个数据包处理期间应用。不支持使用动态应用程序 AS

any和其他动态应用程序或动态应用程序组配置相同的 APBR 规则。

变更历史表

是否支持某项功能取决于您使用的平台和版本。使用 功能浏览器 查看您使用的平台是否支持某项功能。