安全 Web 代理

总结 您可以使用瞻博网络 SRX 系列设备来配置 安全 Web 代理 ,以便根据应用程序类型选择性地绕过外部代理的流量。阅读本主题,了解安全 Web 代理的工作原理以及如何在 SRX 系列设备上对其进行配置。

安全 Web 代理概述

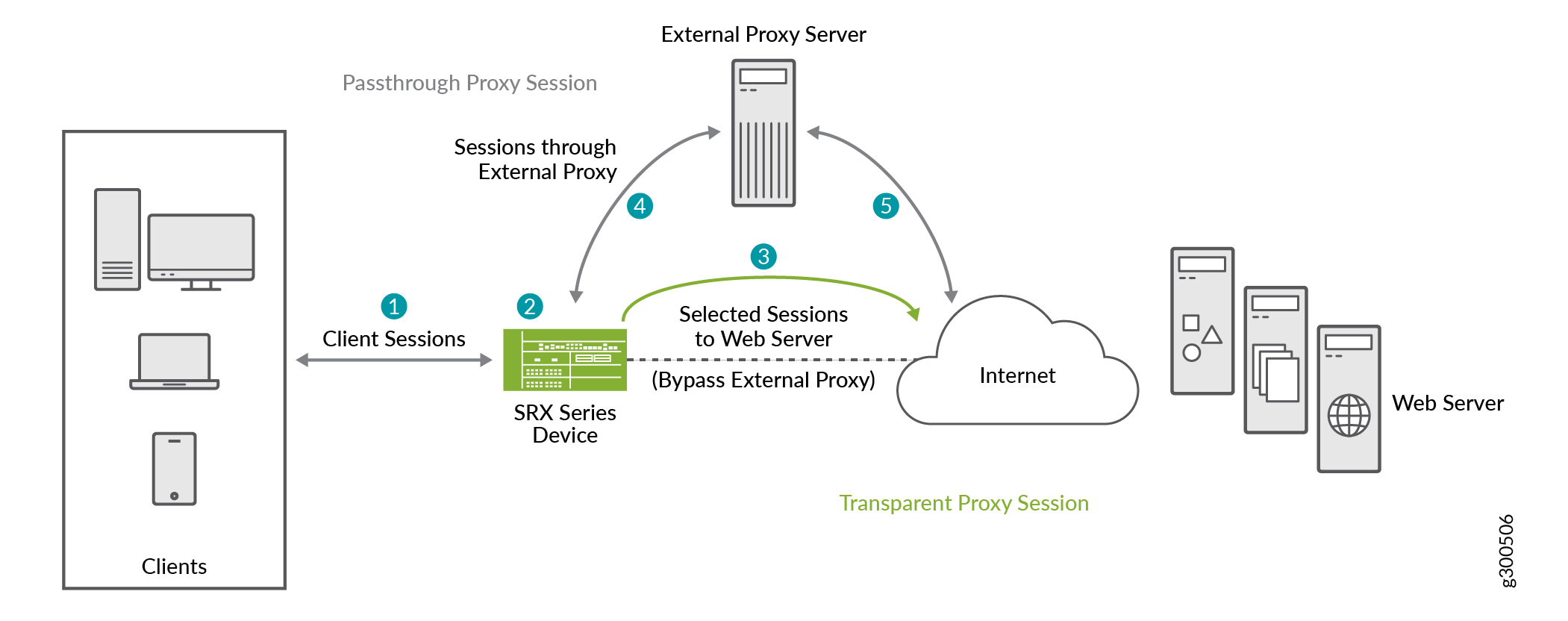

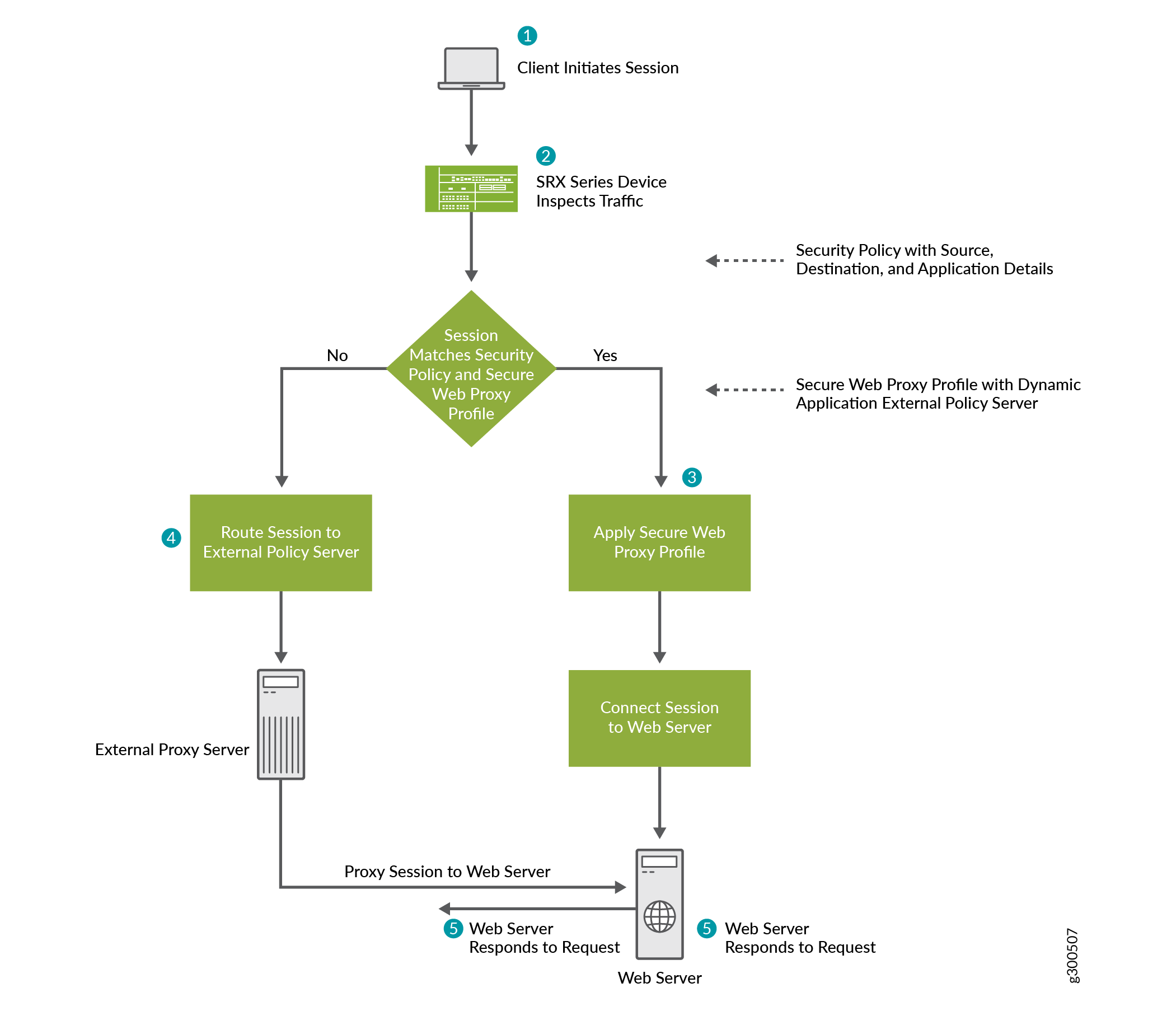

您可以使用安全 Web 代理将流量发送到外部代理,并绕过对所选应用程序流量的代理服务器。绕过的应用程序流量将直接发送到目标 Web 服务器。

要在 SRX 系列设备上使用安全 Web 代理,您必须配置一个安全 Web 代理配置文件,并包含要绕过外部代理服务器的外部虚拟服务器详细信息和动态应用程序。当安全设备收到客户端的请求时,设备会检查应用程序的 HTTP 标头。设备将针对与安全策略规则匹配的流量应用 Web 代理配置文件。与 Web 代理配置文件中指定的动态应用程序匹配的允许的应用程序流量将定向到 Web 服务器。否则,允许的流量将重新定向到配置的外部代理服务器。

因此,您的安全设备会针对指定应用程序在客户端与 Web 服务器之间执行透明代理,并为应用程序流量提供更好的服务质量。

从 Junos OS 19.2R1 版开始,您可以在以下 SRX 系列设备上配置安全 Web 代理:SRX300、SRX320、SRX340、SRX345、SRX550、SRX1500、SRX4100、SRX4200 和 vSRX。

效益

-

安全 Web 代理通过提供与 Web 服务器的直接连接,为选定应用程序流量提供更好的服务质量

限制

-

在机箱群集模式下运行的 SRX 系列设备不支持安全 Web 代理功能。

-

与安全 Web 代理一起应用基于策略的高级路由 (APBR) 可以正常工作。但是,其他第 7 层服务可能无法按预期与安全 Web 代理配合使用。

-

如果您在 SRX 系列设备上配置了统一策略(包含动态应用程序的安全策略),则安全 Web 代理功能可能无法正常运行。

- 当设备在透明桥接模式下工作时,不支持安全 Web 代理功能。

- 当客户端设备及其代理服务器部署在同一网段中时,安全 Web 代理功能不起作用。

安全 Web 代理如何在 SRX 系列设备上工作

图 1 和 图 3 显示了 SRX 系列设备如何提供安全 Web 代理服务。

安全 Web 代理

安全 Web 代理

要在 SRX 系列设备上使用安全 Web 代理,您必须:

-

创建一个安全 Web 代理配置文件,其中包括有关外部代理服务器以及可以绕过外部代理的动态应用程序或应用程序组的详细信息。

-

创建安全策略以管理通过设备的流量。

-

将安全 Web 代理配置文件连接到安全策略,并将该配置文件作为允许流量的应用程序服务应用。

当客户端发起请求时,SRX 系列设备会检查应用程序流量,并根据安全 Web 代理配置文件和安全策略规则确定哪些流量可以绕过外部代理服务器。

例如,如果您使用 Microsoft Office 365,则可以在安全 Web 代理配置文件中指定 Office 365 应用程序组,如 junos:OUTLOOK 或 junos:OFFICE365-CREATE-CONVERSATION。SRX 系列设备绕过外部虚拟服务器,将 Office 365 应用程序流量直接转发到 Office 365 服务器。与应用程序不匹配的连接将路由到外部代理服务器。

SRX 系列设备通过以下步骤执行安全 Web 代理:

-

客户端的浏览器向外部虚拟服务器发送 HTTP 连接请求。

-

SRX 系列设备会拦截 TCP 连接。设备在 HTTP 标头中识别应用程序并执行 DNS 解析。

-

如果流量参数与安全策略规则和安全 Web 代理配置文件规格匹配,则 SRX 系列设备在透明模式下运行。设备在透明模式下使用客户端的 IP 地址来发起与 Web 服务器的新连接,从而绕过外部代理服务器。

-

SRX 系列设备将连接响应从 Web 服务器发送至客户端。

-

对于剩余流量,SRX 系列设备以直通模式运行,并允许 HTTP 连接请求转到外部代理服务器。

示例 — 在 SRX 系列设备上配置安全 Web 代理

此示例说明如何在 SRX 系列设备上配置安全 Web 代理。

硬件和软件要求

此示例使用以下硬件和软件组件:

-

瞻博网络 SRX 系列设备(SRX300、SRX320、SRX340、SRX345、SRX550、SRX1500、SRX4100、SRX4200 或 vSRX)。

-

Junos OS 19.2R1 或更高版本。我们使用了 Junos OS 19.2R1 版测试了此示例。

-

外部代理的 IP 地址和端口号。

拓扑

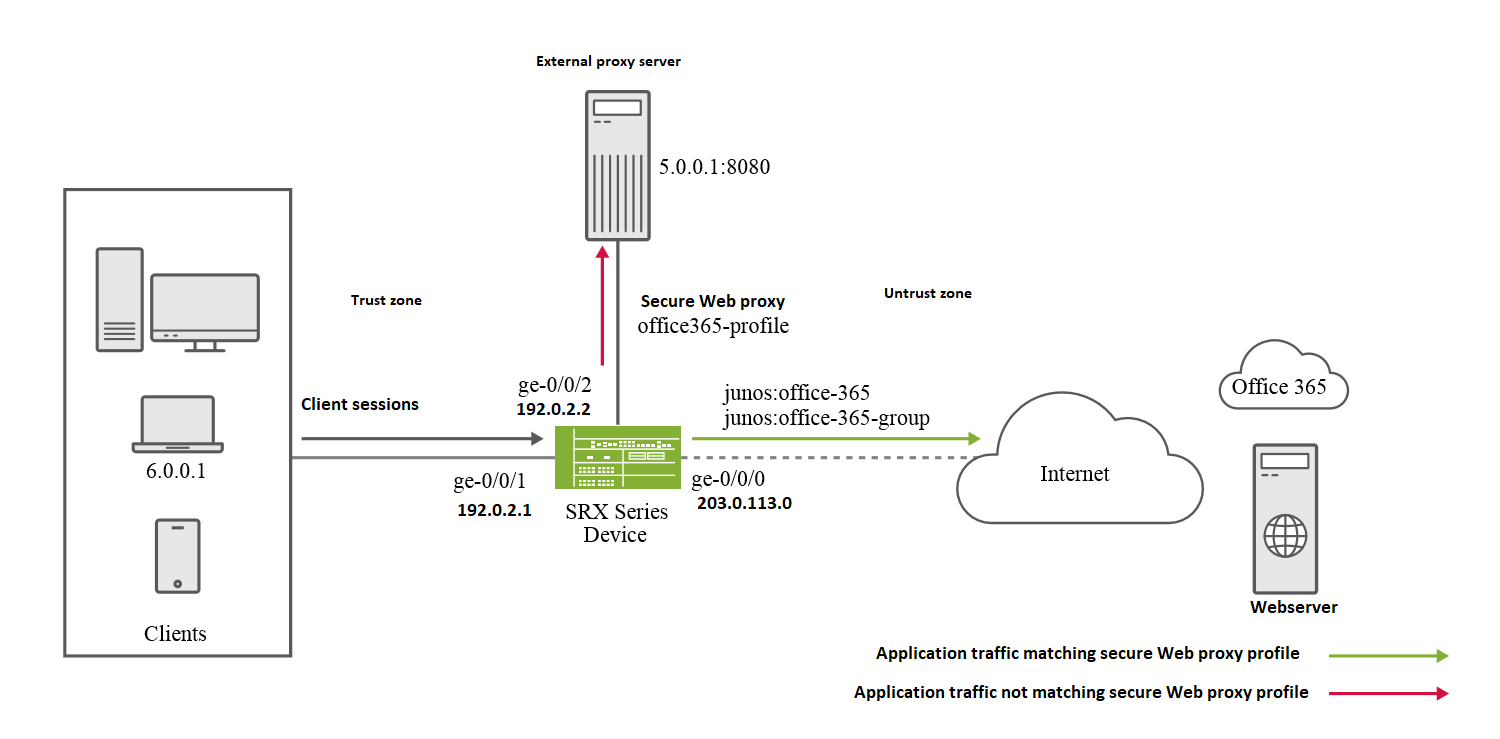

#overview198__TopologyForSecureWebProxyConfigurat-4A804809 显示了此示例中使用的拓扑。

的拓扑

的拓扑

在此示例中,接口 ge-0/0/1 和 ge-0/0/0/2 位于信任区域,并分别连接到客户端和外部虚拟服务器。接口 ge-0/0/0 位于不信任区域,通过互联网网关连接到 Web 服务器。您可以配置安全 Web 代理配置文件,指定 Office 365 应用程序和外部代理详细信息。

完成配置后,SRX 系列设备会将 Office 365 流量直接转发到 Web 服务器,从而绕过 Office 365 流量的外部代理。

配置

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层次结构级别的 CLI 中,然后从配置模式进入提交。

set interfaces ge-0/0/0 unit 0 family inet address 203.0.113.0 set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.1 set interfaces ge-0/0/2 unit 0 family inet address 192.0.2.2 set security zones security-zone untrust interfaces ge-0/0/0.0 host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/1.0 host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/2.0 host-inbound-traffic system-services all set services application-identification application-group office-365-group applications junos:OUTLOOK set services application-identification application-group office-365-group applications junos:OFFICE365-CREATE-CONVERSATION set services web-proxy secure-proxy profile office365-profile proxy-address external_proxy ip 5.0.0.1/32 set services web-proxy secure-proxy profile office365-profile proxy-address external_proxy port 8080 set services web-proxy secure-proxy profile office365-profile dynamic-web-application junos:office-365 set services web-proxy secure-proxy profile office365-profile dynamic-web-application-group office-365-group set security policies from-zone trust to-zone untrust policy 1 match source-address any set security policies from-zone trust to-zone untrust policy 1 match destination-address any set security policies from-zone trust to-zone untrust policy 1 match application any set security policies from-zone trust to-zone untrust policy 1 then permit application-services web-proxy profile-name office365-profile

逐步过程

以下示例要求您在配置层次结构中的各个级别上导航。有关如何操作的说明,请参阅 CLI 用户指南中的在配置模式下 使用 CLI 编辑器。

在此过程中,您将配置接口和安全区域。

-

配置接口。

[edit]user@host# set interfaces ge-0/0/0 unit 0 family inet address 203.0.113.0 user@host# set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.1 user@host# set interfaces ge-0/0/2 unit 0 family inet address 192.0.2.2 -

将接口分配给安全区域,并配置所有系统服务的入站流量。

[edit]user@host#set security zones security-zone untrust interfaces ge-0/0/0.0 host-inbound-traffic system-services alluser@host#set security zones security-zone trust interfaces ge-0/0/1.0 host-inbound-traffic system-services alluser@host#set security zones security-zone trust interfaces ge-0/0/2.0 host-inbound-traffic system-services all -

为 Office 365 配置自定义应用程序组。

[edit]user@host# set services application-identification application-group office-365-group applications junos:OUTLOOK user@host# set services application-identification application-group office-365-group applications junos:OFFICE365-CREATE-CONVERSATION -

通过指定外部代理服务器的 Office 365 应用程序详细信息以及 IP 地址和端口详细信息,创建安全代理配置文件。

[edit]user@host#set services web-proxy secure-proxy profile office365-profile proxy-address external_proxy ip 5.0.0.1/32user@host#set services web-proxy secure-proxy profile office365-profile proxy-address external_proxy port 8080user@host#set services web-proxy secure-proxy profile office365-profile dynamic-web-application junos:office-365user@host#set services web-proxy secure-proxy profile office365-profile dynamic-web-application-group office-365-group -

为从客户端到互联网网关设备的流量定义安全策略。

[edit]user@host#set security policies from-zone trust to-zone untrust policy 1 match source-address anyuser@host#set security policies from-zone trust to-zone untrust policy 1 match destination-address anyuser@host#set security policies from-zone trust to-zone untrust policy 1 match application any -

定义在允许的流量上应用安全 Web 代理配置文件的策略操作。

[edit]user@host#set security policies from-zone trust to-zone untrust policy 1 then permit application-services web-proxy profile-name office365-profile

SRX 系列设备绕过外部虚拟服务器,将 Office 365 应用程序流量直接转发到 Office 365 服务器。与 Office 365 应用程序不匹配的其他会话将路由到外部代理服务器。

结果

在配置模式下,输入 、 show security policies和show security zones命令,show services web-proxy secure-proxy以确认您的配置。如果输出未显示预期的配置,请重复此示例中的说明,以更正配置。

[edit ]user@host# show services web-proxy secure-proxyprofile office365-profile { proxy-address external_proxy { ip 5.0.0.1/32; port 8080; } dynamic-web-application junos:office-365 dynamic-web-application-group office-365-group }

[edit]user@host# show security policiesfrom-zone trust to-zone untrust { policy 1 { match { source-address any; destination-address any; application any; } then { permit { application-services { web-proxy { profile-name office365-profile; } } } } } }

[edit]user@host# show security zonessecurity-zone untrust { interfaces { ge-0/0/0.0 { host-inbound-traffic { system-services { all; } } } } } security-zone trust { interfaces { ge-0/0/1.0 { host-inbound-traffic { system-services { all; } } } ge-0/0/2.0 { host-inbound-traffic { system-services { all; } } } } }

验证

验证会话详细信息

目的

验证应用安全 Web 代理的会话的详细信息。

行动

在操作模式下,输入 show security flow session 命令。

Session ID: 477, Policy name: 1/5, Timeout: 1796, Valid In: 6.0.0.1/63638 --> 5.0.0.1/8080;tcp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 22, Bytes: 2451, Out: 5.0.0.1/8080 --> 6.0.0.1/63638;tcp, Conn Tag: 0x0, If: ge-0/0/1.0, Pkts: 0, Bytes: 0, Session ID: 478, Policy name: 1/5, Timeout: 1796, Valid In: 6.0.0.1/63638 --> 13.107.7.190/443;tcp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 1, Bytes: 44, Out: 13.107.7.190/443 --> 6.0.0.1/63638;tcp, Conn Tag: 0x0, If: ge-0/0/2.0, Pkts: 31, Bytes: 28898,

意义

在示例输出中,ID-477 是客户端会话,ID-478 是代理会话。在第二个会话中,请注意,来自客户端 6.0.0.1 的流量将直接传输到 Web 服务器 13.107.7.190。

显示安全 Web 代理会话统计信息

目的

显示应用安全 Web 代理的会话的详细信息。

行动

在操作模式下,输入 show services web-proxy session detail 和 show services web-proxy session summary 命令。

user@host> show services web-proxy session detail

Web Proxy sessions:

Client Session ID: 38569, Proxy Session ID: 38570

Client: 6.0.0.1/53454 ---> 5.0.0.1/8080

Proxy : 6.0.0.1/53454 ---> 13.107.7.190/443

Proxy Request: CONNECT:www.office.com:443

Dynamic Web App: junos:OFFICE365-CREATE-CONVERSATION

Client Session ID: 38562, Proxy Session ID: 38564

Client: 6.0.0.1/53451 ---> 5.0.0.1/8080

Proxy : 6.0.0.1/53451 ---> 40.126.5.35/443

Proxy Request: CONNECT:login.microsoftonline.com:443

Dynamic Web App: junos:OFFICE365-CREATE-CONVERSATION

Client Session ID: 38567, Proxy Session ID: 38568

Client: 6.0.0.1/53453 ---> 5.0.0.1/8080

Proxy : 6.0.0.1/53453 ---> 13.107.246.10/443

Proxy Request: CONNECT:aadcdn.msauth.net:443

Dynamic Web App: junos:OFFICE365-CREATE-CONVERSATION

Client Session ID: 38571, Proxy Session ID: 0

Client: 6.0.0.1/53455 ---> 5.0.0.1/8080

Proxy : 6.0.0.1/53455 ---> 52.96.40.242/443

Proxy Request: CONNECT:outlook.office365.com:443

Dynamic Web App: junos:OWA

Client Session ID: 38561, Proxy Session ID: 38565

Client: 6.0.0.1/53450 ---> 5.0.0.1/8080

Proxy : 6.0.0.1/53450 ---> 40.126.5.35/443

Proxy Request: CONNECT:login.microsoftonline.com:443

Dynamic Web App: junos:OFFICE365-CREATE-CONVERSATION

user@host> show services web-proxy session summary

Web Proxy sessions:

Client Session Proxy Session

[477] 6.0.0.1/63638 ---> 5.0.0.1/8080 [478] 6.0.0.1/63638 ---> 13.107.7.190/443

意义

在这些示例中,请注意客户端会话和代理会话的详细信息。您还可以查看代理请求和动态 Web 应用程序。