JSA 漏洞管理器部署

通过部署 JSA 漏洞管理器来定位和管理网络中的漏洞。

JSA 漏洞管理器可发现网络设备、应用程序和软件上的漏洞,为漏洞添加上下文,确定网络中资产风险的优先级,并支持对发现的漏洞进行修复。

您可以集成 JSA Risk Manager 以增加保护能力,从而提供网络拓扑、主动攻击路径以及基于策略合规性对资产进行高风险资产风险评分调整。 JSA 漏洞管理器 和 JSA 风险管理器 组合为一种产品,并且都通过单一基本许可证启用。

根据您安装的产品以及升级 JSA 还是安装新系统,可能不会显示“漏洞”选项卡。使用漏洞选项卡访问 JSA 漏洞管理器。如果安装 JSA,则默认使用临时许可证密钥启用漏洞选项卡。如果安装 Log Manager,则不会启用“漏洞”选项卡。您可以使用“试用”选项试用 JSA 漏洞管理器 30 天。您可以为 JSA 漏洞管理器单独购买许可证,并使用许可证密钥启用许可证。有关升级的更多信息,请参阅将瞻博网络安全分析升级到 7.5.01 指南。

JSA 漏洞管理器组件

以下信息介绍了 JSA 漏洞管理器 处理器。

扫描处理器负责调度和管理扫描,并将工作委托给可能分布在您整个网络的扫描仪。

JSA 部署中只能有一个扫描处理器。

在一体式系统上安装和许可 JSA 漏洞管理器 时,漏洞处理器会自动部署在 JSA 控制台 上,并包含扫描组件。

默认情况下,漏洞处理器会提供扫描组件。如果需要,您可以将漏洞处理器移动到部署中的其他托管主机。

如果添加漏洞处理器托管主机设备,并且首次使用了 JSA 漏洞管理器 ,则会将扫描处理器分配给漏洞处理器托管的主机设备。

扫描处理器受处理许可证的约束,处理许可证决定了 JSA 漏洞管理器可处理的最大资产数量。

扫描处理器可以在 JSA 控制台 或托管主机上运行。

以下信息介绍了 JSA 漏洞管理器 扫描程序。

您可以在虚拟机上部署扫描仪,或仅部署软件。

您可以部署 JSA 漏洞管理器 扫描仪专用扫描仪设备,即漏洞扫描程序设备。

您可以在 JSA 控制台或以下托管主机上部署扫描仪:流处理器、流处理器事件收集器、事件处理器或数据节点。

您可以使用扫描仪扫描的资产数量由扫描仪容量决定,不受许可影响。

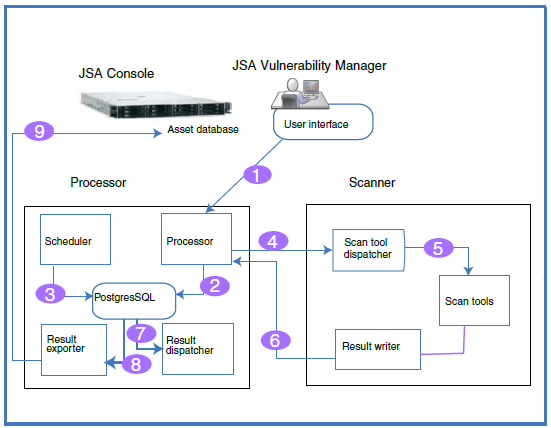

组件和扫描进程

扫描作业由处理器和扫描仪组件完成。下图显示了扫描组件和运行的进程。

以下列表介绍了扫描过程中的步骤:

您可以通过指定资产的 IP 地址、扫描类型以及经过身份验证的扫描所需的凭据等参数来创建扫描作业。

扫描作业由处理器接受、记录和添加到数据库中,并随计划信息一起添加到数据库中,以确定作业何时运行。

调度器组件管理扫描计划。当调度程序启动扫描时,它会确定所需的工具列表,并对其进行队列以用于调用,然后将这些工具分配给相关扫描仪。

扫描仪会不断轮询扫描处理器,以寻找它必须通过发送唯一扫描仪 ID 来运行的扫描工具。当调度程序将与特定扫描仪相关的工具排队时,工具会发送到扫描仪进行调用。

JSA 漏洞管理器使用攻击树方法来管理扫描并确定启动哪些工具。这些阶段包括:资产发现、端口/服务发现、服务扫描和补丁扫描。

调度员运行和管理列表中的各个扫描工具。对于运行的每个工具,调度器都会向处理器发送一条消息,指示扫描工具何时开始和完成。

扫描工具的输出由结果编写器读取,然后结果编写器将这些结果传回处理器。

结果调度器处理来自扫描工具的原始结果,并将其记录到 Postgres 数据库中。

结果输出方在处理器数据库中查找已完成的扫描,并将结果导出到 JSA 控制台。

导出的结果会添加到 JSA 数据库中,用户可在该数据库中查看和管理扫描结果。

一体化部署

您可以从一体化系统运行 JSA 漏洞管理器 ,其中扫描和处理功能都在控制台上。以下信息介绍如何使用基本设置:

扫描多达 255 项资产。

无限的发现扫描。

使用托管扫描仪进行 DMZ 扫描。

管理来自与 JSA 集成的第三方扫描仪的扫描数据。

在任何托管主机上部署扫描仪。

部署无限独立软件或虚拟扫描仪。

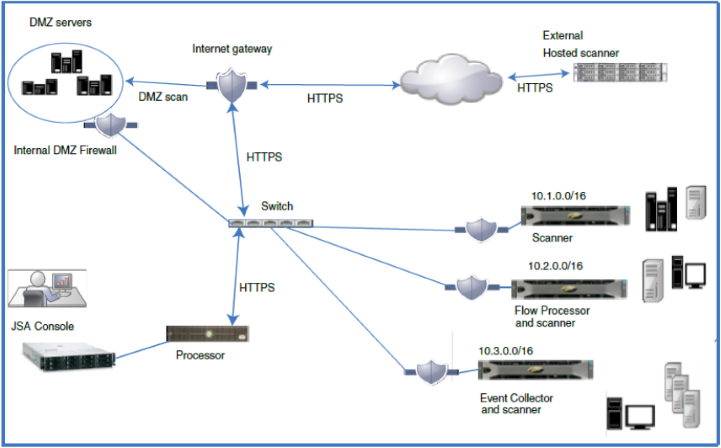

扩展部署

随着部署的增长,您可能需要将处理功能从 JSA 控制台 上移开,以释放资源,并且可能需要将扫描程序部署到更靠近资产的附近。

以下列表介绍了为部署添加扫描程序的原因:

扫描 与 JSA 漏洞管理器 处理器不同的地理区域的资产。

如果您想在短时间内同时扫描多个资产。

您可能需要添加扫描仪,以避免扫描通过作为日志源的防火墙。您还可以考虑在扫描仪主机上添加可旁路防火墙的接口,从而将扫描仪直接添加到网络中。

下图显示了在托管主机上部署了外部扫描和扫描仪的扫描部署。

DMZ 托管扫描仪

托管扫描仪使用您的公共 IP 地址从互联网扫描您的 DMZ。如果要扫描 DMZ 中的资产是否有漏洞,则无需在 DMZ 部署扫描程序。您必须使用位于网络外部的托管 IBM 扫描仪配置 JSA 漏洞管理器 。有关更多信息,请参阅 《瞻博网络安全分析漏洞管理器用户指南》。

JSA 漏洞管理器集成

JSA 漏洞管理器与 HCL BigFix 集成,可帮助您过滤可以修复的漏洞并确定其优先级。BigFix 在 IT 运维与安全之间提供共享可见性和控制。BigFix 将 Fixlet 应用于由 JSA 漏洞管理器识别并发送到 BigFix 的高优先级漏洞。Fixlet 是部署到资产或端点上的软件包,用于修复特定漏洞。

JSA 漏洞管理器与 IBM Security SiteProtector 集成,帮助直接入侵防御系统 (IPS) 策略。配置 IBM Security SiteProtector 时,扫描检测到的漏洞会自动转发到 IBM Security SiteProtector。IBM Security SiteProtector 从 JSA 漏洞管理器扫描接收漏洞数据,这些扫描仅在配置集成后运行。连接到 IBM Security SiteProtector。

第三方扫描仪

JSA 漏洞管理器提供有效的漏洞管理平台,无论扫描数据的来源如何。JSA 漏洞管理器与第三方扫描仪(如 Nessus、nCircle 和 Rapid 7)无缝集成。

您需要扫描 JSA 漏洞管理器 才能获得以下选项:

事件驱动和按需扫描

基于资产数据库和观察列表的扫描

从现有 JSA 设备和托管主机扫描

检测任何扫描结果中都不存在的新发布的漏洞

您需要 JSA Risk Manager 才能获得以下选项:

资产、漏洞和基于流量的漏洞管理

调整后的漏洞分数和环境感知风险评分。

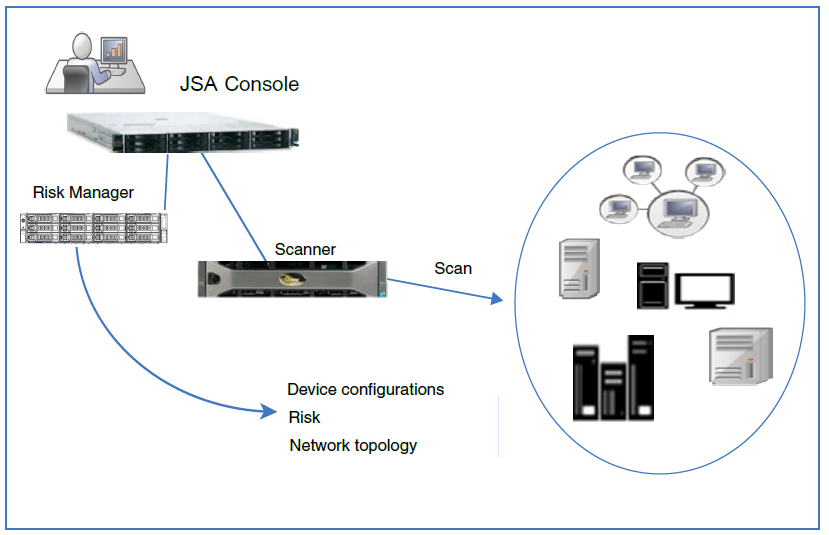

JSA 风险管理器和 JSA 漏洞管理器

通过将 JSA Risk Manager 与 JSA 漏洞管理器集成,增强您的网络安全。扫描数据等数据源使 JSA Risk Manager 能够识别网络中的安全、策略和合规性风险,并计算风险被利用的概率。

JSA 漏洞管理器和 JSA 风险管理器组合为一种产品,并且都通过单一基本许可证启用。

添加 JSA Risk Manager 设备,即可获得以下功能:

合规性评估

基于漏洞数据和风险分数的风险策略,可帮助您快速识别高风险漏洞。

通过网络拓扑视图了解潜在威胁和不可信网络的潜在攻击路径。

风险基于策略的过滤。

拓扑可视化

漏洞评估误报减少。

了解防火墙和入侵防御系统 (IPS) 阻止的漏洞。

JSA Risk Manager 设备

在 JSA Risk Manager 设备上单独安装 JSA Risk Manager 。

必须先安装 JSA 控制台,然后才能设置和配置 JSA Risk Manager 设备。最好在同一网络交换机上安装 JSA 和 JSA Risk Manager 。

每个部署只需一个 JSA 风险管理器 设备。

下图显示了具有扫描仪和 JSA Risk Manager 的部署。

扫描部署

扫描部署

使用 Risk Manager 完成以下任务:

集中式风险管理。

查看和过滤您的网络拓扑结构

导入和比较设备配置

查看网络设备之间的连接。

搜索防火墙规则。

查看现有规则和触发规则的事件计数。

搜索设备和路径

查询网络连接

模拟更新设备配置可能的结果。

监控和审核您的网络,以确保合规性。

模拟针对虚拟模型的威胁或攻击。

搜索漏洞。