步骤 2:配置和验证 IPsec VPN

我们知道,今天是个大日子。回家之前,还有一个要求新的分支办事处。您需要建立一个到远程公司办公室的安全 IPsec VPN 隧道。此通道允许该 trust 区域的成员通过互联网安全地到达 172.16.200.0/24 子网上的特定公司资源。

安全隧道是 SRX 平台的关键功能。能够在公共互联网上发送敏感流量而不担心窃听或数据盗窃,这可不是什么小任务。通过 IPsec VPN,您可以通过公共互联网安全地隧道传输流量。由于流量是通道化的,因此无需执行源 NAT。

不用担心,我们会让您轻松完成!

此步骤讲解如何:

- 配置 st0 隧道接口

- 配置静态路由以引导信息流进入 IPsec 隧道

- 为基于路由的动态 VPN 配置 IKE 和 IPsec 参数

- 调整安全策略,确保仅向 IPsec 隧道显示从 trust 发送至 172.16.200.0/24 的区域的流量

- 使用 Junos CLI 验证 IPsec VPN 操作

的 IPsec VPN

的 IPsec VPN

IPsec VPN 概述

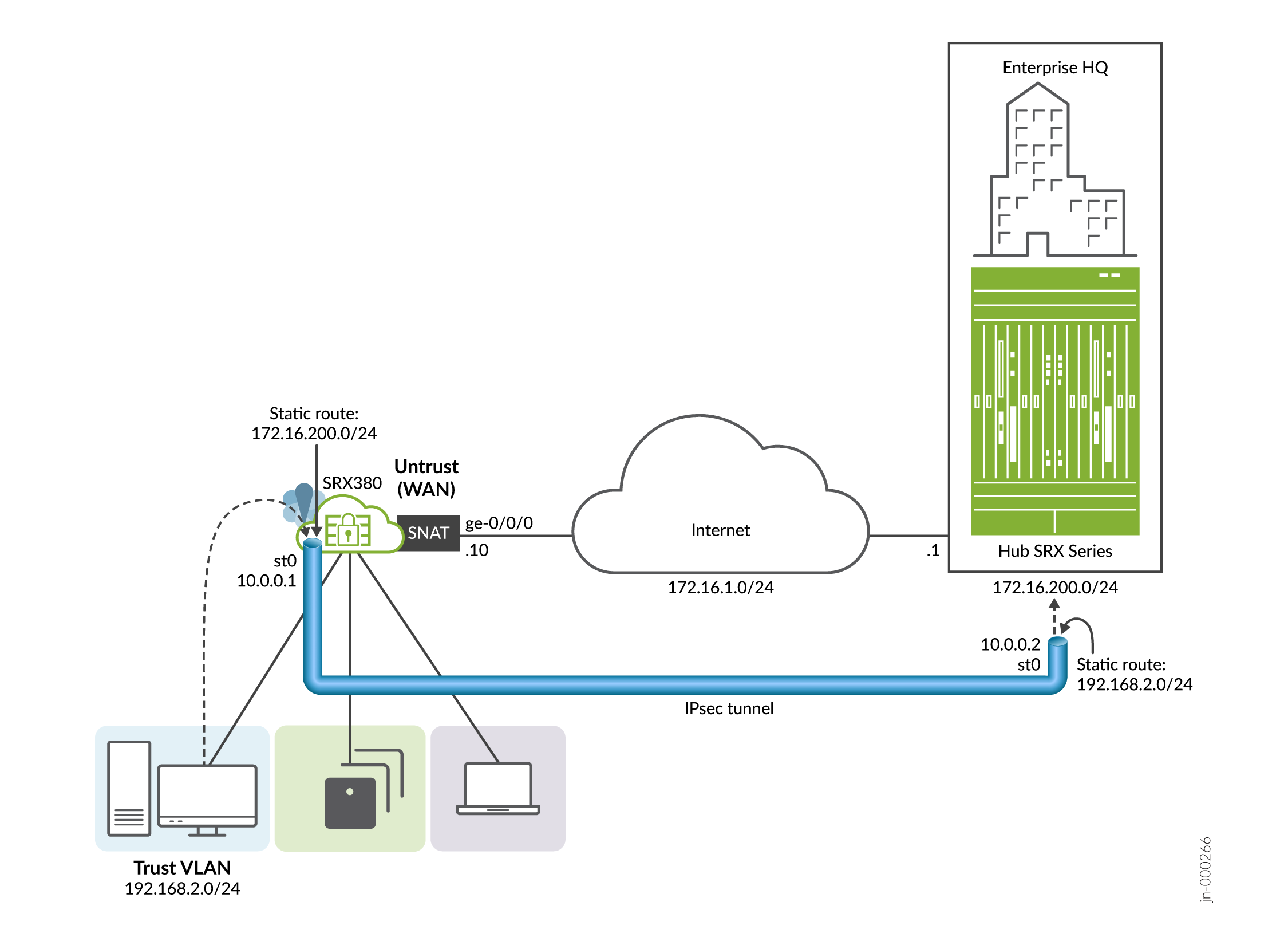

在此示例中,从该 trust 区域发送至 172.16.200.0/24 的信息流使用 IPsec 隧道。此流量绕过源 NAT,通过 192.168.2.0/24 trust-vlan 子网中的原始源 IP 退出远程端。

该隧道在分支机构和远程办事处之间运行点对点。这使得 IP 地址分配成为可选选择。在此示例中,我们会为隧道端点分配地址,以允许将 ping 测试作为诊断辅助。每一端都使用静态路由将流量引导到隧道中。请注意,远程位置的静态路由与区域的 192.168.2.0/24 子网 trust 相匹配。您必须在此地址上匹配,因为使用隧道的信息流不会发生源 NAT。

该拓扑结构显示分支机构与远程位置之间的云。通常,这种云是互联网。为了减少拓扑中的设备数量,我们在分支机构和远程位置之间建立直接连接。因此,我们拥有一个跨越互联网云的 172.16.1.0/24 子网。

这意味着,在以后定义互联网密钥交换 (IKE) 本地和远程网关时,两个端点共享 172.16.1.0/24 子网。如果 IKE 网关位于远程子网上,配置或操作没有差异。当两个站点通过互联网进行中间跃点时,指定远程 IKE 网关是典型的用例。