在此页面上

防火墙策略示例

本主题通过各种示例提供有关 Contrail 服务编排 (CSO) 如何处理您在防火墙策略中定义的防火墙策略意图的信息。每个示例都详细说明了通过 CSO GUI 定义的防火墙策略意图如何解析为系统中的配置。

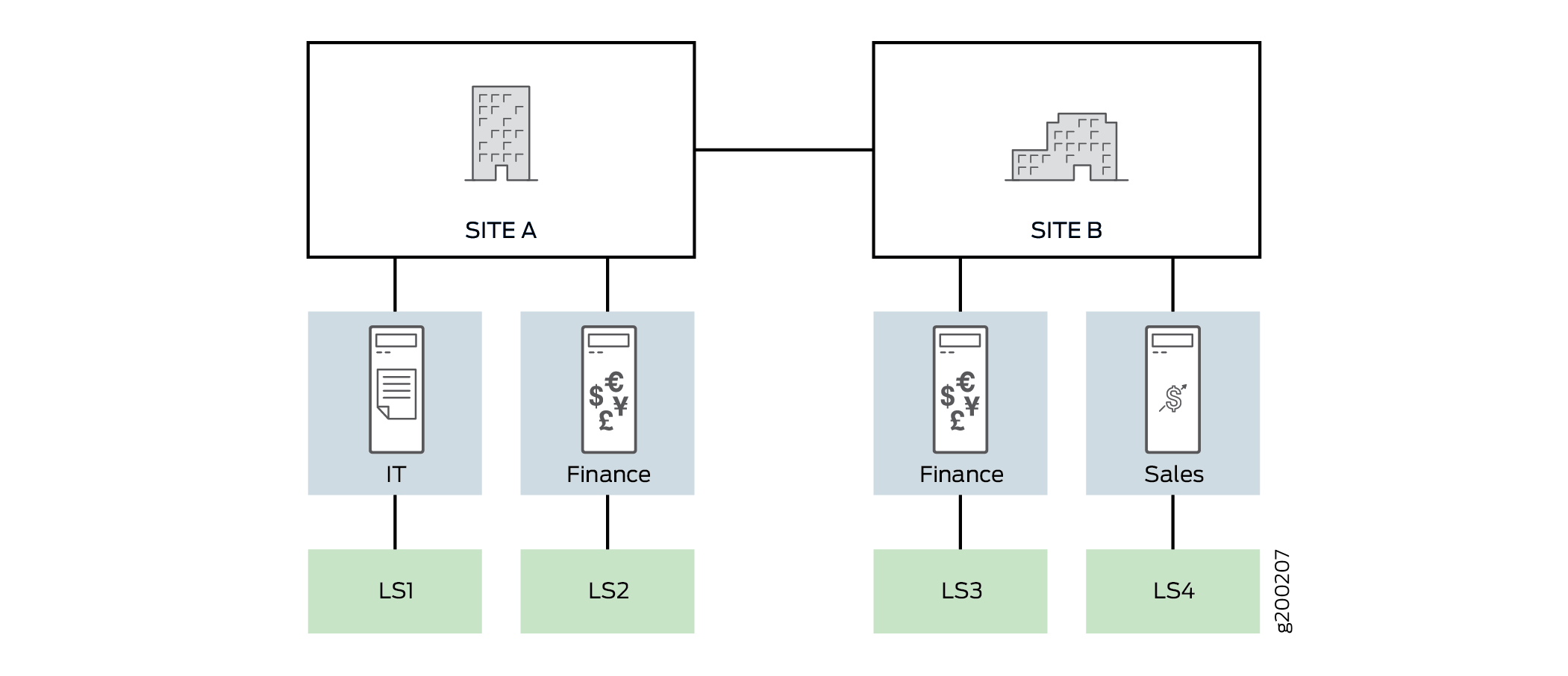

为了便于理解,所有示例都定义为使用 图 1 所示的拓扑结构。在此拓扑中,有两个站点 - 站点 A 和站点 B。每个站点有两个部门,定义如下:

站点 A - IT(LAN 段 LS1)和财务(LAN 网段 LS2)。

站点 B - 财务(LAN 段 LS3)和销售(LAN 网段 LS4)。

以下定义适用于所有示例:

创建站点时,您可以将某些 WAN 接口指定为分支接口。这些 WAN 接口可以传输站点到站点流量(通过信任区域)和分支流量(通过不信任区域)。WAN 接口也可以专门指定用于传输分支流量。

信任区域是指包含站点之间创建的所有 GRE 隧道接口(如 gr-0/0/0.1、gr-0/0/0.2)和 IPSec 接口(如 st0.1、st0.2)的叠加接口。

不信任区域是指底层接口(底层物理接口),例如 ge-0/0/0、ge-0/0/1。

如果选择某个地址或服务作为目标端点,CSO 会将其视为托管在 Internet 上的地址或服务,除非所选地址或服务与站点相关联。

表 1 捕获了 与图 1 所示拓扑中使用的 LAN 分段关联的地址。

表 1:LAN 分段定义 网站

部门

局域网分段

LAN 分段地址

站点 A

信息技术

LS1

192.0.2.0/24

站点 A

金融

LS2

192.168.1.0/24

站点 B

金融

LS3

198.51.100.0/24

站点 B

销售

LS4

203.0.113.0/24

以下示例可帮助您了解如何为跨源和目标的各种流量方案创建基于意图的防火墙策略。

示例 1:允许从站点 A 中的部门到站点 B 中的部门的流量的防火墙策略

定义一个防火墙策略,以允许从站点 A 中的部门到站点 B 中的部门的流量。

表 2 显示了定义的防火墙策略意图:

源 |

目的地 |

行动 |

|---|---|---|

站点 A |

站点 B |

许可证 |

表 3 显示了如何解析此防火墙策略意图:

网站 |

源部 |

源地址 |

区 |

目标地址 |

服务 |

创建意图 |

|---|---|---|---|---|---|---|

站点 A |

金融 |

[LS2] |

信任 |

[LS3、LS4] |

任何 |

意图 1__0 |

信息技术 |

[LS1] |

信任 |

[LS3、LS4] |

任何 |

意图 1__1 |

|

站点 B |

信任 |

[LS3、LS4] |

销售 |

[LS2] |

任何 |

意图 1__0 |

信任 |

[LS3、LS4] |

金融 |

[LS1] |

任何 |

意图 1__1 |

配置输出示例

允许从站点 A 中的部门到站点 B 中的部门的流量的配置示例。

以下配置示例的层次结构级别为 [edit security policies]。

from-zone FINANCE to-zone trust {

policy Intent_1__0 {

match {

source-address ls-192.168.1.0/24-SP50-L2;

destination-address [ls-198.51.100.0/24-SP50-L3,

ls-203.0.113.0/24-SP50-L4];

application any;

}

then {

permit;

}

}

}

from-zone IT to-zone trust {

policy Intent_1__1 {

match {

source-address ls-192.0.2.0/24-S42-L1;

destination-address [ls-198.51.100.0/24-SP50-L3,

ls-203.0.113.0/24-SP50-L4];

application any;

}

then {

permit;

}

}

}

允许从站点 B 中的部门到站点 A 中的部门的流量的配置示例。

以下配置示例的层次结构级别为 [edit security policies]。

from-zone trust to-zone SALES {

policy Intent_1__0 {

match {

source-address [ls-198.51.100.0/24-SP50-L3,

ls-203.0.113.0/24-SP50-L4];

destination-address ls-192.0.2.0/24-S42-L1;

application any;

}

then {

permit;

}

}

}

from-zone trust to-zone FINANCE {

policy Intent_1__1 {

match {

source-address [ls-198.51.100.0/24-SP50-L3,

ls-203.0.113.0/24-SP50-L4];

destination-address ls-192.168.1.0/24-SP50-L2;

application any;

}

then {

permit;

}

}

}

示例 2:允许站点 A 和站点 B 中的所有部门访问 Internet 的防火墙策略

定义允许站点 A 和站点 B 中的所有部门访问 Internet 的防火墙策略。

表 4 显示了定义的防火墙策略意图:

源 |

目的地 |

行动 |

|---|---|---|

站点 A |

HTTP、HTTPS、ICMP-PING、DNS |

许可证 |

站点 B |

HTTP、HTTPS、ICMP-PING、DNS |

许可证 |

表 5 显示了如何解析此防火墙策略意图:

网站 |

源部 |

源地址 |

区 |

目标地址 |

服务 |

创建意图 |

|---|---|---|---|---|---|---|

站点 A |

金融 |

[LS2] |

不信任 |

任何 |

HTTP、HTTPS、ICMP-PING、DNS |

意图 1__0 |

信息技术 |

[LSI] |

不信任 |

任何 |

HTTP、HTTPS、ICMP-PING、DNS |

意图 1__1 |

|

站点 B |

销售 |

[LS4] |

不信任 |

任何 |

HTTP、HTTPS、ICMP-PING、DNS |

意图 1__0 |

金融 |

[LS3] |

不信任 |

任何 |

HTTP、HTTPS、ICMP-PING、DNS |

意图 1__1 |

配置输出示例

允许对站点 A 中的所有部门进行 Internet 访问的配置示例。

以下配置示例的层次结构级别为 [edit security policies]。

from-zone Finance to-zone untrust {

policy Intent_1__0 {

match {

source-address ls-192.168.1.0/24-SP50-L2;

destination-address any;

application [junos-http junos-dns-tcp junos-https

junos-icmp-ping];

}

then {

permit;

}

}

}

from-zone IT to-zone untrust {

policy Intent_1__1 {

match {

source-address ls-192.0.2.0/24-S42-L1;

destination-address any;

application [junos-http junos-dns-tcp junos-https

junos-icmp-ping];

}

then {

permit;

}

}

}

policy-rematch;

允许对站点 B 中的所有部门进行 Internet 访问的配置示例。

以下配置示例的层次结构级别为 [edit security policies]。

from-zone Sales to-zone untrust {

policy Intent_1__0 {

match {

source-address ls-203.0.113.0/24-SP50-L4;

destination-address any;

application [junos-http junos-dns-tcp junos-https

junos-icmp-ping];

}

then {

permit;

}

}

}

from-zone Finance1 to-zone untrust {

policy Intent_1__1 {

match {

source-address ls-198.51.100.0/24-SP50-L3;

destination-address any;

application [junos-http junos-dns-tcp junos-https

junos-icmp-ping];

}

then {

permit;

}

}

}

policy-rematch;

示例 3:允许任何公共互联网地址访问站点 B 中的销售部门的防火墙策略

定义一个防火墙策略,该策略允许任何公用 Internet 地址访问站点 B 中销售部门托管的销售应用程序。

对于此示例,未启用分支,而是使用 MPLS 链路类型。

表 6 显示了定义的防火墙策略意图:

源 |

目的地 |

行动 |

|---|---|---|

互联网 |

销售,站点 B |

许可证 |

表 7 显示了如何解析此防火墙策略意图:

源地址 |

区 |

目标地址 |

服务 |

创建意图 |

|---|---|---|---|---|

任何公共互联网地址 |

信任与销售(无突破) |

[LS4] |

任何 |

意图 1__0 |

配置输出示例

允许任何公用因特网地址访问站点 B 中的销售部门的配置示例。

以下配置示例的层次结构级别为 [edit security policies]。

from-zone untrust to-zone Sales {

policy Intent_1__0 {

match {

source-address any;

destination-address ls-203.0.113.0/24-SP50-L4;

application any;

}

then {

permit;

}

}

}

示例 4:允许对站点 A 中的所有部门进行社交媒体访问的防火墙策略

定义允许站点 A 中的所有部门访问 Facebook 的防火墙策略。

表 8 显示了定义的防火墙策略意图:

源 |

目的地 |

行动 |

|---|---|---|

站点 A |

许可证 |

表 9 显示了如何解析此防火墙策略意图:

网站 |

源地址 |

区 |

目标地址 |

服务 |

创建意图 |

应用程序防火墙配置文件 |

|---|---|---|---|---|---|---|

站点 A |

[LS2] |

不信任 |

任何 |

意图 1__0 |

AppFwProfile_0 |

|

站点 A |

[LS1] |

不信任 |

任何 |

意图 1__1 |

AppFwProfile_0 |

配置输出示例

控制站点 A 对 Facebook 的访问的配置示例。

以下配置示例的层次结构级别为 [edit security policies]。

from-zone Finance to-zone untrust {

policy Intent_1__0 {

match {

source-address ls-192.168.1.0/24-SP50-L2;

destination-address any;

application any;

}

then {

permit {

application-services {

application-firewall {

rule-set AppFwProfile_0;

}

}

}

}

}

}

from-zone IT to-zone untrust {

policy Intent_1__1 {

match {

source-address ls-192.0.2.0/24-S42-L1;

destination-address any;

application any;

}

then {

permit {

application-services {

application-firewall {

rule-set AppFwProfile_0;

}

}

}

}

}

}

policy-rematch;

以下配置示例的层次结构级别为 [edit security application-firewall]。

application-firewall {

rule-sets AppFwProfile_0 {

rule rule-1 {

match {

dynamic-application junos:FACEBOOK-APP;

ssl-encryption any;

}

then {

permit;

}

}

default-rule {

deny;

}

}

}

示例 5:控制各部门对特定应用程序的访问的防火墙策略

定义防火墙策略,用于控制各部门对特定应用程序的访问,其目的如下:

位于站点A和站点B(位于不同地理位置)的财务部门被允许访问BBC和CNN的新闻应用程序。

位于站点 A 的 IT 部门无法访问新闻应用程序 BBC 和 CNN。

只有财务部门才能访问 Telnet 和 SSH 应用程序。

除财务部门外,所有部门都拒绝访问 Telnet 和 SSH 应用程序。

表 10 显示了满足此要求的防火墙策略意图:

源 |

目的地 |

行动 |

|---|---|---|

财务部,站点 A,财务部门,站点 B |

英国广播公司和美国有线电视新闻网 |

许可证 |

IT 部门,站点 A |

英国广播公司和美国有线电视新闻网 |

否认 |

财务部,站点 A,财务部门,站点 B |

Telnet 和 SSH |

许可证 |

任意(除财务部门外的所有地址) |

Telnet 和 SSH |

否认 |

意图的数量取决于给定部门内的源站点数和目标站点的数量。

表 11 显示了如何解析此防火墙策略意图:

源部 |

源地址 |

区 |

目标地址 |

服务 |

应用程序防火墙配置文件 |

|---|---|---|---|---|---|

金融 |

[LS2] |

信任/不信任 |

任何 |

任何 |

AppFwProfile_1 许可证:美国有线电视新闻网/英国广播公司 定义规则:许可 |

金融 |

[LS3] |

信任/不信任 |

任何 |

任何 |

AppFwProfile_1 许可证:美国有线电视新闻网/英国广播公司 定义规则:许可 |

信息技术 |

[LS1] |

信任/不信任 |

任何 |

任何 |

AppFwProfile_3 否认:美国有线电视新闻网/英国广播公司 定义规则:拒绝 |

财务部,站点 A,财务部门,站点 B |

[LS2、LS3] |

信任/不信任 |

任何 |

Telnet、SSH |

AppFwProfile_1-1 许可证:Telnet/SSH 定义规则:拒绝 |

IT 部门,站点 A |

[LS1] |

信任/不信任 |

任何 |

Telnet、SSH |

AppFwProfile_3-1 拒绝:Telnet/SSH 定义规则:拒绝 |

配置输出示例

控制站点 A 中各个部门对特定应用程序的访问的配置示例。

以下配置示例的层次结构级别为 [edit security policies]。

from-zone Finance to-zone trust {

policy Intent_3 {

match {

source-address ls-192.168.1.0/24-SP50-L2;

destination-address any;

application [junos-telnet junos-ssh];

}

then {

permit {

application-services {

application-firewall {

rule-set AppFwProfile_1-1;

}

}

}

}

}

policy Intent_1 {

match {

source-address ls-192.168.1.0/24-SP50-L2;

destination-address any;

application any;

}

then {

permit {

application-services {

application-firewall {

rule-set AppFwProfile_1;

}

}

}

}

}

policy Intent_4__0 {

match {

source-address any;

destination-address any;

application [junos-telnet junos-ssh];

}

then {

permit;

}

}

}

from-zone IT to-zone trust {

policy Intent_4__1-1 {

match {

source-address ls-192.0.2.0/24-S42-L1;

destination-address any;

application [junos-telnet junos-ssh];

}

then {

permit {

application-services {

application-firewall {

rule-set AppFwProfile_3-1;

}

}

}

}

}

policy Intent_2 {

match {

source-address ls-192.0.2.0/24-S42-L1;

destination-address any;

application any;

}

then {

permit {

application-services {

application-firewall {

rule-set AppFwProfile_3;

}

}

}

}

}

policy Intent_4__1 {

match {

source-address any;

destination-address any;

application [junos-telnet junos-ssh];

}

then {

deny;

}

}

}

以下配置示例的层次结构级别为 [edit security application-firewall]。

rule-sets AppFwProfile_1-1 {

rule rule-1 {

match {

dynamic-application [junos:BBC junos:CNN];

ssl-encryption any;

}

then {

permit;

}

}

default-rule {

deny;

}

}

rule-sets AppFwProfile_3 {

rule rule-2 {

match {

dynamic-application [junos:BBC junos:CNN];

ssl-encryption any;

}

then {

deny;

}

}

default-rule {

deny;

}

}

rule-sets AppFwProfile_1 {

rule rule-3 {

match {

dynamic-application [junos:BBC junos:CNN];

ssl-encryption any;

}

then {

permit;

}

}

default-rule {

deny;

}

}

rule-sets AppFwProfile_3-1 {

rule rule-4 {

match {

dynamic-application [junos:BBC junos:CNN];

ssl-encryption any;

}

then {

deny;

}

}

default-rule {

deny;

}

}

控制站点 B 中各个部门对特定应用程序的访问的配置示例。

以下配置示例的层次结构级别为 [edit security policies]。

from-zone Finance to-zone trust {

policy appQoe-36600-Permit-rule {

match {

source-address any;

destination-address any;

application appQoe-36000;

}

then {

permit;

}

}

policy Intent_3 {

match {

source-address ls-198.51.100.0/24-SP50-L3;

destination-address any;

application [ junos-telnet junos-ssh ];

}

then {

permit {

application-services {

application-firewall {

rule-set AppFwProfile_1-1;

}

}

}

}

}

policy Intent_1 {

match {

source-address ls-198.51.100.0/24-SP50-L3;

destination-address any;

application any;

}

then {

permit {

application-services {

application-firewall {

rule-set AppFwProfile_1;

}

}

}

}

}

policy Intent_4__1 {

match {

source-address any;

destination-address any;

application [junos-telnet junos-ssh];

}

then {

deny;

}

}

}

from-zone Sales to-zone trust {

policy Intent_4__0 {

match {

source-address any;

destination-address any;

application [junos-telnet junos-ssh];

}

then {

deny;

}

}

}

policy-rematch;

以下配置示例的层次结构级别为 [edit security application-firewall]。

rule-sets AppFwProfile_1-1 {

rule rule-ca2354d6-a7ba-488e-8c5a-91cbddfb9583-appFwRule {

match {

dynamic-application [junos:BBC junos:CNN];

ssl-encryption any;

}

then {

permit;

}

}

default-rule {

deny;

}

}

rule-sets AppFwProfile_1 {

rule rule-ca2354d6-a7ba-488e-8c5a-91cbddfb9583-appFwRule {

match {

dynamic-application [junos:BBC junos:CNN];

ssl-encryption any;

}

then {

permit;

}

}

default-rule {

deny;

}

}

示例 6:拒绝访问社交网站防火墙策略

定义一个防火墙策略,拒绝位于站点 A 中的 IT 和财务部门访问 Facebook 和 Twitter 等网络站点(定义为应用程序组社交网络)。

表 12 显示了满足此要求所需的防火墙策略意图:

源 |

目的地 |

行动 |

|---|---|---|

IT 和财务,站点 A |

应用程序组社交网络(Facebook 和 Twitter) |

否认 |

如果 IT 或财务部门位于不同的站点中,但您只想将此防火墙策略意图应用于站点 A 中的 IT 或财务部门,请添加站点 A。

表 13 显示了如何解析此防火墙策略意图:

源部 |

源地址 |

区 |

目标地址 |

服务 |

应用程序防火墙配置文件 |

|---|---|---|---|---|---|

金融 |

[LS2] |

信任/不信任 |

任何 |

任何 |

AppFwProfile_0 拒绝:社交网络(应用) 定义规则:拒绝 |

信息技术 |

[LS1] |

信任/不信任 |

任何 |

任何 |

AppFwProfile_1 拒绝:社交网络(应用) 定义规则:拒绝 |

配置输出示例

拒绝站点 A 中的部门访问社交网站配置示例。

以下配置示例的层次结构级别为 [edit security policies]。

from-zone IT to-zone untrust {

policy Intent_1__0 {

match {

source-address ls-192.0.2.0/24-S42-L1;

destination-address any;

application any;

}

then {

permit {

application-services {

application-firewall {

rule-set AppFwProfile_0;

}

}

}

}

}

}

from-zone Finance to-zone untrust {

policy Intent_1__1 {

match {

source-address ls-192.168.1.0/24-SP50-L2;

destination-address any;

application any;

}

then {

permit {

application-services {

application-firewall {

rule-set AppFwProfile_0;

}

}

}

}

}

}

以下配置示例的层次结构级别为 [edit security application-firewall]。

application-firewall {

rule-sets AppFwProfile_0 {

rule rule-b7e4ed02-e196-400a-88bf-f1de8973d30c-appFwRule {

match {

dynamic-application-group Socialnetwork;

ssl-encryption any;

}

then {

deny;

}

}

default-rule {

deny;

}

}

}

示例 7:控制通过互联网 (HTTP) 访问地址的防火墙策略

定义防火墙策略,用于控制各种站点或站点组通过 Internet (HTTP) 访问地址,其目的如下:

允许站点 A 和站点 B 的 IP 地址前缀访问 example.com。

拒绝站点组 Q1 的 IP 地址前缀访问 example-one.com。站点组 Q1 由站点 A 和站点 B 组成。

表 14 显示了满足此要求所需的防火墙策略意图:

源 |

服务 |

目的地 |

行动 |

|---|---|---|---|

IP 地址前缀,站点 A 和 IP 前缀,站点 B |

HTTP |

www.example.com |

许可证 |

IP 地址前缀,站点组 Q1 |

HTTP |

www.example-one.com |

否认 |

表 15 显示了如何解析此防火墙策略意图:

源部 |

源地址 |

区 |

目标地址 |

服务 |

应用程序防火墙配置文件 |

|---|---|---|---|---|---|

站点 A 中的 IT、财务部门 |

[LS1、LS2] |

信任/不信任 |

www.example.com |

任何 |

AppFwProfile_0 允许:HTTP 定义规则:拒绝 |

B站点的财务、销售部门 |

[LS3、LS4] |

信任/不信任 |

www.example.com |

任何 |

AppFwProfile_1 允许:HTTP 定义规则:拒绝 |

站点 A 中的 IT、财务部门 |

[LS1、LS2] |

信任/不信任 |

www.example-one.com |

任何 |

AppFwProfile_2 拒绝:HTTP 定义规则:拒绝 |

B站点的财务、销售部门 |

[LS3、LS4] |

信任/不信任 |

www.example-one.com |

任何 |

AppFwProfile_3 拒绝:HTTP 定义规则:拒绝 |

配置输出示例

控制站点 A 通过互联网 (HTTP) 访问地址的配置示例。

以下配置示例的层次结构级别为 [edit security policies]。

from-zone Finance to-zone untrust {

policy Intent_4__0 {

match {

source-address ls-192.168.1.0/24-SP50-L2;

destination-address www.example.com;

application junos-http;

}

then {

permit {

application-services {

application-firewall {

rule-set AppFwProfile_0;

}

}

}

}

}

policy Intent_1__0 {

match {

source-address ls-192.168.1.0/24-SP50-L2;

destination-address addr2;

application junos-http;

}

then {

permit {

application-services {

application-firewall {

rule-set AppFwProfile_1;

}

}

}

}

}

}

from-zone IT to-zone untrust {

policy Intent_4__1 {

match {

source-address ls-192.0.2.0/24-S42-L1;

destination-address addr2;

application junos-http;

}

then {

permit {

application-services {

application-firewall {

rule-set AppFwProfile_0;

}

}

}

}

}

policy Intent_1__1 {

match {

source-address ls-192.0.2.0/24-S42-L1;

destination-address addr2;

application junos-http;

}

then {

permit {

application-services {

application-firewall {

rule-set AppFwProfile_1;

}

}

}

}

}

}

policy-rematch;

以下配置示例的层次结构级别为 [edit security application-firewall]。

rule-sets AppFwProfile_1 {

rule rule-ca2354d6-a7ba-488e-8c5a-91cbddfb9583-appFwRule {

match {

dynamic-application junos:YOUTUBE;

ssl-encryption any;

}

then {

deny;

}

}

default-rule {

deny;

}

}

rule-sets AppFwProfile_0 {

rule rule-00f3879c-f3d7-4cb3-89b6-78328e3bff38-appFwRule {

match {

dynamic-application junos:CNN;

ssl-encryption any;

}

then {

permit;

}

}

rule rule-ca2354d6-a7ba-488e-8c5a-91cbddfb9583-appFwRule {

match {

dynamic-application junos:YOUTUBE;

ssl-encryption any;

}

then {

deny;

}

}

default-rule {

deny;

}

}

控制站点 B 通过互联网 (HTTP) 访问地址的配置示例。

以下配置示例的层次结构级别为 [edit security policies]。

from-zone Finance to-zone untrust {

policy Intent_4__1 {

match {

source-address ls-198.51.100.0/24-SP50-L3;

destination-address addr2;

application junos-http;

}

then {

permit {

application-services {

application-firewall {

rule-set AppFwProfile_0;

}

}

}

}

}

policy Intent_1__1 {

match {

source-address ls-198.51.100.0/24-SP50-L3;

destination-address addr2;

application junos-http;

}

then {

permit {

application-services {

application-firewall {

rule-set AppFwProfile_1;

}

}

}

}

}

}

from-zone Sales to-zone untrust {

policy Intent_4__0 {

match {

source-address ls-203.0.113.0/24-SP50-L4;

destination-address addr2;

application junos-http;

}

then {

permit {

application-services {

application-firewall {

rule-set AppFwProfile_0;

}

}

}

}

}

policy Intent_1__0 {

match {

source-address ls-203.0.113.0/24-SP50-L4;

destination-address addr2;

application junos-http;

}

then {

permit {

application-services {

application-firewall {

rule-set AppFwProfile_1;

}

}

}

}

}

}

policy-rematch;

以下配置示例的层次结构级别为 [edit security application-firewall]。

rule-sets AppFwProfile_1 {

rule rule-ca2354d6-a7ba-488e-8c5a-91cbddfb9583-appFwRule {

match {

dynamic-application junos:YOUTUBE;

ssl-encryption any;

}

then {

deny;

}

}

default-rule {

deny;

}

}

rule-sets AppFwProfile_0 {

rule rule-00f3879c-f3d7-4cb3-89b6-78328e3bff38-appFwRule {

match {

dynamic-application junos:CNN;

ssl-encryption any;

}

then {

permit;

}

}

rule rule-ca2354d6-a7ba-488e-8c5a-91cbddfb9583-appFwRule {

match {

dynamic-application junos:YOUTUBE;

ssl-encryption any;

}

then {

deny;

}

}

default-rule {

deny;

}

}

示例 8:允许或拒绝使用 HTTP 或 FTP 即服务的防火墙策略

定义防火墙策略,允许或拒绝属于 IT 部门的特定 IP 地址将 HTTP 或 FTP 用作服务。

表 16 显示了满足此要求所需的防火墙策略意图:

源 |

服务 |

目的地 |

行动 |

|---|---|---|---|

192.0.2.0 |

HTTP |

example.com |

许可证 |

192.0.2.0 |

Ftp |

example.com |

否认 |

表 17 显示了如何解析此防火墙策略意图:

源部 |

源地址 |

区 |

目标地址 |

服务 |

|---|---|---|---|---|

IT,站点 A |

192.0.2.0 |

信任/不信任 |

example.com |

Ftp |

IT,站点 A |

192.0.2.0 |

信任/不信任 |

example.com |

HTTP |

配置输出示例

允许访问 HTTP 的配置示例

以下配置示例的层次结构级别为 [edit security policies]。

from-zone IT to-zone trust {

policy Intent_1__1 {

match {

source-address 192.0.2.0;

destination-address example.com;

application junos-ftp;

}

then {

deny;

}

}

policy Intent_4__1 {

match {

source-address 192.0.2.0;

destination-address example.com;

application junos-http;

}

then {

permit;

}

}

}

policy-rematch;

示例 9:防火墙策略,拒绝站点 A 和站点 B 的财务部门访问 BitTorrent

定义一个防火墙策略,拒绝站点 A 和站点 B 中的财务部门访问 BitTorrent。

表 18 显示了满足此要求所需的防火墙策略意图:

源 |

目的地 |

行动 |

|---|---|---|

站点 A,财务部 |

比特洪流 |

否认 |

站点 B,财务部 |

比特洪流 |

否认 |

表 19 显示了如何解析此防火墙策略意图:

网站 |

源地址 |

区 |

目标申请 |

服务 |

应用程序防火墙配置文件 |

|---|---|---|---|---|---|

财务部,站点 A |

[LS2] |

信任/不信任 |

比特洪流 |

任何 |

AppFwProfile_0 拒绝:BitTorrent 定义规则:拒绝 |

财务部,站点 B |

[LS3] |

信任/不信任 |

比特洪流 |

任何 |

AppFwProfile_0 拒绝:BitTorrent 定义规则:拒绝 |

配置输出示例

允许站点 A 访问 BitTorrent 的配置示例。

以下配置示例的层次结构级别为 [edit security policies]。

from-zone Finance to-zone untrust {

policy appQoe-36600-Permit-rule {

match {

source-address any;

destination-address any;

application appQoe-36000;

}

then {

permit;

}

}

policy Intent_1 {

match {

source-address ls-192.168.1.0/24-SP50-L2;

destination-address any;

application any;

}

then {

permit {

application-services {

application-firewall {

rule-set AppFwProfile_0;

}

}

}

log {

session-init;

session-close;

}

}

}

}

policy-rematch;

以下配置示例的层次结构级别为 [edit security application-firewall]。

rule-sets AppFwProfile_0 {

rule rule-2226740d-03a9-483c-b315-eddc9ae8619a-appFwRule {

match {

dynamic-application junos:BITTORRENT;

ssl-encryption any;

}

then {

deny;

}

}

default-rule {

deny;

}

}

允许站点 B 访问 BitTorrent 的配置示例。

以下配置示例的层次结构级别为 [edit security policies]。

from-zone Finance1 to-zone untrust {

policy appQoe-36600-Permit-rule {

match {

source-address any;

destination-address any;

application appQoe-36000;

}

then {

permit;

}

}

policy Intent_4 {

match {

source-address ls-198.51.100.0/24-SP50-L3;

destination-address any;

application any;

}

then {

permit {

application-services {

application-firewall {

rule-set AppFwProfile_0;

}

}

}

log {

session-init;

session-close;

}

}

}

}

policy-rematch;

以下配置示例的层次结构级别为 [edit security application-firewall]。

rule-sets AppFwProfile_0 {

rule rule-00f3879c-f3d7-4cb3-89b6-78328e3bff38-appFwRule {

match {

dynamic-application junos:BITTORRENT;

ssl-encryption any;

}

then {

deny;

}

}

default-rule {

deny;

}

}

示例 10:允许用户组 A 中的用户访问 Facebook 的防火墙策略

定义防火墙策略,其中属于用户组 A 的用户只能访问 Facebook,而不能访问其他应用程序。用户组 A 由位于站点 A 中的用户组成。

表 20 显示了满足此要求所需的防火墙策略意图:

源 |

目的地 |

行动 |

|---|---|---|

用户组 A,站点 A |

许可证 |

表 21 显示了如何解析此防火墙策略意图:

网站 |

用户/用户组 |

源地址范围 |

目标地址 |

应用 |

|---|---|---|---|---|

站点 A |

用户组 A |

192.0.2.0 至 192.0.2.20 |

任何 |

配置输出示例

允许用户组 A 中的用户访问 Facebook 的配置示例。

以下配置示例的层次结构级别为 [edit security policies]。

from-zone Finance to-zone untrust {

policy appQoe-36600-Permit-rule {

match {

source-address any;

destination-address any;

application appQoe-36000;

}

then {

permit;

}

}

policy Intent_4__0 {

match {

source-address ls-192.168.1.0/24-SP50-L2;

destination-address any;

application any;

source-identity "USERFW.LOCAL\Cert Publishers";

}

then {

permit {

application-services {

application-firewall {

rule-set AppFwProfile_0;

}

}

}

log {

session-init;

session-close;

}

}

}

}

from-zone IT to-zone untrust {

policy appQoe-36600-Permit-rule {

match {

source-address any;

destination-address any;

application appQoe-36000;

}

then {

permit;

}

}

policy Intent_4__1 {

match {

source-address ls-192.0.2.0/24-S42-L1;

destination-address any;

application any;

source-identity "USERFW.LOCAL\Cert Publishers";

}

then {

permit {

application-services {

application-firewall {

rule-set AppFwProfile_0;

}

}

}

log {

session-init;

session-close;

}

}

}

}

policy-rematch;

以下配置示例的层次结构级别为 [edit security application-firewall]。

rule-sets AppFwProfile_0 {

rule rule-00f3879c-f3d7-4cb3-89b6-78328e3bff38-appFwRule {

match {

dynamic-application junos:FACEBOOK-APP;

ssl-encryption any;

}

then {

permit;

}

}

default-rule {

deny;

}

}

以下配置示例的层次结构级别为 [edit services user-identification identity-management]。

connection {

connect-method https;

port 443;

primary {

address 10.213.50.50;

client-id 1234;

client-secret "$ABC123"; ## SECRET-DATA

}

token-api oauth_token/oauth;

query-api user_query/v2;

}

batch-query {

items-per-batch 200;

query-interval 5;

}

ip-query {

query-delay-time 15;

}

示例 11:允许网站 A 中的用户 B 在启用内容安全的情况下访问 YouTube 的防火墙策略

定义防火墙策略,在该策略中,仅向位于站点 A 的用户 B 提供对启用了内容安全性的 YouTube 的访问权限。用户无权访问任何其他应用程序。

表 22 显示了满足此要求所需的防火墙策略意图:

源 |

目的地 |

行动 |

|---|---|---|

用户 B,站点 A |

Youtube |

许可证 |

表 23 显示了如何解析此防火墙策略意图:

网站 |

源地址 |

用户/用户组 |

目标地址 |

内容安全 |

应用 |

|---|---|---|---|---|---|

站点 A |

192.0.2.22 |

用户 B |

任何 |

启用 |

配置输出示例

允许站点 A 中的用户 B 访问 YouTube 并启用内容安全性的配置示例。

以下配置示例的层次结构级别为 [edit security policies]。

from-zone Finance to-zone untrust {

policy Intent_4__0 {

match {

source-address ls-192.168.1.0/24-SP50-L2;

destination-address any;

application any;

source-identity "userfw.local\CSO1";

}

then {

permit {

application-services {

utm-policy testUTM;

application-firewall {

rule-set AppFwProfile_0;

}

}

}

log {

session-init;

session-close;

}

}

}

}

from-zone IT to-zone untrust {

policy Intent_4__1 {

match {

source-address ls-192.0.2.0/24-S42-L1;

destination-address any;

application any;

source-identity "userfw.local\CSO1";

}

then {

permit {

application-services {

utm-policy testUTM;

application-firewall {

rule-set AppFwProfile_0;

}

}

}

log {

session-init;

session-close;

}

}

}

}

policy-rematch;

以下配置示例的层次结构级别为 [edit security utm]。

feature-profile {

web-filtering {

type juniper-local;

}

}

utm-policy testUTM {

web-filtering {

http-profile junos-wf-local-default;

}

anti-spam {

smtp-profile junos-as-defaults;

}

traffic-options {

sessions-per-client {

over-limit log-and-permit;

}

}

}

以下配置示例的层次结构级别为 [edit security application-firewall]。

rule-sets AppFwProfile_0 {

rule rule-00f3879c-f3d7-4cb3-89b6-78328e3bff38-appFwRule {

match {

dynamic-application junos:FACEBOOK-APP;

ssl-encryption any;

}

then {

permit;

}

}

default-rule {

deny;

}

}

以下配置示例的层次结构级别为 [edit services user-identification identity-management]。

connection {

connect-method https;

port 443;

primary {

address 10.213.50.50;

client-id 1234;

client-secret "$ABC123"; ## SECRET-DATA

}

token-api oauth_token/oauth;

query-api user_query/v2;

}

batch-query {

items-per-batch 200;

query-interval 5;

}

ip-query {

query-delay-time 15;

}

示例 12:阻止访问互联网并允许访问 Google 云端硬盘的防火墙策略。

以下部分提供了一个示例防火墙策略,用于阻止对互联网的访问并允许访问 Google 云端硬盘。防火墙策略有一个基于企业的意图和一个基于区域的意图。

表 24 提供了基于企业的阻止访问互联网的意图。

规则名称 |

源终端节点 |

目标端点 |

行动 |

|---|---|---|---|

EnterpriseIntent_1 |

英格(部门) |

互联网 |

否认 |

表 25 中提供了允许访问 Google 云端硬盘的基于区域的意图。

规则名称 |

源终端节点 |

目标端点 |

行动 |

|---|---|---|---|

ZoneIntent_1 |

engg (区域) |

untrust(zone), google-drive |

允许 |

表 24 和表 25 中的意图会产生表 26 中提供的防火墙规则顺序。

规则名称 |

规则顺序 |

源终端节点 |

目标端点 |

行动 |

|---|---|---|---|---|

ZoneIntent_1 |

1 |

engg (区域) |

untrust(zone), google-drive |

允许 |

EnterpriseIntent_1 |

2 |

英格(部门) |

互联网 |

否认 |