Contrail 服务编排构建块

本节将向您介绍在使用 CSO 之前应了解的一些主要元素和概念。有关这些元素和概念的更详细说明,请参阅 https://www.juniper.net/documentation/product/en_US/contrail-service-orchestration 上提供的《Contrail 服务编排管理门户用户指南》和Contrail 服务编排《客户门户用户指南》。

管理员

CSO 使用基于域的分层管理框架。安装 CSO 后,默认情况下第一个管理员命名为 cspadmin 。此管理员也称为全局服务提供商 (SP) 管理员。此 SP 管理员具有从全局域对所有 CSO 平台的完全读写访问权限。在 CSOaaS 中,cspadmin 角色是为瞻博网络保留的。SP 管理员可以创建、编辑和删除受基于角色的访问控制 (RBAC) 约束的其他管理员和操作员,这些控制为他们分配了对 CSO 中各种对象的特权。

下一级管理员是运营公司或 OpCo 管理员。在 CSOaaS 中,OpCo 管理员是托管服务提供商订户可用的最高级别管理员。任何给定 OpCo 的第一个管理员都由 SP 管理员创建。此用户在 OpCo 域内具有完全管理权限。在 CSO 本地安装中,可以将 OpCo 视为全局服务提供商中的特定区域服务提供商。OpCo 管理员可以在 OpCo 域及其租户中创建其他管理员和操作员,但不能影响全局域或其他 OpCo 域的元素。OpCo 管理员成功登录后,将其放入其 OpCo 的管理门户。

管理员的另一级别是租户管理员。此管理员对单个租户中的所有对象具有完全访问权限,并且可以在该租户中创建其他管理员和操作员用户。租户管理员的登录名会将其放入该租户的客户门户。

还有 OpCo 和租户运营商用户。操作员用户由各自域中的管理员创建。默认情况下,运算符对其域中的元素具有只读访问权限。

表 1 对此进行了总结:

用户 |

门户 |

访问 |

域 |

|---|---|---|---|

CSPADMIN |

管理 |

读/写 |

全球 |

OpCo 管理员 |

管理 |

读/写 |

自有 OpCo 域 |

OpCo 运营商 |

管理 |

只读 |

自有 OpCo 域 |

租户管理员 |

客户 |

读/写 |

自己的租户域 |

租户运营商 |

客户 |

只读 |

自己的租户域 |

域

每个 CSO 安装都支持一个由 SP 管理员访问的全局域。对于 CSOaaS,订阅者无法访问此域。

在全局域中,可以存在多个 OpCo 域。在 CSO 本地安装中,这些域对应于区域服务提供商,或您用于划分管理职责的任何方案。更简单的管理设置可以选择只有一个 OpCo 域。对于 CSOaaS,每个 OpCo 域对应一个托管服务提供商订户。

每个 OpCo 域内都是租户域。这些是正在管理其 WAN 连接的单个企业。对于 CSO 本地安装,这些租户是区域服务提供商或全球服务提供商的客户。对于 CSOaaS,这些租户可以是订阅 CSOaaS 的托管服务提供商的客户,也可以是租户本身的直接 CSOaaS 订阅者。

门户

CSO 为 SP 和 OpCo 提供管理门户以管理各自的域,并为租户提供客户门户以管理各自的域。对任何给定域中任何给定门户的访问都由用户的登录权限控制。如果您的登录名未授予对管理门户的访问权限,则您将无法查看或访问此门户的任何元素。

管理门户允许租户创建和创建租户在客户门户中使用的其他高级对象。

客户门户为租户提供对管理门户中存在的对象子集的访问权限。OpCo 管理员可以通过单击管理门户中 租户 页面上的租户链接来访问租户的客户门户。

租户

CSO 使用租户元素在逻辑上将一个客户与另一个客户分开。OpCo 管理员创建一个租户来代表他们将为其提供网络服务的每个客户。

通过使用 RBAC 和其他方式,例如网络中的虚拟路由和转发 (VRF) 实例,CSO 将所有租户和 OpCo 对象围在各自的空间内。这最终包括通过客户网络的流量。任何租户、其管理员、操作员或客户都不能查看其他租户或客户的对象或与之交互。租户可以按对 SP 或 OpCo 管理员最有意义的任何方式命名。

接入点 (POP)

POP 是一个物理位置,通常位于提供商网络边缘,用作两个或多个网络之间的分界点或交换点。POP 用于 SD-WAN 部署,使网络接入和网络服务更接近有需要的用户。根据需求和可用性,每个 POP 可提供不同的网络服务和不同的连接类型。

在 CSO 中,POP 通常是租户流量从租户叠加网络进入提供商底层网络或互联网的地方。SP 或 OpCo 管理员负责创建 POP,并将 PE 路由器和提供商中心设备添加到该 POP。添加提供商中心设备后,即可选择该设备在租户网络中使用。可以采用对 SP 或 OpCo 管理员最有意义的任何方式命名 POP。

提供商中心

SP 或 OpCo 管理员将提供商中心添加到 POP。提供商中心可以具有以下任一或两个角色:

OAM - OAM 集线器在逻辑上位于 CPE 和 CSO 安装之间。其作用是接收来自 CSO 的 OAM 流量,并将其转发到安全隧道内的目标 CPE 设备。另一方面,OAM 中枢接收来自安全隧道内 CPE 设备的 OAM 流量,并将其转发给 CSO。此角色仅存在于 CSO 本地部署中。在 CSOaaS 中,此角色是所提供服务的一部分。

数据 - 对于保留在租户网络中的租户流量,数据中心充当站点到站点流量的中转枢纽。对于发往提供商网络的租户流量,数据中心充当叠加租户网络和底层提供商网络之间的分界点。对于拥有自己的企业数据中心的租户,提供商数据中心是可选的。如果租户具有企业数据中心以及分配的提供商数据中心,则分配的提供商数据中心将充当备份。

将提供商中心添加到 POP 后,SP 或 OpCo 管理员可以将提供商中心站点与租户相关联。

网站

在 CSO 构建叠加租户网络之前,CSO 需要了解该网络中的所有站点。站点可以是提供商中心站点、企业中心站点、本地辐射站点或云辐射站点(表 2)。

可用的站点类型 |

添加者 |

使用 |

服务注意事项 |

|---|---|---|---|

本地辐射 |

租户管理员添加本地分支站点。 |

NFX 系列或 SRX 系列防火墙以中心辐射型或全网状拓扑放置在分支机构站点中。 |

本地分支具有以下功能: SRX 系列

NFX 系列

注意:

如果链路是 PPPoE,则使用 xDSL 接口的 ZTP 将不起作用。如果链路是桥接的并使用 DHCP,则 ZTP 将在 xDSL 接口上工作。 |

云辐射 |

租户管理员添加云辐射站点。 |

放置在租户的 Amazon Web Services (AWS) 虚拟私有云 (VPC) 中的 vSRX 虚拟防火墙 |

云辐射具有以下功能:

|

提供商中心 |

SP 或 OpCo 管理员为租户添加提供商中心站点。 添加提供商中心站点意味着将现有提供商中心设备与租户相关联。为此,SP 或 OpCo 管理员将切换到租户的客户门户,并通过从可用 POP 和提供商中心设备列表中选择 POP 和提供商中心设备来添加提供商中心站点。 提供商中心站点的名称会自动设置为所选提供商中心设备的名称。 |

SRX 系列防火墙在服务提供商云中发挥核心作用。中枢设备与分支站点建立 IPSec 隧道。提供商中心设备通过使用在其上配置的 VRF 实例实现多租户(在多个站点之间共享)。 |

提供商中心具有以下功能:

|

企业中心 |

租户管理员将添加企业中心站点。 |

为普通辐射站点提供额外的类似中心的功能。 |

企业中心具有以下功能:

|

拓扑

CSO 支持以下网络拓扑结构:

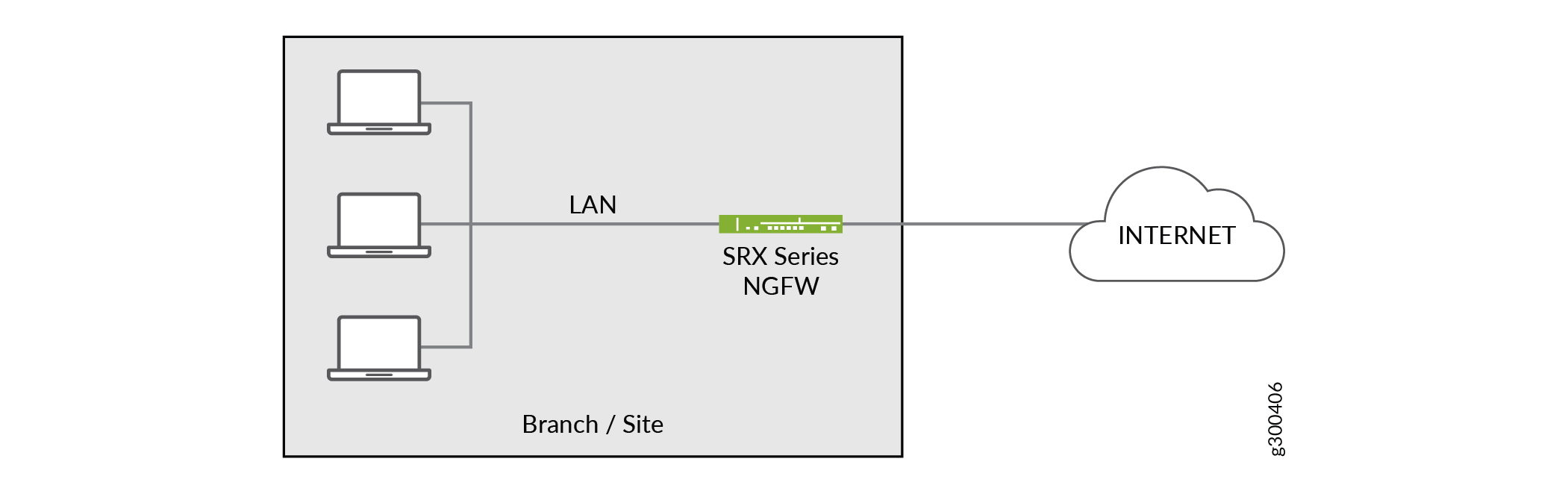

Standalone Topology — 在这种拓扑结构中,网络服务的客户或用户彼此分离,彼此之间没有通信方式,例如在 NGFW 解决方案中。NGFW 解决方案通过 SRX 系列新一代防火墙设备提供远程站点安全(图 1)。

图 1:独立 NGFW

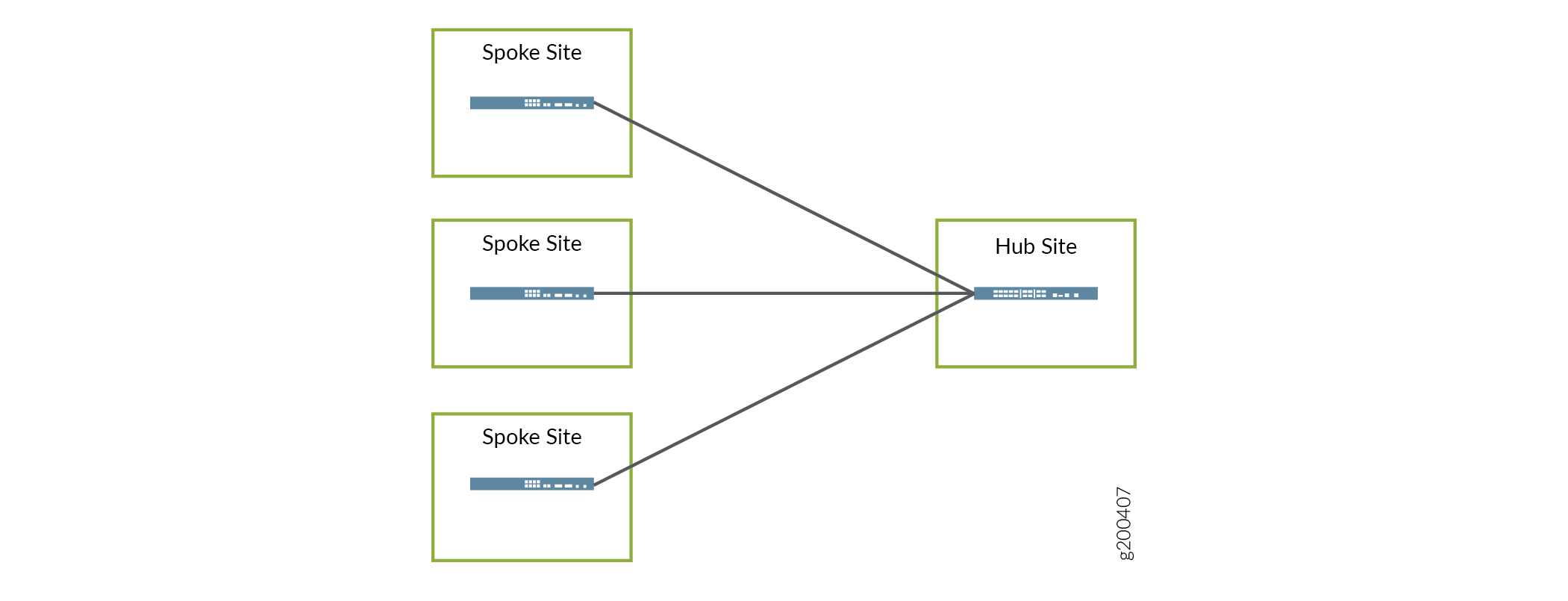

Hub–and–Spoke Topology — SD-WAN 部署支持此拓扑结构。所有流量(包括辐辐式流量)都通过中枢站点。

图 2 显示了中心辐射型概念。

图 2:中心辐射型拓扑

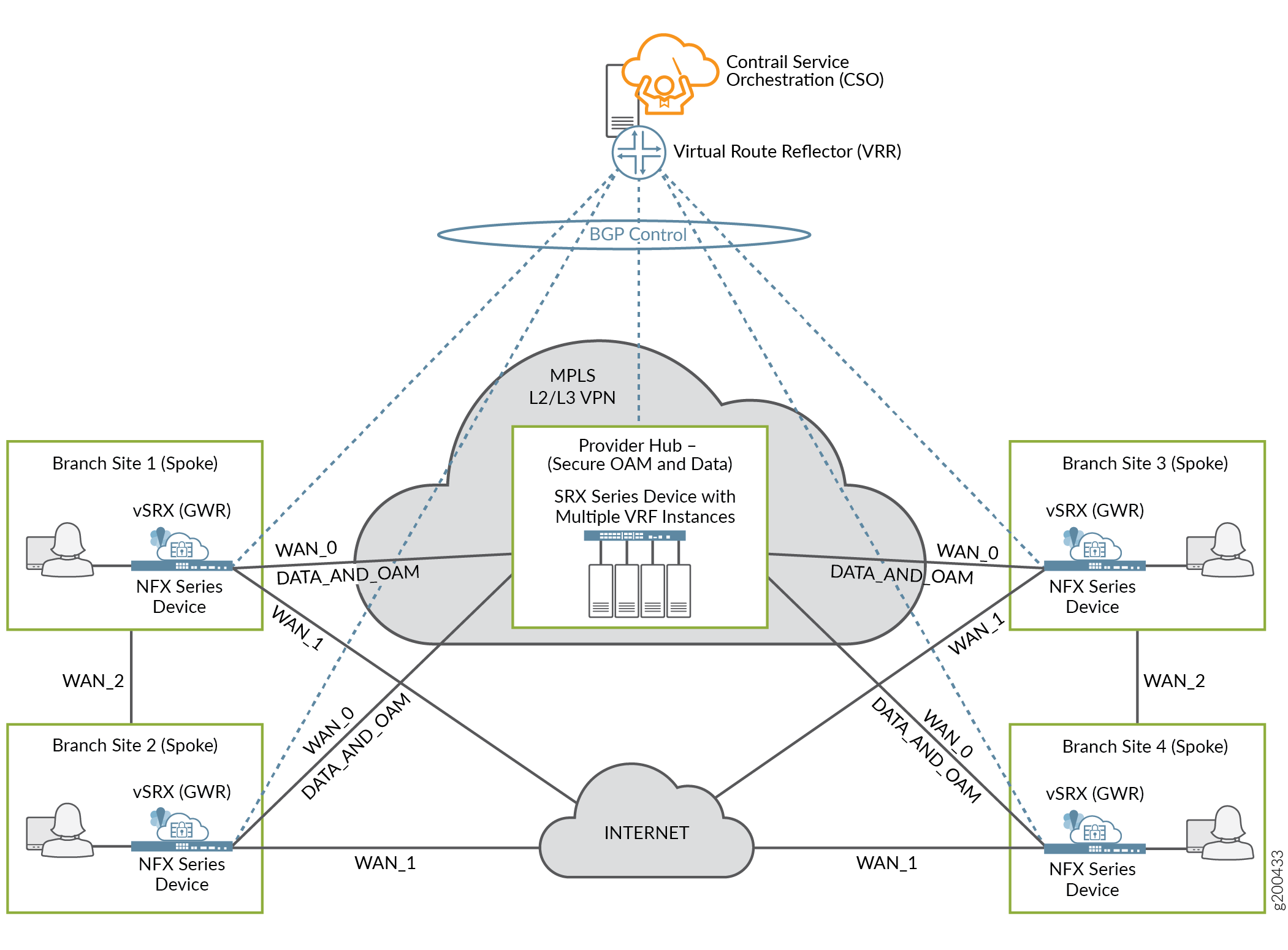

Dynamic Mesh Topology — SD-WAN 部署支持此拓扑结构。 图 3 显示了动态网格拓扑的示例,其中流量可直接从任何站点流向任何站点。站点到站点隧道可根据流量阈值动态创建,从而节省资源并提高整体性能。网格标记用于确定哪些站点可以连接在一起。

图 3:动态网格拓扑

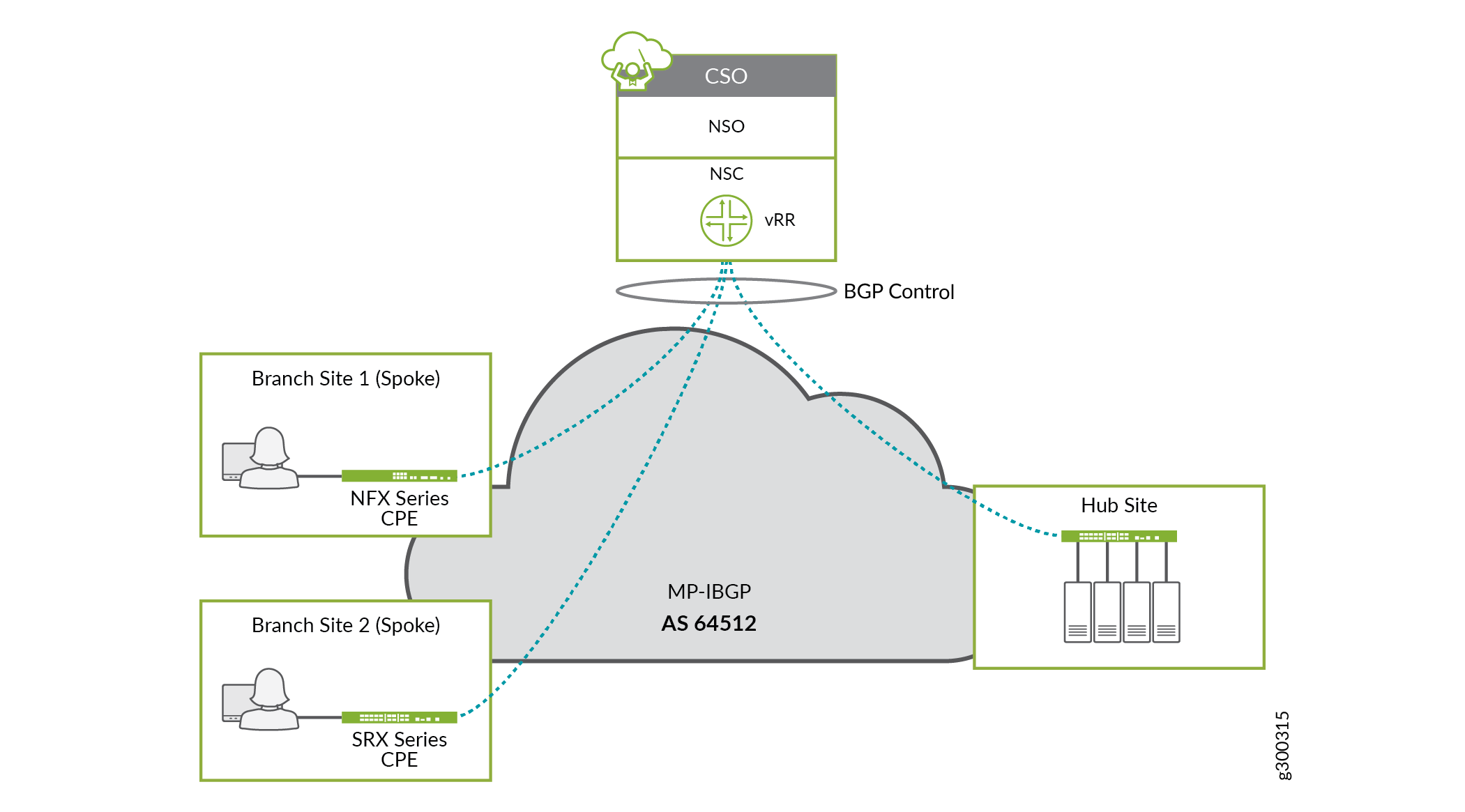

虚拟路由反射器 (VRR)

VRR 是 CSO SD-WAN 控制器的一部分。它是在安装过程中置备和安装的虚拟机之一。为了方便 SD-WAN 部署中所需的路由,VRR 通过指定用于 OAM 功能的底层接口与 CPE 分支和集线器设备形成叠加 BGP 会话。您可以使用“配置 站点 ”工作流进行此选择以进行站点载入。 图 4 说明了 VRR 的概念

基于 SLA 的转向配置文件和策略

CSO 允许创建基于 SLA 的转向配置文件,这些配置文件可映射到 SD-WAN 策略意图,以便在 SD-WAN 部署中进行流量管理。这些配置文件旨在根据SLA参数(如数据包丢失、往返时间(rtt)和抖动阈值)将流量引导到特定的WAN链路。为所有租户的全局应用流量类型创建 SLA 转向配置文件。SLA 配置文件由一组可在管理门户中定义的可配置约束组成。

您可以设置:

站点到站点之间每个连接路径的路径优先级

从站点到集线器的每个连接路径的路径优先级

吞吐量的阈值参数

数据包丢失阈值参数

延迟阈值参数

抖动阈值参数

适用于各种类型流量的服务等级

速率限制器,用于控制上游和下游流量速率和突发大小

控制配置文件存在后,可以创建基于意图的 SD-WAN 策略,将该配置文件应用于特定站点或部门,并针对特定类型的应用流量(如 SSH 和 HTTP)。

创建 SLA 配置文件时,必须设置路径优先级或其中一个 SLA 参数。两个字段不能同时留空。

有关详细信息,请参阅 SLA 配置文件和 SD-WAN 策略概述 。

基于路径的转向配置文件

基于路径的转向配置文件是将全局应用流量类型引导到特定 WAN 路径上的一种简化方法。使用这些配置文件,无需配置任何 SLA 参数。您需要做的就是指定希望特定流量类型采用的可用路径。与 SLA 转向配置文件一样,您可以为这些配置文件设置速率限制参数。您还必须将这些配置文件分配给 SLA 策略,然后才能使其生效。

基于意图的防火墙策略

CSO 通过客户门户访问,将防火墙策略呈现为 基于意图 的策略。防火墙策略通过对通过设备的流量实施意图来提供安全功能。根据定义为防火墙策略意图的作允许或拒绝流量。如果您的目的是阻止来自社交媒体网站的基于 HTTP 的流量,但允许来自 Microsoft Outlook 的基于 HTTP 的流量,则可以创建意图策略来执行此作。

有关详细信息,请参阅 防火墙策略概述 。

软件图像管理

CSO 管理门户允许 SP 管理员 (cspadmin) 在 资源>映像 页面上载设备软件映像和 VNF 映像。本地 CSO 部署中的 cspadmin 用户可以上传受支持的 SRX 系列防火墙(包括 vSRX 虚拟防火墙)、NFX 系列设备和 EX 系列设备的设备映像。

对于 CSOaaS,OpCo 管理员可以查看瞻博网络已上传到 CSO 的映像。他或她还可以将上传的设备映像暂存并部署到 CPE 设备和 EX 系列接入交换机。