反向壳概述

反向 shell 允许攻击者绕过防火墙和其他安全机制,打开目标系统的端口。

当攻击者利用目标系统上的代码执行漏洞时,他们将运行一个脚本,以启动与命令和控制 (C&C) 服务器的反向 shell 会话。它使他们能够远程访问受感染的系统。攻击者可以运行他们想要的任何命令,并从系统中获取其输出。SRX 系列防火墙将在短时间内分析客户端和服务器之间的流量模式,以确定反向 shell 会话。然后,它将执行配置的补救措施。

反向壳检测的优势

帮助您检测 shell 攻击并防止潜在的数据被盗。

要访问“反向 Shell”页面,请导航到 ”。

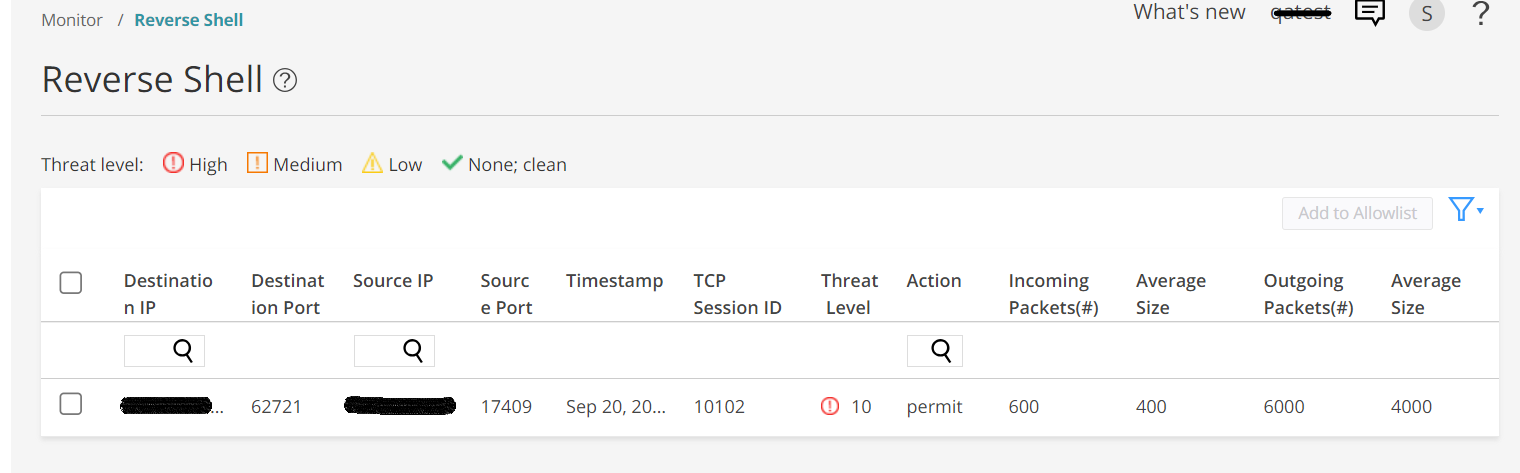

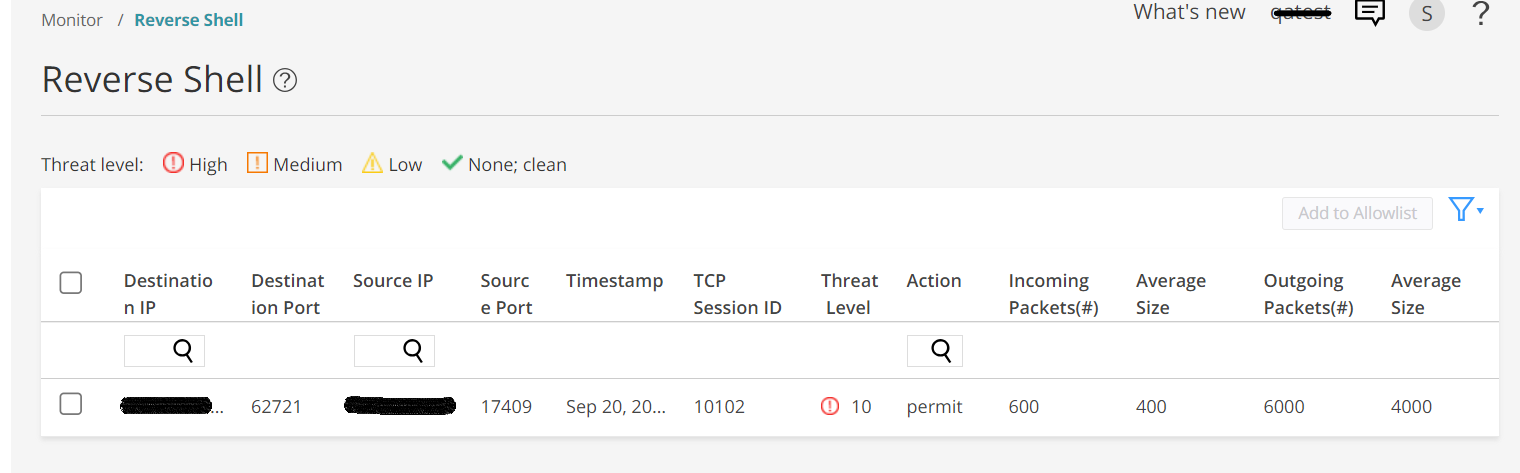

此页面提供作为反向 shell 通信一部分的目标 IP 地址、目标端口、源 IP 地址和源端口的列表。请参阅 图 1。

图 1:反向外壳

| 字段 | 定义 |

|---|---|

| 目标 IP | 攻击者的 C&C 服务器的 IP 地址 |

| 目标端口 | 攻击者 C&C 服务器的端口 |

| 源 IP | 反向 shell 会话中目标系统的 IP 地址。 |

| 源端口 | 攻击者用来尝试反向 shell 通信的端口。 |

| 时间戳 | 反向 shell 会话启动的日期和时间。 |

| TCP 会话 ID | 分配给攻击者的 C&C 服务器的会话 ID |

| 威胁级别 | 基于分析的攻击者 C&C 服务器的威胁级别。 |

| 行动 | 对反向 shell 会话执行的作:允许或阻止。 |

| 传入数据包 (#) | 传入目标系统的数据包数。 |

| 平均尺寸 | 传入数据包的平均大小。 |

| 传出数据包 (#) | 来自目标系统的传出数据包数。 |

| 平均尺寸 | 传出数据包的平均大小。 |

如果目标 IP 地址不是恶意的,则可以选择目标 IP 地址并将其添加到允许列表中。要将目标 IP 地址添加到白名单,请执行以下作:

-

选择“”。

此时将显示“反向 Shell”页面。

-

选择要添加到允许列表的目标 IP 地址,然后单击 “添加到允许列表”。

此时将显示一个弹出窗口,要求您确认选择。

-

单击 “是”。

选定的目标 IP 地址将添加到允许列表中。

有关在 SRX 系列防火墙上配置反向 shell 检测的信息,请参阅《 瞻博网络高级威胁防御管理员指南》。