SIEM Syslog、LEEF 和 CEF Logging

瞻博网络 ATP 设备平台可收集、检查和分析利用和渗透客户端浏览器、操作系统、电子邮件和应用程序的基于 Web、文件和电子邮件的高级隐蔽威胁。瞻博网络 ATP 设备检测恶意攻击会生成事件和事件详细信息,并以 CEF、LEEF 或 Syslog 格式发送到连接的 SIEM 平台。本指南提供有关使用这些格式的事件和事件收集的信息。

瞻博网络 ATP 设备为以下事件类型生成下载 (DL) 和感染 (IN) 事件(包括网络钓鱼 (PHS、DL + PHS))的 LEEF 或 CEF 日志。

http |电子邮件 |数控 |提交 |漏洞利用 |数据盗窃

注意:基于 DL(下载)的 CEF 日志包含下载的恶意软件文件的哈希和文件类型。基于 IN(感染)的 CEF 日志不提供哈希和文件类型。

标识信息也作为 SIEM 的一部分发送。请参阅 Active Directory 集成信息、外部收集器选项以及《操作员指南》中提供的其他高级威胁分析和反 SIEM 过滤选项。

本指南重点介绍用于 SIEM 映射和集成的 CEF、LEEF 和系统日志输出。瞻博网络 ATP 设备还提供本指南未讨论的基于 JSON 的 HTTP API 结果和 ASCII 文本通知;有关详细信息,请参阅瞻博网络 ATP 设备 HTTP API 指南。

此外,瞻博网络 ATP 设备在先前版本中扩展了系统日志功能,并为系统日志消息传递添加了更多详细信息。针对以下事件和事件类型发送系统日志警报:

下载

感染

利用

电子邮件下载

钓鱼

文件上传(恶意软件分析)

数据盗窃

端点标识信息

瞻博网络 ATP 设备在系统日志输出中添加了额外的字段,如外部 ID(事件 ID)、事件 ID(事件 ID)等。本文档包含所有额外字段。

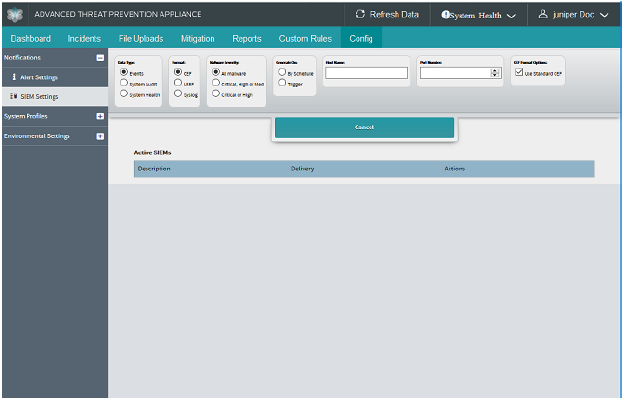

瞻博网络 ATP 设备中央管理器 WebUI 配置>通知>SIEM 设置提供了为 CEF 格式、LEEF 格式或 SYSLOG SIEM 服务器配置事件和系统审核通知的选项。反过来,服务器必须配置为接收 CEF、LEEF 和系统日志格式的瞻博网络 ATP 设备通知(提供系统日志的主机名和端口号)。

配置 SIEM 设置,以便将事件或系统审核通知以 CEF、LEEF 或系统日志格式发送到指定的主机日志。

请注意,如果在配置系统运行状况警报时选择 Syslog 作为 SIEM 设置,则可以选择在从瞻博网络 ATP 设备发送的系统日志消息中包含主机名或进程名称: 显示主机名和显示进程名称:

要创建新的 SIEM 通知,请执行以下操作:

导航到“配置>通知”页面,然后从左侧面板菜单中选择“SIEM 设置”。

单击添加新的 SIEM 连接器,以 CEF、LEEF 或系统日志格式设置新的事件、系统审核或系统运行状况日志通知。

从可用选项中进行选择,然后单击添加以完成配置,并将新的 SIEM 连接器配置添加到活动 SIEMS 列表中。

使用 CEF 警报event_id或incident_id在 Web UI 中显示详细信息

在给定incident_id或event_id的情况下,您可以使用以下 URL 在瞻博网络 ATP 设备 Web UI 中显示相对详细信息。

将“JATP_HOSTNAME_HERE”替换为您的瞻博网络 ATP 设备主机名,并将“0000000”替换为event_id或incident_id。

https://JATP_HOSTNAME_HERE/admin/index.html?incident_id=0000000

https://JATP_HOSTNAME_HERE/admin/index.html?event_id=0000000

如果当前没有处于活动状态的登录会话,系统将提示输入登录名/密码。

要显示、删除或编辑活动 SIEM 连接器配置,请执行以下操作:

要显示最近的报告,或者删除或编辑现有 SIEM 配置,请在所选配置行的“活动 SIEM”表中分别单击“显示”、“删除”或“编辑”。

根据需要编辑、修改或删除当前设置和字段,然后单击保存。

警报通知配置选项

仅当从“配置>系统设置”菜单中配置了传出邮件设置时,SIEM 事件或系统审核的警报通知才可用。

下表提供了事件警报设置的说明。

类型 |

选择要配置的 SIEM 连接器通知的类型: 事件 |

格式 |

选择 CEF 或系统日志作为通知输出格式。 |

恶意软件严重性 |

要按恶意软件严重性结果过滤日志通知,请选择以下任一选项: 所有恶意软件 |严重、高或中等 |严重或高 |

生成时间 |

选择“触发器”或“按计划”以设置生成 SIEM 事件日志的方法。 如果选择了“按计划”,请选择“天”,然后以 00:00 am 或 pm 格式输入“时间”,以设置生成警报的日期和时间。 |

主机名 |

输入 CEF 或系统日志服务器的主机名。 |

端口号 |

输入 CEF 或系统日志服务器的端口号。 |

类型 |

选择要配置的 SIEM 通知类型: 系统审计 |

格式 |

选择 CEF 或系统日志作为通知输出格式。 |

事件类型 |

选择要包含在警报通知中的事件类型: 登录/注销 |登录失败 |添加/更新用户 |系统设置 |重新 启动 |

格式 |

选择 CEF 或系统日志作为日志输出格式。 |

生成时间 |

选择“触发器”或“按计划”以设置生成 SIEM 系统审核日志的方法。 如果选择了“按计划”,请选择“天”,然后以 00:00 am 或 pm 格式输入“时间”,以设置生成警报的日期和时间。 |

类型 |

选择要配置的 SIEM 连接器日志的类型: 系统运行状况 |

健康 |

选择要包含在 SIEM 日志中的运行状况报告类型: 整体健康 |处理延迟 |

格式 |

选择 CEF 或系统日志作为日志输出格式。 请注意,如果在配置系统运行状况警报时选择 Syslog 作为 SIEM 设置,则可以选择在从瞻博网络 ATP 设备发送的系统日志消息中显示或隐藏主机名或进程名称:显示主机名和显示进程名称。 |

生成时间 |

选择“触发器”或“按计划”以设置生成 SIEM 系统审核日志的方法。 如果选择了“按计划”,请选择“天”,然后以 00:00 am 或 pm 格式输入“时间”,以设置生成警报的日期和时间。 |

系统日志陷阱接收器服务器

将瞻博网络 ATP 设备配置为以 CEF 或系统日志格式生成警报通知时,管理员必须确认 rsyslog 陷阱-接收器 SIEM 服务器支持 CEF。CEF 输出只能在 rsyslog 服务器上进行分析,不能从瞻博网络 ATP 设备 CLI 或 Web UI 查看。

CEF、LEEF 和系统日志格式

通用事件格式 (CEF) 和日志事件扩展格式 (LEEF) 是开放的标准系统日志格式,用于日志管理和互操作来自不同设备、网络设备和应用程序的安全相关信息。瞻博网络 ATP 设备采用这种开放日志格式向配置的通道发送瞻博网络 ATP 设备恶意软件事件、系统审核和系统健康通知。

LEEF 格式

收到 LEEF 事件时,QRadar 会执行流量分析并检查事件流量,以识别发送设备或设备流量。当流量分析识别事件源时,前 25 个事件将归类为 SIM 通用日志 DSM 事件,事件名称设置为未知日志事件。识别事件流量后,QRadar 会创建一个日志源,对从发送设备或软件转发的事件进行分类和标记。从发送设备发送的事件可以在 QRadar 的日志活动选项卡上查看。

有关详细信息,请参阅 https://www.ibm.com/support/knowledgecenter/SS42VS_DSM/b_Leef_format_guide.pdf 的 QRadar 日志事件扩展格式 (LEEF) 指南。

有关安装瞻博网络 ATP 设备 DSM 插件的信息,请参阅 为 LEEF 警报安装 QRadar 瞻博网络 ATP 设备 DSM。

持续进修格式

标准 CEF 格式为:

CEF:Version|Device Vendor|Device Product|Device Version|Signature ID|Name|Severity|Extension

瞻博网络 ATP 设备 CEF 格式如下:

CEF:0|JATP|Cortex|<JATP version 5.0>|<event type: http,email,datatheft...>|<malware name>|<incident risk mapping to 0- 10>|externalId=<JATP Incident ID> eventId=<JATP event ID> <ExtensionField=value...>...

CEF 格式包含最相关的恶意软件事件、系统审核或系统运行状况信息,使其可供事件使用者解析并以互操作方式使用数据。为了集成事件,系统日志消息格式用作传输机制。此机制的结构包括应用于每条消息的公共前缀,并包含日期和主机名,如下所示:

<timestamp in UTC> host <message> where message=<header>|<extension>

以下是 Splunk 中所示的通用前缀:

<Timestamp in UTC> <server-fully-qualified domain name of the Juniper ATP box> <CEF format>

以下是系统日志的优先级标头格式:

<Syslog Priority> Timestamp Hostname Processname: SyslogContent

系统日志优先级为 134。

系统日志设施是用户级别的,系统日志严重性是通知。主机名和进程名称是通过选中“显示主机名”和“显示进程名称”选项从 SIEM 设置配置页配置的(请参见上图)。

以下各节提供了主 CEF 字段以及 CEF 扩展字段键=值对定义的 定义。

持续进修基金字段定义

定义 |

定义 |

|---|---|

版本 |

标识 CEF 格式版本的整数。此信息用于确定以下字段表示的内容。 示例:0 |

设备供应商设备产品设备版本 |

唯一标识发送设备类型的字符串。Dec 没有两个产品使用相同的设备-供应商和设备-产品对,尽管没有管理这些对的中央机构。请务必分配唯一的名称对。 示例:JATP|皮层|3.6.0.12 |

签名 ID/事件类 ID |

采用 CEF 格式的唯一标识符,用于标识事件类型。这可以是字符串或整数。事件类 ID 标识所报告的事件的类型。 示例(以下类型之一): http |email|数控|提交|漏洞利用|数据盗窃 |

恶意软件名称 |

指示恶意软件名称的字符串。 示例:TROJAN_FAREIT。直流 |

严重性/事件风险映射 |

反映事件严重性的整数。对于瞻博网络 ATP 设备 CEF,严重性值是事件风险映射范围,范围为 0-10 示例:9。 |

外部标识 |

瞻博网络 ATP 设备事件编号。 示例:外部 ID = 1003 |

事件 ID |

瞻博网络 ATP 设备事件 ID 号。 示例:eventId=13405 |

扩展 |

键值对的集合;这些键是预定义集的一部分。事件可以包含任意顺序的任意数量的键值对,用空格分隔。

注意:

查看 CEF 扩展字段键 = 值对定义部分中提供的这些扩展字段标签的定义。 |

系统日志的时间戳格式为 M D H:i:s

瞻博网络 ATP 设备 CEF 通知示例

以下 CEF 示例是按字段和标签定义的:

CEF:Version|Device Vendor|Device Product|Device Version|Signature ID|Name|Severity|Extension

瞻博网络 ATP 设备 CEF 格式如下:

2016-01-23 17:36:39.841+00 tap0.test.JATP.net

CEF:0|JATP|Cortex|3.6.0.15|cnc|TROJAN_Zemot.CY|7|externalId=995

eventId=123 lastActivityTime=2016-01-23 17:36:39.841+00

src=50.154.149.189 dst=192.168.1.10 malwareSeverity=0.5

malwareCategory=Trojan_DataTheft cncServers=50.154.149.189

Nov 23 17:36:39 10-3 : Timestamp in UTC 2016-01-23 17:36:39.841+00

tap00.test.JATP.net : Server-fully-qualified domain name of the JATP box

CEF:0 : CEF version is 0

JATP : Device vendor is Juniper

Cortex : Device product is Cortex

5.0 : Device version (Version number as shown in the GUI)

cnc : Type of event

TROJAN_Zemot.CY : Name of the malware

7 : Severity (range between 0-10)

995 : External ID

123 : Event ID

2016-01-23 17:36:39.841+00 : Last Activity Time stamp

50.154.149.189 : Source IP Address

192.168.1.10 : Destination IP Address

0.5 : Malware Severity Rating

Trojan_DataTheft : Malware Category

31.170.165.131 : CnC server IP Address