安全策略

安全策略由源点(子网或 IP 地址)、目标点(子网或 IP 地址)以及基于指定协议允许或拒绝这些点之间的流量的规则组成。策略和规则是无状态的,这意味着网络策略不考虑网络连接的先前状态。相反,它仅根据单个网络数据包的特征(例如其源地址和目标地址及端口)做出决策。端点是 Apstra 蓝图中或蓝图外部管理定义的 IP 范围。

使用类比,IP 网络中的地址就像火车轨道沿线的站点 - 策略利用终结点和终结点组来指定将应用特定规则的轨道部分或虚拟网络 (VN) 中的 IP 范围。如果您的目标是创建应用于整个VN(考虑整个铁路网络)的策略,则可以将端点视为可选,因为该策略将覆盖该VN内的整个IP地址空间。

策略有五个组成部分:

-

源

-

目的地

-

IP 协议

-

港口

- 操作(允许、允许和日志、拒绝、拒绝和日志)

可以从以下任一选项中选择策略中的源/目标对象:

-

内部端点

-

内部终端节点组

-

外部终结点

-

外部终端节点组

-

虚拟网络

- 路由区域(SZ 内的所有虚拟网络)

IP 协议可以是以下任何一种:

-

Ip

-

Tcp

-

Udp

- Icmp

端口可以是单个端口号(例如,SSH 的 TCP 22)或端口范围。

操作组件指定在检测到与四个标识符匹配的数据包时规则的预期行为。此行为可能包括允许数据包通过、完全阻止数据包或丢弃数据包。(可选)您可以在每个策略中添加流量日志记录,这会将策略日志本地写入网络设备。

请记住,对于双向安全性,您需要创建两个策略,每个方向一个,并且可以将多个策略应用于每个子网/终端节点,这意味着规则的顺序会影响行为。

策略组对象

Apstra 提供策略结构来表达具有不同粒度级别的安全/分段意图。

可能成为安全策略主题的端点/组如下所示:

-

VN(虚拟网络,包含子网)

-

IPE(与 VN 关联的内部 IP 端点,具有 IP /32 地址)

-

IPECG(IP 端点自定义组)

-

EIPE(外部 IP 端点,包含 /32 或子网)

-

EIPCG(外部 IP 端点自定义组)

- RZ(路由区域,所有 VN 和 IPE 的逻辑集合)

分段和策略有许多可用用例,例如:

-

客户有多种供应商类型,并希望简化安全管理。

- 客户希望隔离虚拟机并控制 VN 之间允许的应用程序流。

内部端点

内部端点是属于 Apstra 蓝图的虚拟网络中的 IP 子网或单个 IP 地址。这些地址与 VN 关联,但可以是较大 VN 的较小子网。例如:

-

虚拟网络 100 (vlan100):192.168.0.0/24

-

内部终结点:192.168.0.128/26

- 这与全/24的上半部分相关

创建内部端点时,定义的 IP 范围不能与用于虚拟路由冗余协议 (VRRP) 的 Apstra 配置的 SVI 地址重叠。

外部终结点

外部端点是存在于 蓝图之外的 IP 子网。这些 IP 地址位于 Apstra 外部路由器之外。外部终结点的示例包括:

-

NTP 源(位于 Apstra 蓝图之外)

-

网络运维中心 (NOC) 管理子网(位于 Apstra 蓝图之外)

-

互联网上受信任的 API 端点(IP 地址或范围)

- 第三方 IP 地址

内部终端节点组

内部端点组将多个内部端点组合成一个具有类似安全要求的逻辑组。使用终端节点组将简化企业环境中的策略管理。有效使用内部端点组的示例:

-

所有数据库服务器

- 财务部门服务器

外部终端节点组

外部端点组将多个外部端点组合成一个具有类似安全要求的逻辑组。使用终端节点组将简化企业环境中的策略管理。有效使用外部端点组的示例:

- 企业 NTP/DNS 服务器(如果这些服务器不在 Apstra 托管的结构上)

- 公司目录和密钥服务器(安全性)

- 合作伙伴 API 端点 IP(互联网)

以这种方式使用组,您可以轻松创建一个策略,其中指出:

- 允许所有服务器访问公司 NTP/DNS

- 拒绝所有其他 NTP/DNS 源(通过 TCP 端口)

端点组注释:

- 基于组策略元素(包括终端节点组)在每个 Apstra 蓝图中都有定义。

虚拟网络

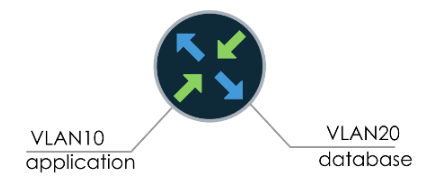

虚拟网络 (VN) 是用于定义 VLAN 或 VXLAN 内所有 L2 和 L3 端点的对象。终端节点组定义虚拟网络中的子网,而 VN 与网络中的所有 IP 地址相关联。

路由区域

路由区域 (RZ) 是最高级别的对象。RZ 直接与虚拟路由和转发实例 (VRF) 对齐。VRF 在路由表级别提供隔离,使租户无法在 L3 相互访问。VRF 不直接提供封装或加密,路由表是完全隔离的,但从多个 VRF 传输的数据包共享相同的转发平面。最佳做法是,应将 VRF 间通信发送到网络防火墙进行状态检查。

实施点

默认情况下,与外部路由器的所有连接都作为实施点启用。这包括:

-

物理接口

- 802.1q 子接口

策略实施

该策略将作为 L3 ACL 应用于蓝图内适用的实施点上。这意味着不会呈现与特定实施点无关的策略元素。这会导致最终 ACL 的大小大大简化。