介绍

Apstra 通过基于组策略 (GBP) 框架来管理网络安全和工作负载隔离。这个GBP框架不一定是新的,例如,使用基于端点/组的策略规范的概念的变体可以在 OpenStack中找到。此功能允许您创建与实施机制分离的策略,并允许以独立于实现的方式指定意图。Apstra 当前的参考设计将这些策略转换为每个受支持的供应商网络操作系统 (NOS) 的访问列表 (ACL)。这些 ACL 安装在关联的 L3 接口上,用于控制虚拟网络与外部系统之间的流量。

安全策略根据端点的 IP 地址、端口号和协议允许或阻止端点之间的流量。您可以为端点、整个网络或更具体的主机 IP 端点之间的每个方向(入口、出口)创建单独的策略。规则的顺序很重要!安全策略定义数据中心交换矩阵中允许或拒绝的通信。思考这个问题的一个简单方法是用人类的类比:

- 甲方 - 一群人

- 乙方 - 另一群人

- 对话 - 他们能谈论什么?我们应该阻止所有提及体育吗?

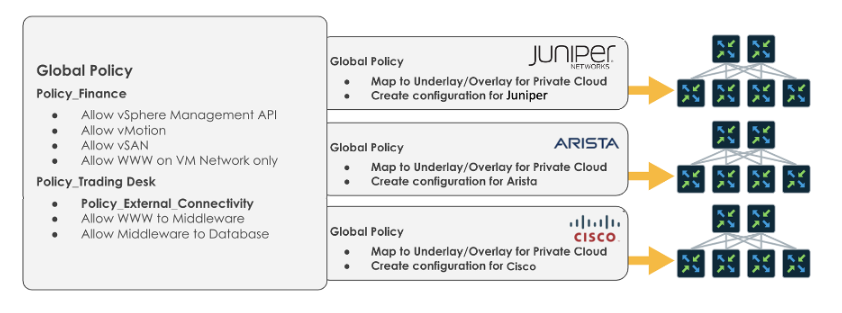

下图直观地展示了 Juniper Apstra 将策略与各种策略机制分离的目标,使您能够实施策略意图,而无需进行繁琐的管理。

策略保证旨在让您(架构师或管理员)“置身事外”。您不想陷入管理 ACL 的复杂性或供应商语法之间的差异的杂草中。

Apstra 提供了一个简单的用户界面 (API),允许您定义策略来控制虚拟网络和 IP 端点之间的流量。策略保证 从根本上简化了 ACL 的管理并减小了 ACL 表的大小。Apstra 会自动编写 ACL 并将其应用于路由接口,例如用于内部或外部连接的交换机虚拟接口 (SVI) 或集成路由和桥接 (IRB) 接口。ACL 以正确的设备语法自动呈现,并应用于相关的实施点。将新的 VXLAN 端点(如机架或叶式)添加到虚拟网络会自动将 ACL 放置在虚拟网络接口上。此外,当蓝图中应用的多个策略重叠时,Apstra 可以检测冲突,并根据用户设置(如 “更具体优先 ”或 “更通用优先”)自动解决冲突。您可以根据源/目标对象和流量类型(协议和端口号)搜索现有策略,以确定特定流量是否受到任何活动策略的影响。

为了进一步保持响应迅速且有效的安全态势,Apstra 可确保网络在配置规则时不会进入开放(自由流动的流量)状态。为了尽量减少策略部署对现有流量的潜在影响,Apstra 将自动执行 增量 ACL 部署 流程,以便在每个实施点上部署策略更改。

安全策略的优势

- 简单

- 用于创建 ACL 的不受供应商限制的 GUI 实施

- 内省/可见性

- 给定一个端点/组,应用于它的所有策略是什么(安全性、可访问性、QoS)

-

给定一个策略,它适用于哪些端点/组

-

冲突检测(策略级别)

-

安全冲突、准入控制约束/优先级/抢占

-

-

冲突解决

-

默认值(“更具体的胜出”、“覆盖”)

-

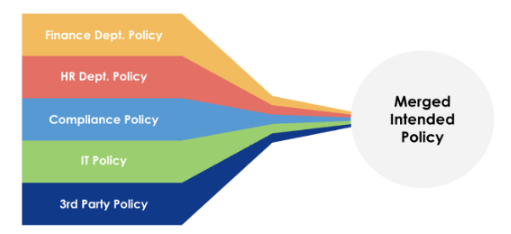

Apstra 可自动合并多个策略,并协助解决补救(包括自动和用户解决)中的冲突。在进行设备配置渲染之前合并策略,从而确保 Apstra 可以支持为多个供应商渲染最终策略。Apstra 还可以确保生成的供应商配置语法准确反映您的意图。

通过虚拟网络 (VXLAN/VLAN) 和路由区域 (RZ) 支持路由策略,它们在物理设备上呈现为虚拟路由和转发 (VRF) 实例。基于角色的访问控制 (RBAC) 模型还基于每个蓝图、路由区域或虚拟网络控制用户权限。

Apstra 使客户能够在这些结构之间跨整个数据中心创建精细的安全策略和实施。