Configure um cluster de chassi de firewall virtual vSRX no Junos OS

Visão geral do cluster do chassi

O cluster do chassi agrupa um par do mesmo tipo de instâncias de firewall virtual vSRX em um cluster para fornecer redundância de nós de rede. Os dispositivos devem estar executando a mesma versão do Junos OS. Você conecta as interfaces virtuais de controle nos respectivos nós para formar um plano de controle que sincroniza a configuração e o estado do kernel do Junos OS. O link de controle (uma rede virtual ou vSwitch) facilita a redundância de interfaces e serviços. Da mesma forma, você conecta o plano de dados nos respectivos nós nas interfaces virtuais da malha para formar um plano de dados unificado. O link de malha (uma rede virtual ou vSwitch) permite o gerenciamento do processamento de fluxo de nó cruzado e para o gerenciamento da redundância de sessão.

O software de plano de controle opera no modo ativo/passivo. Quando configurado como um cluster de chassi, um nó atua como o dispositivo principal e o outro como o dispositivo secundário para garantir falhas stateful de processos e serviços no caso de uma falha de sistema ou hardware no dispositivo principal. Se o dispositivo primário falhar, o dispositivo secundário assume o processamento do tráfego de plano de controle.

Se você configurar um cluster de chassi em nós de firewall virtual vSRX em dois hosts físicos, desabiira a espionagem de igmp na ponte da qual cada interface física de host pertence ao que os vNICs de controle usam. Isso garante que o link de controle seja recebido por ambos os nós no cluster do chassi.

O plano de dados de cluster de chassi opera no modo ativo/ativo. Em um cluster de chassi, o plano de dados atualiza as informações da sessão à medida que o tráfego atravessa ambos os dispositivos, e transmite informações entre os nós sobre o link da malha para garantir que as sessões estabelecidas não sejam descartadas quando ocorre um failover. No modo ativo/ativo, o tráfego pode entrar no cluster em um nó e sair do outro nó.

A funcionalidade de cluster do chassi inclui:

-

Arquitetura de sistema resiliente, com um único plano de controle ativo para todo o cluster e vários mecanismos de encaminhamento de pacotes. Essa arquitetura apresenta uma visão única do dispositivo do cluster.

-

Sincronização de configuração e estados de tempo de execução dinâmicos entre nós dentro de um cluster.

-

Monitoramento de interfaces físicas e failover se os parâmetros de falha cruzarem um limiar configurado.

-

Suporte para túneis de encapsulamento de roteamento genérico (GRE) e IP-over-IP (IP-IP) usados para rotear tráfego IPv4 ou IPv6 encapsulados por meio de duas interfaces internas, gr-0/0/0 e ip-0/0/0, respectivamente. O Junos OS cria essas interfaces na startup do sistema e usa essas interfaces apenas para processar túneis GRE e IP-IP.

A qualquer momento, um nó de cluster pode estar em um dos seguintes estados: hold, primário, secundário, inelegibilidade ou desativado. Vários tipos de eventos, como monitoramento de interface, monitoramento de unidade de processamento de serviços (SPU), falhas e failovers manuais podem desencadear uma transição de estado.

Habilite a formação de clusters de chassi

- Provisionamento de cluster de chassi no firewall virtual vSRX

- Nomenclatura e mapeamento de interfaces

- Habilitando a formação de clusters de chassi

Provisionamento de cluster de chassi no firewall virtual vSRX

Configurar a conectividade para cluster de chassi em instâncias de firewall virtual vSRX é semelhante aos firewalls físicos da Série SRX. O vSRX Virtual Firewall VM usa rede virtual (ou vswitch) para NIC virtual (como VMXNET3 ou virtio).

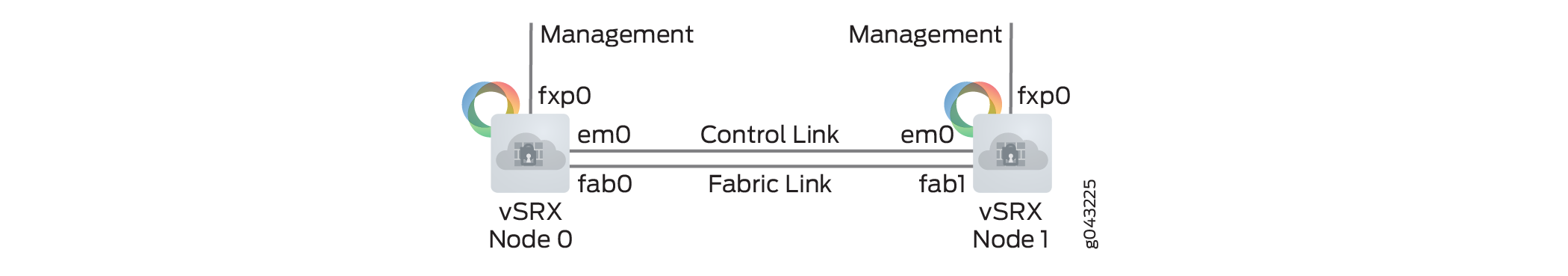

O cluster do chassi requer as seguintes conexões diretas entre as duas instâncias de firewall virtual vSRX:

-

Link de controle, ou rede virtual, que atua no modo ativo/passivo para o tráfego de plano de controle entre as duas instâncias de firewall virtual vSRX

-

Link de malha, ou rede virtual, que é usado para sincronização de sessão em tempo real entre os nós. No modo ativo/ativo, este link também é usado para transportar tráfego de dados entre as duas instâncias de firewall virtual vSRX.

Nota: Você pode criar opcionalmente dois links de malha para obter mais redundância.

O cluster de firewall virtual vSRX usa as seguintes interfaces:

-

Interface de gerenciamento fora de banda (fxp0)

-

Interface de controle de cluster (em0)

-

Interface de malha de cluster (fab0 no nó0, fab1 no nó1)

A interface de controle deve ser o segundo vNIC. Para o link de malha, você pode usar qualquer porta de receita (ge-ports). Você pode configurar opcionalmente um segundo link de malha para aumentar a redundância.

A Figura 1 mostra a formação de clusters de chassi com instâncias de firewall virtual vSRX.

-

Quando você habilita o cluster do chassi, você também deve habilitar estruturas jumbo (tamanho MTU = 9000) para oferecer suporte ao link de malha na interface de rede virtio.

Se você configurar um cluster de chassi em dois hosts físicos, desabiira a espionagem de igmp em cada interface física do host que o link de controle do firewall virtual vSRX usa para garantir que o link de controle seja recebido por ambos os nós no cluster do chassi.

hostOS# echo 0 > /sys/devices/virtual/net/<bridge-name>/bridge/multicast_snooping-

Após a ativação do cluster do chassi, a instância de firewall virtual vSRX mapeia o segundo vNIC para o link de controle automaticamente, e seu nome será alterado de ge-0/0/0 para em0.

-

Você pode usar quaisquer outros vNICs para o link/links de malha. (Veja nomenclatura e mapeamento de interface)

Para interfaces virtio, a atualização do status do link não é suportada. O status do link das interfaces virtio é sempre relatado como Up. Por essa razão, uma instância de firewall virtual vSRX que usa o cluster virtio e chassi não pode receber mensagens de link para cima e link para baixo de interfaces virtio.

O tempo de envelhecimento MAC da rede virtual determina a quantidade de tempo que uma entrada permanece na tabela MAC. Recomendamos que você reduza o tempo de envelhecimento do MAC nas redes virtuais para minimizar o tempo de inatividade durante o failover.

Por exemplo, você pode usar o comando para definir o brctl setageing bridge 1 envelhecimento em 1 segundo para a ponte linux.

Você configura as redes virtuais para os links de controle e malha, depois cria e conecta a interface de controle à rede virtual de controle e à interface de malha para a rede virtual da malha.

Nomenclatura e mapeamento de interfaces

Cada adaptador de rede definido para um firewall virtual vSRX é mapeado em uma interface específica, dependendo se a instância do firewall virtual vSRX é uma VM independente ou um de um par de clusters para alta disponibilidade. Os nomes e mapeamentos de interface no firewall virtual vSRX são mostrados na Tabela 1 e na Tabela 2.

Observe o seguinte:

- No modo autônomo:

- o switchp0 é a interface de gerenciamento fora da banda.

- ge-0/0/0 é a primeira interface de tráfego (receita).

- No modo cluster:

- o switchp0 é a interface de gerenciamento fora da banda.

- em0 é o link de controle de cluster para ambos os nós.

- Qualquer uma das interfaces de tráfego pode ser especificada como links de malha, como ge-0/0/0 para fab0 no nó 0 e ge-7/0/0 para fab1 no nó 1.

Os nomes e mapeamentos de interface para uma VM de firewall virtual vSRX independente podem ser vistos na Tabela 1 e para um VM de firewall virtual vSRX no modo de cluster o mesmo é mostrado na Tabela 2. Você pode ver que, no modo cluster, a porta em0 está inserida entre as posições de 0/0/0/0, o que faz com que os números da porta de receita mudem para um local vNIC.

| Adaptador de rede |

Nomes de interface |

|---|---|

| 1 | fxp0 |

| 2 | ge-0/0/0 |

| 3 | ge-0/0/1 |

| 4 | ge-0/0/2 |

| 5 | ge-0/0/3 |

| 6 | ge-0/0/4 |

| 7 | ge-0/0/5 |

| 8 | ge-0/0/6 |

| Nomes de interface | de adaptador de rede |

|---|---|

| 1 | fxp0 (nó 0 e 1) |

| 2 | em0 (nó 0 e 1) |

| 3 | ge-0/0/0 (nó 0) ge-7/0/0 (nó 1) |

| 4 | ge-0/0/1 (nó 0) ge-7/0/1 (nó 1) |

| 5 | ge-0/0/2 (nó 0) ge-7/0/2 (nó 1) |

| 6 | ge-0/0/3 (nó 0) ge-7/0/3 (nó 1) |

| 7 | ge-0/0/4 (nó 0) ge-7/0/4 (nó 1) |

| 8 | ge-0/0/5 (nó 0) ge-7/0/5 (nó 1) |

Habilitando a formação de clusters de chassi

Você cria duas instâncias de firewall virtual vSRX para formar um cluster de chassi e, em seguida, você define o ID de cluster e o ID de nós em cada instância para se juntar ao cluster. Quando um VM de firewall virtual vSRX se junta a um cluster, ele se torna um nó desse cluster. Com exceção de configurações de nó exclusivas e endereços IP de gerenciamento, nós em um cluster compartilham a mesma configuração.

Você pode implantar até 255 clusters de chassi em um domínio de Camada 2 . Clusters e nós são identificados das seguintes maneiras:

-

A ID do cluster (um número de 1 a 255) identifica o cluster.

-

O ID do nó (um número de 0 a 1) identifica o nó de cluster.

Nos firewalls da Série SRX, o ID de cluster e o ID de nós estão escritos no EEPROM. No VM de firewall virtual vSRX, o firewall virtual vSRX armazena e lê os IDs do boot/loader.conf e usa os IDs para inicializar o cluster do chassi durante a inicialização.

Certifique-se de que suas instâncias de firewall virtual vSRX cumpram os seguintes pré-requisitos antes de habilitar o clustering do chassi:

-

Você comprometeu uma configuração básica para ambas as instâncias de firewall virtual vSRX que formam o cluster do chassi. Veja a configuração do vSRX usando o CLI.

- Use

show versionno Junos OS para garantir que ambas as instâncias de firewall virtual vSRX tenham a mesma versão de software. - Use

show system licenseno Junos OS para garantir que ambas as instâncias de firewall virtual vSRX tenham as mesmas licenças instaladas. - Você deve definir o mesmo ID de cluster de chassi em cada nó de firewall virtual vSRX e reiniciar o VM de firewall virtual vSRX para permitir a formação de clusters do chassi.

Os comandos de formação de cluster de chassi para nós 0 e nó 1 são os seguintes:

-

No nó do firewall virtual vSRX 0:

user@vsrx0>set chassis cluster cluster-id number node 0 reboot

-

No nó de firewall virtual vSRX 1:

user@vsrx1>set chassis cluster cluster-id number node 1 reboot

A interface de firewall virtual vSRX nomeando e mapeando as mudanças dos vNICs quando você habilita o clustering do chassi. Use o mesmo número de ID de cluster para cada nó no cluster.

Ao usar vários clusters conectados ao mesmo domínio L2, uma id de cluster única precisa ser usada para cada cluster. Caso contrário, você pode obter endereços mac duplicados na rede, porque a id de cluster é usada para formar os endereços mac da interface virtual.

Após a reinicialização, no nó 0, configure as portas de malha (dados) do cluster que são usadas para passar objetos em tempo real (RTOs):

-

user@vsrx0# set interfaces fab0 fabric-options member-interfaces ge-0/0/0 user@vsrx0# set interfaces fab1 fabric-options member-interfaces ge-7/0/0

Configuração rápida do cluster do chassi com j-web

Para configurar o cluster de chassi da J-Web:

Configure manualmente um cluster de chassi com J-Web

Você pode usar a interface J-Web para configurar o nó principal 0 instância de firewall virtual vSRX no cluster. Depois de definir os IDs de cluster e nós e reiniciar cada firewall virtual vSRX, a configuração a seguir será sincronizada automaticamente com o nó secundário 1 instância de firewall virtual vSRX.

Selecione Configuração > ClusterChassis>Cluster. A página de configuração do Cluster chassis aparece.

A Tabela 3 explica o conteúdo da guia Configurações de cluster HA.

A Tabela 4 explica como editar a guia Configurações de nós.

A Tabela 5 explica como adicionar ou editar a tabela de interfaces de cluster HA.

A Tabela 6 explica como adicionar ou editar a tabela de grupos de redundância de clusters HA.

Campo |

Função |

|---|---|

Configurações de nós |

|

ID de nós |

Exibe o ID do nó. |

Cluster ID |

Exibe o ID de cluster configurado para o nó. |

Nome do host |

Exibe o nome do nó. |

Roteador de backup |

Exibe o roteador usado como gateway, enquanto o Mecanismo de Roteamento está em estado secundário para redundância do grupo 0 em um cluster de chassi. |

Interface de gerenciamento |

Exibe a interface de gerenciamento do nó. |

Endereço IP |

Exibe o endereço IP de gerenciamento do nó. |

Status |

Exibe o estado do grupo de redundância.

|

Configurações de cluster>HA do chassi>Interfaces |

|

Nome |

Exibe o nome da interface física. |

Interfaces de membros/endereço IP |

Exibe o nome da interface do membro ou endereço IP configurado para uma interface. |

Grupo de redundância |

Exibe o grupo de redundância. |

Configurações de cluster>HA do chassi>Redundancy Group |

|

Grupo |

Exibe o número de identificação do grupo de redundância. |

Antecipar |

Exibe a opção de pré-requisito selecionada.

|

Contagem gratuita de ARP |

Exibe o número de solicitações gratuitas do Protocolo de Resolução de Endereços (ARP) que um dispositivo primário recém-eleito em um cluster de chassi envia para anunciar sua presença aos outros dispositivos de rede. |

Prioridade de nós |

Exibe a prioridade atribuída para o grupo de redundância nesse nó. O nó elegível com a mais alta prioridade é eleito como primário para o grupo redundante. |

Campo |

Função |

Ação |

|---|---|---|

Configurações de nós |

||

Nome do host |

Especifica o nome do host. |

Digite o nome do host. |

Roteador de backup |

Exibe o dispositivo usado como gateway enquanto o Mecanismo de Roteamento está no estado secundário para redundância do grupo 0 em um cluster de chassi. |

Digite o endereço IP do roteador de backup. |

Destino |

||

IP |

Adiciona o endereço de destino. |

Clique em Adicionar. |

Excluir |

Apaga o endereço de destino. |

Clique em Excluir. |

Interface |

||

Interface |

Especifica as interfaces disponíveis para o roteador.

Nota:

Permite que você adicione e edite duas interfaces para cada link de malha. |

Selecione uma opção. |

IP |

Especifica o endereço IP da interface. |

Digite o endereço IP da interface. |

Adicionar |

Adiciona a interface. |

Clique em Adicionar. |

Excluir |

Apaga a interface. |

Clique em Excluir. |

Campo |

Função |

Ação |

|---|---|---|

Enlace de malha > link de malha 0 (fab0) |

||

Interface |

Especifica o link da malha 0. |

Insira o link de malha IP da interface 0. |

Adicionar |

Adiciona interface de malha 0. |

Clique em Adicionar. |

Excluir |

Exclui a interface de malha 0. |

Clique em Excluir. |

Enlace de malha > Fabric Link 1 (fab1) |

||

Interface |

Especifica o link de malha 1. |

Insira o IP da interface para o link de malha 1. |

Adicionar |

Adiciona interface de malha 1. |

Clique em Adicionar. |

Excluir |

Exclui a interface de malha 1. |

Clique em Excluir. |

Ethernet redundante |

||

Interface |

Especifica uma interface lógica que consiste em duas interfaces Ethernet físicas, uma em cada chassi. |

Insira a interface lógica. |

IP |

Especifica um endereço IP Ethernet redundante. |

Digite um endereço IP Ethernet redundante. |

Grupo de redundância |

Especifica o número de ID do grupo de redundância no cluster do chassi. |

Selecione um grupo de redundância da lista. |

Adicionar |

Adiciona um endereço IP Ethernet redundante. |

Clique em Adicionar. |

Excluir |

Exclui um endereço IP Ethernet redundante. |

Clique em Excluir. |

Campo |

Função |

Ação |

|---|---|---|

Grupo de redundância |

Especifica o nome do grupo de redundância. |

Digite o nome do grupo de redundância. |

Permitir a preempção da primária |

Permite que um nó com uma prioridade melhor inicie um failover para um grupo de redundância.

Nota:

Por padrão, esse recurso é desativado. Quando desativado, um nó com uma prioridade melhor não inicia um failover de grupo de redundância (a menos que algum outro fator, como a conectividade de rede defeituosa identificada para interfaces monitoradas, cause um failover). |

– |

Contagem gratuita de ARP |

Especifica o número de solicitações gratuitas do Protocolo de Resolução de Endereços que uma primária recém-eleita envia nos links infantis de interface Ethernet redundantes ativos para notificar os dispositivos de rede de uma mudança na função primária nos links redundantes da interface Ethernet. |

Digite um valor de 1 a 16. O padrão é 4. |

prioridade no nó0 |

Especifica o valor prioritário do nó0 para um grupo de redundância. |

Digite o número de prioridade do nó como 0. |

prioridade de nó1 |

Especifica o valor prioritário do nó1 para um grupo de redundância. |

Selecione o número de prioridade do nó como 1. |

Interface Monitor |

||

Interface |

Especifica o número de interfaces Ethernet redundantes a serem criadas para o cluster. |

Selecione uma interface da lista. |

Peso |

Especifica o peso para que a interface seja monitorada. |

Digite um valor de 1 a 125. |

Adicionar |

Adiciona interfaces a serem monitoradas pelo grupo de redundância, juntamente com seus respectivos pesos. |

Clique em Adicionar. |

Excluir |

Exclui interfaces a serem monitoradas pelo grupo de redundância, juntamente com seus respectivos pesos. |

Selecione a interface da lista configurada e clique em Excluir. |

Monitoramento de IP |

||

Peso |

Especifica o peso global para o monitoramento de IP. |

Digite um valor de 0 a 255. |

Limite |

Especifica o limite global para o monitoramento de IP. |

Digite um valor de 0 a 255. |

Retry Count |

Especifica o número de retries necessários para declarar falha de alcance. |

Digite um valor de 5 a 15. |

Intervalo de nova tentativa |

Especifica o intervalo de tempo em segundos entre as retries. |

Digite um valor de 1 a 30. |

Endereços IPV4 a serem monitorados |

||

IP |

Especifica os endereços IPv4 a serem monitorados para alcançar a acessibilidade. |

Digite os endereços IPv4. |

Peso |

Especifica o peso para que a interface de grupo de redundância seja monitorada. |

Insira o peso. |

Interface |

Especifica a interface lógica por meio da qual monitorar este endereço IP. |

Digite o endereço da interface lógica. |

Endereço IP secundário |

Especifica o endereço fonte para monitoramento de pacotes em um link secundário. |

Digite o endereço IP secundário. |

Adicionar |

Adiciona o endereço IPv4 a ser monitorado. |

Clique em Adicionar. |

Excluir |

Apaga o endereço IPv4 a ser monitorado. |

Selecione o endereço IPv4 da lista e clique em Excluir. |