Prepare-se para configurar a implantação do firewall virtual vSRX no GCP

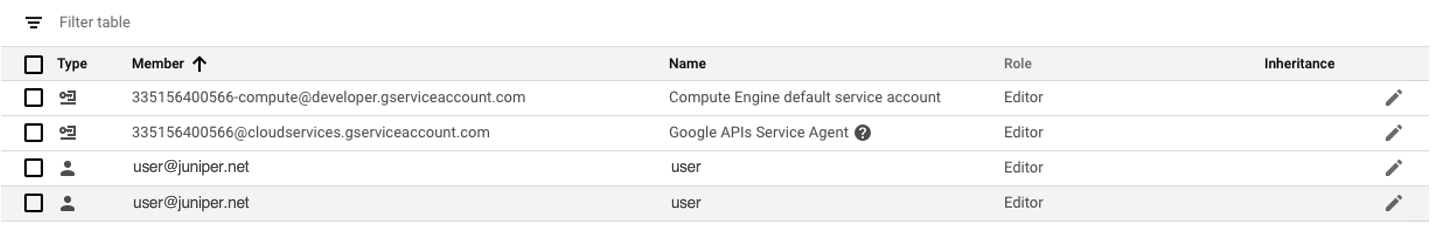

Antes de começar, você precisa de uma conta do Google e uma função de gerenciamento de identidade e acesso (IAM), com todas as permissões necessárias para acessar, criar, modificar e excluir instâncias do mecanismo de computação e serviço de armazenamento, e objetos VPC do Google. Você também deve criar chaves de acesso e chaves de acesso secretas correspondentes, certificados e identificadores de conta.

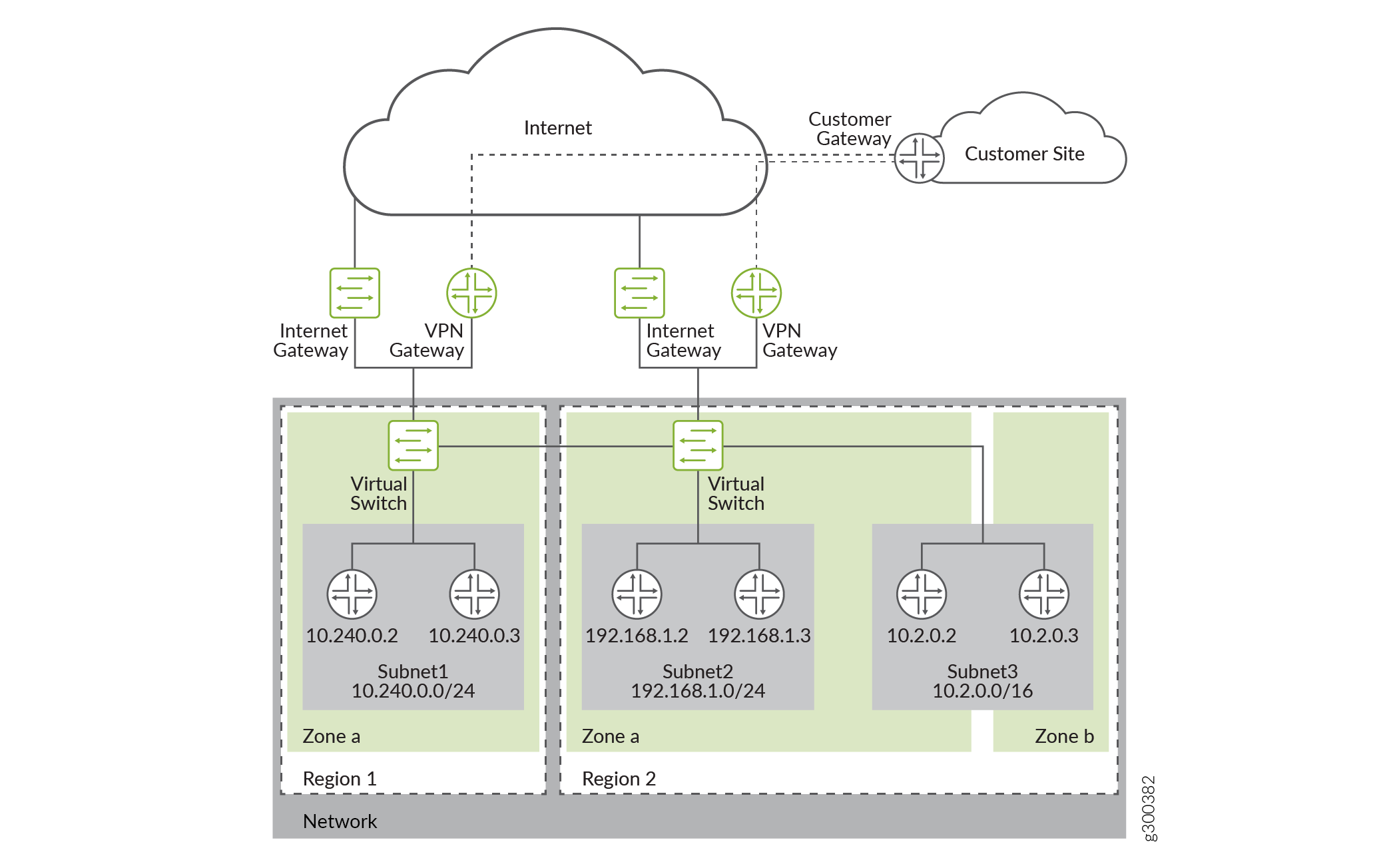

A Figura 1 mostra um exemplo de como você pode implantar o firewall virtual vSRX para fornecer segurança para aplicativos em execução em uma sub-rede privada do Google VPC.

Você precisa configurar o firewall virtual vSRX 3.0 na plataforma Google Cloud para implantar um firewall vSRX Virtual Firewall 3.0 em uma instância do Google Cloud Computer Engine na Plataforma Google Cloud (GCP).

Antes de implantar o firewall virtual vSRX 3.0, você deve criar suas redes de projeto e sub-redes, e planejar redes e atribuições de endereço IP para as interfaces de firewall virtual vSRX. Durante a implantação, você deve escolher entre as redes e sub-redes existentes.

Subnetworks— Você deve criar sub-redes em cada rede VPC em uma região específica na qual você planeja implantar o firewall virtual vSRX. Uma VPC Networks pode adicionar sub-redes em diferentes regiões. Essas sub-redes são todas de rede interna em GCP.

IP Address— Você precisa atribuir faixas de endereço IP quando cria sub-redes de interface.

Range— O alcance de uma sub-rede não pode se sobrepor aos outros.

-

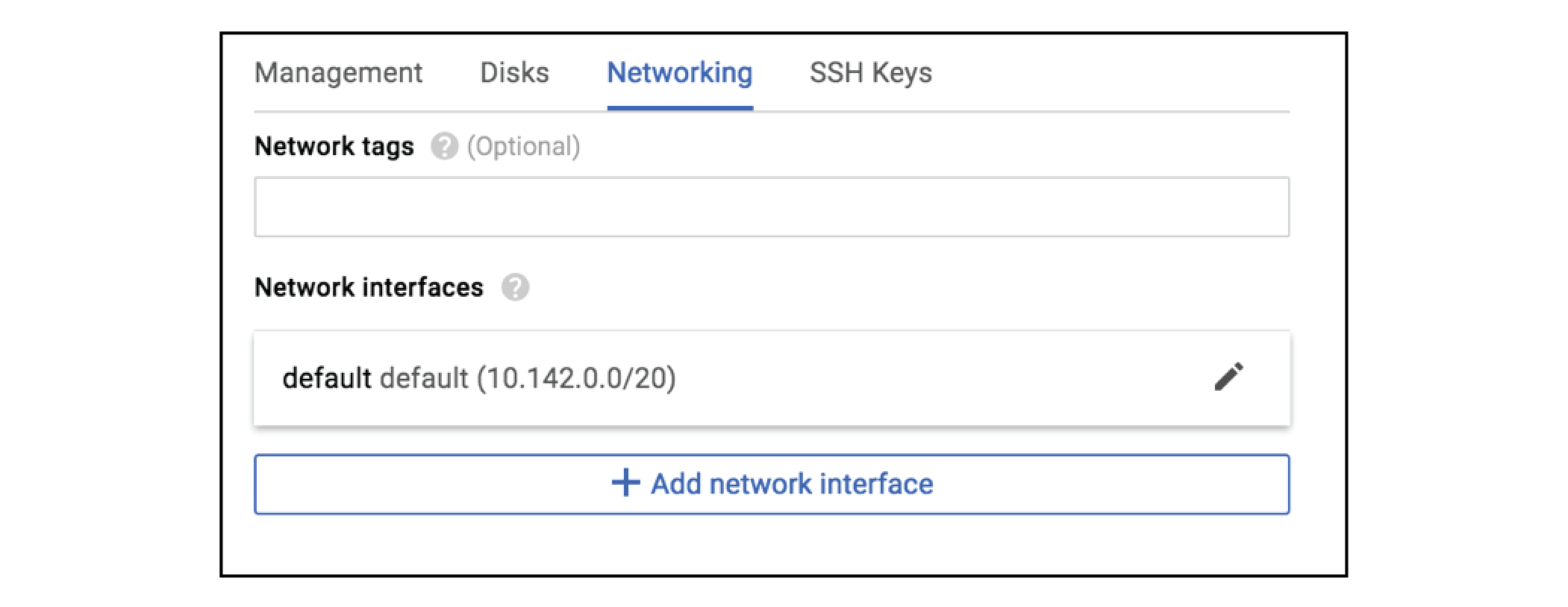

External IP Address— Durante a implantação do firewall virtual vSRX, você pode escolher habilitar ou desativar um endereço IP externo quando cria uma interface de rede para o firewall virtual vSRX, por padrão, um endereço IP efêmero é atribuído automaticamente. Você também pode especificar um endereço estático ao criar uma interface de rede.

Management Interface— A primeira interface de rede adicionada a um firewall virtual vSRX é mapeada para fxp0 no firewall virtual vSRX.

Habilite o encaminhamento de IP

Essa interface tem um endereço IP externo.

No firewall virtual vSRX, o DHCP é habilitado para fxp0 por padrão.

Você pode alterar o endereço IP efêmero dado durante a implantação para um endereço IP estático, depois de concluir a implantação.

Interface Order— A primeira interface de rede é mapeada para fxp0, a segunda interface de rede é mapeada para ge-0/0/0, a terceira interface de rede é mapeada para ge-0/0/1.

Number of vSRX Interfaces

O número máximo de interfaces virtuais permitidas por instância do firewall virtual vSRX é de 8.

Para criar uma instância de firewall virtual vSRX, você precisa especificar o tipo de máquina. O tipo de máquina especifica uma coleção específica de recursos de hardware virtualizados disponíveis para uma instância de VM, incluindo o tamanho da memória, a contagem de CPU virtual e a capacidade máxima do disco.

Default VPC Network— Existe uma rede padrão em um projeto GCP, você pode excluir a rede padrão se não for usado. Por padrão, 5 redes em um projeto. Você pode solicitar redes adicionais para o seu projeto.

Firewall Rules— Você deve criar regras de firewall GCP para permitir o acesso à conexão de gerenciamento.

Antes de começar, certifique-se de ter o seguinte pronto:

Planejamento de conta da plataforma Google Cloud

Par de chaves SSH

Planejamento de rede de nuvem privada virtual (VPC)

Etapa 1: planejamento de conta da plataforma Google Cloud

Antes de começar a implantar o VM do firewall virtual vSRX, revise as informações de licenciamento e colete as informações necessárias para o processo de configuração.

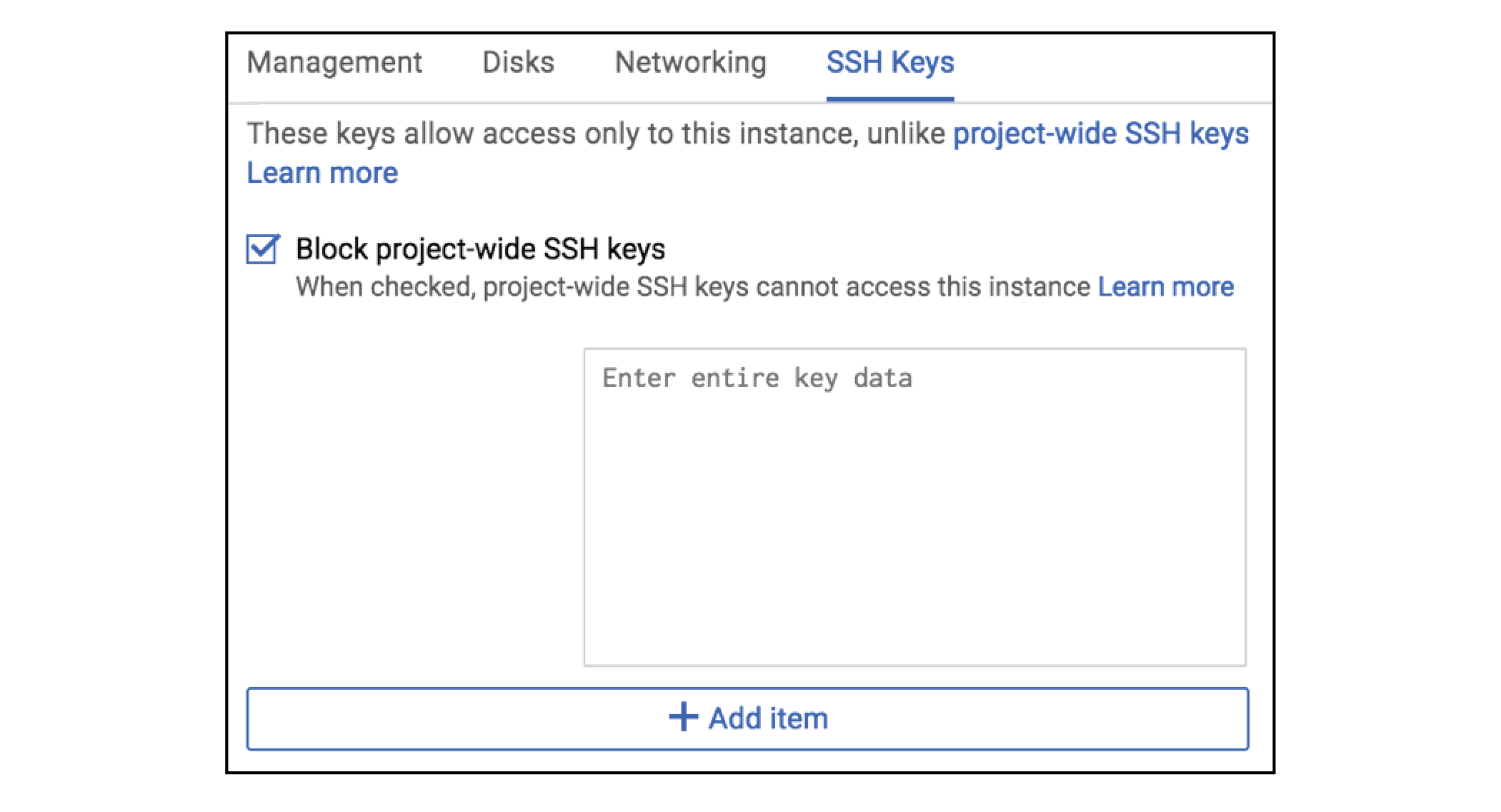

Etapa 2: defina atributos de rede e gere par de chaves SSH para autenticação

O procedimento abaixo fornece etapas para definir atributos de rede e gerar seus próprios pares SSH Key para permitir seu login pela primeira vez:

Etapa 3: Planeje a rede do Google Virtual Private Cloud (VPC)

Prepare as redes de nuvem privada virtual (VPC) na Plataforma Google Cloud. Você deve criar redes privadas virtuais, regras e sub-redes e configurar interfaces antes de começar a implantar o firewall virtual vSRX no GCP, o que envolve: