Autenticação SAML no Juniper Secure Connect

Leia este tópico para saber mais sobre a autenticação de usuário baseada em Security Assertion Markup Language (SAML) no Juniper Secure Connect.

Visão geral do SAML

Security Assertion Markup Language (SAML) é uma estrutura baseada em XML para a troca de dados de autenticação e autorização entre o provedor de serviços (SP) e o provedor de identidade (IdP). O SAML permite o Login Único (SSO) que permite que os usuários façam login uma vez e depois acessem várias aplicações sem precisar reencontrar suas credenciais cada vez.

O Juniper Secure Connect oferece suporte à autenticação remota do usuário usando o SAML versão 2 (SAML 2.0). Quando você executa um serviço VPN usando o processo iked, os firewalls da Série SRX oferecem suporte a esse recurso.

Componentes do SAML para o Juniper Secure Connect

A seguir, os principais componentes do SAML para o Juniper Secure Connect:

-

Principal (Usuário)— O usuário que solicita serviços como a conexão VPN de acesso remoto. Qualquer usuário remoto do Juniper Secure Connect é o diretor. O navegador disponível no dispositivo do usuário (como um laptop Windows) é usado como um agente para SSO.

-

Provedor de identidade (IdP) — A entidade que autentica usuários e fornece afirmações de identidade ao provedor de serviços. O IdP gera uma afirmação de autenticação para indicar que o usuário foi autenticado. Okta e Microsoft Azure são exemplos para IdPs.

-

Provedor de serviços (SP) — Entidade que fornece o serviço ao usuário. Ele conta com as afirmações do IdP para conceder acesso ao usuário. No Juniper Secure Connect, o firewall da Série SRX funciona como o SP oferecendo serviço VPN de acesso remoto.

-

AFIRMAÇÃO SAML — uma mensagem baseada em XML que leva informações de autenticação e autorização do usuário. As afirmações são usadas para transferir informações de identidade do usuário do IdP para o SP.

-

LIGAÇÃO SAML — define como as mensagens SAML são transmitidas entre o IdP e o SP. O firewall da Série SRX oferece suporte ao perfil SP iniciado de SSO em vinculações DE REDIRECIONAMENTO HTTP e HTTP POST.

-

Metadados SAML — dados baseados em XML que descrevem atributos de IdP e SP, como ID da entidade, certificados, vinculações, URLs etc. Essas entidades interagem entre si. Os firewalls da Série SRX permitem que você importe os metadados de IdP e exporte metadados SP.

A Tabela 1 mostra a lista de suporte a recursos SAML no firewall da Série SRX.

| Recursos do SAML |

Apoio |

|---|---|

| Versão saml |

Não compatível com o SAMLv1. |

| Perfis saml |

|

| Ligações SAML |

|

| Algoritmos de hash do provedor de serviços |

O padrão é SHA-256. |

| Cache de afirmação |

|

| Suporte para alta disponibilidade |

Não há suporte de alta disponibilidade para sessões de autenticação que estejam em andamento. |

Benefícios

-

Melhor experiência do usuário — o SAML oferece recursos de SSO em cenários de acesso a vários aplicativos. Com um único login, além do Juniper Secure Connect, você pode se conectar a vários aplicativos oferecidos por diferentes provedores de serviços. Você não precisa inserir credenciais diferentes para diferentes aplicativos.

-

Segurança aprimorada — o SAML oferece segurança aprimorada para o usuário remoto Juniper Secure Connect, oferecendo um único ponto de autenticação usando um IdP seguro. A SAML não compartilha credenciais de usuário com o provedor de serviços. A SAML transfere apenas as informações de identidade para o provedor de serviços, garantindo que as credenciais sejam enviadas apenas ao IdP e não a todos os provedores de serviços.

-

Integração fácil — Como um padrão aberto, o SAML facilita a integração fácil com qualquer IdP para autenticação remota do usuário Juniper Secure Connect.

-

Custo reduzido — o SAML permite que o provedor de serviços reduza o custo de manutenção de vários detalhes da conta do usuário.

Como a SAML funciona no Juniper Secure Connect

Considere os pontos a seguir ao configurar a autenticação remota do usuário usando o SAML para o Juniper Secure Connect.

-

Ao escolher o SAML para autenticação remota do usuário no Juniper Secure Connect, certifique-se de ter um acordo com o IdP. Você deve estar ciente das configurações de configuração relacionadas ao IdP das quais o provedor de serviços deve estar ciente.

-

Definir o SAML como o método de autenticação para o perfil de acesso. Veja a ordem de autenticação (Perfil de acesso).

-

Configure os parâmetros de acesso SAML, como as configurações de Provedor de Identidade (IdP) e Provedor de Serviços (SP). Veja saml.

-

Especifique as configurações do SAML para o perfil de acesso. Veja saml (Perfil de acesso).

-

Se você preferir não armazenar em cache as afirmações de SAML do IdP, defina a preferência nas opções de SAML. Veja opções de saml.

-

Para autenticar o usuário remoto do Juniper Secure Connect com o SAML, tanto o perfil de VPN de acesso remoto quanto os perfis de acesso AAA do gateway IKE devem ser baseados em SAML.

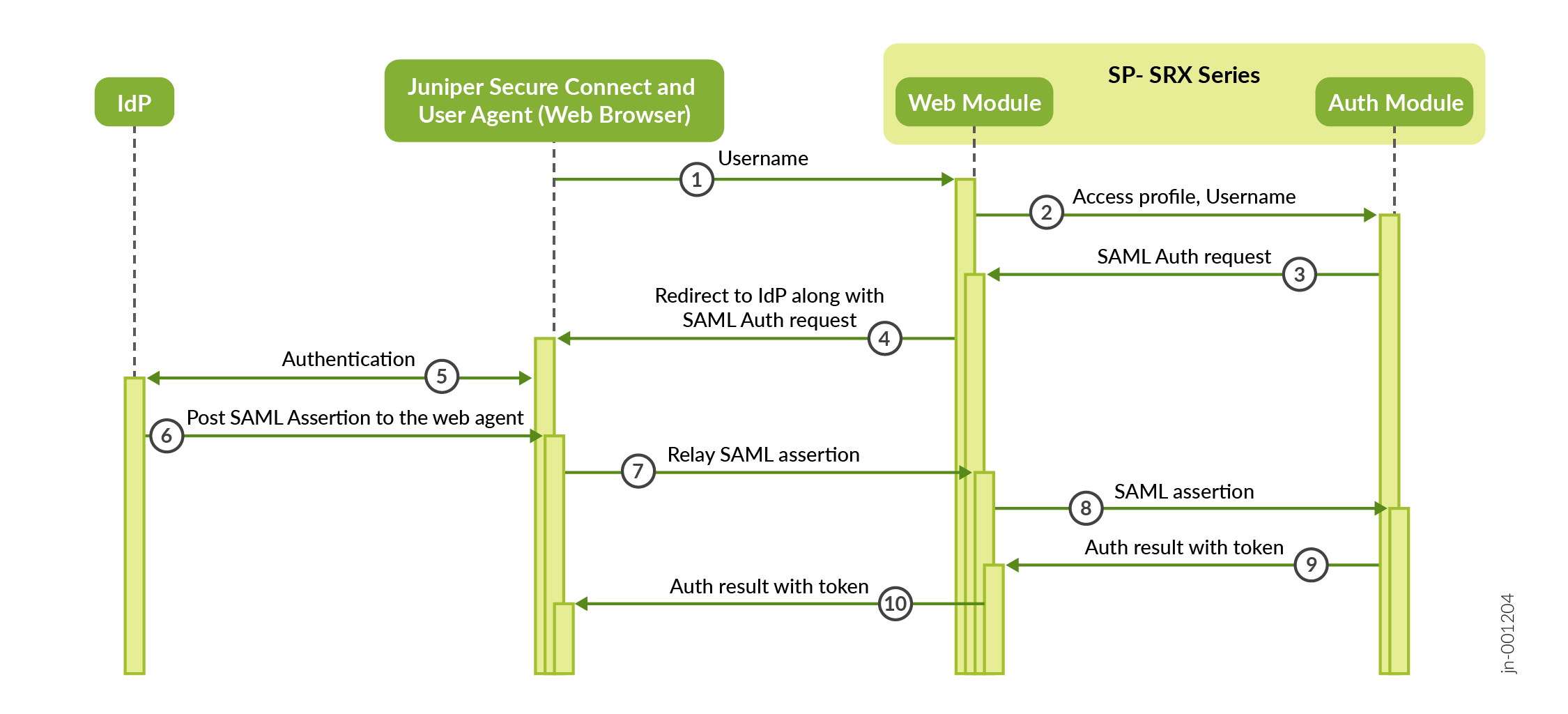

A Figura 1 ilustra o fluxo de trabalho de autenticação de usuário baseado em SAML no Juniper Secure Connect.

O usuário remoto do Juniper Secure Connect envia uma solicitação de conexão aos firewalls da Série SRX, especificando um determinado nome de usuário e perfil de conexão.

O firewall da Série SRX verifica o perfil de acesso para determinar se o perfil usa o SAML como método de autenticação. Um perfil de acesso pode conter vários IdPs para diferentes domínios. O domínio do usuário determina a seleção do IdP. Por exemplo, se o nome de usuário estiver user1@domain1 e o domínio1 estiver configurado dentro do perfil de acesso, o firewall selecionará o IdP correspondente para domínio1. Se o domínio1 não estiver configurado, o firewall usa o IdP configurado sob o

anydomínio. Da mesma forma, se o nome de usuário não conter um formato de e-mail, como o usuário1, o firewall seleciona o IdP configurado sob oanydomínio por padrão.O firewall envia a solicitação de autenticação SAML para o Juniper Secure Connect.

O Juniper Secure Connect lança um navegador web (agente do usuário) e redireciona a solicitação de autenticação do SAML para o IdP.

O IdP autentica o usuário.

Se a autenticação for bem sucedida, o IdP envia a afirmação da SAML usando uma solicitação DE POST HTTP.

O navegador da Web transmite a afirmação da SAML para o firewall da Série SRX.

O firewall da Série SRX recebe a afirmação saml e a valida.

Quando a afirmação do SAML é válida, o firewall envia o resultado da autenticação juntamente com um símbolo de afirmação SAML válido para o Juniper Secure Connect.

O Juniper Secure Connect estabelece o túnel VPN de acesso remoto com o firewall da Série SRX após a autenticação do SAML.

Tabela de histórico de mudanças

O suporte de recursos é determinado pela plataforma e versão que você está usando. Use o Feature Explorer para determinar se um recurso é suportado em sua plataforma.