Integrando o Pulse Policy Secure com o Juniper Networks Connected Security

Visão geral

Este tópico fornece instruções sobre como integrar o dispositivo de terceiros Pulse Policy Secure (PPS) com a solução Juniper Networks Connected Security para corrigir ameaças de hosts infectados para empresas. A solução Juniper Connected Security oferece visibilidade de rede de ponta a ponta que permite que as empresas protejam todas as suas redes físicas e virtuais. O PPS oferece visibilidade da rede detectando e monitorando continuamente a rede. Usando a detecção de ameaças e a aplicação de políticas, a solução DE PPS e Juniper Connected Security automatiza a segurança da rede e oferece suporte ao gerenciamento centralizado, em um ambiente de vários fornecedores.

O PPS se integra com a solução Juniper Networks Connected Security por meio de APIs RESTful e toma as medidas apropriadas com base nas políticas de controle de admissão. A integração do PPS com a solução Juniper Connected Security detecta e aplica políticas de prevenção de ameaças e fornece uma abordagem colaborativa e abrangente para uma segurança de rede completa. Ele permite que os usuários aproveitem as fontes de feed de ameaças confiáveis existentes para fornecer uma defesa consistente e automatizada em diversos ambientes.

Benefícios da integração segura da política de pulso com o Juniper Connected Security

-

O PPS tem mais visibilidade dos endpoints conectados à rede.

-

Com base nos alertas de ameaças recebidos do Juniper Connected Security, o PPS aumenta a segurança isolando ou agindo no nível de endpoint.

Implantação do Pulse Policy Secure com o Juniper Connected Security

O fluxo de trabalho de alto nível a seguir descreve a implantação do PPS com o Juniper Connected Security. O PPS recebe as informações de alerta de ameaças da solução Juniper Connected Security e toma uma ação no endpoint com base nas políticas de controle de admissão.

-

O usuário autentica com sucesso o servidor PPS.

-

O usuário baixa um arquivo da Internet. O firewall de perímetro (dispositivo da Série SRX) verifica o arquivo e, com base nas políticas definidas pelo usuário, envia o arquivo digitalizado para o Juniper ATP Cloud para análise.

-

O Juniper ATP Cloud detecta que o arquivo contém malware, identifica o endpoint como um host infectado e notifica o dispositivo da Série SRX e o Policy Enforcer.

-

O Policy Enforcer baixa o feed de host infectado e envia uma ação contra ameaças ao PPS.

-

O servidor PPS coloca em quarentena ou bloqueia o endpoint.

O PPS rastreia o host infectado e não permite que o host infectado tenha acesso total até que o endpoint seja desinfetado. Quando o host é desinfetado e liberado da Juniper ATP Cloud ou Policy Enforcer, o PPS recebe um clear evento do conector Policy Enforcer. Após receber o evento, o clear PPS remove o host infectado. O host agora é autenticado e uma função apropriada é atribuída a ele.

Configuração da segurança da política de pulso com o Juniper Connected Security

Os dispositivos de segurança de rede estão configurados com PPS para controle de acesso de admissão.

Uma visão geral de alto nível das etapas de configuração necessárias para configurar e executar a integração é descrita abaixo:

-

O administrador configura as configurações básicas de PPS, como a criação de um servidor de autenticação, a autenticação de reinos, funções de usuário e regras de mapeamento de funções. Para saber mais sobre a configuração do seu PPS, consulte o Guia de administração segura da política de pulso.

-

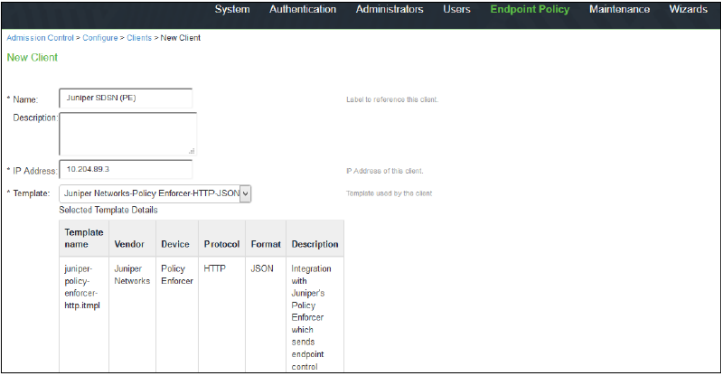

Configure o Policy Enforcer como um cliente no PPS. O PPS atua como um servidor de API RESTful para Policy Enforcer.

O acesso RESTful API para o usuário administrador deve ser habilitado acessando o console serial ou, alternativamente, a partir da interface de usuário de administrador PPS (UI). Selecione autenticação>Auth Server>Administrators>Users. Clique em Administrador e habilite a opção Permitir acesso a APIs REST .

-

Configure o PPS para bloquear ou colocar em quarentena o endpoint com base na política de prevenção de ameaças.

Você deve configurar o cliente de controle de admissão para obter o endereço IP policy enforcer que envia eventos para PPS e política de controle de admissão para entender os tipos de eventos PPS, como, endpoint em bloco de eventos, endpoint de quarentena, endpoint com bloqueio claro e endpoint de quarentena clara.

-

Configure os switches ou WLC como cliente RADIUS em PPS selecionando a Política de Endpoint> Acesso à Rede> ClientesRadius>Novo Cliente Radius. O switch está configurado com PPS como um servidor RADIUS.

-

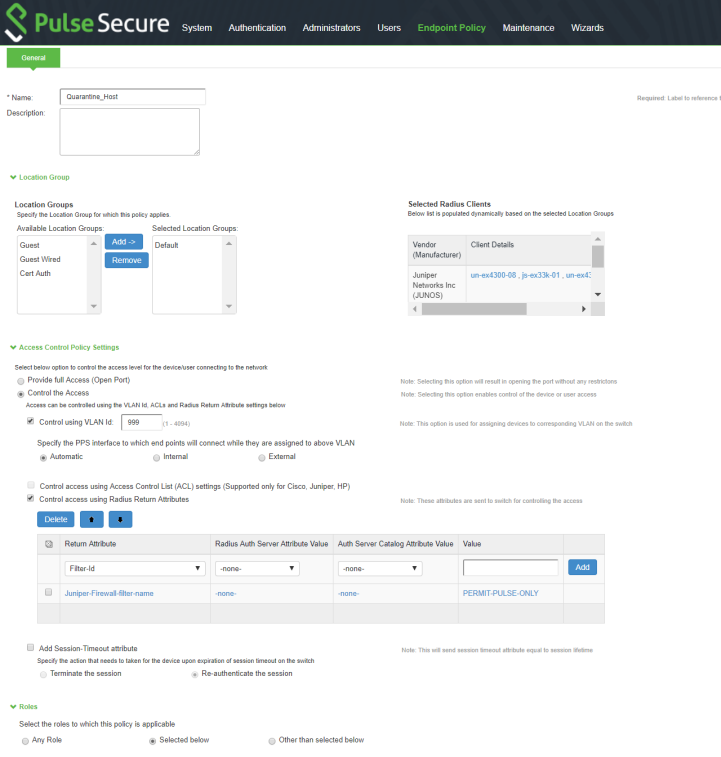

Configure as políticas de atributo de retorno RADIUS para definir a ação ao receber o evento de quarentena.

-

Quarentena usando VLANs:

O PPS determina qual VLAN de quarentena enviará ao RADIUS Client quando um evento de endpoint de quarentena é recebido, como mostrado na Figura 1.

Figura 1: Atributos de retorno RADIUS para host de quarentena

de quarentena

-

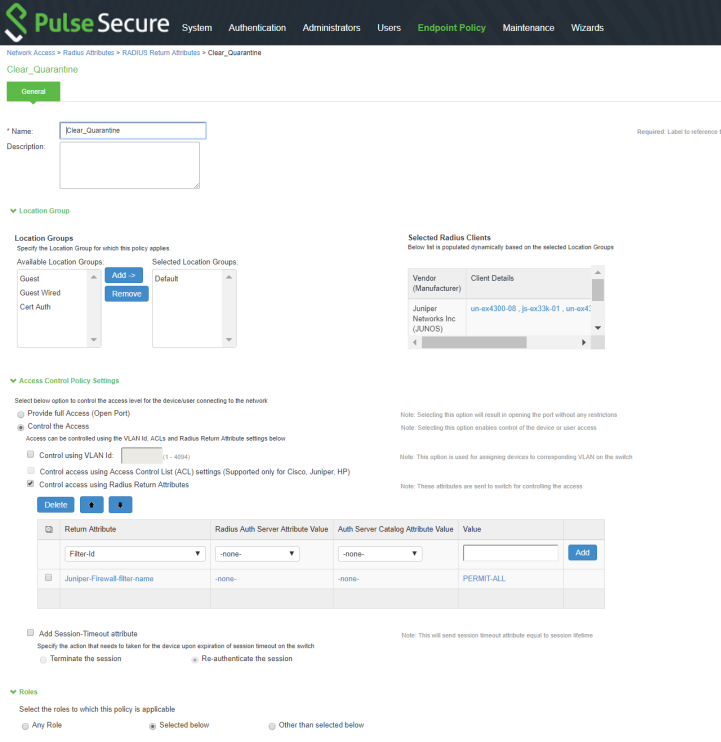

Quarentena usando ACLs:

Para ambientes que dispõem de VLAN plana, o PPS oferece a capacidade de colocar os usuários em quarentena aplicando um filtro de firewall pré-configurado. Além disso, este é um método preferido em ambientes que usam atribuição de endereço IP estático para dispositivos finais.

O exemplo a seguir mostra a configuração do filtro de firewall no switch. O nome do filtro de firewall é então transmitido como atributo de retorno RADIUS, conforme mostrado na Figura 2.

Configure os filtros de firewall PERMIT-PULSE-ONLY e PERMIT-ALL no switch usando os seguintes comandos:

set firewall family ethernet-switching filter PERMIT-PULSE-ONLY term pps from destination-address 10.92.81.113/32set firewall family ethernet-switching filter PERMIT-PULSE-ONLY term pps then acceptset firewall family ethernet-switching filter PERMIT-PULSE-ONLY term dhcp_allow from destination-port 67set firewall family ethernet-switching filter PERMIT-PULSE-ONLY term dhcp_allow then acceptset firewall family ethernet-switching filter PERMIT-PULSE-ONLY term pps-discard then discarddeactivate firewall family ethernet-switching filter PERMIT-PULSE-ONLYset firewall family ethernet-switching filter PERMIT-ALL term ALLOW-ALL from destination-address 0.0.0.0/0set firewall family ethernet-switching filter PERMIT-ALL term ALLOW-ALL then acceptdeactivate firewall family ethernet-switching filter PERMIT-ALL

Para atribuir esses filtros no PPS, selecione Atributos de Acesso > Rede de Endpoint>Radius>Return.

Figura 2: Atributos de retorno radius para quarentena clara

clara

-

-

Garanta que o PPS tenha o endereço IP de endpoint para que a aplicação funcione corretamente.

-

Como o endereço IP do endpoint é obrigatório, as implantações em que o usuário está por trás de um NAT podem não funcionar como esperado. Isso porque o PPS pode ter o endereço IP real, e o Juniper Connected Security pode enviar o endereço IP NATed.

-

Para receber o endereço IP de endpoint (informações contábeis) pelo PPS, você deve usar o cliente Pulse Secure em endpoints quando eles estiverem conectados aos switches da Série EX4300.

Modelo de controle de admissão

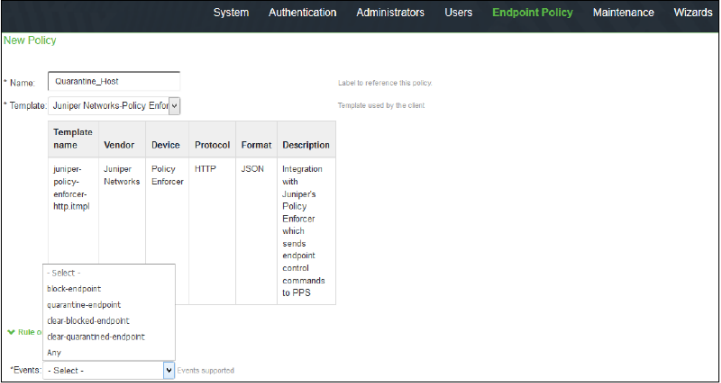

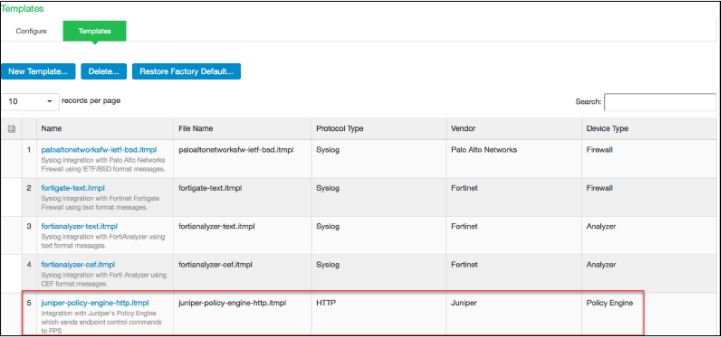

O modelo de controle de admissão oferece uma lista de possíveis eventos que podem ser recebidos do dispositivo de segurança de rede, juntamente com a expressão regular para analisar a mensagem. O modelo também fornece possíveis ações que podem ser tomadas para um evento.

O PPS é carregado com modelos padrão para o Policy Enforcer. Os administradores podem criar modelos para outros dispositivos de segurança e carregar esses modelos.

Para ver os modelos de controle de admissão, selecione Endpoint Policy>Admission Control>Templates, conforme mostrado na Figura 3. Você pode ver a lista de modelos de integração configurados com a lista de dispositivos de segurança de rede e os tipos de protocolo suportados.

de modelos pulse secure

de modelos pulse secure

Políticas de controle de admissão

As políticas de controle de admissão definem a lista de ações a serem realizadas no PPS para as sessões de usuário. As ações são baseadas no evento e na gravidade das informações recebidas do dispositivo de segurança da rede.

Para visualizar e adicionar a nova política de integração:

Assim que a política for criada, você pode ver a página de resumo. A Figura 5 mostra as diferentes políticas criadas para diferentes eventos com diferentes funções de usuário.

Cliente de controle de admissão

Os clientes de controle de admissão são os dispositivos de segurança de rede nos quais o encaminhamento do syslog é habilitado. As mensagens são recebidas pelo módulo de servidor syslog em execução no PPS.

Para adicionar um cliente:

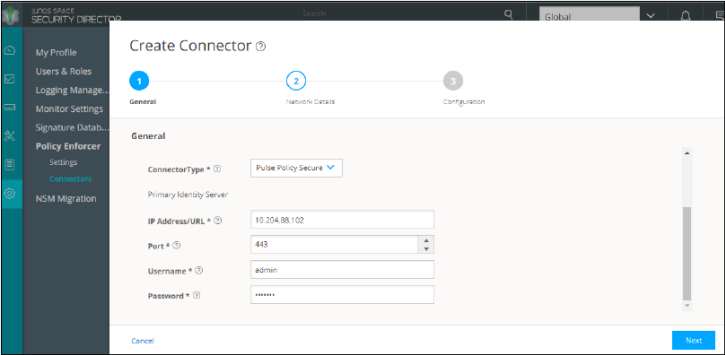

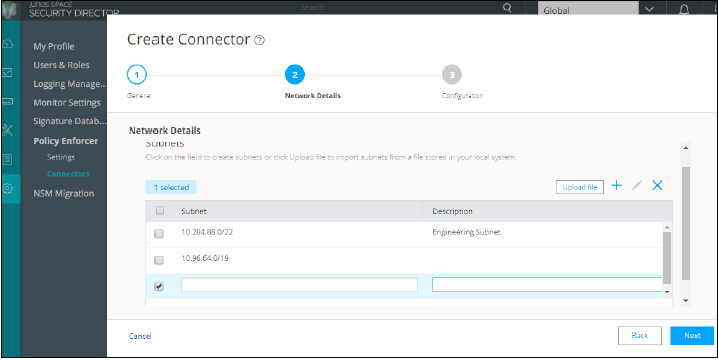

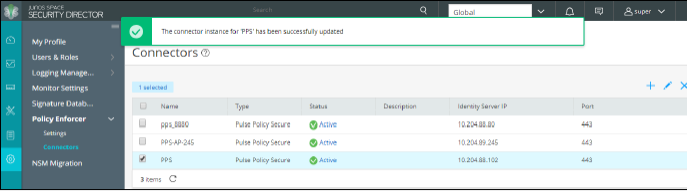

Criação de conector seguro de política de pulso no Security Director

Depois de adicionar o Policy Enforcer como cliente no PPS, crie um conector para PPS para configurar o Juniper Connected Security para enviar as informações do evento.

Para criar um conector para PPS e configurar o Juniper Connected Security usando o Security Director:

Solucionando problemas

Os seguintes logs de solução de problemas estão disponíveis:

-

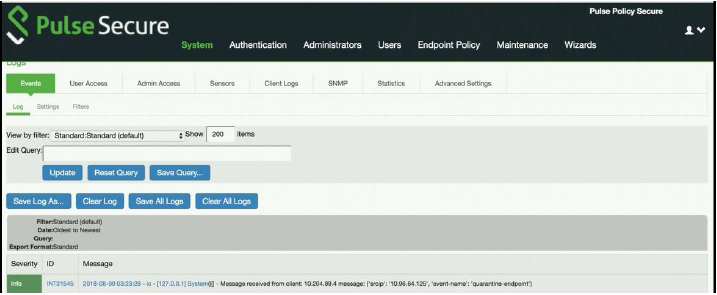

Para verificar os logs de eventos no PPS, selecione System>Log/Monitoring>Events.

Você pode verificar se os logs de evento são gerados sempre que um evento é recebido do Policy Enforcer, conforme mostrado na Figura 10.

Figura 10: Página de eventos pulse secure

de eventos pulse secure

-

Para verificar os logs relacionados ao login do usuário, como reino, funções, nome de usuário e endereço IP, selecione System>Logs &Monitoring>User Access.

-

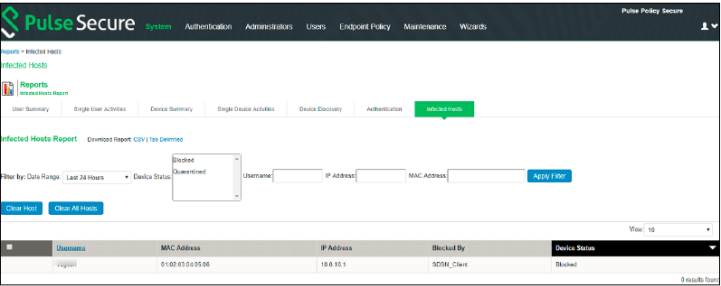

Para verificar os relatórios, selecione System>Reports>Infected Hosts.

Você pode verificar se o host em quarentena ou bloqueado está listado no relatório dispositivos infectados. Este relatório lista o endereço MAC, endereço IP e o status do dispositivo, conforme mostrado na Figura 11.

Figura 11: Página de relatórios de hosts infectados

-

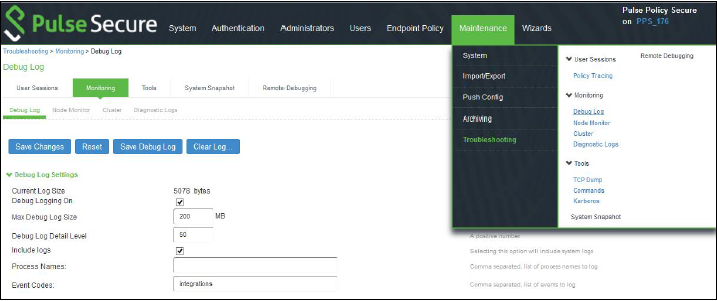

Para habilitar os logs de depuração para resolução de problemas, selecione A solução de manutenção>Troubles>Monitoring>Debug Log, conforme mostrado na Figura 12.

Figura 12: Página de monitoramento de log de depuração

-

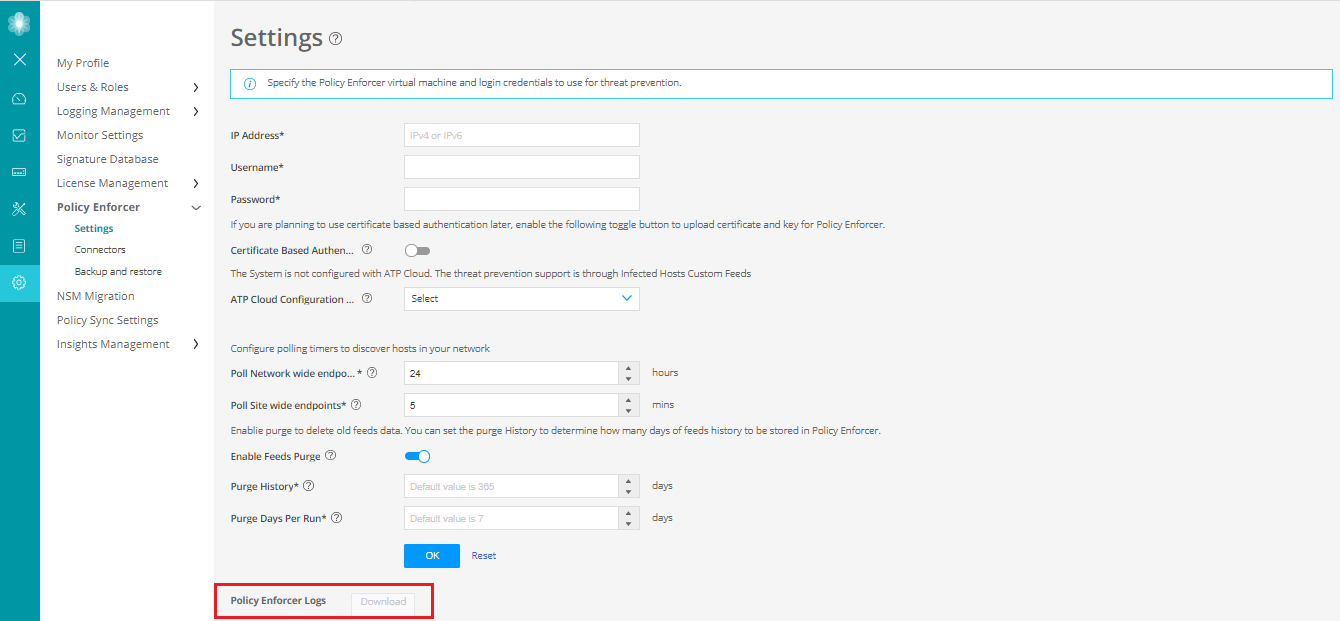

Para solucionar problemas no Policy Enforcer, baixe e verifique os logs do Policy Enforcer da página Security Director>Administration>Policy Enforcer>Settings, conforme mostrado na Figura 13.

Figura 13: Página de configurações do Policy Enforcer

de configurações do Policy Enforcer

-

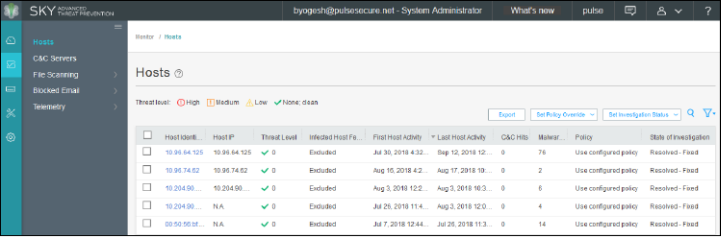

Os administradores também podem verificar a tabela hosts da Juniper ATP Cloud para verificar o status do host, conforme mostrado na Figura 14.

Você pode liberar a entrada do host se o valor de campo do State Of Investigation for Resolvido fixo.

Figura 14: Página de hosts de nuvem atp da Juniper