Configuração do Cisco ISE para plug-in de terceiros

O Cisco ISE Connector do Policy Enforcer se comunica com o servidor Cisco Identity Services Engine usando a API Cisco ISE. Como parte da correção de ameaças, o Conector do Policy Enforcer usa perfis de aplicação. Esta seção fornece informações para configurar o Cisco ISE para que o Policy Enforcer possa invocar os perfis de aplicação apropriados.

Como parte da configuração, no Cisco ISE você criará dois perfis de aplicação, um para quarentena e outro para encerramento. Em seguida, você os usará na política de aplicação do Cisco ISE. Assim que o Cisco ISE estiver configurado, você configurará um Cisco ISE Connector no Policy Enforcer.

No Cisco ISE, você configurará o seguinte:

-

Alterar os modos de política

-

Crie um cliente de API

-

Configure perfis de rede

-

Adicione um atributo personalizado

-

Configure perfis de autorização

-

Definir uma política de autorização

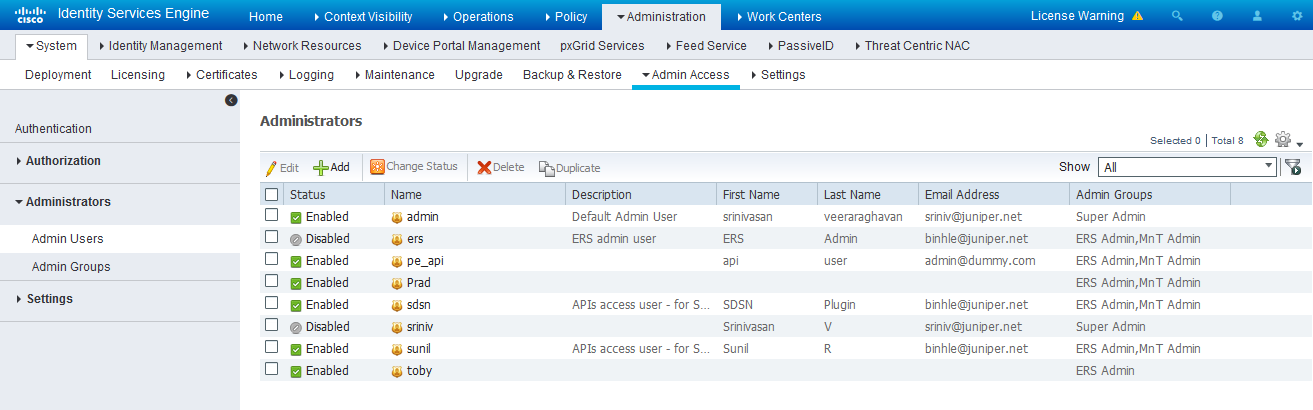

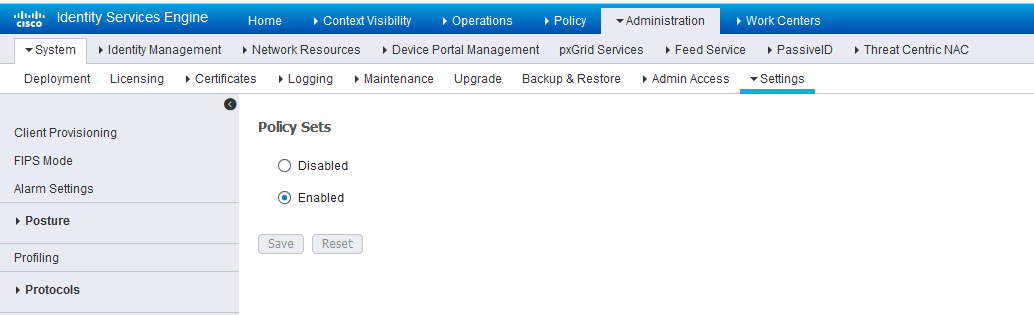

No Cisco ISE, o modelo de política do Modo Simples é selecionado por padrão. Para a criação de um cliente de API, os Conjuntos de políticas devem ser habilitados.

-

Navegue até a administração > sistema > configurações > conjuntos de políticas e habilite o modo Conjuntos de políticas .

Você é solicitado a fazer login novamente após mudar o modo.

Figura 1: Cisco ISE: ativar modo de conjuntos de políticas

Crie um cliente de API:

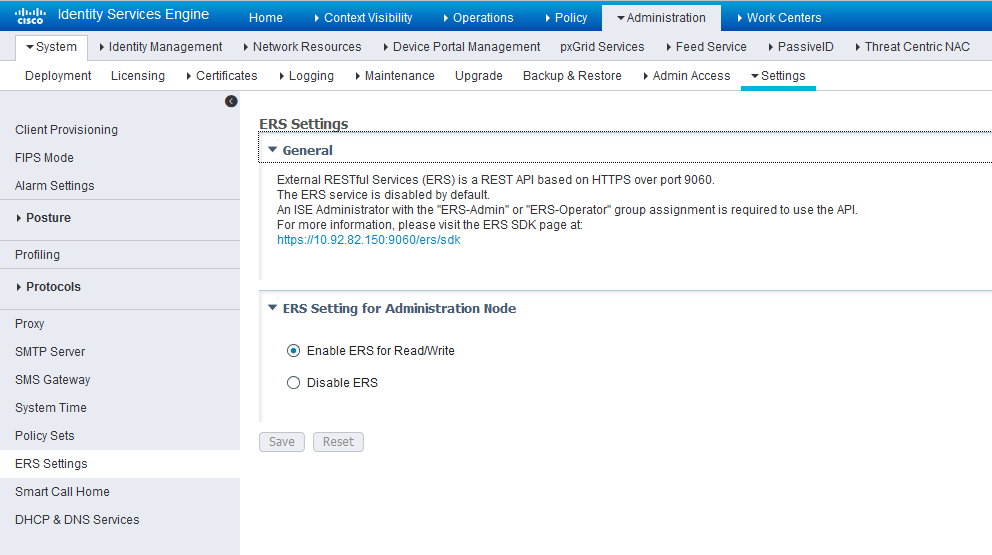

Habilite a API externa de serviços RESTful (ERS) para o nó de administração:

-

Navegue até a administração > sistema > configurações >ERS configurações e selecione Ativar ERS para ler/escrever.

-

Clique em Salvar.

Figura 3: Cisco ISE: Habilite ERS

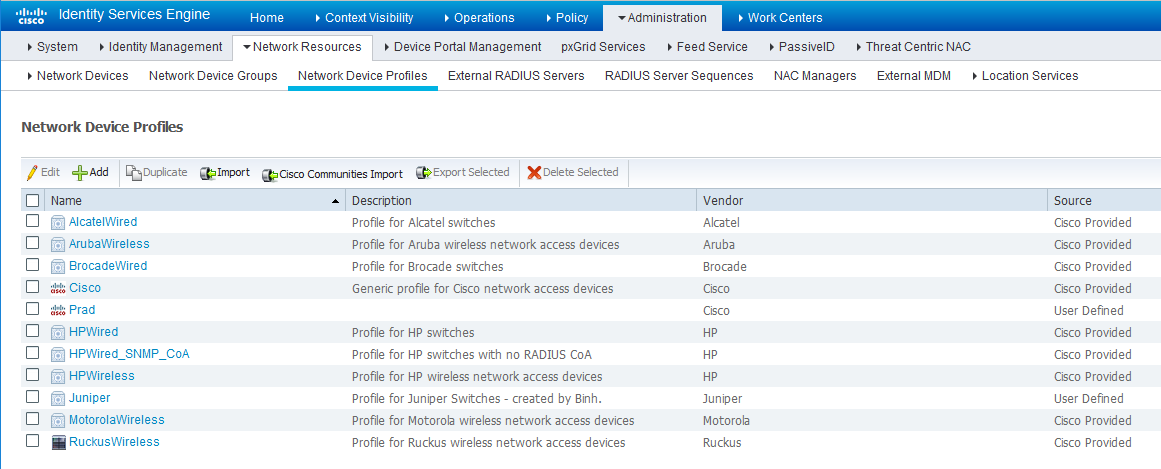

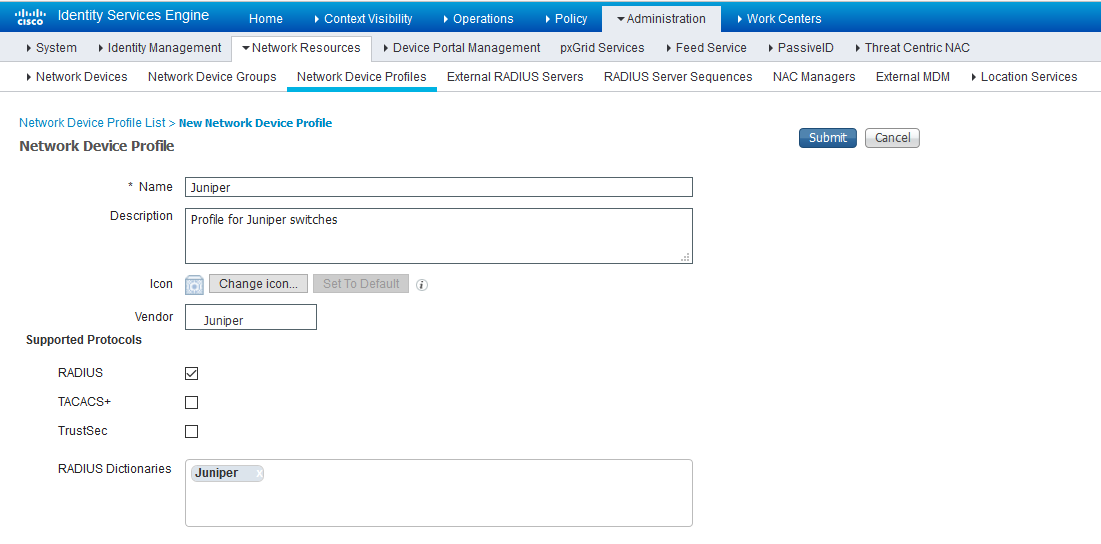

Configure perfis de rede:

Os dispositivos gerenciados pelo ISE devem suportar o RADIUS CoA e ter os perfis de rede adequados atribuídos para lidar com os comandos coa enviados pelo servidor ISE:

-

Navegue até a administração > recursos de rede > perfis de dispositivos de rede e verifique a lista de perfil de dispositivos de rede existente.

Se você estiver criando um novo perfil, prossiga para a próxima etapa para obter informações.

Figura 4: Cisco ISE: Lista de perfis de dispositivos de rede

-

Se você estiver configurando um novo perfil, você deve definir minimamente o seguinte:

-

Habilite o RADIUS e adicione um náuquete correspondente na lista de protocolo suportada.

Figura 5: Cisco ISE: Perfil de dispositivo de rede, habilite RADIUS

-

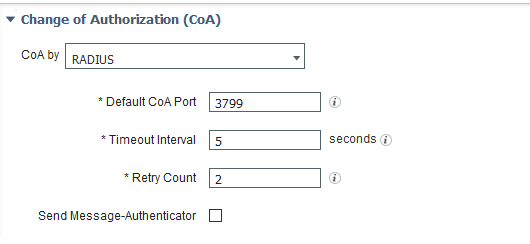

Habilite e configure a Mudança de Autorização (CoA) de acordo com a figura abaixo.

Figura 6: Cisco ISE: Configure a mudança de autorização (CoA)

-

Configure a operação de desconexão e re-autenticação com os atributos RADIUS adequados e VSA específicos do fornecedor para lidar com as operações padrão de desconexão e reauthenticação. Abaixo está a configuração da amostra para os dispositivos EX da Juniper.

Figura 7: Configuração de amostra para Juniper EX

-

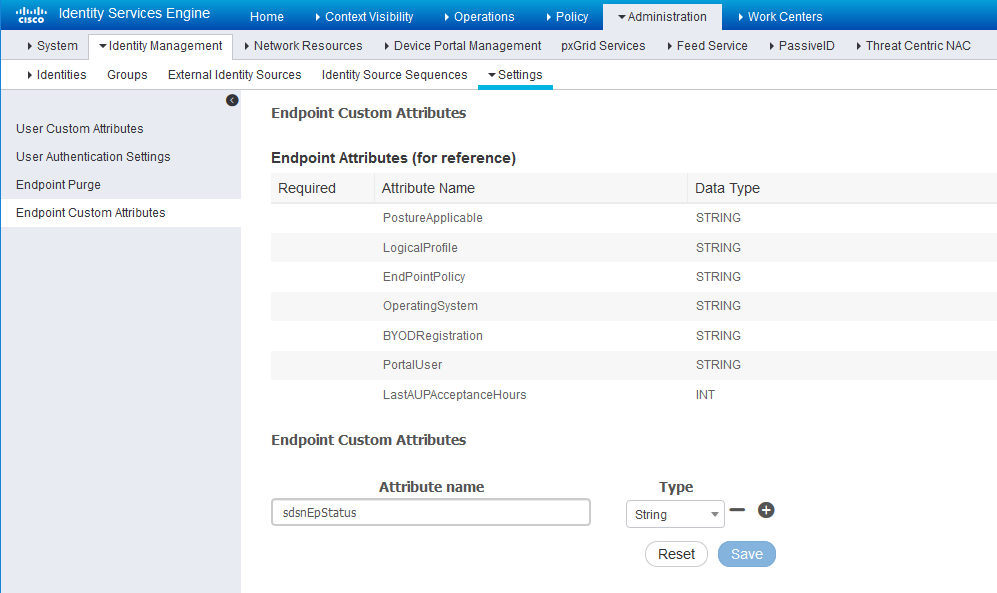

Configure um atributo personalizado.

-

Navegue até a administração > gerenciamento de identidade > configurações > atributo personalizado do endpoint e adicione atributos sdsnEpStatus com string do tipo.

Figura 8: Cisco ISE: Adicione atributo sdsnEpStatus

-

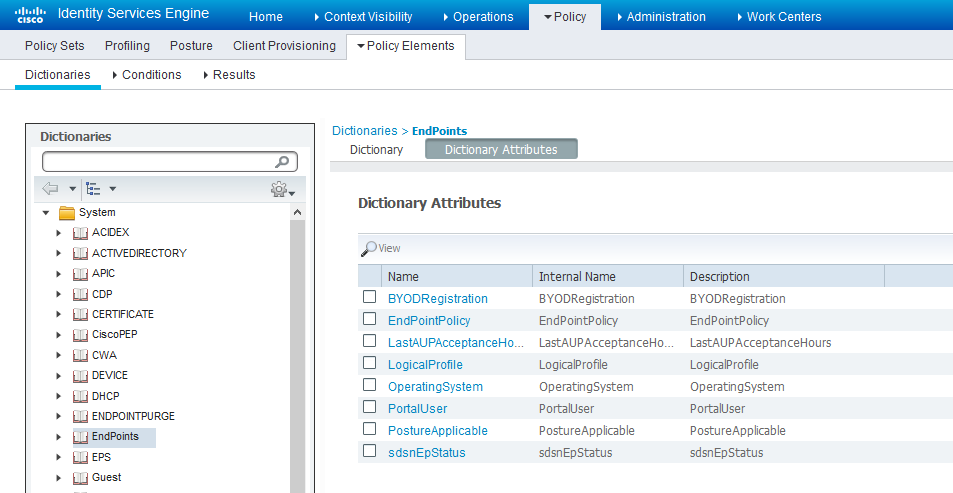

Verifique o atributo nos elementos de política > políticas > > Endpoints do Sistema >.

Figura 9: Cisco ISE: Verificar atributo

-

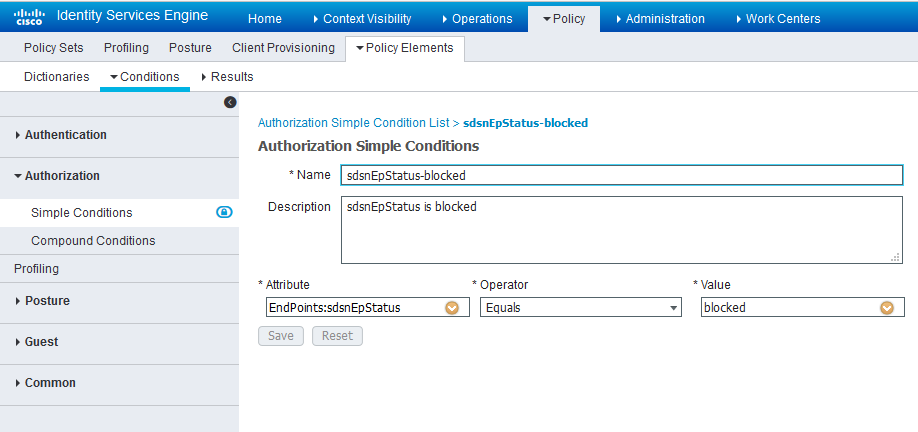

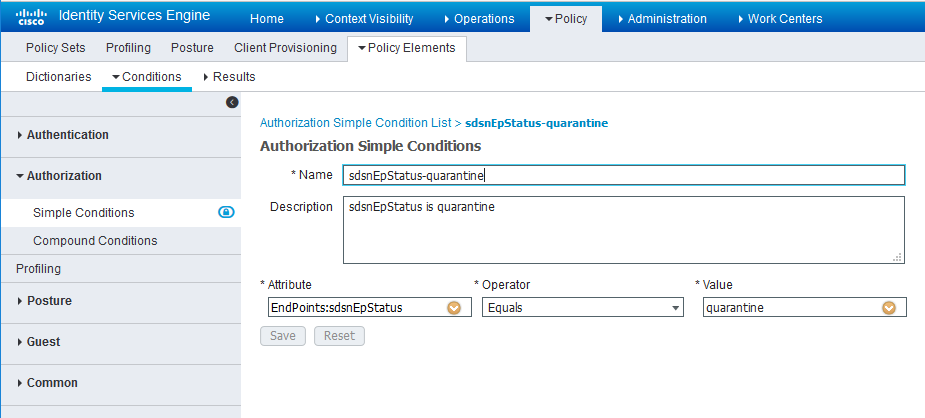

Navegar até os elementos de política > políticas > condições > autorização > condições simples. Adicione lá condições simples de autorização usando o atributo sdsnEpStatus que você criou.

Na tela abaixo,existem três condições criadas usando atributo sdsnEpStatus. Os nomes de condição não precisam ser os mesmos da tela aqui, mas as expressões devem ser combinadas. Essas condições serão usadas em Conjuntos de políticas para lidar com a correção de ameaças para endpoints gerenciados, conforme descrito mais tarde na seção de configuração dos Conjuntos de políticas. Somente as condições de quarentena sdsnEpStatus bloqueadas e sdsnEpStatus serão usadas lá. sdsnEpStatus saudável é criado para fins de cumprimento e pode ser ignorado por enquanto.

Figura 10: Cisco ISE: Configure condições simples, expressão de correspondência Figura 11: Cisco ISE: Configure condições simples, expressão de correspondência

Figura 11: Cisco ISE: Configure condições simples, expressão de correspondência

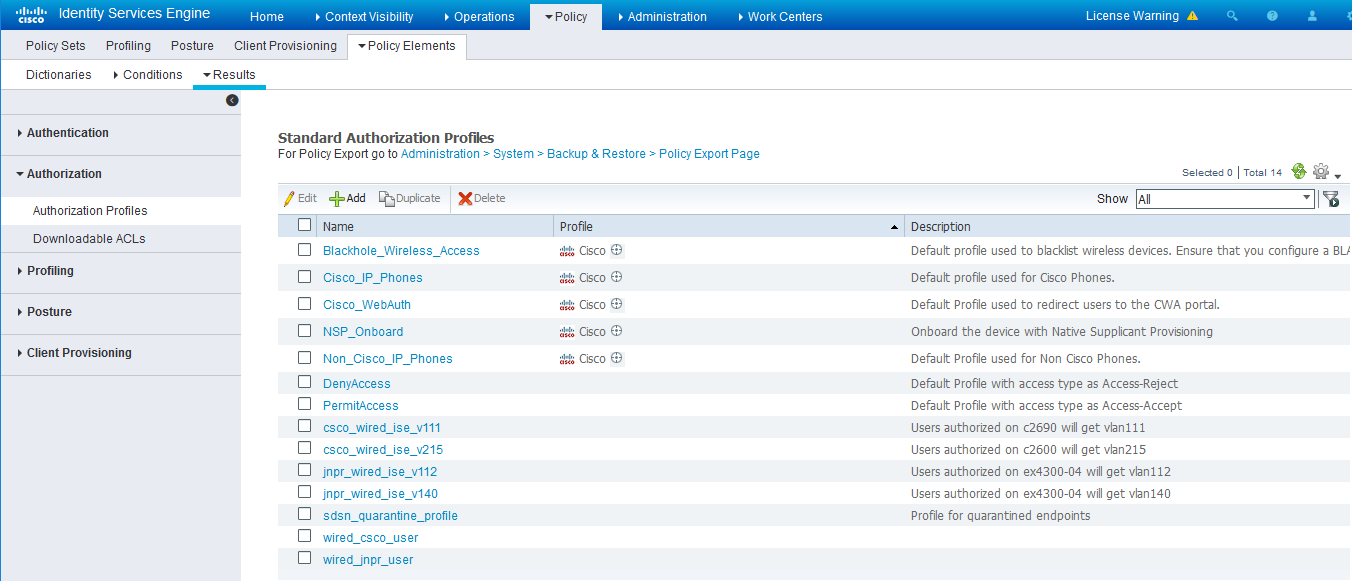

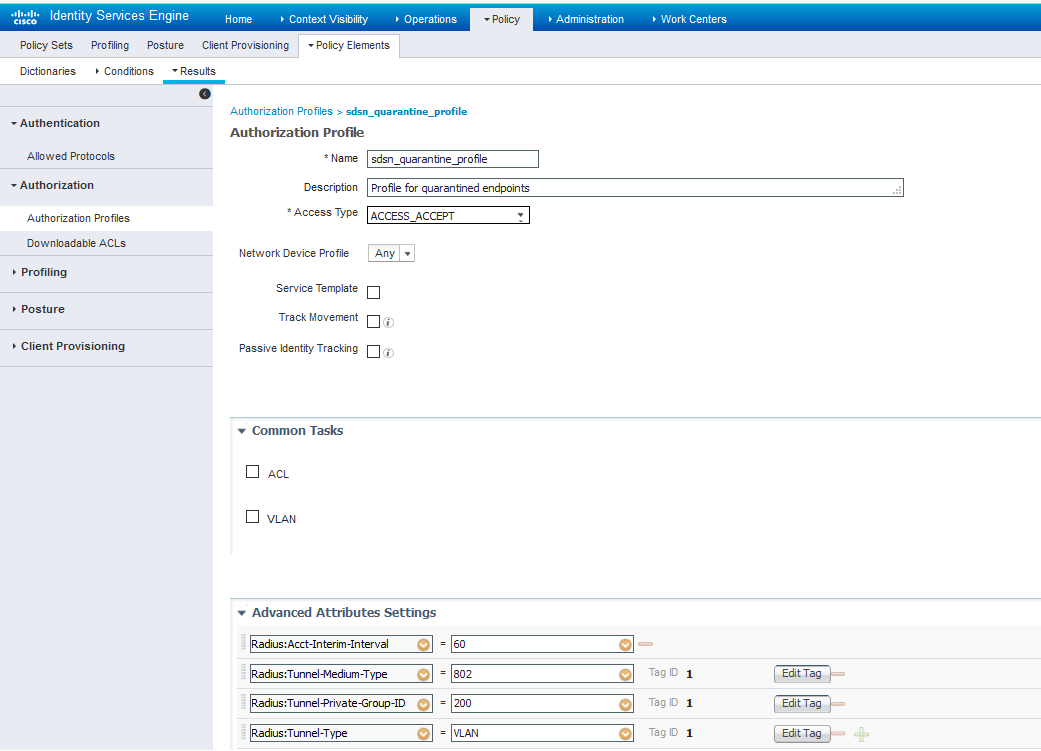

Configure perfis de permissão/autorização.

Você pode criar os perfis de autorização correspondentes a ações de "bloqueio" e "quarentena", conforme atender às suas necessidades. Na configuração de amostra fornecida aqui, a ação do bloco resultará como acesso total de negação à rede, e o perfil de quarentena moverá o endpoint para outro VLAN designado.

-

Navegar a partir de elementos de política > políticas > resultados > perfis de autorização > autorização.

Consulte os números abaixo para ver as configurações da amostra.

Figura 12: Cisco ISE: Configure perfis de autorização

Figura 13: Cisco ISE: Configure perfis

de autorização

Figura 13: Cisco ISE: Configure perfis de autorização

Nota:

de autorização

Nota:Para bloquear um host, o perfil padrão 'DenyAccess' é usado.

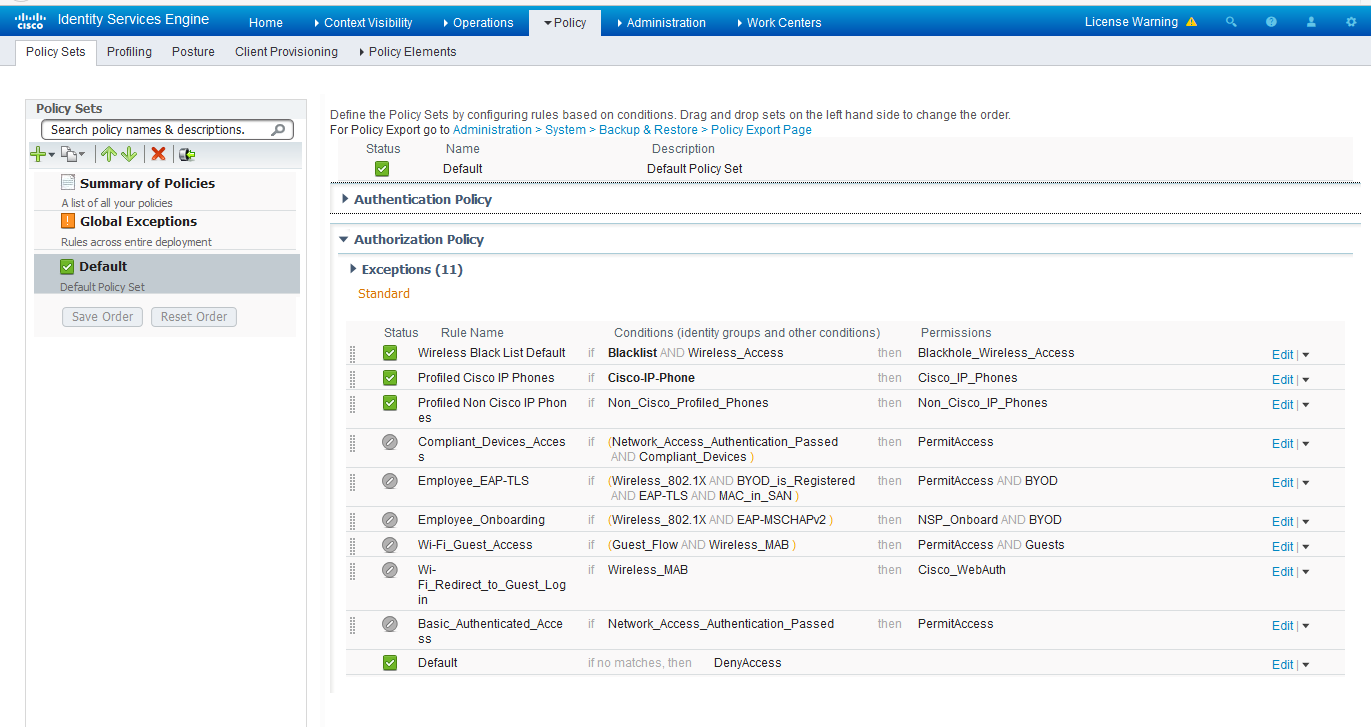

Definir a política de autorização:

-

Crie duas regras como Exceções Locais, aplicando as condições e perfis de autorização/permissão que criamos na etapa anterior. Os nomes podem ser diferentes, mas essas duas regras devem estar no topo da lista de Exceção.

Consulte a figura abaixo para obter uma configuração de amostra.

Figura 14: Cisco ISE: Regras de exceção local, exemplo Nota:

Nota:Encontre isso nos conjuntos de políticas > políticas > política de autorização.

-

Prossiga criando um conector policy enforcer para switches de terceiros para terminar a configuração com o Policy Enforcer.