Visão geral da VPN IPsec

A VPN IPsec oferece um meio de se comunicar com segurança com computadores remotos em uma WAN pública, como a Internet. Uma conexão VPN pode vincular duas LANs (VPN de site para site) ou um usuário de discagem remota e uma LAN. O tráfego que flui entre esses dois pontos passa por recursos compartilhados, como roteadores, switches e outros equipamentos de rede que compõem a WAN pública. Para proteger a comunicação VPN que passa pela WAN, você precisará criar um túnel IPsec.

O Security Director simplifica o gerenciamento e a implantação de VPNs IPsec. Em geral, as configurações de VPN são tediosas e repetitivas ao implantar em um grande número de dispositivos da Série SRX e para implantações de VPN completas. Com o Security Director, você pode usar perfis de VPN para agrupar configurações comuns e aplicá-las a várias configurações de túneis VPN em vários dispositivos da Série SRX. Você pode implantar em massa de site para local, hub-and-spoke e VPNs totalmente malhadas. O Security Director determina os cenários de implantação necessários e publica a configuração necessária para todos os dispositivos da Série SRX.

O Security Director oferece suporte a VPNs IPsec baseadas em políticas e com rota em dispositivos da Série SRX. As VPNs baseadas em políticas são suportadas apenas nas implantações de site para local, onde você configura dois endpoints. Se você tem dois ou mais dispositivos da Série SRX, as VPNs baseadas em rota oferecem mais flexibilidade e escalabilidade. Para permitir que os dados sejam transferidos com segurança entre uma filial e o escritório corporativo, configure uma VPN IPsec baseada em políticas ou baseada em rotas. Para uma implantação de classe empresarial, configure uma VPN IPsec hub-and-spoke.

Use o modo de túnel baseado em rota se:

-

Os gateways participantes são produtos da Juniper Networks.

-

O NAT de origem ou destino deve ocorrer quando o tráfego atravessa a VPN.

-

Protocolos de roteamento dinâmicos devem ser usados para o roteamento de VPN.

-

VPNs primárias e de backup são necessárias na configuração.

Use o modo de túnel baseado em políticas se:

-

O gateway VPN remoto é um dispositivo não-Juniper Networks.

-

O acesso à VPN deve ser restrito para tráfego de aplicativos específicos.

Quando você cria uma VPN IPsec baseada em políticas ou baseada em rotas, uma topologia é exibida para representação. Você precisará clicar nos ícones para configurar o gateway remoto.

-

O Security Director vê cada sistema lógico como qualquer outro dispositivo de segurança e assume a propriedade da configuração de segurança do sistema lógico. No Security Director, cada sistema lógico é gerenciado como um dispositivo de segurança único.

-

O Security Director garante que as interfaces de túnel sejam atribuídas exclusivamente aos sistemas lógicos individuais de um dispositivo. Nenhuma interface de túnel é atribuída a mais de um sistema lógico do mesmo dispositivo.

-

O Security Director não oferece suporte a VPN sobre o protocolo ponto a ponto na Ethernet (PPPoE).

Topologias de VPN IPsec

As VPNs IPsec a seguir têm suporte:

-

VPNs de site para local — conecta dois sites em uma organização e permite comunicações seguras entre os sites.

-

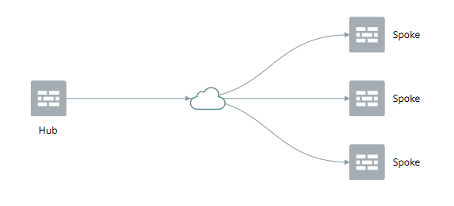

Hub-and-Spoke (establishment all peers) — conecta escritórios de filiais ao escritório corporativo em uma rede empresarial. Você também pode usar essa topologia para conectar spokes juntos, enviando tráfego pelo hub.

-

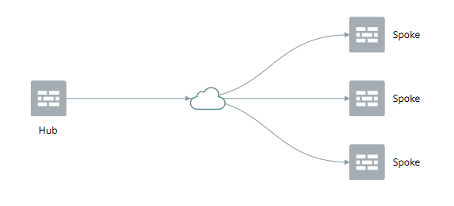

Hub-and-Spoke (estabelecimento por spokes)— a Auto-VPN oferece suporte a um agregador de VPN IPsec (hub) que serve como um único ponto de terminação para vários túneis para locais remotos (spokes). A Auto-VPN permite que os administradores de rede configurem um hub para spokes atuais e futuros. Não são necessárias alterações de configuração no hub quando os dispositivos spoke são adicionados ou excluídos, permitindo assim aos administradores flexibilidade no gerenciamento de implantações de rede em grande escala.

-

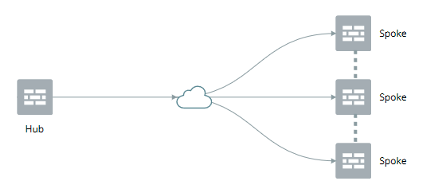

Hub-and-Spoke (Auto Discovery VPN) — Auto Discovery VPN (ADVPN) é uma tecnologia que permite que o hub central informe dinamicamente os spokes sobre um caminho melhor para o tráfego entre dois spokes. Quando ambos os spokes reconhecem as informações do hub, eles estabelecem um túnel de atalho e mudam a topologia de roteamento para que o host chegue ao outro lado sem enviar tráfego pelo hub.

-

Malha completa — conecta dois ou mais gateways participantes e configura um túnel separado com todos os outros dispositivos do grupo.

-

VPN de acesso remoto (Juniper Secure Connect) — o Juniper Secure Connect oferece acesso remoto seguro para que os usuários se conectem às redes corporativas e aos recursos que usam remotamente a Internet. O Juniper Secure Connect baixa a configuração dos dispositivos de serviços SRX e escolhe os protocolos de transporte mais eficazes durante o estabelecimento da conexão.

-

VPN de acesso remoto (cliente exclusivo do NCP)— VPN de acesso remoto permite que usuários que trabalham em casa ou viajem se conectem ao escritório corporativo e seus recursos. O cliente exclusivo de acesso remoto do Protocolo de Controle de Rede (NCP) faz parte da solução de acesso remoto exclusivo do NCP para gateways da Série SRX da Juniper. O cliente VPN só está disponível com o gerenciamento exclusivo de acesso remoto do NCP. Use o cliente exclusivo do NCP para estabelecer links de dados seguros baseados em IPsec de qualquer local quando conectados com gateways da Série SRX.