Configure os switches Cisco ISE e Juniper EX para autenticação baseada em 802.1X

Sobre este exemplo de configuração de rede

Este exemplo de configuração de rede (NCE) mostra como configurar o Cisco Identity Services Engine 2.X (Cisco ISE) e os switches EX da Juniper para autenticação baseada em IEEE 802.1X.

Visão geral

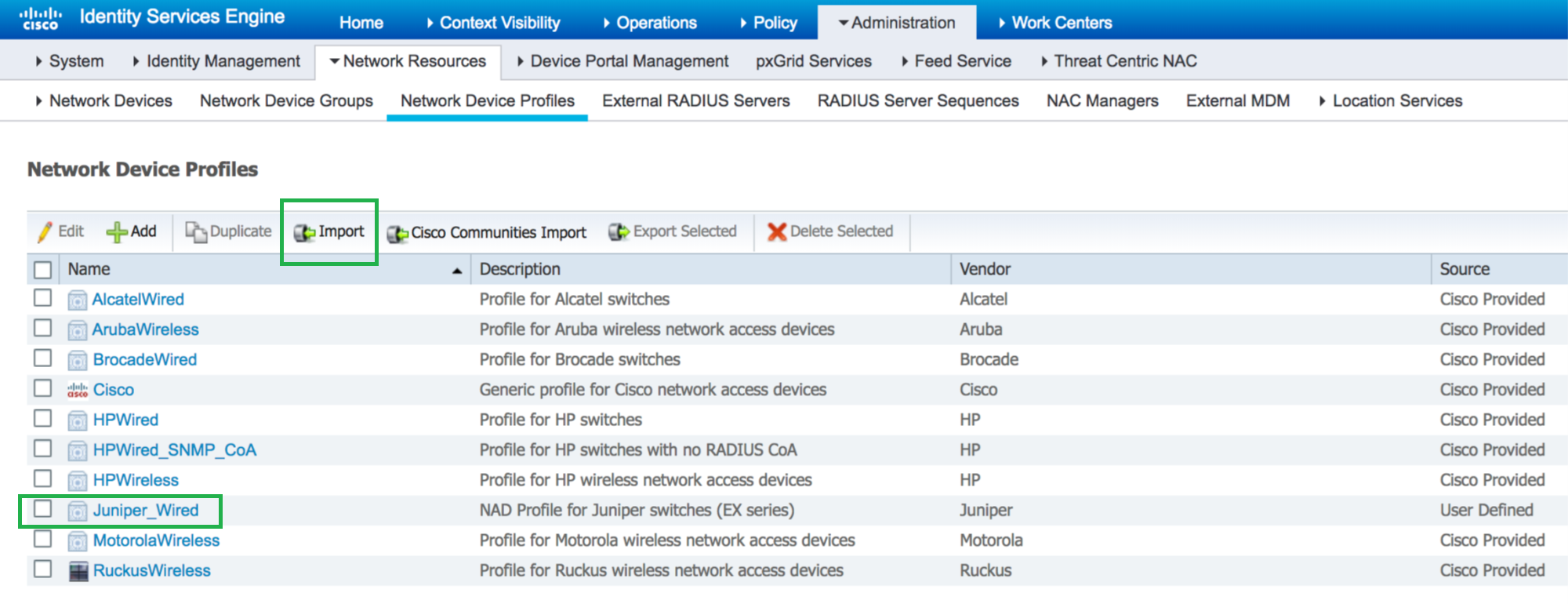

O Cisco ISE 2.X vem com muitos perfis de dispositivos de rede pré-importados, mas não vem com um para a Juniper. Os perfis de dispositivos de rede especificam como lidar com MAC Radius, autenticação do ponto1x, atribuição de VLAN e ACL e recursos de CoA.

O Cisco ISE permite que você importe perfis de dispositivos de rede no formato XML, permitindo a integração com qualquer dispositivo de rede padrão IEEE 802.1X. Este exemplo mostra como importar o perfil do dispositivo de rede da Juniper e configurar configurações para permitir a autenticação baseada em IEEE 802.1X com switches Cisco ISE e Juniper EX.

Topologia

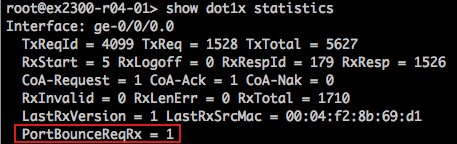

Neste exemplo, usamos a seguinte topologia de rede Figura 1:

de exemplo

de exemplo

Veja mais detalhes sobre os componentes de hardware e software usados neste exemplo:

Dispositivo |

Versão do software |

Papel |

|---|---|---|

Juniper EX2300-C-12P |

Junos 18.2R1-S1 |

Switch e autenticador |

Cisco ISE |

2.4.0.357 Patch2-18080100 |

Servidor RADIUS |

Telefone IP Polycom VVX 310 |

SIP/5.5.1.11526/22-Nov-16 15:05 |

Suplicante (MAC Radius) |

Profissional do Windows 10 |

Todos os patches recomendados a partir de 2018-08-22 |

Suplicante (Dot1x) |

Impressora de rede |

N/A |

Suplicante (MAC Radius) |

Juniper Mist AP43 |

0.6.18981 |

Suplicante (MAC Radius) |

Todos os usuários e endpoints estão armazenados no banco de dados interno do Cisco ISE.

Para a integração externa do banco de dados de usuários, como Microsoft Active Directory, LDAP e Autenticação baseada em certificados, consulte o Guia de administrador de mecanismos de serviços de identidade cisco, versão 2.4.

Procedimento passo a passo

- Importe o perfil do dispositivo com fio da Juniper

- Adicione switches EX ao perfil do dispositivo da Juniper

- Crie perfis de autorização

- Criar grupos de identidade de endpoint

- Adicionar endpoints

- Criar grupos de identidade de usuário

- Adicionar usuários

- Definir políticas de autenticação

- Definir políticas de autorização

- Configure uma política ISE da Cisco para permitir o acesso aos convidados

- Configure uma porta incolor usando atributos IETF Egresso-VLAN-ID

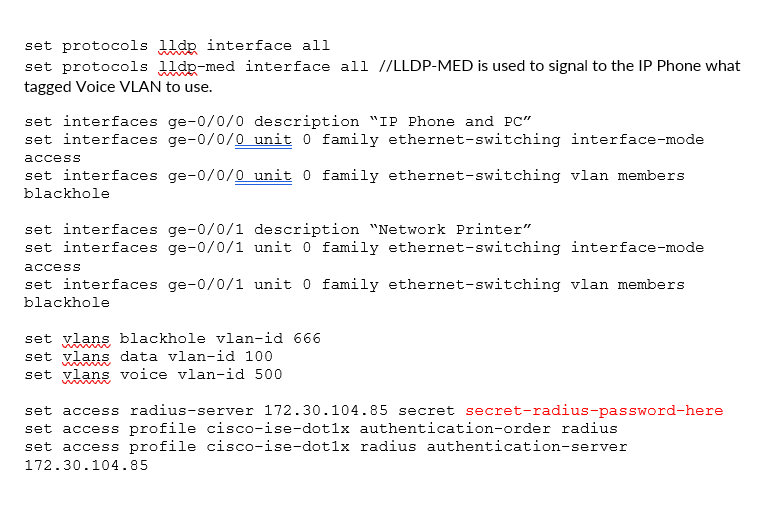

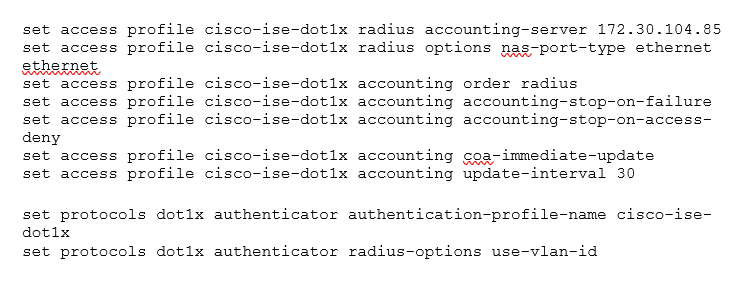

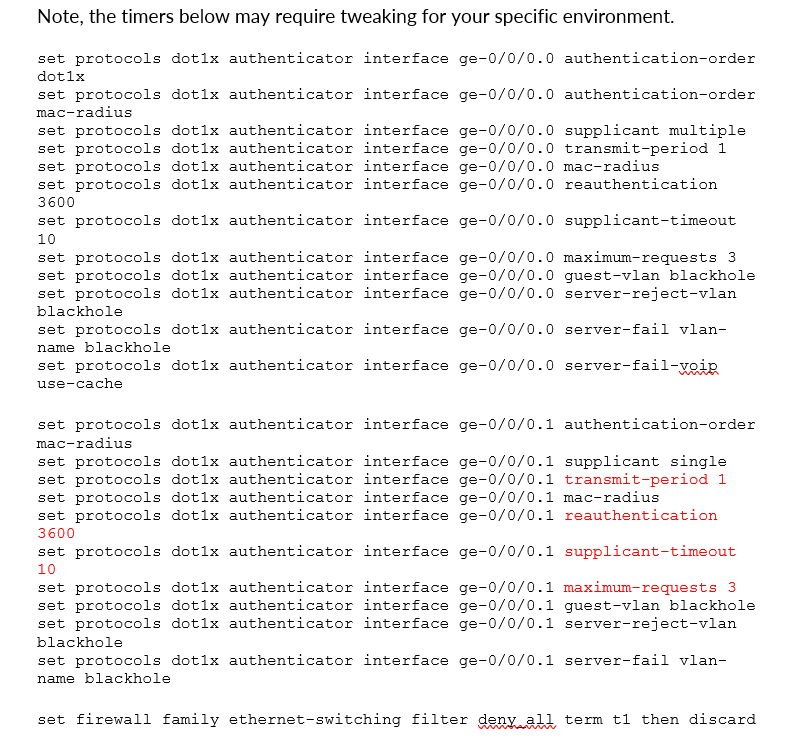

- Configure o protocolo 802.1X no switch EX

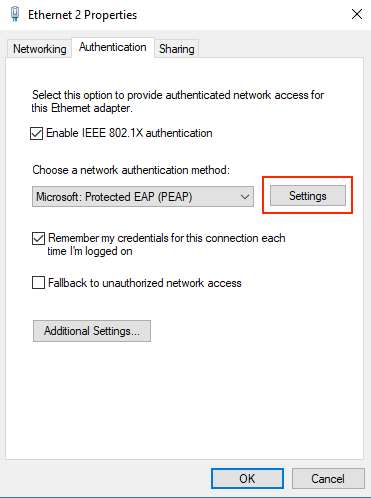

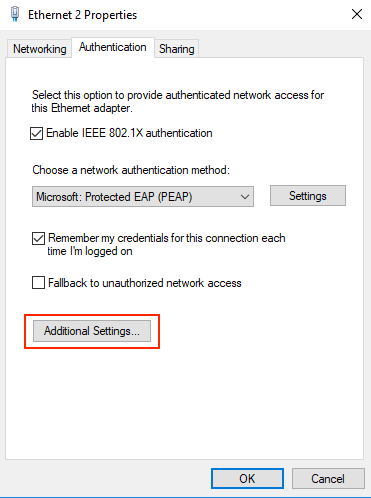

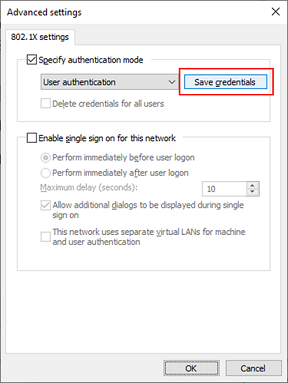

- Configure o Windows 10

Importe o perfil do dispositivo com fio da Juniper

Supondo que você tenha o Cisco ISE em funcionamento em sua rede, a primeira coisa que você precisará fazer é adicionar um perfil de dispositivo de switch EX da Juniper.

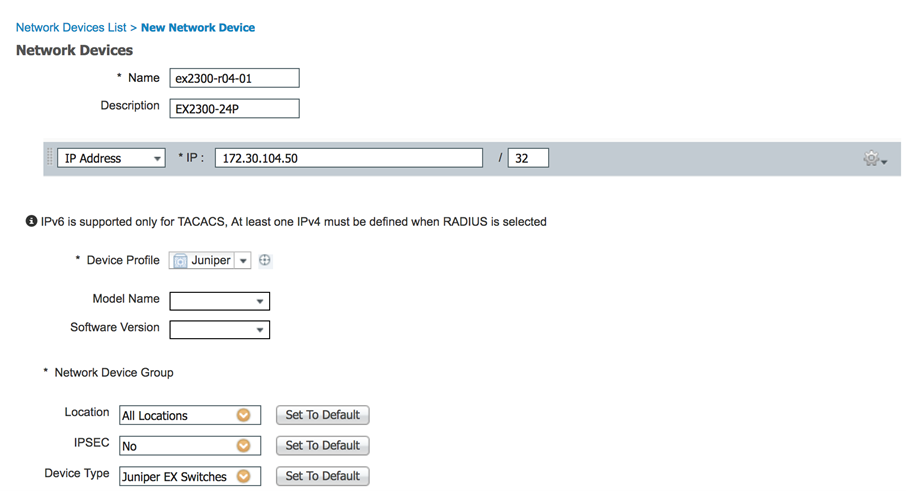

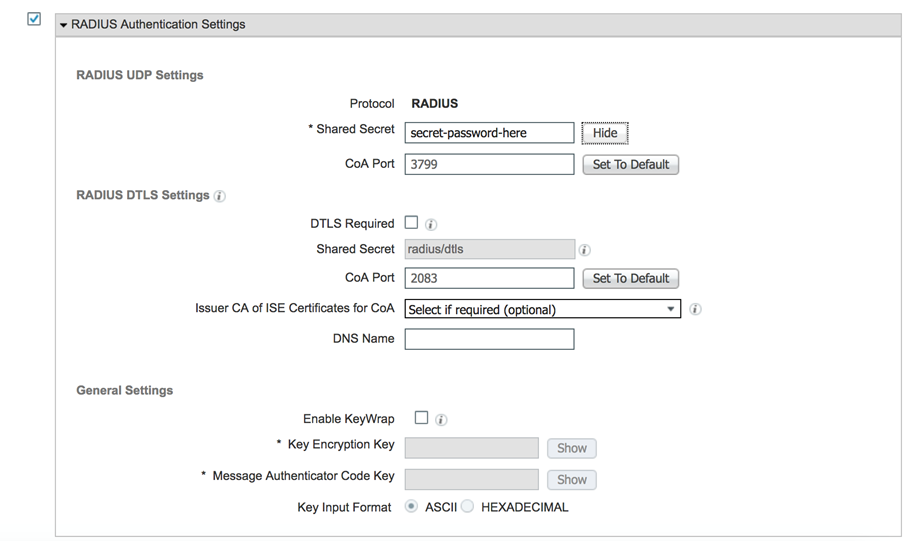

Adicione switches EX ao perfil do dispositivo da Juniper

Você pode adicionar seus switches EX individualmente ou como uma faixa de endereço IP.

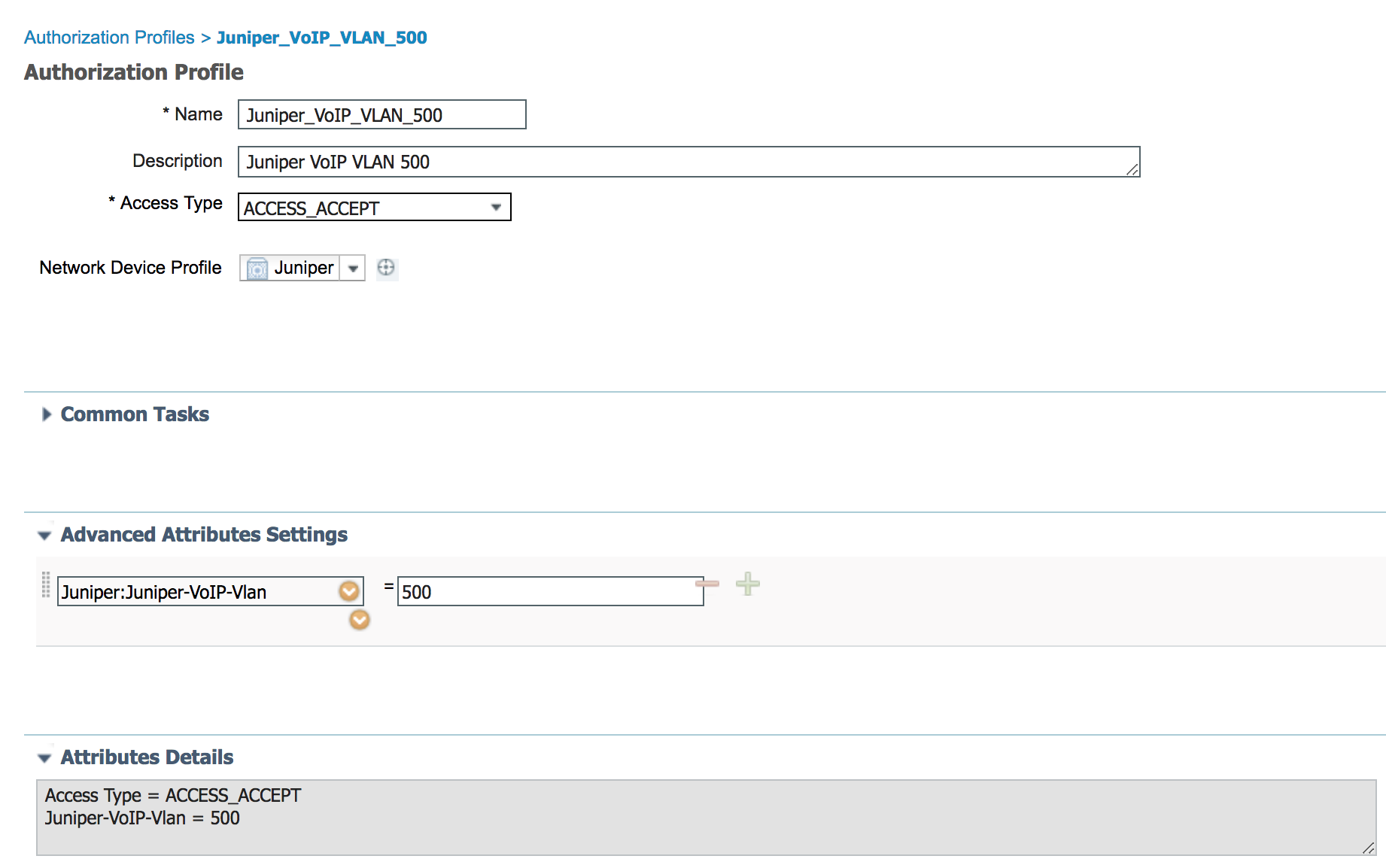

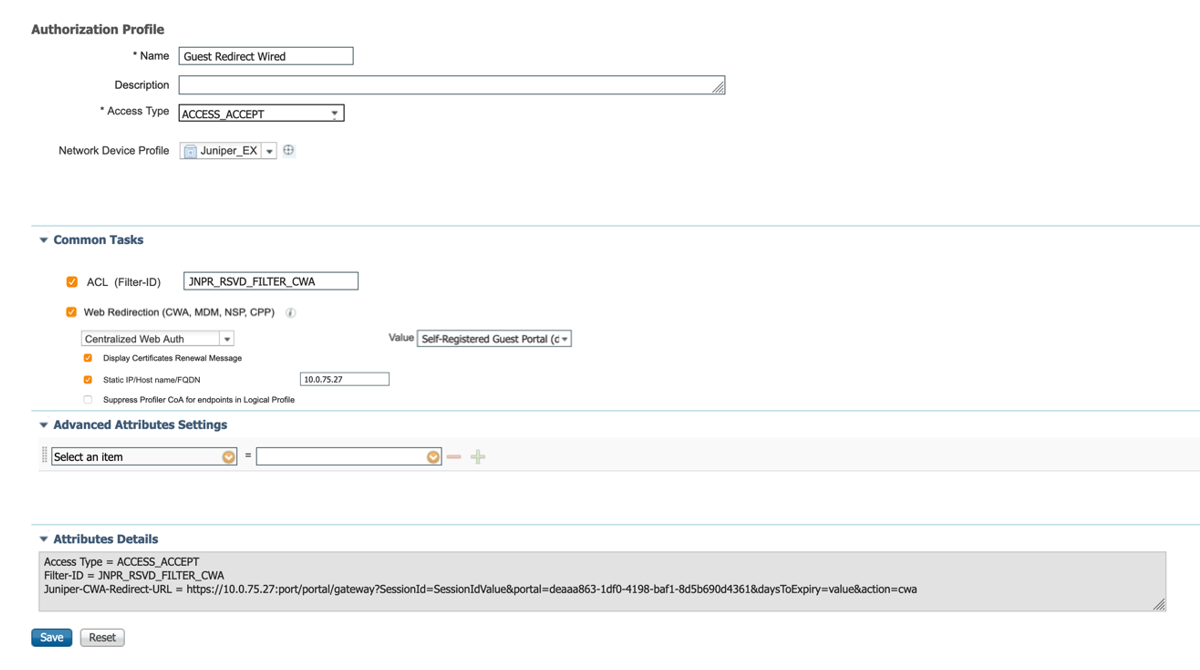

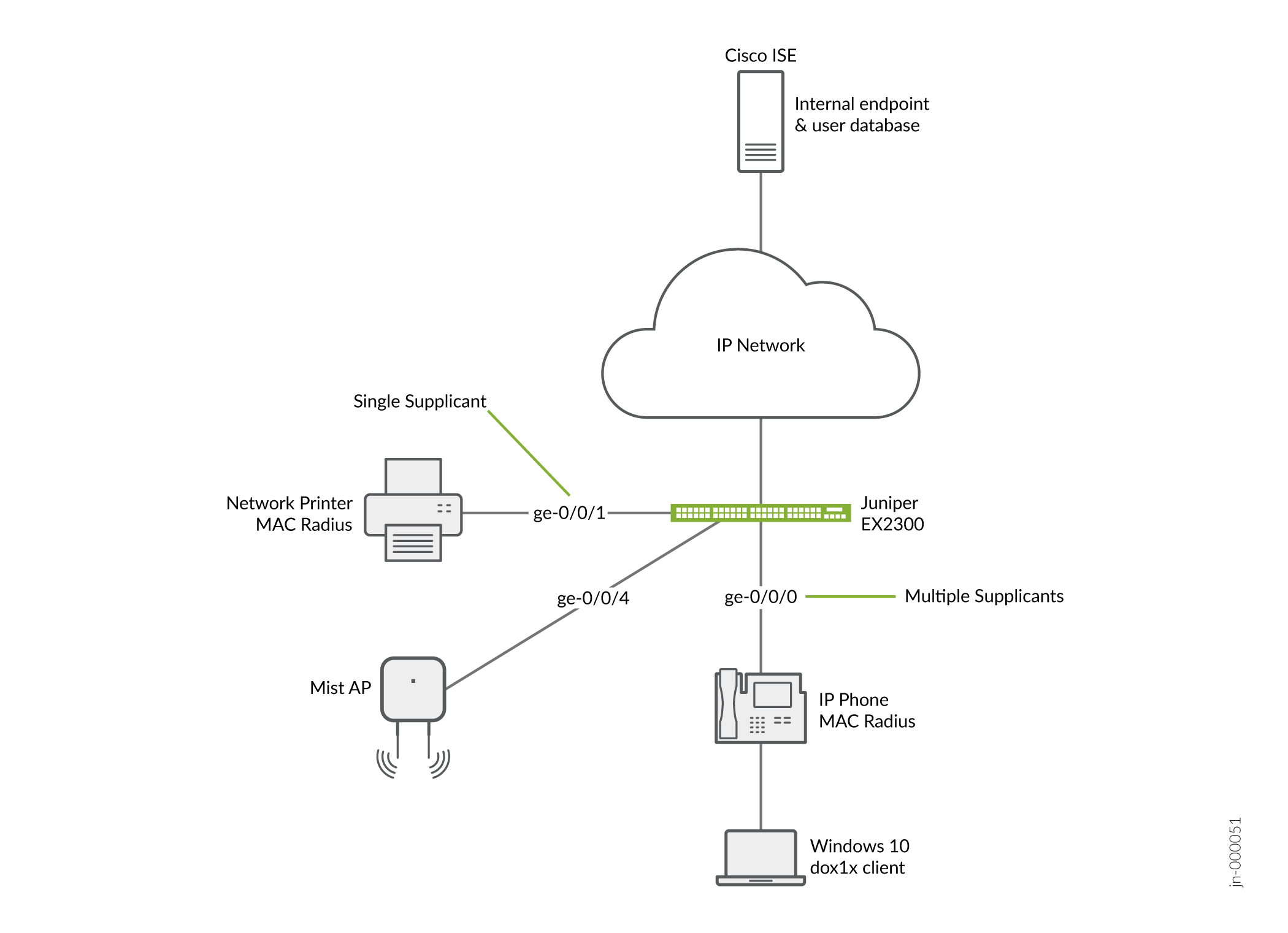

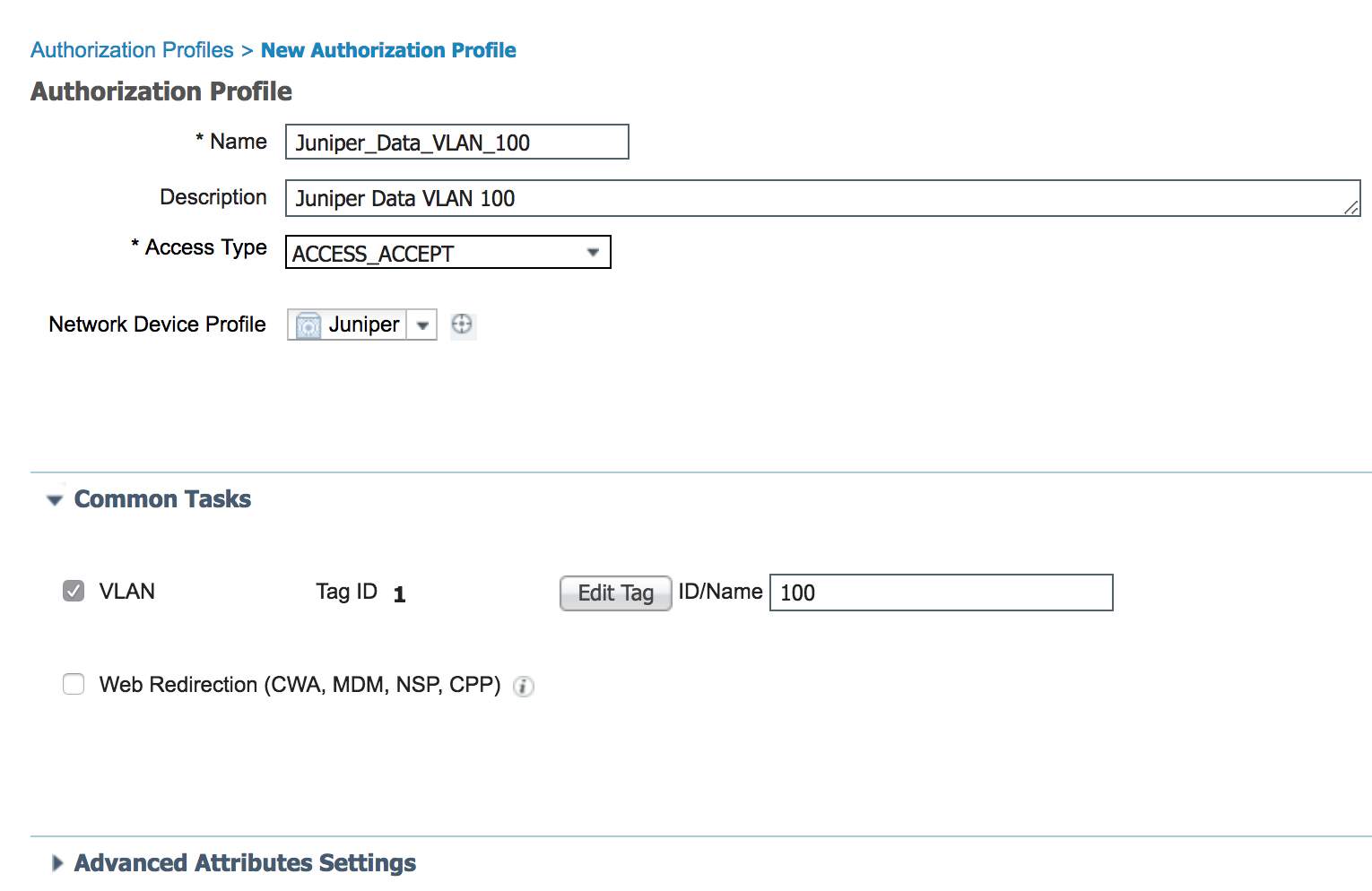

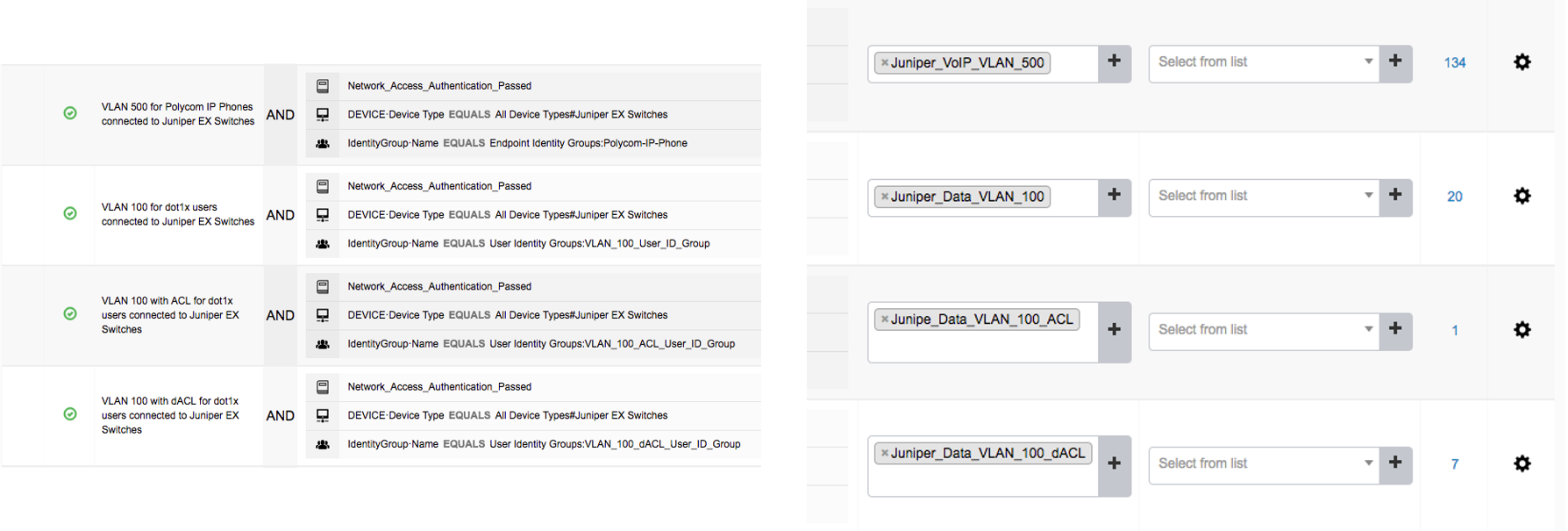

Crie perfis de autorização

Os perfis de autorização permitem que você aplique diferentes atributos aos usuários ou endpoints. Você pode alterar a VLAN pelo nome ou pelo VLAN ID. Você também pode atribuir um filtro de firewall que já configurou no switch. Neste exemplo, criamos quatro perfis de autorização:

Juniper_VoIP_VLAN_500

Juniper_VoIP_VLAN_100

Juniper_VoIP_VLAN_100_ACL

Juniper_VoIP_VLAN_100_dACL

O primeiro perfil define o VLAN VoIP para 500 usando o atributo Juniper-VoIP-VLAN.

O segundo perfil de autorização define o Data VLAN para 100 usando o atributo RADIUS padrão para ID VLAN.

No Cisco ISE, escolha os resultados de > de políticas e, em seguida, do painel esquerdo, escolha perfis de autorização > autorização.

Nomeie o perfil Juniper_VoIP_VLAN_100.

Definir o ID/Nome da VLAN para 100.

Clique em Adicionar.

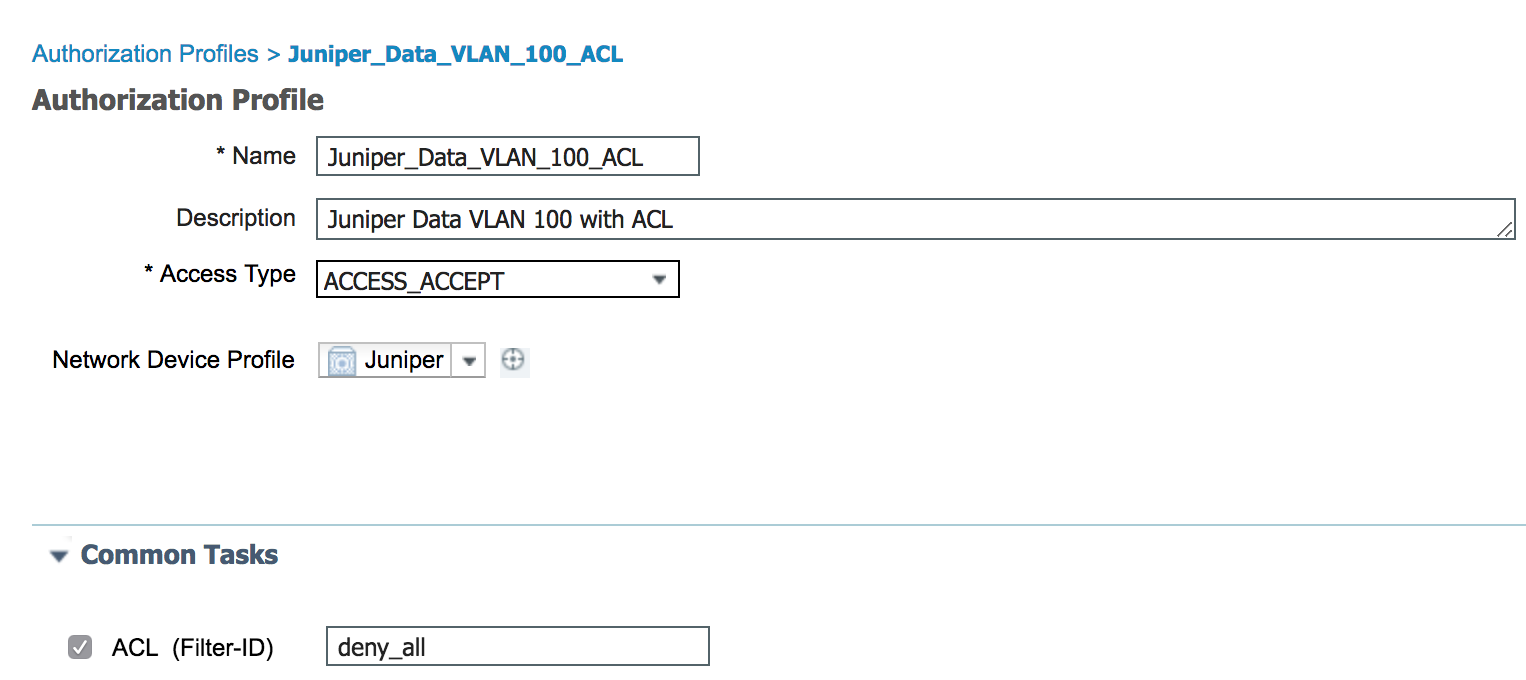

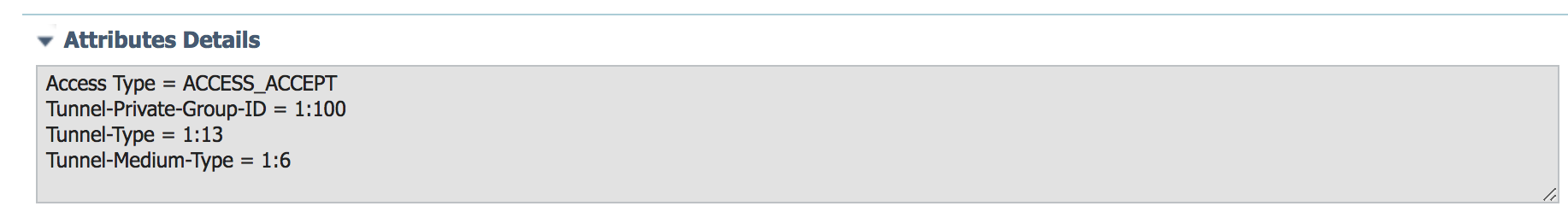

O terceiro perfil define o Data VLAN para 100 e aplica um filtro de firewall local/ACL ao suplicante. Este filtro de firewall/ACL já deve estar configurado no switch. O filtro de firewall/ACL é aplicado usando o atributo padrão de raio de ID de filtro. Digite o nome do filtro local configurado no switch.

No Cisco ISE, escolha os resultados de > de políticas e, em seguida, do painel esquerdo, escolha perfis de autorização > autorização.

Nomeie o perfil Juniper_VoIP_VLAN_100_ACL.

Em tarefas comuns, definir ACL (Filter-ID) para negar tudo.

Definir o ID/Nome da VLAN para 100.

Clique em Adicionar.

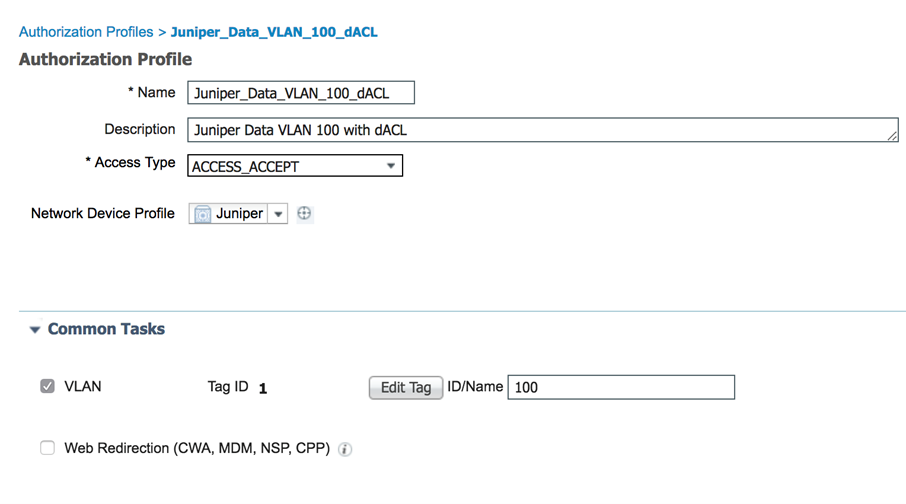

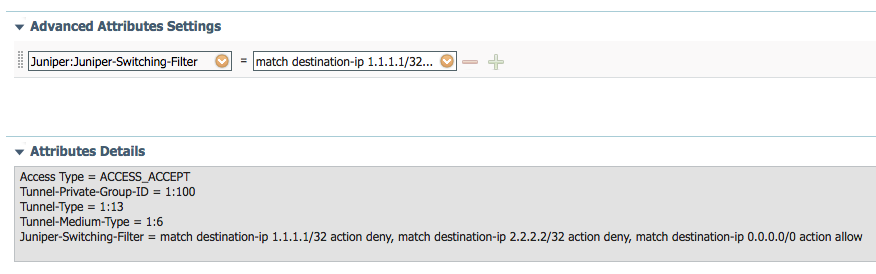

O quarto perfil de autorização define o Data VLAN para 100 e aplica um filtro de firewall/ACL dinâmico/baixado ao suplicante. Este filtro de firewall/ACL é criado dinamicamente para que você não precise configurá-lo localmente no switch. Este perfil de autorização usa o atributo Juniper-Switching-Filter.

A sintaxe e os conjuntos de recursos diferem dos filtros/ACLs de firewall Junos regulares. Várias entradas são separadas por vírgulas. Veja as condições e ações do vsa match com filtro de comutação da Juniper para obter informações sobre a sintaxe.

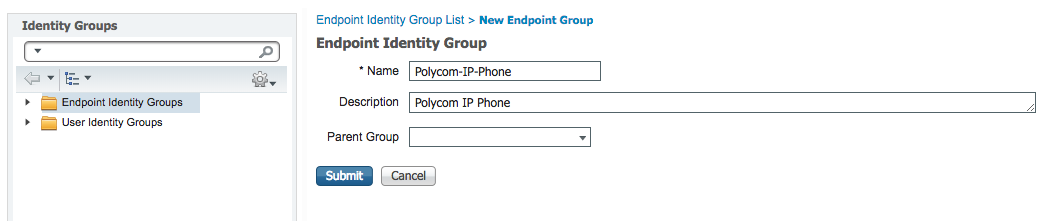

Criar grupos de identidade de endpoint

Endpoints, como telefones IP, podem ser agrupados em grupos de identidade de endpoint para facilitar a aplicação de atributos comuns, por exemplo, VoIP VLAN.

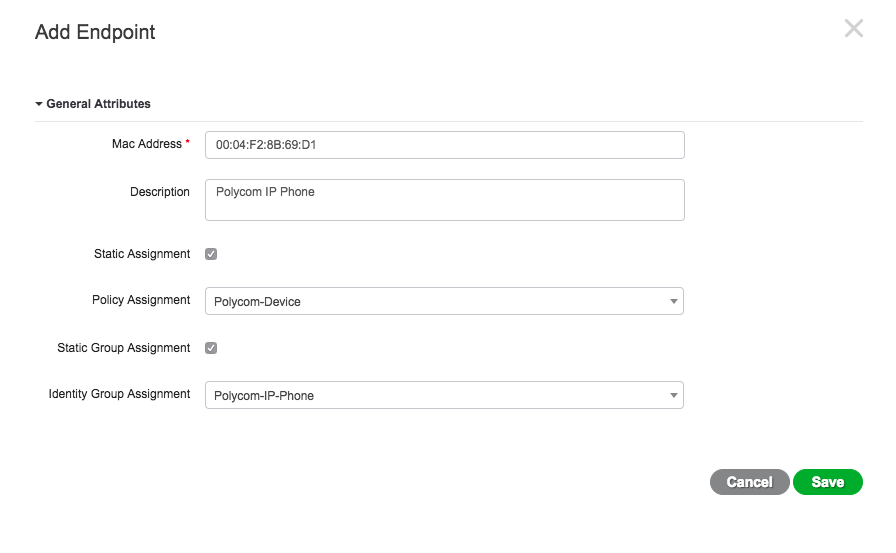

Adicionar endpoints

O Ip Phone da Polycom nesta configuração não está configurado para autenticação dot1x. Em vez disso, contamos com MAC RADIUS e MAC Authentication Bypass (MAB).

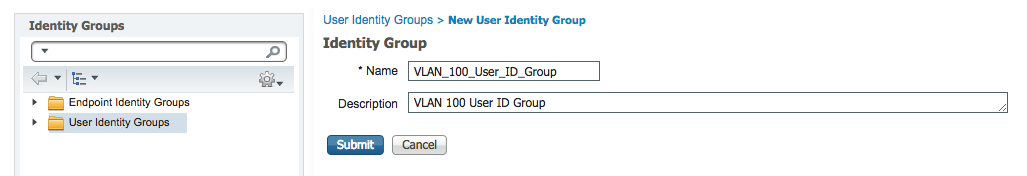

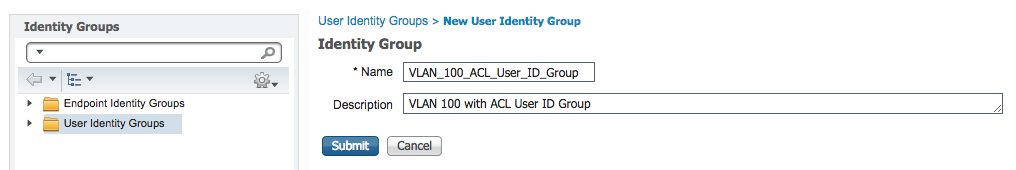

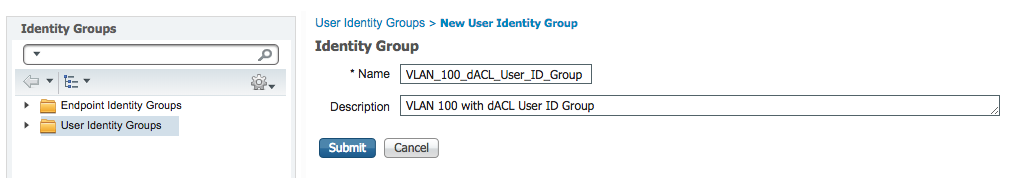

Criar grupos de identidade de usuário

Os grupos de identidade do usuário permitem que você aplique atributos específicos aos usuários que são membros do grupo. Neste exemplo, criamos três novos grupos de identidade de usuário:

VLAN_100_User_ID_Group

VLAN_100_ACL_User_ID_Group

VLAN_100_dACL_User_ID_Group

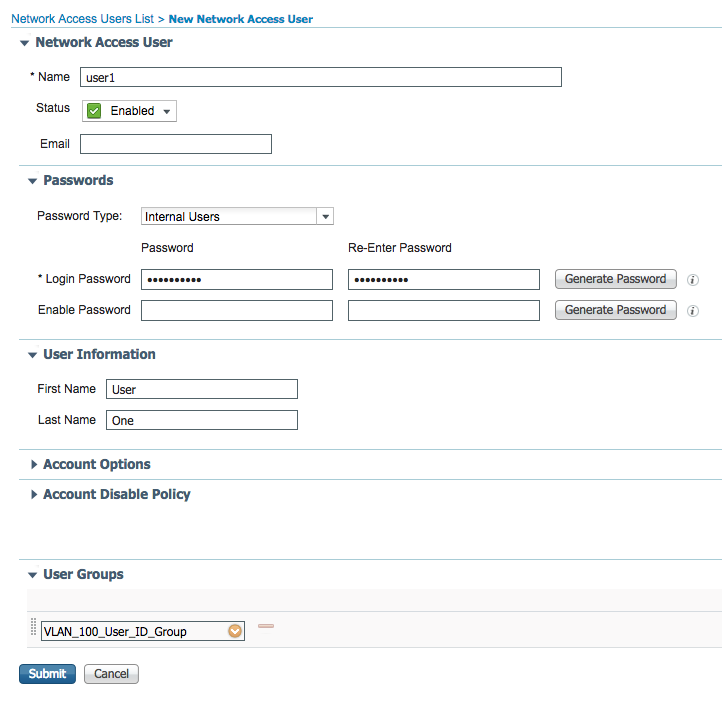

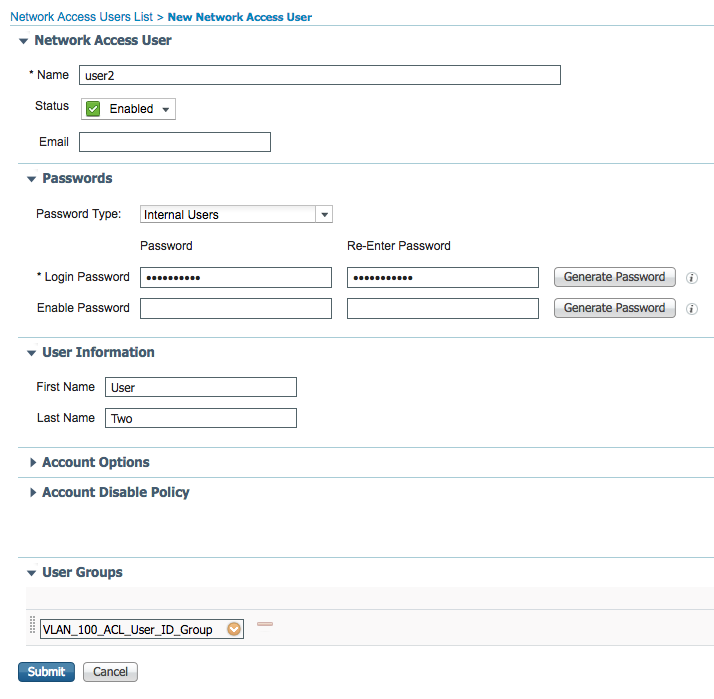

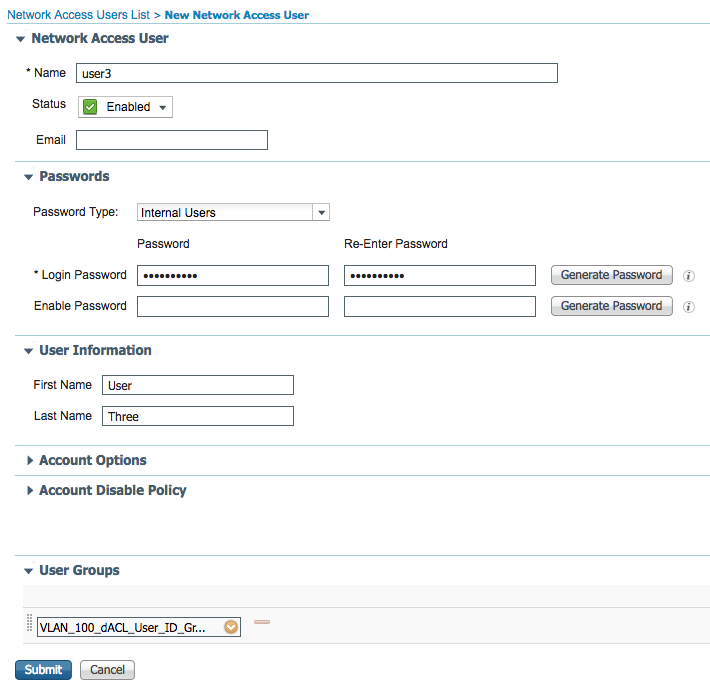

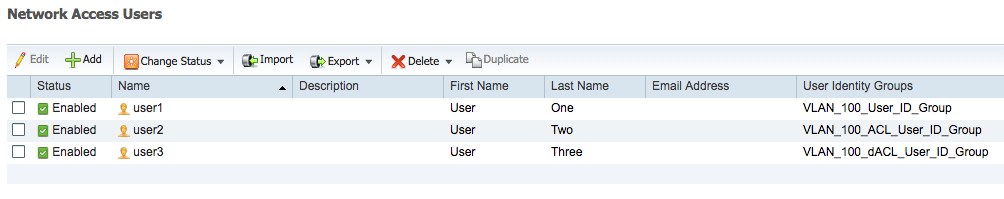

Adicionar usuários

Neste exemplo, criamos três usuários locais chamados user1, user2 e user3. Cada usuário é atribuído a um grupo de identidade de usuário diferente.

Apresentamos aqui uma visão geral dos três usuários que acabamos de criar:

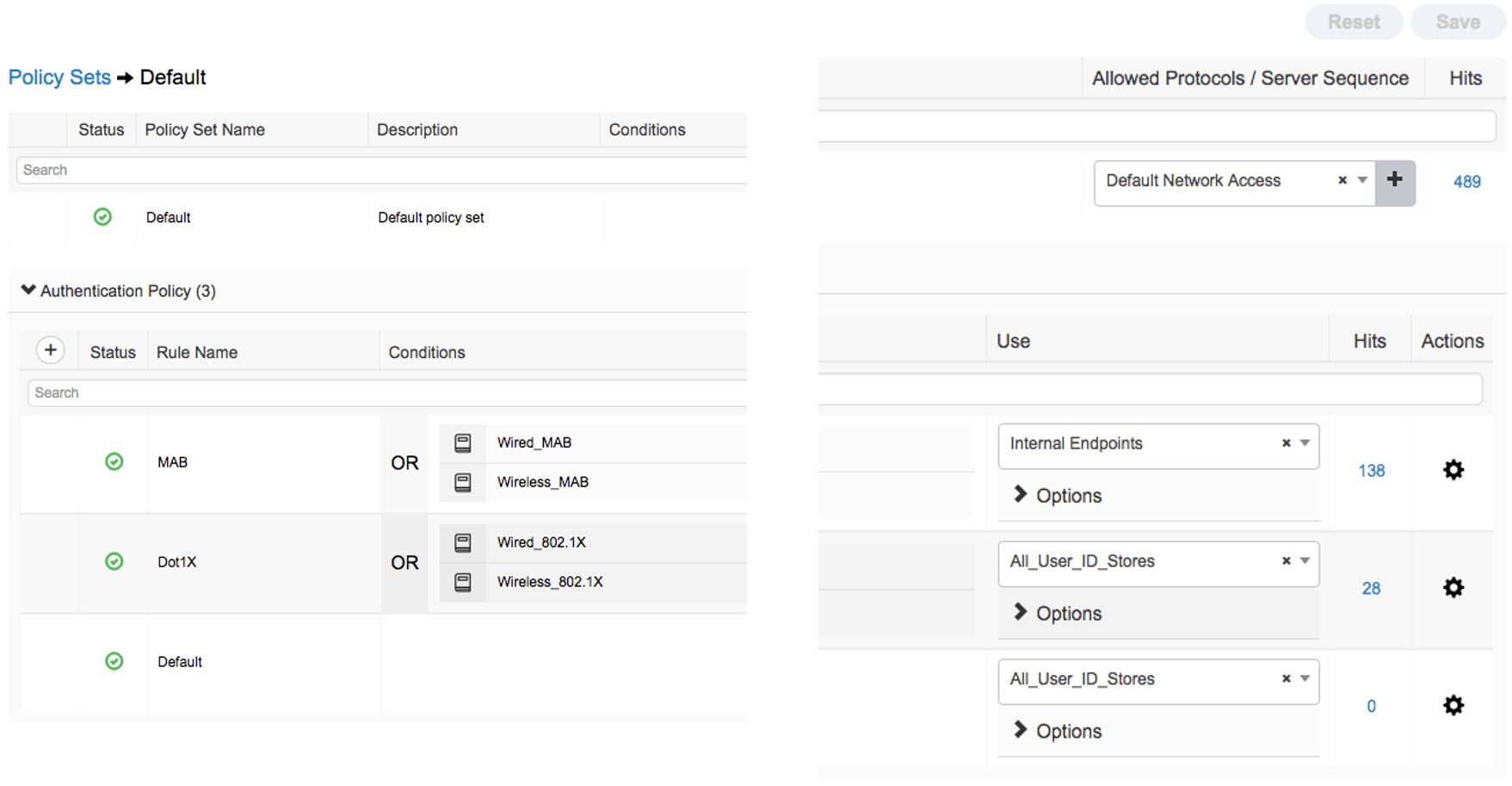

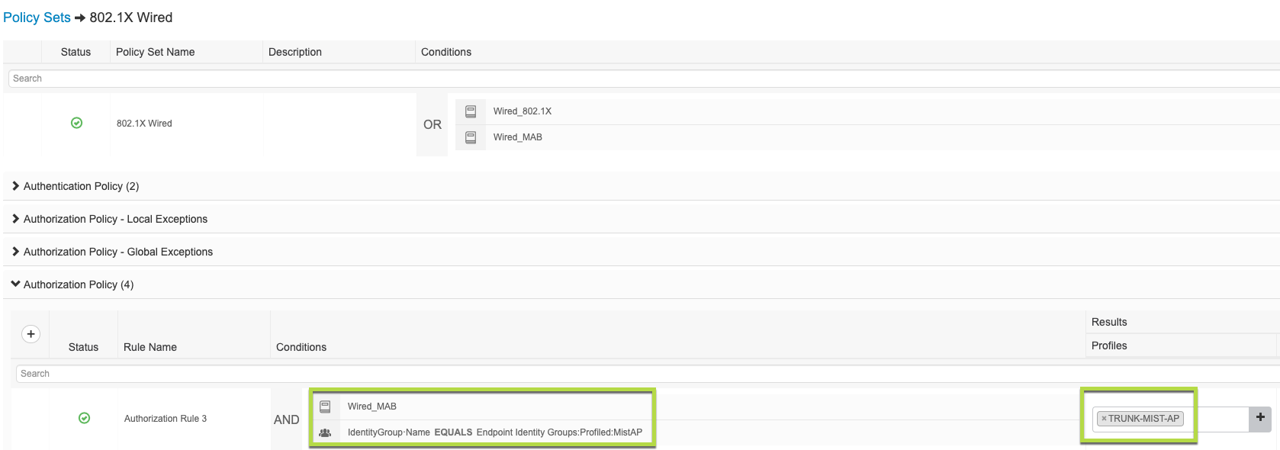

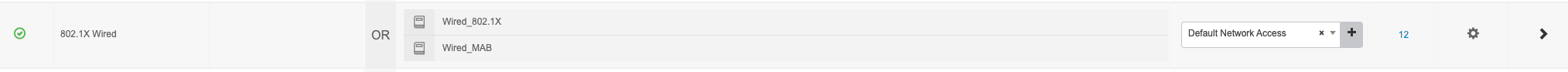

Definir políticas de autenticação

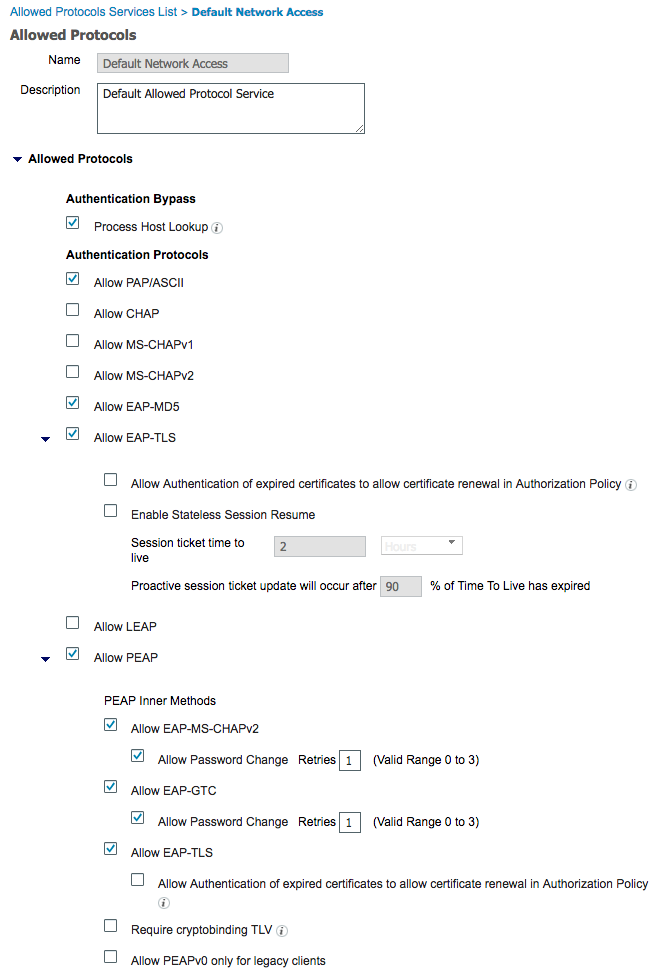

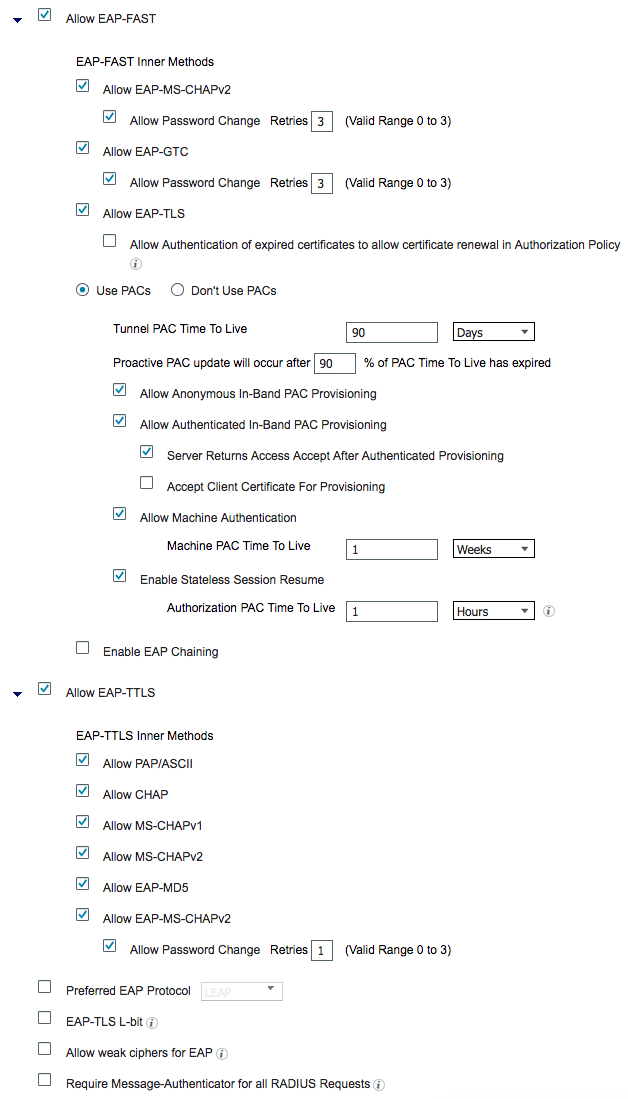

A política de autenticação contém três entradas por padrão.

As regras de MAB e dot1x predefinidas têm condições que estão vinculadas ao perfil do dispositivo de rede. Quando as solicitações vêm de um dispositivo da Juniper, o switch usa automaticamente os atributos configurados no perfil do dispositivo de rede da Juniper para autenticar uma solicitação MAB e ponto1x. A política de autenticação chamada Default contém uma política de acesso de rede padrão para protocolos permitidos. Essa política de acesso à rede é compatível com os switches EX da Juniper.

Neste exemplo, usamos a política de autenticação padrão.

Perfil de acesso à rede padrão cisco ISE

Aqui está a configuração ISE da Cisco para o perfil padrão de acesso à rede para switches EX da Juniper.

Definir políticas de autorização

A ordem das políticas de autorização é importante e pode variar dependendo da sua configuração. Certifique-se de não ter regras mais gerais acima das regras que você está prestes a criar, caso contrário, elas não corresponderão.

Neste exemplo, criamos quatro novas regras, cada uma com três condições:

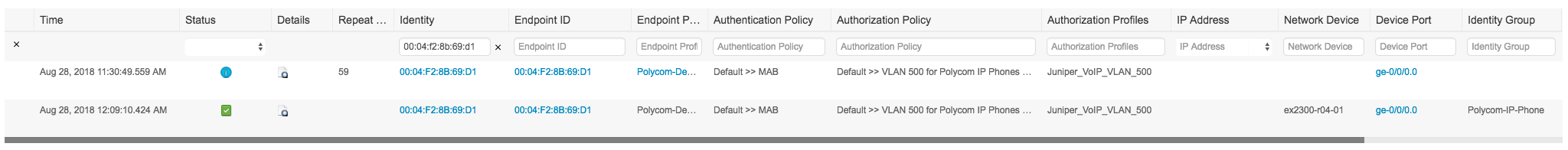

VLAN 500 para telefones IP Polycom conectados aos switches EX da Juniper

VLAN 100 para usuários dot1x conectados aos switches EX da Juniper

VLAN 100 com ACL para usuários dot1x conectados aos switches EX da Juniper

VLAN 100 com dACL para usuários dot1x conectados aos switches EX da Juniper

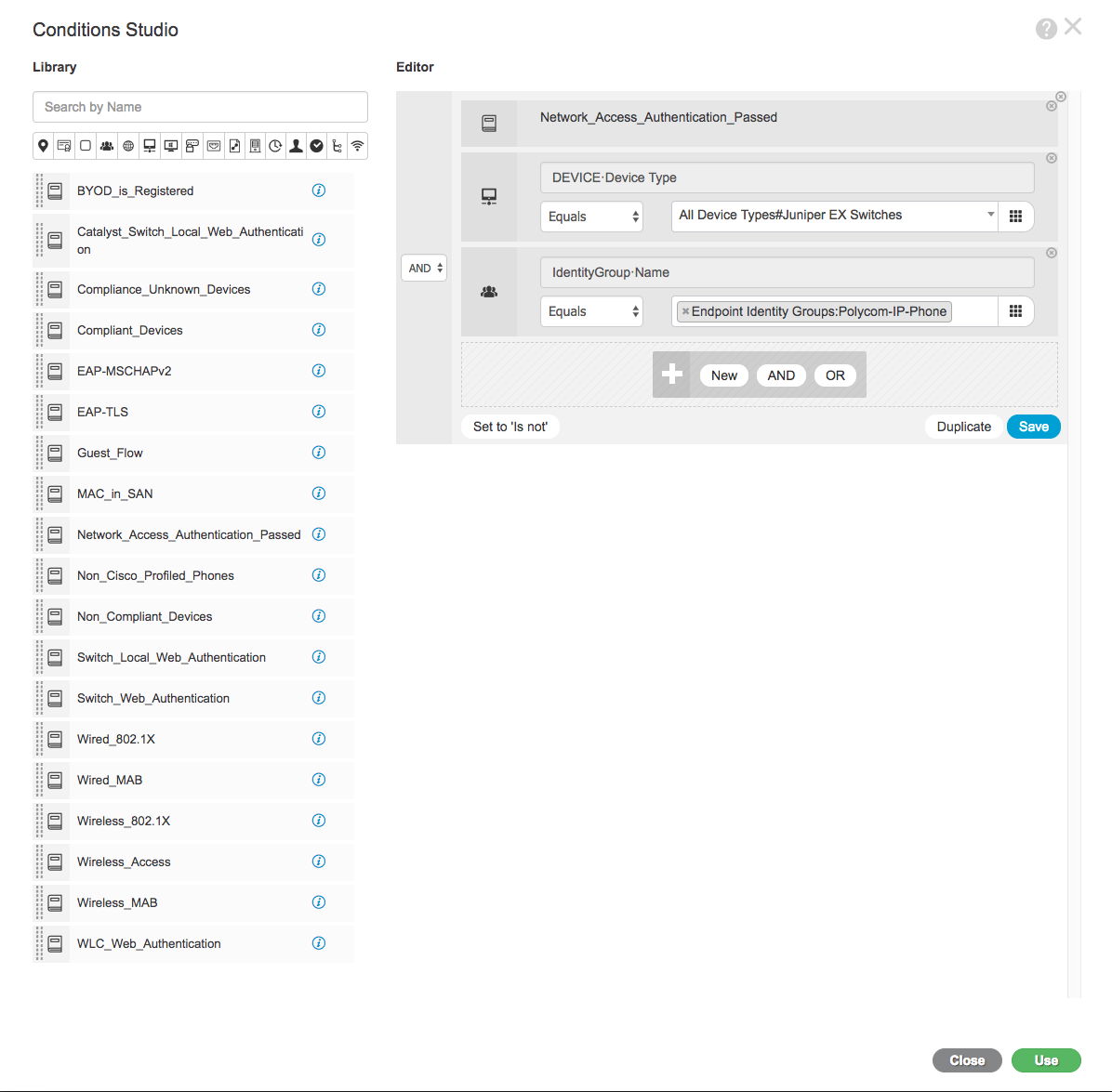

- Expanda a política de autorização e clique no botão + no canto superior esquerdo da tela.

- Insira um nome para a regra, por exemplo VLAN 500 for Polycom IP Phones connected to Juniper EX Switches.

- Clique em condições para abrir o Condition Studio.

- Arraste e solte da biblioteca do lado esquerdo para o editor do lado direito. Crie os diferentes atributos que deseja combinar.

- Quando terminar, não clique em Salvar. Em vez disso, clique no botão USE no canto inferior direito.

Aqui está um exemplo do Conditions Studio:

Vamos analisar essas quatro novas regras. Cada regra tem três condições. As duas primeiras condições são as mesmas, mas a terceira condição corresponde a um atributo diferente. Uma regra só é aplicada a uma porta quando todas as três condições forem atendidas.

Regra |

Se o endpoint |

Em seguida, o switch atribui a porta/suplicante a |

|---|---|---|

VLAN 500 para telefones IP Polycom conectados aos switches EX da Juniper |

Aprova a autenticação de acesso à rede E a solicitação vem de um switch EX da Juniper E o endpoint está no grupo Polycom-IP-Phone |

Voz VLAN 500 |

VLAN 100 para usuários dot1x conectados aos switches EX da Juniper |

Aprova a autenticação de acesso à rede E a solicitação vem de um switch EX da Juniper E o endpoint está no VLAN_100_User_ID_Group |

VLAN 100 de dados |

VLAN 100 com ACL para usuários dot1x conectados aos switches EX da Juniper |

Aprova a autenticação de acesso à rede E a solicitação vem de um switch EX da Juniper E o endpoint está no VLAN_100_ACL_User_ID_Group |

Data VLAN 100 e ACL |

VLAN 100 com dACL para usuários dot1x conectados aos switches EX da Juniper |

Aprova a autenticação de acesso à rede E a solicitação vem de um switch EX da Juniper e o endpoint está no VLAN_100_dACL_User_ID_Group |

Data VLAN 100 e uma ACL dinâmica/baixada |

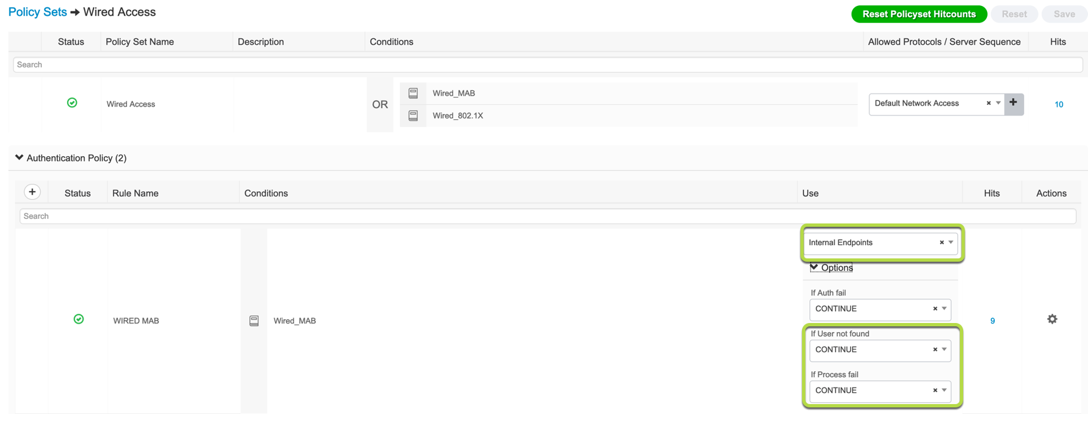

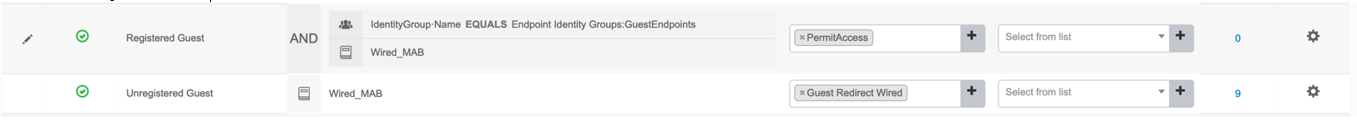

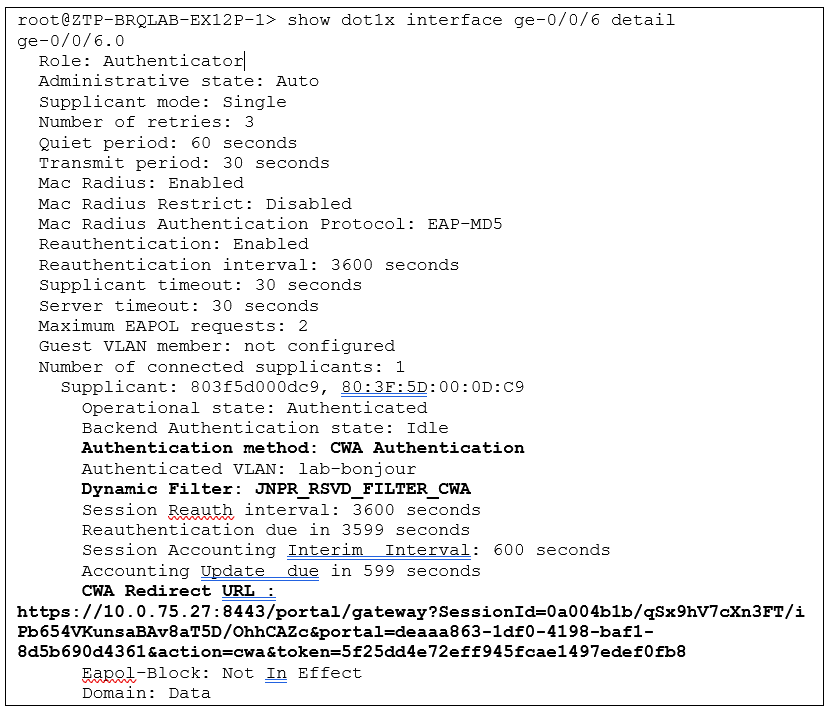

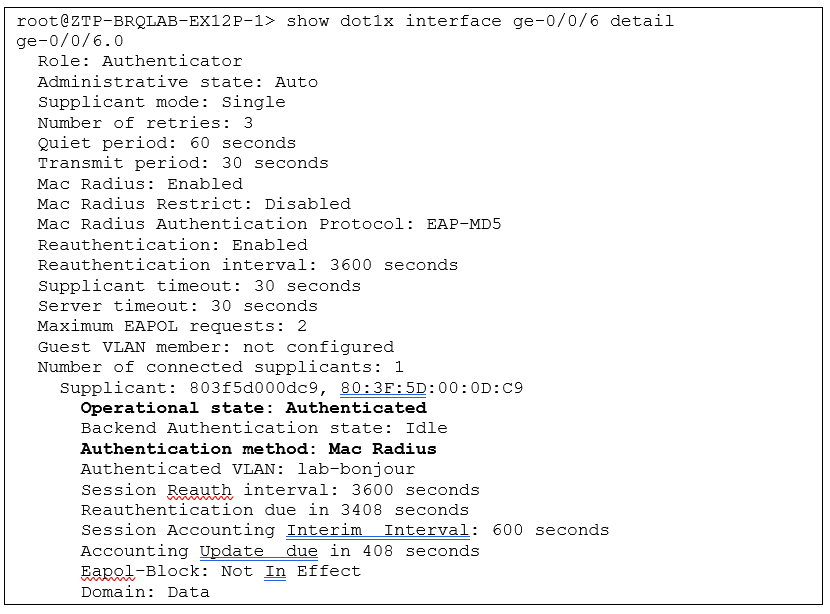

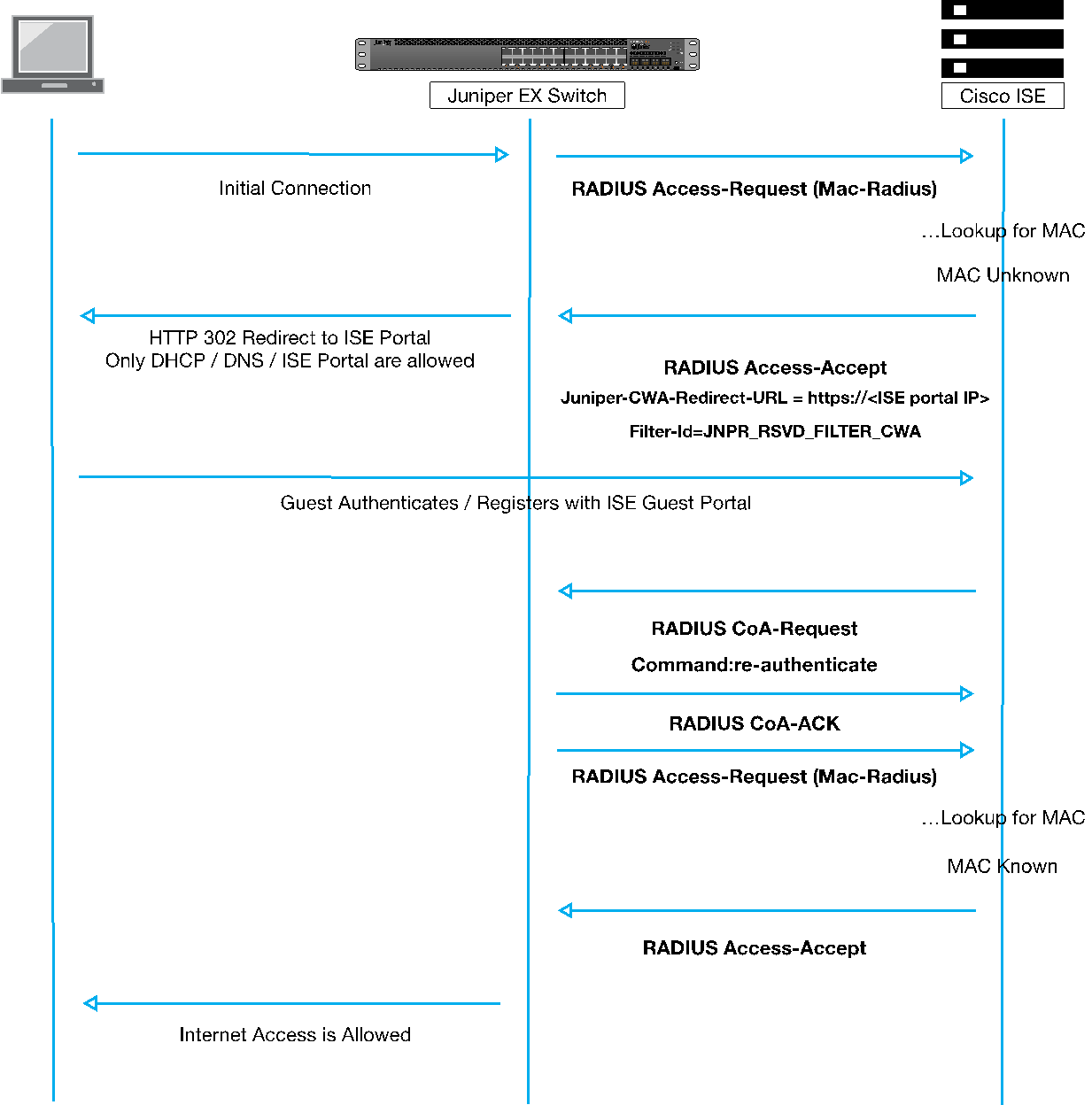

Configure uma política ISE da Cisco para permitir o acesso aos convidados

Para casos de uso de acesso a convidados envolvendo o portal convidado Cisco ISE, os switches EX da Juniper oferecem suporte ao Juniper-CWA-Redirect-URL VSA, juntamente com uma JNPR_RSVD_FILTER_CWA especial de Id de filtro para redirecionar clientes convidados desconhecidos para o portal Cisco ISE. O diagrama a seguir descreve o fluxo de acesso dos convidados com o Cisco ISE:

Aqui está a configuração do switch EX da Juniper para este cenário:

Veja como configurar uma política ISE da Cisco para permitir o acesso aos convidados:

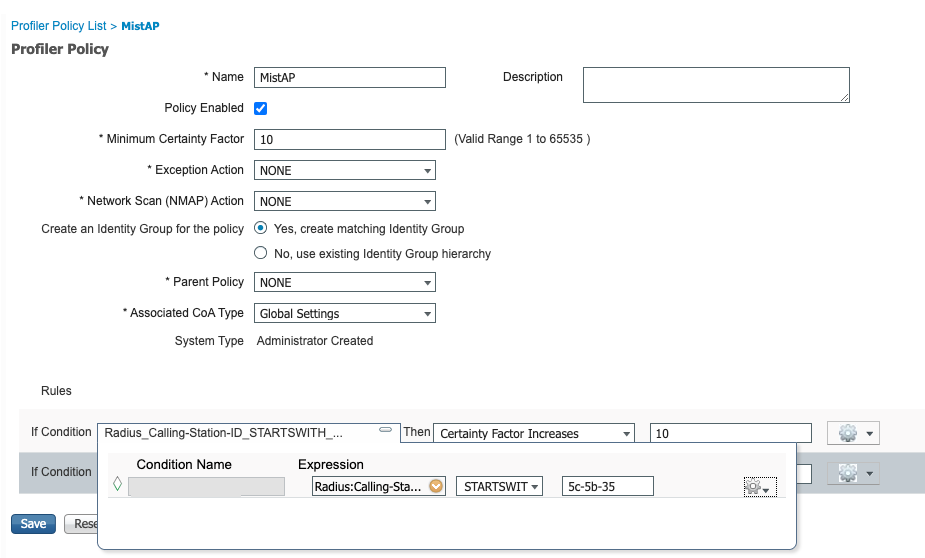

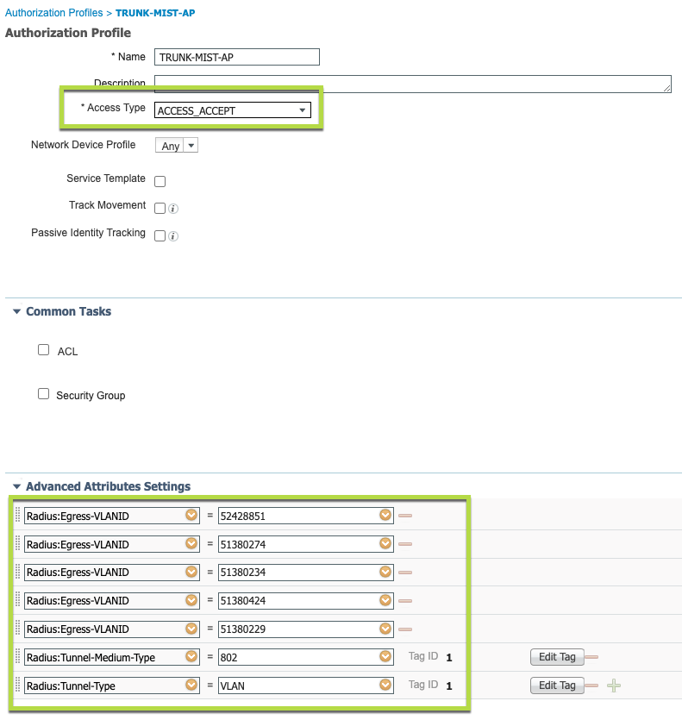

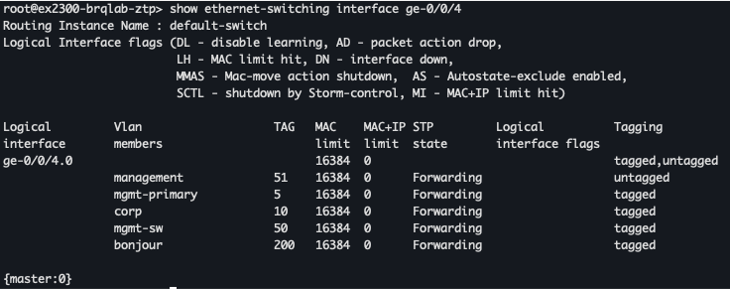

Configure uma porta incolor usando atributos IETF Egresso-VLAN-ID

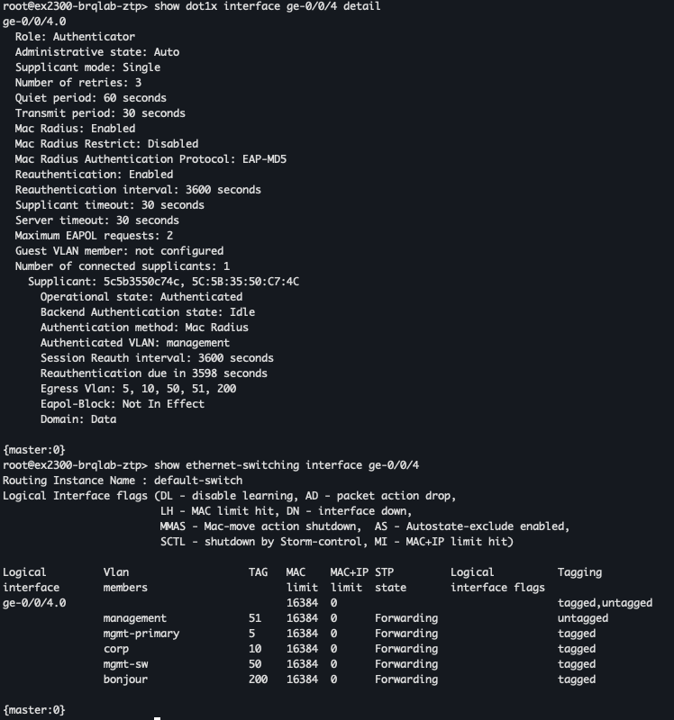

Com o Junos 20.4 ou superior, você pode configurar automaticamente as portas do switch em portas de acesso/tronco e atribuir várias VLANs com base na resposta RADIUS (Cisco ISE). Por exemplo, você pode ter uma configuração de porta comum no switch e depois reconfigurá-lo automaticamente com base na identidade de um dispositivo de conexão, como um MIST AP, uma impressora ou um laptop corporativo.

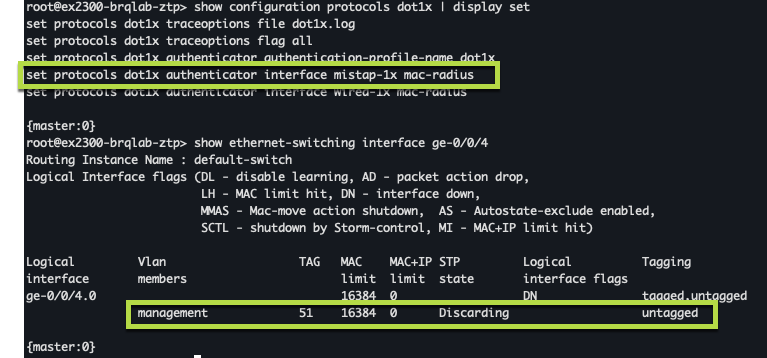

Aqui está um exemplo de uma porta-tronco configurada para o Mist AP com uma VLAN nativa não registrada para gerenciamento:

Por padrão, a porta é configurada como uma porta de acesso com 802.1X e MAC-Radius habilitados.

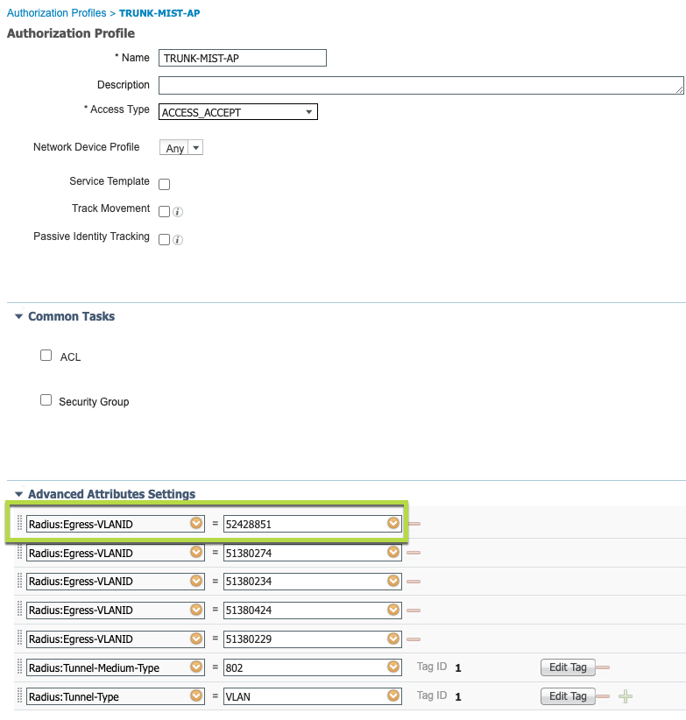

Veja como criar uma nova política de profiler no Cisco ISE para auto-perfilar Os APs da Mist com base no Mist MAC-OUI. A política do profiler enviará a configuração completa da porta do switch (tronco, com vlan 51 nativo e todas as outras etiquetas VLAN necessárias).

Como conseguimos todos os números acima? Usamos a seguinte fórmula:

Crie valores hex para cada VLAN que você deseja promover o acesso aceito. O formato hex é 0x31000005. Os sete primeiros caracteres podem ser 0x31000 (marcados) ou 0x32000 (não registrados). Os últimos três caracteres são o ID VLAN real convertido em hex. Você pode usar um conversor decimal para hexadimamal para descobrir o valor hexadecimal. Por exemplo, para enviar VLAN 51 sem registro, o valor é 0x32000033.

Assim que você inserir esse valor hex, converta todo o valor de volta em decimais. Você pode usar este Hexidecimal para converter decimais para descobrir o valor decimais.

Neste exemplo, se você converter 0x32000033 para decimais, o valor será 52428851.

Configure o perfil de autorização cisco ISE usando o valor decimais.

Conecte um AP da Mist e verifique a saída:

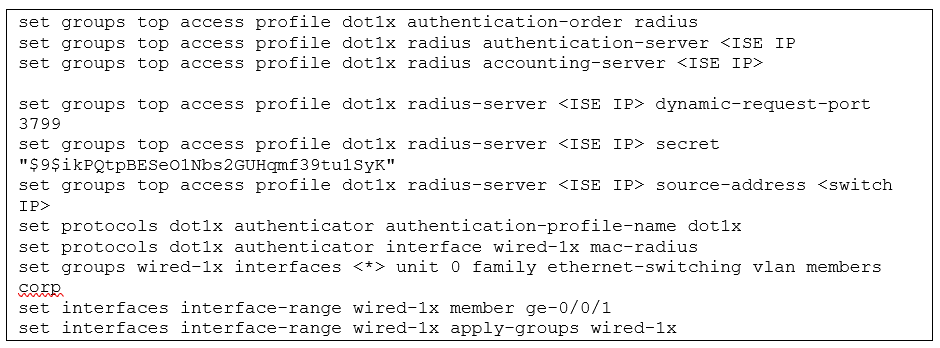

Configure o protocolo 802.1X no switch EX

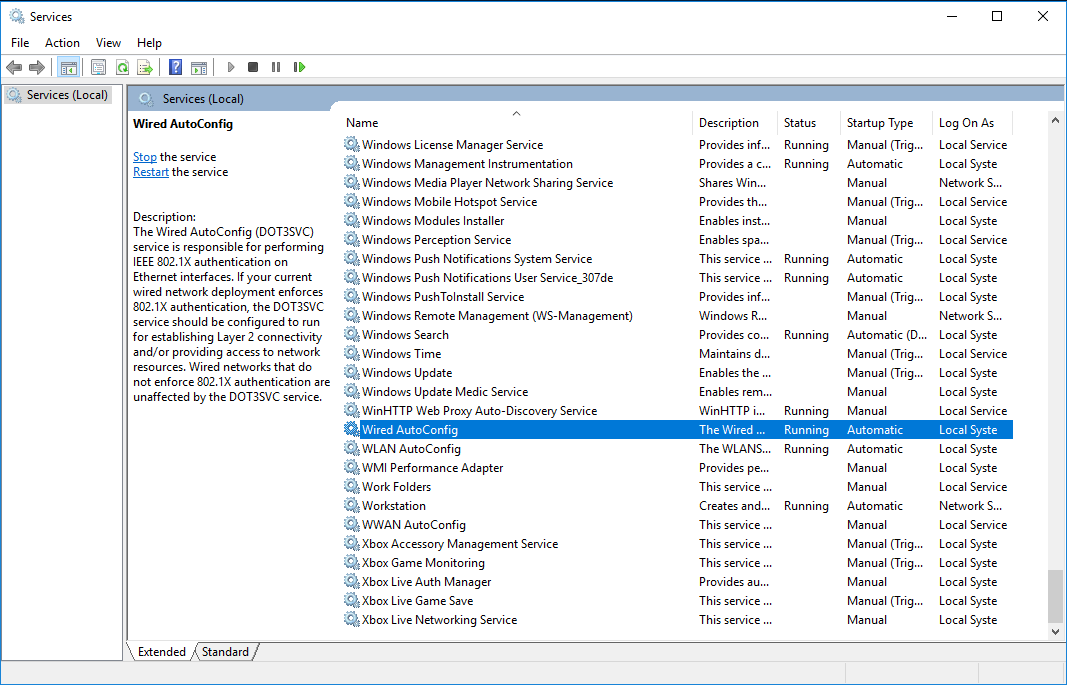

Configure o Windows 10

Teste e validação

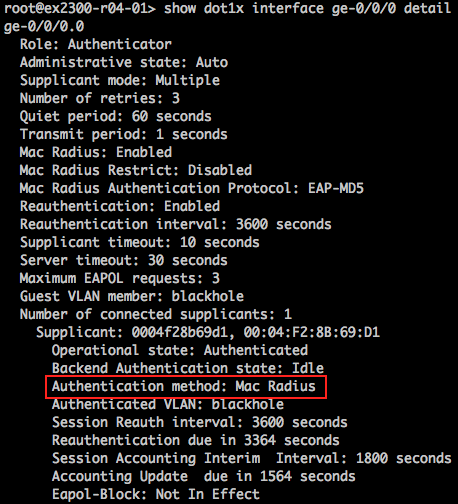

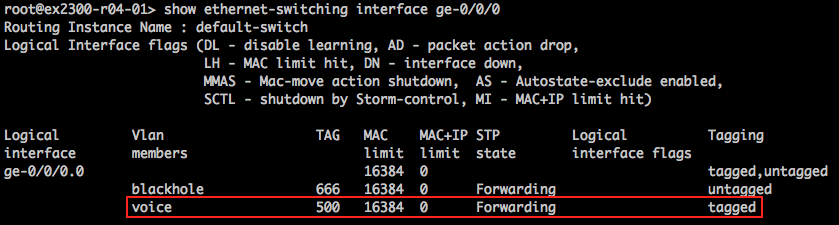

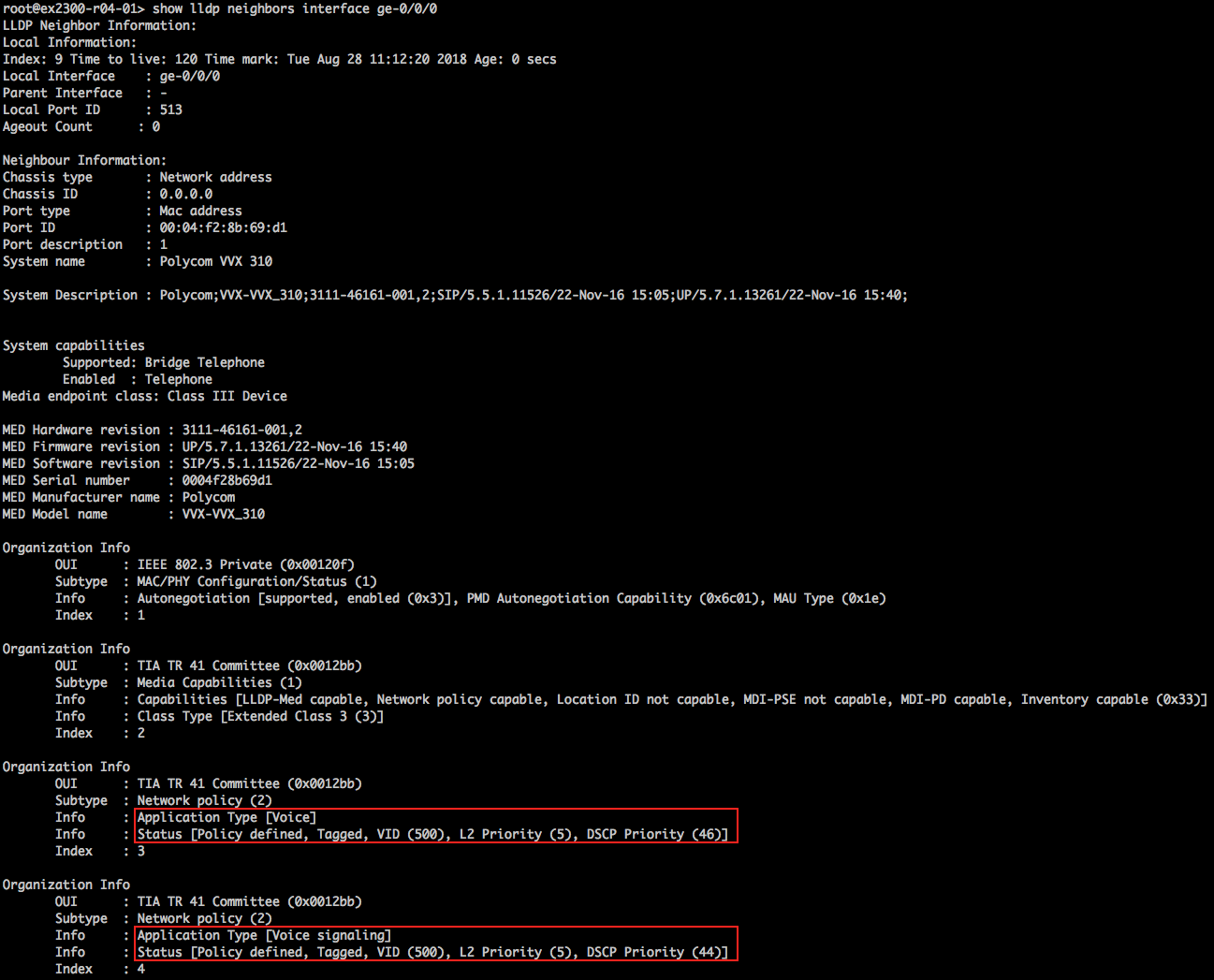

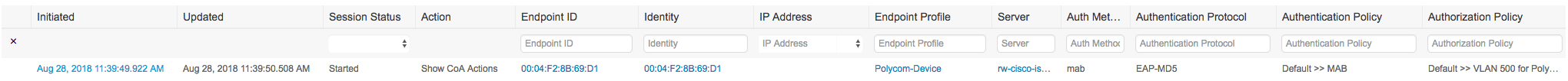

Verificar o status de autenticação de telefone IP

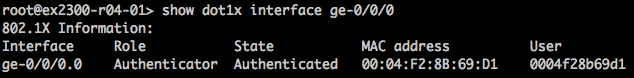

Verificar conexões com clientes Windows 10

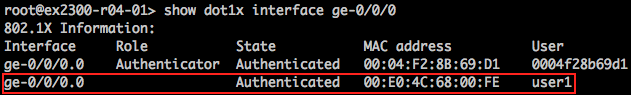

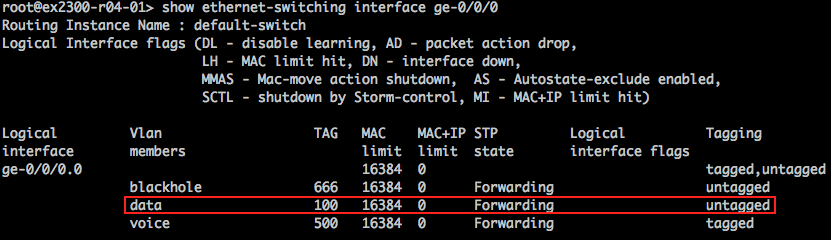

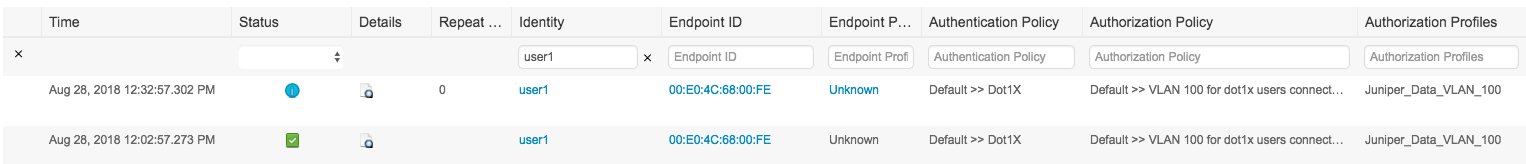

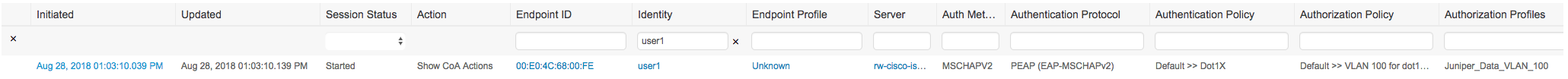

- Verificar usuário 1

- Verifique o usuário 2

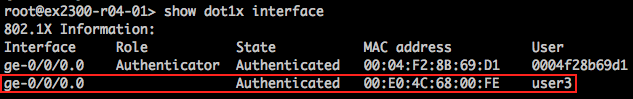

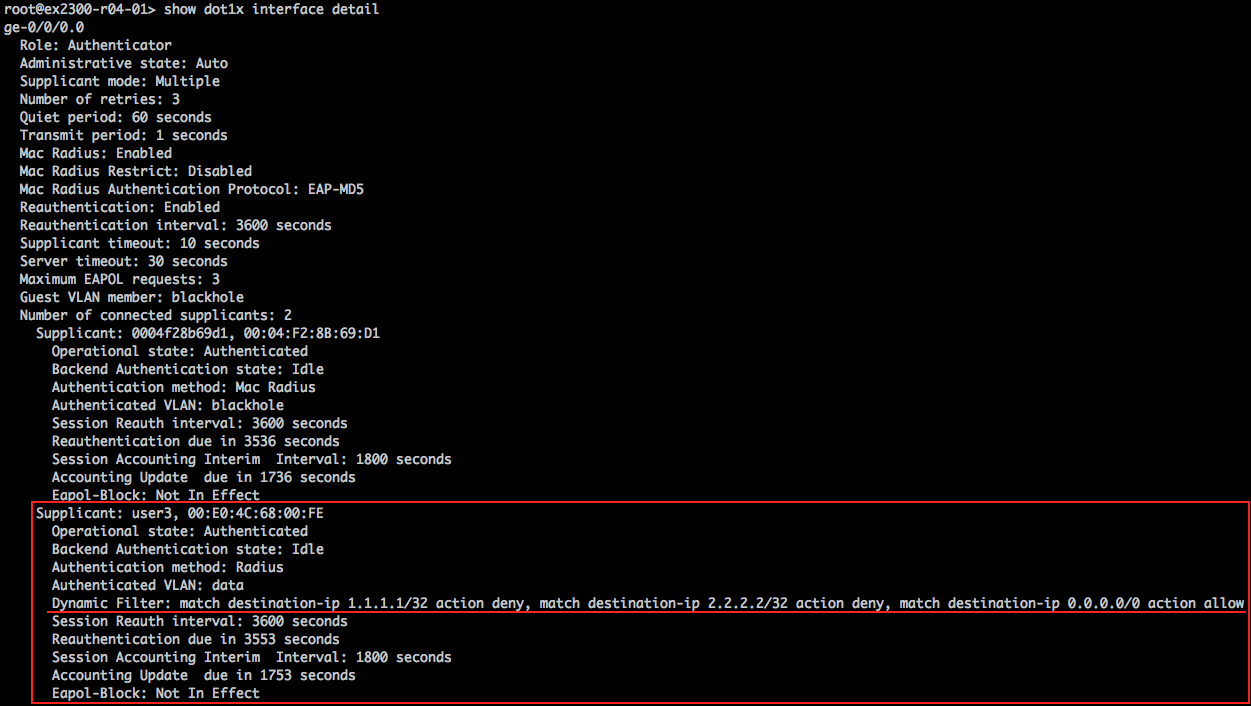

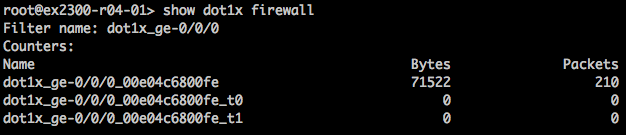

- Verificar usuário 3

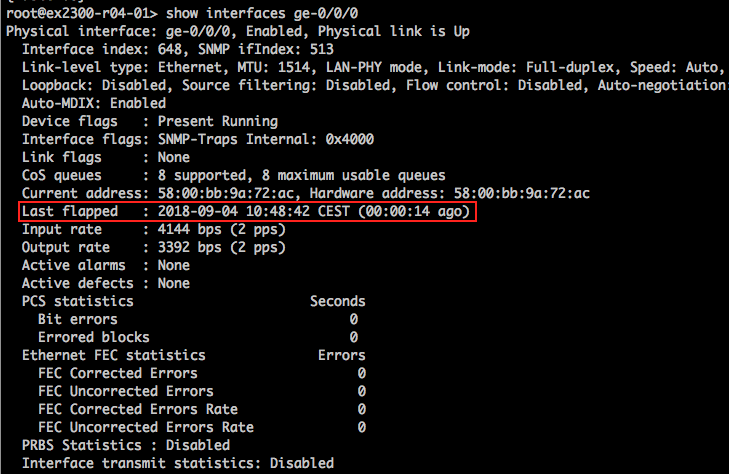

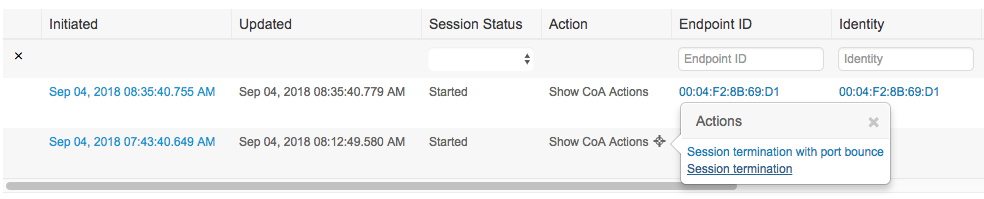

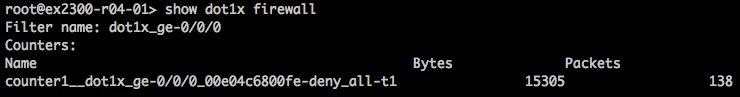

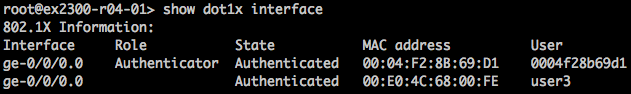

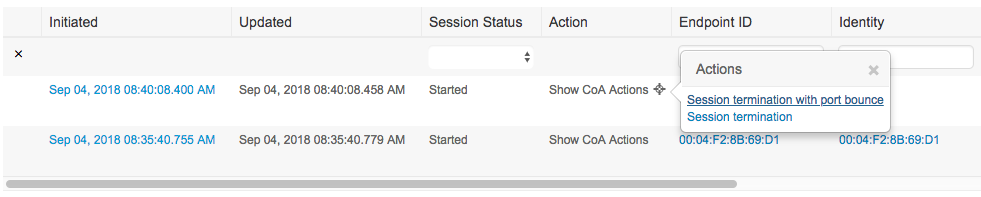

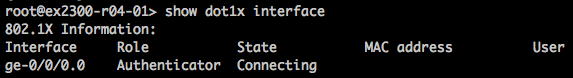

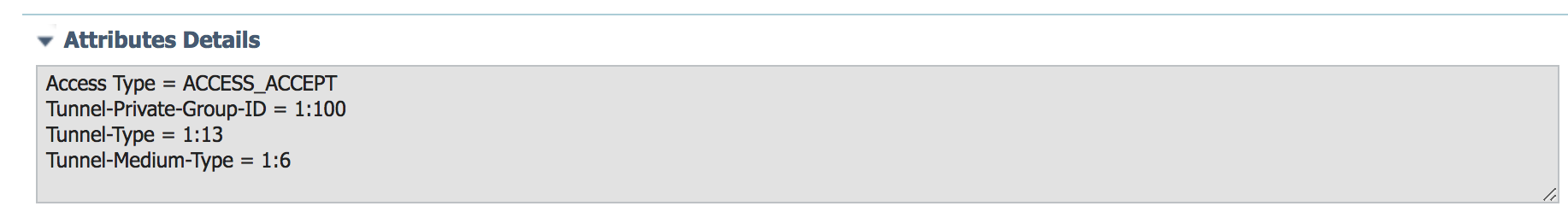

- Verifique a desconexão da sessão da CoA com o salto da porta

Verificar usuário 1

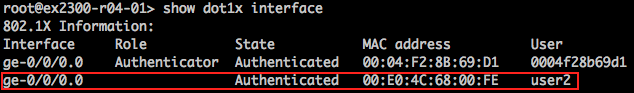

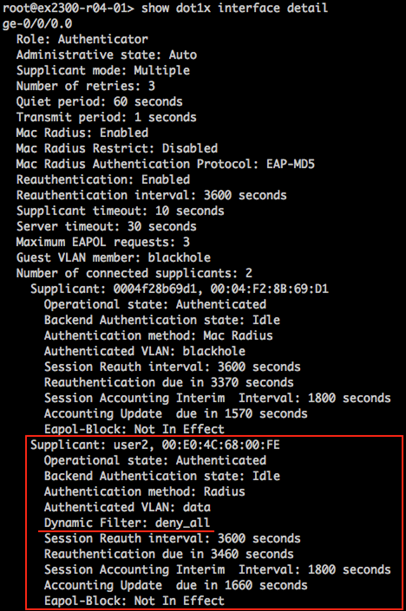

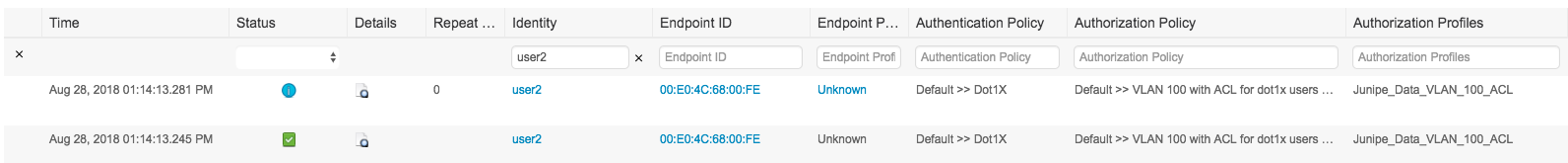

Verifique o usuário 2

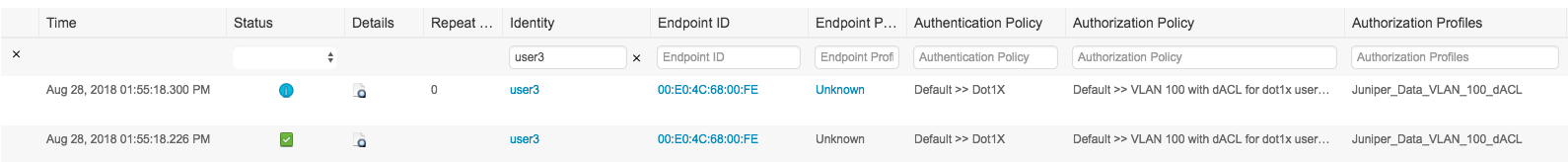

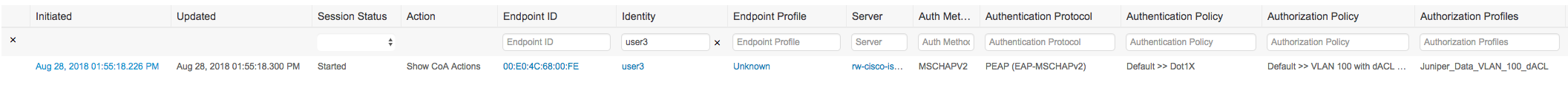

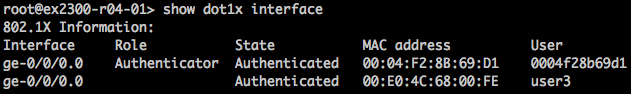

Verificar usuário 3

Verifique a desconexão da sessão da CoA com o salto da porta