NESTA PÁGINA

Configure a SD-WAN com conexão ativa/espera à Internet em um gateway de serviços SRX300

Requisitos

Este exemplo usa os seguintes componentes de hardware e software.

Um dispositivo da série SRX300 (320, 340, 345, 380)

Um Wi-Fi MPIM para a série SRX300

Um LTE MPIM para a série SRX300

Uma placa SIM com assinatura para serviços de dados

Junos OS 19.4R1

Visão geral

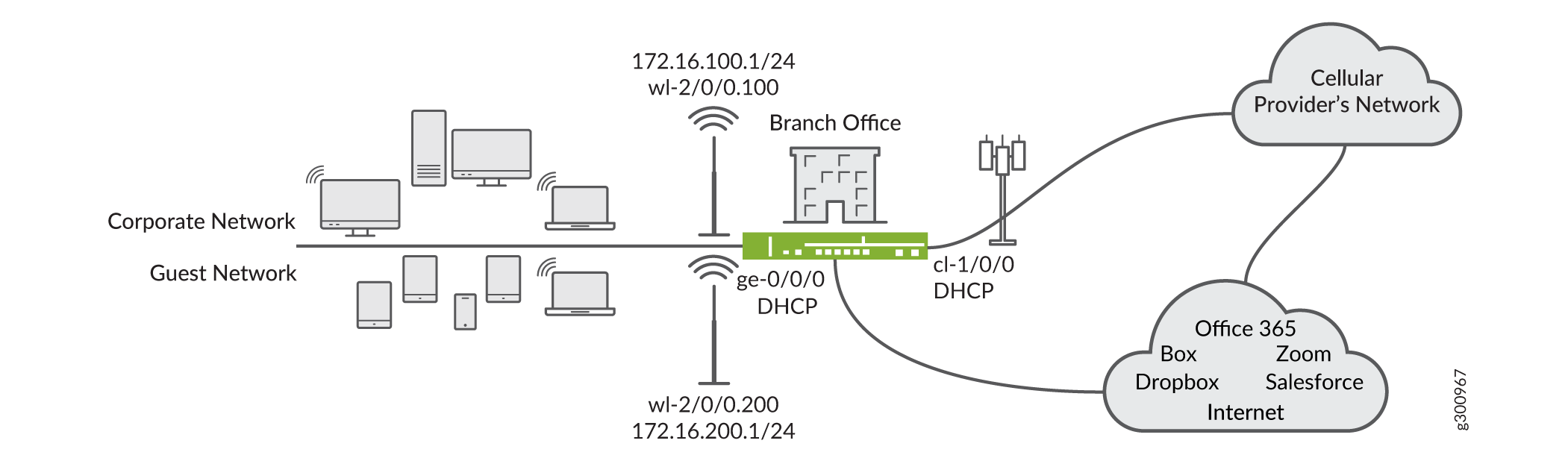

Neste exemplo, estamos configurando uma filial da Série SRX320 para fornecer internet com e sem fio e acesso intranet aos funcionários no local, bem como acesso à Internet sem fio a dispositivos convidados. O link principal da Internet é por meio da Ethernet, enquanto a conectividade de backup é por meio da rede LTE. Os dois links estão configurados no modo Active/Standby, pelo qual nenhum tráfego é roteado pelo modem LTE, a menos que o link principal esteja desativado.

Topologia

de exemplo

de exemplo

A topologia do exemplo é mostrada na Figura 1. O LTE Mini-PIM está instalado no slot 1. O Wi-FI Mini-PIM está instalado no slot 2. A placa SIM está instalada no slot 1 do módulo LTE. O link principal está conectado à interface ge-0/0/0 e ele recebe seu endereço IP, máscara de rede, gateway padrão e servidores DNS do dispositivo ao qual está conectado. O modem tem interface cl-1/0/0.

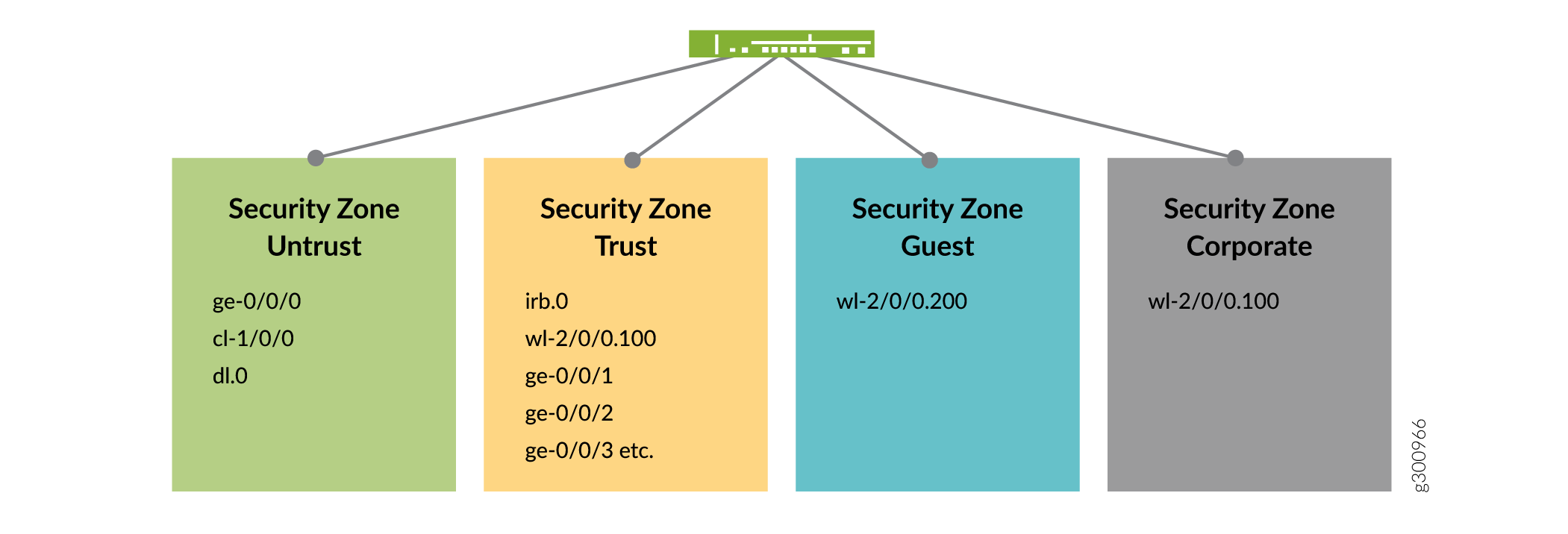

O contexto PDP é encerrado na interface dl.0 e, da mesma forma que ge-0/0/0, o endereço IP, a máscara de rede e o gateway padrão são atribuídos pelo GGSN/PGW. A interface Wi-Fi é WL-2/0/0,200 atende à rede de convidados, enquanto a interface wl-2/0/0,100 atende à rede corporativa. As zonas de segurança e as listas de interfaces para cada zona são mostradas na Figura 2.

de segurança

de segurança

Existem quatro zonas de segurança configuradas no dispositivo da série SRX300, especificamente Untrust, Trust, Corporate e Guest. A separação das interfaces em zonas de segurança permite a separação do tráfego e mitiga os riscos a que a Intranet corporativa é exposta e serve como um veículo para alcançar uma implementação clara e simplificada de políticas de segurança. Zone Untrust hospeda as interfaces que têm acesso à Internet.

As interfaces internas da Intranet corporativa estão na zona Trust. Os dispositivos sem fio da organização vagam na zona corporativa. Os dispositivos móveis pessoais, que recebem apenas acesso à Internet, estão na zona Convidado.

A Tabela 1 mostra o comportamento desejado das políticas de segurança para o tráfego entre zonas.

From-To |

Untrust |

Trust |

Corporate |

Guest |

|---|---|---|---|---|

Untrust |

Não |

Somente iniciado pela confiança |

Somente iniciado por empresas |

Somente iniciado por convidados |

Trust |

Sim |

Sim |

Somente iniciado por empresas |

Não |

Corporate |

Sim |

Sim |

Sim |

Não |

Guest |

Sim |

Não |

Não |

Não |

As informações de VLAN e as informações de endereço IP para as interfaces são resumidas na Tabela 2.

Interface |

VLAN |

IP Adress |

Netmask |

|---|---|---|---|

wl-2/0/0,100 |

100 |

172.16.100.1 |

255.255.255.0 |

wl-2/0/0,200 |

200 |

192.16.200.1 |

255.255.255.0 |

dl.0 |

3 |

DHCP |

- |

ge-0/0/0 |

3 |

DHCP |

- |

Irb.0 |

3 |

192.168.1.1 |

255.255.255.0 |

Configuração e validação

Configuração

Procedimento passo a passo

As etapas nesta configuração logicamente se constroem das camadas inferiores às camadas superiores.

Crie uma VLAN para os dispositivos convidados.

set vlans guest-ap vlan-id 200 set vlans guest-ap description "VLAN that hosts the guest devices in the Guest security zone"

Crie uma VLAN para os dispositivos corporativos.

set vlans corporate vlan-id 100 set vlans corporate description "VLAN that hosts the corporate devices in the Trust security zone"

Crie um ponto de acesso.

set wlan access-point branch-ap interface wl-2/0/0 set wlan access-point branch-ap location "TME Lab, Sunnyvale, CA"

Definir o país onde o dispositivo está instalado. Diferentes países têm espectro 802.11 diferente disponível para uso geral.

set wlan access-point branch-ap access-point-options country US

Configure a interface de rádio de 5GHz do ponto de acesso. Definir seu modo, o número de canal em que ele vai operar e a largura de banda que ele usará. Além disso, configure a energia de transmissão para a interface de rádio de 5GHz (em %).

set wlan access-point branch-ap radio 1 radio-options mode acn set wlan access-point branch-ap radio 1 radio-options channel number 100 set wlan access-point branch-ap radio 1 radio-options channel bandwidth 40 set wlan access-point branch-ap radio 1 radio-options transmit-power 100

Crie um ponto de acesso virtual (VAP) para a rede de convidados de 5GHz. O Mini-PIM oferece suporte a até oito pontos de acesso virtuais por interface de rádio.

set wlan access-point branch-ap radio 1 virtual-access-point 0 description Guest set wlan access-point branch-ap radio 1 virtual-access-point 0 ssid Guest set wlan access-point branch-ap radio 1 virtual-access-point 0 vlan 200

Configure a segurança para o VAP como

wpa-personal. Defina o conjunto de cifras, o tipo de chave e a chave pré-compartilhada.set wlan access-point branch-ap radio 1 virtual-access-point 0 security wpa-personal wpa-version v2 set wlan access-point branch-ap radio 1 virtual-access-point 0 security wpa-personal cipher-suites ccmp set wlan access-point branch-ap radio 1 virtual-access-point 0 security wpa-personal key-type ascii set wlan access-point branch-ap radio 1 virtual-access-point 0 security wpa-personal key Juniper123

Configure a interface de rádio de 2,4 GHz do ponto de acesso. Definir seu modo, o número de canal em que ele vai operar e a largura de banda que ele usará. Além disso, definir a energia de transmissão para interface de rádio (em %).

set wlan access-point branch-ap radio 2 radio-options mode gn set wlan access-point branch-ap radio 2 radio-options channel number 6 set wlan access-point branch-ap radio 2 radio-options channel bandwidth 20 set wlan access-point branch-ap radio 2 radio-options transmit-power 100

Configure o VAP na rede de convidados de 2,4 GHz.

set wlan access-point branch-ap radio 2 virtual-access-point 0 description Guest set wlan access-point branch-ap radio 2 virtual-access-point 0 ssid Guest set wlan access-point branch-ap radio 2 virtual-access-point 0 vlan 200

Configure a segurança para o VAP como

wpa-personal. Defina o conjunto de cifras, o tipo de chave e a chave pré-compartilhada.set wlan access-point branch-ap radio 2 virtual-access-point 0 security wpa-personal wpa-version v2 set wlan access-point branch-ap radio 2 virtual-access-point 0 security wpa-personal cipher-suites ccmp set wlan access-point branch-ap radio 2 virtual-access-point 0 security wpa-personal key-type ascii set wlan access-point branch-ap radio 2 virtual-access-point 0 security wpa-personal key Juniper123

Configure o VAP na rede corporativa de 5GHz.

set wlan access-point branch-ap radio 1 virtual-access-point 1 description Corporate set wlan access-point branch-ap radio 1 virtual-access-point 1 ssid Corporate set wlan access-point branch-ap radio 1 virtual-access-point 1 vlan 100

Configure a segurança para o VAP como

wpa-personal. Defina o conjunto de cifras, o tipo de chave e a chave pré-compartilhada.set wlan access-point branch-ap radio 1 virtual-access-point 1 security wpa-personal wpa-version v2 set wlan access-point branch-ap radio 1 virtual-access-point 1 security wpa-personal cipher-suites ccmp set wlan access-point branch-ap radio 1 virtual-access-point 1 security wpa-personal key-type ascii set wlan access-point branch-ap radio 1 virtual-access-point 1 security wpa-personal key corpKey123

Configure o VAP na rede corporativa de 2,4 GHz.

set wlan access-point branch-ap radio 2 virtual-access-point 1 description Corporate set wlan access-point branch-ap radio 2 virtual-access-point 1 ssid Corporate set wlan access-point branch-ap radio 2 virtual-access-point 1 vlan 100

Configure a segurança para o VAP como

wpa-personal. Defina o conjunto de cifras, o tipo de chave e a chave pré-compartilhada.set wlan access-point branch-ap radio 2 virtual-access-point 1 security wpa-personal wpa-version v2 set wlan access-point branch-ap radio 2 virtual-access-point 1 security wpa-personal cipher-suites ccmp set wlan access-point branch-ap radio 2 virtual-access-point 1 security wpa-personal key-type ascii set wlan access-point branch-ap radio 2 virtual-access-point 1 security wpa-personal key corpKey123

Crie a interface de IP que funcionará como gateway padrão para dispositivos nos VAPs convidados (um VAP funciona em 5GHz e o outro em 2,4GHz).

set interfaces wl-2/0/0 unit 200 vlan-id 200 set interfaces wl-2/0/0 unit 200 family inet address 172.16.200.1/24

Crie a interface de IP que funcionará como o gateway padrão para dispositivos nos VAPs corporativos (um VAP funciona em 5GHz e o outro em 2,4 GHz).

set interfaces wl-2/0/0 unit 200 vlan-id 100 set interfaces wl-2/0/0 unit 200 family inet address 172.16.100.1/24

Crie uma zona de segurança para os dispositivos convidados e permita o DHCP e todos os outros protocolos necessários nele. Certifique-se de que a interface de wl adequada também seja adicionada à zona.

set security zones security-zone guest host-inbound-traffic system-services dhcp set security zones security-zone guest host-inbound-traffic system-services all set security zones security-zone guest host-inbound-traffic protocols all set security zones security-zone guest interfaces wl-2/0/0.200

Crie uma zona de segurança para os dispositivos corporativos e permita o DHCP e todos os outros protocolos necessários nele. Certifique-se de que a interface de wl adequada também seja adicionada à zona.

set security zones security-zone corporate host-inbound-traffic system-services dhcp set security zones security-zone corporate host-inbound-traffic system-services all set security zones security-zone corporate host-inbound-traffic protocols all set security zones security-zone corporate interfaces wl-2/0/0.100

Crie um grupo de servidor DHCP exclusivo para os VAPs convidados (apenas um grupo de servidor é necessário para ambos os VAPs convidados).

set system services dhcp-local-server group jdhcp-guest-group interface wl-2/0/0.200

Crie um grupo de servidor DHCP exclusivo para os VAPs corporativos.

set system services dhcp-local-server group jdhcp-corporate-group interface wl-2/0/0.100

Crie um pool de endereços IP a serem atribuídos aos dispositivos, roaming nos VAPs convidados. Defina os endereços IP mais baixos e mais altos a serem atribuídos a dispositivos a partir deste pool, os servidores DNS e o endereço IP do gateway padrão para o pool.

set access address-assignment pool junosDHCPPoolGuest family inet network 172.16.200.0/24 set access address-assignment pool junosDHCPPoolGuest family inet range junosRangeGuest low 172.16.200.10 set access address-assignment pool junosDHCPPoolGuest family inet range junosRangeGuest high 172.16.200.200 set access address-assignment pool junosDHCPPoolGuest family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool junosDHCPPoolGuest family inet dhcp-attributes router 172.16.200.1

Crie um pool de endereços IP a serem atribuídos aos dispositivos, roaming nos VAPs corporativos. Defina os endereços IP mais baixos e mais altos a serem atribuídos a dispositivos a partir deste pool, os servidores DNS e o endereço IP do gateway padrão para o pool.

set access address-assignment pool junosDHCPPoolCorporate family inet network 172.16.100.0/24 set access address-assignment pool junosDHCPPoolCorporate family inet range junosRangeCorporate low 172.16.100.10 set access address-assignment pool junosDHCPPoolCorporate family inet range junosRangeCorporate high 172.16.100.200 set access address-assignment pool junosDHCPPoolCorporate family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool junosDHCPPoolCorporate family inet dhcp-attributes name-server 1.1.1.1 set access address-assignment pool junosDHCPPoolGuest family inet dhcp-attributes router 172.16.100.1

Crie NAT de origem para aplicar NAT a dispositivos na zona de hóspedes à interface externa.

set security nat source rule-set guest-to-untrust from zone guest set security nat source rule-set guest-to-untrust to zone untrust set security nat source rule-set guest-to-untrust rule r1 match source-address 0.0.0.0/0 set security nat source rule-set guest-to-untrust rule r1 then source-nat interface

Crie NAT de origem para aplicar NAT a dispositivos na zona corporativa à interface externa.

set security nat source rule-set corporate-to-untrust from zone corporate set security nat source rule-set corporate-to-untrust to zone untrust set security nat source rule-set corporate-to-untrust rule r-c2u-1 match source-address 0.0.0.0/0 set security nat source rule-set corporate-to-untrust rule r-c2u-1 then source-nat interface

Crie uma política de segurança que permita o tráfego entre as zonas de convidados e não confiáveis. Certifique-se de que os segmentos e/ou aplicativos de rede desejados estejam incluídos na política.

set security policies from-zone guest to-zone untrust policy allow-in-zone match source-address any set security policies from-zone guest to-zone untrust policy allow-in-zone match destination-address any set security policies from-zone guest to-zone untrust policy allow-in-zone match application any set security policies from-zone guest to-zone guest policy allow-in-zone then permit

Crie uma política de segurança que permita o tráfego entre as zonas corporativas e não confiáveis. Essa etapa permite o tráfego que tem NAT aplicado ao fluxo entre as zonas.

set security policies from-zone corporate to-zone untrust policy internet-acces match source-address any set security policies from-zone corporate to-zone untrust policy internet-acces match destination-address any set security policies from-zone corporate to-zone untrust policy internet-acces match application any set security policies from-zone corporate to-zone untrust policy internet-acces then permit

Crie uma política de segurança que permita o tráfego entre as zonas corporativa e trust e permite o tráfego que tem NAT aplicado ao fluxo entre as zonas.

set security policies from-zone corporate to-zone trust policy internet-acces match source-address any set security policies from-zone corporate to-zone trust policy internet-acces match destination-address any set security policies from-zone corporate to-zone trust policy internet-acces match application any set security policies from-zone corporate to-zone trust policy internet-acces then permit

Defina a descrição da interface para o link principal da Internet. Definir a interface para obter configuração por protocolo DHCP. Certifique-se de que a interface LTE seja definida como backup para o link da Internet.

set interfaces ge-0/0/0 unit 0 description "WAN Interface 1 - Primary" set interfaces ge-0/0/0 unit 0 family inet dhcp vendor-id Juniper-srx320 set interfaces ge-0/0/0 unit 0 backup-options interface dl0.0

Configure a interface do modem. Certifique-se de que o slot SIM, que contém a placa SIM, esteja definido para ativo.

set interfaces cl-1/0/0 dialer-options pool 1 priority 100 set interfaces cl-1/0/0 act-sim 1 set interfaces cl-1/0/0 cellular-options sim 1 radio-access automatic

Configure a interface do dialer.

set interfaces dl0 unit 0 family inet negotiate-address set interfaces dl0 unit 0 family inet6 negotiate-address set interfaces dl0 unit 0 dialer-options pool 1 set interfaces dl0 unit 0 dialer-options dial-string "*99#"

Configure a interface sem fio para aceitar pacotes não registrados de VLAN.

set interfaces wl-2/0/0 flexible-vlan-tagging

Definir o nome do ponto de acesso para o SIM no modem.

request modem wireless create-profile profile-id 10 access-point-name broadband cl-1/0/0 slot 1

Confirmar a configuração

Validação

Procedimento passo a passo

Certifique-se de que as interfaces estejam funcionando.

> show interfaces terse wl-2/0/0 up up wl-2/0/0.100 up up inet 172.16.100.1/24 wl-2/0/0.200 up up inet 172.16.200.1/24 wl-2/0/0.32767 up up

Verifique o status do ponto de acesso e certifique-se de que o status das interfaces de rádio esteja LIGADO, os canais e as larguras de banda em que operam estão configurados.

> show wlan access-points branch-ap detail Active access point detail information Access Point : branch-ap Type : Internal Location : TME Lab, Sunnyvale, CA Serial Number : EV2619AF0051 Firmware Version : v1.2.8 Alternate Version : v1.1.0 Country : US Access Interface : wl-2/0/0 System Time : Mon Mar 23 22:36:43 UTC 2020 Packet Capture : Off Ethernet Port: MAC Address : 0c:81:26:58:04:26 Radio1: Status : On MAC Address : 0c:81:26:58:04:28 Temperature : 50 Mode : IEEE 802.11a/n/ac Channel : 108 Bandwidth : 40 Transmit Power : 100 Radio2: Status : On MAC Address : 0c:81:26:58:04:27 Temperature : 52 Mode : IEEE 802.11g/n Channel : 6 Bandwidth : 20 Transmit Power : 100Verifique a situação de todos os VAPs. Certifique-se de que os SSIDs e as configurações de segurança estejam configurados.

> show wlan access-points branch-ap virtual-access-points all detail Virtual access points information Access point name: branch-ap Radio1: VAP0: SSID : Guest Description : Guest MAC Address : 0c:81:26:58:04:28 Maximum Station : 127 Broadcast SSID : Enable Station Isolation : Disable Upload Limit : Disable Download Limit : Disable VLAN ID : 200 Station MAC Filter : Disable VAP Security : wpa-personal WPA Version: WPA2 : Enable WPA : Disable Ciper-Suites: CCMP : Enable TKIP : Disable Traffic Statistics: Input Bytes : 79470 Output Bytes : 99937 Input Packets : 479 Output Packets : 498 VAP1: SSID : Corporate Description : Corporate MAC Address : 16:81:26:58:04:28 Maximum Station : 127 Broadcast SSID : Enable Station Isolation : Disable Upload Limit : Disable Download Limit : Disable VLAN ID : 100 Station MAC Filter : Disable VAP Security : wpa-personal WPA Version: WPA2 : Enable WPA : Disable Ciper-Suites: CCMP : Enable TKIP : Disable Traffic Statistics: Input Bytes : 2495033 Output Bytes : 3480274 Input Packets : 30241 Output Packets : 29412 Radio2: VAP0: SSID : Guest Description : Guest MAC Address : 0c:81:26:58:04:27 Maximum Station : 127 Broadcast SSID : Enable Station Isolation : Disable Upload Limit : Disable Download Limit : Disable VLAN ID : 200 Station MAC Filter : Disable VAP Security : wpa-personal WPA Version: WPA2 : Enable WPA : Disable Ciper-Suites: CCMP : Enable TKIP : Disable Traffic Statistics: Input Bytes : 2025 Output Bytes : 2603 Input Packets : 15 Output Packets : 19 VAP1: SSID : Corporate Description : Corporate MAC Address : 16:81:26:58:04:27 Maximum Station : 127 Broadcast SSID : Enable Station Isolation : Disable Upload Limit : Disable Download Limit : Disable VLAN ID : 100 Station MAC Filter : Disable VAP Security : wpa-personal WPA Version: WPA2 : Enable WPA : Disable Ciper-Suites: CCMP : Enable TKIP : Disable Traffic Statistics: Input Bytes : 75308 Output Bytes : 70057 Input Packets : 498 Output Packets : 389Confira o resumo sobre as associações de clientes em cada rádio do ponto de acesso. Este comando mostra o número de usuários associados em cada interface de rádio.

> show wlan access-points branch-ap radio 1 client-associations Access point client associations summary Access point: branch-ap Client number on radio 1 (5.0 GHz) : 1

Confira os detalhes sobre as associações de clientes em cada rádio do ponto de acesso. O endereço MAC dos usuários é mostrado na saída, bem como nas estatísticas de tráfego.

> show wlan access-points branch-ap radio 1 client-associations detail Access point client associations information Access point: branch-ap VAP Client MAC Address Auth Packets Rx/Tx Bytes Rx/Tx Radio1:Corporate 24:77:03:80:52:68 OK 42501/25026 2579601/2742637

Verifique se os módulos Mini-PIM são detectados pelo Junos.

> show chassis hardware Hardware inventory: Item Version Part number Serial number Description Chassis CX0916AF0004 SRX320-POE Routing Engine REV 0x05 650-065041 CX0916AF0004 RE-SRX320-POE FPC 0 FPC PIC 0 6xGE,2xGE SFP Base PIC FPC 1 REV 02 650-073958 AH06074206 FPC PIC 0 LTE for AE FPC 2 REV 03 650-096889 EV2619AF0051 FPC PIC 0 WAP for WW mPIM Power Supply 0

Verifique a versão de firmware dos Mini-PIMs e atualize-a, se necessário.

> show system firmware Part Type Tag Current Available Status version version FPC 1 PIC 0 MLTE_FW 1 17.1.80 0 OK FPC 2 PIC 0 MWAP_FW 1 1.2.8 0 OK Routing Engine 0 RE BIOS 0 3.0 3.6 OK Routing Engine 0 RE BIOS Backup 1 3.0 3.6 OKObtenha uma captura de pacotes em um VAP para fins de solução de problemas.

> request wlan access-point packet-capture start branch-ap promiscuous size 4096 duration 120 filename wlan-cap.pcap interface Radio1VAP0 Starting packet capture Capture interface: Radio1VAP0 File : wlan-cap.pcap Duration : 120 seconds File size max : 4096 kilobytes

O arquivo é salvo em /var/tmp. Você pode baixar o arquivo e abrir com um aplicativo de rastreamento de pacotes, como O WIreshark.