NESTA PÁGINA

Exemplo: configuração de uma implantação EVPN-VXLAN usando o endereço de gateway virtual

Este exemplo mostra como configurar uma implantação de VPN Ethernet (EVPN)-LAN extensível virtual (VXLAN) usando o endereço de gateway virtual.

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:

Dois gateways de roteador de borda universal MX960 3D

Dois switches top-of-rack (ToR) QFX5100

Três dispositivos de host final

Versão Junos OS 14.2 R6 ou posterior (para roteadores MX960)Versão Junos OS 14.1X53-D30 ou posterior (para switches QFX5100)

Visão geral e topologia

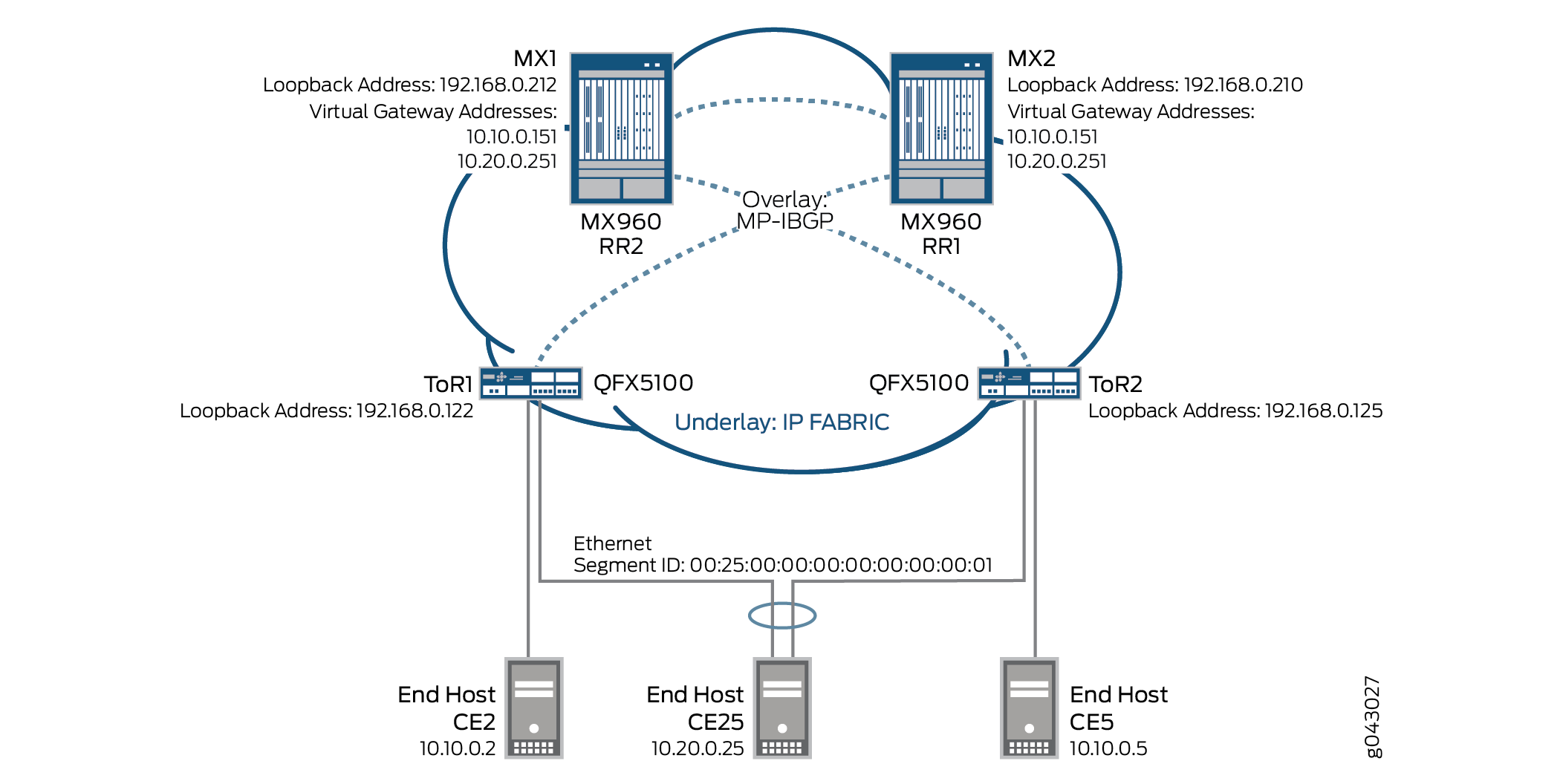

A Figura 1 mostra um exemplo de topologia para configurar o endereço de gateway virtual em uma implantação de EVPN-VXLAN. Ele mostra dois switches da Série QFX (192.168.0.122 e 192.168.0.125) (atuando como ToRs, ou dispositivos leaf) oferecendo funcionalidade de gateway de Camada 2, e dois roteadores da Série MX (192.168.0.212 e 192.168.210) funcionando como dispositivos spine e fornecendo funcionalidade de gateway padrão de Camada 3.

Este exemplo de topologia pressupõe que a underlay já foi configurada e não está mostrada no diagrama.

O envio de pings para o endereço IP do gateway virtual não é suportado no momento.

Para os dois roteadores da Série MX, configure as seguintes informações:

Interfaces IRB, endereços de gateway virtual e interfaces lógicas de loopback.

Overlays BGP internas multiprotocol (MP-IBGP) entre os dispositivos spine e leaf, usando o reflexão de rota BGP e EVPN como protocolo de sinalização.

Políticas de roteamento para permitir rotas específicas nas tabelas de switches virtuais.

Instâncias de roteamento (VrFs de Camada 3) para cada rede virtual, incluindo um diferencial de rota exclusivo e um valor vrf-target.

Instâncias de switch virtual (Camada 2 MAC-VRFs) para cada rede virtual, a interface de origem VTEP (sempre lo0.0), diferenciador de rotas e política de importação vrf.

Protocolo EVPN, método de encapsulamento, lista VNI e método de encaminhamento de tráfego BUM para cada switch virtual.

Domínio de ponte em cada switch virtual que mapeia VNIDs para IDs VLAN, uma interface IRB (Camada 3) e o método de encaminhamento BUM.

Para os dois switches da Série QFX (ToRs), configure as seguintes informações:

Interfaces voltadas para host com VLANs, IDs VLAN e interfaces lógicas de loopback.

Link Aggregation Control Protocol (LACP) habilitado para grupo de agregação de links (LAG), ID do segmento de ethernet (ESI) e modo totalmente ativo.

Overlays BGP internas multiprotocol (MP-IBGP) entre os dispositivos leaf e spine, e EVPN como protocolo de sinalização.

EVPN com VXLAN como método de encapsulamento, lista vni estendida, modo multicast e alvos de rota para cada VNI.

Política vrf-imp, interface de origem vtep, diferenciador de rota, e informações de importação e alvo vrf vrf.

VLANs, com IDs VLAN mapeados para VNIs globalmente significativos, e replicação de nós de entrada VXLAN.

Você pode definir o endereço de gateway virtual como o endereço de gateway IPv4 ou IPv6 padrão para hosts finais (máquinas virtuais ou servidores).

Configuração

Esta seção fornece instruções passo a passo para uma configuração completa para uma implantação de EVPN-VXLAN com um endereço de gateway virtual:

- Configuração de instâncias de roteamento e domínios de ponte para MX1

- Configuração de instâncias de roteamento e domínios de ponte para MX2

- Configuração de interfaces e VLANs para ToR1

- Configuração de interfaces e VLANs para ToR2

Configuração de instâncias de roteamento e domínios de ponte para MX1

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces irb unit 50 family inet address 10.10.0.101/24 virtual-gateway-address 10.10.0.151 set interfaces irb unit 51 family inet address 10.20.0.101/24 virtual-gateway-address 10.20.0.251 set interfaces lo0 unit 0 family inet address 192.168.0.212/32 set interfaces lo0.50 family inet address 192.168.50.213/32 set interfaces lo0.51 family inet address 192.198.51.214/32 set protocols bgp group overlay-evpn-rr description "Leaf/ToR1 and Leaf/ToR2" set protocols bgp group overlay-evpn-rr type internal set protocols bgp group overlay-evpn-rr local-address 192.168.0.212 set protocols bgp group overlay-evpn-rr family evpn signaling set protocols bgp group overlay-evpn-rr cluster 10.10.10.10 set protocols bgp group overlay-evpn-rr local-as 65200 set protocols bgp group overlay-evpn-rr multipath set protocols bgp group overlay-evpn-rr neighbor 192.168.0.122 set protocols bgp group overlay-evpn-rr neighbor 192.168.0.125 set protocols bgp group overlay-evpn description "to MX2/Spine2" set protocols bgp group overlay-evpn type internal set protocols bgp group overlay-evpn local-address 192.168.0.212 set protocols bgp group overlay-evpn family evpn signaling set protocols bgp group overlay-evpn local-as 65200 set protocols bgp group overlay-evpn multipath set protocols bgp group overlay-evpn neighbor 192.168.0.210 set policy-options policy-statement VS_VLAN50_IMP term ESI from community comm-leaf_esi set policy-options policy-statement VS_VLAN50_IMP term ESI then accept set policy-options policy-statement VS_VLAN50_IMP term VS_VLAN50 from community comm-VS_VLAN50 set policy-options policy-statement VS_VLAN50_IMP term VS_VLAN50 then accept set policy-options policy-statement VS_VLAN51_IMP term ESI from community comm-leaf_esi set policy-options policy-statement VS_VLAN51_IMP term ESI then accept set policy-options policy-statement VS_VLAN51_IMP term VS_VLAN51 from community comm-VS_VLAN51 set policy-options policy-statement VS_VLAN51_IMP term VS_VLAN51 then accept set policy-options community comm-VS_VLAN50 members target:1:50 set policy-options community comm-VS_VLAN51 members target:1:51 set policy-options community comm-leaf_esi members target:9999:9999 set routing-instances VRF_50 instance-type vrf set routing-instances VRF_50 interface lo0.50 set routing-instances VRF_50 interface irb.50 set routing-instances VRF_50 route-distinguisher 192.168.0.212:500 set routing-instances VRF_50 vrf-target target:10:500 set routing-instances VRF_51 instance-type vrf set routing-instances VRF_51 interface lo0.51 set routing-instances VRF_51 interface irb.51 set routing-instances VRF_51 route-distinguisher 192.168.0.212:510 set routing-instances VRF_51 vrf-target target:10:510 set routing-instances VS_VLAN50 instance-type virtual-switch set routing-instances VS_VLAN50 vtep-source-interface lo0.0 set routing-instances VS_VLAN50 route-distinguisher 192.168.0.212:50 set routing-instances VS_VLAN50 vrf-import VS_VLAN50_IMP set routing-instances VS_VLAN50 vrf-target target:1:50 set routing-instances VS_VLAN50 protocols evpn encapsulation vxlan set routing-instances VS_VLAN50 protocols evpn extended-vni-list 50 set routing-instances VS_VLAN50 protocols evpn multicast-mode ingress-replication set routing-instances VS_VLAN50 protocols evpn default-gateway no-gateway-community set routing-instances VS_VLAN50 bridge-domains bd50 vlan-id 50 set routing-instances VS_VLAN50 bridge-domains bd50 routing-interface irb.50 set routing-instances VS_VLAN50 bridge-domains bd50 vxlan vni 50 set routing-instances VS_VLAN50 bridge-domains bd50 vxlan ingress-node-replication set routing-instances VS_VLAN51 instance-type virtual-switch set routing-instances VS_VLAN51 vtep-source-interface lo0.0 set routing-instances VS_VLAN51 route-distinguisher 192.168.0.212:51 set routing-instances VS_VLAN51 vrf-import VS_VLAN51_IMP set routing-instances VS_VLAN51 vrf-target target:1:51 set routing-instances VS_VLAN51 protocols evpn encapsulation vxlan set routing-instances VS_VLAN51 protocols evpn extended-vni-list 51 set routing-instances VS_VLAN51 protocols evpn multicast-mode ingress-replication set routing-instances VS_VLAN51 protocols evpn default-gateway no-gateway-community set routing-instances VS_VLAN51 bridge-domains bd51 vlan-id 51 set routing-instances VS_VLAN51 bridge-domains bd51 routing-interface irb.51 set routing-instances VS_VLAN51 bridge-domains bd51 vxlan vni 51 set routing-instances VS_VLAN51 bridge-domains bd51 vxlan ingress-node-replication

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Configure uma interface integrada de roteamento e ponte (IRB) para cada uma das duas redes virtuais (VNs), incluindo um endereço de gateway virtual para agir como um endereço MAC comum e endereço IP em ambos os dispositivos da Série MX (spine).

[edit interfaces] user@MX1# set irb unit 50 family inet address 10.10.0.101/24 virtual-gateway-address 10.10.0.151 user@MX1# set irb unit 51 family inet address 10.20.0.101/24 virtual-gateway-address 10.20.0.251

Configure a interface de loopback.

[edit interfaces] user@MX1# set lo0 unit 0 family inet address 192.168.0.212/32 user@MX1# set lo0.50 family inet address 192.168.50.213/32 user@MX1# set lo0.51 family inet address 192.198.51.214/32

Configure uma sobreposição BGP interna multiprotocol (MP-IBGP) entre os dispositivos spine e leaf, usando a reflexão de rota BGP, e definir a EVPN como o protocolo de sinalização.

[edit protocols] user@MX1# set bgp group overlay-evpn-rr description "to Leaf/ToR1 and Leaf/ToR2" user@MX1# set bgp group overlay-evpn-rr type internal user@MX1# set bgp group overlay-evpn-rr local-address 192.168.0.212 user@MX1# set bgp group overlay-evpn-rr family evpn signaling user@MX1# set bgp group overlay-evpn-rr cluster 10.10.10.10 user@MX1# set bgp group overlay-evpn-rr local-as 65200 user@MX1# set bgp group overlay-evpn-rr multipath user@MX1# set bgp group overlay-evpn-rr neighbor 192.168.0.122 user@MX1# set bgp group overlay-evpn-rr neighbor 192.168.0.125

Configure um segundo overlay MP-IBGP para conectar os dispositivos spine uns aos outros usando sinalização EVPN.

[edit protocols] user@MX1# set bgp group overlay-evpn description "to MX2/Spine2" user@MX1# set bgp group overlay-evpn type internal user@MX1# set bgp group overlay-evpn local-address 192.168.0.212 user@MX1# set bgp group overlay-evpn family evpn signaling user@MX1# set bgp group overlay-evpn local-as 65200 user@MX1# set bgp group overlay-evpn multipath user@MX1# set bgp group overlay-evpn neighbor 192.168.0.210

Configure políticas de roteamento para permitir rotas específicas nas tabelas de switches virtuais. Certifique-se de que a política inclua o target 9999:9999 para que os switches virtuais importem as rotas de ID do segmento de ethernet (ESI) tipo 1 dos dispositivos ToR/Leaf.

[edit policy-options] user@MX1# set policy-statement VS_VLAN50_IMP term ESI from community comm-leaf_esi user@MX1# set policy-statement VS_VLAN50_IMP term ESI then accept user@MX1# set policy-statement VS_VLAN50_IMP term VS_VLAN50 from community comm-VS_VLAN50 user@MX1# set policy-statement VS_VLAN50_IMP term VS_VLAN50 then accept user@MX1# set policy-statement VS_VLAN51_IMP term ESI from community comm-leaf_esi user@MX1# set policy-statement VS_VLAN51_IMP term ESI then accept user@MX1# set policy-statement VS_VLAN51_IMP term VS_VLAN51 from community comm-VS_VLAN51 user@MX1# set policy-statement VS_VLAN51_IMP term VS_VLAN51 then accept user@MX1# set community comm-VS_VLAN50 members target:1:50 user@MX1# set community comm-VS_VLAN51 members target:1:51 user@MX1# set community comm-leaf_esi members target:9999:9999

Configure instâncias de roteamento (VrFs de Camada 3) para cada rede virtual. Atribua a cada instância de roteamento um diferencial de rota exclusivo, associe a interface IRB apropriada e atribua um valor de meta vrf.

[edit routing-instances] user@MX1# set VRF_50 instance-type vrf user@MX1# set VRF_50 interface lo0.50 user@MX1# set VRF_50 interface irb.50 user@MX1# set VRF_50 route-distinguisher 192.168.0.212:500 user@MX1# set VRF_50 vrf-target target:10:500 user@MX1# set VRF_51 instance-type vrf user@MX1# set VRF_51 interface lo0.51 user@MX1# set VRF_51 interface irb.51 user@MX1# set VRF_51 route-distinguisher 192.168.0.212:510 user@MX1# set VRF_51 vrf-target target:10:510

Configure instâncias de switch virtual (Mac-VRFs de Camada 2) para cada rede virtual. Defina a interface de origem VTEP (sempre lo0.0), diferenciador de rotas (usado para identificar e anunciar rotas EVPN), política de importação de vrf (define quais metas de rota importar para as tabelas EVPN dos switches virtuais) e vrf-target (exporta e marca todas as rotas para esse VRF local usando o alvo de rota definido). Em seguida, para cada switch virtual, configure o protocolo EVPN, o método de encapsulamento, a lista de VNI e o método de encaminhamento de tráfego BUM. Por fim, configure um domínio de ponte para cada switch virtual que mapeia VNIDs para IDs VLAN, associe uma interface IRB (Camada 3) e identifique o método de encaminhamento BUM.

[edit routing-instances] user@MX1# set VS_VLAN50 instance-type virtual-switch user@MX1# set VS_VLAN50 vtep-source-interface lo0.0 user@MX1# set VS_VLAN50 route-distinguisher 192.168.0.212:50 user@MX1# set VS_VLAN50 vrf-import VS_VLAN50_IMP user@MX1# set VS_VLAN50 vrf-target target:1:50 user@MX1# set VS_VLAN50 protocols evpn encapsulation vxlan user@MX1# set VS_VLAN50 protocols evpn extended-vni-list 50 user@MX1# set VS_VLAN50 protocols evpn multicast-mode ingress-replication user@MX1# set VS_VLAN50 protocols evpn default-gateway no-gateway-community user@MX1# set VS_VLAN50 bridge-domains bd50 vlan-id 50 user@MX1# set VS_VLAN50 bridge-domains bd50 routing-interface irb.50 user@MX1# set VS_VLAN50 bridge-domains bd50 vxlan vni 50 user@MX1# set VS_VLAN50 bridge-domains bd50 vxlan ingress-node-replication user@MX1# set VS_VLAN51 instance-type virtual-switch user@MX1# set VS_VLAN51 vtep-source-interface lo0.0 user@MX1# set VS_VLAN51 route-distinguisher 192.168.0.212:51 user@MX1# set VS_VLAN51 vrf-import VS_VLAN51_IMP user@MX1# set VS_VLAN51 vrf-target target:1:51 user@MX1# set VS_VLAN51 protocols evpn encapsulation vxlan user@MX1# set VS_VLAN51 protocols evpn extended-vni-list 51 user@MX1# set VS_VLAN51 protocols evpn multicast-mode ingress-replication user@MX1# set VS_VLAN51 protocols evpn default-gateway no-gateway-community user@MX1# set VS_VLAN51 bridge-domains bd51 vlan-id 51 user@MX1# set VS_VLAN51 bridge-domains bd51 routing-interface irb.51 user@MX1# set VS_VLAN51 bridge-domains bd51 vxlan vni 51 user@MX1# set VS_VLAN51 bridge-domains bd51 vxlan ingress-node-replication

Configuração de instâncias de roteamento e domínios de ponte para MX2

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces irb unit 50 family inet address 10.10.0.104/24 virtual-gateway-address 10.10.0.151 set interfaces irb unit 51 family inet address 10.20.0.104/24 virtual-gateway-address 10.20.0.251 set interfaces lo0 unit 0 family inet address 192.168.0.210/32 set interfaces lo0.50 family inet address 192.168.50.208/32 set interfaces lo0.51 family inet address 192.168.51.209/32 set protocols bgp group overlay-evpn-rr description "to Leaf/ToR1 and Leaf/ToR2" set protocols bgp group overlay-evpn-rr type internal set protocols bgp group overlay-evpn-rr local-address 192.168.0.210 set protocols bgp group overlay-evpn-rr family evpn signaling set protocols bgp group overlay-evpn-rr cluster 10.10.10.10 set protocols bgp group overlay-evpn-rr local-as 65200 set protocols bgp group overlay-evpn-rr multipath set protocols bgp group overlay-evpn-rr neighbor 192.168.0.122 set protocols bgp group overlay-evpn-rr neighbor 192.168.0.125 set protocols bgp group overlay-evpn description "to MX1/Spine1" set protocols bgp group overlay-evpn type internal set protocols bgp group overlay-evpn local-address 192.168.0.210 set protocols bgp group overlay-evpn family evpn signaling set protocols bgp group overlay-evpn local-as 65200 set protocols bgp group overlay-evpn multipath set protocols bgp group overlay-evpn neighbor 192.168.0.212 set policy-options policy-statement VS_VLAN50_IMP term ESI from community comm-leaf_esi set policy-options policy-statement VS_VLAN50_IMP term ESI then accept set policy-options policy-statement VS_VLAN50_IMP term VS_VLAN50 from community comm-VS_VLAN50 set policy-options policy-statement VS_VLAN50_IMP term VS_VLAN50 then accept set policy-options policy-statement VS_VLAN51_IMP term ESI from community comm-leaf_esi set policy-options policy-statement VS_VLAN51_IMP term ESI then accept set policy-options policy-statement VS_VLAN51_IMP term VS_VLAN51 from community comm-VS_VLAN51 set policy-options policy-statement VS_VLAN51_IMP term VS_VLAN51 then accept set policy-options community comm-VS_VLAN50 members target:1:50 set policy-options community comm-VS_VLAN51 members target:1:51 set policy-options community comm-leaf_esi members target:9999:9999 set routing-instances VRF_50 instance-type vrf set routing-instances VRF_50 interface lo0.50 set routing-instances VRF_50 interface irb.50 set routing-instances VRF_50 route-distinguisher 192.168.0.210:500 set routing-instances VRF_50 vrf-target target:10:500 set routing-instances VRF_51 instance-type vrf set routing-instances VRF_51 interface lo0.51 set routing-instances VRF_51 interface irb.51 set routing-instances VRF_51 route-distinguisher 192.168.0.210:510 set routing-instances VRF_51 vrf-target target:10:510 set routing-instances VS_VLAN50 instance-type virtual-switch set routing-instances VS_VLAN50 vtep-source-interface lo0.0 set routing-instances VS_VLAN50 route-distinguisher 192.168.0.210:50 set routing-instances VS_VLAN50 vrf-import VS_VLAN50_IMP set routing-instances VS_VLAN50 vrf-target target:1:50 set routing-instances VS_VLAN50 protocols evpn encapsulation vxlan set routing-instances VS_VLAN50 protocols evpn extended-vni-list 50 set routing-instances VS_VLAN50 protocols evpn multicast-mode ingress-replication set routing-instances VS_VLAN50 protocols evpn default-gateway no-gateway-community set routing-instances VS_VLAN50 bridge-domains bd50 vlan-id 50 set routing-instances VS_VLAN50 bridge-domains bd50 routing-interface irb.50 set routing-instances VS_VLAN50 bridge-domains bd50 vxlan vni 50 set routing-instances VS_VLAN50 bridge-domains bd50 vxlan ingress-node-replication set routing-instances VS_VLAN51 instance-type virtual-switch set routing-instances VS_VLAN51 vtep-source-interface lo0.0 set routing-instances VS_VLAN51 route-distinguisher 192.168.0.210:51 set routing-instances VS_VLAN51 vrf-import VS_VLAN51_IMP set routing-instances VS_VLAN51 vrf-target target:1:51 set routing-instances VS_VLAN51 protocols evpn encapsulation vxlan set routing-instances VS_VLAN51 protocols evpn extended-vni-list 51 set routing-instances VS_VLAN51 protocols evpn multicast-mode ingress-replication set routing-instances VS_VLAN51 protocols evpn default-gateway no-gateway-community set routing-instances VS_VLAN51 bridge-domains bd51 vlan-id 51 set routing-instances VS_VLAN51 bridge-domains bd51 routing-interface irb.51 set routing-instances VS_VLAN51 bridge-domains bd51 vxlan vni 51 set routing-instances VS_VLAN51 bridge-domains bd51 vxlan ingress-node-replication

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Configure uma interface integrada de roteamento e ponte (IRB) para cada uma das duas redes virtuais (VNs), incluindo um endereço de gateway virtual para agir como um endereço MAC comum e endereço IP em ambos os dispositivos da Série MX (spine).

[edit interfaces] user@MX2# set irb unit 50 family inet address 10.10.0.104/24 virtual-gateway-address 10.10.0.151 user@MX2# set irb unit 51 family inet address 10.20.0.104/24 virtual-gateway-address 10.20.0.251

Configure a interface de loopback.

[edit interfaces] user@MX2# set lo0 unit 0 family inet address 192.168.0.210/32 user@MX2# set lo0.50 family inet address 192.168.50.208/32 user@MX2# set lo0.51 family inet address 192.168.51.209/32

Configure uma sobreposição BGP interna multiprotocol (MP-IBGP) entre os dispositivos spine e leaf, usando a reflexão de rota BGP, e definir a EVPN como o protocolo de sinalização.

[edit protocols] user@MX2# set bgp group overlay-evpn-rr description "to Leaf/ToR1 and Leaf/ToR2" user@MX2# set bgp group overlay-evpn-rr type internal user@MX2# set bgp group overlay-evpn-rr local-address 192.168.0.210 user@MX2# set bgp group overlay-evpn-rr family evpn signaling user@MX2# set bgp group overlay-evpn-rr cluster 10.10.10.10 user@MX2# set bgp group overlay-evpn-rr local-as 65200 user@MX2# set bgp group overlay-evpn-rr multipath user@MX2# set bgp group overlay-evpn-rr neighbor 192.168.0.122 user@MX2# set bgp group overlay-evpn-rr neighbor 192.168.0.125

Configure um segundo overlay MP-IBGP para conectar os dispositivos spine uns aos outros usando sinalização EVPN.

[edit protocols] user@MX2# set bgp group overlay-evpn description "to MX1/Spine1" user@MX2# set bgp group overlay-evpn type internal user@MX2# set bgp group overlay-evpn local-address 192.168.0.210 user@MX2# set bgp group overlay-evpn family evpn signaling user@MX2# set bgp group overlay-evpn local-as 65200 user@MX2# set bgp group overlay-evpn multipath user@MX2# set bgp group overlay-evpn neighbor 192.168.0.212

Configure políticas de roteamento para permitir rotas específicas nas tabelas de switches virtuais. Certifique-se de que a política inclua o target 9999:9999 para que os switches virtuais importem as rotas de ID do segmento de ethernet (ESI) tipo 1 dos dispositivos ToR/Leaf.

[edit policy-options] user@MX2# set policy-statement VS_VLAN50_IMP term ESI from community comm-leaf_esi user@MX2# set policy-statement VS_VLAN50_IMP term ESI then accept user@MX2# set policy-statement VS_VLAN50_IMP term VS_VLAN50 from community comm-VS_VLAN50 user@MX2# set policy-statement VS_VLAN50_IMP term VS_VLAN50 then accept user@MX2# set policy-statement VS_VLAN51_IMP term ESI from community comm-leaf_esi user@MX2# set policy-statement VS_VLAN51_IMP term ESI then accept user@MX2# set policy-statement VS_VLAN51_IMP term VS_VLAN51 from community comm-VS_VLAN51 user@MX2# set policy-statement VS_VLAN51_IMP term VS_VLAN51 then accept user@MX2# set community comm-VS_VLAN50 members target:1:50 user@MX2# set community comm-VS_VLAN51 members target:1:51 user@MX2# set community comm-leaf_esi members target:9999:9999

Configure instâncias de roteamento (VrFs de Camada 3) para cada rede virtual. Atribua a cada instância de roteamento um diferencial de rota exclusivo, associe a interface IRB apropriada e atribua um valor de meta vrf.

[edit routing-instances] user@MX2# set VRF_50 instance-type vrf user@MX2# set VRF_50 interface lo0.50 user@MX2# set VRF_50 interface irb.50 user@MX2# set VRF_50 route-distinguisher 192.168.0.210:500 user@MX2# set VRF_50 vrf-target target:10:500 user@MX2# set VRF_51 instance-type vrf user@MX2# set VRF_51 interface lo0.51 user@MX2# set VRF_51 interface irb.51 user@MX2# set VRF_51 route-distinguisher 192.168.0.210:510 user@MX2# set VRF_51 vrf-target target:10:510

Configure instâncias de switch virtual (Mac-VRFs de Camada 2) para cada rede virtual. Defina a interface de origem VTEP (sempre lo0.0), diferenciador de rotas (usado para identificar e anunciar rotas EVPN), política de importação de vrf (define quais metas de rota importar para as tabelas EVPN dos switches virtuais) e vrf-target (exporta e marca todas as rotas para esse VRF local usando o alvo de rota definido). Em seguida, para cada switch virtual, configure o protocolo EVPN, o método de encapsulamento, a lista de VNI e o método de encaminhamento de tráfego BUM. Por fim, configure um domínio de ponte para cada switch virtual que mapeia VNIDs para IDs VLAN, associe uma interface IRB (Camada 3) e identifique o método de encaminhamento BUM.

[edit routing-instances] user@MX2# set VS_VLAN50 instance-type virtual-switch user@MX2# set VS_VLAN50 vtep-source-interface lo0.0 user@MX2# set VS_VLAN50 route-distinguisher 192.168.0.210:50 user@MX2# set VS_VLAN50 vrf-import VS_VLAN50_IMP user@MX2# set VS_VLAN50 vrf-target target:1:50 user@MX2# set VS_VLAN50 protocols evpn encapsulation vxlan user@MX2# set VS_VLAN50 protocols evpn extended-vni-list 50 user@MX2# set VS_VLAN50 protocols evpn multicast-mode ingress-replication user@MX2# set VS_VLAN50 protocols evpn default-gateway no-gateway-community user@MX2# set VS_VLAN50 bridge-domains bd50 vlan-id 50 user@MX2# set VS_VLAN50 bridge-domains bd50 routing-interface irb.50 user@MX2# set VS_VLAN50 bridge-domains bd50 vxlan vni 50 user@MX2# set VS_VLAN50 bridge-domains bd50 vxlan ingress-node-replication user@MX2# set VS_VLAN51 instance-type virtual-switch user@MX2# set VS_VLAN51 vtep-source-interface lo0.0 user@MX2# set VS_VLAN51 route-distinguisher 192.168.0.210:51 user@MX2# set VS_VLAN51 vrf-import VS_VLAN51_IMP user@MX2# set VS_VLAN51 vrf-target target:1:51 user@MX2# set VS_VLAN51 protocols evpn encapsulation vxlan user@MX2# set VS_VLAN51 protocols evpn extended-vni-list 51 user@MX2# set VS_VLAN51 protocols evpn multicast-mode ingress-replication user@MX2# set VS_VLAN51 protocols evpn default-gateway no-gateway-community user@MX2# set VS_VLAN51 bridge-domains bd51 vlan-id 51 user@MX2# set VS_VLAN51 bridge-domains bd51 routing-interface irb.51 user@MX2# set VS_VLAN51 bridge-domains bd51 vxlan vni 51 user@MX2# set VS_VLAN51 bridge-domains bd51 vxlan ingress-node-replication

Configuração de interfaces e VLANs para ToR1

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-1/1/0 description "to CE2" set interfaces ge-1/1/0 unit 0 family ethernet-switching vlan members v50 set interfaces ge-1/1/2 description "to CE25" set interfaces ge-1/1/2 ether-options 802.3ad ae0 set interfaces ae0 esi 00:25:00:00:00:00:00:00:00:01 set interfaces ae0 esi all-active set interfaces ae0 aggregated-ether-options lacp active set interfaces ae0 aggregated-ether-options lacp system-id 00:00:00:01:01:01 set interfaces ae0 unit 0 family ethernet-switching vlan members v51 set interfaces lo0 unit 0 family inet address 192.168.0.122/32 set protocols bgp group overlay-evpn description "to MX1/Spine1 and MX2/Spine2" set protocols bgp group overlay-evpn type internal set protocols bgp group overlay-evpn local-address 192.168.0.122 set protocols bgp group overlay-evpn family evpn signaling set protocols bgp group overlay-evpn local-as 65200 set protocols bgp group overlay-evpn multipath set protocols bgp group overlay-evpn neighbor 192.168.0.212 set protocols bgp group overlay-evpn neighbor 192.168.0.210 set protocols evpn encapsulation vxlan set protocols evpn extended-vni-list 50 set protocols evpn extended-vni-list 51 set protocols evpn multicast-mode ingress-replication set protocols evpn vni-options vni 50 vrf-target export target:1:50 set protocols evpn vni-options vni 51 vrf-target export target:1:51 set policy-options policy-statement vrf-imp term t1 from community comm-leaf_esi set policy-options policy-statement vrf-imp term t1 then accept set policy-options policy-statement vrf-imp term t2 from community com50 set policy-options policy-statement vrf-imp term t2 then accept set policy-options policy-statement vrf-imp term t3 from community com51 set policy-options policy-statement vrf-imp term t3 then accept set policy-options policy-statement vrf-imp term t4 then reject set policy-options community comm-leaf_esi members target:9999:9999 set policy-options community com50 members target:1:50 set policy-options community com51 members target:1:51 set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 192.168.0.122:1 set switch-options vrf-import vrf-imp set switch-options vrf-target target:9999:9999 set vlans v50 vlan-id 50 set vlans v50 vxlan vni 50 set vlans v50 vxlan ingress-node-replication set vlans v51 vlan-id 51 set vlans v51 vxlan vni 51 set vlans v51 vxlan ingress-node-replication

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Crie e configure a interface voltada para o host em direção ao dispositivo de host final CE2 e configure suas informações de VLAN.

[edit interfaces] user@ToR1# set ge-1/1/0 description "to CE2" user@ToR1# set ge-1/1/0 unit 0 family ethernet-switching vlan members v50

Crie e configure a interface voltada para o host em direção ao dispositivo de host final CE25 e configure-a como um membro do pacote Ethernet agregado ae0.

[edit interfaces] user@ToR1# set ge-1/1/2 description "to CE25" user@ToR1# set ge-1/1/2 ether-options 802.3ad ae0

Configure uma interface de grupo de agregação de links (LAG) habilitada para o Link Aggregation Control Protocol (LACP) em direção ao dispositivo de host final CE25. O Ethernet Segment ID (ESI) é globalmente único em todo o domínio EVPN. A configuração totalmente ativa permite que o ToR1 e o ToR2 encaminhem tráfego de e para o dispositivo de host final CE25.

[edit interfaces] user@ToR1# set ae0 esi 00:25:00:00:00:00:00:00:00:01 user@ToR1# set ae0 esi all-active user@ToR1# set ae0 aggregated-ether-options lacp active user@ToR1# set ae0 aggregated-ether-options lacp system-id 00:00:00:01:01:01 user@ToR1# set ae0 unit 0 family ethernet-switching vlan members v51

Configure a interface de loopback.

[edit interfaces] user@ToR1# set lo0 unit 0 family inet address 192.168.0.122/32

Configure uma sobreposição BGP interna multiprotocol (MP-IBGP) entre os dispositivos leaf e spine e configure a EVPN como protocolo de sinalização.

[edit protocols] user@ToR1# set bgp group overlay-evpn description "to MX1/Spine1 and MX2/Spine2" user@ToR1# set bgp group overlay-evpn type internal user@ToR1# set bgp group overlay-evpn local-address 192.168.0.122 user@ToR1# set bgp group overlay-evpn family evpn signaling user@ToR1# set bgp group overlay-evpn local-as 65200 user@ToR1# set bgp group overlay-evpn multipath user@ToR1# set bgp group overlay-evpn neighbor 192.168.0.212 user@ToR1# set bgp group overlay-evpn neighbor 192.168.0.210

Configure a EVPN usando a VXLAN como o método de encapsulamento, configure a lista vni estendida para estabelecer quais VNIs fazem parte do domínio EVPN-VXLAN MP-BGP, configure o modo multicast para usar a replicação de entrada (em vez de usar uma underlay multicast) e configure metas de rota para cada VNI sob opções vni.

[edit protocols] user@ToR1# set evpn encapsulation vxlan user@ToR1# set evpn extended-vni-list 50 user@ToR1# set evpn extended-vni-list 51 user@ToR1# set evpn multicast-mode ingress-replication user@ToR1# set evpn vni-options vni 50 vrf-target export target:1:50 user@ToR1# set evpn vni-options vni 51 vrf-target export target:1:51

Configure a política vrf-imp para identificar e permitir que as comunidades-alvo sejam importadas para a instância padrão switch.evpn.0 do bgp.evpn.0.

[edit policy-options] user@ToR1# set policy-statement vrf-imp term t1 from community comm-leaf_esi user@ToR1# set policy-statement vrf-imp term t1 then accept user@ToR1# set policy-statement vrf-imp term t2 from community com50 user@ToR1# set policy-statement vrf-imp term t2 then accept user@ToR1# set policy-statement vrf-imp term t3 from community com51 user@ToR1# set policy-statement vrf-imp term t3 then accept user@ToR1# set policy-statement vrf-imp term t4 then reject user@ToR1# set community comm-leaf_esi members target:9999:9999 user@ToR1# set community com50 members target:1:50 user@ToR1# set community com51 members target:1:51

Configure a interface de origem vtep (que está sempre definida para lo0.0), o diferenciador de rotas, e as informações de importação e destino de vrf.

Nota:O diferencial de rota deve ser único, em toda a rede, em todos os switches para garantir que todos os anúncios de rota dentro do MP-BGP sejam únicos globalmente. A tag vrf-target apresenta informações de roteamento de saída para o switch, incluindo (no mínimo) todas as rotas de ESI (Tipo 1). A

vrf-importdeclaração faz referência à política vrf-imp para permitir informações de roteamento de entrada de dispositivos remotos.[edit switch-options] user@ToR1# set vtep-source-interface lo0.0 user@ToR1# set route-distinguisher 192.168.0.122:1 user@ToR1# set vrf-import vrf-imp user@ToR1# set vrf-target target:9999:9999

Definir as VLANs, mapear IDs VLAN localmente significativos para VNIs globalmente significativas e definir a replicação de nós de entrada VXLAN.

[edit vlans] user@ToR1# set v50 vlan-id 50 user@ToR1# set v50 vxlan vni 50 user@ToR1# set v50 vxlan ingress-node-replication user@ToR1# set v51 vlan-id 51 user@ToR1# set v51 vxlan vni 51 user@ToR1# set v51 vxlan ingress-node-replication

Configuração de interfaces e VLANs para ToR2

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-1/1/0 description "to CE5" set interfaces ge-1/1/0 unit 0 family ethernet-switching vlan members v50 set interfaces ge-1/1/2 description "to CE25" set interfaces ge-1/1/2 ether-options 802.3ad ae0 set interfaces ae0 esi 00:25:00:00:00:00:00:00:00:01 set interfaces ae0 esi all-active set interfaces ae0 aggregated-ether-options lacp active set interfaces ae0 aggregated-ether-options lacp system-id 00:00:00:01:01:01 set interfaces ae0 unit 0 family ethernet-switching vlan members v51 set interfaces lo0 unit 0 family inet address 192.168.0.125/32 set protocols bgp group overlay-evpn description "to MX1/Spine1 and MX2/Spine2" set protocols bgp group overlay-evpn type internal set protocols bgp group overlay-evpn local-address 192.168.0.125 set protocols bgp group overlay-evpn family evpn signaling set protocols bgp group overlay-evpn local-as 65200 set protocols bgp group overlay-evpn multipath set protocols bgp group overlay-evpn neighbor 192.168.0.212 set protocols bgp group overlay-evpn neighbor 192.168.0.210 set protocols evpn encapsulation vxlan set protocols evpn extended-vni-list 50 set protocols evpn extended-vni-list 51 set protocols evpn multicast-mode ingress-replication set protocols evpn vni-options vni 50 vrf-target export target:1:50 set protocols evpn vni-options vni 51 vrf-target export target:1:51 set policy-options policy-statement vrf-imp term t1 from community comm-leaf_esi set policy-options policy-statement vrf-imp term t1 then accept set policy-options policy-statement vrf-imp term t2 from community com50 set policy-options policy-statement vrf-imp term t2 then accept set policy-options policy-statement vrf-imp term t3 from community com51 set policy-options policy-statement vrf-imp term t3 then accept set policy-options policy-statement vrf-imp term t4 then reject set policy-options community comm-leaf_esi members target:9999:9999 set policy-options community com50 members target:1:50 set policy-options community com50 members target:1:50 set policy-options community com51 members target:1:51 set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 192.168.0.125:1 set switch-options vrf-import vrf-imp set switch-options vrf-target target:9999:9999 set vlans v50 vlan-id 50 set vlans v50 vxlan vni 50 set vlans v50 vxlan ingress-node-replication set vlans v51 vlan-id 51 set vlans v51 vxlan vni 51 set vlans v51 vxlan ingress-node-replication

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Crie e configure a interface voltada para o host em direção ao dispositivo de host final CE5 e configure suas informações de VLAN.

[edit interfaces] user@ToR2# set ge-1/1/0 description "to CE5" user@ToR2# set ge-1/1/0 unit 0 family ethernet-switching vlan members v50

Crie e configure a interface voltada para o host em direção ao dispositivo de host final CE25 e configure-a como um membro do pacote Ethernet agregado ae0.

[edit interfaces] user@ToR2# set ge-1/1/2 description "to CE25" user@ToR2# set ge-1/1/2 ether-options 802.3ad ae0

Configure uma interface de grupo de agregação de links (LAG) habilitada para o Link Aggregation Control Protocol (LACP) em direção ao dispositivo de host final CE25. O Ethernet Segment ID (ESI) é globalmente único em todo o domínio EVPN. A configuração totalmente ativa permite que o ToR1 e o ToR2 encaminhem tráfego de e para o dispositivo de host final CE25.

[edit interfaces] user@ToR2# set ae0 esi 00:25:00:00:00:00:00:00:00:01 user@ToR2# set ae0 esi all-active user@ToR2# set ae0 aggregated-ether-options lacp active user@ToR2# set ae0 aggregated-ether-options lacp system-id 00:00:00:01:01:01 user@ToR2# set ae0 unit 0 family ethernet-switching vlan members v51

Configure a interface de loopback.

[edit interfaces] user@ToR2# set lo0 unit 0 family inet address 192.168.0.125/32

Configure uma sobreposição BGP interna multiprotocol (MP-IBGP) entre os dispositivos leaf e spine e configure a EVPN como protocolo de sinalização.

[edit protocols] user@ToR2# set bgp group overlay-evpn description "to MX1/Spine1 and MX2/Spine2" user@ToR2# set bgp group overlay-evpn type internal user@ToR2# set bgp group overlay-evpn local-address 192.168.0.125 user@ToR2# set bgp group overlay-evpn family evpn signaling user@ToR2# set bgp group overlay-evpn local-as 65200 user@ToR2# set bgp group overlay-evpn multipath user@ToR2# set bgp group overlay-evpn neighbor 192.168.0.212 user@ToR2# set bgp group overlay-evpn neighbor 192.168.0.210

Configure a EVPN usando a VXLAN como o método de encapsulamento, configure a lista vni estendida para estabelecer quais VNIs fazem parte do domínio EVPN-VXLAN MP-BGP, configure o modo multicast para usar a replicação de entrada (em vez de usar uma underlay multicast) e configure metas de rota para cada VNI sob opções vni.

[edit protocols] user@ToR2# set evpn encapsulation vxlan user@ToR2# set evpn extended-vni-list 50 user@ToR2# set evpn extended-vni-list 51 user@ToR2# set evpn multicast-mode ingress-replication user@ToR2# set evpn vni-options vni 50 vrf-target export target:1:50 user@ToR2# set evpn vni-options vni 51 vrf-target export target:1:51

Configure a política vrf-imp para identificar e permitir que as comunidades-alvo sejam importadas para a instância padrão switch.evpn.0 do bgp.evpn.0.

[edit policy-options] user@ToR2# set policy-statement vrf-imp term t1 from community comm-leaf_esi user@ToR2# set policy-statement vrf-imp term t1 then accept user@ToR2# set policy-statement vrf-imp term t2 from community com50 user@ToR2# set policy-statement vrf-imp term t2 then accept user@ToR2# set policy-statement vrf-imp term t3 from community com51 user@ToR2# set policy-statement vrf-imp term t3 then accept user@ToR2# set policy-statement vrf-imp term t4 then reject user@ToR2# set community comm-leaf_esi members target:9999:9999 user@ToR2# set community com50 members target:1:50 user@ToR2# set community com51 members target:1:51

Configure a interface de origem vtep (que está sempre definida para lo0.0), o diferenciador de rotas, e as informações de importação e destino de vrf.

Nota:O diferencial de rota deve ser único, em toda a rede, em todos os switches para garantir que todos os anúncios de rota dentro do MP-BGP sejam únicos globalmente. A tag vrf-target apresenta informações de roteamento de saída para o switch, incluindo (no mínimo) todas as rotas de ESI (Tipo 1). A

vrf-importdeclaração faz referência à política vrf-imp para permitir informações de roteamento de entrada de dispositivos remotos.[edit switch-options] user@ToR2# set vtep-source-interface lo0.0 user@ToR2# set route-distinguisher 192.168.0.125:1 user@ToR2# set vrf-import vrf-imp user@ToR2# set vrf-target target:9999:9999

Definir as VLANs, mapear IDs VLAN localmente significativos para VNIs globalmente significativas e definir a replicação de nós de entrada VXLAN.

[edit vlans] user@ToR2# set v50 vlan-id 50 user@ToR2# set v50 vxlan vni 50 user@ToR2# set v50 vxlan ingress-node-replication user@ToR2# set v51 vlan-id 51 user@ToR2# set v51 vxlan vni 51 user@ToR2# set v51 vxlan ingress-node-replication

Verificação

Confirme se a configuração está funcionando corretamente.

- Verificação da conectividade do MX1 aos dispositivos de host final

- Verificação da conectividade do MX2 aos dispositivos de host final

- Verificando a acessibilidade do gateway IRB Virtual (Anycast) no ToR1

- Verificação de mapeamentos de VLAN de endereços de gateway virtual no ToR1

- Verificação da conectividade de tráfego entre a intrasubnet e a intersubnet entre dispositivos de host final

Verificação da conectividade do MX1 aos dispositivos de host final

Propósito

Verifique se o gateway de roteador MX1 pode rastrear os dispositivos de host final CE2, CE5 e CE25.

Ação

Insira o run ping 10.10.0.2 routing-instance VS_VLAN50 comando para pingar no dispositivo de host final CE2.

user@MX1# run ping 10.10.0.2 routing-instance VS_VLAN50 PING 10.10.0.2 (10.10.0.2): 56 data bytes 64 bytes from 10.10.0.2: icmp_seq=0 ttl=64 time=1.699 ms 64 bytes from 10.10.0.2: icmp_seq=1 ttl=64 time=0.842 ms 64 bytes from 10.10.0.2: icmp_seq=2 ttl=64 time=0.802 ms ^C --- 10.10.0.2 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.802/1.114/1.699/0.414 ms

Insira o run ping 10.10.0.5 routing-instance VS_VLAN50 comando para pingar no dispositivo de host final CE5.

user@MX1# run ping 10.10.0.5 routing-instance VS_VLAN50 PING 10.10.0.5 (10.10.0.5): 56 data bytes 64 bytes from 10.10.0.5: icmp_seq=0 ttl=64 time=1.674 ms 64 bytes from 10.10.0.5: icmp_seq=1 ttl=64 time=0.797 ms 64 bytes from 10.10.0.5: icmp_seq=2 ttl=64 time=0.778 ms ^C --- 10.10.0.5 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.778/1.083/1.674/0.418 ms

Insira o run ping 10.20.0.25 routing-instance VS_VLAN51 comando para pingar o dispositivo de host final CE25.

user@MX1# run ping 10.20.0.25 routing-instance VS_VLAN51 PING 10.20.0.25 (10.20.0.25): 56 data bytes 64 bytes from 10.20.0.25: icmp_seq=0 ttl=64 time=1.754 ms 64 bytes from 10.20.0.25: icmp_seq=1 ttl=64 time=0.742 ms ^C --- 10.20.0.25 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.742/1.248/1.754/0.506 ms

Significado

O ping do gateway de roteador MX1 para os dispositivos de host final CE2, CE5 e CE25 é bem sucedido.

Ao enviar um ping do gateway de roteador da Série MX, o gateway usa a parte única do endereço IP IRB como sua fonte, o que permite que a resposta do ICMP seja recebida nesse endereço, resultando em um ping bem-sucedido. A parte anycast do endereço IP IRB é usada para redundância de gateway.

Verificação da conectividade do MX2 aos dispositivos de host final

Propósito

Verifique se o gateway de roteador MX2 pode rastrear os dispositivos de host final CE2, CE5 e CE25.

Ação

Insira o run ping 10.10.0.2 routing-instance VS_VLAN50 comando para pingar no dispositivo de host final CE2.

user@MX2# run ping 10.10.0.2 routing-instance VS_VLAN50 PING 10.10.0.2 (10.10.0.2): 56 data bytes 64 bytes from 10.10.0.2: icmp_seq=0 ttl=64 time=2.063 ms 64 bytes from 10.10.0.2: icmp_seq=1 ttl=64 time=0.790 ms 64 bytes from 10.10.0.2: icmp_seq=2 ttl=64 time=0.888 ms ^C --- 10.10.0.2 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.790/1.247/2.063/0.578 ms

Insira o run ping 10.10.0.5 routing-instance VS_VLAN50 comando para pingar no dispositivo de host final CE5.

user@MX2# run ping 10.10.0.5 routing-instance VS_VLAN50 PING 10.10.0.5 (10.10.0.5): 56 data bytes 64 bytes from 10.10.0.5: icmp_seq=0 ttl=64 time=0.780 ms 64 bytes from 10.10.0.5: icmp_seq=1 ttl=64 time=0.803 ms 64 bytes from 10.10.0.5: icmp_seq=2 ttl=64 time=0.758 ms ^C --- 10.10.0.5 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.758/0.780/0.803/0.018 ms

Insira o run ping 10.20.0.25 routing-instance VS_VLAN51 comando para pingar o dispositivo de host final CE25.

user@MX2# run ping 10.20.0.25 routing-instance VS_VLAN51 PING 10.20.0.25 (10.20.0.25): 56 data bytes 64 bytes from 10.20.0.25: icmp_seq=0 ttl=64 time=0.889 ms 64 bytes from 10.20.0.25: icmp_seq=1 ttl=64 time=0.859 ms 64 bytes from 10.20.0.25: icmp_seq=2 ttl=64 time=0.824 ms ^C --- 10.20.0.25 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.824/0.857/0.889/0.027 ms

Significado

O ping do gateway de roteador MX2 para os dispositivos de host final CE2, CE5 e CE25 é bem sucedido.

Ao enviar um ping do gateway de roteador da Série MX, o gateway usa a parte única do endereço IP IRB como sua fonte, o que permite que a resposta do ICMP seja recebida nesse endereço, resultando em um ping bem-sucedido. A parte anycast do endereço IP IRB é usada para redundância de gateway.

Verificando a acessibilidade do gateway IRB Virtual (Anycast) no ToR1

Propósito

Verifique se os dispositivos leaf (dispositivos ToR) têm acessibilidade aos gateways virtuais IRB para VNI 50 e VNI 51, e que as informações de ESI estão sendo recebidas de dispositivos MX1 e MX2.

Ação

Insira o

show route receive-protocol bgp 192.168.0.212comando para exibir as rotas EVPN recebidas do MX1.user@ToR1> show route receive-protocol bgp 192.168.0.212 inet.0: 13 destinations, 18 routes (13 active, 0 holddown, 0 hidden) :vxlan.inet.0: 10 destinations, 10 routes (10 active, 0 holddown, 0 hidden) bgp.evpn.0: 75 destinations, 123 routes (75 active, 0 holddown, 0 hidden) Prefix Nexthop MED Lclpref AS path 1:192.168.0.212:0::050000ff780000067d00::FFFF:FFFF/304 * 192.168.0.212 I 1:192.168.0.212:0::050000ff78000001c400::FFFF:FFFF/304 * 192.168.0.212 I 2:192.168.0.212:50::50::00:00:5e:00:53:01/304 * 192.168.0.212 I 2:192.168.0.212:50::50::00:00:5e:00:53:f0/304 * 192.168.0.212 I 2:192.168.0.212:51::51::00:00:5e:00:53:01/304 * 192.168.0.212 I 2:192.168.0.212:51::51::00:00:5e:00:53:f0/304 * 192.168.0.212 I 2:192.168.0.212:50::50::00:00:5e:00:53:01::10.10.0.151/304 * 192.168.0.212 I 2:192.168.0.212:50::50::00:00:5e:00:53:f0::10.10.0.101/304 * 192.168.0.212 I 2:192.168.0.212:51::51::00:00:5e:00:53:01::10.20.0.251/304 * 192.168.0.212 I 2:192.168.0.212:51::51::00:00:5e:00:53:f0::10.20.0.101/304 * 192.168.0.212 I <output omitted>

Insira o

show route table default-switch.evpn.0 evpn-esi-value 05:00:00:ff:78:00:00:06:7d:00comando para exibir as rotas de ESI tipo 1 para VNI 50 na tabela padrão switch.evpn.0.user@ToR1> show route table default-switch.evpn.0 evpn-esi-value 05:00:00:ff:78:00:00:06:7d:00 default-switch.evpn.0: 66 destinations, 114 routes (66 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 1:192.168.0.212:0::050000ff780000067d00::FFFF:FFFF/304 *[BGP/170] 00:10:15, localpref 100, from 192.168.0.212 AS path: I, validation-state: unverified > to 192.0.2.8 via ge-0/0/2.0 ## Underlay addressing to 192.0.2.12 via ge-0/0/4.0 ## Underlay addressing 1:192.168.0.210:0::050000ff780000067d00::FFFF:FFFF/304 *[BGP/170] 00:12:07, localpref 100, from 192.168.0.210 AS path: I, validation-state: unverified to 192.0.2.8 via ge-0/0/2.0 ## Underlay addressing > to 192.0.2.12 via ge-0/0/4.0 ## Underlay addressing

Significado

A partir da saída de amostra para o comando, o show route receive-protocol bgp 192.168.0.212 ToR1 está recebendo anúncios tipo 1 para as ESIs geradas automaticamente para os gateways IRB anycast no MX1. Também mostra os anúncios do Tipo 2 para endereços MAC e IP IRB anycast (00:00:5e:00:53:01/10.10.0.151 e 00:00:5e:00:53:01/10.20.0.0.0.251) e os endereços MAC e IP físicos da IRB (00:00:50:53:f0/10.10.0.101 e 00:00:5e:00:53:f0/10.20.0.201).

O ToR1 recebe anúncios de rota semelhantes do MX2.

A partir da saída de amostra para o comando, o show route table default-switch.evpn.0 evpn-esi-value 05:00:00:ff:78:00:00:06:7d:00 ToR1 instala os anúncios de ESI recebidos de MX1 (192.168.0.212) e MX2 (192.168.0.210) na tabela de switches padrão.

Verificação de mapeamentos de VLAN de endereços de gateway virtual no ToR1

Propósito

Verifique se os gateways virtuais IRB para VNI 50 e VNI 51 mapeiam corretamente suas VLANs relacionadas nos dispositivos leaf (ToR), para que os hosts finais cheguem ao gateway padrão designado.

Ação

Insira o show ethernet-switching table vlan-id 50 comando para exibir os membros da VLAN 50.

user@ToR1> show ethernet-switching table vlan-id 50

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 3 entries, 3 learned

Routing instance : default-switch

Vlan MAC MAC Logical Active

name address flags interface source

v50 00:00:5e:00:53:01 DR,SD esi.1724 05:00:00:ff:78:00:00:06:7d:00

v50 00:00:5e:00:53:62 DL ge-1/1/0.0

v50 00:00:5e:00:53:f0 D vtep.32769 192.168.0.212

v50 00:00:5e:00:53:e0 D vtep.32770 192.168.0.210

Insira o show ethernet-switching table vlan-id 51 comando para exibir os membros da VLAN 51.

user@@ToR1> show ethernet-switching table vlan-id 51

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 3 entries, 3 learned

Routing instance : default-switch

Vlan MAC MAC Logical Active

name address flags interface source

v51 00:00:5e:00:53:01 DR,SD esi.1725 05:00:00:ff:78:00:00:01:c4:00

v51 00:00:5e:00:53:63 DL ae0.0

v51 00:00:5e:00:53:f0 D vtep.32769 192.168.0.212

v51 00:00:5e:00:53:e0 D vtep.32770 192.168.0.210

Significado

A saída mostra os endereços MAC e ESIs auto-gerados para os gateways IRB anycast. Isso significa que os gateways estão sendo mapeados corretamente para suas respectivas VLANs.

A versão do Junos OS usada nos dispositivos ToR (QFX5100) neste exemplo de configuração equilibra os gateways anycast por VNI. Para um determinado VNI, o switch encaminha o tráfego para um único VTEP.

Verificação da conectividade de tráfego entre a intrasubnet e a intersubnet entre dispositivos de host final

Propósito

Verifique se há conectividade de tráfego entre intrasubnet e intersubnet entre os dispositivos de host final: CE2, CE5 e CE25.

Ação

Digite o run ping 10.10.0.2 comando para ping do dispositivo de host final CE5 para o dispositivo de host final CE2 para verificar o tráfego intrasubnet.

user@CE5# run ping 10.10.0.2 PING 10.10.0.2 (10.10.0.2): 56 data bytes 64 bytes from 10.10.0.2: icmp_seq=0 ttl=64 time=2.063 ms 64 bytes from 10.10.0.2: icmp_seq=1 ttl=64 time=0.790 ms 64 bytes from 10.10.0.2: icmp_seq=2 ttl=64 time=0.888 ms ^C --- 10.10.0.2 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.790/1.247/2.063/0.578 ms

Digite o run ping 10.20.0.25 comando para ping do dispositivo de host final CE5 para o dispositivo de host final CE25 para verificar o tráfego intersubnet.

user@CE5# run ping 10.20.0.25 PING 10.20.0.25 (10.20.0.25): 56 data bytes 64 bytes from 10.20.0.25: icmp_seq=0 ttl=63 time=1.029 ms 64 bytes from 10.20.0.25: icmp_seq=1 ttl=63 time=0.928 ms 64 bytes from 10.20.0.25: icmp_seq=2 ttl=63 time=0.946 ms 64 bytes from 10.20.0.25: icmp_seq=3 ttl=63 time=2.750 ms ^C --- 10.20.0.25 ping statistics --- 4 packets transmitted, 4 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.928/1.413/2.750/0.773 ms

Significado

A intrasubnet (do dispositivo de host final CE5 ao dispositivo de host final CE2) e a intersubnet (do dispositivo de host final CE5 ao dispositivo de host final CE25) estão operacionais.