Métodos de autenticação do Juniper Mist Access Assurance

Implante o Juniper Mist Access Assurance com autenticação 802.1X ou autenticação não-802.1X. Compare as várias opções para selecionar a melhor abordagem para sua organização.

O IEEE 802.1X é um padrão para controle de acesso à rede baseado em porta. Ele fornece um mecanismo para autenticar dispositivos que se conectam a uma LAN ou WLAN por meio de um switch ou ponto de acesso. O Juniper Mist Access Assurance oferece suporte à autenticação 802.1X e à autenticação não-802.1X, que é o MAC Authentication Bypass (MAB), para controle uniforme de acesso em redes com e sem fio.

Oferecemos suporte aos seguintes métodos de acesso seguro com o 802.1X:

- Protocolo de autenticação extensível — Segurança de camada de transporte (EAP-TLS) (baseado em certificado digital)

- EAP-TTLS/PAP (Segurança de camada de transporte em túnel) (baseado em credencial)

Apoiamos os seguintes métodos de autenticação não-802.1X:

- Mac Authentication Bypass (MAB)

- Chave multi-compartilhada (MPSK)

Autenticação baseada em certificados e autenticação baseada em credencial

O método de autenticação 802.1X oferece suporte a base de credencial (nome e senha do usuário) e autenticação baseada em certificados.

Autenticação baseada em certificados

- A autenticação baseada em certificados permite a autenticação mútua entre dispositivos de servidor e cliente e implementa criptografia para fornecer acesso seguro à rede.

- Os certificados digitais usam uma infraestrutura de chave pública (PKI) que requer um par de chaves públicos privados.

- Um provedor de identidade (IdP) é opcional na autenticação baseada em certificados. Você pode usar um IdP para verificar informações de usuários ou dispositivos, como estado da conta e informações de grupo.

- Os certificados são armazenados em armazenamento seguro.

- A autenticação baseada em certificados requer o provisionamento de dispositivos do cliente, para o qual você normalmente usa o gerenciamento de dispositivos móveis (MDM).

O Juniper Mist Access Assurance pode se integrar a qualquer PKI e IdPs baseados na nuvem, como Microsoft Azure AD, Okta ou Google Workspace, para garantir que a autenticação baseada em certificados seja implementada em todos os casos de uso aplicáveis.

Autenticação baseada em senha

- A autenticação baseada em senha requer um IdP para autenticação. À medida que a maioria dos IdPs aplica a autenticação multifa (MFA), a autenticação baseada em senha se torna impraticável em ambientes 802.1X, particularmente em redes sem fio.

- O risco de ataques pessoais no meio é significativo, já que o 802.1X não gerencia bem o MFA, especialmente em uma rede sem fio.

Recomendamos a autenticação baseada em senha apenas para cenários em que uma implantação de PKI não seja imediatamente viável ou durante as transições para a autenticação baseada em certificados. Evite a autenticação 802.1X baseada em senha em redes que oferecem suporte ao BYOD devido a possíveis vetores de ataque do MITM.

Métodos de autenticação 802.1X

O protocolo 802.1X é um padrão IEEE para controle de acesso de rede (NAC) baseado em porta em pontos de acesso com e sem fio. A função principal do 802.1X é definir controles de autenticação para qualquer usuário ou dispositivo que tente acessar uma LAN ou WLAN protegendo LANs Ethernet contra acesso de usuário não autorizado. Além disso, o 802.1X bloqueia todo o tráfego de e para um suplicante (cliente) na interface até que o suplicante apresente suas credenciais e o servidor de autenticação (um servidor RADIUS) os valida.

O mecanismo básico de autenticação 802.1X consiste em três componentes:

- Suplicante — dispositivos do cliente com software de autenticação. O dispositivo cliente busca acesso à rede. Este dispositivo pode ser um computador desktop ou notebook, um tablet, um telefone e assim por diante.

- Autenticador — o gateway inicial, normalmente um switch ou um ponto de acesso (AP) que intercepta a solicitação de acesso do suplicante.

- Authentication Server — compara a ID do suplicante com as credenciais armazenadas em um banco de dados. Se as credenciais e o ID suplicante corresponderem, o suplicante pode acessar a rede.

Vamos entender como o Juniper Mist Access Assurance usa cada um dos métodos de autenticação 802.1X. Veja os casos de uso do Juniper Mist Access Assurance.

EAP-TLS

O EAP-TLS utiliza certificados e criptografia para fornecer autenticação mútua entre o cliente e o servidor. Tanto o cliente quanto o servidor devem receber um certificado digital assinado por uma autoridade de certificado (CA) em que ambas as entidades confiam. Esse método usa certificados nos lados do cliente e do servidor para autenticação. Para essa autenticação, o cliente e o servidor devem confiar no certificado um do outro.

Características

- Usa o TLS para fornecer uma transação de identidade segura

- Um padrão IETF aberto que é universalmente suportado

- Usa certificados X.509 para autenticação

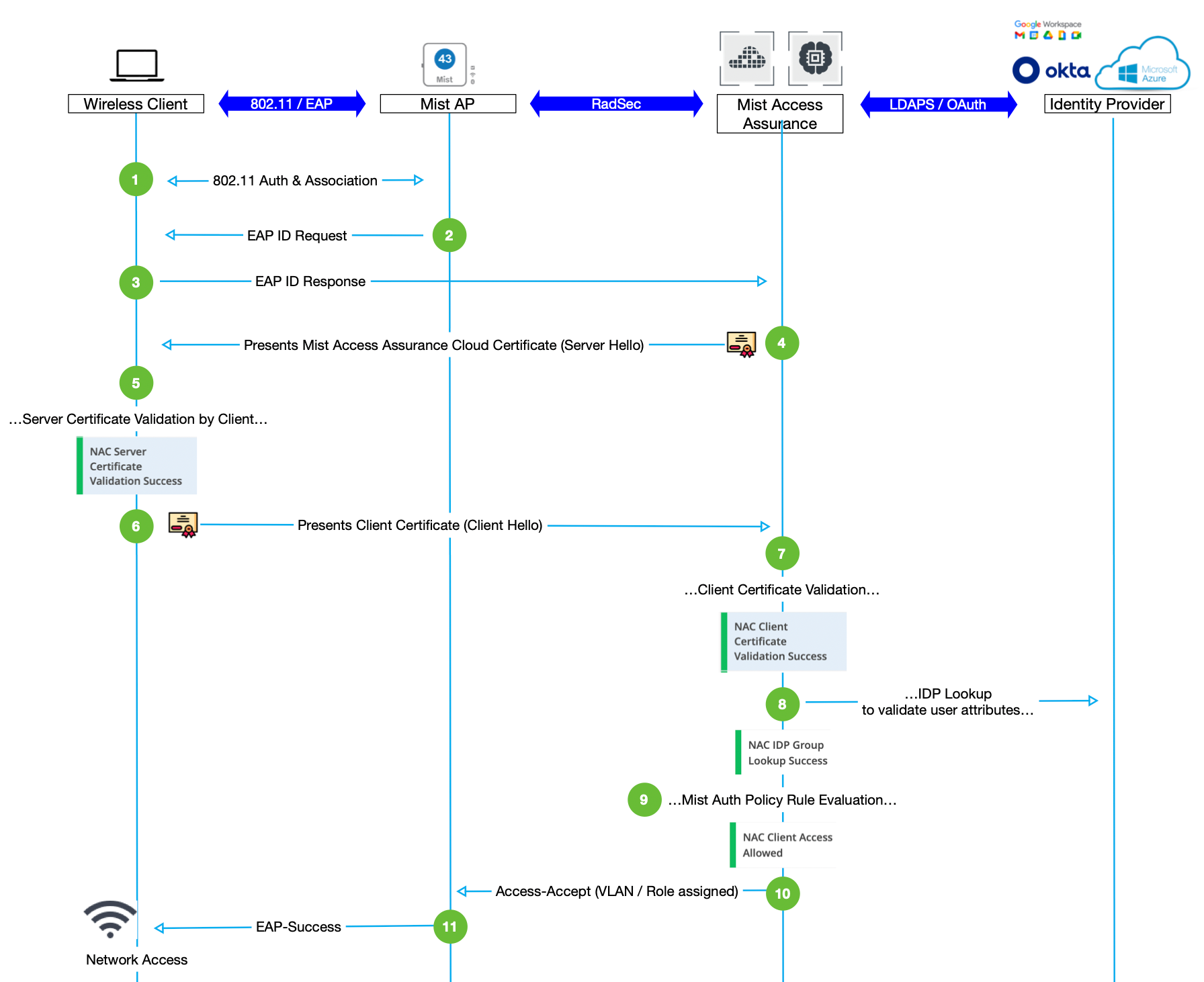

A Figura 1 mostra a sequência de autenticação EAP-TLS.

O padrão 802.1X especifica o EAP como o formato de criptografia para transmissão de dados entre um suplicante e um autenticador.

Este método realiza um aperto de mão de quatro vias com as seguintes etapas:

- O autenticador (por exemplo, um AP) inicia uma solicitação de sessão ou o suplicante (um dispositivo cliente sem fio) envia uma solicitação de iniciação de sessão ao autenticador.

- O autenticador envia uma solicitação de EAP ao suplicante pedindo a identidade do suplicante.

- O suplicante envia uma resposta EAP ao servidor de autenticação (Juniper Mist Access Assurance Cloud) através do autenticador.

- O servidor de autenticação responde ao dispositivo cliente com uma mensagem "Server Hello" que inclui um certificado.

- O suplicante valida o certificado do servidor. Ou seja, o suplicante verfica se o certificado do servidor é assinado por um CA confiável.

- O suplicante envia uma mensagem "Olá ao cliente" através do autenticador para apresentar o certificado de cliente ao serviço Juniper Mist Access Assurance

- O Juniper Mist Access Assurance valida que o certificado de cliente é assinado por um CA confiável.

- O Juniper Mist Access Assurance analisa as fontes do provedor de identidade configurado (IdP) e se conecta a um IdP para verificar o nome do usuário e alguns atributos básicos.

- O Juniper Mist Access Assurance realiza uma pesquisa de políticas e aplica a função e o acesso baseado em permissão ao dispositivo cliente.

- O Juniper Mist Access Assurance envia informações sobre a VLAN e a função atribuída ao autenticador para que ele possa atribuir o suplicante à rede certa.

- O autenticador envia uma mensagem de sucesso EAP e fornece acesso ao suplicante.

Protocolo de autenticação extensível — TLS tunelados (EAP-TTLS/PAP)

O EAP-TTLS-PAP usa credenciais de usuário, como nome de usuário e senha no lado cliente e certificado de servidor no lado do servidor para realizar a autenticação. Quando um dispositivo cliente estabelece um túnel TLS seguro com servidor de autenticação, ele passa credenciais usando protocolo PAP dentro de um túnel criptografado.

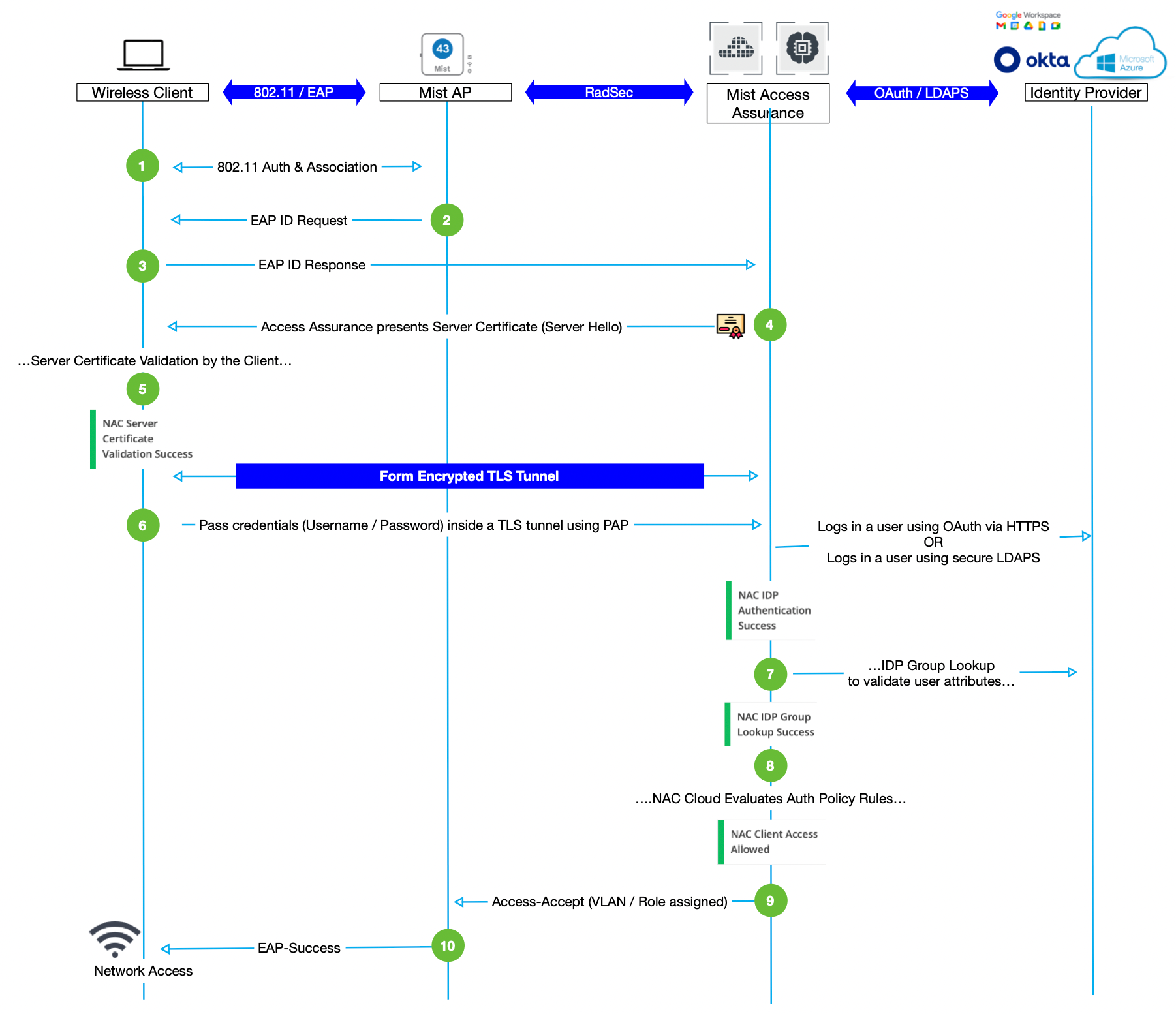

A Figura 2 mostra a sequência de autenticação EAP-TTLS/PAP.

A autenticação EAP-TTLS/PAP envolve as seguintes etapas:

- O autenticador (por exemplo, um AP) inicia uma solicitação de sessão ou o suplicante (um dispositivo cliente sem fio) envia uma solicitação de iniciação de sessão ao autenticador.

- O autenticador envia uma solicitação de EAP solicitando informações de identificação ao suplicante.

- Um suplicante envia uma resposta EAP ao servidor de autenticação (exemplo: Juniper Mist Access Assurance cloud).

- O servidor de autenticação responde ao dispositivo cliente com uma mensagem "Server Hello" que inclui um certificado. O servidor envia a mensagem pelo autenticador.

- O suplicante valida o certificado do servidor. Ou seja, o suplicante verifica se o certificado do servidor é assinado por um CA confiável. Essa validação configura um túnel TLS criptografado.

- O suplicante envia credenciais de conta, como nome do usuário e senha, através de um túnel TLS para o servidor. O suplicante criptografa as informações com o Lightweight Directory Access Protocol sobre SSL (LDAPS) ou OAuth (HTTPS).

- O Juniper Mist Access Assurance realiza uma pesquisa contra suas fontes de provedores de identidade configuradas para encontrar o nome do usuário, juntamente com alguns atributos básicos.

- O Juniper Mist Access Assurance realiza uma pesquisa de políticas e aplica a função e o acesso baseado em permissão ao dispositivo cliente.

- O Juniper Mist Access Assurance envia informações sobre a VLAN e a função atribuída ao autenticador para que ele possa atribuir o suplicante à rede certa.

- O autenticador envia uma mensagem de sucesso EAP e fornece acesso ao suplicante.