Inicie a J-Web

Pré-requisitos para usar a J-Web

Para acessar a interface J-Web para todas as plataformas, seu dispositivo de gerenciamento requer o seguinte software:

Navegadores compatíveis — Mozilla Firefox, Google Chrome e Microsoft Internet Explorer.

Nota:Por padrão, você estabelece uma sessão J-Web por meio de um navegador Web habilitado para HTTPS.

Suporte ao idioma— navegadores de versão em inglês.

Faça login na J-Web

Para fazer login na interface J-Web:

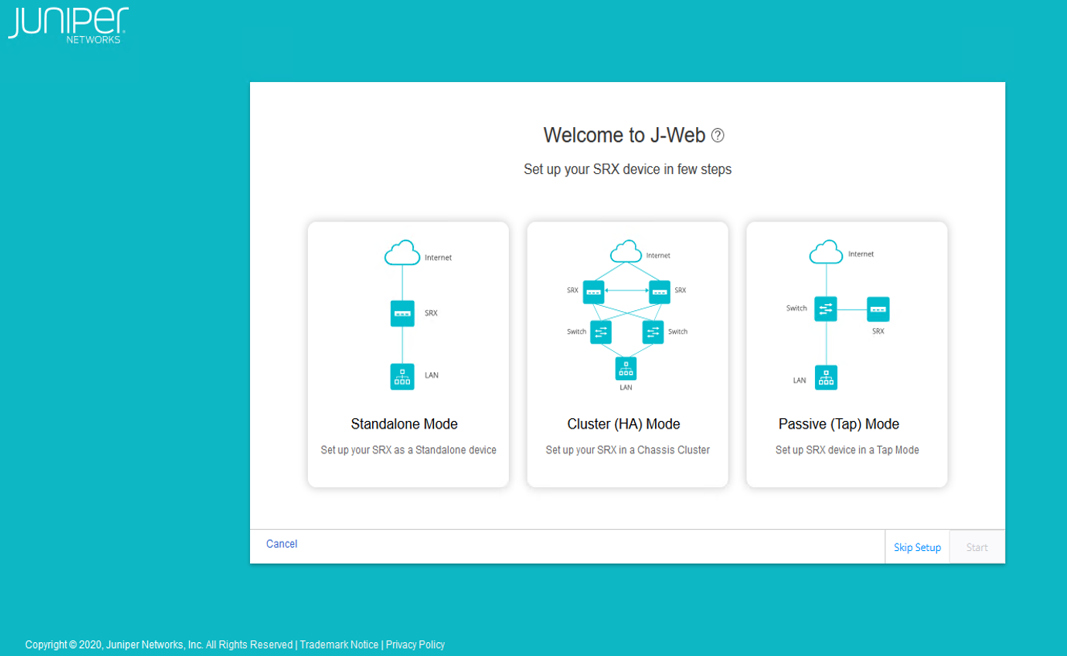

Configure firewalls da Série SRX usando o Assistente de configuração J-Web

Usando o assistente de configuração, você pode executar a configuração passo a passo de um gateway de serviços que pode passar tráfego com segurança.

Você pode escolher um dos seguintes modos de configuração para configurar o gateway de serviços:

Modo autônomo — Configure seu dispositivo da Série SRX para operar em um modo autônomo. Neste modo, você pode configurar configurações básicas, como credenciais de dispositivo, tempo, interface de gerenciamento, zonas e interfaces, servidores DNS e gateways padrão.

Modo cluster (HA) — Configure seu dispositivo da Série SRX para operar em um modo de cluster (HA). No modo cluster, um par de dispositivos são conectados e configurados para operar como um único nó, fornecendo redundância de dispositivos, interface e nível de serviço.

Nota:Você não pode configurar o modo autônomo ou passivo quando seu dispositivo está no modo HA.

Modo passivo (toque) — Configure seu dispositivo da Série SRX para operar em um modo TAP. O modo TAP permite que você monitore passivamente os fluxos de tráfego em uma rede. Se o IPS estiver habilitado, o modo TAP inspeciona o tráfego de entrada e saída para detectar o número de ameaças.

Nota:SRX5000 linha de dispositivos, SRX4600 e dispositivos vSRX não oferece suporte à configuração do modo passivo.

Para ajudar a guiá-lo através do processo, o assistente:

Determina quais tarefas de configuração apresentar a você com base em suas seleções.

Sinaliza qualquer configuração necessária quando você tenta deixar uma página.

Para configurar firewalls da Série SRX usando o assistente de configuração J-Web:

Selecione o modo de configuração que deseja configurar e clique em Iniciar.

A página do Assistente de configuração aparece.

Nota:Se você não quiser realizar a configuração inicial, então:

Clique em Pular a configuração.

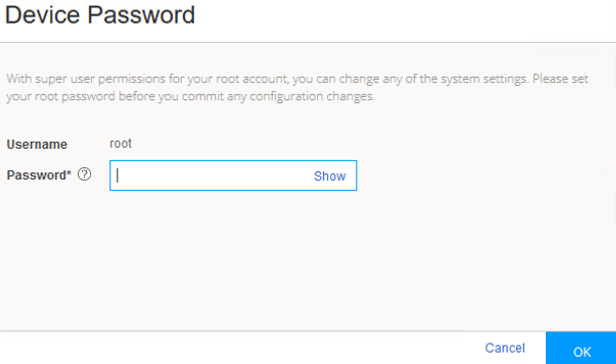

A tela de senha do dispositivo J-Web aparece. Veja a Figura 2

Figura 2: Senha do dispositivo

do dispositivo

Digite a senha raiz.

Clique em OK.

A senha está comprometida com o dispositivo e a página de login J-Web aparece.

Digite o nome de usuário e a senha novamente e clique em Login.

A janela do aplicativo J-Web aparece.

Nota:Você pode escolher a administração de dispositivos > redefinir a configuração por meio do menu J-Web para configurar o dispositivo SRX.

Para modo autônomo e modo passivo (Tap), preencha a configuração de acordo com as diretrizes fornecidas na Tabela 1.

Nota:Se você selecionar o modo cluster (HA), para as informações de configuração, consulte Configuração do cluster (HA).

No assistente de configuração, a senha raiz é obrigatória, e todas as outras opções são opcionais. No modo passivo, a interface de gerenciamento, a interface tap e os serviços são obrigatórios.

Analise os detalhes da configuração. Se quiser alterar a configuração, clique em Editar configuração e clique em Finalizar.

Aguarde o comprometimento da configuração. Uma mensagem de sucesso é exibida assim que toda a configuração estiver comprometida com o dispositivo.

Nota:Se o commit falhar, a J-Web exibirá a mensagem de erro recebida da CLI e permanecerá na última página do assistente. Verifique sua configuração e faça alterações conforme necessário para que o commit seja bem-sucedido.

Para a linha SRX300 de dispositivos e dispositivos SRX550M no modo passivo, uma mensagem adicional será exibida sobre a reinicialização do dispositivo se você tiver habilitado os serviços juniper atp cloud ou inteligência de segurança. Para outros firewalls da Série SRX, o dispositivo não será reiniciado.

Leia se há alguma instrução disponível e clique em Abrir a página de login J-Web.

A página de login J-Web aparece.

Insira o nome de usuário e a senha raiz e clique em Login.

A tela do Launch Pad é exibida até que a UI J-Web seja carregada.

Campo |

Ação |

|---|---|

| Credenciais de dispositivo | |

| Identidade do sistema | |

Nome do dispositivo |

Insira um nome de host. Você pode usar caracteres alfanuméricos, caracteres especiais como o sublinhado (_), o hífen (-) ou o período (.); o comprimento máximo é de 255 caracteres. |

| Conta raiz | |

Username |

Exibe o usuário raiz.

Nota:

Recomendamos que você não use a conta do usuário raiz como uma prática recomendada para gerenciar seus dispositivos. |

Senha |

Digite uma senha. Você pode usar caracteres alfanuméricos e caracteres especiais; o comprimento mínimo é de seis caracteres. |

SSH para usuário raiz |

Habilite essa opção para permitir o login raiz (no dispositivo) usando SSH. |

| Conta administrativa | |

Username |

Insira o nome de usuário administrativo para gerenciar o dispositivo. |

Senha |

Digite a senha do administrador. |

| Tempo | |

| Tempo | |

Fuso horário |

Selecione um fuso horário da lista. |

Fonte de tempo |

Selecione o tempo do servidor NTP, do computador ou do Manual para configurar o tempo do sistema:

|

| Interface de gerenciamento | |

| Interface de gerenciamento

Nota:

Se você alterar o endereço IP de gerenciamento e clicar em Next, uma mensagem de aviso aparece na página de Interface de Gerenciamento de que você precisa usar o novo endereço IP de gerenciamento para fazer login na J-Web porque você pode perder a conectividade para a J-Web. |

|

Interface de gerenciamento |

Selecione uma interface da lista. Se a porta fxp0 for a porta de gerenciamento do seu dispositivo, então a porta do fxp0 será exibida. Você pode alterá-lo conforme necessário ou selecionar Nenhum e prosseguir para a próxima página.

Nota:

|

| IPv4

Nota:

Clique no e-mail para obter o endereço IPv4 ou IPv6 recém configurado em sua caixa de entrada. Isso é útil se você perder a conectividade ao alterar o endereço IP de gerenciamento para outra rede. |

|

Endereço de gerenciamento |

Insira um endereço IPv4 válido para a interface de gerenciamento.

Nota:

Se a porta fxp0 for a porta de gerenciamento do seu dispositivo, então o endereço IP padrão da porta Daxp0 será exibido. Você pode mudá-lo, se necessário. |

Máscara de sub-rede de gerenciamento |

Digite uma máscara de sub-rede para o endereço IPv4. Se você mudou o endereço de gerenciamento, use o novo endereço IP para acessar a J-Web. |

Rota estática |

Insira um endereço IPv4 para a rota estática para rotear para os outros dispositivos de rede. |

Máscara de sub-rede de rota estática |

Digite uma máscara de sub-rede para o endereço IPv4 de rota estática. |

Gateway de próximo salto |

Digite um endereço IPv4 válido para o próximo salto. |

| IPv6 | |

Acesso ao gerenciamento |

Insira um endereço IPv6 válido para a interface de gerenciamento. |

Prefixo de sub-rede de gerenciamento |

Insira um comprimento de prefixo de sub-rede para o endereço IPv6. |

Rota estática |

Insira um endereço IPv6 para a rota estática, se necessário, para alcançar o dispositivo através da interface de gerenciamento. |

Prefixo de sub-rede de rota estática |

Insira um comprimento de prefixo de sub-rede para o endereço IPv6 de rota estática. |

Gateway de próximo salto |

Insira um endereço IPv6 válido para o próximo salto. |

| Protocolos de acesso

Nota:

Essa opção está disponível para todas as portas, exceto o fxp0. |

|

HTTPS |

Essa opção é habilitada por padrão. |

SSH |

Essa opção é habilitada por padrão. |

Ping |

Habilite essa opção para o serviço de ping. |

DHCP |

Habilite essa opção para o serviço DHCP. |

NETCONF |

Habilite essa opção para o serviço NETCONF. |

| Zonas e interfaces | |

| Política de segurança

Nota:

Essa opção está disponível apenas para o modo Autônomo. Para o modo Passivo (Toque), essa opção está disponível nas Configurações da torneira. |

|

Da Zona |

Nome da zona de origem. No modo autônomo, permite todo o tráfego da zona de confiança. |

Para a zona |

Nome da zona de destino. No modo autônomo, permite todo o tráfego da zona de confiança até a zona não confiável. |

Fonte |

Nome do endereço de origem (não o endereço IP) de uma política. |

Destino |

Nome do endereço de destino. |

Aplicativo |

Nome de uma aplicação pré-configurada ou personalizada da correspondência da política. |

Ação |

Medidas tomadas quando uma correspondência ocorre conforme especificado na política. |

| Zonas — exibe a configuração de zonas confiáveis e não confiáveis disponíveis. |

|

| Interfaces de zona de confiança

Nota:

Essa opção está disponível apenas para o modo Autônomo. |

|

Adicionar interface de zona de confiança |

Clique + para adicionar interface de zona de confiança. Para obter mais informações sobre os campos, veja Tabela 2. |

Edite a interface da zona de confiança |

Selecione uma interface e clique no ícone de lápis no canto direito da tabela para modificar a configuração. |

Delete a interface da zona de confiança |

Selecione uma interface e clique no ícone de exclusão no canto superior direito da tabela. Aparece uma janela de confirmação. Clique em Sim para excluir a interface selecionada ou clique em Não descartar. |

Interface de zona de pesquisa |

Clique no ícone de pesquisa no canto direito da tabela para localizar rapidamente uma zona ou uma interface. |

Interface detalhada da view trust zone |

Passe o mouse sobre o nome da interface e clique no ícone de visualização detalhada para visualizar os detalhes da zona e da interface. |

| Interfaces de zona de confiança — configurações de nível de zona | |

Nome da zona |

Veja o nome da zona de confiança preenchido nas configurações padrão de fábrica do seu dispositivo.

Nota:

Para modo autônomo, a confiança e as zonas não confiáveis são criadas por padrão, mesmo que essas zonas não estejam disponíveis nas configurações padrão da fábrica. |

Descrição |

Insira a descrição da zona de confiança. |

Serviços de sistema |

Habilite essa opção para os tipos de tráfego que podem chegar ao dispositivo em uma interface específica. Por padrão, essa opção está habilitada. Você pode desabilitar se necessário. |

Protocolos |

Habilite essa opção de configurar o dispositivo para realizar filtragem de tráfego de rede stateful em pacotes de rede usando protocolos de tráfego de rede (por exemplo, TCP e UDP). Por padrão, essa opção está habilitada. Você pode desabilitar se necessário. |

Rastreamento de aplicativos |

Habilite essa opção de coletar estatísticas de byte, pacote e duração para fluxos de aplicativos na zona especificada. |

Log de identidade de origem |

Habilite essa opção para que o dispositivo registre as informações de identidade do usuário com base na zona de origem configurada na política de segurança. |

| Interfaces de zona não confiáveis | |

Adicione uma interface de zona não confiável |

Clique + para adicionar uma interface de zona não confiável. Para obter mais informações sobre os campos, veja Tabela 3. |

Edite interface de zona não confiável |

Selecione uma interface e clique no ícone de lápis no canto direito da tabela para modificar a configuração. |

Exclua interface de zona não confiável |

Selecione uma interface e clique no ícone de exclusão no canto superior direito da tabela. Aparece uma janela de confirmação. Clique em Sim para excluir a interface selecionada ou clique em Não descartar. |

Pesquise uma interface de zona não confiável |

Clique no ícone de pesquisa no canto direito da tabela para localizar rapidamente uma zona ou uma interface. |

Visualização detalhada de interface de zona não confiável |

Passe o mouse sobre o nome da interface e clique no ícone de visualização detalhada para visualizar os detalhes da zona e da interface. |

| Interfaces de zona não confiáveis — configurações de nível de zona | |

Nome da zona |

Veja o nome da zona não confiável preenchido das configurações padrão de fábrica do seu dispositivo.

Nota:

Para modo autônomo, a confiança e as zonas não confiáveis são criadas por padrão, mesmo que essas zonas não estejam disponíveis nas configurações padrão da fábrica. |

Descrição |

Digite a descrição da zona não confiável. |

Rastreamento de aplicativos |

Habilite essa opção de coletar estatísticas de byte, pacote e duração para fluxos de aplicativos na zona especificada. |

Log de identidade de origem |

Habilite essa opção para que o dispositivo registre as informações de identidade do usuário com base na zona de origem configurada na política de segurança. |

| Servidores DNS e gateways padrão | |

| Servidores DNS | |

Servidor DNS 1 |

Digite o endereço IPv4 ou IPv6 da DNS primária. |

Servidor DNS 2 |

Digite o endereço IPv4 ou IPv6 do DNS secundário. |

| Gateway padrão | |

Gateway padrão (IPv4) |

Digite o endereço IPv4 do próximo destino possível para qualquer rede. |

Gateway padrão (IPv6) |

Digite o endereço IPv6 do próximo destino possível para qualquer rede. |

| Toque em Configurações

Nota:

Essa opção está disponível apenas para o modo Passivo (Tap). |

|

| Toque em Configurações | |

Toque em interface |

Selecione a interface da lista. |

Inspeção de túnel IP-IP |

Habilite essa opção para que o dispositivo da Série SRX inspecione a passagem pelo tráfego por um túnel IP-IP. |

Inspeção de túnel GRE |

Habilite essa opção para que o dispositivo da Série SRX inspecione a passagem pelo tráfego por um túnel GRE. |

| Política de segurança e serviços avançados

Nota:

Seu dispositivo deve ter conectividade à internet para usar serviços de IPS, filtragem de Web, Juniper ATP Cloud e segurança de inteligência contra ameaças. |

|

Da Zona |

Nome da zona de origem. No modo Tap, permite todo o tráfego da zona de torneira. |

Para a zona |

Nome da zona de destino. No modo Tap, permite todo o tráfego da zona TAP até a zona TAP. |

Fonte |

Nome do endereço de origem (não o endereço IP) de uma política. |

Destino |

Nome do endereço de destino. |

Aplicativo |

Nome de uma aplicação pré-configurada ou personalizada da correspondência da política. |

Ação |

Medidas tomadas quando uma correspondência ocorre conforme especificado na política. |

| UTM | |

UTM |

Habilite essa opção para a configuração de serviços UTM. |

Licença |

Digite a chave da licença UTM e clique em Licença de instalação para adicionar uma nova licença.

Nota:

|

Tipo UTM |

Selecione uma opção para configurar os recursos de UTM:

|

Tipo de filtragem de Web |

Selecione uma opção:

|

| IPS | |

IPS |

Habilite essa opção para instalar as assinaturas IPS. |

Licença |

Digite a chave da licença e clique em Instalar licença para adicionar uma nova licença.

Nota:

O processo de instalação pode levar alguns minutos. |

Assinatura IPS |

Clique em Navegar para navegar até a pasta de pacote de assinatura IPS e selecioná-la. Clique em Instalar para instalar o pacote de assinatura IPS selecionado.

Nota:

Você pode baixar o pacote offline de assinatura IPS em https://support.juniper.net/support/downloads/. |

| Nuvem ATP | |

Nuvem ATP |

Habilite essa opção de usar os serviços juniper ATP Cloud.

Nota:

Após a configuração do Juniper ATP Cloud ser empurrada, apenas a linha SRX300 de dispositivos e dispositivos SRX550M são reiniciados. Seu dispositivo deve ter conectividade à internet para permitir o processo de inscrição no Juniper ATP Cloud por meio da J-Web. |

| Inteligência de segurança | |

Inteligência de segurança |

Habilite essa opção de usar serviços de inteligência de segurança.

Nota:

Após a configuração da Inteligência de Segurança ser empurrada, apenas a linha SRX300 de dispositivos e dispositivos SRX550M são reiniciados. Seu dispositivo deve ter conectividade à internet para permitir o processo de inscrição no Juniper ATP Cloud por meio da J-Web. |

| Firewall do usuário | |

Firewall do usuário |

Habilite essa opção de usar serviços de firewall do usuário. |

Nome do domínio |

Digite um nome de domínio para Active Directory. |

Controlador de domínio |

Digite o endereço IP do controlador de domínio. |

Username |

Insira um nome de usuário para ter privilégio de administrador. |

Senha |

Digite uma senha para privilégio do administrador. |

Campo |

Ação |

|---|---|

| Geral | |

Tipo (família) |

|

Interfaces |

Selecione uma interface da coluna Disponível e mova-a para a coluna Selecionada.

Nota:

Essa opção está disponível apenas para o tipo de família Switching. |

| VLAN

Nota:

Essa opção está disponível apenas para o tipo de família Switching. |

|

Nome |

Insira um nome exclusivo para a VLAN. |

VLAN ID |

Insira a ID de VLAN. |

| IPv4 | |

Endereço IPv4 |

Insira um endereço IPv4 válido para a comutação ou a interface de roteamento. |

Máscara de sub-rede |

Digite uma máscara de sub-rede para o endereço IPv4. |

| IPv6 | |

Endereço IPv6 |

Insira um endereço IPv6 válido para a comutação ou a interface de roteamento. |

Prefixo de sub-rede |

Insira um prefixo de sub-rede para o endereço IPv6. |

| Servidor local DHCP | |

Servidor local DHCP |

Habilite essa opção para configurar o switch para funcionar como um servidor local DHCP estendido. |

Nome do grupo |

Digite o nome do grupo DHCP. |

Endereço de início da piscina |

Digite o endereço IPv4 inicial da faixa de endereço do pool de servidor DHCP. Esse endereço deve estar na rede IPv4. |

Endereço final do pool |

Digite o endereço IPv4 final da faixa de endereço do pool de servidor DHCP. Esse endereço deve estar na rede IPv4.

Nota:

Este endereço deve ser maior do que o endereço especificado no endereço inicial do Pool. |

Propagar configurações a partir de |

Selecione uma opção da lista. Propagação de configurações de TCP/IP (como DNS e endereço de gateway) recebidas na interface do dispositivo atuando como cliente DHCP. |

| Serviços e protocolos | |

Serviços de sistema |

Selecione os serviços de sistema da lista na coluna Disponível e clique na seta direita para movê-los para a coluna Selecionada. As opções disponíveis são:

|

Protocolos |

Selecione protocolos da lista na coluna Disponível e clique na seta direita para movê-la para a coluna Selecionada. As opções disponíveis são:

|

Campo |

Ação |

|---|---|

| Geral | |

Interface |

Selecione uma interface da lista. |

Unidade de interface |

Digite o valor da unidade de interface. |

VLAN ID |

Insira a ID de VLAN.

Nota:

A ID de VLAN é obrigatória se a unidade de interface for superior a zero. |

Descrição |

Digite a descrição da interface. |

Modo de endereço |

Selecione um modo de endereço para a interface. As opções disponíveis são CLIENTE DHCP, PPPoE (PAP), PPPoE (CHAP) e IP estático.

Nota:

O PPPoE (PAP) e o PPPoE (CHAP) não têm suporte para SRX5000 linha de dispositivos e se algum dos dispositivos estiver no modo passivo. |

Username |

Insira um nome de usuário para autenticação de PPPoE (PAP) ou PPPoE (CHAP). |

Senha |

Digite uma senha para autenticação de PPPoE (PAP) ou PPPoE (CAPE). |

| IPv4

Nota:

Essa opção está disponível apenas para o modo de endereço IP estático. |

|

Endereço IPv4 |

Insira um endereço IPv4 válido para a interface. |

Máscara de sub-rede |

Digite uma máscara de sub-rede para o endereço IPv4. |

| IPv6

Nota:

Essa opção está disponível apenas para o modo de endereço IP estático. |

|

Endereço IPv6 |

Insira um endereço IPv6 válido para a interface. |

Prefixo de sub-rede |

Insira um prefixo de sub-rede para o endereço IPv6. |

| Serviços e protocolos | |

Serviços de sistema |

Selecione os serviços de sistema da lista na coluna Disponível e clique na seta direita para movê-los para a coluna Selecionada. |

Protocolos |

Selecione protocolos da lista na coluna Disponível e clique na seta direita para movê-la para a coluna Selecionada. |

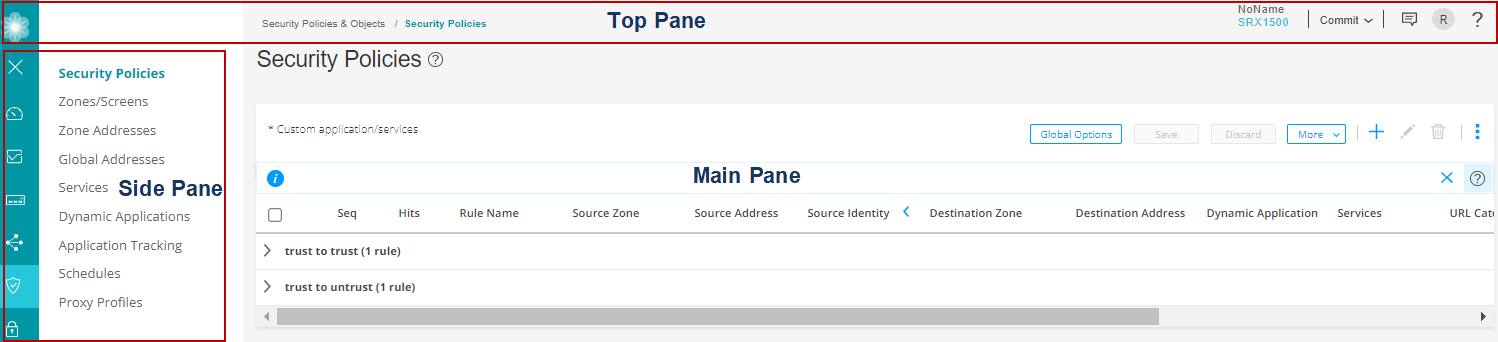

Primeira olhada na J-Web

Cada página da interface J-Web é dividida nos seguintes painéis (ver Figura 3):

Plataforma de lançamento — exibe detalhes de alto nível da identificação do sistema, usuários ativos e status da interface.

Painel superior — exibe a identificação de informações e links.

Painel lateral — exibe subtarefas do painel, monitor, administração de dispositivos, rede, políticas de segurança e objetos, serviços de segurança e tarefas vpn atualmente exibidas no painel principal. Clique em um item para acessá-lo no painel principal.

Painel principal — Local onde você monitora, configura, visualiza ou gera relatórios e administra o dispositivo da Juniper Networks inserindo informações em caixas de texto, fazendo seleções e clicando em botões.

na J-Web

na J-Web