NESTA PÁGINA

Criação de rotas de VPN exclusivas usando tabelas VRF

Entenda as tabelas de roteamento e encaminhamento virtual

Para separar as rotas de uma VPN das rotas na Internet pública ou as de outras VPNs, o roteador PE cria uma tabela de roteamento separada para cada VPN, chamada de tabela de roteamento e encaminhamento VPN (VRF). O roteador PE cria uma tabela VRF para cada VPN que tem uma conexão com um roteador CE. Qualquer cliente ou site que pertence à VPN pode acessar apenas as rotas nas tabelas VRF para essa VPN.

A Figura 1 ilustra as tabelas VRF criadas nos roteadores PE. Os três roteadores PE têm conexões com roteadores CE que estão em duas VPNs diferentes, de modo que cada roteador PE cria duas tabelas VRF, uma para cada VPN.

VRF

VRF

Cada tabela VRF é povoada a partir de rotas recebidas de locais CE conectados diretamente associados a essa instância de roteamento VRF e de rotas recebidas de outros roteadores PE que passaram pela filtragem da comunidade BGP e estão na mesma VPN.

Cada roteador PE também mantém uma tabela de roteamento global (inet.0) para alcançar outros roteadores dentro e fora da rede principal do provedor.

Cada conexão do cliente (ou seja, cada interface lógica) está associada a uma tabela VRF. Apenas a tabela VRF associada a um site do cliente é consultada para pacotes desse site.

Você pode configurar o roteador para que, se um próximo salto para um destino não for encontrado na tabela VRF, o roteador realiza uma pesquisa na tabela de roteamento global, que é usada para acesso à Internet.

O Junos OS usa as seguintes tabelas de roteamento para VPNs:

-

bgp.l3vpn.0 — As rotas de lojas aprendidas com outros roteadores DEP. As rotas na tabela de roteamento bgp.l3vpn.0 são copiadas em um VRF de Camada 3 quando há uma política de importação VRF correspondente no roteador PE. Esta tabela está presente apenas em roteadores PE, e não armazena rotas recebidas de roteadores CE conectados diretamente.

Quando um roteador PE recebe uma rota de outro roteador PE, ele coloca a rota em sua tabela de roteamento bgp.l3vpn.0. A rota é resolvida usando as informações na tabela de roteamento inet.3. A rota resultante é convertida em formato IPv4 e redistribuída para todas as tabelas de roteamento .inet.0 no roteador PE se for compatível com a política de importação de VRF. routing-instance-name

A tabela bgp.l3vpn.0 também é usada para resolver rotas pelos túneis MPLS que conectam os roteadores PE. Essas rotas estão armazenadas na tabela de roteamento inet.3 . A conectividade do roteador PE-to-PE deve existir no inet.3 (não apenas no inet.0) para que as rotas de VPN sejam resolvidas corretamente.

Quando um roteador está anunciando rotas unicast VPN-IPv4 não locais e o roteador é um refletor de rota ou está realizando peering externo, as rotas unicast VPN-IPv4 são automaticamente exportadas para a tabela de roteamento VPN (bgp.l3vpn.0). Isso permite que o roteador realize a seleção de caminhos e anuncie na tabela de roteamento bgp.l3vpn.0 .

Para determinar se deve adicionar uma rota à tabela de roteamento bgp.l3vpn.0 , o Junos OS verifica-a contra as políticas de importação de instâncias VRF para todas as VPNs configuradas no roteador PE. Se a rota VPN-IPv4 combinar com uma das políticas, ela será adicionada à tabela de roteamento bgp.l3vpn.0 . Para exibir as rotas na tabela de roteamento bgp.l3vpn.0 , use a tabela de rotas show bgp.l3vpn.0 .

-

routing-instance-name.inet.0 — Armazena todas as rotas IPv4 unicast recebidas de roteadores CE conectados diretamente em uma instância de roteamento (ou seja, em uma única VPN) e todas as rotas estáticas explicitamente configuradas na instância de roteamento. Esta é a tabela VRF e está presente apenas em roteadores PE. Por exemplo, para uma instância de roteamento chamada VPN-A, a tabela de roteamento para esse exemplo é chamada VPN-A.inet.0.

Quando um roteador CE anuncia um roteador PE, o roteador PE coloca a rota na tabela de roteamento .inet.0 correspondente routing-instance-name e anuncia a rota para outros roteadores PE se passar por uma política de exportação VRF. Entre outras coisas, essa política marca a rota com o diferencial de rota (alvo de rota) que corresponde ao site vpn ao qual o CE pertence. Um rótulo também é alocado e distribuído com a rota. A tabela de roteamento bgp.l3vpn.0 não está envolvida nesse processo.

A routing-instance-nametabela .inet.0 também armazena rotas anunciadas por um roteador PE remoto que correspondem à política de importação de VRF para essa VPN. O roteador PE redistribuiu essas rotas de sua tabela bgp.l3vpn.0 .

As rotas não são redistribuídas da routing-instance-nametabela .inet.0 para a tabela bgp.l3vpn.0 ; elas são anunciadas diretamente para outros roteadores PE.

Para cada routing-instance-nametabela de roteamento .inet.0 , uma tabela de encaminhamento é mantida no Mecanismo de encaminhamento de pacotes do roteador. Esta tabela é mantida, além das tabelas de encaminhamento que correspondem às tabelas de roteamento inet.0 e mpls.0 do roteador. Assim como nas tabelas de roteamento inet.0 e mpls.0 , as melhores rotas da tabela de routing-instance-nameroteamento .inet.0 são colocadas na tabela de encaminhamento.

Para exibir as rotas na routing-instance-nametabela .inet.0 , use a tabela routing-instance-namede rotas de exibição .inet.0 .

-

inet.3 — armazena todas as rotas MPLS aprendidas com a sinalização de LDP e RSVP feita para tráfego VPN. A tabela de roteamento armazena as rotas MPLS apenas se a opção bgp-igp de engenharia de tráfego não estiver habilitada.

Para que as rotas de VPN sejam resolvidas corretamente, a tabela inet.3 deve conter rotas para todos os roteadores PE na VPN.

Para exibir as rotas na tabela inet.3 , use a tabela de rotas show inet.3 .

-

inet.0 — Armazena rotas aprendidas pelas sessões do IBGP entre os roteadores DEP. Para fornecer acesso à Internet aos sites de VPN, configure a routing-instance-nametabela de roteamento .inet.0 para conter uma rota padrão para a tabela de roteamento inet.0.

Para exibir as rotas na tabela inet.0 , use a tabela de rotas show inet.0 .

As seguintes políticas de roteamento, definidas em declarações de importação e exportação de VRF, são específicas para tabelas VRF.

-

Política de importação — Aplicada às rotas VPN-IPv4 aprendidas com outro roteador PE para determinar se a rota deve ser adicionada à tabela de roteamento bgp.l3vpn.0 do roteador PE. Cada instância de roteamento em um roteador PE tem uma política de importação VRF.

-

Política de exportação — Aplicada a rotas VPN-IPv4 que são anunciadas para outros roteadores PE. As rotas VPN-IPv4 são rotas IPv4 que foram anunciadas por roteadores CE conectados localmente.

O processamento de rota VPN difere do processamento normal de rotas BGP de uma maneira. No BGP, as rotas são aceitas se não forem explicitamente recusadas pela política de importação. No entanto, como muitas outras rotas de VPN são esperadas, o Junos OS não aceita (e, portanto, armazena) rotas de VPN a menos que a rota corresponda a pelo menos uma política de importação de VRF. Se nenhuma política de importação de VRF aceitar explicitamente a rota, ela será descartada e nem mesmo armazenada na tabela bgp.l3vpn.0 . Como resultado, se uma mudança de VPN ocorrer em um roteador PE — como adicionar uma nova tabela VRF ou mudar uma política de importação de VRF — o roteador PE envia uma mensagem de atualização de rota BGP para os outros roteadores PE (ou para o refletor de rota se isso faz parte da topologia de VPN) para recuperar todas as rotas de VPN para que eles possam ser reavaliados para determinar se eles devem ser mantidos ou descartados.

Veja também

Entendendo a localização vrf em VPNs de camada 3

Em uma VPN de Camada 3, para separar rotas de uma VPN de rotas na Internet pública ou aquelas em outras VPNs, o roteador PE cria uma tabela de roteamento separada para cada VPN, chamada de tabela de roteamento e encaminhamento virtual (VRF). Cada VRF usa um diferencial de rota e um alvo de rota para diferenciar outras VPNs para que cada VRF atinja uma VPN em uma rede pública. O roteador PE cria uma tabela VRF para cada VPN que tem uma conexão com um roteador CE. Qualquer cliente ou site que pertence à VPN pode acessar apenas as rotas nas tabelas VRF para essa VPN.

Os roteadores PE em uma implantação de VPN de Camada 3 têm dois tipos de placas de linha hospedando as seguintes interfaces:

Interfaces voltadas para CE

Interfaces voltadas para o núcleo

Um FPC pode ser voltado para o núcleo ou voltado para o CE.

Os VRFs estão presentes nessas placas de linha e atualmente, no Junos OS, todas as rotas de todos os VRFs estão presentes em todas as placas de linha, juntamente com next hops encadeados em todos os FPCs. Isso usa a memória em cada placa de linha. Como o tráfego a partir de interfaces voltadas para CE entra apenas pelos FPCs voltados para CE correspondentes, todas as rotas e próximos saltos não precisam estar presentes em todas as placas de linha. A localização vrf fornece um mecanismo para a localização de rotas de VRF para placas de linha específicas para ajudar a maximizar o número de rotas que um roteador pode lidar. As interfaces voltadas para CE localizam todas as rotas do tipo VRF de instância para uma placa de linha específica. Se as interfaces voltadas para CE forem interfaces lógicas como AE, RLSQ ou IRB, então um número de placa de linha precisa ser configurado para localizar rotas. As placas de linha voltadas para o núcleo armazenam todas as rotas VRF. Essas placas precisam ser configuradas como padrão voltado para o núcleo de VPN ou apenas voltados para o núcleo de VPN. As placas de linha voltadas para o núcleo armazenam rotas de todos os VRFs, e eles são dos seguintes tipos:

vpn-core-facing-default — O FPC voltado para o núcleo instala todas as rotas e próximos saltos das rotas VRF.

vpn-core-facing-only — O FPC voltado para o núcleo instala todas as rotas e não armazena próximos saltos das rotas VRF.

Os FPCs voltados para o núcleo podem ser configurados como padrão voltado para o núcleo ou apenas voltados para o núcleo.

Maximizando as rotas de VPN usando a localização VRF para VPNs de camada 3

A localização de roteamento e encaminhamento virtual (VRF) fornece um mecanismo para a localização de rotas de VRF para placas de linha específicas para ajudar a maximizar o número de rotas que um roteador pode lidar. As interfaces voltadas para CE localizam todas as rotas do tipo VRF de instância para uma placa de linha específica. Se as interfaces voltadas para CE forem interfaces lógicas como AE/RLSQ/IRB, a placa de linha precisa ser configurada para localizar rotas. As placas de linha voltadas para o núcleo armazenam todas as rotas VRF. Essas placas precisam ser configuradas apenas como padrão voltado para o núcleo de VPN ou voltado para o núcleo de VPN. Para configurar a localização de VRF, configure a localized-fib declaração no nível de [edit routing-instances instance-name routing-options] hierarquia e configure a vpn-localization declaração no nível de [edit chassis fpc fpc-slot] hierarquia. O show route vpn-localization comando exibe as informações de localização de todos os VRFs do sistema.

Antes de começar a localizar a tabela VRF:

Configure as interfaces.

Configure os protocolos de roteamento e sinalização.

Para configurar a localização do VRF:

Exemplo: melhoria da escalabilidade usando a localização vrf para VPNs de camada 3

Este exemplo mostra como configurar a localização vrf em roteadores da Série MX, o que permite melhorar a escalabilidade de VPN nos roteadores da Série MX.

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:

-

Cinco plataformas de roteamento universal 5G da Série MX

-

Junos OS Release 14.2 ou posterior em todos os dispositivos

Antes de começar:

-

Configure as interfaces do dispositivo.

-

Configure o protocolo BGP.

Visão geral

Começando pelo Junos OS Release 14.2, a localização vrf fornece um mecanismo para a localização de rotas de VRF para placas de linha específicas, o que ajuda a maximizar o número de rotas que um roteador pode lidar. As interfaces voltadas para CE localizam todas as rotas do tipo VRF de instância para uma placa de linha específica. Se as interfaces voltadas para CE forem interfaces lógicas como AE, RLSQ ou IRB, a placa de linha precisa ser configurada para localizar rotas. As placas de linha voltadas para o núcleo armazenam todas as rotas VRF. Essas placas precisam ser configuradas apenas como padrão voltado para o núcleo de VPN ou voltado para o núcleo de VPN. Para configurar a localização de VRF, configure a declaração de localized-fib configuração no nível de [edit routing-instances instance-name routing-options] hierarquia e configure vpn-localization no nível de [edit chassis fpc fpc-slot] hierarquia. O show route vpn-localization comando exibe as informações de localização de todos os VRFs do sistema.

Topologia

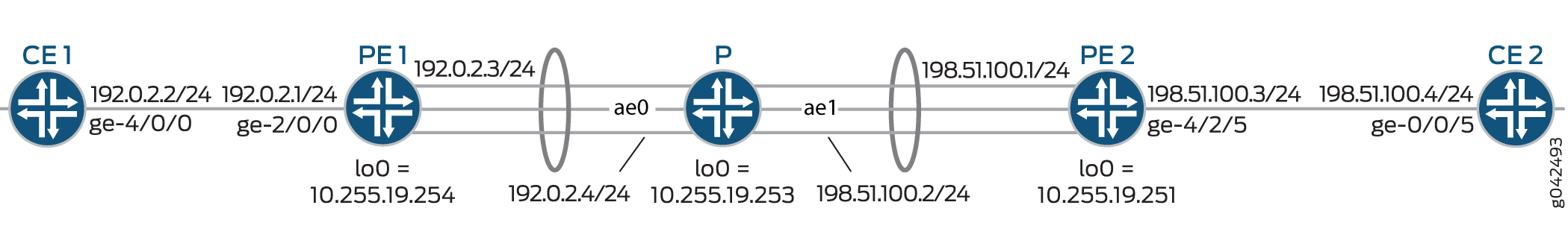

Na topologia mostrada na Figura 2, a localização vrf está configurada no dispositivo PE1.

VRF

VRF

Configuração

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova qualquer quebra de linha, altere os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar commit no modo de configuração.

CE1

set interfaces ge-4/0/0 unit 0 family inet address 192.0.2.2/24

set interfaces ge-4/0/0 unit 0 family inet6 address abcd:a:a:a:1::2/126

set protocols bgp group vpn1 type external

set protocols bgp group vpn1 export direct

set protocols bgp group vpn1 peer-as 10

set protocols bgp group vpn1 neighbor 192.0.2.1 family inet unicast

set protocols bgp group vpn1 neighbor abcd:a:a:a:1::1 family inet6 unicast

set policy-options policy-statement direct from protocol direct

set policy-options policy-statement direct then accept

set policy-options policy-statement load-balancing-policy then load-balance per-packet

set routing-options autonomous-system 100

set routing-options forwarding-table export load-balancing-policy

PE1

set chassis redundancy graceful-switchover

set chassis aggregated-devices ethernet device-count 16

set chassis fpc 8 vpn-localization vpn-core-facing-only

set chassis network-services enhanced-ip

set interfaces ge-2/0/0 unit 0 family inet address 192.0.2.1/24

set interfaces ge-2/0/0 unit 0 family inet6 address abcd:a:a:a:1::1/126

set interfaces ge-8/1/0 gigether-options 802.3ad ae0

set interfaces ge-8/1/9 gigether-options 802.3ad ae0

set interfaces ae0 unit 0 family inet address 192.0.2.3/24

set interfaces ae0 unit 0 family iso

set interfaces ae0 unit 0 family mpls

set interfaces lo0 unit 1 family inet address 10.255.19.254/24

set interfaces lo0 unit 1 family inet6 address abcd::10:0:1:1/128

set policy-options policy-statement direct from protocol direct

set policy-options policy-statement direct then accept

set policy-options policy-statement load-balancing-policy then load-balance per-packet

set protocols rsvp interface ae0.0

set protocols mpls ipv6-tunneling

set protocols mpls icmp-tunneling

set protocols mpls label-switched-path pe1-pe2-p2mp-1 from 10.255.19.254

set protocols mpls label-switched-path pe1-pe2-p2mp-1 to 10.255.19.251

set protocols mpls label-switched-path pe1-pe2-p2mp-1 link-protection

set protocols mpls label-switched-path pe1-pe2-p2mp-1 p2mp vpn1-p2mp

set protocols mpls label-switched-path pe1-pe3-p2mp-1 from 10.255.19.254

set protocols mpls label-switched-path pe1-pe3-p2mp-1 to 10.255.19.203

set protocols mpls label-switched-path pe1-pe3-p2mp-1 link-protection

set protocols mpls label-switched-path pe1-pe3-p2mp-1 p2mp vpn1-p2mp

set protocols mpls interface ae0.0

set protocols bgp group mpbg type internal

set protocols bgp group mpbg local-address 10.255.19.254

set protocols bgp group mpbg family inet unicast

set protocols bgp group mpbg family inet-vpn unicast

set protocols bgp group mpbg family inet6 unicast

set protocols bgp group mpbg family inet6-vpn unicast

set protocols bgp group mpbg family inet-mvpn signaling

set protocols bgp group mpbg family inet6-mvpn signaling

set protocols bgp group mpbg neighbor 10.255.19.253

set protocols ospf traffic-engineering

set protocols ospf area 0.0.0.0 interface ae0.0

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ldp interface ae0.0

set routing-instances vpn1 instance-type vrf

set routing-instances vpn1 interface ge-2/0/0.0

set routing-instances vpn1 interface lo0.1

set routing-instances vpn1 route-distinguisher 1:1

set routing-instances vpn1 provider-tunnel rsvp-te static-lsp vpn1-p2mp

set routing-instances vpn1 vrf-target target:1:1

set routing-instances vpn1 vrf-table-label

set routing-instances vpn1 routing-options multipath

set routing-instances vpn1 routing-options localized-fib

set routing-instances vpn1 protocols bgp group grp1 type external

set routing-instances vpn1 protocols bgp group grp1 export direct

set routing-instances vpn1 protocols bgp group grp1 peer-as 100

set routing-instances vpn1 protocols bgp group grp1 neighbor 192.0.2.2 family inet unicast

set routing-instances vpn1 protocols bgp group grp1 neighbor abcd:a:a:a:1::2 family inet6 unicast

set routing-instances vpn1 protocols mvpn

set routing-options nonstop-routing

set routing-options autonomous-system 10

set routing-options forwarding-table export load-balancing-policy

set routing-options forwarding-table chained-composite-next-hop ingress l3vpn extended-space

P

set chassis aggregated-devices ethernet device-count 16

set interfaces ge-1/0/1 gigether-options 802.3ad ae0

set interfaces ge-1/0/3 gigether-options 802.3ad ae0

set interfaces ge-1/1/1 gigether-options 802.3ad ae1

set interfaces ae0 unit 0 family inet address 192.0.2.4/24

set interfaces ae0 unit 0 family iso

set interfaces ae0 unit 0 family mpls

set interfaces ae1 unit 0 family inet address 198.51.100.2/24

set interfaces ae1 unit 0 family iso

set interfaces ae1 unit 0 family mpls

set routing-options autonomous-system 10

set routing-options forwarding-table export load-balancing-policy

set protocols rsvp interface ae0.0

set protocols rsvp interface ae1.0

set protocols mpls ipv6-tunneling

set protocols mpls icmp-tunneling

set protocols mpls interface ae0.0

set protocols mpls interface ae1.0

set protocols bgp group mpbg type internal

set protocols bgp group mpbg local-address 10.255.19.253

set protocols bgp group mpbg family inet unicast

set protocols bgp group mpbg family inet-vpn unicast

set protocols bgp group mpbg family inet6 unicast

set protocols bgp group mpbg family inet6-vpn unicast

set protocols bgp group mpbg family inet-mvpn signaling

set protocols bgp group mpbg family inet6-mvpn signaling

set protocols bgp group mpbg cluster 10.255.19.253

set protocols bgp group mpbg neighbor 10.255.19.254

set protocols bgp group mpbg neighbor 10.255.19.251

set protocols bgp group mpbg neighbor 10.255.19.203

set protocols ospf traffic-engineering

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ae0.0

set protocols ospf area 0.0.0.0 interface ae1.0

set protocols ldp interface ae0.0

set protocols ldp interface ae1.0

set policy-options policy-statement load-balancing-policy then load-balance per-packet

PE2

set chassis redundancy graceful-switchover

set chassis aggregated-devices ethernet device-count 16

set interfaces ge-4/2/1 gigether-options 802.3ad ae1

set interfaces ge-4/2/5 unit 0 family inet address 198.51.100.3/24

set interfaces ge-4/2/5 unit 0 family inet6 address abcd:a:a:a:2::1/126

set interfaces ae1 unit 0 family inet address 198.51.100.1/24

set interfaces ae1 unit 0 family iso

set interfaces ae1 unit 0 family mpls

set interfaces lo0 unit 2 family inet address 10.255.19.251/24

set interfaces lo0 unit 2 family inet6 address abcd::203:0:113:2/128

set policy-options policy-statement direct from protocol direct

set policy-options policy-statement direct then accept

set policy-options policy-statement load-balancing-policy then load-balance per-packet

set protocols rsvp interface ae1.0

set protocols mpls ipv6-tunneling

set protocols mpls icmp-tunneling

set protocols mpls label-switched-path pe2-pe1-p2mp-1 from 10.255.19.251

set protocols mpls label-switched-path pe2-pe1-p2mp-1 to 10.255.19.254

set protocols mpls label-switched-path pe2-pe1-p2mp-1 link-protection

set protocols mpls label-switched-path pe2-pe1-p2mp-1 p2mp vpn1-p2mp

set protocols mpls label-switched-path pe2-pe3-p2mp-1 from 10.255.19.251

set protocols mpls label-switched-path pe2-pe3-p2mp-1 to 10.255.19.203

set protocols mpls label-switched-path pe2-pe3-p2mp-1 link-protection

set protocols mpls label-switched-path pe2-pe3-p2mp-1 p2mp vpn1-p2mp

set protocols mpls interface ae1.0

set protocols bgp group mpbg type internal

set protocols bgp group mpbg local-address 10.255.19.251

set protocols bgp group mpbg family inet unicast

set protocols bgp group mpbg family inet-vpn unicast per-prefix-label

set protocols bgp group mpbg family inet6 unicast

set protocols bgp group mpbg family inet6-vpn unicast per-prefix-label

set protocols bgp group mpbg family inet-mvpn signaling

set protocols bgp group mpbg family inet6-mvpn signaling

set protocols bgp group mpbg neighbor 10.255.19.253

set protocols ospf traffic-engineering

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ae1.0

set protocols ldp interface ae1.0

set routing-instances vpn1 instance-type vrf

set routing-instances vpn1 interface ge-4/2/5.0

set routing-instances vpn1 route-distinguisher 1:1

set routing-instances vpn1 provider-tunnel rsvp-te static-lsp vpn1-p2mp

set routing-instances vpn1 vrf-target target:1:1

set routing-instances vpn1 vrf-table-label

set routing-instances vpn1 routing-options multipath

set routing-instances vpn1 protocols bgp group grp1 type external

set routing-instances vpn1 protocols bgp group grp1 export direct

set routing-instances vpn1 protocols bgp group grp1 peer-as 200

set routing-instances vpn1 protocols bgp group grp1 neighbor 198.51.100.4 family inet unicast

set routing-instances vpn1 protocols bgp group grp1 neighbor abcd:a:a:a:2::2 family inet6 unicast

set routing-instances vpn1 protocols mvpn

set routing-options nonstop-routing

set routing-options autonomous-system 10

set routing-options forwarding-table export load-balancing-policy

CE2

set interfaces ge-0/0/5 unit 0 family inet address 198.51.100.4/24

set interfaces ge-0/0/5 unit 0 family inet6 address abcd:a:a:a:2::2/126

set protocols bgp group vpn1 type external

set protocols bgp group vpn1 export direct

set protocols bgp group vpn1 export vpn1

set protocols bgp group vpn1 peer-as 10

set protocols bgp group vpn1 neighbor 198.51.100.3 family inet unicast

set protocols bgp group vpn1 neighbor abcd:a:a:a:2::1 family inet6 unicast

set policy-options policy-statement direct from protocol direct

set policy-options policy-statement direct then accept

set policy-options policy-statement load-balancing-policy then load-balance per-packet

set routing-options autonomous-system 200

set routing-options forwarding-table export load-balancing-policy

Configuração do dispositivo PE1

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Usando o Editor de CLI no modo de configuração.

Para configurar o dispositivo PE1:

-

Especifique o número de interfaces Ethernet agregadas a serem criadas, configure os FPCs como somente voltados para vpn-core e habilite serviços de rede IP aprimorados.

[edit chassis] user@PE1# set redundancy graceful-switchover user@PE1# set aggregated-devices ethernet device-count 16 user@PE1# set fpc 8 vpn-localization vpn-core-facing-only user@PE1# set network-services enhanced-ip -

Configure as interfaces.

[edit interfaces] user@PE1# set ge-2/0/0 unit 0 family inet address 192.0.2.1/24 user@PE1# set ge-2/0/0 unit 0 family inet6 address abcd:a:a:a:1::1/126 user@PE1# set ge-8/1/0 gigether-options 802.3ad ae0 user@PE1# set ge-8/1/9 gigether-options 802.3ad ae0 user@PE1# set ae0 unit 0 family inet address 192.0.2.3/24 user@PE1# set ae0 unit 0 family iso user@PE1# set ae0 unit 0 family mpls user@PE1# set lo0 unit 1 family inet address 10.255.19.254/24 user@PE1# set lo0 unit 1 family inet6 address abcd::10:0:1:1/128 -

Configure opções de política para carregar o equilíbrio dos pacotes.

[edit policy-options policy-statement] user@PE1# set direct from protocol direct user@PE1# set direct then accept user@PE1# set load-balancing-policy then load-balance per-packet -

Configure o protocolo RSVP na interface.

[edit protocols rsvp] user@PE1# set interface ae0.0 -

Configure o protocolo MPLS.

[edit protocols mpls] user@PE1# set ipv6-tunneling user@PE1# set icmp-tunneling user@PE1# set label-switched-path pe1-pe2-p2mp-1 from 10.255.19.254 user@PE1# set label-switched-path pe1-pe2-p2mp-1 to 10.255.19.251 user@PE1# set label-switched-path pe1-pe2-p2mp-1 link-protection user@PE1# set label-switched-path pe1-pe2-p2mp-1 p2mp vpn1-p2mp user@PE1# set label-switched-path pe1-pe3-p2mp-1 from 10.255.19.254 user@PE1# set label-switched-path pe1-pe3-p2mp-1 to 10.255.19.203 user@PE1# set label-switched-path pe1-pe3-p2mp-1 link-protection user@PE1# set label-switched-path pe1-pe3-p2mp-1 p2mp vpn1-p2mp user@PE1# set interface ae0.0 -

Configure o protocolo BGP para o grupo mpbg.

[edit protocols bgp group mpbg] user@PE1# set type internal user@PE1# set local-address 10.255.19.254 user@PE1# set family inet unicast user@PE1# set family inet-vpn unicast user@PE1# set family inet6 unicast user@PE1# set family inet6-vpn unicast user@PE1# set family inet-mvpn signaling user@PE1# set family inet6-mvpn signaling user@PE1# set neighbor 10.255.19.253 -

Configure o protocolo OSPF.

[edit protocols ospf] user@PE1# set traffic-engineering user@PE1# set area 0.0.0.0 interface ae0.0 user@PE1# set area 0.0.0.0 interface lo0.0 passive -

Configure o protocolo LDP na interface.

[edit protocols] user@PE1# set ldp interface ae0.0 -

Crie um tipo de instância e configure as instâncias de roteamento na interface.

[edit routing-instances vpn1] user@PE1# set instance-type vrf user@PE1# set interface ge-2/0/0.0 user@PE1# set interface lo0.1 -

Configure o diferencial de rota e configure o LSP estático para o RSVP-TE do túnel do provedor.

[edit routing-instances vpn1] user@PE1# set route-distinguisher 1:1 user@PE1# set provider-tunnel rsvp-te static-lsp vpn1-p2mp -

Configure o alvo VRF e o rótulo-alvo VRF para a instância de roteamento.

[edit routing-instances vpn1] user@PE1# set vrf-target target:1:1 user@PE1# set vrf-table-label -

Configure a opção de roteamento multicaminho para uma instância de roteamento e configure a opção de roteamento de fib localizada para a instância de roteamento.

[edit routing-instances vpn1 routing-options] user@PE1# set multipath user@PE1# set localized-fib -

Configure o grupo de protocolos BGP para uma instância de roteamento.

[edit routing-instances vpn1 protocols bgp group grp1] user@PE1# set type external user@PE1# set export direct user@PE1# set peer-as 100 user@PE1# set neighbor 192.0.2.2 family inet unicast user@PE1# set neighbor abcd:a:a:a:1::2 family inet6 unicast -

Configure os protocolos MVPN.

[edit routing-instances vpn1] user@PE1# set protocols mvpn -

Configure o roteamento ativo sem parar e o número do sistema autônomo para uma opção de roteamento.

[edit routing-options] user@PE1# set nonstop-routing user@PE1# set autonomous-system 10 -

Configure a política de balanceamento de carga para a tabela de encaminhamento e estenda espaço para o próximo salto composto encadeado para a L3VPN da tabela de encaminhamento.

[edit routing-options] user@PE1# set forwarding-table export load-balancing-policy user@PE1# set forwarding-table chained-composite-next-hop ingress l3vpn extended-space

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show chassisshow interfacesshow protocolsshow policy-optionsshow routing-instancescomandos e show routing-options comandos. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

user@PE1# show chassis

redundancy {

graceful-switchover;

}

aggregated-devices {

ethernet {

device-count 16;

}

}

fpc 8 {

vpn-localization vpn-core-facing-only;

}

network-services enhanced-ip;

user@PE1# show interfaces

ge-2/0/0 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

family inet6 {

address abcd:a:a:a:1::1/126;

}

}

}

ge-8/1/0 {

gigether-options {

802.3ad ae0;

}

}

ge-8/1/9 {

gigether-options {

802.3ad ae0;

}

}

ae0 {

unit 0 {

family inet {

address 192.0.2.3/24;

}

family iso;

family mpls;

}

}

lo0 {

unit 1 {

family inet {

address 10.255.19.254/24;

}

family inet6 {

address abcd::10:0:1:1/128;

}

}

}

user@PE1# show policy-options

policy-statement direct {

from protocol direct;

then accept;

}

policy-statement load-balancing-policy {

then {

load-balance per-packet;

}

}

user@PE1# show routing-options

nonstop-routing;

autonomous-system 10;

forwarding-table {

export load-balancing-policy;

chained-composite-next-hop {

ingress {

l3vpn extended-space;

}

}

}

user@PE1# show routing-instances

vpn1 {

instance-type vrf;

interface ge-2/0/0.0;

interface lo0.1;

route-distinguisher 1:1;

provider-tunnel {

rsvp-te {

static-lsp vpn1-p2mp;

}

}

vrf-target target:1:1;

vrf-table-label;

routing-options {

multipath;

localized-fib;

}

protocols {

bgp {

group grp1 {

type external;

export direct;

peer-as 100;

neighbor 192.0.2.2 {

family inet {

unicast;

}

}

neighbor abcd:a:a:a:1::2 {

family inet6 {

unicast;

}

}

}

}

mvpn;

}

}

user@PE1# show protocols

rsvp {

interface ae0.0;

}

mpls {

ipv6-tunneling;

icmp-tunneling;

label-switched-path pe1-pe2-p2mp-1 {

from 10.255.19.254;

to 10.255.19.251;

link-protection;

p2mp vpn1-p2mp;

}

label-switched-path pe1-pe3-p2mp-1 {

from 10.255.19.254;

to 10.255.19.203;

link-protection;

p2mp vpn1-p2mp;

}

interface ae0.0;

}

bgp {

group mpbg {

type internal;

local-address 10.255.19.254;

family inet {

unicast;

}

family inet-vpn {

unicast;

}

family inet6 {

unicast;

}

family inet6-vpn {

unicast;

}

family inet-mvpn {

signaling;

}

family inet6-mvpn {

signaling;

}

neighbor 10.255.19.253;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface ae0.0;

interface lo0.0 {

passive;

}

}

}

ldp {

interface ae0.0;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Confirme se a configuração está funcionando corretamente.

Verificando a localização do VRF

Propósito

Verifique a localização do VRF em uma VPN de Camada 3.

Ação

A partir do modo operacional, execute o show route vpn-localization comando do dispositivo PE1.

user@PE1> show route vpn-localization

Routing table: vpn1.inet, Localized

Index: 7, Address Family: inet, Localization status: Complete

Local FPC's: 2 8

Routing table: vpn1.inet6, Localized

Index: 7, Address Family: inet6, Localization status: Complete

Local FPC's: 2 8

Routing table: vpn2.inet, Non-localized

Index: 8, Address Family: inet, Localization status: Complete

Local FPC's: All

Routing table: vpn2.inet6, Non-localized

Index: 8, Address Family: inet6, Localization status: Complete

Local FPC's: All

Significado

A saída mostra as informações de localização de todos os VRFs.

Verificando a localização de VRF para uma VPN

Propósito

Verifique a localização de VRF para obter uma VPN.

Ação

A partir do modo operacional, execute o show route vpn-localization vpn-name vpn-name comando.

user@PE1> show route vpn-localization vpn-name vpn1

Routing table: vpn1.inet, Localized

Index: 7, Address Family: inet, Localization status: Complete

Local FPC's: 2 8

Routing table: vpn1.inet6, Localized

Index: 7, Address Family: inet6, Localization status: Complete

Local FPC's: 2 8

Significado

A saída mostra a localização VPN de uma VPN.

Filtragem de pacotes em VPNs de camada 3 com base em cabeçalhos IP

Incluir a vrf-table-label declaração na configuração para uma instância de roteamento torna possível mapear o rótulo interno para uma tabela de roteamento VRF específica; esse mapeamento permite o exame do cabeçalho IP encapsulado em um roteador VPN de saída. Você pode querer habilitar essa funcionalidade para que você possa fazer qualquer um dos seguintes:

Encaminhe o tráfego em uma interface de dispositivo PE-roteador para CE, em um meio compartilhado, onde o dispositivo CE é um switch de Camada 2 sem recursos IP (por exemplo, um switch metro Ethernet).

A primeira olhada é feita no rótulo VPN para determinar a tabela VRF a que se consultar, e a segunda busca é feita no cabeçalho IP para determinar como encaminhar pacotes para os hosts finais corretos no meio compartilhado.

Execute a filtragem de saída no roteador PE de saída.

A primeira pesquisa no rótulo VPN é feita para determinar a tabela de roteamento VRF a que se consultar, e a segunda pesquisa é feita no cabeçalho ip para determinar como filtrar e encaminhar pacotes. Você pode habilitar essa funcionalidade configurando filtros de saída nas interfaces VRF.

Quando você inclui a

vrf-table-labeldeclaração na configuração de uma tabela de roteamento VRF, um rótulo de interface lógica de interface comutada por rótulos (LSI) é criado e mapeado na tabela de roteamento VRF. Quaisquer rotas em tal tabela de roteamento VRF são anunciadas com o rótulo de interface lógica LSI alocado para a tabela de roteamento VRF. Quando os pacotes para esta VPN chegam em uma interface voltada para o núcleo, eles são tratados como se o pacote IP fechado chegasse na interface LSI e depois fossem encaminhados e filtrados com base na tabela correta.

Para filtrar o tráfego com base no cabeçalho IP, inclua a vrf-table-label declaração:

vrf-table-label { source-class-usage; }

Você pode incluir a declaração nos seguintes níveis de hierarquia:

[edit routing-instances routing-instance-name][edit logical-systems logical-system-name routing-instances routing-instance-name]

Você pode incluir a vrf-table-label declaração para VPNs IPv4 e IPv6 de Camada 3. Se você incluir a declaração para uma tabela de roteamento VRF de pilha dupla (onde ambas as rotas IPv4 e IPv6 são suportadas), a declaração se aplica tanto às rotas IPv4 e IPv6 quanto ao mesmo rótulo anunciado para ambos os conjuntos de rotas.

Você também pode configurar a contabilidade SCU para VPNs de Camada 3 configuradas com a vrf-table-label declaração, incluindo também a opção source-class-usage . Inclua a source-class-usage declaração no nível hierárquica [edit routing-instances routing-instance-name vrf-table-label] . A source-class-usage declaração neste nível de hierarquia é suportada apenas para o vrf tipo de instância (VPNs de Camada 3). A DCU não tem suporte para a vrf-table-label declaração. Para obter mais informações, veja Habilitar a classe de origem e a utilização da classe de destino.

As seções a seguir fornecem mais informações sobre filtragem de tráfego com base no cabeçalho IP:

- Opções de filtragem de saída

- Suporte a interfaces agregadas e VLAN para filtragem baseada em IP

- Suporte em interfaces de retransmissão de quadros e ATM para filtragem baseada em IP

- Suporte a interfaces Ethernet, SONET/SDH e T1/T3/E3 para filtragem baseada em IP

- Suporte em SONET/SDH e DS3/E3, interfaces de fila inteligente aprimoradas e aprimoradas para filtragem baseada em IP

- Suporte a interfaces de retransmissão de quadros multilink e PPP e Multilink para filtragem baseada em IP

- Suporte para filtragem baseada em IP de pacotes com rótulos superiores nulos

- Limitações gerais na filtragem baseada em IP

Opções de filtragem de saída

Você pode habilitar a filtragem de saída (que permite que os roteadores VPN PE de Camada 3 realizem buscas no rótulo VPN e cabeçalho IP ao mesmo tempo) incluindo a vrf-table-label declaração no nível de [edit routing-instances instance-name] hierarquia. Não há restrições em incluir essa declaração para interfaces de roteador CE para PE, mas existem várias limitações em outros tipos de interface, conforme descrito em seções subseqüentes neste tópico.

Você também pode habilitar a filtragem de saída configurando uma interface de túnel VPN (VT) em plataformas de roteamento equipadas com uma placa de interface física de serviços de túnel (PIC). Quando você habilita a filtragem de saída dessa forma, não há restrições sobre o tipo de interface voltada para o núcleo usada. Também não há restrições sobre o tipo de interface ce-router-to-PE-router usada.

Suporte a interfaces agregadas e VLAN para filtragem baseada em IP

O suporte para a vrf-table-label declaração sobre interfaces agregadas e VLAN está disponível nos roteadores resumidos na Tabela 1.

Interfaces |

Roteador série M sem um FPC aprimorado |

Roteador série M com um FPC aprimorado |

Roteador M320 |

Roteador da Série T |

|---|---|---|---|---|

Agregados |

Não |

Sim |

Sim |

Sim |

VLAN |

Não |

Sim |

Sim |

Sim |

A vrf-table-label declaração não é suportada para interfaces físicas agregadas gigabit, Ethernet de 10 Gigabit e VLAN em roteadores M120.

Suporte em interfaces de retransmissão de quadros e ATM para filtragem baseada em IP

O suporte para a vrf-table-label declaração sobre as interfaces Asynchronous Transfer Mode (ATM) e Frame Relay está disponível nos roteadores resumidos na Tabela 2.

Interfaces |

Roteador série M sem um FPC aprimorado |

Roteador série M com um FPC aprimorado |

Roteador M320 |

Roteador da Série T |

|---|---|---|---|---|

ATM1 |

Não |

Não |

Não |

Não |

Fila inteligente de ATM2 (IQ) |

Não |

Sim |

Sim |

Sim |

Retransmissão de |

Não |

Sim |

Sim |

Sim |

Canalizado |

Não |

Não |

Não |

Não |

Ao incluir a vrf-table-label declaração, esteja ciente das seguintes limitações com interfaces ATM ou Frame Relay:

A

vrf-table-labeldeclaração é compatível com interfaces ATM, mas com as seguintes limitações:As interfaces ATM podem ser configuradas no roteador M320 e nos roteadores da Série T, e em roteadores da Série M com um FPC aprimorado.

A interface só pode ser uma interface de roteador PE que recebe tráfego de um roteador P.

O roteador deve ter um ATM2 IQ PIC.

A

vrf-table-labeldeclaração também é suportada em interfaces encapsuladas do Frame Relay, mas com as seguintes limitações:As interfaces de retransmissão de quadros podem ser configuradas no roteador M320 e nos roteadores da Série T, e em roteadores da Série M com um FPC aprimorado.

A interface só pode ser uma interface de roteador PE que recebe tráfego de um roteador P.

Suporte a interfaces Ethernet, SONET/SDH e T1/T3/E3 para filtragem baseada em IP

O suporte para a vrf-table-label declaração nas interfaces Ethernet, SONET/SDH e T1/T3/E3 está disponível nos roteadores resumidos na Tabela 3.

Interfaces |

Roteador série M sem um FPC aprimorado |

Roteador série M com um FPC aprimorado |

Roteador M320 |

Roteador da Série T |

|---|---|---|---|---|

Ethernet |

Sim |

Sim |

Sim |

Sim |

SONET/SDH |

Sim |

Sim |

Sim |

Sim |

T1/T3/E3 |

Sim |

Sim |

Sim |

Sim |

Apenas os PICs Ethernet a seguir oferecem suporte à vrf-table-label declaração sobre roteadores da Série M sem um FPC aprimorado:

Ethernet Gigabit de 1 porta

Ethernet Gigabit de 2 portas

Ethernet rápida de 4 portas

Suporte em SONET/SDH e DS3/E3, interfaces de fila inteligente aprimoradas e aprimoradas para filtragem baseada em IP

O suporte para a vrf-table-label declaração das interfaces de IQE canalizadas especificadas só está disponível em roteadores M120 e M320 com FPCs III aprimorados, conforme resumido na Tabela 4.

Interfaces |

Roteadores M120 com FPCs III aprimorados |

Roteadores M320 com FPCs III aprimorados |

|---|---|---|

OC12 |

Sim |

Sim |

STM4 |

Sim |

Sim |

OC3 |

Sim |

Sim |

STM1 |

Sim |

Sim |

DS3 |

Sim |

Sim |

E3 |

Sim |

Sim |

Os seguintes PICs IQE Tipo 1 têm suporte:

IQE OC12/STM4 de 1 porta com SFP

IQE OC3/STM1 de 4 portas com SFP

IQE DS3/E3 de 4 portas com BNC

IQE OC3/STM1 canalizado com 2 portas com SFP, sem partições SONET

IQE OC12/STM4 canalizado de 1 porta com SFP, sem partições SONET

As seguintes restrições são aplicáveis em relação a uma configuração de roteador que utiliza sistemas lógicos:

Restrições de interfaces IQE PIC multiport — Em PICs IQE multiport, como o OC3/STM1 IQE canalizado de 2 portas com SFP, se a interface de porta 1 for configurada como um sistema lógico com sua própria instância de roteamento e a interface de porta 2 for configurada como um sistema lógico diferente com suas próprias instâncias de roteamento, de modo que existam interfaces lógicas voltadas para o núcleo na porta 1 e na porta 2, então você não pode configurar a

vrf-table-labeldeclaração em instância de roteamento em ambos os sistemas lógicos. Apenas um conjunto de rótulos LSI é suportado; a última instância de roteamento com avrf-table-labeldeclaração configurada está comprometida.Encapsulamento de frame Relay e interfaces lógicas em restrições de sistemas lógicos — semelhante ao PIC multiport com sistemas lógicos, se você tentar configurar uma interface lógica de um PIC IQE com encapsulamento de frame relay em um sistema lógico e configurar outra interface lógica no mesmo IQE PIC no segundo sistema lógico, a configuração não funcionará para todas as

vrf-table-labelinstâncias configuradas de declaração. Ele só funcionará para as instâncias configuradas em um dos sistemas lógicos.

Ambas as restrições acima ocorrem porque a configuração do roteador mantém uma árvore LSI no Mecanismo de encaminhamento de pacotes por sistema lógico, o que é comum em todos os fluxos. A observação da tabela de canal de fluxo é então ajustada para apontar para a árvore LSI. No caso dos PICs de IQE tipo 1 multiport, todas as interfaces físicas compartilham o mesmo fluxo. Portanto, as interfaces lógicas (multiport ou não) obviamente compartilham o mesmo fluxo. Consequentemente, a ligação LSI está no nível do fluxo. Dessa forma, o provisionamento de interfaces lógicas sob o mesmo fluxo provisionado para ser voltado para o núcleo e oferecer suporte a um conjunto diferente de instâncias de roteamento com a vrf-table-label declaração não é suportado.

Suporte a interfaces de retransmissão de quadros multilink e PPP e Multilink para filtragem baseada em IP

O suporte para a vrf-table-label declaração em interfaces de protocolo ponto a ponto (MLPPP) e multilink Frame Relay (MLFR) está disponível nos roteadores resumidos na Tabela 5.

Interfaces |

Roteador série M sem um FPC aprimorado |

Roteador série M com um FPC aprimorado |

M320 |

Roteador da Série T |

Roteador da Série MX |

|---|---|---|---|---|---|

MLPPP |

Não |

Sim |

Não |

Não |

Não |

MLFR de ponta a ponta (FRF.15) |

Não |

Sim |

Não |

Não |

Não |

UNI/NNI MLFR (FRF.16) |

Não |

Não |

Não |

Não |

Não |

Os roteadores da Série M devem ter um AS PIC para oferecer suporte à vrf-table-label declaração nas interfaces MLPPP e MLFR. A vrf-table-label declaração sobre interfaces MLPPP não é suportada em roteadores M120.

Suporte para filtragem baseada em IP de pacotes com rótulos superiores nulos

Você pode incluir a vrf-table-label declaração na configuração para interfaces voltadas para o núcleo que recebem pacotes MPLS com um rótulo superior nulo, que pode ser transmitido pelo equipamento de alguns fornecedores. Esses pacotes só podem ser recebidos no roteador M320, no roteador M10i e nos roteadores Core da Série T usando um dos seguintes PICs:

Ethernet Gigabit de 1 porta com SFP

Ethernet Gigabit de 2 portas com SFP

Ethernet Gigabit de 4 portas com SFP

Ethernet Gigabit de 10 portas com SFP

SONET STM4 de 1 porta

SONET STM4 de 4 portas

SONET STM16 de 1 porta

SONET STM16 de 1 porta (sem SFP)

SONET STM16 de 4 portas

SONET STM64 de 1 porta

Os PICs a seguir podem receber pacotes com rótulos superiores nulos, mas somente quando instalados em um roteador M120 ou em um roteador M320 com um FPC Aprimorado III:

Ethernet de 1 porta de 10 Gigabits

Ethernet IQ2 de 1 porta de 10 Gigabits

Limitações gerais na filtragem baseada em IP

As seguintes limitações se aplicam quando você inclui a vrf-table-label declaração:

Os filtros de firewall não podem ser aplicados a interfaces incluídas em uma instância de roteamento na qual você configurou a

vrf-table-labeldeclaração.O valor de tempo de vida (TTL) no cabeçalho MPLS não é copiado de volta para o cabeçalho IP de pacotes enviados do roteador PE para o roteador CE.

Você não pode incluir a

vrf-table-labeldeclaração em uma configuração de instância de roteamento que também inclui uma interface virtual de túnel de loopback; a operação de confirmação falha neste caso.Quando você inclui a declaração, os pacotes MPLS com rótulos de interface comutada por rótulos (LSI) que chegam em interfaces voltadas para o núcleo não são contados no nível de interface lógica se a interface voltada para o núcleo for alguma das seguintes:

Caixa automático

Retransmissão de

Ethernet configurada com VLANs

Ethernet agregada configurada com VLANs

Para os mecanismos de encaminhamento de pacotes baseados em LMNR, Stoli e I-Chip, você não pode incluir a declaração na configuração de uma instância de roteamento VRF se a interface do roteador PE para P-P for alguma das seguintes interfaces:

Nota:A

vrf-table-labeldeclaração é suportada quando a interface do roteador PE para P é uma interface de túnel em um Junos Trio-based Packet Forwarding Engine, portanto, nenhuma limitação se aplica.Interface SONET/SDH agregada

Interface canalizada

Interface de túnel (por exemplo, encapsulamento de roteamento genérico [GRE] ou segurança IP [IPsec])

Interface encapsulada de circuito cross-connect (CCC) ou translacional cross-connect (TCC)

Interface lógica de túnel

Interface encapsulada de serviço de LAN privada virtual (VPLS)

Nota:Todas as interfaces ce-router-to-PE-router e PE-router-to-CE-router são suportadas.

Você não pode incluir a

vrf-table-labeldeclaração na configuração de uma instância de roteamento VRF se o PIC do roteador PE para P é um dos seguintes PICs:E1 de 10 portas

Ethernet rápida de 8 portas

Ethernet rápida de 12 portas

Ethernet rápida de 48 portas

ATM PIC que não seja o ATM2 IQ

As estatísticas de tráfego de interface comutada por rótulos (LSI) não são suportadas para filas inteligentes 2 (IQ2), IQ aprimorada (IQE) e PICs IQ2 aprimorados (IQ2E) em roteadores da Série M.

Veja também

Configurando uma política de alocação e substituição de rótulos para VPNs

Você pode controlar anúncios de rótulos em entrada MPLS e roteadores de borda AS (ASBRs). Os rótulos podem ser atribuídos em um por-next-hop (por padrão) ou em uma base por tabela (configurando a declaração do rótulo vrf-table ). Essa escolha afeta todas as rotas de uma determinada instância de roteamento. Você também pode configurar uma política para gerar rótulos por rota especificando uma política de alocação de rótulos.

Para especificar uma política de alocação de rótulos para a instância de roteamento, configure a label declaração e especifique uma política de alocação de rótulos usando a opção de alocação :

label { allocation label-allocation-policy; }

Você pode configurar esta declaração nos seguintes níveis de hierarquia:

[edit routing-instances routing-instance-name routing-options][edit logical-systems logical-system-name routing-instances routing-instance-name routing-options]

O [edit logical-systems] nível de hierarquia não é aplicável nos roteadores da Série ACX.

Para configurar a política de alocação de rótulos, inclua a label-allocation declaração no nível de [edit policy-options policy-statement policy-statement-name term term-name then] hierarquia. Você pode configurar o modo de alocação de rótulos como por nexthop ou por tabela.

Para uma opção VPN B ASBR, os rótulos para rotas de trânsito são substituídos por um rótulo de túnel virtual local ou rótulo vrf-table-label. Quando uma tabela VRF é configurada no ASBR (esse tipo de configuração é incomum para o modelo B da opção), o ASBR não gera troca ou troca de MPLS e empurra o estado para rotas de trânsito. Em vez disso, a ASBR anuncia novamente um rótulo local de rótulo virtual ou rótulo vrf-table-table e encaminha o tráfego em trânsito com base em tabelas de encaminhamento IP. A substituição de rótulos ajuda a conservar rótulos nos roteadores da Juniper Networks.

No entanto, esse tipo de substituição de rótulo quebra efetivamente o caminho de encaminhamento MPLS, que se torna visível ao usar um comando MPLS OAM, como o ping LSP. Você pode configurar a forma como os rótulos são substituídos por rota especificando uma política de substituição de rótulos.

Para especificar uma política de substituição de rótulos para a instância de roteamento, configure a label declaração e especifique uma política de substituição de rótulos usando a opção de substituição :

label { substitution label-substitution-policy; }

Você pode configurar esta declaração nos seguintes níveis de hierarquia:

[edit routing-instances routing-instance-name routing-options][edit logical-systems logical-system-name routing-instances routing-instance-name routing-options]

O [edit logical-systems] nível de hierarquia não é aplicável nos roteadores da Série ACX.

A política de substituição de rótulos é usada para determinar se um rótulo deve ou não ser substituído em um roteador ASBR. Os resultados da operação da política são aceitos (a substituição de rótulos é realizada) ou rejeitam (a substituição de rótulos não é realizada). O comportamento padrão é aceito. O exemplo de comando a seguir ilustra como você pode configurar uma política de substituição de rótulos de rejeição : set policy-options policy-statement no-label-substitution term default then reject.