Exemplo: configure VPNs de camada 2 baseadas em MPLS

Este exemplo mostra como configurar e validar uma VPN de Camada 2 baseada em MPLS em roteadores ou switches que executam o Junos OS.

Nossa equipe de testes de conteúdo validou e atualizou este exemplo.

Você pode implantar uma rede privada virtual de Camada 2 baseada em MPLS usando roteadores e switches que executam o Junos OS para interconectar sites de clientes com conectividade de Camada 2. As VPNs de Camada 2 dão aos clientes controle total sobre sua escolha de protocolos de transporte e roteamento.

As VPNs baseadas em MPLS exigem funcionalidade MPLS de linha de base na rede do provedor. Assim que o MPLS básico estiver operacional, você pode configurar VPNs que usam caminhos comutados por rótulos (LSPs) para o transporte pelo núcleo do provedor.

A inclusão de serviços VPN não afeta as operações básicas de comutação MPLS na rede do provedor. Na verdade, os dispositivos de provedor (P) exigem apenas uma configuração MPLS de linha de base porque eles não estão cientes de VPN. O estado de VPN é mantido apenas nos dispositivos PE. Essa é uma das principais razões pelas quais as VPNs baseadas em MPLS são tão escaláveis.

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:

Junos OS Versão 15.1 ou posterior

Revalidado no Junos OS Release 20.1R1

Dois dispositivos de borda de provedor (PE)

Dispositivo de um provedor (P)

Dois dispositivos de borda do cliente (CE)

O exemplo se concentra em como adicionar VPN de Camada 2 a uma linha de base MPLS pré-existente. Uma configuração MPLS básica é fornecida caso sua rede ainda não tenha MPLS implantada.

Para oferecer suporte a VPNs baseadas em MPLS, a linha de base MPLS subjacente deve fornecer a seguinte funcionalidade:

Interfaces de loopback e voltadas para o núcleo operacionais com suporte da família MPLS

Um protocolo de gateway interno, como OSPF ou IS-IS, para fornecer alcance entre os endereços de loopback dos dispositivos de provedor (P e PE)

Um protocolo de sinalização MPLS, como LDP ou RSVP, para sinalizar LSPs

LSPs estabelecidos entre endereços de loopback de dispositivo PE

Os LSPs são necessários entre cada par de dispositivos PE que participam de uma determinada VPN. É uma boa ideia criar LSPs entre todos os dispositivos PE para acomodar o crescimento futuro da VPN. Você configura LSPs no nível de [edit protocols mpls] hierarquia. Ao contrário de uma configuração MPLS para conexão cruzada (CCC), você não precisa associar manualmente o LSP à interface voltada para o cliente (borda) do dispositivo PE. Em vez disso, as VPNs de Camada 2 usam a sinalização BGP para transmitir a acessibilidade do site da Camada 2. Essa sinalização BGP automatiza o mapeamento de sites remotos de VPN de Camada 2 para o encaminhamento de LSP no próximo hop. Isso significa que, com um mapeamento explícito de VPN de Camada 2 de um LSP para a interface voltada para a borda de um dispositivo PE, não é necessário.

Para obter detalhes sobre o CCC, consulte a configuração de um CCC VLAN baseado em MPLS usando um circuito de camada 2.

Visão geral e topologia

Uma VPN de Camada 2 oferece separação completa entre as redes do provedor e do cliente. Os benefícios de uma VPN de Camada 2 incluem o suporte a protocolos de transporte não padrão e o isolamento da operação de protocolo de endereçamento e roteamento de links entre as redes do cliente e do provedor.

A definição de uma VPN envolve alterações apenas nos dispositivos PE locais e remotos. Nenhuma configuração adicional é necessária nos dispositivos de provedor (além do suporte MPLS da linha de base), porque esses dispositivos só fornecem funções básicas de comutação MPLS. Os dispositivos CE não usam MPLS. Eles exigem apenas uma interface básica e, se desejado, configuração de protocolo, para operar na VPN de Camada 2. Para uma VPN de Camada 2, você configura os dispositivos CE como se estivessem conectados a um link compartilhado.

Uma vez que uma linha de base MPLS esteja em vigor, você deve configurar a seguinte funcionalidade nos dispositivos PE para estabelecer uma VPN de Camada 2 baseada em MPLS:

Um grupo BGP com

family l2vpn signalingUma instância de roteamento com tipo de instância

l2vpnAs interfaces voltadas para o cliente nos dispositivos PE devem ser configuradas da seguinte forma:

Especifique

ethernet-cccouvlan-cccencapsulamento de camada física dependendo se a marcação VLAN está em uso.Configure um tipo de encapsulamento correspondente na configuração da instância de roteamento.

Configure a interface lógica (unidade) usada para a VPN de Camada 2 com

family ccc.

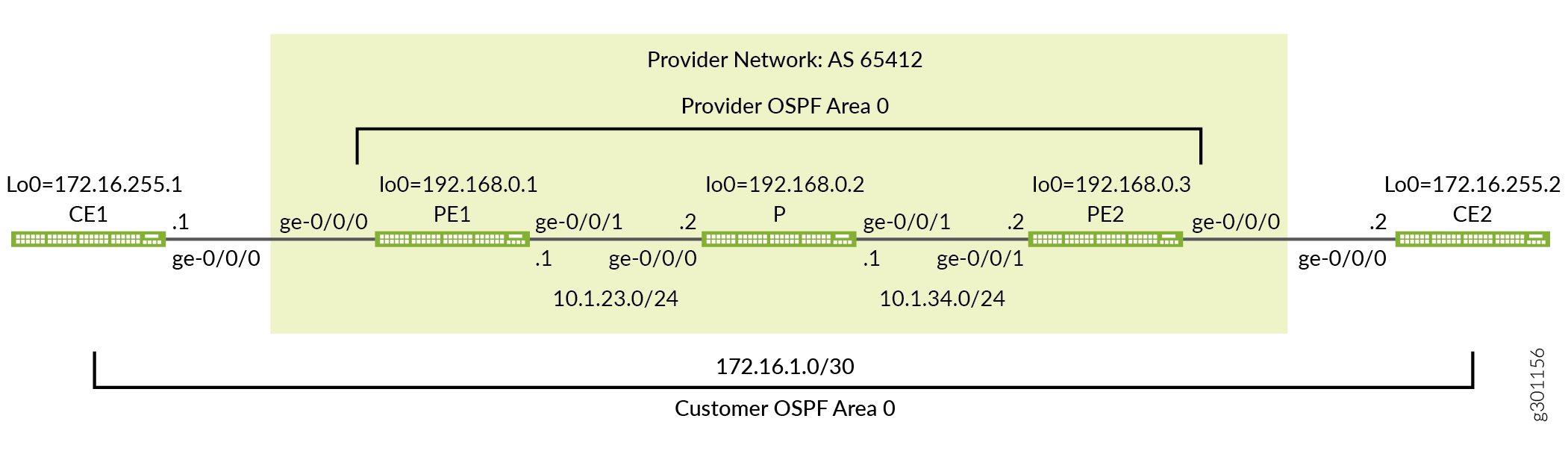

A Figura 1 fornece a topologia para este exemplo de VPN de Camada 2 baseada em MPLS. A figura detalha os nomes da interface, endereços IP e protocolos usados na rede do provedor. Ele também destaca a natureza de ponta a ponta da operação de endereçamento de dispositivos CE e pilha de protocolos. Ao contrário de uma VPN de Camada 3, a operação de dispositivos CE é opaca para a rede do provedor em uma VPN de Camada 2. Não há relação de peering entre os dispositivos CE e a rede do provedor. Como resultado, você espera que os dispositivos CE formem uma adjacência OSPF em toda, não para a rede do provedor.

Configurações rápidas

Use as configurações nesta seção para colocar sua VPN de Camada 2 baseada em MPLS em funcionamento rapidamente. As configurações incluem uma linha de base MPLS funcional para dar suporte à sua VPN de Camada 2. Este exemplo se concentra nos aspectos vpn da configuração. Consulte os links a seguir para obter informações adicionais sobre a funcionalidade MPLS da linha de base usada neste exemplo:

Configuração rápida da CLI

As configurações do dispositivo omitem a interface de gerenciamento, rotas estáticas, registro de sistema, serviços de sistema e informações de login do usuário. Essas partes da configuração variam de acordo com a localização e não estão diretamente relacionadas à funcionalidade MPLS ou VPN.

Edite os seguintes comandos conforme necessário para as especificidades do seu ambiente e cole-os na janela de terminal de dispositivos CE (CE1) local:

A configuração completa para o dispositivo CE1.

set system host-name ce1 set interfaces ge-0/0/0 description "Link from CE1 to PE1" set interfaces ge-0/0/0 unit 0 family inet address 172.16.1.1/30 set interfaces lo0 unit 0 family inet address 172.16.255.1/32 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0

Edite os seguintes comandos conforme necessário para as especificidades do seu ambiente e cole-os na janela de terminal de dispositivos PE (PE1) local:

A configuração completa para dispositivo PE1.

set system host-name pe1 set interfaces ge-0/0/0 description "Link from PE1 to CE1" set interfaces ge-0/0/0 encapsulation ethernet-ccc set interfaces ge-0/0/0 unit 0 family ccc set interfaces ge-0/0/1 description "Link from PE1 to P-router" set interfaces ge-0/0/1 mtu 4000 set interfaces ge-0/0/1 unit 0 family inet address 10.1.23.1/24 set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.168.0.1/32 set routing-instances l2vpn1 protocols l2vpn interface ge-0/0/0.0 description "EDGE LINK BETWEEN PE1 AND CE1" set routing-instances l2vpn1 protocols l2vpn site CE-1 interface ge-0/0/0.0 remote-site-id 2 set routing-instances l2vpn1 protocols l2vpn site CE-1 site-identifier 1 set routing-instances l2vpn1 protocols l2vpn encapsulation-type ethernet set routing-instances l2vpn1 instance-type l2vpn set routing-instances l2vpn1 interface ge-0/0/0.0 set routing-instances l2vpn1 route-distinguisher 192.168.0.1:12 set routing-instances l2vpn1 vrf-target target:65412:12 set routing-options autonomous-system 65412 set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 192.168.0.1 set protocols bgp group ibgp family l2vpn signaling set protocols bgp group ibgp neighbor 192.168.0.3 set protocols mpls label-switched-path lsp_to_pe2 to 192.168.0.3 set protocols mpls interface ge-0/0/1.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 set protocols rsvp interface lo0.0 set protocols rsvp interface ge-0/0/1.0

A configuração completa para o dispositivo P.

set system host-name p set interfaces ge-0/0/0 description "Link from P-router to PE1" set interfaces ge-0/0/0 mtu 4000 set interfaces ge-0/0/0 unit 0 family inet address 10.1.23.2/24 set interfaces ge-0/0/0 unit 0 family mpls set interfaces ge-0/0/1 description "Link from P-router to PE2" set interfaces ge-0/0/1 mtu 4000 set interfaces ge-0/0/1 unit 0 family inet address 10.1.34.1/24 set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.168.0.2/32 set protocols mpls interface ge-0/0/0.0 set protocols mpls interface ge-0/0/1.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 set protocols rsvp interface lo0.0 set protocols rsvp interface ge-0/0/0.0 set protocols rsvp interface ge-0/0/1.0

A configuração completa para o dispositivo PE2.

set system host-name pe2 set interfaces ge-0/0/0 description "Link from PE2 to CE2" set interfaces ge-0/0/0 encapsulation ethernet-ccc set interfaces ge-0/0/0 unit 0 family ccc set interfaces ge-0/0/1 description "Link from PE2 to P-router" set interfaces ge-0/0/1 mtu 4000 set interfaces ge-0/0/1 unit 0 family inet address 10.1.34.2/24 set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.168.0.3/32 set routing-instances l2vpn1 protocols l2vpn interface ge-0/0/0.0 description "EDGE LINK BETWEEN PE2 AND CE2" set routing-instances l2vpn1 protocols l2vpn site CE-2 interface ge-0/0/0.0 remote-site-id 1 set routing-instances l2vpn1 protocols l2vpn site CE-2 site-identifier 2 set routing-instances l2vpn1 protocols l2vpn encapsulation-type ethernet set routing-instances l2vpn1 instance-type l2vpn set routing-instances l2vpn1 interface ge-0/0/0.0 set routing-instances l2vpn1 route-distinguisher 192.168.0.3:12 set routing-instances l2vpn1 vrf-target target:65412:12 set routing-options autonomous-system 65412 set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 192.168.0.3 set protocols bgp group ibgp family l2vpn signaling set protocols bgp group ibgp neighbor 192.168.0.1 set protocols mpls label-switched-path lsp_to_pe1 to 192.168.0.1 set protocols mpls interface ge-0/0/1.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 set protocols rsvp interface lo0.0 set protocols rsvp interface ge-0/0/1.0

A configuração completa para o dispositivo CE2.

set system host-name ce2 set interfaces ge-0/0/0 description "Link from CE2 to PE2" set interfaces ge-0/0/0 unit 0 family inet address 172.16.1.2/30 set interfaces lo0 unit 0 family inet address 172.16.255.2/32 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0

Certifique-se de confirmar as mudanças de configuração em todos os dispositivos quando satisfeitos com o seu trabalho. Parabéns pela sua nova VPN de Camada 2 baseada em MPLS! Consulte a seção de verificação para saber as etapas necessárias para confirmar que sua VPN está funcionando como esperado.

Configure o dispositivo PE local (PE1) para uma VPN de Camada 2 baseada em MPLS

Esta seção abrange as etapas necessárias para configurar o dispositivo PE1 para este exemplo. Consulte o exemplo: configure a seção de VPNs de Camada 2 baseada em MPLS para as configurações de dispositivos CE e dispositivos P usadas neste exemplo.

Configure a linha de base MPLS (se necessário)

Antes de configurar a VPN de Camada 2, certifique-se de que o dispositivo PE tenha uma linha de base MPLS em funcionamento. Se você já tiver uma linha de base MPLS, você pode pular para o procedimento passo a passo para adicionar a VPN de Camada 2 ao dispositivo PE local.

-

Configure o nome de host.

[edit] user@pe1# set system host-name pe1

-

Configure as interfaces.

[edit] user@pe1# set interfaces ge-0/0/1 description "Link from PE1 to P-router" [edit] user@pe1# set interfaces ge-0/0/1 mtu 4000 [edit] user@pe1# set interfaces ge-0/0/1 unit 0 family inet address 10.1.23.1/24 [edit] user@pe1# set interfaces ge-0/0/1 unit 0 family mpls [edit] user@pe1# set interfaces lo0 unit 0 family inet address 192.168.0.1/32

CUIDADO:As VPNs de camada 2 não suportam fragmentação na rede do provedor. É fundamental que a rede do provedor ofereça suporte ao maior quadro que os dispositivos CE podem gerar após os rótulos MPLS e roteamento e encaminhamento virtual (VRF) serem adicionados pelos dispositivos PE. Este exemplo deixa os dispositivos CE na unidade de transmissão máxima (MTU) padrão de 1500 byte enquanto configura o núcleo do provedor para oferecer suporte a um MTU de 4000 byte. Essa configuração evita descartes, garantindo que os dispositivos CE não possam exceder o MTU na rede do provedor.

-

Configure os protocolos.

Nota:A engenharia de tráfego tem suporte para LSPs sinalizados por RSVP, mas não é necessária para a implantação básica de MPLS ou VPN. A linha de base MPLS fornecida usa RSVP para sinalizar LSPs e permite a engenharia de tráfego para OSPF. No entanto, nenhuma restrição de caminho está configurada, então você espera que os LSPs sejam roteados pelo caminho mais curto do protocolo de gateway interior.

[edit ]user@pe1# set protocols ospf area 0.0.0.0 interface lo0.0 [edit] user@pe1# set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 [edit] user@pe1# set protocols ospf traffic-engineering [edit] user@pe1# set protocols mpls interface ge-0/0/1.0 [edit] user@pe1# set protocols rsvp interface lo0.0 [edit] user@pe1# set protocols rsvp interface ge-0/0/1.0

-

Defina o LSP para o endereço de loopback do dispositivo PE remoto.

[edit] user@pe1# set protocols mpls label-switched-path lsp_to_pe2 to 192.168.0.3

Procedimento

Procedimento passo a passo

Siga essas etapas para configurar o dispositivo PE1 para uma VPN de Camada 2.

Configure a interface voltada para a borda. Especifique um tipo de

ethernet-cccencapsulamento físico comfamily ccca unidade 0. Este é o único número de unidade válido para uma interface Ethernet não registrada. Se você estiver usando a marcação VLAN especifiquevlan-ccco encapsulamento e adicione a família CCC à(s) unidade(s) desejada.Ponta:Você pode configurar uma VPN de Camada 2 baseada em MPLS e uma VPN de Camada 3 baseada em MPLS no mesmo dispositivo PE. No entanto, você não pode configurar a mesma interface voltada para a borda do cliente para oferecer suporte a uma VPN de Camada 2 e uma VPN de Camada 3.

[edit]user@pe1# set interfaces ge-0/0/0 encapsulation ethernet-ccc [edit] user@pe1# set interfaces ge-0/0/0 unit 0 family ccc [edit] user@pe1# set interfaces ge-0/0/0 description "Link from PE1 to CE1"

Nota:Uma VPN de Camada 2 exige que as interfaces voltadas para a borda do dispositivo PE sejam configuradas com encapsulamento CCC no nível do dispositivo físico com a família CCC configurada no nível da unidade. Os dispositivos do provedor estão configurados da mesma forma, seja você implantando CCC, uma VPN de Camada 2 baseada em MPLS ou uma VPN de Camada 3 baseada em MPLS. Isso ocorre porque eles não têm interfaces voltadas para a borda ou reconhecimento de VPN.

Configure um grupo BGP para o peering entre os dispositivos pe locais e remotos. Use o endereço de loopback do dispositivo PE como endereço local e habilite

family l2vpn signaling.[edit protocols bgp] user@pe1# set group ibgp local-address 192.168.0.1 family l2vpn signaling

Configure o tipo de grupo BGP como interno.

[edit protocols bgp] user@pe1# set group ibgp type internal

Configure o endereço de loopback do dispositivo PE remoto como um vizinho BGP.

[edit protocols bgp] user@pe1# set group ibgp neighbor 192.168.0.3

Configure o número do sistema autônomo BGP.

[edit routing-options] user@pe1# set autonomous-system 65412

Configure a instância de roteamento. Comece especificando o nome l2vpn1da instância, com um

instance-typedel2vpn.[edit routing-instances] user@pe1# set l2vpn1 instance-type l2vpn

Configure a interface voltada para o cliente do dispositivo PE para pertencer à instância de roteamento.

[edit routing-instances] user@pe1# set l2vpn1 interface ge-0/0/0

Configure o diferencial de rota da instância de roteamento. Essa configuração é usada para distinguir as rotas enviadas de um VRF específico em um determinado dispositivo PE. Ela deve ser única para cada instância de roteamento em cada dispositivo PE.

[edit routing-instances] user@pe1# set l2vpn1 route-distinguisher 192.168.0.1:12

Configure o alvo da rota de roteamento e encaminhamento virtual (VRF) da instância. A

vrf-targetdeclaração adiciona a tag da comunidade especificada a todas as rotas anunciadas e, ao mesmo tempo, iguala automaticamente o mesmo valor para a importação de rotas. Configurar alvos de rota correspondentes nos dispositivos PE que compartilham uma determinada VPN é necessário para uma troca de rotas adequada.[edit routing-instances] user@pe1# set l2vpn1 vrf-target target:65412:12

Nota:Você pode criar políticas mais complexas configurando explicitamente políticas de importação e exportação de VRF usando as opções de importação e exportação. Veja detalhes sobre a importação de vrf e vrf-export .

Configure o

l2vpnprotocolo na instância e especifique o encapsulamento usado no link voltado para a borda. Se a interface de borda for marcada pela VLAN, não se esqueça de especificarethernet-vlan.[edit routing-instances] user@pe1# set l2vpn1 protocols l2vpn encapsulation-type ethernet

Adicione a interface voltada para a borda sob a estrofe da

l2vpninstância junto com uma descrição.[edit routing-instances] user@pe1# set l2vpn1 protocols l2vpn interface ge-0/0/0.0 description "L2vpn Link Between PE1 and CE1"

Configure as informações do site de VPN de Camada 2 e associe a interface voltada para a borda com o site do cliente local.

[edit routing-instances] user@pe1# set l2vpn1 protocols l2vpn site CE-1 site-identifier 1 interface ge-0/0/0.0 remote-site-id 2

Nota:Neste exemplo, o ID do site para o dispositivo PE1 é 1 e o ID do site para o dispositivo PE2 é 2. Para o dispositivo PE local (PE1), o site remoto está configurado corretamente com um

remote-site-idvalor de 2.Cometa suas alterações no dispositivo PE1 e retorne ao modo operacional CLI.

[edit] user@pe1# commit and-quit

Resultados

Exibir os resultados da configuração no dispositivo PE1. A saída reflete apenas a configuração funcional adicionada neste exemplo.

user@pe1> show configuration

interfaces {

ge-0/0/0 {

description "Link from PE1 to CE1";

encapsulation ethernet-ccc;

unit 0 {

family ccc;

}

}

ge-0/0/1 {

description "Link from PE1 to P-router";

mtu 4000;

unit 0 {

family inet {

address 10.1.23.1/24;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 192.168.0.1/32;

}

}

}

}

routing-instances {

l2vpn1 {

protocols {

l2vpn {

interface ge-0/0/0.0 {

description "L2vpn Link Between PE1 and CE1" ;

}

site CE-1 {

interface ge-0/0/0.0 {

remote-site-id 2;

}

site-identifier 1;

}

encapsulation-type ethernet;

}

}

instance-type l2vpn;

interface ge-0/0/0.0;

route-distinguisher 192.168.0.1:12;

vrf-target target:65412:12;

}

}

routing-options {

autonomous-system 65412;

}

protocols {

bgp {

group ibgp {

type internal;

local-address 192.168.0.1;

family l2vpn {

signaling;

}

neighbor 192.168.0.3;

}

}

mpls {

label-switched-path lsp_to_pe2 {

to 192.168.0.3;

}

interface ge-0/0/1.0;

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface lo0.0;

interface ge-0/0/1.0;

}

}

rsvp {

interface lo0.0;

interface ge-0/0/1.0;

}

}

Configure o dispositivo PE remoto (PE2) para uma VPN de Camada 2 baseada em MPLS

Esta seção abrange as etapas necessárias para configurar o dispositivo PE2 para este exemplo. Consulte o exemplo: configure a seção de VPNs de Camada 2 baseada em MPLS para as configurações de dispositivos CE e dispositivos P usadas neste exemplo.

Configure a linha de base MPLS (se necessário)

Antes de configurar a VPN de Camada 2, certifique-se de que o dispositivo PE tenha uma linha de base MPLS em funcionamento. Se você já tiver uma linha de base MPLS, você pode pular para o procedimento passo a passo para adicionar a VPN de Camada 2 ao dispositivo PE local.

-

Configure o nome de host.

[edit] user@pe2# set system host-name pe2

-

Configure as interfaces.

[edit] user@pe2# set interfaces ge-0/0/1 description "Link from PE2 to P-router" [edit] user@pe2# set interfaces ge-0/0/1 mtu 4000 [edit] user@pe2# set interfaces ge-0/0/1 unit 0 family inet address 10.1.34.2/24 [edit] user@pe2# set interfaces ge-0/0/1 unit 0 family mpls [edit] user@pe2# set interfaces lo0 unit 0 family inet address 192.168.0.3/32

CUIDADO:As VPNs de camada 2 não suportam fragmentação na rede do provedor. É fundamental que a rede do provedor ofereça suporte ao maior quadro que os dispositivos CE podem gerar após os rótulos MPLS e roteamento e encaminhamento virtual (VRF) serem adicionados pelos dispositivos PE. Este exemplo deixa os dispositivos CE na unidade de transmissão máxima (MTU) padrão de 1500 byte enquanto configura o núcleo do provedor para oferecer suporte a um MTU de 4000 byte. Essa configuração evita descartes, garantindo que os dispositivos CE não possam exceder o MTU na rede do provedor.

-

Configure os protocolos.

Nota:A engenharia de tráfego tem suporte para LSPs sinalizados por RSVP, mas não é necessária para a implantação básica de MPLS ou VPN. A linha de base MPLS fornecida usa RSVP para sinalizar LSPs e permite a engenharia de tráfego para OSPF. No entanto, nenhuma restrição de caminho está configurada, então você espera que os LSPs sejam roteados pelo caminho mais curto do protocolo de gateway interior.

[edit] user@pe2# set protocols ospf area 0.0.0.0 interface lo0.0 [edit] user@pe2# set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 [edit] user@pe2# set protocols ospf traffic-engineering [edit] user@pe2# set protocols mpls interface ge-0/0/1.0 [edit] user@pe2# set protocols rsvp interface lo0.0 [edit] user@pe2# set protocols rsvp interface ge-0/0/1.0

-

Defina o LSP para o endereço de loopback do dispositivo PE remoto.

[edit] user@pe2# set protocols mpls label-switched-path lsp_to_pe1 to 192.168.0.1

Procedimento

Procedimento passo a passo

Siga essas etapas para configurar o dispositivo PE2 para uma VPN de Camada 2.

Configure o encapsulamento e a família da interface voltada para a borda. Lembre-se que esta é uma interface não registrada, portanto, apenas a unidade 0 é válida para a

cccfamília.[edit]user@pe2# set interfaces ge-0/0/0 encapsulation ethernet-ccc [edit] user@pe2# set interfaces ge-0/0/0 unit 0 family ccc [edit] user@pe1# set interfaces ge-0/0/0 description "Link from PE2 to CE2"

Configure um grupo BGP. Especifique o endereço de loopback do dispositivo PE como endereço local e habilite

family l2vpn signaling.[edit protocols bgp] user@pe2# set group ibgp local-address 192.168.0.3 family l2vpn signaling

Configure o tipo de grupo BGP como interno.

[edit protocols bgp] user@pe2# set group ibgp type internal

Configure o dispositivo PE1 como um vizinho BGP. Certifique-se de especificar o endereço de loopback do PE1 como o vizinho BGP.

[edit protocols bgp] user@pe2# set group ibgp neighbor 192.168.0.1

Configure o número do sistema autônomo BGP.

[edit routing-options] user@pe2# set autonomous-system 65412

Configure a instância de roteamento. Comece especificando o nome l2vpn1 da instância com um

instance-typedel2vpn.[edit routing-instances] user@pe2# set l2vpn1 instance-type l2vpn

Configure a interface voltada para a borda do cliente do dispositivo PE para pertencer à instância de roteamento.

[edit routing-instances] user@pe2# set l2vpn1 interface ge-0/0/0

Configure o diferencial de rota da instância.

[edit routing-instances] user@pe2# set l2vpn1 route-distinguisher 192.168.0.3:12

Configure o alvo de roteamento e encaminhamento virtual de VPN (VRF) da instância. O alvo atribuído deve combinar com o configurado no dispositivo PE1.

[edit routing-instances] user@pe2# set l2vpn1 vrf-target target:65412:12

Configure a instância para o

l2vpnprotocolo e especifique o encapsulamento usado no enlace voltado para a borda.[edit routing-instances] user@pe2# set l2vpn1 protocols l2vpn encapsulation-type ethernet

Adicione a interface voltada para a borda do dispositivo PE sob a hierarquia da

l2vpninstância, juntamente com uma descrição.[edit routing-instances] user@pe2# set l2vpn1 protocols l2vpn interface ge-0/0/0.0 description "L2vpn Link Between PE2 and CE2"

Configure as informações do site vpn de Camada 2 da instância e liste a interface voltada para a borda do dispositivo PE no site local. O ID local configurado no dispositivo PE2 deve combinar com o ID remoto do site que você configurou no dispositivo PE1, e vice-versa.

[edit routing-instances] user@pe1# set l2vpn1 protocols l2vpn site CE-2 site-identifier 2 interface ge-0/0/0.0 remote-site-id 1

Nota:Neste exemplo, o ID do site para o dispositivo PE2 é 2 e o ID do site para o dispositivo PE1 é 1. Para o dispositivo PE2, o site remoto está configurado corretamente com um

remote-site-idvalor de 1.Cometa suas alterações no dispositivo PE2 e retorne ao modo operacional CLI.

[edit] user@pe1# commit and-quit

Resultados

Exibir os resultados da configuração no dispositivo PE2.

user@pe2# show

interfaces {

ge-0/0/0 {

description "Link from PE2 to CE2";

encapsulation ethernet-ccc;

unit 0 {

family ccc;

}

}

ge-0/0/1 {

description "Link from PE2 to P-router";

mtu 4000;

unit 0 {

family inet {

address 10.1.34.2/24;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 192.168.0.3/32;

}

}

}

}

routing-instances {

l2vpn1 {

protocols {

l2vpn {

interface ge-0/0/0.0 {

description "L2vpn Link Between PE2 and CE2" ;

}

site CE-2 {

interface ge-0/0/0.0 {

remote-site-id 1;

}

site-identifier 2;

}

encapsulation-type ethernet;

}

}

instance-type l2vpn;

interface ge-0/0/0.0;

route-distinguisher 192.168.0.3:12;

vrf-target target:65412:12;

}

}

routing-options {

autonomous-system 65412;

}

protocols {

bgp {

group ibgp {

type internal;

local-address 192.168.0.3;

family l2vpn {

signaling;

}

neighbor 192.168.0.1;

}

}

mpls {

label-switched-path lsp_to_pe1 {

to 192.168.0.1;

}

interface ge-0/0/1.0;

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface lo0.0;

interface ge-0/0/1.0;

}

}

rsvp {

interface lo0.0;

interface ge-0/0/1.0;

}

}

Verificação

Execute essas tarefas para verificar se a VPN de Camada 2 baseada em MPLS funciona corretamente:

- Verificar as adjacências e a troca de rotas do provedor OSPF

- Verifique as configurações da interface MPLS e RSVP

- Verifique os LSPs sinalizados por RSVP

- Verificar o status da sessão BGP

- Verifique as rotas de VPN de Camada 2 na tabela de roteamento

- Verificar o status da conexão VPN de Camada 2

- Ping no dispositivo PE remoto usando a conexão VPN de Camada 2

- Verifique a operação de ponta a ponta dos dispositivos CE na VPN de Camada 2

Verificar as adjacências e a troca de rotas do provedor OSPF

Propósito

Confirme que o protocolo OSPF está funcionando corretamente na rede do provedor verificando o status de adjacência e as rotas aprendidas pelo OSPF para os endereços de loopback dos dispositivos de provedor remoto. A operação adequada do IGP é essencial para o bem-sucedido estabelecimento de LSPs MPLS.

Ação

user@pe1> show ospf neighbor Address Interface State ID Pri Dead 10.1.23.2 ge-0/0/1.0 Full 192.168.0.2 128 38

user@pe1> show route protocol ospf | match 192.168 192.168.0.2/32 *[OSPF/10] 1w5d 20:48:59, metric 1 192.168.0.3/32 *[OSPF/10] 2w0d 00:08:30, metric 2

Significado

A saída mostra que o dispositivo PE1 estabeleceu uma adjacência osPF para o dispositivo P ().192.168.0.2 Ele também mostra que os endereços de loopback do dispositivo P e PE remoto (192.168.0.2) e (192.168.0.3) são aprendidos via OSPF no dispositivo PE local.

Verifique as configurações da interface MPLS e RSVP

Propósito

Verifique se os protocolos RSVP e MPLS estão configurados para operar nas interfaces voltadas para o núcleo do dispositivo PE. Esta etapa também verifica que family mpls está configurada corretamente no nível de unidade das interfaces voltadas para o núcleo.

Ação

user@pe1> show mpls interface Interface State Administrative groups (x: extended) ge-0/0/1.0 Up <none>

user@pe1> show rsvp interface

RSVP interface: 2 active

Active Subscr- Static Available Reserved Highwater

Interface State resv iption BW BW BW mark

ge-0/0/1.0 Up 1 100% 1000Mbps 1000Mbps 0bps 0bps

lo0.0 Up 0 100% 0bps 0bps 0bps 0bps

Significado

A saída mostra que MPLS e RSVP estão configurados corretamente nas interfaces de loopback e voltadas para o núcleo do dispositivo PE local.

Verifique os LSPs sinalizados por RSVP

Propósito

Verifique se as sessões de RSVP (entrada e saída) estão devidamente estabelecidas entre os dispositivos PE.

Ação

user@pe1> show rsvp session To From State Rt Style Labelin Labelout LSPname 192.168.0.3 192.168.0.1 Up 0 1 FF - 299888 lsp_to_pe2 Total 1 displayed, Up 1, Down 0 Egress RSVP: 1 sessions To From State Rt Style Labelin Labelout LSPname 192.168.0.1 192.168.0.3 Up 0 1 FF 3 - lsp_to_pe1 Total 1 displayed, Up 1, Down 0 Transit RSVP: 0 sessions Total 0 displayed, Up 0, Down 0

Significado

A saída mostra que as sessões de RSVP de entrada e saída estão corretamente estabelecidas entre os dispositivos PE. Um estabelecimento LSP bem-sucedido indica que a linha de base MPLS está operacional.

Verificar o status da sessão BGP

Propósito

Verifique se a sessão BGP entre os dispositivos PE está corretamente estabelecida com suporte para informações de alcance da camada de rede VPN (NLRI) de Camada 2.

Ação

user@pe1> show bgp summary

Threading mode: BGP I/O

Groups: 1 Peers: 1 Down peers: 0

Table Tot Paths Act Paths Suppressed History Damp State Pending

bgp.l2vpn.0

1 1 0 0 0 0

Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped...

192.168.0.3 65412 6 5 0 0 1:34 Establ

bgp.l2vpn.0: 1/1/1/0

l2vpn1.l2vpn.0: 1/1/1/0

Significado

A saída mostra que a sessão BGP para o dispositivo PE remoto (192.168.0.3) foi corretamente estabelecida (Establ) e, através do Up/Dwn campo, há quanto tempo a sessão está no estado atual (1:34). Ele também mostra o número de pacotes BGP enviados para (5) e recebidos do (6) dispositivo PE remoto. O flaps campo confirma que nenhuma transição de estado ocorreu (0), indicando que a sessão está estável. Observe também que o NLRI VPN de Camada 2 é corretamente trocado entre os dispositivos PE. Essa saída confirma que o peering BGP entre os dispositivos PE está pronto para dar suporte a uma VPN de Camada 2.

Verifique as rotas de VPN de Camada 2 na tabela de roteamento

Propósito

Verifique se a tabela de roteamento do dispositivo PE1 é preenchida com as rotas VPN de Camada 2 usadas para encaminhar tráfego entre os dispositivos CE.

Ação

user@pe1> show route table bgp.l2vpn.0

bgp.l2vpn.0: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

192.168.0.3:12:2:1/96

*[BGP/170] 00:51:36, localpref 100, from 192.168.0.3

AS path: I, validation-state: unverified

> to 10.1.23.2 via ge-0/0/1.0, label-switched-path lsp_to_pe2

user@pe1> show route table l2vpn1.l2vpn.0

l2vpn1.l2vpn.0: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

192.168.0.1:12:1:1/96

*[L2VPN/170/-101] 01:48:30, metric2 1

Indirect

192.168.0.3:12:2:1/96

*[BGP/170] 00:51:57, localpref 100, from 192.168.0.3

AS path: I, validation-state: unverified

> to 10.1.23.2 via ge-0/0/1.0, label-switched-path lsp_to_pe2

Significado

O comando show route table bgp.l2vpn.0 exibe todas as rotas VPN de Camada 2 que foram recebidas no dispositivo PE. O comando show route table l2vpn1.l2vpn.0 mostra as rotas VPN de Camada 2 que foram importadas para a l2vpn1 instância de roteamento como resultado de um alvo de rota correspondente. A l2vpn1.l2vpn.0 tabela contém a rota VPN de Camada 2 do dispositivo PE local, bem como uma rota remota aprendida através do peering BGP para o dispositivo PE remoto. Ambas as tabelas mostram que a rota VPN remota da Camada 2 está corretamente associada ao lsp_to_pe2 LSP como um próximo salto de encaminhamento. As saídas confirmam que o dispositivo PE local aprendeu sobre o site remoto do cliente a partir do dispositivo PE2. Ela também mostra que pode encaminhar o tráfego vpn de Camada 2 para o dispositivo PE2 usando o transporte MPLS pela rede do provedor.

Verificar o status da conexão VPN de Camada 2

Propósito

Verifique o status da conexão VPN de Camada 2.

Ação

user@pe1> show l2vpn connections

Layer-2 VPN connections:

Legend for connection status (St)

EI -- encapsulation invalid NC -- interface encapsulation not CCC/TCC/VPLS

EM -- encapsulation mismatch WE -- interface and instance encaps not same

VC-Dn -- Virtual circuit down NP -- interface hardware not present

CM -- control-word mismatch -> -- only outbound connection is up

CN -- circuit not provisioned <- -- only inbound connection is up

OR -- out of range Up -- operational

OL -- no outgoing label Dn -- down

LD -- local site signaled down CF -- call admission control failure

RD -- remote site signaled down SC -- local and remote site ID collision

LN -- local site not designated LM -- local site ID not minimum designated

RN -- remote site not designated RM -- remote site ID not minimum designated

XX -- unknown connection status IL -- no incoming label

MM -- MTU mismatch MI -- Mesh-Group ID not available

BK -- Backup connection ST -- Standby connection

PF -- Profile parse failure PB -- Profile busy

RS -- remote site standby SN -- Static Neighbor

LB -- Local site not best-site RB -- Remote site not best-site

VM -- VLAN ID mismatch HS -- Hot-standby Connection

Legend for interface status

Up -- operational

Dn -- down

Instance: l2vpn1

Edge protection: Not-Primary

Local site: CE-1 (1)

connection-site Type St Time last up # Up trans

2 rmt Up Jul 28 10:47:18 2020 1

Remote PE: 192.168.0.3, Negotiated control-word: Yes (Null)

Incoming label: 800009, Outgoing label: 800006

Local interface: ge-0/0/0.0, Status: Up, Encapsulation: ETHERNET

Flow Label Transmit: No, Flow Label Receive: No

Significado

O St campo na saída mostra que a conexão Remote PE connection-site 192.168.0.3 2 VPN de Camada 2 é.Up A saída também confirma o nome ge-0/0/0.0 e o status operacional da interface voltada para a borda do dispositivo PE como up. Você também verifica se o encapsulamento de Ethernet está configurado na interface voltada para o cliente do dispositivo PE. Este é o encapsulamento correto para as interfaces Ethernet não registradas usadas neste exemplo. As etapas de verificação realizadas até agora indicam que o plano de controle da VPN de Camada 2 está operacional. Você verifica o plano de dados da VPN de Camada 2 nas etapas a seguir.

Ping no dispositivo PE remoto usando a conexão VPN de Camada 2

Propósito

Verifique a conectividade VPN de Camada 2 entre os dispositivos PE locais e remotos. Duas formas de ping mpls l2vpn comando são mostradas. Ambos testam o roteamento VPN de Camada 2 e o encaminhamento MPLS entre os dispositivos PE. O primeiro comando assume um único local remoto, enquanto o segundo especifica os identificadores locais e remotos do local, o que é útil ao testar uma VPN de Camada 2 multi-site. Isso ocorre porque o ID remoto do site pode ser usado para atingir o dispositivo PE remoto desejado.

O ping mpls l2vpn comando valida a troca de rotas VPN de Camada 2 e o encaminhamento MPLS entre os dispositivos PE. Isso é feito gerando tráfego desde a instância local de roteamento VPN de Camada 2 até o endereço de loopback 127.0.0.1 do dispositivo PE remoto. Esse comando não valida a operação das interfaces de dispositivo CE ou sua configuração. Isso ocorre porque a operação de dispositivos CE é opaca para a rede de provedores em uma VPN de Camada 2.

Ação

user@pe1> ping mpls l2vpn interface ge-0/0/0.0 reply-mode ip-udp !!!!! --- lsping statistics --- 5 packets transmitted, 5 packets received, 0% packet loss

user@pe1> ping mpls l2vpn instance l2vpn1 remote-site-id 2 local-site-id 1 detail

Request for seq 1, to interface 334, labels <800002, 299840>, packet size 88

Reply for seq 1, return code: Egress-ok, time: 593.784 ms

Local transmit time: 2020-07-13 16:15:55 UTC 241.357 ms

Remote receive time: 2020-07-13 16:15:55 UTC 835.141 ms

Request for seq 2, to interface 334, labels <800002, 299840>, packet size 88

Reply for seq 2, return code: Egress-ok, time: 591.700 ms

Local transmit time: 2020-07-13 16:15:56 UTC 241.405 ms

Remote receive time: 2020-07-13 16:15:56 UTC 833.105 ms

Request for seq 3, to interface 334, labels <800002, 299840>, packet size 88

Reply for seq 3, return code: Egress-ok, time: 626.084 ms

Local transmit time: 2020-07-13 16:15:57 UTC 241.407 ms

Remote receive time: 2020-07-13 16:15:57 UTC 867.491 ms

Request for seq 4, to interface 334, labels <800002, 299840>, packet size 88

Reply for seq 4, return code: Egress-ok, time: 593.061 ms

Local transmit time: 2020-07-13 16:15:58 UTC 241.613 ms

Remote receive time: 2020-07-13 16:15:58 UTC 834.674 ms

Request for seq 5, to interface 334, labels <800002, 299840>, packet size 88

Reply for seq 5, return code: Egress-ok, time: 594.192 ms

Local transmit time: 2020-07-13 16:15:59 UTC 241.357 ms

Remote receive time: 2020-07-13 16:15:59 UTC 835.549 ms

--- lsping statistics ---

5 packets transmitted, 5 packets received, 0% packet loss

Significado

A saída confirma que o plano de encaminhamento de VPN de Camada 2 está funcionando corretamente entre os dispositivos PE.

Verifique a operação de ponta a ponta dos dispositivos CE na VPN de Camada 2

Propósito

Verifique a conectividade VPN de Camada 2 entre os dispositivos CE. Esta etapa confirma que os dispositivos CE têm interfaces operacionais e estão devidamente configurados para conectividade de Camada 2. Isso é feito verificando se os dispositivos CE estabeleceram uma adjacência osPF e são capazes de passar tráfego de ponta a ponta entre seus endereços de loopback.

Ação

user@ce1> show ospf neighbor Address Interface State ID Pri Dead 172.16.1.2 ge-0/0/0.0 Full 172.16.255.2 128 32

user@ce1> show ospf route | match 172

172.16.255.2/32 *[OSPF/10] 01:34:50, metric 1

> to 172.16.1.2 via ge-0/0/0.0

user@ce1> ping 172.16.255.2 size 1472 do-not-fragment count 2 PING 172.16.255.2 (172.16.255.2): 1472 data bytes 1480 bytes from 172.16.255.2: icmp_seq=0 ttl=64 time=4.404 ms 1480 bytes from 172.16.255.2: icmp_seq=1 ttl=64 time=5.807 ms --- 172.16.255.2 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 4.404/5.106/5.807/0.702 ms

Significado

A saída mostra que a conectividade VPN de Camada 2 está funcionando corretamente entre os dispositivos CE. Ele confirma que o dispositivo CE local estabeleceu uma adjacência do OSPF sobre o núcleo do provedor para o dispositivo 172.16.1.2CE remoto, e que o dispositivo CE local aprendeu uma rota para o endereço 172.16.255.2 de loopback do dispositivo CE remoto via OSPF. A saída também mostra que os dispositivos CE são capazes de passar pacotes IP de 1500 byte sem evocar a fragmentação local. Os pings bem-sucedidos também verificam que os quadros não excederam o MTU suportado pela rede do provedor.

O size argumento adicionado ao ping comando gera 1472 bytes de dados echo. Mais 8 bytes do Protocolo de Mensagem de Controle de Internet (ICMP) e 20 bytes de cabeçalho IP são adicionados para levar o tamanho total do pacote a 1500 bytes. Adicionar o do-not-fragment switch garante que o dispositivo CE não possa realizar fragmentação com base em seu MTU local. Este método confirma que nenhuma fragmentação é possível ou necessária ao enviar quadros Ethernet de comprimento padrão entre os dispositivos CE.