NESTA PÁGINA

Exemplo: interconectar uma VPN de Camada 2 com uma VPN de Camada 2

Este exemplo fornece um procedimento passo a passo para interconectar e verificar uma VPN de Camada 2 com uma VPN de Camada 2. Ele contém as seguintes seções:

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:

Junos OS Versão 9.3 ou posterior

2 plataformas de roteamento universal 5G da Série MX

Roteadores de borda multisserviços da Série 2 M

Roteadores de núcleo da Série 1 T

1 switches de ethernet da Série EX

Visão geral e topologia

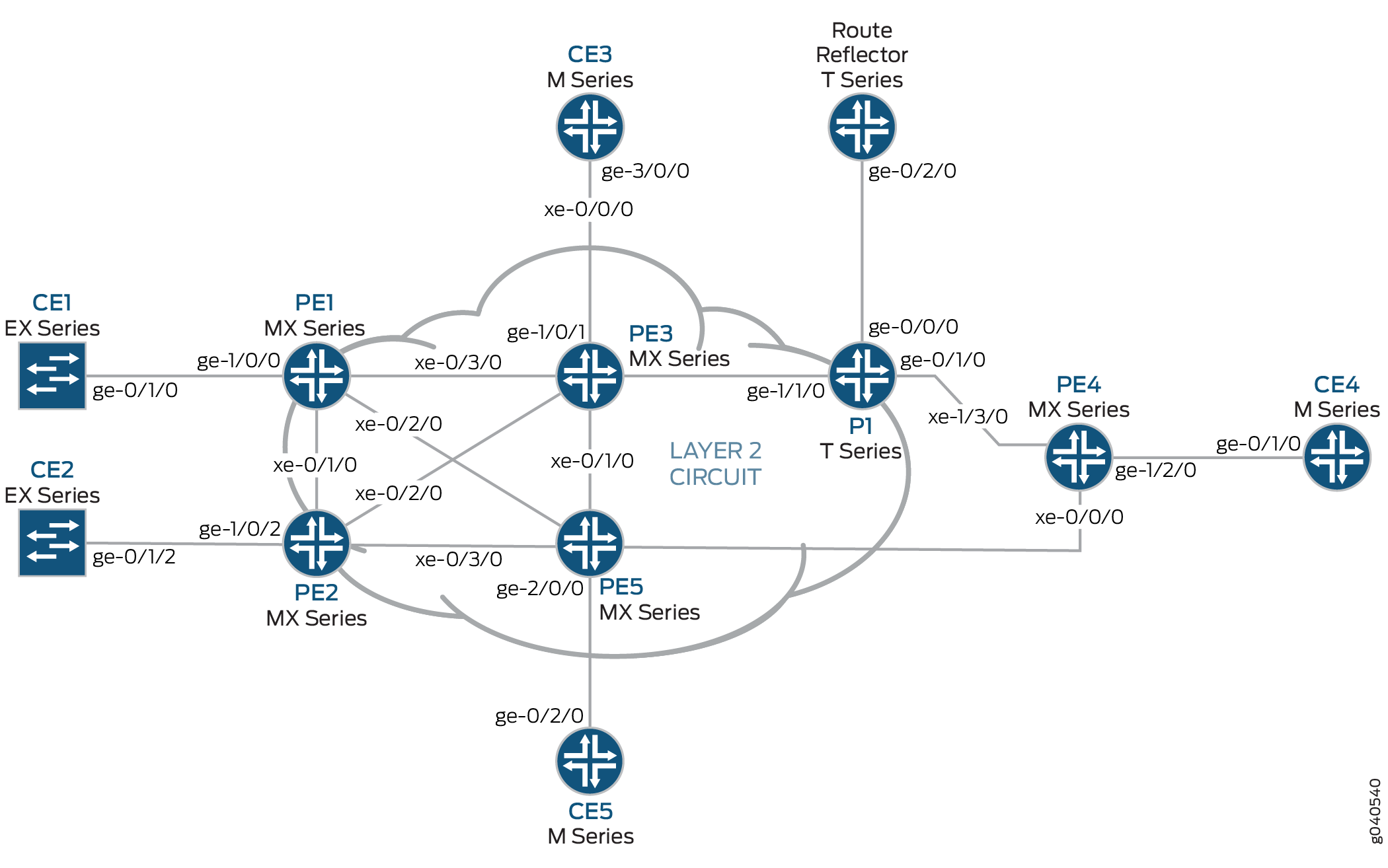

Topologia

A topologia física do exemplo de conexão VPN de Camada 2 para Camada 2 é mostrada na Figura 1.

VPN de Camada 2

VPN de Camada 2

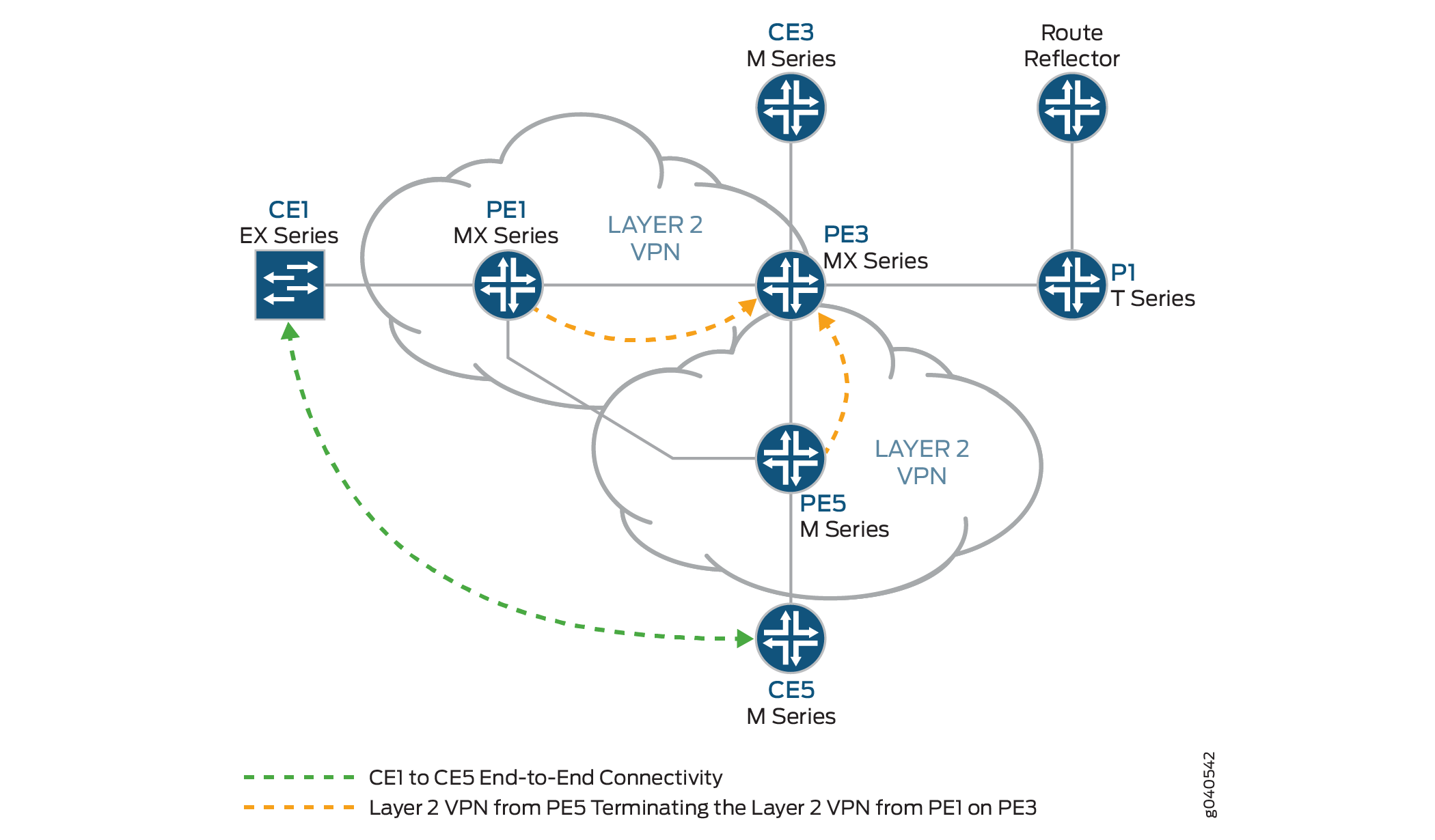

A topologia lógica de uma conexão VPN de Camada 2 para Camada 2 é mostrada na Figura 2.

VPN de Camada 2

VPN de Camada 2

Configuração

Em qualquer sessão de configuração, é uma boa prática verificar periodicamente se a configuração pode ser comprometida usando o commit check comando.

Neste exemplo, o roteador que está configurado é identificado usando as seguintes solicitações de comando:

CE1identifica o roteador de borda 1 (CE1) do clientePE1identifica o roteador de borda 1 (PE1) do provedorCE3identifica o roteador de borda do cliente 3 (CE3)PE3identifica o roteador de borda 3 (PE3) do provedorCE5identifica o roteador de borda do cliente 5 (CE5)PE5identifica o roteador de borda 5 (PE5) do provedor

Este exemplo é organizado nas seções a seguir:

- Configuração de protocolos nos roteadores PE e P

- Verificando a conexão VPN de Camada 2 à Camada 2 no Roteador PE3

- Verificando a conexão VPN de Camada 2 à Camada 2 no Roteador PE3

- Resultados

Configuração de protocolos nos roteadores PE e P

Procedimento passo a passo

Todos os roteadores PE e roteadores P estão configurados com OSPF como o protocolo IGP. Os protocolos MPLS, LDP e BGP estão habilitados em todas as interfaces, exceto fxp.0. As interfaces voltadas para o núcleo são habilitadas com o endereço MPLS e o endereço de inet.

Configure todos os roteadores PE e P com OSPF como IGP. Habilite os protocolos MPLS, LDP e BGP em todas as interfaces, exceto

fxp.0. O trecho de configuração a seguir mostra a configuração de protocolo do Roteador PE1:[edit] protocols { mpls { interface all; interface fxp0.0 { disable; } } bgp { group RR { type internal; local-address 192.0.2.1; family l2vpn { signaling; } neighbor 192.0.2.7; } } ospf { traffic-engineering; area 0.0.0.0 { interface all; interface fxp0.0 { disable; } } } ldp { interface all; interface fxp0.0 { disable; } } }Configure os roteadores PE e P com OSPF como IGP. Habilite os protocolos MPLS, LDP e BGP em todas as interfaces, exceto

fxp.0. O trecho de configuração a seguir mostra a configuração de protocolo do Roteador PE3:[edit] protocols { mpls { interface all; interface fxp0.0 { disable; } } bgp { group RR { type internal; local-address 192.0.2.3; family l2vpn { signaling; } neighbor 192.0.2.7; } } ospf { traffic-engineering; area 0.0.0.0 { interface all; interface fxp0.0 { disable; } } } ldp { interface all; interface fxp0.0 { disable; } } }

Procedimento passo a passo

Configurando o protocolo e interfaces VPN de Camada 2

No Roteador PE1, configure o encapsulamento da

ge-1/0/0interface. Para configurar o encapsulamento da interface, inclua aencapsulationdeclaração e especifique a opçãoethernet-ccc(o encapsulamento vlan-ccc também é suportado). Configure a família dege-1/0/0.0interface lógica para funcionalidade de cross-connect de circuito. Para configurar a família de interface lógica, inclua afamilydeclaração e especifique a opçãoccc. O encapsulamento deve ser configurado da mesma maneira para todos os roteadores do domínio VPN de Camada 2.[edit interfaces] ge-1/0/0 { encapsulation ethernet-ccc; unit 0 { family ccc; } } lo0 { unit 0 { family inet { address 192.0.2.1/24; } } }No Roteador PE1, configure os protocolos VPN de Camada 2. Configure o ID do site remoto como 3. O Site ID 3 representa o Roteador PE3 (Hub-PE). Para configurar os protocolos VPN de Camada 2, inclua a

l2vpndeclaração no nível de[edit routing-instances routing-instances-name protocols]hierarquia. As VPNs de Camada 2 usam o BGP como protocolo de sinalização.[edit routing-instances] L2VPN { instance-type l2vpn; interface ge-1/0/0.0; route-distinguisher 65000:1; vrf-target target:65000:2; protocols { l2vpn { encapsulation-type ethernet; site CE1 { site-identifier 1; interface ge-1/0/0.0 { remote-site-id 3; } } } } }No Roteador PE5, configure o encapsulamento da

ge-2/0/0interface incluindo aencapsulationdeclaração e especifique a opçãoethernet-ccc. Configure a família de interface lógica ge-1/0/0.0 para a funcionalidade de cross-connect de circuito, incluindo afamilydeclaração e especificando a opçãoccc.[edit interfaces] ge-2/0/0 { encapsulation ethernet-ccc; unit 0 { family ccc; } } lo0 { unit 0 { family inet { address 192.0.2.5/24; } } }No Roteador PE5, configure os protocolos VPN de Camada 2, incluindo a

l2vpndeclaração no nível de[edit routing-instances routing-instances-name protocols]hierarquia. Configure o ID do site remoto como3.[edit routing-instances] L2VPN { instance-type l2vpn; interface ge-2/0/0.0; route-distinguisher 65000:5; vrf-target target:65000:2; protocols { l2vpn { encapsulation-type ethernet; site CE5 { site-identifier 5; interface ge-2/0/0.0 { remote-site-id 3; } } } } }No Roteador PE3, configure a

iw0interface com duas interfaces lógicas. Para configurar aiw0interface, inclua ainterfacesdeclaração e especifiqueiw0como o nome da interface. Para a interface lógica da unidade 0, inclua apeer-unitdeclaração e especifique a interfaceunit 1lógica como a interface de peer. Para a interface lógica da unidade 1, inclua apeer-unitdeclaração e especifique a interfaceunit 0lógica como a interface de peer.[edit interfaces] iw0 { unit 0 { encapsulation ethernet-ccc; peer-unit 1; } unit 1 { encapsulation ethernet-ccc; peer-unit 0; } }No Roteador PE3, configure o encapsulamento da interface voltada

ge-1/0/1para a borda, incluindo aencapsulationdeclaração e especificando a opçãoethernet-ccc.[edit interfaces] ge-1/0/1 { encapsulation ethernet-ccc; unit 0 { family ccc; } }No Roteador PE3, configure a interface lógica de loopback. A interface de loopback é usada para estabelecer as sessões de LDP direcionadas aos roteadores PE1 e Roteador PE5.

[edit interfaces] lo0 { unit 0 { family inet { address 192.0.2.3/24; } } }No Roteador PE3, habilite o protocolo de intertrabalho de Camada 2. Para habilitar o protocolo de intertrabalho de Camada 2, inclua a

l2iwdeclaração no nível de[edit protocols]hierarquia.[edit protocols] l2iw;

No Roteador PE3, configure duas instâncias de roteamento VPN de Camada 2 para encerrar os circuitos virtuais VPN de Camada 2 do Roteador PE1 e do Roteador PE5, como mostrado.

[edit routing-instances] L2VPN-PE1 { instance-type l2vpn; interface iw0.0; route-distinguisher 65000:3; vrf-target target:65000:2; protocols { l2vpn { encapsulation-type ethernet; site CE3 { site-identifier 3; interface iw0.0 { remote-site-id 1; } } } } } L2VPN-PE5 { instance-type l2vpn; interface iw0.1; route-distinguisher 65000:33; vrf-target target:65000:2; protocols { l2vpn { encapsulation-type ethernet; site CE3 { site-identifier 3; interface iw0.1 { remote-site-id 5; } } } } }

Verificando a conexão VPN de Camada 2 à Camada 2 no Roteador PE3

Procedimento passo a passo

O BGP é usado para sinalização de plano de controle em uma VPN de Camada 2. No Roteador PE1, use o

show bgpcomando para verificar se o plano de controle BGP para a VPN de Camada 2 estabeleceu uma relação de vizinhos com o refletor de rota que tem endereço192.0.2.7IP.Três rotas VPN de Camada 2 são recebidas do refletor de rota para cada roteador PE na topologia.

user@PE1> show bgp summary Groups: 1 Peers: 1 Down peers: 0 Table Tot Paths Act Paths Suppressed History Damp State Pending bgp.l2vpn.0 3 3 0 0 0 0 Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped... 192.0.2.7 65000 190 192 0 0 1:24:40 Establ bgp.l2vpn.0: 3/3/3/0 L2VPN.l2vpn.0: 3/3/3/0

No Roteador PE1, use o

show routecomando para verificar se as rotas VPN de Camada 2 BGP estão armazenadas naL2VPN.l2vpn.0tabela de roteamento para cada roteador PE.user@PE1> show route table L2VPN.l2vpn.0 L2VPN.l2vpn.0: 4 destinations, 4 routes (4 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 65000:1:1:3/96 *[L2VPN/170/-101] 01:31:53, metric2 1 Indirect 65000:3:3:1/96 *[BGP/170] 01:24:58, localpref 100, from 192.0.2.7 AS path: I > to 10.10.1.2 via xe-0/3/0.0 65000:5:5:3/96 *[BGP/170] 01:24:58, localpref 100, from 192.0.2.7 AS path: I > to 10.10.3.2 via xe-0/2/0.0 65000:33:3:5/96 *[BGP/170] 01:24:58, localpref 100, from 192.0.2.7 AS path: I > to 10.10.1.2 via xe-0/3/0.0No Roteador PE1, use o

show ldp sessioncomando para verificar se as sessões de LDP direcionadas estão estabelecidas para os roteadores PE na rede e que o estado éOperational.user@PE1> show ldp session Address State Connection Hold time 192.0.2.2 Operational Open 24 192.0.2.3 Operational Open 22 192.0.2.5 Operational Open 28

No Roteador PE1, use o

show l2vpn connectionscomando para verificar se a VPN de Camada 2 até o site 3 no Roteador PE3 (Hub-PE) éUp.user@PE1> show l2vpn connections Layer-2 VPN connections: Legend for connection status (St) EI -- encapsulation invalid NC -- interface encapsulation not CCC/TCC/VPLS EM -- encapsulation mismatch WE -- interface and instance encaps not same VC-Dn -- Virtual circuit down NP -- interface hardware not present CM -- control-word mismatch -> -- only outbound connection is up CN -- circuit not provisioned <- -- only inbound connection is up OR -- out of range Up -- operational OL -- no outgoing label Dn -- down LD -- local site signaled down CF -- call admission control failure RD -- remote site signaled down SC -- local and remote site ID collision LN -- local site not designated LM -- local site ID not minimum designated RN -- remote site not designated RM -- remote site ID not minimum designated XX -- unknown connection status IL -- no incoming label MM -- MTU mismatch MI -- Mesh-Group ID not availble BK -- Backup connection ST -- Standby connection PF -- Profile parse failure PB -- Profile busy Legend for interface status Up -- operational Dn -- down Instance: L2VPN Local site: CE1 (1) connection-site Type St Time last up # Up trans 3 rmt Up Jan 5 18:08:25 2010 1 Remote PE: 192.0.2.3, Negotiated control-word: Yes (Null) Incoming label: 800000, Outgoing label: 800000 Local interface: ge-1/0/0.0, Status: Up, Encapsulation: ETHERNET 5 rmt ORNo Roteador PE1, use o

show routecomando para verificar se ampls.0tabela de roteamento é preenchida com as rotas VPN de Camada 2 usadas para encaminhar o tráfego usando um rótulo LDP. Observe que, neste exemplo, o roteador está empurrando o rótulo8000000.user@PE1> show route table mpls.0 [edit] mpls.0: 13 destinations, 13 routes (13 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 0 *[MPLS/0] 1w1d 11:36:44, metric 1 Receive 1 *[MPLS/0] 1w1d 11:36:44, metric 1 Receive 2 *[MPLS/0] 1w1d 11:36:44, metric 1 Receive 300432 *[LDP/9] 3d 04:25:02, metric 1 > to 10.10.2.2 via xe-0/1/0.0, Pop 300432(S=0) *[LDP/9] 3d 04:25:02, metric 1 > to 10.10.2.2 via xe-0/1/0.0, Pop 300768 *[LDP/9] 3d 04:25:02, metric 1 > to 10.10.3.2 via xe-0/2/0.0, Pop 300768(S=0) *[LDP/9] 3d 04:25:02, metric 1 > to 10.10.3.2 via xe-0/2/0.0, Pop 300912 *[LDP/9] 3d 04:25:02, metric 1 > to 10.10.3.2 via xe-0/2/0.0, Swap 299856 301264 *[LDP/9] 3d 04:24:58, metric 1 > to 10.10.1.2 via xe-0/3/0.0, Swap 308224 301312 *[LDP/9] 3d 04:25:01, metric 1 > to 10.10.1.2 via xe-0/3/0.0, Pop 301312(S=0) *[LDP/9] 3d 04:25:01, metric 1 > to 10.10.1.2 via xe-0/3/0.0, Pop 800000 *[L2VPN/7] 01:25:28 > via ge-1/0/0.0, Pop Offset: 4 ge-1/0/0.0 *[L2VPN/7] 01:25:28, metric2 1 > to 10.10.1.2 via xe-0/3/0.0, Push 800000 Offset: -4

Verificando a conexão VPN de Camada 2 à Camada 2 no Roteador PE3

Procedimento passo a passo

No Roteador PE3, use o

show l2vpn connectionscomando para verificar se as conexões VPN de Camada 2 do Roteador PE1 e do Roteador PE5 estãoUpusando aiw0interface.user@PE3> show l2vpn connections Instance: L2VPN-PE1 Local site: CE3 (3) connection-site Type St Time last up # Up trans 1 rmt Up Jan 5 18:08:22 2010 1 Remote PE: 192.0.2.1, Negotiated control-word: Yes (Null) Incoming label: 800000, Outgoing label: 800000 Local interface: iw0.0, Status: Up, Encapsulation: ETHERNET 5 rmt OR Instance: L2VPN-PE5 Local site: CE3 (3) connection-site Type St Time last up # Up trans 1 rmt CN 5 rmt Up Jan 5 18:08:22 2010 1 Remote PE: 192.0.2.5, Negotiated control-word: Yes (Null) Incoming label: 800002, Outgoing label: 800000 Local interface: iw0.1, Status: Up, Encapsulation: ETHERNETNo Roteador PE3, use o

show ldp neighborcomando para verificar se os endereços IP vizinhos de sessão LDP direcionados são mostrados.user@PE3> show ldp neighbor Address Interface Label space ID Hold time 192.0.2.1 lo0.0 192.0.2.1:0 44 192.0.2.2 lo0.0 192.0.2.2:0 42 192.0.2.4 lo0.0 192.0.2.4:0 31 192.0.2.5 lo0.0 192.0.2.5:0 44

No Roteador PE3, use o

show bgp summarycomando para verificar se o plano de controle BGP para a VPN de Camada 2 estabeleceu uma relação de vizinhos com o refletor de rota que tem endereço192.0.2.7IP.user@PE3> show bgp summary Groups: 1 Peers: 1 Down peers: 0 Table Tot Paths Act Paths Suppressed History Damp State Pending bgp.l2vpn.0 2 2 0 0 0 0 Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped... 192.0.2.7 65000 10092 10195 0 0 3d 4:23:27 Establ bgp.l2vpn.0: 2/2/2/0 L2VPN-PE1.l2vpn.0: 2/2/2/0 L2VPN-PE5.l2vpn.0: 2/2/2/0

No Roteador PE3, use o

show ldp sessioncomando para verificar se as sessões de LDP direcionadas estão estabelecidas para todos os roteadores PE da rede e que o estado éOperational.user@PE3> show ldp session Address State Connection Hold time 192.0.2.1

OperationalOpen 24 192.0.2.2OperationalOpen 22 192.0.2.4OperationalOpen 20 192.0.2.5OperationalOpen 24No Roteador PE3, use o

show routecomando para verificar se ampls.0tabela de roteamento é preenchida com as rotas VPN de Camada 2 usadas para encaminhar o tráfego usando um rótulo LDP. Observe que, neste exemplo, o roteador está trocando de rótulo800000. Observe também as duasiw0interfaces usadas para as rotas de intertrabalho de Camada 2.user@PE3>show route table mpls.0 mpls.0: 16 destinations, 18 routes (16 active, 2 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 0 *[MPLS/0] 1w1d 11:50:14, metric 1 Receive 1 *[MPLS/0] 1w1d 11:50:14, metric 1 Receive 2 *[MPLS/0] 1w1d 11:50:14, metric 1 Receive 308160 *[LDP/9] 3d 04:38:45, metric 1 > to 10.10.1.1 via xe-0/3/0.0, Pop 308160(S=0) *[LDP/9] 3d 04:38:45, metric 1 > to 10.10.1.1 via xe-0/3/0.0, Pop 308176 *[LDP/9] 3d 04:38:44, metric 1 > to 10.10.6.2 via xe-0/1/0.0, Pop 308176(S=0) *[LDP/9] 3d 04:38:44, metric 1 > to 10.10.6.2 via xe-0/1/0.0, Pop 308192 *[LDP/9] 00:07:18, metric 1 > to 10.10.20.1 via xe-0/0/0.0, Swap 601649 to 10.10.6.2 via xe-0/1/0.0, Swap 299856 308208 *[LDP/9] 3d 04:38:44, metric 1 > to 10.10.5.1 via xe-0/2/0.0, Pop 308208(S=0) *[LDP/9] 3d 04:38:44, metric 1 > to 10.10.5.1 via xe-0/2/0.0, Pop 308224 *[LDP/9] 3d 04:38:42, metric 1 > to 10.10.20.1 via xe-0/0/0.0, Pop 308224(S=0) *[LDP/9] 3d 04:38:42, metric 1 > to 10.10.20.1 via xe-0/0/0.0, Pop 800000 *[L2IW/6] 01:39:13, metric2 1 > to 10.10.6.2 via xe-0/1/0.0, Swap 800000 [L2VPN/7] 01:39:13 > via iw0.0, Pop Offset: 4 800002 *[L2IW/6] 01:39:13, metric2 1 > to 10.10.1.1 via xe-0/3/0.0, Swap 800000 [L2VPN/7] 01:39:13 > via iw0.1, Pop Offset: 4 iw0.0 *[L2VPN/7] 01:39:13, metric2 1 > to 10.10.1.1 via xe-0/3/0.0, Push 800000 Offset: -4 iw0.1 *[L2VPN/7] 01:39:13, metric2 1 > to 10.10.6.2 via xe-0/1/0.0, Push 800000 Offset: -4

Procedimento passo a passo

Teste de VPN de Camada 2 para Conectividade VPN de Camada 2 (CE1 a CE5)

No roteador CE1, use o

pingcomando para testar a conectividade com o Roteador CE5. Observe que o tempo de resposta está em milissegundos, confirmando que a resposta ao ping é devolvida.user@CE1>ping 198.51.100.11 PING 198.51.100.11 (198.51.100.11): 56 data bytes 64 bytes from 198.51.100.11: icmp_seq=1 ttl=64 time=22.425 ms 64 bytes from 198.51.100.11: icmp_seq=2 ttl=64 time=1.299 ms 64 bytes from 198.51.100.11: icmp_seq=3 ttl=64 time=1.032 ms 64 bytes from 198.51.100.11: icmp_seq=4 ttl=64 time=1.029 ms

No roteador CE5, use o

pingcomando para testar a conectividade com o Roteador CE1. Observe que o tempo de resposta está em milissegundos, confirmando que a resposta ao ping é devolvida.user@CE5>ping 198.51.100.1 PING 198.51.100.1 (198.51.100.1): 56 data bytes 64 bytes from 198.51.100.1: icmp_seq=0 ttl=64 time=1.077 ms 64 bytes from 198.51.100.1: icmp_seq=1 ttl=64 time=0.957 ms 64 bytes from 198.51.100.1: icmp_seq=2 ttl=64 time=1.057 ms 1.017 ms

Resultados

A configuração e a verificação deste exemplo foram concluídas. A seção a seguir é para sua referência.

A configuração de amostra relevante para o Roteador PE1 segue.

Roteador PE1

chassis {

dump-on-panic;

fpc 1 {

pic 3 {

tunnel-services {

bandwidth 1g;

}

}

}

network-services ethernet;

}

interfaces {

xe-0/1/0 {

unit 0 {

family inet {

address 10.10.2.1/30;

}

family mpls;

}

}

xe-0/2/0 {

unit 0 {

family inet {

address 10.10.3.1/30;

}

family mpls;

}

}

xe-0/3/0 {

unit 0 {

family inet {

address 10.10.1.1/30;

}

family mpls;

}

}

ge-1/0/0 {

encapsulation ethernet-ccc;

unit 0 {

family ccc;

}

}

lo0 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

}

routing-options {

static {

route 172.16.0.0/8 next-hop 172.19.59.1;

}

autonomous-system 65000;

}

protocols {

mpls {

interface all;

interface fxp0.0 {

disable;

}

}

bgp {

group RR {

type internal;

local-address 192.0.2.1;

family l2vpn {

signaling;

}

neighbor 192.0.2.7;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface all;

interface fxp0.0 {

disable;

}

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

}

routing-instances {

L2VPN {

instance-type l2vpn;

interface ge-1/0/0.0;

route-distinguisher 65000:1;

vrf-target target:65000:2;

protocols {

l2vpn {

encapsulation-type ethernet;

site CE1 {

site-identifier 1;

interface ge-1/0/0.0 {

remote-site-id 3;

}

}

}

}

}

}

A configuração de amostra relevante para o Roteador PE3 segue.

Roteador PE3

chassis {

dump-on-panic;

fpc 1 {

pic 3 {

tunnel-services {

bandwidth 1g;

}

}

}

network-services ethernet;

}

interfaces {

xe-0/0/0 {

unit 0 {

family inet {

address 10.10.20.2/30;

}

family mpls;

}

}

xe-0/1/0 {

unit 0 {

family inet {

address 10.10.6.1/30;

}

family mpls;

}

}

xe-0/2/0 {

unit 0 {

family inet {

address 10.10.5.2/30;

}

family mpls;

}

}

xe-0/3/0 {

unit 0 {

family inet {

address 10.10.1.2/30;

}

family mpls;

}

}

ge-1/0/1 {

encapsulation ethernet-ccc;

unit 0 {

family ccc;

}

}

iw0 {

unit 0 {

encapsulation ethernet-ccc;

peer-unit 1;

}

unit 1 {

encapsulation ethernet-ccc;

peer-unit 0;

}

}

lo0 {

unit 0 {

family inet {

address 192.0.2.3/24;

}

}

}

}

routing-options {

static {

route 172.16.0.0/8 next-hop 172.19.59.1;

}

autonomous-system 65000;

}

protocols {

l2iw;

mpls {

interface all;

interface fxp0.0 {

disable;

}

}

bgp {

group RR {

type internal;

local-address 192.0.2.3;

family l2vpn {

signaling;

}

neighbor 192.0.2.7;

}

}

ospf {

area 0.0.0.0 {

interface all;

interface fxp0.0 {

disable;

}

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

}

routing-instances {

L2VPN-PE1 {

instance-type l2vpn;

interface iw0.0;

route-distinguisher 65000:3;

vrf-target target:65000:2;

protocols {

l2vpn {

encapsulation-type ethernet;

site CE3 {

site-identifier 3;

interface iw0.0 {

remote-site-id 1;

}

}

}

}

}

L2VPN-PE5 {

instance-type l2vpn;

interface iw0.1;

route-distinguisher 65000:33;

vrf-target target:65000:2;

protocols {

l2vpn {

encapsulation-type ethernet;

site CE3 {

site-identifier 3;

interface iw0.1 {

remote-site-id 5;

}

}

}

}

}

}