VPN baseada em rotas com IKEv2

Internet Key Exchange versão 2 (IKEv2) é um protocolo de tunelamento baseado em IPsec que fornece um canal de comunicação VPN seguro entre dispositivos VPN peer e define negociação e autenticação para associações de segurança IPsec (SAs) de forma protegida.

Tabela 1 descreve os valores IPsec Radius xAuth ou CP.

| Atributo Radius | ID do atributo | Nome do atributo | ID do fornecedor (Um único fornecedor) | ID do atributo do fornecedor | Valor do atributo | Tipo |

|---|---|---|---|---|---|---|

| Padrão | 8 | Endereço IP emoldurado | NA | NA | Endereço IP | Endereço IPv4 |

| Padrão | 9 | Massa de rede IP emoldurada | NA | NA | Endereço IP | Endereço IPv4 |

| Padrão | 88 | Grupo emoldurado | NA | NA | Nome | Texto |

| Padrão | 100 | Pool IPv6 emoldurado | NA | NA | Nome | Texto |

| Fornecedor | 26 | DNS primária | 4874 (Juniper ERX) | 4 | Endereço IP | Endereço IPv4 |

| Fornecedor | 26 | DNS secundária | 4874 (Juniper ERX) | 5 | Endereço IP | Endereço IPv4 |

| Fornecedor | 26 | GANHOs primários (NBNS) | 4874 (Juniper ERX) | 6 | Endereço IP | Endereço IPv4 |

| Fornecedor | 26 | GANHOs secundários (NBNS) | 4874 (Juniper ERX) | 7 | Endereço IP | Endereço IPv4 |

| Fornecedor | 26 | DNS primária IPv6 | 4874 (Juniper ERX) | 47 | Endereço IP | hex-string ou octets |

| Fornecedor | 26 | DNS secundária IPv6 | 4874 (Juniper ERX) | 48 | Endereço IP | hex-string ou octets |

Exemplo: Configurando uma VPN baseada em rota para iKEv2

Este exemplo mostra como configurar uma VPN IPsec baseada em rota para permitir que os dados sejam transferidos com segurança entre uma filial e um escritório corporativo.

Requisitos

Este exemplo usa o seguinte hardware:

Dispositivo SRX240

Dispositivo SSG140

Antes de começar, leia Visão geral do IPsec.

Visão geral

Neste exemplo, você configura uma VPN baseada em rota para uma filial em Chicago, Illinois, porque você deseja conservar recursos de túneis, mas ainda assim obter restrições granulares no tráfego de VPN. Os usuários do escritório de Chicago usarão a VPN para se conectar à sede corporativa em Sunnyvale, Califórnia.

Neste exemplo, você configura interfaces, uma rota padrão IPv4, zonas de segurança e livros de endereços. Em seguida, você configura a Fase 1, A Fase 2 do IPsec, uma política de segurança e parâmetros TCP-MSS. Tabela 6 Veja Tabela 2 parâmetros de configuração específicos usados neste exemplo.

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

Interfaces |

ge-0/0/0,0 |

192.168.10.1/24 |

ge-0/0/3,0 |

10.1.1.2/30 |

|

st0.0 (interface de túnel) |

10.11.11.10/24 |

|

Rotas estáticas |

0,0,0,0/0 (rota padrão) |

O próximo salto é 10.1.1.1. |

192.168.168.0/24 |

O próximo salto é st0.0. |

|

Zonas de segurança |

confiança |

|

desconfiança |

|

|

vpn-chicago |

A interface st0.0 está vinculada a essa zona. |

|

Entradas da lista de endereços |

Sunnyvale |

|

Chicago |

|

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

Proposta |

ike-phase1-proposal |

|

Política |

política ike-phase1 |

|

Porta |

gw-chicago |

|

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

Proposta |

proposta ipsec-phase2 |

|

Política |

política ipsec-phase2 |

|

VPN |

ipsec-vpn-chicago |

|

Propósito |

Nome |

Parâmetros de configuração |

|---|---|---|

A política de segurança permite o tráfego da zona de confiança até a zona vpn-chicago. |

vpn-tr-chi |

|

A política de segurança permite o tráfego da zona vpn-chicago para a zona de confiança. |

vpn-chi-tr |

|

Propósito |

Parâmetros de configuração |

|---|---|

O TCP-MSS é negociado como parte do TCP de três vias e limita o tamanho máximo de um segmento de TCP para se adequar melhor aos limites de MTU em uma rede. Para o tráfego VPN, a sobrecarga de encapsulamento IPsec, juntamente com o IP e a sobrecarga do quadro, podem fazer com que o pacote ESP resultante exceda a MTU da interface física, o que causa fragmentação. A fragmentação aumenta a largura de banda e os recursos do dispositivo. Recomendamos um valor de 1350 como ponto de partida para a maioria das redes baseadas em Ethernet com MTU de 1500 ou mais. Você pode precisar experimentar diferentes valores de TCP-MSS para obter o melhor desempenho. Por exemplo, você pode precisar alterar o valor se algum dispositivo no caminho tiver um MTU menor ou se houver alguma sobrecarga adicional, como PPP ou Frame Relay. |

Valor do MSS: 1350 |

Configuração

- Configuração de interface, rota estática, zona de segurança e informações do livro de endereços

- Configuração do IKE

- Configuração do IPsec

- Configuração de políticas de segurança

- Configuração do TCP-MSS

- Configuração do dispositivo da Série SSG

Configuração de interface, rota estática, zona de segurança e informações do livro de endereços

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-0/0/0 unit 0 family inet address 192.168.10.1/24 set interfaces ge-0/0/3 unit 0 family inet address 10.1.1.2/30 set interfaces st0 unit 0 family inet address 10.11.11.10/24 set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1 set routing-options static route 192.168.168.0/24 next-hop st0.0 set security zones security-zone untrust interfaces ge-0/0/3.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust address-book address sunnyvale 192.168.10.0/24 set security zones security-zone vpn-chicago interfaces st0.0 set security zones security-zone vpn-chicago address-book address chicago 192.168.168.0/24

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar a interface, a rota estática, a zona de segurança e as informações do livro de endereços:

Configure as informações da interface Ethernet.

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 192.168.10.1/24 user@host# set interfaces ge-0/0/3 unit 0 family inet address 10.1.1.2/30 user@host# set interfaces st0 unit 0 family inet address 10.11.11.10/24

Configure informações de rota estáticas.

[edit] user@host# set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1 user@host# set routing-options static route 192.168.168.0/24 next-hop st0.0

Configure a zona de segurança não confiável.

[edit ] user@host# edit security zones security-zone untrust

Atribua uma interface à zona de segurança.

[edit security zones security-zone untrust] user@host# set interfaces ge-0/0/3.0

Especifique os serviços de sistema permitidos para a zona de segurança.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services ike

Configure a zona de segurança de confiança.

[edit] user@host# edit security zones security-zone trust

Atribua uma interface à zona de segurança de confiança.

[edit security zones security-zone trust] user@host# set interfaces ge-0/0/0.0

Especifique os serviços de sistema permitidos para a zona de segurança de confiança.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all

Configure a entrada da lista de endereços para a zona de segurança de confiança.

[edit security zones security-zone trust] user@host# set address-book address sunnyvale 192.168.10.0/24

Configure a zona de segurança vpn-Chicago.

[edit] user@host# edit security zones security-zone vpn-chicago

Atribua uma interface à zona de segurança.

[edit security zones security-zone vpn-chicago] user@host# set interfaces st0.0

Configure a entrada do livro de endereços para a zona vpn-chicago.

[edit security zones security-zone vpn-chicago] user@host# set address-book address chicago 192.168.168.0/24

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show interfaces, show routing-optionse show security zones comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 192.168.10.1/24;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 10.1.1.2/30

}

}

}

st0{

unit 0 {

family inet {

address 10.11.11.10/24

}

}

}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop 10.1.1.1;

route 192.168.168.0/24 next-hop st0.0;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/3.0;

}

}

security-zone trust {

address-book {

address sunnyvale 192.168.10.0/24;

}

host-inbound-traffic {

system-services {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone vpn-chicago {

address-book {

address chicago 192.168.168.0/24;

}

interfaces {

st0.0;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração do IKE

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security ike proposal ike-phase1-proposal authentication-method pre-shared-keys set security ike proposal ike-phase1-proposal dh-group group2 set security ike proposal ike-phase1-proposal authentication-algorithm sha1 set security ike proposal ike-phase1-proposal encryption-algorithm aes-128-cbc set security ike policy ike-phase1-policy proposals ike-phase1-proposal set security ike policy ike-phase1-policy pre-shared-key ascii-text “$ABC123” set security ike gateway gw-chicago external-interface ge-0/0/3.0 set security ike gateway gw-chicago ike-policy ike-phase1-policy set security ike gateway gw-chicago address 10.2.2.2 set security ike gateway gw-chicago version v2-only

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o IKE:

Crie a proposta da Fase 1 do IKE.

[edit security ike] user@host# set proposal ike-phase1-proposal

Defina o método de autenticação da proposta de IKE.

[edit security ike proposal ike-phase1-proposal] user@host# set authentication-method pre-shared-keys

Defina a proposta de IKE do grupo Diffie-Hellman.

[edit security ike proposal ike-phase1-proposal] user@host# set dh-group group2

Defina o algoritmo de autenticação de propostas de IKE.

[edit security ike proposal ike-phase1-proposal] user@host# set authentication-algorithm sha1

Defina o algoritmo de criptografia de propostas de IKE.

[edit security ike proposal ike-phase1-proposal] user@host# set encryption-algorithm aes-128-cbc

Crie uma política de Fase 1 do IKE.

[edit security ike] user@host# set policy ike-phase1-policy

Especifique uma referência à proposta IKE.

[edit security ike policy ike-phase1-policy] user@host# set proposals ike-phase1-proposal

Defina o método de autenticação de políticas da Fase 1 do IKE.

[edit security ike policy ike-phase1-policy] user@host# set pre-shared-key ascii-text “$ABC123”

Crie um gateway IKE Fase 1 e defina sua interface externa.

[edit security ike] user@host# set gateway gw-chicago external-interface ge-0/0/3.0

Defina a referência de política da Fase 1 do IKE.

[edit security ike gateway gw-chicago] user@host# set ike-policy ike-phase1-policy

Defina o endereço de gateway da Fase 1 da IKE.

[edit security ike gateway gw-chicago] user@host# set address 10.2.2.2

Defina a versão de gateway da Fase 1 do IKE.

[edit security ike gateway gw-chicago] user@host# set version v2-only

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security ike comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security ike

proposal ike-phase1-proposal {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-phase1-policy {

proposals ike-phase1-proposal;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway gw-chicago {

ike-policy ike-phase1-policy;

address 10.2.2.2;

external-interface ge-0/0/3.0;

version v2-only;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração do IPsec

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security ipsec proposal ipsec-phase2-proposal protocol esp set security ipsec proposal ipsec-phase2-proposal authentication-algorithm hmac-sha1-96 set security ipsec proposal ipsec-phase2-proposal encryption-algorithm aes-128-cbc set security ipsec policy ipsec-phase2-policy proposals ipsec-phase2-proposal set security ipsec policy ipsec-phase2-policy perfect-forward-secrecy keys group2 set security ipsec vpn ipsec-vpn-chicago ike gateway gw-chicago set security ipsec vpn ipsec-vpn-chicago ike ipsec-policy ipsec-phase2-policy set security ipsec vpn ipsec-vpn-chicago bind-interface st0.0

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o IPsec:

Crie uma proposta de Fase 2 do IPsec.

[edit] user@host# set security ipsec proposal ipsec-phase2-proposal

Especifique o protocolo de proposta da Fase 2 do IPsec.

[edit security ipsec proposal ipsec-phase2-proposal] user@host# set protocol esp

Especifique o algoritmo de autenticação da proposta de fase 2 do IPsec.

[edit security ipsec proposal ipsec-phase2-proposal] user@host# set authentication-algorithm hmac-sha1-96

Especifique o algoritmo de criptografia de propostas de Fase 2 do IPsec.

[edit security ipsec proposal ipsec-phase2-proposal] user@host# set encryption-algorithm aes-128-cbc

Crie a política de Fase 2 do IPsec.

[edit security ipsec] user@host# set policy ipsec-phase2-policy

Especifique a referência da proposta da Fase 2 do IPsec.

[edit security ipsec policy ipsec-phase2-policy] user@host# set proposals ipsec-phase2-proposal

Especifique o IPsec Phase 2 PFS para usar o Grupo Diffie-Hellman 2.

[edit security ipsec policy ipsec-phase2-policy] user@host# set perfect-forward-secrecy keys group2

Especifique o gateway IKE.

[edit security ipsec] user@host# set vpn ipsec-vpn-chicago ike gateway gw-chicago

Especifique a política de Fase 2 do IPsec.

[edit security ipsec] user@host# set vpn ipsec-vpn-chicago ike ipsec-policy ipsec-phase2-policy

Especifique a interface para vincular.

[edit security ipsec] user@host# set vpn ipsec-vpn-chicago bind-interface st0.0

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security ipsec comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security ipsec

proposal ipsec-phase2-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-128-cbc;

}

policy ipsec-phase2-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec-phase2-proposal;

}

vpn ipsec-vpn-chicago {

bind-interface st0.0;

ike {

gateway gw-chicago;

ipsec-policy ipsec-phase2-policy;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração de políticas de segurança

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security policies from-zone trust to-zone vpn-chicago policy vpn-tr-chi match source-address sunnyvale set security policies from-zone trust to-zone vpn-chicago policy vpn-tr-chi match destination-address chicago set security policies from-zone trust to-zone vpn-chicago policy vpn-tr-chi match application any set security policies from-zone trust to-zone vpn-chicago policy vpn-tr-chi then permit set security policies from-zone vpn-chicago to-zone trust policy vpn-chi-tr match source-address chicago set security policies from-zone vpn-chicago to-zone trust policy vpn-chi-tr match destination-address sunnyvale set security policies from-zone vpn-chicago to-zone trust policy vpn-chi-tr match application any set security policies from-zone vpn-chicago to-zone trust policy vpn-chi-tr then permit

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar políticas de segurança:

Crie a política de segurança para permitir o tráfego da zona de confiança até a zona vpn-chicago.

[edit security policies from-zone trust to-zone vpn-chicago] user@host# set policy vpn-tr-chi match source-address sunnyvale user@host# set policy vpn-tr-chi match destination-address chicago user@host# set policy vpn-tr-chi match application any user@host# set policy vpn-tr-chi then permit

Crie a política de segurança para permitir o tráfego da zona vpn-chicago para a zona de confiança.

[edit security policies from-zone vpn-chicago to-zone trust] user@host# set policy vpn-chi-tr match source-address sunnyvale user@host# set policy vpn-chi-tr match destination-address chicago user@host# set policy vpn-chi-tr match application any user@host# set policy vpn-chi-tr then permit

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security policies comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security policies

from-zone trust to-zone vpn-chicago {

policy vpn-tr-vpn {

match {

source-address sunnyvale;

destination-address chicago;

application any;

}

then {

permit;

}

}

}

from-zone vpn-chicago to-zone trust {

policy vpn-tr-vpn {

match {

source-address chicago;

destination-address sunnyvale;

application any;

}

then {

permit;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração do TCP-MSS

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security flow tcp-mss ipsec-vpn mss 1350

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar as informações do TCP-MSS:

Configure as informações do TCP-MSS.

[edit] user@host# set security flow tcp-mss ipsec-vpn mss 1350

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security flow comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security flow

tcp-mss {

ipsec-vpn {

mss 1350;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração do dispositivo da Série SSG

Configuração rápida da CLI

Para referência, a configuração para o dispositivo da Série SSG é fornecida. Para obter informações sobre a configuração de dispositivos da Série SSG, veja o Concepts & Examples ScreenOS Reference Guide, que está localizado em https://www.juniper.net/documentation.

Para configurar rapidamente esta seção do exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere quaisquer detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos no CLI no nível de hierarquia e, em seguida, entrar no [edit]commit modo de configuração.

set zone name vpn-chicago set interface ethernet0/6 zone Trust set interface ethernet0/0 zone Untrust set interface tunnel.1 zone vpn-chicago set interface ethernet0/6 ip 192.168.168.1/24 set interface ethernet0/6 route set interface ethernet0/0 ip 10.2.2.2/30 set interface ethernet0/0 route set interface tunnel.1 ip 10.11.11.11/24 set flow tcp-mss 1350 set address Trust “192.168.168-net” 192.168.168.0 255.255.255.0 set address vpn-chicago "192.168.10-net" 192.168.10.0 255.255.255.0 set ike gateway corp-ike address 10.1.1.2 IKEv2 outgoing-interface ethernet0/0 preshare 395psksecr3t sec-level standard set vpn corp-vpn gateway corp-ike replay tunnel idletime 0 sec-level standard set vpn corp-vpn monitor optimized rekey set vpn corp-vpn bind interface tunnel.1 set policy from Trust to Untrust “ANY” “ANY” “ANY” nat src permit set policy from Trust to vpn-chicago “192.168.168-net” “192.168.10-net” “ANY” permit set policy from vpn-chicago to Trust “192.168.10-net” “192.168.168-net” “ANY” permit set route 192.168.10.0/24 interface tunnel.1 set route 0.0.0.0/0 interface ethernet0/0 gateway 10.2.2.1

Verificação

Confirme se a configuração está funcionando corretamente.

- Verificando o status da Fase 1 do IKE

- Verificando o status da Fase 2 do IPsec

- Revisão de estatísticas e erros para uma associação de segurança IPsec

- Teste de fluxo de tráfego em toda a VPN

Verificando o status da Fase 1 do IKE

Propósito

Verifique o status da Fase 1 do IKE.

Ação

Antes de iniciar o processo de verificação, você precisa enviar tráfego de um host na rede 192.168.10/24 para um host na rede 192.168.168/24. Para VPNs baseadas em rota, o tráfego pode ser iniciado pelo firewall da Série SRX através do túnel. Recomendamos que, ao testar túneis IPsec, o tráfego de teste seja enviado de um dispositivo separado de um lado da VPN para um segundo dispositivo do outro lado da VPN. Por exemplo, inicie um ping de 192.168,10,10 para 192.168.168,10.

A partir do modo operacional, entre no show security ike security-associations comando. Depois de obter um número de índice do comando, use o show security ike security-associations index index_number detail comando.

user@host> show security ike security-associations Index Remote Address State Initiator cookie Responder cookie Mode 1 10.2.2.2 UP 744a594d957dd513 1e1307db82f58387 IKEv2

user@host> show security ike security-associations index 1 detail IKE peer 10.2.2.2, Index 1, Role: Responder, State: UP Initiator cookie: 744a594d957dd513, Responder cookie: 1e1307db82f58387 Exchange type: IKEv2, Authentication method: Pre-shared-keys Local: 10.1.1.2:500, Remote: 10.2.2.2:500 Lifetime: Expires in 28570 seconds Algorithms: Authentication : sha1 Encryption : aes-cbc (128 bits) Pseudo random function: hmac-sha1 Traffic statistics: Input bytes : 852 Output bytes : 940 Input packets : 5 Output packets : 5 Flags: Caller notification sent IPSec security associations: 1 created, 0 deleted

Significado

O show security ike security-associations comando lista todos os SAs ativos da Fase 1 do IKE. Se nenhum SAs estiver listado, houve um problema com o estabelecimento da Fase 1. Verifique os parâmetros da política de IKE e as configurações externas da interface em sua configuração.

Se os SAs estiverem listados, analise as seguintes informações:

Índice — Esse valor é exclusivo para cada SA IKE, que você pode usar no

show security ike security-associations index detailcomando para obter mais informações sobre a SA.Endereço remoto — Verifique se o endereço IP remoto está correto.

Estado

UP — A FASE 1 SA foi estabelecida.

DOWN — Havia um problema em estabelecer a Fase 1 SA.

Modo — Verifique se o modo correto está sendo usado.

Verifique se o seguinte está correto em sua configuração:

Interfaces externas (a interface deve ser a que recebe pacotes IKE).

Parâmetros de política de IKE.

Informações chave pré-compartilhadas.

Parâmetros da proposta da fase 1 (devem combinar com ambos os pares).

O show security ike security-associations index 1 detail comando lista informações adicionais sobre a SA com um índice de 1:

Algoritmos de autenticação e criptografia usados

Vida útil da fase 1

Estatísticas de tráfego (podem ser usadas para verificar se o tráfego está fluindo corretamente em ambas as direções)

Informações sobre funções

A solução de problemas é melhor realizada no peer usando a função de resposta.

Informações do iniciador e do respondente

Número de SAs IPsec criados

Verificando o status da Fase 2 do IPsec

Propósito

Verifique o status da Fase 2 do IPsec.

Ação

A partir do modo operacional, entre no show security ipsec security-associations comando. Depois de obter um número de índice do comando, use o show security ipsec security-associations index index_number detail comando.

user@host> show security ipsec security-associations total configured sa: 2 ID Gateway Port Algorithm SPI Life:sec/kb Mon vsys <16384 10.2.2.2 500 ESP:aes-128/sha1 76d64d1d 3363/ unlim - 0 >16384 10.2.2.2 500 ESP:aes-128/sha1 a1024ee2 3363/ unlim - 0

user@host> show security ipsec security-associations index 16384 detail

Virtual-system: Root

Local Gateway: 10.1.1.2, Remote Gateway: 10.2.2.2

Local Identity: ipv4_subnet(any:0,[0..7]=192.168.10.0/24)

Remote Identity: ipv4_subnet(any:0,[0..7]=192.168.168.0/24)

Version: IKEv2

DF-bit: clear

Direction: inbound, SPI: 1993755933, AUX-SPI: 0

Hard lifetime: Expires in 3352 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2775 seconds

Mode: tunnel, Type: dynamic, State: installed, VPN Monitoring: -

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (128 bits)

Anti-replay service: enabled, Replay window size: 32

Direction: outbound, SPI: 2701283042, AUX-SPI: 0

Hard lifetime: Expires in 3352 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2775 seconds

Mode: tunnel, Type: dynamic, State: installed, VPN Monitoring: -

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc

(128 bits)

Anti-replay service: enabled, Replay window size: 32

Significado

A saída do show security ipsec security-associations comando lista as seguintes informações:

O número de ID é 16384. Use esse valor com o

show security ipsec security-associations indexcomando para obter mais informações sobre este SA em particular.Há um par de SA IPsec usando a porta 500.

As SPIs, a vida útil (em segundos) e os limites de uso (ou tamanho vital em KB) são mostrados para ambas as direções. O valor 3363/ilimitado indica que a vida útil da Fase 2 expira em 3363 segundos, e que nenhum tamanho vitalício foi especificado, o que indica que é ilimitado. A vida útil da fase 2 pode ser diferente da vida útil da Fase 1, porque a Fase 2 não depende da Fase 1 após o aumento da VPN.

O vsys é o sistema raiz, e ele está sempre listado como 0.

O IKEv2 permite conexões de uma versão 2 peer e iniciará uma negociação versão 2.

A saída do show security ipsec security-associations index 16384 detail comando lista as seguintes informações:

A identidade local e a identidade remota compõem o ID proxy para a SA.

Uma incompatibilidade de ID por proxy é uma das causas mais comuns para uma falha na Fase 2. Se nenhuma SA IPsec estiver listada, confirme que as propostas da Fase 2, incluindo as configurações de ID proxy, estarão corretas para ambos os pares. Para VPNs baseadas em rota, o ID de proxy padrão é local=0,0,0,0/0, remoto=0,0,0,0/0 e service=any. Os problemas podem ocorrer com várias VPNs baseadas em rota a partir do mesmo IP peer. Neste caso, um ID de proxy exclusivo para cada SA IPsec deve ser especificado. Para alguns fornecedores terceirizados, a ID por proxy deve ser inserida manualmente para combinar.

Outra razão comum para falha na Fase 2 é não especificar a vinculação da interface ST. Se o IPsec não puder ser concluído, verifique o log kmd ou defina opções de rastreamento.

Revisão de estatísticas e erros para uma associação de segurança IPsec

Propósito

Analise os contadores e erros de cabeçalho de autenticação e ESP para um SA IPsec.

Ação

A partir do modo operacional, entre no show security ipsec statistics index index_number comando, usando o número de índice da VPN para a qual você deseja ver estatísticas.

user@host> show security ipsec statistics index 16384 ESP Statistics: Encrypted bytes: 920 Decrypted bytes: 6208 Encrypted packets: 5 Decrypted packets: 87 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

Você também pode usar o show security ipsec statistics comando para revisar estatísticas e erros para todos os SAs.

Para limpar todas as estatísticas de IPsec, use o clear security ipsec statistics comando.

Significado

Se você ver problemas de perda de pacotes em uma VPN, você pode executar o show security ipsec statistics ou show security ipsec statistics detail comandar várias vezes para confirmar que os contadores de pacotes criptografados e descriptografados estão aumentando. Você também deve verificar se os outros contadores de erros estão aumentando.

Teste de fluxo de tráfego em toda a VPN

Propósito

Verifique o fluxo de tráfego por toda a VPN.

Ação

Você pode usar o ping comando do firewall da Série SRX para testar o fluxo de tráfego para um PC host remoto. Certifique-se de especificar a interface de origem para que a busca por rotas esteja correta e que as zonas de segurança apropriadas sejam mencionadas durante a busca de políticas.

A partir do modo operacional, entre no ping comando.

ssg-> ping 192.168.168.10 interface ge-0/0/0 count 5 PING 192.168.168.10 (192.168.168.10): 56 data bytes 64 bytes from 192.168.168.10: icmp_seq=0 ttl=127 time=8.287 ms 64 bytes from 192.168.168.10: icmp_seq=1 ttl=127 time=4.119 ms 64 bytes from 192.168.168.10: icmp_seq=2 ttl=127 time=5.399 ms 64 bytes from 192.168.168.10: icmp_seq=3 ttl=127 time=4.361 ms 64 bytes from 192.168.168.10: icmp_seq=4 ttl=127 time=5.137 ms --- 192.168.168.10 ping statistics --- 5 packets transmitted, 5 packets received, 0% packet loss round-trip min/avg/max/stddev = 4.119/5.461/8.287/1.490 ms

Você também pode usar o ping comando do dispositivo da Série SSG.

user@host> ping 192.168.10.10 from ethernet0/6 Type escape sequence to abort Sending 5, 100-byte ICMP Echos to 192.168.10.10, timeout is 1 seconds from ethernet0/6 !!!!! Success Rate is 100 percent (5/5), round-trip time min/avg/max=4/4/5 ms

Significado

Se o ping comando falhar na Série SRX ou dispositivo da Série SSG, pode haver um problema com o roteamento, políticas de segurança, host final ou criptografia e descriptografia de pacotes ESP.

Exemplo: Configuração da Série SRX para provisionamento de células pico com carga útil de configuração IKEv2

Em redes onde muitos dispositivos estão sendo implantados, o gerenciamento da rede precisa ser simples. O recurso de carga de configuração IKEv2 oferece suporte ao provisionamento desses dispositivos sem tocar na configuração do dispositivo ou na configuração da Série SRX. Este exemplo mostra como configurar uma Série SRX para oferecer suporte ao provisionamento de células pico usando o recurso de carga de configuração IKEv2.

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:

-

Dois firewalls da Série SRX configurados em um cluster de chassi

-

Um firewall da Série SRX configurado como um roteador intermediário

-

Dois clientes da pico cell

-

Um servidor RADIUS configurado com informações de provisionamento de clientes pico cell

-

Junos OS Release 12.1X46-D10 ou posterior para suporte de carga de configuração IKEv2

Visão geral

Neste exemplo, uma Série SRX usa o recurso de carga útil de configuração IKEv2 para propagar informações de provisionamento a uma série de células pico. As células pico são enviadas da fábrica com uma configuração padrão que lhes permite se conectar à Série SRX, mas as informações de provisionamento de células pico são armazenadas em um servidor RADIUS externo. As células pico recebem informações completas de provisionamento depois de estabelecer conexões seguras com servidores de provisionamento em uma rede protegida. A carga de configuração do IKEv2 é compatível com IPv4 e IPV6. Este exemplo abrange a carga de configuração IKEv2 para IPv4, no entanto, você também pode configurar com endereços IPv6.

A partir do Junos OS Release 20.3R1, oferecemos suporte à carga de configuração IKEv2 IPv6 para atribuir endereço IPv6 em SRX5000 processo iked de linha em execução. O mesmo suporte está incluído no firewall virtual vSRX que executa processo iked a partir do Junos OS Release 21.1R1.

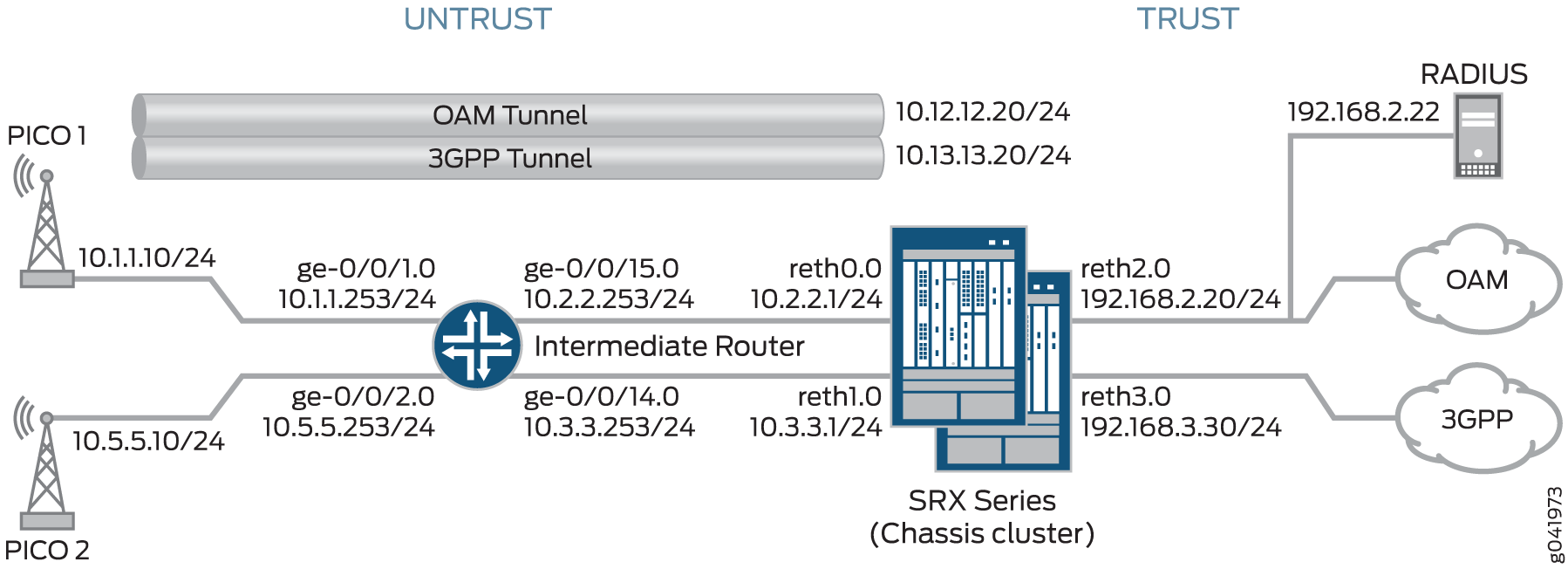

Figura 1 mostra uma topologia na qual a Série SRX oferece suporte ao provisionamento de células pico usando o recurso de carga de configuração IKEv2.

Cada célula pico nesta topologia inicia duas VPNs IPsec: um para gerenciamento e outro para dados. Neste exemplo, o tráfego de gerenciamento usa o túnel OAM com rótulo de túnel, enquanto o tráfego de dados flui pelo túnel rotulado de Túnel 3GPP. Cada túnel oferece suporte a conexões com servidores de provisionamento OAM e 3GPP em redes configuráveis separadas, exigindo instâncias de roteamento e VPNs separadas. Este exemplo fornece as opções de Fase 1 e Fase 2 do IKE para estabelecer as OAM e as VPNs 3GPP.

Neste exemplo, a Série SRX atua como o servidor de carga útil de configuração IKEv2, adquirindo informações de provisionamento do servidor RADIUS e fornecendo essas informações aos clientes pico cell. A Série SRX devolve as informações de provisionamento para cada cliente autorizado na carga de configuração IKEv2 durante a negociação do túnel. A Série SRX não pode ser usada como um dispositivo cliente.

Além disso, a Série SRX usa as informações de carga útil da configuração IKEv2 para atualizar os valores do iniciador seletor de tráfego (TSi) e do respondente seletor de tráfego (TSr) trocados com o cliente durante a negociação do túnel. A carga de configuração usa os valores TSi e TSr que estão configurados na Série SRX usando a proxy-identity declaração no nível [edit security ipsec vpn vpn-name ike] de hierarquia. Os valores do TSi e do TSr definem o tráfego de rede para cada VPN.

O roteador intermediário roteia o tráfego pico cell para as interfaces apropriadas na Série SRX.

O processo a seguir descreve a sequência de conexão:

-

A célula pico inicia um túnel IPsec com a Série SRX usando a configuração de fábrica.

-

A Série SRX autentica o cliente usando as informações do certificado do cliente e o certificado raiz do CA que está inscrito na Série SRX. Após a autenticação, a Série SRX passa as informações de identidade do IKE do certificado do cliente para o servidor RADIUS em uma solicitação de autorização.

-

Após autorizar o cliente, o servidor RADIUS responde à Série SRX com as informações de provisionamento do cliente:

-

Endereço IP (valor TSi)

-

Máscara de sub-rede IP (opcional; o padrão é de 32 bits)

-

Endereço DNS (opcional)

-

-

A Série SRX devolve as informações de provisionamento na carga de configuração IKEv2 para cada conexão do cliente, e troca os valores finais de TSi e TSr com as células pico. Neste exemplo, a Série SRX fornece as seguintes informações de TSi e TSr para cada VPN:

Conexão VPN

Valores de TSi/TSr fornecidos pelo SRX

Pico 1 OAM

Eti: 10.12.1.201/32, TSr: 192.168.2.0/24

Pico 1 3GPP

Eti: 10.13.1.201/32, TSr: 192.168.3.0/24, TSr: 10.13.0.0/16

Pico 2 OAM

Eti: 10.12.1.205/32, TSr: 192.168.2.0/24

Pico 2 3GPP

Eti: 10.13.1.205/32, TSr: 192.168.3.0/24, TSr: 10.13.0.0/16

Se as informações de provisionamento fornecidas pelo servidor RADIUS incluirem uma máscara de sub-rede, a Série SRX devolverá um segundo valor de TSr para a conexão do cliente que inclui a sub-rede IP. Isso permite a comunicação intrapeer para dispositivos nessa sub-rede. Neste exemplo, a comunicação intrapeer é habilitada para a sub-rede associada à VPN 3GPP (13.13.0.0/16).

O recurso de carga de configuração IKEv2 é suportado tanto para interfaces de túnel seguro de ponto a multiponto (st0) quanto para interfaces ponto a ponto. Para interfaces de ponto a multiponto, as interfaces devem ser numeradas, e os endereços fornecidos na carga de configuração devem estar dentro da faixa de sub-rede da interface ponto a multiponto associada.

A partir do Junos OS Release 20.1R1, oferecemos suporte ao recurso de carga de configuração IKEv2 com interfaces ponto a ponto na linha SRX5000 e firewall virtual vSRX em execução iked.

Multinode High Availability oferece suporte ao recurso de carga de configuração IKEv2 com interfaces ponto a ponto para túnel seguro (st0).

Tabela 7 mostra as opções de Fase 1 e Fase 2 configuradas na Série SRX, incluindo informações para estabelecer túneis OAM e 3GPP.

|

Opção |

Value |

|---|---|

| Proposta de IKE: | |

|

Nome da proposta |

IKE_PROP |

|

Método de autenticação |

Certificados digitais RSA |

|

Grupo Diffie-Hellman (DH) |

group5 |

|

Algoritmo de autenticação |

SHA-1 |

|

Algoritmo de criptografia |

AES 256 CBC |

| Política de IKE: | |

|

Nome da política de IKE |

IKE_POL |

|

Certificado local |

Example_SRX |

| Gateway IKE (OAM): | |

|

Política de IKE |

IKE_POL |

|

Endereço IP remoto |

dinâmico |

|

Tipo de usuário IKE |

grupo ike-id |

|

Local IKE ID |

nome de host srx_series.example.net |

|

ID remoto de IKE |

nome de host .pico_cell.net |

|

Interface externa |

reth0.0 |

|

Perfil de acesso |

radius_pico |

|

Versão IKE |

somente v2 |

| Gateway IKE (3GPP): | |

|

Política de IKE |

IKE_POL |

|

Endereço IP remoto |

Dinâmico |

|

Tipo de usuário IKE |

grupo ike-id |

|

Local IKE ID |

OU=srx_series curinga de nome distinto |

|

ID remoto de IKE |

OU=pico_cell curinga de nome distinto |

|

Interface externa |

reth1 |

|

Perfil de acesso |

radius_pico |

|

Versão IKE |

somente v2 |

| Proposta de IPsec: | |

|

Nome da proposta |

IPSEC_PROP |

|

Protocolo |

ESP |

|

Algoritmo de autenticação |

HMAC SHA-1 96 |

|

Algoritmo de criptografia |

AES 256 CBC |

| Política de IPsec: | |

|

Nome da política |

IPSEC_POL |

|

Chaves perfeitas de sigilo de encaminhamento (PFS) |

group5 |

|

Propostas de IPsec |

IPSEC_PROP |

| VPN IPsec (OAM): | |

|

Interface de vinculação |

st0.0 |

|

Gateway IKE |

OAM_GW |

|

Identidade de proxy local |

192.168.2.0/24 |

|

Identidade de proxy remota |

0.0.0.0/0 |

|

Política de IPsec |

IPSEC_POL |

| VPN IPsec (3GPP): | |

|

Interface de vinculação |

st0.1 |

|

Gateway IKE |

3GPP_GW |

|

Identidade de proxy local |

192.168.3,0/24 |

|

Identidade de proxy remota |

0.0.0.0/0 |

|

Política de IPsec |

IPSEC_POL |

Os certificados são armazenados nas células pico e na Série SRX.

Neste exemplo, a política de segurança padrão que permite todo o tráfego é usada para todos os dispositivos. Políticas de segurança mais restritivas devem ser configuradas para ambientes de produção. Veja a visão geral das políticas de segurança.

Configuração

- Configuração da Série SRX

- Configuração do roteador intermediário

- Configuração da célula pico (configuração de amostra)

- Configuração do servidor RADIUS (Configuração de amostra usando um FreeRADIUS)

Configuração da Série SRX

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set chassis cluster reth-count 5 set chassis cluster node 0 set chassis cluster node 1 set chassis cluster redundancy-group 0 node 0 priority 250 set chassis cluster redundancy-group 0 node 1 priority 150 set chassis cluster redundancy-group 1 node 0 priority 220 set chassis cluster redundancy-group 1 node 1 priority 149 set chassis cluster redundancy-group 1 interface-monitor ge-3/0/0 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-8/0/0 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-3/0/1 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-8/0/1 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-3/2/0 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-8/2/0 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-3/2/1 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-8/2/1 weight 255 set interfaces ge-3/0/0 gigether-options redundant-parent reth0 set interfaces ge-3/0/1 gigether-options redundant-parent reth1 set interfaces ge-3/2/0 gigether-options redundant-parent reth2 set interfaces ge-3/2/1 gigether-options redundant-parent reth3 set interfaces ge-8/0/0 gigether-options redundant-parent reth0 set interfaces ge-8/0/1 gigether-options redundant-parent reth1 set interfaces ge-8/2/0 gigether-options redundant-parent reth2 set interfaces ge-8/2/1 gigether-options redundant-parent reth3 set interfaces reth0 redundant-ether-options redundancy-group 1 set interfaces reth0 unit 0 family inet address 10.2.2.1/24 set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces reth1 unit 0 family inet address 10.3.3.1/24 set interfaces reth2 redundant-ether-options redundancy-group 1 set interfaces reth2 unit 0 family inet address 192.168.2.20/24 set interfaces reth3 redundant-ether-options redundancy-group 1 set interfaces reth3 unit 0 family inet address 192.168.3.20/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.12.1.20/24 set interfaces st0 unit 1 multipoint set interfaces st0 unit 1 family inet address 10.13.1.20/24 set routing-options static route 10.1.0.0/16 next-hop 10.2.2.253 set routing-options static route 10.5.0.0/16 next-hop 10.2.2.253 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces reth0.0 set security zones security-zone untrust interfaces reth1.0 set security zones security-zone oam-trust host-inbound-traffic system-services all set security zones security-zone oam-trust host-inbound-traffic protocols all set security zones security-zone oam-trust interfaces reth2.0 set security zones security-zone oam-trust interfaces st0.0 set security zones security-zone 3gpp-trust host-inbound-traffic system-services all set security zones security-zone 3gpp-trust host-inbound-traffic protocols all set security zones security-zone 3gpp-trust interfaces reth3.0 set security zones security-zone 3gpp-trust interfaces st0.1 set access profile radius_pico authentication-order radius set access profile radius_pico radius-server 192.168.2.22 secret "$ABC123" set access profile radius_pico radius-server 192.168.2.22 routing-instance VR-OAM set security ike proposal IKE_PROP authentication-method rsa-signatures set security ike proposal IKE_PROP dh-group group5 set security ike proposal IKE_PROP authentication-algorithm sha1 set security ike proposal IKE_PROP encryption-algorithm aes-256-cbc set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL certificate local-certificate example_SRX set security ike gateway OAM_GW ike-policy IKE_POL set security ike gateway OAM_GW dynamic hostname .pico_cell.net set security ike gateway OAM_GW dynamic ike-user-type group-ike-id set security ike gateway OAM_GW local-identity hostname srx_series.example.net set security ike gateway OAM_GW external-interface reth0.0 set security ike gateway OAM_GW aaa access-profile radius_pico set security ike gateway OAM_GW version v2-only set security ike gateway 3GPP_GW ike-policy IKE_POL set security ike gateway 3GPP_GW dynamic distinguished-name wildcard OU=pico_cell set security ike gateway 3GPP_GW dynamic ike-user-type group-ike-id set security ike gateway 3GPP_GW local-identity distinguished-name wildcard OU=srx_series set security ike gateway 3GPP_GW external-interface reth1.0 set security ike gateway 3GPP_GW aaa access-profile radius_pico set security ike gateway 3GPP_GW version v2-only set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha1-96 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec proposal IPSEC_PROP lifetime-seconds 300 set security ipsec policy IPSEC_POL perfect-forward-secrecy keys group5 set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn OAM_VPN bind-interface st0.0 set security ipsec vpn OAM_VPN ike gateway OAM_GW set security ipsec vpn OAM_VPN ike proxy-identity local 192.168.2.0/24 set security ipsec vpn OAM_VPN ike proxy-identity remote 0.0.0.0/0 set security ipsec vpn OAM_VPN ike ipsec-policy IPSEC_POL set security ipsec vpn 3GPP_VPN bind-interface st0.1 set security ipsec vpn 3GPP_VPN ike gateway 3GPP_GW set security ipsec vpn 3GPP_VPN ike proxy-identity local 192.168.3.0/24 set security ipsec vpn 3GPP_VPN ike proxy-identity remote 0.0.0.0/0 set security ipsec vpn 3GPP_VPN ike ipsec-policy IPSEC_POL set routing-instances VR-OAM instance-type virtual-router set routing-instances VR-OAM interface reth2.0 set routing-instances VR-OAM interface st0.0 set routing-instances VR-3GPP instance-type virtual-router set routing-instances VR-3GPP interface reth3.0 set routing-instances VR-3GPP interface st0.1 set security policies default-policy permit-all

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração.

Para configurar a Série SRX:

-

Configure o cluster do chassi.

[edit chassis cluster] user@host# set reth-count 5 user@host# set node 0 user@host# set node 1 user@host#set redundancy-group 0 node 0 priority 250 user@host#set redundancy-group 0 node 1 priority 150 user@host#set redundancy-group 1 node 0 priority 220 user@host#set redundancy-group 1 node 1 priority 149 user@host# set redundancy-group 1 interface-monitor ge-3/0/0 weight 255 user@host# set redundancy-group 1 interface-monitor ge-8/0/0 weight 255 user@host# set redundancy-group 1 interface-monitor ge-3/0/1 weight 255 user@host# set redundancy-group 1 interface-monitor ge-8/0/1 weight 255 user@host# set redundancy-group 1 interface-monitor ge-3/2/0 weight 255 user@host# set redundancy-group 1 interface-monitor ge-8/2/0 weight 255 user@host# set redundancy-group 1 interface-monitor ge-3/2/1 weight 255 user@host# set redundancy-group 1 interface-monitor ge-8/2/1 weight 255

-

Configure interfaces.

[edit interfaces] user@host# set ge-3/0/0 gigether-options redundant-parent reth0 user@host# set ge-3/0/1 gigether-options redundant-parent reth1 user@host# set ge-3/2/0 gigether-options redundant-parent reth2 user@host# set ge-3/2/1 gigether-options redundant-parent reth3 user@host# set ge-8/0/0 gigether-options redundant-parent reth0 user@host# set ge-8/0/1 gigether-options redundant-parent reth1 user@host# set ge-8/2/0 gigether-options redundant-parent reth2 user@host# set ge-8/2/1 gigether-options redundant-parent reth3 user@host# set reth0 redundant-ether-options redundancy-group 1 user@host# set reth0 unit 0 family inet address 10.2.2.1/24 user@host# set reth1 redundant-ether-options redundancy-group 1 user@host# set reth1 unit 0 family inet address 10.3.3.1/24 user@host# set reth2 redundant-ether-options redundancy-group 1 user@host# set reth2 unit 0 family inet address 192.168.2.20/24 user@host# set reth3 redundant-ether-options redundancy-group 1 user@host# set reth3 unit 0 family inet address 192.169.3.20/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.12.1.20/24 user@host# set st0 unit 1 multipoint user@host# set st0 unit 1 family inet address 10.13.1.20/24

-

Configure opções de roteamento.

[edit routing-options] user@host# set static route 10.1.0.0/16 next-hop 10.2.2.253 user@host# set static route 10.5.0.0/16 next-hop 10.2.2.253

-

Especifique zonas de segurança.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic protocols all user@host# set host-inbound-traffic system-services all user@host# set interfaces reth0.0 user@host# set interfaces reth1.0 [edit security zones security-zone oam-trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces reth2.0 user@host# set interfaces st0.0 [edit security zones security-zone 3gpp-trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces reth3.0 user@host# set interfaces st0.1

-

Crie o perfil RADIUS.

[edit access profile radius_pico] user@host# set authentication-order radius user@host# set radius-server 192.168.2.22 secret “$ABC123” user@host# set radius-server 192.168.2.22 routing-instance VR-OAM

-

Configure as opções de Fase 1.

[edit security ike proposal IKE_PROP] user@host# set authentication-method rsa-signatures user@host# set dh-group group5 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy IKE_POL] user@host# set proposals IKE_PROP user@host# set certificate local-certificate example_SRX [edit security ike gateway OAM_GW] user@host# set ike-policy IKE_POL user@host# set dynamic hostname .pico_cell.net user@host# set dynamic ike-user-type group-ike-id user@host# set local-identity hostname srx.example.net user@host# set external-interface reth0.0 user@host# set aaa access-profile radius_pico user@host# set version v2-only [edit security ike gateway 3GPP_GW] user@host# set ike-policy IKE_POL user@host# set dynamic distinguished-name wildcard OU=pico_cell user@host# set dynamic ike-user-type group-ike-id user@host# set local-identity distinguished-name wildcard OU=srx_series user@host# set external-interface reth1.0 user@host# set aaa access-profile radius_pico user@host# set version v2-only

-

Especifique as opções de Fase 2.

[edit set security ipsec proposal IPSEC_PROP] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha1-96 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 300 [edit security ipsec policy IPSEC_POL] user@host# set perfect-forward-secrecy keys group5 user@host# set proposals IPSEC_PROP [edit security ipsec vpn OAM_VPN] user@host# set bind-interface st0.0 user@host# set ike gateway OAM_GW user@host# set ike proxy-identity local 192.168.2.0/24 user@host# set ike proxy-identity remote 0.0.0.0/0 user@host# set ike ipsec-policy IPSEC_POL [edit security ipsec vpn 3GPP_VPN] user@host# set bind-interface st0.1 user@host# set ike gateway 3GPP_GW user@host# set ike proxy-identity local 192.168.3.0/24 user@host# set ike proxy-identity remote 0.0.0.0/0 user@host# set ike ipsec-policy IPSEC_POL

-

Especifique as instâncias de roteamento.

[edit routing-instances VR-OAM] user@host# set instance-type virtual router user@host# set interface reth2.0 user@host# set interface st0.0 [edit routing-instances VR-3GPP] user@host# set instance-type virtual router user@host# set interface reth3.0 user@host# set interface st0.1

-

Especifique as políticas de segurança para permitir o tráfego local a local.

[edit security policies] user@host# set default-policy permit-all

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show chassis clustershow security ikeshow interfacesshow access profile radius_picoshow security ipsecshow security zonesshow routing-instancescomandos e show security policies comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show chassis cluster

reth-count 5

node 0

node 1

redundancy-group 0{

node 0 priority 250;

node 1 priority 150;

redundancy-group 1 {

node 0 priority 220;

node 1 priority 149;

interface-monitor {

ge-3/0/0 weight 255;

ge-8/0/0 weight 255;

ge-3/0/1 weight 255;

ge-8/0/1 weight 255;

ge-3/2/0 weight 255;

ge-8/2/0 weight 255;

ge-3/2/1 weight 255;

ge-8/2/1 weight 255;

}

}

[edit]

user@host# show interfaces

ge-3/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-3/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-3/2/0 {

gigether-options {

redundant-parent reth2;

}

}

ge-3/2/1 {

gigether-options {

redundant-parent reth3;

}

}

ge-8/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-8/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-8/2/0 {

gigether-options {

redundant-parent reth2;

}

}

ge-8/2/1 {

gigether-options {

redundant-parent reth3;

}

}

reth0 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 10.2.2.1/24;

}

}

}

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 10.3.3.1/24;

}

}

}

reth2 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 192.168.2.20/24;

}

}

}

reth3 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 192.168.3.20/24;

}

}

}

st0 {

unit 0{

multipoint;

family inet {

address 12.12.1.20/24;

}

}

unit 1{

multipoint;

family inet {

address 13.13.1.20/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.1.0.0/16 next-hop 10.2.2.253;

route 10.5.0.0/16 next-hop 10.2.2.253;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

reth1.0;

reth0.0;

}

}

security-zone oam-trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

reth2.0;

st0.0;

}

}

security-zone 3gpp-trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

reth3.0;

st0.1;

}

}

[edit]

user@host# show access profile radius_pico

authentication-order radius;

radius-server {

192.168.2.22 {

secret "$ABC123";

routing-instance VR-OAM;

}

}

[edit]

user@host# show security ike

proposal IKE_PROP {

authentication-method rsa-signatures;

dh-group group5;

authentication-algorithm sha1;

encryption-algorithm aes-256-cbc;

}

policy IKE_POL {

proposals IKE_PROP;

certificate {

local-certificate example_SRX;

}

}

gateway OAM_GW {

ike-policy IKE_POL;

dynamic {

hostname .pico_cell.net;

ike-user-type group-ike-id;

}

local-identity hostname srx_series.example.net;

external-interface reth0.0;

aaa access-profile radius_pico;

version v2-only;

}

gateway 3GPP_GW {

ike-policy IKE_POL;

dynamic {

distinguished-name {

wildcard OU=pico_cell;

}

ike-user-type group-ike-id;

}

local-identity distinguished-name;

external-interface reth1.0;

aaa access-profile radius_pico;

version v2-only;

}

[edit]

user@host# show security ipsec

proposal IPSEC_PROP {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-256-cbc;

lifetime-seconds 300;

}

policy IPSEC_POL {

perfect-forward-secrecy {

keys group5;

}

proposals IPSEC_PROP;

}

vpn OAM_VPN {

bind-interface st0.0;

ike {

gateway OAM_GW;

proxy-identity {

local 192.168.2.0/24;

remote 0.0.0.0/0;

}

ipsec-policy IPSEC_POL;

}

}

vpn 3GPP_VPN {

bind-interface st0.1;

ike {

gateway 3GPP_GW;

proxy-identity {

local 192.168.3.0/24;

remote 0.0.0.0/0;

}

ipsec-policy IPSEC_POL;

}

}

[edit]

user@host# show routing-instances

VR-OAM {

instance-type virtual-router;

interface reth2.0;

interface st0.0;

}

VR-3GPP {

instance-type virtual-router;

interface reth3.0;

interface st0.1;

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração do roteador intermediário

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-0/0/1 unit 0 family inet address 10.1.1.253/24 set interfaces ge-0/0/2 unit 0 family inet address 10.5.5.253/24 set interfaces ge-0/0/14 unit 0 family inet address 10.3.3.253/24 set interfaces ge-0/0/15 unit 0 family inet address 10.2.2.253/24 set routing-options static route 192.168.3.0/24 next-hop 10.2.2.1 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/14.0 set security zones security-zone trust interfaces ge-0/0/15.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces ge-0/0/2.0 set security policies default-policy permit-all

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração.

Para configurar o roteador intermediário:

-

Configure interfaces.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.1.1.253/24 user@host# set ge-0/0/2 unit 0 family inet address 10.5.5.253/24 user@host# set ge-0/0/14 unit 0 family inet address 10.3.3.253/24 user@host# set ge-0/0/15 unit 0 family inet address 10.2.2.253/24

-

Configure opções de roteamento.

[edit routing-options] user@host# set static route 192.168.3.0/24 next-hop 10.2.2.1

-

Especifique zonas de segurança.

[edit security zones security-zone trust] user@host# set host-inbound-traffic protocols all user@host# set host-inbound-traffic system-services all user@host# set interfaces ge-0/0/14.0 user@host# set interfaces ge-0/0/15.0 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/1.0 user@host# set interfaces ge-0/0/2.0

-

Especifique as políticas de segurança.

[edit security policies] user@host# set default-policy permit-all

Resultados

A partir do modo de configuração, confirme sua configuração entrando noshow interfaces, show routing-optionsshow security zonese show security policies comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.1.1.253/24;

}

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 10.5.5.253/24;

}

}

}

ge-0/0/14 {

unit 0 {

family inet {

address 10.3.3.253/24;

}

}

}

ge-0/0/15 {

unit 0 {

family inet {

address 10.2.2.253/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 192.168.3.0/24 next-hop 10.2.2.1;

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/14.0;

ge-0/0/15.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

ge-0/0/2.0;

}

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração da célula pico (configuração de amostra)

Procedimento passo a passo

As informações da célula pico neste exemplo são fornecidas para referência. As informações detalhadas da configuração da célula pico estão além do escopo deste documento. A configuração da fábrica de células pico deve incluir as seguintes informações:

-

Informações de identidade local (X.509v3) e IKE

-

Valores de seletor de tráfego (TSi, TSr) definidos para qualquer/qualquer (0.0.0.0/0)

-

Informações de identidade de IKE da Série SRX e endereço IP público

-

Propostas de Fase 1 e Fase 2 que combinam com a configuração da Série SRX

As células pico neste exemplo usam um software de código aberto strongSwan para conexões VPN baseadas em IPsec. Essas informações são usadas pela Série SRX para o provisionamento de células pico usando o recurso de carga de configuração IKEv2. Em redes onde muitos dispositivos estão sendo implantados, a configuração da célula pico pode ser idêntica, exceto pelas informações de certificado (leftcert) e identidade (leftid). As configurações de amostra a seguir ilustram as configurações de fábrica.

-

Analise a configuração do Pico 1:

Pico 1: Configuração de amostra

conn %default ikelifetime=8h keylife=1h rekeymargin=1m keyingtries=1 keyexchange=ikev2 authby=pubkey mobike=no conn oam left=%any leftsourceip=%config leftcert=/usr/local/etc/ipsec.d/certs/<cert_name> leftid=pico1.pico_cell.net leftfirewall=yes reauth=yes right=10.2.2.1/24 rightid=srx_series.example.net rightsubnet=0.0.0.0/0 #peer net for proxy id ike=aes256-sha-modp1536! esp=aes256-sha-modp1536! auto=add conn 3gpp left=%any leftsourceip=%config leftcert=/usr/local/etc/ipsec.d/certs/<cert_name> leftid=”C=US, ST=CA, L=Sunnyvale, O=org, OU=pico_cell, CN=pico1” leftfirewall=yes reauth=yes right=10.3.3.1/24 rightid=”OU=srx_series” rightsubnet=0.0.0.0/0 #peer net for proxy id ike=aes256-sha-modp1536! esp=aes256-sha-modp1536! auto=add -

Analise a configuração do Pico 2:

Configuração de amostra do Pico 2

conn %default ikelifetime=8h keylife=1h rekeymargin=1m keyingtries=1 keyexchange=ikev2 authby=pubkey mobike=no conn oam left=%any leftsourceip=%config leftcert=/usr/local/etc/ipsec.d/certs/<cert_name> leftid=pico2.pico_cell.net leftfirewall=yes #reauth=no right=10.2.2.1/24 rightid=srx_series.example.net rightsubnet=0.0.0.0/0 #peer net for proxy id ike=aes256-sha-modp1536! esp=aes256-sha-modp1536! auto=add conn 3gpp left=%any leftsourceip=%config leftcert=/usr/local/etc/ipsec.d/certs/<cert_name> leftid=”C=US, ST=CA, L=Sunnyvale, O=org, OU=pico_cell, CN=pico2” leftfirewall=yes #reauth=no right=10.3.3.1/24 rightid=”OU=srx_series” rightsubnet=0.0.0.0/0 #peer net for proxy id ike=aes256-sha-modp1536! esp=aes256-sha-modp1536! auto=add

Configuração do servidor RADIUS (Configuração de amostra usando um FreeRADIUS)

Procedimento passo a passo

As informações do servidor RADIUS neste exemplo são fornecidas para referência. As informações completas de configuração do servidor RADIUS estão além do escopo deste documento. As informações a seguir são devolvidas à Série SRX pelo servidor RADIUS:

-

Endereço IP emoldurado

-

Massa de rede IP emoldurada (opcional)

-

DNS primária e DNS secundária (opcional)

Neste exemplo, o servidor RADIUS tem informações de provisionamento separadas para as conexões OAM e 3GPP. O nome do usuário é extraído das informações do certificado do cliente fornecidas na solicitação de autorização da Série SRX.

Se o servidor RADIUS adquirir informações de provisionamento de clientes de um servidor DHCP, as informações de identidade do cliente transmitidas ao servidor DHCP pelo servidor RADIUS devem ser consistentes com as informações de identidade de IKE do cliente transmitidas ao servidor RADIUS pelo firewall da Série SRX. Isso garante a continuidade da identidade do cliente em todos os vários protocolos.

O canal de comunicação entre o firewall da Série SRX e o servidor RADIUS é protegido por um segredo compartilhado RADIUS.

-

Analise a configuração RADIUS para a VPN Pico 1 OAM. O servidor RADIUS tem as seguintes informações:

Configuração DE AMOSTRA RADIUS no Junos OS Versões 12.3X48 e Junos OS antes de 15.1X49-D160, 17.3R3, 17.4R2, 18.1R3, 18.2R2, 18.3R1 e 18.1R3-S2:

Exemplo de configuração do FreeRADIUS:

DEFAULT User-Name =~ "device@example.net", Cleartext-Password := "juniper" Service-Type = Framed-User, Framed-IP-Address = 10.12.1.201, Framed-IP-Netmask = 255.255.255.255, Primary-Dns = 192.168.2.104, Secondary-Dns = 192.168.2.106,Configuração de RADIUS de amostra a partir das versões Junos OS 15.X49-D161, 15.1X49-D170, 17.3R3, 17.4R2, 18.1R3, 18.2R2, 18.3R1 e 18.1R3-S2:

Exemplo de configuração do FreeRADIUS:

DEFAULT User-Name =~ "device@example.net", Auth-Type := "Accept" Service-Type = Framed-User, Framed-IP-Address = 10.12.1.201, Framed-IP-Netmask = 255.255.255.255, Primary-Dns = 192.168.2.104, Secondary-Dns = 192.168.2.106,Neste caso, o servidor RADIUS oferece a máscara de sub-rede padrão (255.255.255.255), que bloqueia o tráfego intrapeer.

-

Analise a configuração RADIUS para a VPN Pico 1 3GPP. O servidor RADIUS tem as seguintes informações:

Configuração DE AMOSTRA RADIUS no Junos OS Versões 12.3X48 e Junos OS antes de 15.1X49-D160, 17.3R3, 17.4R2, 18.1R3, 18.2R2, 18.3R1 e 18.1R3-S2:

Exemplo de configuração do FreeRADIUS:

DEFAULT User-Name =~ "device@example.net", Cleartext-Password := "juniper" Service-Type = Framed-User, Framed-IP-Address = 10.13.1.201.10, Framed-IP-Netmask = 255.255.0.0, Primary-Dns = 192.168.2.104, Secondary-Dns = 192.168.2.106,Configuração de RADIUS de amostra a partir das versões Junos OS 15.X49-D161, 15.1X49-D170, 17.3R3, 17.4R2, 18.1R3, 18.2R2, 18.3R1 e 18.1R3-S2:

Exemplo de configuração do FreeRADIUS:

DEFAULT User-Name =~ "device@example.net", Auth-Type := "Accept" Service-Type = Framed-User, Framed-IP-Address = 10.13.1.201.10, Framed-IP-Netmask = 255.255.0.0, Primary-Dns = 192.168.2.104, Secondary-Dns = 192.168.2.106,Neste caso, o servidor RADIUS oferece um valor de máscara de sub-rede (255.255.0.0), que permite o tráfego intrapeer.

A partir do Junos OS Release 20.1R1, você pode configurar uma senha comum para solicitações de carga de configuração IKEv2 para uma configuração de gateway IKE. A senha comum na faixa de 1 a 128 caracteres permite que o administrador defina uma senha comum. Essa senha é usada entre o firewall da Série SRX e o servidor RADIUS quando o firewall da Série SRX solicita um endereço IP em nome de um peer IPsec remoto usando a carga de configuração IKEv2. O servidor RADIUS valida as credenciais antes de fornecer qualquer informação de IP ao firewall da Série SRX para a solicitação de carga de configuração. Você pode configurar a senha comum usando

config-payload-password configured-passworda declaração de configuração no[edit security ike gateway gateway-name aaa access-profile access-profile-name]nível de hierarquia. Além disso, este exemplo cria dois túneis a partir do mesmo certificado de cliente usando diferentes partes do certificado para informações de nome de usuário (identidade IKE).

Verificação

Confirme se a configuração está funcionando corretamente.

- Verificando o status da Fase 1 do IKE para a Série SRX

- Verificando associações de segurança IPsec para a Série SRX

Verificando o status da Fase 1 do IKE para a Série SRX

Propósito

Verifique o status da Fase 1 do IKE.

Ação

Do modo operacional no nó 0, entre no show security ike security-associations comando. Depois de obter um número de índice do comando, use o show security ike security-associations detail comando.

user@host# show security ike security-associations node0: -------------------------------------------------------------------------- Index State Initiator cookie Responder cookie Mode Remote Address 553329718 UP 99919a471d1a5278 3be7c5a49172e6c2 IKEv2 10.1.1.1 1643848758 UP 9e31d4323195a195 4d142438106d4273 IKEv2 10.1.1.1

user@host# show security ike security-associations index 553329718 detail node0: -------------------------------------------------------------------------- IKE peer 10.1.1.1, Index 553329718, Gateway Name: OAM_GW Location: FPC 2, PIC 0, KMD-Instance 1 Role: Responder, State: UP Initiator cookie: 99919a471d1a5278, Responder cookie: 3be7c5a49172e6c2 Exchange type: IKEv2, Authentication method: RSA-signatures Local: 10.2.2.1:500, Remote: 10.1.1.1:500 Lifetime: Expires in 28738 seconds Peer ike-id: C=US, ST=CA, L=Sunnyvale, O=org, OU=pico_cell, CN=pico1 aaa assigned IP: 10.12.1.201 Algorithms: Authentication : hmac-sha1-96 Encryption : aes256-cbc Pseudo random function: hmac-sha1 Diffie-Hellman group : DH-group-5 Traffic statistics: Input bytes : 2104 Output bytes : 425 Input packets: 2 Output packets: 1 IPSec security associations: 0 created, 0 deleted Phase 2 negotiations in progress: 1

Significado

O show security ike security-associations comando lista todos os SAs ativos da Fase 1 do IKE com dispositivos pico cells. Se nenhum SAs estiver listado, houve um problema com o estabelecimento da Fase 1. Verifique os parâmetros da política de IKE e as configurações externas da interface em sua configuração. Este exemplo mostra apenas a IKE Phase 1 SA para a VPN OAM; no entanto, uma SA IKE Fase 1 separada será exibida mostrando os parâmetros da Fase 1 do IKE para a VPN 3GPP.

Se os SAs estiverem listados, analise as seguintes informações:

-

Índice — Esse valor é exclusivo para cada IKE SA: você pode usar o

show security ike security-associations index detailcomando para obter mais informações sobre a SA. -

Endereço remoto — Verifique se o endereço IP local está correto e que a porta 500 está sendo usada para comunicação peer-to-peer.

-

Estado de resposta a funções:

-

Ativação — a SA da Fase 1 foi estabelecida.

-

Down — Havia um problema em estabelecer a Fase 1 SA.

-

-

ID de IKE por peer (remoto) — Verifique se as informações do certificado estão corretas.

-

Identidade local e identidade remota — Verifique se esses endereços estão corretos.

-

Modo — Verifique se o modo correto está sendo usado.

Verifique se os seguintes itens estão corretos em sua configuração:

-

Interfaces externas (a interface deve ser a que envia pacotes IKE)

-

Parâmetros de política de IKE

-

Parâmetros da proposta da fase 1 (devem combinar entre pares)

O show security ike security-associations comando lista as seguintes informações adicionais sobre associações de segurança:

-

Algoritmos de autenticação e criptografia usados

-

Vida útil da fase 1

-

Estatísticas de tráfego (podem ser usadas para verificar se o tráfego está fluindo corretamente em ambas as direções)

-

Informações sobre funções

A solução de problemas é melhor realizada no peer usando a função de resposta.

-

Informações do iniciador e do respondente

-

Número de SAs IPsec criados

-

Número de negociações da Fase 2 em andamento

Verificando associações de segurança IPsec para a Série SRX

Propósito

Verifique o status do IPsec.

Ação

Do modo operacional no nó 0, entre no show security ipsec security-associations comando. Depois de obter um número de índice do comando, use o show security ipsec security-associations detail comando.

user@host# show security ipsec security-associations node0: -------------------------------------------------------------------------- Total active tunnels: 2 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <214171651 ESP:aes-cbc-256/sha1 cc2869e2 3529/ - root 500 10.1.1.1 >214171651 ESP:aes-cbc-256/sha1 c0a54936 3529/ - root 500 10.1.1.1 <205520899 ESP:aes-cbc-256/sha1 84e49026 3521/ - root 500 10.1.1.1 >205520899 ESP:aes-cbc-256/sha1 c4ed1849 3521/ - root 500 10.1.1.1

user@host# show security ipsec security-associations detail

node0:

--------------------------------------------------------------------------

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0x604a29

Last Tunnel Down Reason: SA not initiated

ID: 214171651 Virtual-system: root, VPN Name: 3GPP_VPN

Local Gateway: 10.3.3.1, Remote Gateway: 10.1.1.1

Local Identity: list(any:0,ipv4_subnet(any:0-65535,[0..7]=192.168.3.0/24), ipv4_subnet(any:0-65535,[0..7]=10.13.0.0/16))

Remote Identity: ipv4(any:0,[0..3]=10.13.1.201)

DF-bit: clear

Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0x608a29

Last Tunnel Down Reason: SA not initiated

Location: FPC 6, PIC 0, KMD-Instance 2

Direction: inbound, SPI: cc2869e2, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3523 seconds

Lifesize Remaining:

Soft lifetime: Expires in 2965 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)