VPNs IPsec baseadas em políticas

Uma VPN baseada em políticas é uma configuração na qual um túnel VPN IPsec criado entre dois pontos finais é especificado dentro da própria política com uma ação política para o tráfego de trânsito que atende aos critérios de correspondência da política.

Entendendo as VPNs IPsec baseadas em políticas

Para VPNs IPsec baseadas em políticas, uma política de segurança especifica como ação o túnel VPN a ser usado para tráfego de trânsito que atende aos critérios de correspondência da política. Uma VPN está configurada independentemente de uma declaração de política. A declaração de política refere-se à VPN pelo nome para especificar o tráfego que é permitido acesso ao túnel. Para VPNs baseadas em políticas, cada política cria uma associação de segurança IPsec (SA) individual com o peer remoto, cada um dos quais conta como um túnel VPN individual. Por exemplo, se uma política contém um endereço de origem do grupo e um endereço de destino em grupo, sempre que um dos usuários pertencentes ao conjunto de endereços tenta se comunicar com qualquer um dos hosts especificados como endereço de destino, um novo túnel é negociado e estabelecido. Como cada túnel requer seu próprio processo de negociação e um par de SAs separados, o uso de VPNs IPsec baseadas em políticas pode ser mais intensivo em recursos do que VPNs baseadas em rota.

Exemplos de onde as VPNs baseadas em políticas podem ser usadas:

Você está implementando uma VPN dial-up.

As VPNs baseadas em políticas permitem que você direcione o tráfego com base em políticas de firewall.

Recomendamos que você use VPN baseada em rota quando quiser configurar uma VPN entre vários sites remotos. As VPNs baseadas em rota podem fornecer os mesmos recursos que as VPNs baseadas em políticas.

Limitações:

-

As VPNs IPSec baseadas em políticas não têm suporte para o IKEv2.

-

O suporte para VPN IPsec baseada em políticas não está disponível ao usar o pacote com seu processo de execução de firewall para o serviço VPN IPsec.

junos-ikeikedCom o pacote, remova qualquer configuração de VPN IPsec baseada em políticas, pois elas são ineficazes.junos-ikeObserve que no SRX5K-SPC3 com RE3, o pacote está disponível por padrão.junos-ikeEm plataformas SRX1500 e superiores, é um pacote opcional. Veja o suporte a recursos de VPN IPsec com novo pacote para obter mais detalhes.https://www.juniper.net/documentation/us/en/software/junos/vpn-ipsec/topics/topic-map/security-ipsec-vpn-overview.html#id-ipsec-vpn-feature-support-on-srx5000-line-of-devices-with-srx5kspc3-and-vsrx-instances-with-ne

Consulte também

Exemplo: Configuração de uma VPN baseada em políticas

Este exemplo mostra como configurar uma VPN IPsec baseada em políticas para permitir que os dados sejam transferidos com segurança entre dois sites.

Requisitos

Este exemplo usa o seguinte hardware:

-

Qualquer firewall da Série SRX

- Atualizado e revalidado usando o firewall virtual vSRX no Junos OS Release 20.4R1.

Você tem interesse em ter uma experiência prática com os tópicos e operações abordados neste guia? Visite a demonstração baseada em políticas IPsec nos laboratórios virtuais da Juniper Networks e reserve sua caixa de areia gratuita hoje! Você encontrará a área de segurança baseada em políticas de VPN IPsec na categoria segurança.

Antes de começar, leia .Visão geral do IPsec

Visão geral

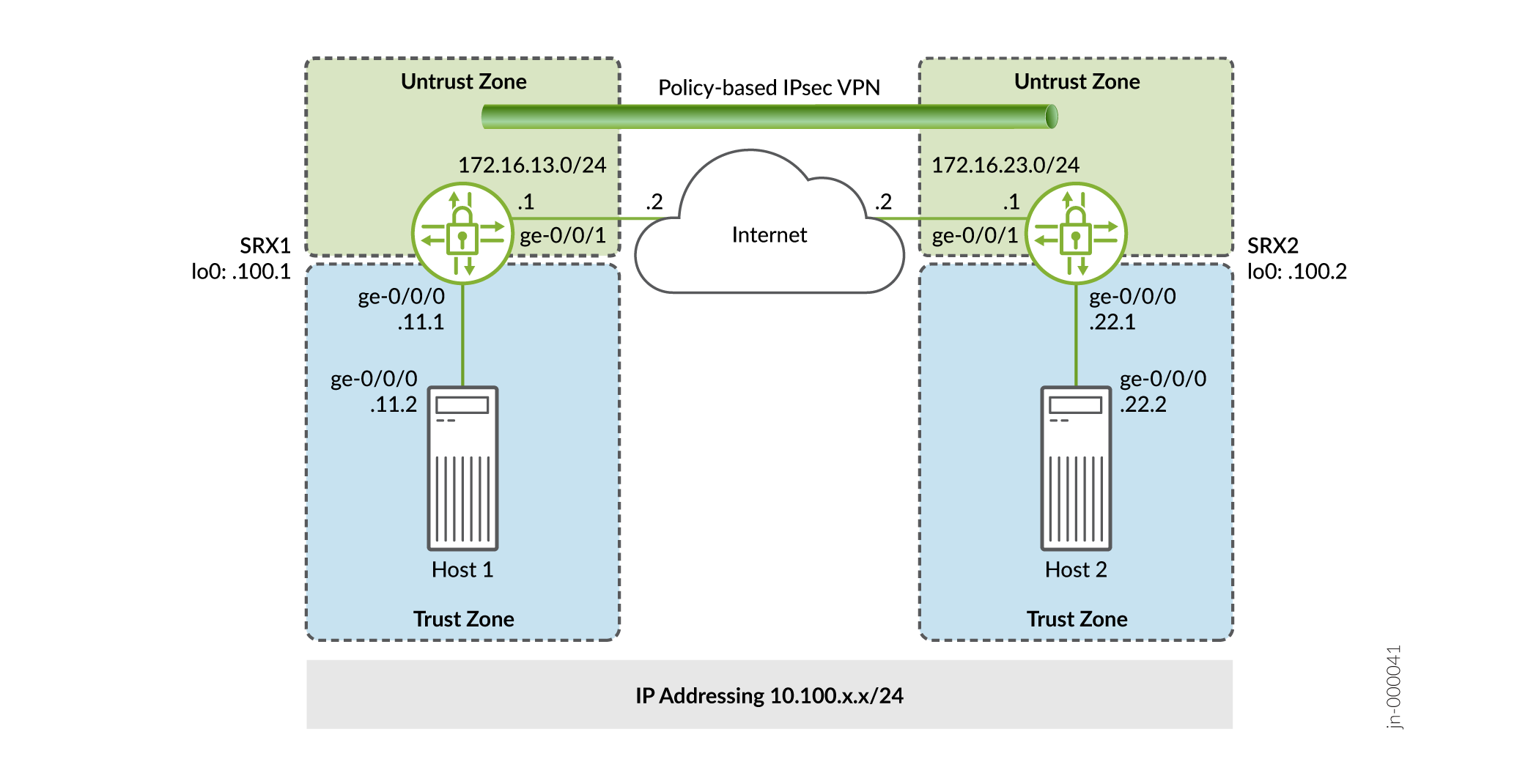

Neste exemplo, você configura uma VPN baseada em políticas no SRX1 e SRX2. Host1 e Host2 usam a VPN para enviar tráfego com segurança pela Internet entre ambos os hosts.

Figura 1 mostra um exemplo de uma topologia VPN baseada em políticas.

A negociação do túnel IKE IPsec ocorre em duas fases. Na Fase 1, os participantes estabelecem um canal seguro para negociar a associação de segurança IPsec (SA). Na Fase 2, os participantes negociam o IPsec SA para autenticar o tráfego que fluirá pelo túnel. Assim como existem duas fases para a negociação de túneis, existem duas fases para a configuração do túnel.

Neste exemplo, você configura interfaces, uma rota padrão IPv4 e zonas de segurança. Em seguida, você configura os parâmetros IKE Phase 1, IPsec Phase 2, security policy e TCP-MSS. Veja por .Tabela 1Tabela 5

|

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

|

Interfaces |

ge-0/0/0,0 |

10.100.11.1/24 |

|

ge-0/0/1,0 |

172.16.13.1/24 |

|

|

Zonas de segurança |

confiança |

|

|

não confiável |

|

|

|

Rotas estáticas |

0.0.0.0/0 |

|

|

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

|

Proposta |

Padrão |

|

|

Política |

IKE-POL |

|

|

Gateway |

IKE-GW |

|

|

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

|

Proposta |

Padrão |

|

|

Política |

IPSEC-POL |

|

|

VPN |

VPN para Host2 |

|

|

Propósito |

Nome |

Parâmetros de configuração |

|---|---|---|

|

Essa política de segurança permite o tráfego da zona de confiança até a zona não confiável. |

VPN-OUT |

|

|

Essa política de segurança permite o tráfego da zona não confiável para a zona de confiança. |

VPN-IN |

|

|

Essa política de segurança permite que todo o tráfego da zona de confiança até a zona não confiável. Você deve colocar a política VPN-OUT antes da política de segurança de permissão padrão. O Junos OS realiza uma busca por políticas de segurança começando no topo da lista. Se a política de permissão padrão vier antes da política VPN-OUT, todo o tráfego da zona de confiança corresponde à política de permissão padrão e é permitido. Assim, nenhum tráfego jamais corresponderá à política VPN-OUT. |

licença padrão |

|

|

Propósito |

Parâmetros de configuração |

|---|---|

|

O TCP-MSS é negociado como parte do TCP de três vias e limita o tamanho máximo de um segmento de TCP para se adequar melhor aos limites da unidade de transmissão máxima (MTU) em uma rede. Isso é especialmente importante para o tráfego vpn, pois a sobrecarga de encapsulamento IPsec, juntamente com o IP e a sobrecarga do quadro, pode fazer com que o pacote de encapsulamento de segurança payload (ESP) resultante exceda o MTU da interface física, causando assim a fragmentação. A fragmentação resulta em um aumento do uso de largura de banda e recursos de dispositivos. Recomendamos um valor de 1350 como ponto de partida para a maioria das redes baseadas em Ethernet com MTU de 1500 ou mais. Você pode precisar experimentar diferentes valores de TCP-MSS para obter o melhor desempenho. Por exemplo, você pode precisar alterar o valor se algum dispositivo no caminho tiver um MTU menor ou se houver alguma sobrecarga adicional, como PPP ou Frame Relay. |

Valor do MSS: 1350 |

Configuração

- Configuração de informações básicas de rede e zona de segurança

- Configuração do IKE

- Configuração do IPsec

- Configuração de políticas de segurança

- Configuração do TCP-MSS

- Configuração do SRX2

Configuração de informações básicas de rede e zona de segurança

Configuração rápida da CLI

Para configurar rapidamente este exemplo para SRX1, copiar os seguintes comandos, cole-os em um arquivo de texto, remover quaisquer quebras de linha, alterar quaisquer detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos no CLI no nível de hierarquia e, em seguida, entrar no modo de configuração.[edit]commit

set interfaces ge-0/0/0 unit 0 family inet address 10.100.11.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.13.1/24 set interfaces lo0 unit 0 family inet address 10.100.100.1/32 set routing-options static route 0.0.0.0/0 next-hop 172.16.13.2 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/1.0

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte o Guia do usuário da CLI.https://www.juniper.net/documentation/en_US/junos/information-products/pathway-pages/junos-cli/junos-cli.html

Para configurar a interface, a rota estática e as informações da zona de segurança:

-

Configure as interfaces.

[edit] user@SRX1# set interfaces ge-0/0/0 unit 0 family inet address 10.100.11.1/24 user@SRX1# set interfaces ge-0/0/1 unit 0 family inet address 172.16.13.1/24 user@SRX1# set interfaces lo0 unit 0 family inet address 10.100.100.1/32

-

Configure as rotas estáticas.

[edit] user@SRX1# set routing-options static route 0.0.0.0/0 next-hop 172.16.13.2

-

Atribua a interface voltada para a Internet à zona de segurança não confiável.

[edit security zones security-zone untrust] user@SRX1# set interfaces ge-0/0/1.0

-

Especifique os serviços de sistema permitidos para a zona de segurança não confiável.

[edit security zones security-zone untrust] user@SRX1# set host-inbound-traffic system-services ike user@SRX1# set host-inbound-traffic system-services ping

-

Atribua a interface voltada para o Host1 para a zona de segurança de confiança.

[edit security zones security-zone trust] user@SRX1# set interfaces ge-0/0/0.0

-

Especifique os serviços de sistema permitidos para a zona de segurança de confiança.

[edit security zones security-zone trust] user@SRX1# set host-inbound-traffic system-services all

Resultados

A partir do modo de configuração, confirme sua configuração entrando no , e comandos.show interfacesshow routing-optionsshow security zones Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@SRX1# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.100.11.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 172.16.13.1/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.100.100.1/32;

}

}

}

[edit]

user@SRX1# show routing-options

static {

route 0.0.0.0/0 next-hop 172.16.13.2;

}

[edit]

user@SRX1# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

Configuração do IKE

Configuração rápida da CLI

Para configurar rapidamente este exemplo para SRX1, copiar os seguintes comandos, cole-os em um arquivo de texto, remover quaisquer quebras de linha, alterar quaisquer detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos no CLI no nível de hierarquia e, em seguida, entrar no modo de configuração.[edit]commit

set security ike proposal standard authentication-method pre-shared-keys set security ike policy IKE-POL mode main set security ike policy IKE-POL proposals standard set security ike policy IKE-POL pre-shared-key ascii-text $ABC123 set security ike gateway IKE-GW ike-policy IKE-POL set security ike gateway IKE-GW address 172.16.23.1 set security ike gateway IKE-GW external-interface ge-0/0/1

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte o Guia do usuário da CLI.https://www.juniper.net/documentation/en_US/junos/information-products/pathway-pages/junos-cli/junos-cli.html

Para configurar o IKE:

-

Crie a proposta IKE.

[edit security ike] user@SRX1# set proposal standard

-

Defina o método de autenticação da proposta de IKE.

[edit security ike proposal standard] user@SRX1# set authentication-method pre-shared-keys

-

Crie a política de IKE.

[edit security ike] user@SRX1# set policy IKE-POL

-

Defina o modo de política de IKE.

[edit security ike policy IKE-POL] user@SRX1# set mode main

-

Especifique uma referência à proposta IKE.

[edit security ike policy IKE-POL] user@SRX1# set proposals standard

-

Defina o método de autenticação de políticas de IKE.

[edit security ike policy IKE-POL] user@SRX1# set pre-shared-key ascii-text $ABC123

-

Crie o gateway IKE e defina sua interface externa.

[edit security ike gateway IKE-GW] user@SRX1# set external-interface ge-0/0/1.0

-

Defina o endereço de gateway IKE.

[edit security ike gateway IKE-GW] user@SRX1# address 172.16.23.1

-

Defina a referência da política de IKE.

[edit security ike gateway IKE-GW] user@SRX1# set ike-policy IKE-POL

Resultados

A partir do modo de configuração, confirme sua configuração entrando no comando.show security ike Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security ike

proposal standard {

authentication-method pre-shared-keys;

}

policy IKE-POL {

mode main;

proposals standard;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway IKE-GW {

ike-policy IKE-POL;

address 172.16.23.1;

external-interface ge-0/0/1;

}

Configuração do IPsec

Configuração rápida da CLI

Para configurar rapidamente este exemplo para SRX1, copiar os seguintes comandos, cole-os em um arquivo de texto, remover quaisquer quebras de linha, alterar quaisquer detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos no CLI no nível de hierarquia e, em seguida, entrar no modo de configuração.[edit]commit

set security ipsec proposal standard set security ipsec policy IPSEC-POL proposals standard set security ipsec vpn VPN-to-Host2 ike gateway IKE-GW set security ipsec vpn VPN-to-Host2 ike ipsec-policy IPSEC-POL set security ipsec vpn VPN-to-Host2 establish-tunnels immediately

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte o Guia do usuário da CLI.https://www.juniper.net/documentation/en_US/junos/information-products/pathway-pages/junos-cli/junos-cli.html

Para configurar o IPsec:

-

Crie a proposta IPsec.

[edit] user@SRX1# set security ipsec proposal standard

-

Crie a política de IPsec.

[edit security ipsec] user@SRX1# set policy IPSEC-POL

-

Especifique a referência da proposta de IPsec.

[edit security ipsec policy IPSEC-POL] user@SRX1# set proposals standard

-

Especifique o gateway IKE.

[edit security ipsec] user@SRX1# set vpn VPN-to-Host2 ike gateway IKE-GW

-

Especifique a política de IPsec.

[edit security ipsec] user@SRX1# set vpn VPN-to-Host2 ike ipsec-policy IPSEC-POL

-

Configure o túnel para estabelecer imediatamente.

[edit security ipsec] user@SRX1# set vpn VPN-to-Host2 establish-tunnels immediately

Resultados

A partir do modo de configuração, confirme sua configuração entrando no comando.show security ipsec Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@SRX1# show security ipsec

proposal standard;

policy IPSEC-POL {

proposals standard;

}

vpn VPN-to-Host2 {

ike {

gateway IKE-GW;

ipsec-policy IPSEC-POL;

}

establish-tunnels immediately;

}

Configuração de políticas de segurança

Configuração rápida da CLI

Para configurar rapidamente este exemplo para SRX1, copiar os seguintes comandos, cole-os em um arquivo de texto, remover quaisquer quebras de linha, alterar quaisquer detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos no CLI no nível de hierarquia e, em seguida, entrar no modo de configuração.[edit]commit

set security address-book Host1 address Host1-Net 10.100.11.0/24 set security address-book Host1 attach zone trust set security address-book Host2 address Host2-Net 10.100.22.0/24 set security address-book Host2 attach zone untrust set security policies from-zone trust to-zone untrust policy VPN-OUT match source-address Host1-Net set security policies from-zone trust to-zone untrust policy VPN-OUT match destination-address Host2-Net set security policies from-zone trust to-zone untrust policy VPN-OUT match application any set security policies from-zone trust to-zone untrust policy VPN-OUT then permit tunnel ipsec-vpn VPN-to-Host2 set security policies from-zone trust to-zone untrust policy default-permit match source-address any set security policies from-zone trust to-zone untrust policy default-permit match destination-address any set security policies from-zone trust to-zone untrust policy default-permit match application any set security policies from-zone trust to-zone untrust policy default-permit then permit set security policies from-zone untrust to-zone trust policy VPN-IN match source-address Host2-Net set security policies from-zone untrust to-zone trust policy VPN-IN match destination-address Host1-Net set security policies from-zone untrust to-zone trust policy VPN-IN match application any set security policies from-zone untrust to-zone trust policy VPN-IN then permit tunnel ipsec-vpn VPN-to-Host2

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte o Guia do usuário da CLI.https://www.juniper.net/documentation/en_US/junos/information-products/pathway-pages/junos-cli/junos-cli.html

Para configurar políticas de segurança:

-

Crie entradas de livros de endereços para as redes que serão usadas nas políticas de segurança.

[edit] user@SRX1# set security address-book Host1 address Host1-Net 10.100.11.0/24 user@SRX1# set security address-book Host1 attach zone trust user@SRX1# set security address-book Host2 address Host2-Net 10.100.22.0/24 user@SRX1# set security address-book Host2 attach zone untrust

-

Crie a política de segurança para combinar com o tráfego desde o Host1 na zona de confiança até o Host2 na zona não confiável.

[edit security policies from-zone trust to-zone untrust] user@SRX1# set policy VPN-OUT match source-address Host1-Net user@SRX1# set policy VPN-OUT match destination-address Host2-Net user@SRX1# set policy VPN-OUT match application any user@SRX1# set policy VPN-OUT then permit tunnel ipsec-vpn VPN-to-Host2

-

Crie a política de segurança para permitir que todos os outros tráfegos na Internet, desde a zona de confiança até a zona não confiável.

[edit security policies from-zone trust to-zone untrust] user@SRX1# set policy default-permit match source-address any user@SRX1# set policy default-permit match destination-address any user@SRX1# set policy default-permit match application any user@SRX1# set policy default-permit then permit

-

Crie uma política de segurança para permitir o tráfego do Host2 na zona não confiável para o Host1 na zona de confiança.

[edit security policies from-zone untrust to-zone trust] user@SRX1# set policy VPN-IN match source-address Host2-Net user@SRX1# set policy VPN-IN match destination-address Host1-Net user@SRX1# set policy VPN-IN match application any user@SRX1# set policy VPN-IN then permit tunnel ipsec-vpn VPN-to-Host2

Resultados

A partir do modo de configuração, confirme sua configuração entrando no comando.show security policies Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@SRX1# show security policies

from-zone trust to-zone untrust {

policy VPN-OUT {

match {

source-address Host1-Net;

destination-address Host2-Net;

application any;

}

then {

permit {

tunnel {

ipsec-vpn VPN-to-Host2;

}

}

}

}

policy default-permit {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy VPN-IN {

match {

source-address Host2-Net;

destination-address Host1-Net;

application any;

}

then {

permit {

tunnel {

ipsec-vpn VPN-to-Host2;

}

}

}

}

}

Configuração do TCP-MSS

Configuração rápida da CLI

Para configurar rapidamente este exemplo para SRX1, copiar os seguintes comandos, cole-os em um arquivo de texto, remover quaisquer quebras de linha, alterar quaisquer detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos no CLI no nível de hierarquia e, em seguida, entrar no modo de configuração.[edit]commit

set security flow tcp-mss ipsec-vpn mss 1350

Procedimento passo a passo

Para configurar as informações do TCP-MSS:

-

Configure as informações do TCP-MSS.

[edit] user@SRX1# set security flow tcp-mss ipsec-vpn mss 1350

Resultados

A partir do modo de configuração, confirme sua configuração entrando no comando.show security flow Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@SRX1# show security flow

tcp-mss {

ipsec-vpn {

mss 1350;

}

}

Se você terminar de configurar o dispositivo, entre no modo de configuração.commit

Configuração do SRX2

Configuração rápida da CLI

Para referência, a configuração para SRX2 é fornecida.

Para configurar rapidamente esta seção do exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere quaisquer detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos no CLI no nível de hierarquia e, em seguida, entrar no modo de configuração.[edit]commit

set security ike proposal standard authentication-method pre-shared-keys set security ike policy IKE-POL mode main set security ike policy IKE-POL proposals standard set security ike policy IKE-POL pre-shared-key ascii-text $ABC123 set security ike gateway IKE-GW ike-policy IKE-POL set security ike gateway IKE-GW address 172.16.13.1 set security ike gateway IKE-GW external-interface ge-0/0/1 set security ipsec proposal standard set security ipsec policy IPSEC-POL proposals standard set security ipsec vpn VPN-to-Host1 ike gateway IKE-GW set security ipsec vpn VPN-to-Host1 ike ipsec-policy IPSEC-POL set security ipsec vpn VPN-to-Host1 establish-tunnels immediately set security address-book Host1 address Host1-Net 10.100.11.0/24 set security address-book Host1 attach zone untrust set security address-book Host2 address Host2-Net 10.100.22.0/24 set security address-book Host2 attach zone trust set security flow tcp-mss ipsec-vpn mss 1350 set security policies from-zone trust to-zone untrust policy VPN-OUT match source-address Host2-Net set security policies from-zone trust to-zone untrust policy VPN-OUT match destination-address Host1-Net set security policies from-zone trust to-zone untrust policy VPN-OUT match application any set security policies from-zone trust to-zone untrust policy VPN-OUT then permit tunnel ipsec-vpn VPN-to-Host1 set security policies from-zone trust to-zone untrust policy default-permit match source-address any set security policies from-zone trust to-zone untrust policy default-permit match destination-address any set security policies from-zone trust to-zone untrust policy default-permit match application any set security policies from-zone trust to-zone untrust policy default-permit then permit set security policies from-zone untrust to-zone trust policy VPN-IN match source-address Host1-Net set security policies from-zone untrust to-zone trust policy VPN-IN match destination-address Host2-Net set security policies from-zone untrust to-zone trust policy VPN-IN match application any set security policies from-zone untrust to-zone trust policy VPN-IN then permit tunnel ipsec-vpn VPN-to-Host1 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/1.0 set interfaces ge-0/0/0 unit 0 family inet address 10.100.22.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.23.1/24 set interfaces lo0 unit 0 family inet address 10.100.100.2/32 set routing-options static route 0.0.0.0/0 next-hop 172.16.23.2

Verificação

Para confirmar que a configuração está funcionando corretamente, execute essas tarefas:

- Verificando o status do IKE

- Verificando o status da Fase 2 do IPsec

- Teste o fluxo de tráfego em toda a VPN

- Revisão de estatísticas e erros para uma associação de segurança IPsec

Verificando o status do IKE

Propósito

Verifique o status do IKE.

Ação

A partir do modo operacional, entre no comando.show security ike security-associations Depois de obter um número de índice do comando, use o comando.show security ike security-associations index index_number detail

user@SRX1> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 1859361 UP 9788fa59c3ee2e2a 0b17e52f34b83aba Main 172.16.23.1

user@SRX1> show security ike security-associations index 1859361 detail

IKE peer 172.16.23.1, Index 1859361, Gateway Name: IKE-GW

Role: Responder, State: UP

Initiator cookie: 9788fa59c3ee2e2a, Responder cookie: 0b17e52f34b83aba

Exchange type: Main, Authentication method: Pre-shared-keys

Local: 172.16.13.1:500, Remote: 172.16.23.1:500

Lifetime: Expires in 17567 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Disabled, Size: 0

Remote Access Client Info: Unknown Client

Peer ike-id: 172.16.23.1

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : 3des-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-2

Traffic statistics:

Input bytes : 1740

Output bytes : 1132

Input packets: 15

Output packets: 7

Input fragmentated packets: 0

Output fragmentated packets: 0

IPSec security associations: 4 created, 4 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 172.16.13.1:500, Remote: 172.16.23.1:500

Local identity: 172.16.13.1

Remote identity: 172.16.23.1

Flags: IKE SA is created

Significado

O comando lista todas as associações de segurança de Fase 1 (SAs) IKE ativas.show security ike security-associations Se nenhum SAs estiver listado, houve um problema com o estabelecimento da Fase 1. Verifique os parâmetros da política de IKE e as configurações externas da interface em sua configuração.

Se os SAs estiverem listados, analise as seguintes informações:

-

Índice — Esse valor é exclusivo para cada SA IKE, que você pode usar no comando para obter mais informações sobre a SA.

show security ike security-associations index detail -

Endereço remoto — Verifique se o endereço IP remoto está correto.

-

Estado

-

UP — A FASE 1 SA foi estabelecida.

-

DOWN — Havia um problema em estabelecer a Fase 1 SA.

-

-

Modo — Verifique se o modo correto está sendo usado.

Verifique se o seguinte está correto em sua configuração:

-

Interfaces externas (a interface deve ser a que recebe pacotes IKE)

-

Parâmetros de política de IKE

-

Informações-chave pré-compartilhadas

-

Parâmetros da proposta da fase 1 (devem combinar com ambos os pares)

O comando lista informações adicionais sobre a associação de segurança com um número de índice de 1859361:show security ike security-associations index 1859361 detail

-

Algoritmos de autenticação e criptografia usados

-

Vida útil da fase 1

-

Estatísticas de tráfego (podem ser usadas para verificar se o tráfego está fluindo corretamente em ambas as direções)

-

Informações da função de iniciador e respondente

A solução de problemas é melhor realizada no peer usando a função de resposta.

-

Número de SAs IPsec criados

-

Número de negociações da Fase 2 em andamento

Verificando o status da Fase 2 do IPsec

Propósito

Verifique o status da Fase 2 do IPsec.

Ação

A partir do modo operacional, entre no comando.show security ipsec security-associations Depois de obter um número de índice do comando, use o comando.show security ipsec security-associations index index_number detail

user@SRX1 show security ipsec security-associations Total active tunnels: 1 Total Ipsec sas: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <2 ESP:3des/sha1 ae5afc5a 921/ unlim - root 500 172.16.23.1 >2 ESP:3des/sha1 6388a743 921/ unlim - root 500 172.16.23.1

user@SRX1> show security ipsec security-associations index 2 detail

ID: 2 Virtual-system: root, VPN Name: VPN-to-Host2

Local Gateway: 172.16.13.1, Remote Gateway: 172.16.23.1

Local Identity: ipv4_subnet(any:0,[0..7]=10.100.11.0/24)

Remote Identity: ipv4_subnet(any:0,[0..7]=10.100.22.0/24)

Version: IKEv1

DF-bit: clear, Copy-Outer-DSCP Disabled , Policy-name: VPN-OUT

Port: 500, Nego#: 30, Fail#: 0, Def-Del#: 0 Flag: 0x600829

Multi-sa, Configured SAs# 1, Negotiated SAs#: 1

Tunnel events:

Thu Jul 29 2021 14:29:22 -0700: IPSec SA negotiation successfully completed (29 times)

Thu Jul 29 2021 12:00:30 -0700: IKE SA negotiation successfully completed (4 times)

Wed Jul 28 2021 15:20:58

: IPSec SA delete payload received from peer, corresponding IPSec SAs cleared (1 times)

Wed Jul 28 2021 15:05:13 -0700: IPSec SA negotiation successfully completed (1 times)

Wed Jul 28 2021 15:05:13

: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Wed Jul 28 2021 15:05:13 -0700: External interface's address received. Information updated (1 times)

Wed Jul 28 2021 15:05:13 -0700: External interface's zone received. Information updated (1 times)

Wed Jul 28 2021 11:17:38

: Negotiation failed with error code NO_PROPOSAL_CHOSEN received from peer (1 times)

Wed Jul 28 2021 09:27:11 -0700: IKE SA negotiation successfully completed (19 times)

Thu Jul 22 2021 16:34:17 -0700: Negotiation failed with INVALID_SYNTAX error (3 times)

Thu Jul 22 2021 10:34:55 -0700: IKE SA negotiation successfully completed (1 times)

Thu Jul 22 2021 10:34:46 -0700: No response from peer. Negotiation failed (16 times)

Direction: inbound, SPI: ae5afc5a, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 828 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 234 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 6388a743, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 828 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 234 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Significado

A saída do comando lista as seguintes informações:show security ipsec security-associations

-

O número de ID é 2. Use esse valor com o comando para obter mais informações sobre este SA em particular.

show security ipsec security-associations index -

Há um par de SA IPsec usando a porta 500, o que indica que nenhuma transversal de NAT é implementada. (A travessia de NAT usa a porta 4500 ou outra porta aleatória de alto número.)

-

As SPIs, a vida útil (em segundos) e os limites de uso (ou tamanho vital em KB) são mostrados para ambas as direções. O valor 921/ilimitado indica que a vida útil da Fase 2 expira em 921 segundos, e que nenhum tamanho vitalício foi especificado, o que indica que é ilimitado. A vida útil da fase 2 pode ser diferente da vida útil da Fase 1, já que a Fase 2 não depende da Fase 1 após o aumento da VPN.

-

O monitoramento de VPN não está habilitado para esta SA, conforme indicado por um hífen na coluna Mon. Se o monitoramento de VPN estiver habilitado, u (para cima) ou D (para baixo) está listado.

-

O sistema virtual (vsys) é o sistema raiz, e ele sempre lista 0.

A saída do comando lista as seguintes informações:show security ipsec security-associations index 2 detail

-

A identidade local e a identidade remota compõem o ID proxy para a SA.

Uma incompatibilidade de ID por proxy é uma das razões mais comuns para uma falha na Fase 2. Para VPNs baseadas em políticas, o ID de proxy é derivado da política de segurança. O endereço local e o endereço remoto são derivados das entradas da lista de endereços, e o serviço é derivado do aplicativo configurado para a política. Se a Fase 2 falhar devido a uma incompatibilidade de ID de proxy, você pode usar a política para confirmar quais entradas da lista de endereços estão configuradas. Verifique se os endereços correspondem às informações que estão sendo enviadas. Verifique o serviço para garantir que as portas correspondam às informações que estão sendo enviadas.

Teste o fluxo de tráfego em toda a VPN

Propósito

Verifique o fluxo de tráfego por toda a VPN.

Ação

Use o comando do dispositivo Host1 para testar o fluxo de tráfego para o Host2.ping

user@Host1> ping 10.100.22.1 rapid count 100 PING 10.100.22.1 (10.100.22.1): 56 data bytes !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! --- 10.100.22.1 ping statistics --- 100 packets transmitted, 100 packets received, 0% packet loss round-trip min/avg/max/stddev = 3.300/3.936/8.562/0.720 ms

Significado

Se o comando falhar no Host1, pode haver um problema com o roteamento, políticas de segurança, host final ou criptografia e descriptografia de pacotes ESP.ping

Revisão de estatísticas e erros para uma associação de segurança IPsec

Propósito

Analise os contadores e erros de cabeçalho de autenticação e ESP para uma associação de segurança IPsec.

Ação

A partir do modo operacional, entre no comando, usando o número de índice da VPN para a qual você deseja ver estatísticas.show security ipsec statistics index index_number

user@SRX1> show security ipsec statistics index 2 ESP Statistics: Encrypted bytes: 13600 Decrypted bytes: 8400 Encrypted packets: 100 Decrypted packets: 100 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

Você também pode usar o comando para revisar estatísticas e erros para todos os SAs.show security ipsec statistics

Para limpar todas as estatísticas de IPsec, use o comando.clear security ipsec statistics

Significado

Se você ver problemas de perda de pacotes em uma VPN, você pode executar o comando várias vezes para confirmar que os contadores de pacotes criptografados e descriptografados estão aumentando.show security ipsec statistics Você também deve verificar se os outros contadores de erro estão aumentando.