Senha mestre para criptografia de configuração

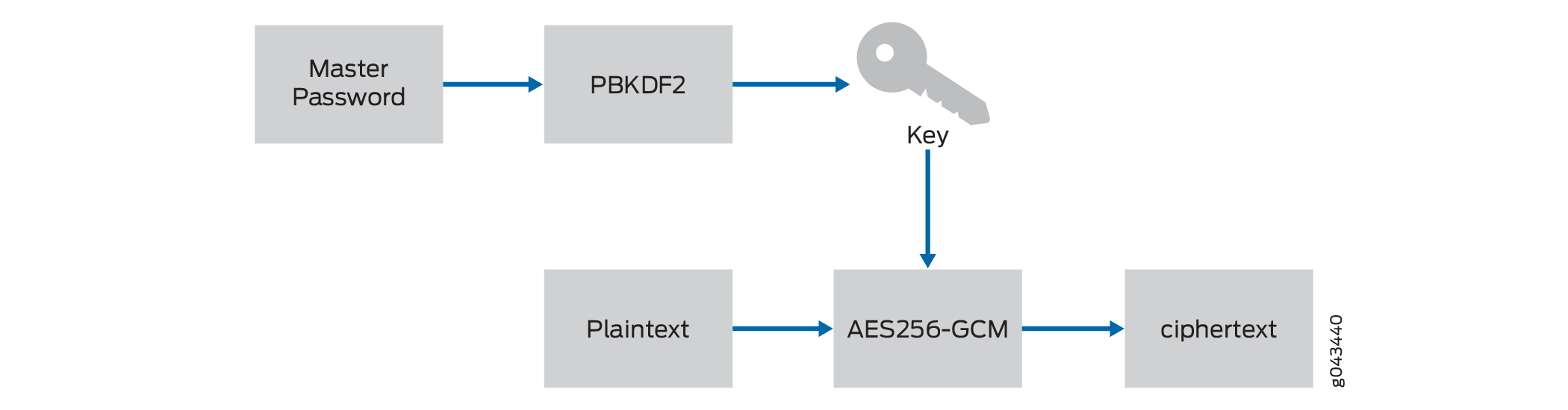

O junos OS e o Junos OS Evolved oferecem um método de criptografia de suporte para segredos de configuração usando uma senha mestre. A senha mestre deriva uma chave de criptografia que usa AES256-GCM para proteger certos segredos, como chaves privadas, senhas mestres do sistema e outros dados confidenciais, armazenando-os em um formato criptografado AES256. Para obter mais informações, leia este tópico.

A senha mestre é separada da senha raiz do dispositivo.

Usando módulo de plataforma confiável para vincular segredos em dispositivos da Série SRX

Ao habilitar o módulo de plataforma confiável (TPM) nos firewalls da Série SRX, a camada de software aproveita o uso do chip TPM subjacente. O TPM é um chip especializado que protege certos segredos em repouso, como chaves privadas, senhas primárias do sistema e outros dados confidenciais, armazenando-os em um formato criptografado AES256 (em vez de armazenar dados confidenciais em um formato de texto claro). O dispositivo também gera um novo hash SHA256 da configuração cada vez que o administrador confirma a configuração. Este hash é verificado cada vez que o sistema inicializa. Se a configuração tiver sido adulterada, a verificação falhará e o dispositivo não continuará a inicializar. Tanto os dados criptografados quanto o hash da configuração são protegidos pelo módulo TPM usando a senha de criptografia mestre.

A validação de hash é realizada durante qualquer operação de confirmação, realizando uma verificação de validação do arquivo de configuração contra o hash salvo de confirmações anteriores. Em um sistema de cluster de chassi, o hash é gerado de forma independente no sistema de backup como parte do processo de confirmação. Um compromisso de qualquer modo, isto é, batch-configdynamic-configexclusive-configou private config gera o hash de integridade.

O hash é salvo apenas para a configuração atual e não para configurações de reversão. O hash não é gerado durante a reinicialização ou o fechamento do dispositivo.

O TPM criptografa os seguintes segredos:

-

Hash SHA256 da configuração

-

senha primária do dispositivo

-

todos os principais pares do dispositivo

O chip TPM está disponível nos dispositivos SRX300, SRX320, SRX340, SRX345, SRX380 SRX5400, SRX5600 e SRX5800. Em dispositivos de SRX5400, SRX5600 e SRX5800, o TPM é compatível apenas com o mecanismo de roteamento SRX5K-RE3-128G (RE3).

O chip TPM é habilitado por padrão para fazer uso da funcionalidade TPM. Você deve configurar a senha de criptografia mestre para criptografar os principais pares de chave e hash de configuração do PKI. Para configurar a senha de criptografia mestre, veja Configuração de senha de criptografia mestre.

- Limitações

- Configuração de senha de criptografia mestre

- Verificando a situação do TPM

- Alterando a senha de criptografia mestre

Limitações

As seguintes limitações e exceções aplicam-se ao recurso de integridade do arquivo de configuração usando TPM:

-

Esse recurso é compatível apenas com os dispositivos SRX300, SRX320, SRX340, SRX345, SRX380, SRX5400, SRX5600 e SRX5800. Em dispositivos de SRX5400, SRX5600 e SRX5800, o TPM é compatível apenas com o RE3.

-

Se a senha de criptografia mestre não for definida, os dados são armazenados sem criptografia.

-

O recurso de integridade do arquivo não é suportado junto com o recurso de criptografia de arquivo de configuração que usa chaves salvas no EEPROM. Você pode habilitar apenas uma função de cada vez.

-

Em um cluster de chassi, ambos os nós devem ter as mesmas configurações de TPM. Isso significa que ambos os nós no cluster do chassi devem ter o TPM habilitado, ou ambos os nós no cluster do chassi devem ter TPM desativado. O cluster do chassi não deve ter um único nó definido para TPM habilitado e o outro conjunto de nós para TPM desativado.

Após a configuração e operação da chave de criptografia mestre (MEK), o rebaixamento para uma versão Junos que não oferece suporte à funcionalidade TPM não é recomendado. Isso ocorre porque a imagem com capacidade de não-TPM não é capaz de descriptografar os segredos que foram criptografados pelo TPM após a reinicialização do dispositivo para a versão de cabo não-TPM.

Se você precisar rebaixar para uma imagem sem capacidade de TPM, você deve primeiro zerar o dispositivo. O processo de zeroização garante que o dispositivo não contenha segredos e remova todas as chaves. Após a zeroização, o dispositivo será rebaixado para a imagem não-TPM desejada.

Configuração de senha de criptografia mestre

Antes de configurar a senha de criptografia mestre, certifique-se de que você tenha configurado set system master-password plain-text-password de outra forma, certos dados confidenciais não serão protegidos pelo TPM.

Defina a senha de criptografia mestre usando o seguinte comando CLI:

request security tpm master-encryption-password set plain-text-password

Você será solicitado a digitar a senha de criptografia mestre duas vezes, para garantir que essas senhas correspondam. A senha de criptografia mestre é validada para obter a força da senha necessária.

Depois que a senha de criptografia mestre é definida, o sistema passa a criptografar os dados confidenciais com a senha de criptografia mestre que é criptografada pela Chave De vinculação mestre que é propriedade e protegida pelo chip TPM.

Se houver algum problema com a configuração da senha de criptografia mestre, uma mensagem de ERRO crítica será registrada no console e o processo será encerrado.

Verificando a situação do TPM

Você pode usar o show security tpm status comando para verificar o status do TPM. As informações a seguir são exibidas:

-

TPM habilitado/desativado

-

Propriedade do TPM

-

Status da chave de vinculação mestre do TPM (criada ou não)

-

status de senha de criptografia mestre (definido ou não)

Começando pelo Junos OS Release 15.1X49-D120 e Junos OS Release 17.4R1, o firmware Trusted Platform Module (TPM) foi atualizado. A versão de firmware atualizada oferece criptografia segura adicional e melhora a segurança. O firmware TPM atualizado está disponível junto com o pacote Junos OS. Para atualizar o firmware do TPM, veja atualização do firmware TPM em dispositivos SRX. Para confirmar a versão de firmware do TPM, use os show security tpm status campos de comando TPM Family e TPM Firmware version saída.

Alterando a senha de criptografia mestre

A alteração da senha de criptografia mestre é feita usando o CLI.

Para alterar a senha de criptografia mestre, insira o seguinte comando do modo operacional:

request security tpm master-encryption-password set plain-text-password

Recomenda-se que não sejam feitas alterações de configuração enquanto você estiver alterando a senha de criptografia mestre.

O sistema verifica se a senha de criptografia mestre já está configurada. Se a senha de criptografia mestre estiver configurada, você será solicitado a digitar a senha de criptografia mestre atual.

A senha de criptografia mestre inscrita é validada com a senha de criptografia mestre atual para garantir que essas senhas de criptografia mestre correspondam. Se a validação for bem sucedida, você será solicitado a inserir a nova senha de criptografia mestre como texto simples. Você será solicitado a digitar a chave duas vezes para validar a senha.

Em seguida, o sistema passa a recriptografar os dados confidenciais com a nova senha de criptografia mestre. Você deve aguardar a conclusão desse processo de reencritação antes de tentar alterar novamente a senha de criptografia mestre.

Se, por algum motivo, o arquivo de senha de criptografia mestre criptografado for perdido ou danificado, o sistema não será capaz de descriptografar os dados confidenciais. O sistema só pode ser recuperado re-importando os dados confidenciais em texto claro e recriptografando-os.

Se o sistema estiver comprometido, o administrador pode recuperar o sistema usando o seguinte método:

-

Limpe a propriedade do TPM no u-boot e instale a imagem no carregador de inicialização usando TFTP ou USB (se a porta USB não estiver restrita).

Se a versão de software instalada for mais antiga que o Junos OS Release 15.1X49-D110 e a senha de criptografia mestre for habilitada, então a instalação do Junos OS Release 15.1X49-D110 falhará. Você deve fazer backup da configuração, certificados, key-pairs e outros segredos e usar o procedimento de instalação de TFTP/USB.

Usando módulo de plataforma confiável em dispositivos da Série MX

O módulo de plataforma confiável (TPM) 1.2 tem suporte para dispositivos MX240, MX480, MX960, MX2010, MX2020 e MX10003. Uma senha mestre é usada para criptografar os arquivos de configuração armazenados no dispositivo.

Para alterar a senha de criptografia mestre, insira o seguinte comando do modo operacional:

request security tpm master-encryption-password set plain-text-password

O TPM é usado para proteger os dados sensíveis, como a senha mestre do sistema por criptografia. O TPM oferece suporte para criptografar e descriptografar os dados usando chaves. Para descriptografar os segredos de configuração criptografados, a senha mestre deve ser excluída.

Você pode evitar excluir ou alterar a opção de uso protect da senha mestre. Assim que a senha mestre estiver protegida, você precisa aplicar unprotect a opção de excluir ou alterar a senha mestre. Execute as seguintes etapas:

-

Configure a senha mestre do sistema.

user@host#

set system master-password plain-text-passwordMaster password: Repeat master password: user@host#commit -

Configure para proteger a senha mestre do sistema contra exclusão.

user@host#

protect system master-passworduser@host#commituser@host#show systemhost-name device1; kernel-replication { traceoptions { file kernel_traces.log; flag all; } } ports { console log-out-on-disconnect; } syslog { file messages { daemon any; } } protect: master-password { password-configured; }A senha mestre do sistema é protegida. Você pode excluir a senha mestre desprotegindo a senha mestre.

-

Configure para desprotegir a senha mestre digitando a senha mestre certa.

user@host #

unprotect system master-passwordEnter current master-password: user@host #commithost-name device1; kernel-replication { traceoptions { file kernel_traces.log; flag all; } } ports { console log-out-on-disconnect; } syslog { file messages { daemon any; } } master-password { password-configured; } -

Assim que a senha mestre estiver desprotegida, você pode excluir ou alterar a senha mestre do sistema.

user@host #

delete system master-passworduser@host #commituser@host #show systemhost-name device1; kernel-replication { traceoptions { file kernel_traces.log; flag all; } } ports { console log-out-on-disconnect; } syslog { file messages { daemon any; } }

Limitações

-

Se a chave de criptografia mestre (MEK) for excluída, os dados não poderão ser descriptografados. Para excluir o MEK, você precisa zerar o dispositivo.

-

Para rebaixar o mecanismo de roteamento, você deve zerar o mecanismo de roteamento. Assim que o dispositivo for zerado, ele pode então ser rebaixado com segurança para a imagem que não oferece suporte a esse recurso.

-

Na configuração do mecanismo de roteamento duplo, se o mecanismo de roteamento de backup precisar ser recuperado, devido à incompatibilidade do MEK, o GRES precisa ser desativado e o mecanismo de roteamento de backup deve ser zerado. Assim que o mecanismo de rotina de backup aparecer, configure o MEK usando

request security tpm master-encryption-password set plain-text-passwordo comando no Master RE. -

Na configuração do mecanismo de roteamento duplo, se o mecanismo de roteamento de backup precisar ser substituído, o novo mecanismo de roteamento de backup deve ser zerado primeiro antes de adicionar na configuração dupla do mecanismo de roteamento, o GRES deve ser desativado e re-configurar o MEK no MASTER RE usando

request security tpm master-encryption-password set plain-text-passwordo comando. -

Quando você configura OSPF, IS-IS, MACsec, BGP e VRRP no dispositivo e redefine a senha mestre, então há um tempo (em segundos) de atraso para que o subsistema de roteamento/ponto1x esteja ativo.

-

Quando você configura senha mestre, MEK, OSPF, IS-IS, MACsec, BGP e VRRP no dispositivo e reinicia o dispositivo, então há um tempo (em segundos) de atraso para que o subsistema de roteamento/ponto1x esteja ativo.

Tabela de histórico de alterações

A compatibillidadde com o recurso dependerá da platadorma e versão utilizada. Use o Feature Explorer para saber se o recurso é compatível com sua plataforma.

show security tpm status campos de comando TPM Family e TPM Firmware version saída.