Políticas de segurança unificadas

Políticas unificadas são as políticas de segurança que permitem que você use aplicativos dinâmicos como condições de correspondência como parte das condições de correspondência existentes de 5 tuple ou 6 tuple (5 tuple com firewall de usuário) para detectar alterações de aplicativos ao longo do tempo.

Visão geral das políticas unificadas

Políticas unificadas são as políticas de segurança que permitem que você use aplicativos dinâmicos como condições de correspondência como parte das condições de correspondência existentes de 5 tuple ou 6 tuple (5 tuple com firewall de usuário) para detectar alterações de aplicativos ao longo do tempo. Se o tráfego corresponde à regra da política de segurança, uma ou mais ações definidas na política serão aplicadas ao tráfego.

Ao adicionar aplicativos dinâmicos aos critérios de correspondência, o tráfego de dados é classificado com base nos resultados da inspeção de aplicativos de Camada 7. O AppID identifica aplicativos dinâmicos ou em tempo real de Camada 4 a Camada 7. Após a identificação de um determinado aplicativo e a política de correspondência, as ações são aplicadas de acordo com a política.

A configuração de aplicativos dinâmicos como critérios de correspondência em uma política de segurança não é obrigatória.

Exemplos de configuração de aplicativos dinâmicos como condição de correspondência dentro de uma política de segurança são os seguintes:

set security policies from-zone z1 to-zone z2 policy p1 match dynamic-application junos:FTPset security policies from-zone z1 to-zone z2 policy p1 match dynamic-application junos:HTTPset security policies from-zone z1 to-zone z2 policy p1 match dynamic-application junos:GOOGLE

Exemplos de configuração de grupos dinâmicos de aplicativos como condição de correspondência dentro de uma política de segurança são os seguintes:

set security policies from-zone trust to-zone untrust policy p1 match dynamic-application junos:p2pset security policies from-zone trust to-zone untrust policy p1 match dynamic-application junos:web:shopping

Benefícios

Simplifica o gerenciamento de políticas de segurança baseadas em aplicativos na Camada 7.

Permite que seu dispositivo se adapte às mudanças dinâmicas de tráfego na rede.

Oferece maior controle e extensibilidade para gerenciar o tráfego dinâmico de aplicativos do que uma política de segurança tradicional.

Antes de usar políticas unificadas em firewalls SRX

Com a introdução de políticas unificadas no Junos OS Release 18.2, alguns dos comandos são preteridos, em vez de removidos imediatamente, para fornecer compatibilidade retrógrada. Isso permite que você coloque sua configuração antiga em conformidade com a nova configuração.

Quando você atualiza para o Junos OS versões 19.4R3 ou 20.2R3, o dispositivo de segurança exibe o seguinte aviso quando tenta confirmar a configuração que inclui os comandos preteridos:

#show security

appliction-firewall {## warning: 'application-firewall' is deprecated

Recomendamos que você migre para políticas unificadas para que sua configuração esteja atualizada com recursos suportados.

As seções a seguir fornecem detalhes sobre configurações sem suporte na versão anterior e como você pode habilitá-las com a nova versão.

Segurança de aplicativos

| Junos OS Release 15.1X49 | Unified Policies (Versão 18.2 do Junos OS) |

|---|---|

| Configure regras individuais de firewall de aplicativos para permitir ou rejeitar tráfego com base em aplicativos.

|

Crie políticas de segurança com aplicativos dinâmicos como critérios de correspondência para obter a mesma funcionalidade que o firewall de aplicativos.

|

Exemplo: As amostras a seguir mostram a diferença na configuração do firewall de aplicativos com 15,1X49 e configuração em 19.4R3-S1 em políticas unificadas. Estamos usando um exemplo de configuração de regras de firewall de aplicativos para bloquear aplicativos do Facebook.

Antes da atualização

set security policies from-zone untrust to-zone trust policy policy1 match source-address any set security policies from-zone untrust to-zone trust policy policy1 match destination-address any set security policies from-zone untrust to-zone trust policy policy1 match application junos-http set security policies from-zone untrust to-zone trust policy policy1 then permit application-services application-firewall rule-set rs1 set security application-firewall rule-sets rs1 rule r1 match dynamic-application [junos:FACEBOOK-ACCESS] set security application-firewall rule-sets rs1 rule r1 then deny set security application-firewall rule-sets rs1 default-rule permit

Após o upgrade

set security policies from-zone trust to-zone untrust policy policy-1 match source-address any set security policies from-zone trust to-zone untrust policy policy-1 match destination-address any set security policies from-zone trust to-zone untrust policy policy-1 match application any set security policies from-zone trust to-zone untrust policy policy-1 match dynamic-application junos:FACEBOOK-ACCESS set security policies from-zone trust to-zone untrust policy policy-1 then reject profile profile1

Políticas de IDP

| Junos OS Release 15.1X49 | Unified Policies (Versão 18.2 do Junos OS) |

|---|---|

| Atribua uma política de IDP como política de IDP ativa e use-a como critério de correspondência em uma política de segurança para realizar a detecção e a prevenção de invasões. |

Configure várias políticas de IDP e aplique-as à política de segurança. Você pode até definir uma das políticas de IDP como a política padrão. |

|

Especifique várias políticas de IDP por regra de firewall:

|

Exemplo: As amostras a seguir mostram a diferença na configuração de IDP com 15,1X49 e configuração em 19.4R3 em políticas unificadas. Observe que, em políticas unificadas, você tem flexibilidade para configurar várias políticas de IDP.

Antes da atualização

set security idp active-policy recommended set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match source-address any set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match destination-address any set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos:GMAIL set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 then permit application-services idp

Após o upgrade

set security idp idp-policy recommended set security idp idp-policy idpengine set security idp default-policy recommended set from-zone trust to-zone untrust policy P2 match source-address any set from-zone trust to-zone untrust policy P2 match destination-address any set from-zone trust to-zone untrust policy P2 match application junos-defaults set from-zone trust to-zone untrust policy P2 match dynamic-application junos:GMAIL set from-zone trust to-zone untrust policy P1 then permit application-services idp-policy recommended set from-zone trust to-zone untrust policy P2 then permit application-services idp-policy idpengine

Segurança de conteúdo

| Junos OS Release 15.1X49 | Unified Policies (Versão 18.2 do Junos OS) |

|---|---|

| Configure parâmetros de recursos de segurança de conteúdo em cada perfil de recursos.

|

Configure os recursos de segurança de conteúdo sob a configuração padrão. A configuração padrão da Segurança de Conteúdo aplica parâmetros que você pode ter perdido a configuração para um recurso específico de segurança de conteúdo.

|

Exemplo: As amostras a seguir mostram a diferença na configuração de segurança de conteúdo com 15,1X49 e configuração em 19.4R3-S1 em políticas unificadas. Estamos usando um exemplo de configuração do antivírus Sophos em seu dispositivo de segurança.

Antes da atualização

edit security utm feature-profile anti-virus mime-whitelist edit security utm feature-profile anti-virus url-whitelist edit security utm feature-profile anti-virus sophos-engine

Após o upgrade

edit security utm default-configuration anti-virus mime-whitelist edit security utm default-configuration anti-virus url-whitelist edit security utm default-configuration anti-virus sophos-engine

Visão geral da configuração de políticas unificadas

As seções a seguir fornecem mais informações sobre políticas unificadas:

- Opções dinâmicas de configuração de aplicativos

- Portas e protocolos padrão como critérios de correspondência de aplicativos

- Política de padrão pré-ID

- Ações de política padrão antes da identificação dinâmica de aplicativos

- Utilização de políticas globais com políticas unificadas

- Ações políticas unificadas

- Redirecionar perfil para rejeitar ação

- Perfil de proxy SSL para ação de rejeição

- Critérios e regras de correspondência para políticas unificadas

- Limitações à configuração de políticas unificadas

Opções dinâmicas de configuração de aplicativos

A Tabela 1 oferece opções para configurar uma política unificada com aplicativos dinâmicos.

| Opções dinâmicas de configuração de aplicativos |

Descrição |

|---|---|

| Aplicativos dinâmicos ou grupos de aplicativos |

Especifique aplicativos dinâmicos ou um grupo dinâmico de aplicativos. Exemplos são os seguintes:

|

| Qualquer |

Configurando o aplicativo dinâmico conforme |

| Nenhum |

Configurar o aplicativo dinâmico como Ao atualizar a versão do Junos OS (onde os aplicativos dinâmicos não eram suportados), todas as políticas tradicionais existentes são consideradas políticas com o aplicativo dinâmico configurado como |

| Aplicativo dinâmico não configurado |

Se um aplicativo dinâmico não estiver configurado dentro de uma política de segurança, a política é considerada uma política de segurança tradicional Esta política é semelhante a uma política com o aplicativo dinâmico configurado como |

A partir dos versões Junos OS 19.4R1 e 20.1R1, a política de segurança não oferece suporte ao uso de aplicativos a seguir como critérios de correspondência de aplicativos dinâmicos:

-

junos:HTTPS

-

junos:POP3S

-

junos:IMAPS

-

junos:SMTPS

Upgrade de software para o Junos OS Versões 19.4R1 e 20.1R1 e versões posteriores falham durante a validação se alguma das políticas de segurança estiver configurada com junos:HTTPS, junos:POP3S, junos:IMAPS, junos:SMTPS como aplicativos dinâmicos como critérios de correspondência.

Recomendamos que você use a opçãorequest system software validate package-name antes de atualizar para as versões mencionadas acima.

Recomendamos que você remova qualquer configuração que inclua o junos:HTTPS de aplicativo dinâmico, junos:IMAPS, junos:SMTPS ou junos:POP3S como critérios de correspondência em políticas de segurança.

Portas e protocolos padrão como critérios de correspondência de aplicativos

A partir do Junos OS Release 18.2R1, a opção junos-defaults é introduzida na configuração da política de segurança como critérios de correspondência de aplicativos. O junos-defaults grupo contém declarações pré-configuradas que incluem valores predefinidos para aplicativos comuns. Como os protocolos e portas padrão são herdados, não há necessidade de junos-defaultsconfigurar explicitamente as portas e protocolos, simplificando assim a configuração da política de segurança.

No exemplo a seguir, a política de segurança L7-test-policy usa junos:HTTP como aplicativo dinâmico e herda portas TCP de destino: 80, 3128, 8000 e 8080 como critérios de correspondência de aplicativos.

set security policies from-zone trust to-zone untrust policy L7-test-policy match application junos-defaults dynamic-application junos:HTTP

Se o aplicativo não tiver portas e protocolos padrão, o aplicativo usará as portas e protocolos padrão do aplicativo dependente. Por exemplo, junos:FACEBOOK-CHAT usa protocolos e portas padrão de HTTP2, HTTPS e SPDY.

A opção junos-defaults deve ser configurada junto com um aplicativo dinâmico. Se você configurar a opção junos-defaults sem especificar qualquer aplicativo dinâmico, então uma mensagem de erro é exibida e a configuração se confirma. Use o show security policies detail comando para validar a opção junos-defaults .

Política de padrão pré-ID

Uma política unificada aproveita as informações do AppID para combinar com o aplicativo e agir conforme especificado na política. Antes de identificar o aplicativo final, a política não pode ser combinada com precisão.

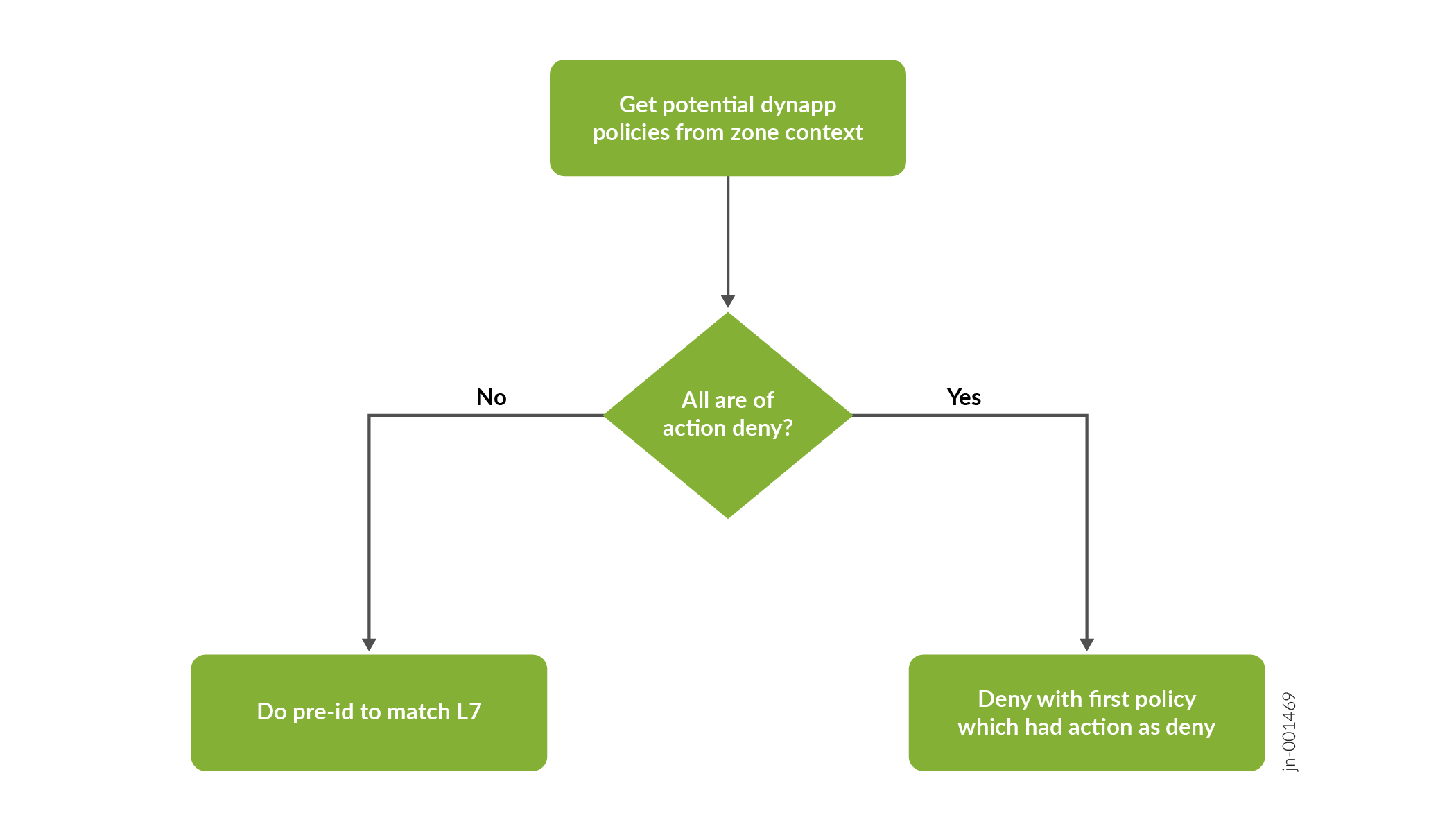

A partir do Junos OS Release 23.4R1, o processo de fluxo é otimizado para negar o tráfego (sem AppID) quando todas as políticas potenciais (incluindo a política padrão) negariam o tráfego.

de segurança

de segurança

O fluxo não prossegue para a política de padrão pré-ID pré-id-default- policy, mas é negado pela política padrão ou pela regra mais alta da política unificada. As sessões que correspondem à política de padrão pré-Id são negadas se não houver política de permissão em potencial antes de realizar a identificação de aplicativos (AppID).

Quando o dispositivo recebe o primeiro pacote de um fluxo de tráfego, ele executa a correspondência básica de 5 tuples e verifica as políticas potenciais definidas para determinar como tratar o pacote. Se todas as políticas potenciais tiverem a ação como "negar", e a ação padrão da política também estiver definida para "negar", o dispositivo nega o tráfego e não realiza a identificação de aplicativos (AppID).

Se alguma política tiver ação que não seja "negar", o dispositivo realizará DPI para identificar o aplicativo.

O dispositivo verifica políticas potenciais no contexto da zona e no contexto global.

Ações de política padrão antes da identificação dinâmica de aplicativos

Antes que um aplicativo seja identificado pela Identificação de Aplicativos (AppID), as pre-id-default-policy opções são aplicadas à sessão. O valor do tempo limite da sessão, juntamente com o modo necessário de registro de sessão, são aplicados de acordo com a pre-id-default-policy configuração. Se não houver configuração dentro da pre-id-default-policy estrofe, os valores de tempo limite de sessão padrão serão aplicados à sessão e nenhum log será gerado para.pre-id-default-policy

Recomendamos que os clientes implementem a set security policies pre-id-default-policy then log session-close configuração, conforme mostrado abaixo, em seus próprios ambientes.

# show security policies pre-id-default-policy

then {

log {

session-close;

}

}

Essa configuração garantirá que os logs de segurança sejam gerados pelo firewall SRX se um fluxo não puder sair. pre-id-default-policy Esses eventos geralmente são resultado da impossiência do JDPI de classificar adequadamente o tráfego, embora também possam indicar possíveis tentativas de escapar do mecanismo APPID.

Nas versões recentes do Junos OS, a configuração padrão de fábrica de um firewall SRX inclui a session-close configuração.

Configurar o registro de sessão emit para gerar pre-id-default-policy uma grande quantidade de logs. Cada sessão que entrar no firewall SRX que corresponda inicialmente à política de pré-id-default gerará um evento. Recomendamos usar apenas essa opção para fins de solução de problemas.

Utilização de políticas globais com políticas unificadas

As políticas de segurança baseadas em zonas são priorizadas em relação às políticas globais quando uma pesquisa de políticas é implementada.

Se a sessão corresponder a qualquer política unificada, seja em nível de zona ou em nível global, a política será adicionada à lista de correspondências de políticas em potencial. Se a sessão não corresponder a uma política no nível da zona, a próxima correspondência de política ocorre no nível global. As políticas de nível global têm os mesmos critérios de correspondência que qualquer outra política de segurança (exemplo: endereço de origem, endereço de destino, aplicativo, aplicativo dinâmico etc.).

Ações políticas unificadas

Em uma configuração de política unificada, especifique uma das seguintes ações:

-

Permissão — permitir o tráfego.

-

Negar — Solte o tráfego e encerre a sessão.

-

Rejeitar — Notifique o cliente, solte o tráfego e encerre a sessão.

Redirecionar perfil para rejeitar ação

Políticas unificadas registram quedas e rejeitam ações. As políticas unificadas não notificam os clientes conectados para quedas e rejeitam ações. Os clientes não sabem que a página da web não é acessível e podem continuar suas tentativas de acessá-la.

A partir do Junos OS Release 18.2R1, um perfil de redirecionamento pode ser configurado dentro de uma política unificada. Quando uma política bloqueia o tráfego HTTP ou HTTPS com uma ação de negação ou rejeição, você pode definir uma resposta na política unificada para notificar os clientes conectados.

Para fornecer uma explicação para a ação ou redirecionar o cliente para uma página web informativa, use a opção redirect-message no [edit security dynamic-application profile name] nível hierárquico com a ação de rejeitar ou negar em uma configuração de política unificada para exibir uma mensagem personalizada.

Ao configurar a opção de redirecionamento, você pode especificar a mensagem personalizada ou a URL para a qual o cliente é redirecionado.

Limitações à configuração de um perfil de redirecionamento em políticas unificadas

Existem limitações para configurar um perfil de redirecionamento em políticas unificadas. Eles incluem:

-

O suporte para a ação de redirecionamento com mensagens de bloqueio com uma URL de redirecionamento não está disponível para aplicativos não-HTTP ou não-HTTPS.

-

Uma política unificada não verifica a validade e a acessibilidade de uma URL de redirecionamento configurada pelo usuário.

-

Para processamento claro de texto, pacotes HTTP fora de ordem ou solicitações de HTTP segmentadas, as ações políticas disponíveis são rejeitar ou negar. Um perfil de redirecionamento não está disponível.

-

O perfil de redirecionamento só pode ser aplicado em políticas unificadas. A ação de rejeição para políticas de segurança tradicionais não suporta uma ação de redirecionamento com perfis de mensagens em blocos ou um URL de redirecionamento.

Perfil de proxy SSL para ação de rejeição

A partir do Junos OS Release 18.2R1, você pode configurar um perfil de redirecionamento dentro de uma política unificada. Quando uma política bloqueia o tráfego HTTP ou HTTPS com uma ação de negação ou rejeição, você pode aplicar um perfil de proxy SSL ao tráfego. O proxy SSL descriptografa a funcionalidade de identificação de tráfego e aplicativos que identifica o aplicativo. Em seguida, você pode agir para redirecionar ou soltar o tráfego conforme a configuração.

Considere o exemplo a seguir:

Neste exemplo, você está rejeitando alguns dos aplicativos do Facebook, como chat, Farmville, e assim por diante na política "política-1". Como o Facebook é um aplicativo criptografado, você precisa de proxy SSL para descriptografar o tráfego primeiro.

policy policy-1 {

match {

source-address any;

destination-address any;

application any;

dynamic-application [ junos:FACEBOOK-CHAT junos:FACEBOOK-FARMVILLE junos:FACEBOOK-MOBILE-CHAT junos:FACEBOOK-SUPERPOKE junos:FACEBOOK-WINDOWSLIVEMESSENGER junos:FACEBOOK-VIDEO ];

}

then {

reject {

ssl-proxy {

profile-name test;

}

}

log {

session-init;

session-close;

}

}

}

Neste exemplo, a política rejeita o tráfego criptografado do Facebook e aplica o perfil de proxy SSL configurado. O proxy SSL descriptografa o tráfego, e o JDPI identifica o aplicativo.

Agora, a política toma as seguintes ações com base em sua configuração:

-

Redireciona o acesso do cliente a outra URL e fecha a sessão original.

-

Notifica o cliente com mensagens de texto pré-definidas e encerra a sessão

-

Fecha apenas a sessão. No exemplo, a política encerra a sessão.

Critérios e regras de correspondência para políticas unificadas

- Política unificada implícita e correspondência explícita

- Sobreposição de perfil para serviços de camada 7

- Ressarço de políticas

Política unificada implícita e correspondência explícita

A partir do Junos OS Release 18.2R1, o comando unified-policy-explicit-match é introduzido no [edit security policies] nível hierárquicos. Este comando define o comportamento explícito e implícito de correspondência de políticas e é desativado por padrão.

-

Correspondência explícita — se um aplicativo dependente não tiver nenhuma política de correspondência, o tráfego será descartado se a correspondência explícita estiver habilitada. Apenas as políticas de segurança que estão explicitamente configuradas para o aplicativo são aplicadas.

-

Correspondência implícita — se o aplicativo dependente não tiver nenhuma política de correspondência, então a política de segurança configurada para o aplicativo base é aplicada.

Por padrão, as políticas unificadas aplicam regras implícitas sobre aplicativos dependentes.

No exemplo mostrado na Tabela 2, a política unificada P3 está configurada para o tráfego DE ACESSO do FACEBOOK. O HTTP é uma aplicação dependente do FACEBOOK-ACCESS e não tem nenhuma política de segurança explicitamente configurada para ele.

| Aplicativo dinâmico |

Política configurada |

|---|---|

| HTTP |

Nenhum |

| ACESSO AO FACEBOOK |

|

Os resultados do comportamento implícito e explícito da correspondência são mostrados na Tabela 3.

| Aplicativo identificado |

Política combinada |

Tipo de regra explícito ou implícito |

Resultado |

|---|---|---|---|

| Nenhum |

P3 |

Implícito (explícito não está habilitado) |

O aplicativo identificado é HTTP. Não há nenhuma política de segurança correspondente configurada para HTTP. A correspondência explícita não está habilitada (correspondência implícita), de modo que o tráfego é processado ainda mais até que o FACEBOOK-ACCESS seja identificado. A política de segurança configurada para ACESSO ao FACEBOOK (política P3) é aplicada. |

| HTTP |

|||

| ACESSO AO FACEBOOK |

|||

| HTTP |

Nenhum |

Explícito |

O aplicativo identificado é HTTP. Não há política de correspondência disponível para HTTP. A correspondência explícita está habilitada, portanto, nenhuma política de segurança é aplicada neste caso. |

Sobreposição de perfil para serviços de camada 7

Ao usar políticas unificadas, se os resultados do AppID ainda não tiverem identificado o aplicativo final, uma pesquisa de políticas pode devolver uma lista de políticas em vez de uma política fixa. Essas políticas são referidas como políticas compatíveis em potencial. Antes que o aplicativo final seja identificado, um conflito pode ocorrer devido a várias correspondências de políticas.

Neste caso, um perfil ou perfil padrão apropriado é aplicado a serviços como AppQoS, proxy SSL, Segurança de conteúdo e IDP.

Ressarço de políticas

Quando a opção policy rematch é habilitada, a política unificada permite que o dispositivo reavaliar uma sessão ativa quando sua política de segurança associada for modificada.

A sessão permanece aberta se continuar a corresponder à política que permitiu a sessão inicialmente. A sessão se encerra se sua política associada for renomeada, desativada ou excluída. Use a opção extensive de reavaliar uma sessão ativa quando sua política de segurança associada for renomeada, desativada ou excluída.

Se a política for configurada em uma política unificada antes de uma partida final, então o comportamento de vingança pode levar a um encerramento da sessão. Após a partida final, uma desativação da política desencadeia outra pesquisa de política com base nos critérios de correspondência de 6 tuple e no aplicativo identificado final.

Configure policy-rematch e as policy-rematch extensive opções no nível de [edit security policies] hierarquia.

Limitações à configuração de políticas unificadas

Existem limitações para configurar políticas unificadas. Eles incluem:

-

Uma sessão existente pode ser encerrada nos seguintes casos:

-

Quando há uma mudança na partida final para a política.

-

Quando uma nova política é inserida dentro das políticas existentes e se essa nova política estiver configurada com novos serviços.

-

Quando uma política final de partidas permite novos serviços após a sessão ser criada e antes da partida final.

-

-

A VPN baseada em políticas não é suportada para políticas unificadas e pode ser aplicada apenas à política tradicional.

- O processamento de tráfego ALG nas políticas unificadas não envolve funções ALG.

- As ALGs são aplicadas quando correspondentes às políticas de segurança tradicionais.

- As políticas que utilizam uma condição compatível

dynamic-application as nonesão tratadas como políticas tradicionais.

- As políticas que utilizam uma condição compatível

- O FTP é uma exceção ao suporte alg em políticas unificadas que permitem a digitalização de arquivos FTP para O Antivírus de segurança de conteúdo.

- Requer uso de

dynamic-application anyoudynamic-application junos:FTP. - Veja como ativar a digitalização de antivírus FTP (procedimento CLI)

- Requer uso de

-

Uma política de segurança configurada com GPRS pode não funcionar se a política fizer parte de uma lista de correspondências em potencial.

-

Uma VPN em grupo e a autenticação do firewall do usuário podem ser aplicadas a uma política de segurança tradicional.

-

As informações finais de correspondência de políticas podem não estar disponíveis em logs de sessão para políticas que utilizam aplicativos dinâmicos.

Veja também

Exemplo: configure uma política unificada usando um perfil de mensagem de redirecionamento

Este exemplo descreve como configurar uma política unificada com um perfil de mensagem de redirecionamento. Neste exemplo, você configura um perfil de redirecionamento com uma URL de redirecionamento. Você usa o perfil de redirecionamento como uma mensagem de bloqueio na política de tráfego nos aplicativos dinâmicos GMAIL e FACEBOOK-CHAT. Simultaneamente, você configura o aplicativo junos-defaults para que a porta e o protocolo padrão dos aplicativos dinâmicos sejam herdados como critérios de correspondência de protocolo e porta de destino da política atual.

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:

Firewall SRX executando o Junos OS Release 18.2R1. Este exemplo de configuração é testado com o junos OS versão 18.2R1.

Antes de começar, configure zonas de segurança. Veja exemplo: criação de zonas de segurança.

Nenhuma configuração especial além da inicialização do dispositivo é necessária antes de configurar esse recurso.

Visão geral

Neste exemplo, você define o perfil de redirecionamento como uma resposta quando uma política bloqueia o tráfego HTTP ou HTTPS com uma ação de negação ou rejeição. Por meio de um perfil de redirecionamento, você fornece uma explicação para a ação ou redireciona a solicitação do cliente para uma página web informativa quando a ação de rejeição ou negação é aplicada em uma política de segurança.

Para atingir esses objetivos, você executa as seguintes tarefas:

Configure o perfil de redirecionamento com uma URL de redirecionamento e use-o na política como uma mensagem de bloco.

Configure os critérios

source-addressde correspondência da política de segurança comdestination-addresso valorany.Configure o aplicativo com

junos-defaults, para que a porta e o protocolo padrão sejam herdados como critérios de correspondência de protocolo e porta dedynamic-applicationdestino da política atual.Configure

dynamic-applicationcom[junos:GMAIL, junos:FACEBOOK-CHAT]para que a política possa aplicar o perfil de mensagem de bloco nos aplicativos.

Configuração

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security zones security-zone trust set security zones security-zone untrust set security dynamic-application profile profile1 redirect-message type redirect-url content http://abc.company.com/information/block-message set security policies from-zone trust to-zone untrust policy p2 match source-address any set security policies from-zone trust to-zone untrust policy p2 match destination-address any set security policies from-zone trust to-zone untrust policy p2 match application junos-defaults set security policies from-zone trust to-zone untrust policy p2 match dynamic-application [junos:GMAIL, junos:FACEBOOK-CHAT] set security policies from-zone trust to-zone untrust policy p2 then reject profile profile1

Procedimento

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no guia do usuário da CLI.

Para configurar uma política unificada com um perfil de mensagem de redirecionamento:

Configure zonas de segurança.

[edit security] user@host# set security-zone trust user@host# set security-zone untrust

Crie um perfil para redirecionar a mensagem.

[edit security] user@host# set dynamic-application profile profile1 redirect-message type redirect-url content http://abc.company.com/information/block-message

Crie uma política de segurança com um aplicativo dinâmico conforme os critérios de correspondência.

[edit security policies] user@host# set from-zone trust to-zone untrust policy p2 match source-address any user@host# set from-zone trust to-zone untrust policy p2 match destination-address any user@host# set from-zone trust to-zone untrust policy p2 match application junos-defaults user@host# set from-zone trust to-zone untrust policy p2 match dynamic-application junos:GMAIL user@host# set from-zone trust to-zone untrust policy p2 match dynamic-application junos:FACEBOOK-CHAT

Definir a ação da política.

[edit security policies] user@host# set security policies from-zone trust to-zone untrust policy p2 then reject profile profile1

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show security policies comandos e show security dynamic-application os comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]user@host#show security policies from-zone trust to-zone untrust { policy p2 { match { source-address any; destination-address any; application junos-defaults; dynamic-application [ junos:GMAIL, junos:FACEBOOK-CHAT ]; } then { reject { profile profile1; } } } }

[edit]user@host#show security dynamic-application profile profile1 { redirect-message { type { redirect-url { content http://abc.company.com/information/block-message; } } } }

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificando a configuração de políticas unificadas

Propósito

Verifique se a configuração unificada de políticas está correta.

Ação

Desde o modo operacional, entre no show security policies comando para exibir um resumo de todas as políticas de segurança no dispositivo.

user@host> show security policies

Default policy: deny-all

Pre ID default policy: permit-all

From zone: trust, To zone: untrust

Policy: p2, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: junos-defaults

Dynamic Applications: junos:GMAIL, junos:FACEBOOK-CHAT

dynapp-redir-profile: profile1

Desde o modo operacional, entre no show security policies detail comando para exibir um resumo detalhado de todas as políticas de segurança no dispositivo.

user@host> show security policies detail

Default policy: deny-all

Pre ID default policy: permit-all

Policy: p2, action-type: reject, State: enabled, Index: 4, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: trust, To zone: untrust

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: junos-defaults

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [443-443]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [5432-5432]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [80-80]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [3128-3128]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [8000-8000]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [8080-8080]

IP protocol: 17, ALG: 0, Inactivity timeout: 60

Source port range: [0-0]

Destination port range: [1-65535]

Dynamic Application:

junos:GMAIL: 51

dynapp-redir-profile: profile1

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: NoSignificado

A saída exibe informações sobre todas as sessões de segurança ativas no dispositivo no momento. Verifique as seguintes informações:

Nome da política configurado

Endereços de origem e destino

Aplicativos configurados

Aplicativos dinâmicos configurados

Política rejeitar ação

Configure uma categoria de URL com políticas unificadas

- Entender a categoria de URL com políticas unificadas

- Exemplo: configuração de uma política unificada usando categoria de URL

Entender a categoria de URL com políticas unificadas

A partir do Junos OS Release 18.4R1, o recurso de políticas unificadas é aprimorado para incluir categorias de URL como critérios de correspondência para categoria de filtragem web. As categorias de URL podem ser configuradas para políticas unificadas com ou sem aplicação dinâmica. .

Quando a categoria de URL está configurada quanto url-category any a uma política, a política corresponde a todas as categorias de tráfego configuradas às políticas unificadas.

Quando a categoria de URL está configurada quanto url-category none a uma política, a categoria de URL não é usada na configuração da política. A política unificada configurada com url-category none é considerada como a maior prioridade para a correspondência de políticas para um tráfego. Quando a categoria de URL para uma política não estiver configurada, ou quando você atualizar um dispositivo da versão anterior para a versão mais recente, a categoria de URL de todas as políticas é considerada como url-category none.

Limitações da categoria de URL com políticas unificadas

Usar categorias de URL em uma política unificada tem a seguinte limitação:

Apenas as portas que geralmente são usadas, como tráfegos HTTP e HTTPs, são suportadas por

url-category. Dessa forma, a busca por políticas oferece suporte aos tráfegos de HTTP e HTTPs.

Exemplo: configuração de uma política unificada usando categoria de URL

Este exemplo descreve como configurar uma política unificada com uma categoria de URL.

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:

Firewall SRX em execução Junos OS Release 18.4R1. Este exemplo de configuração é testado com o junos OS versão 18.4R1.

Antes de começar, configure zonas de segurança. Veja exemplo: criação de zonas de segurança.

Nenhuma configuração especial além da inicialização do dispositivo é necessária antes de configurar esse recurso.

Visão geral

Neste exemplo, a categoria URL é adicionada à política de segurança como critério de correspondência para a categoria de filtragem web.

Para atingir esses objetivos, você executa as seguintes tarefas:

Configure os critérios

source-addressde correspondência da política de segurança comdestination-addresso valorany.Configure o aplicativo com

junos-defaults, para que a porta e o protocolo padrão sejam herdados como critérios de correspondência de protocolo e porta dedynamic-applicationdestino da política atual.Configure

dynamic-applicationcom[junos:GMAIL, junos:FACEBOOK-CHAT]para que a política possa aplicar o perfil de mensagem de bloco nos aplicativos.Configure

url-categorycomEnhanced_News_and_Mediacritérios compatíveis para a categoria de filtragem da web.

Configuração

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

Configuração rápida da CLI

set security zones security-zone trust set security zones security-zone untrust set security policies from-zone trust to-zone untrust policy p2 match source-address any set security policies from-zone trust to-zone untrust policy p2 match destination-address any set security policies from-zone trust to-zone untrust policy p2 match application junos-defaults set security policies from-zone trust to-zone untrust policy p2 match dynamic-application [junos:GMAIL, junos:FACEBOOK-CHAT] set security policies from-zone trust to-zone untrust policy p2 match url-category Enhanced_News_and_Media set security policies from-zone trust to-zone untrust policy p2 then reject profile profile1

Procedimento passo a passo

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no guia do usuário da CLI.

Para configurar uma política unificada com um perfil de mensagem de redirecionamento:

Configure zonas de segurança.

[edit security] user@host# set security-zone trust user@host# set security-zone untrust

Crie uma política de segurança com uma categoria de URL conforme os critérios de correspondência.

[edit security policies] user@host# set from-zone trust to-zone untrust policy p2 match source-address any user@host# set from-zone trust to-zone untrust policy p2 match destination-address any user@host# set from-zone trust to-zone untrust policy p2 match application junos-defaults user@host# set from-zone trust to-zone untrust policy p2 match dynamic-application junos:GMAIL user@host# set security policies from-zone trust to-zone untrust policy p2 match url-category Enhanced_News_and_Media user@host# set from-zone trust to-zone untrust policy p2 match dynamic-application junos:FACEBOOK-CHAT

Definir a ação da política.

[edit security policies] user@host# set security policies from-zone trust to-zone untrust policy p2 then reject profile profile1

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show security policies comandos e show security dynamic-application os comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]user@host#show security policies from-zone trust to-zone untrust { policy p2 { match { source-address any; destination-address any; application junos-defaults; dynamic-application [ junos:GMAIL, junos:FACEBOOK-CHAT ]; url-category Enhanced_News_and_Media; } then { reject { profile profile1; } } } }

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificando a configuração de políticas unificadas

Propósito

Verifique se a configuração unificada de políticas está correta.

Ação

Desde o modo operacional, entre no show security policies comando para exibir um resumo de todas as políticas de segurança no dispositivo.

user@host> show security policies

Default policy: permit-all

Pre ID default policy: permit-all

From zone: untrust, To zone: internet

Policy: ip1, State: enabled, Index: 6, Scope Policy: 0, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: junos-ping, junos-pingv6, junos-dns-udp, junos-dns-tcp

Action: permit, log

Policy: ip2, State: enabled, Index: 7, Scope Policy: 0, Sequence number: 2

Source addresses: any

Destination addresses: any

Applications: junos-ping, junos-pingv6, junos-telnet, junos-dns-udp, junos-dns-tcp, junos-ftp, junos-http, junos-https

Action: permit, log

From zone: untrust, To zone: trust

Policy: up3, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 1

Source addresses: H1, H1_v6

Destination addresses: H0, H0_v6

Applications: junos-ping, junos-telnet, junos-ftp, junos-http, junos-https, my_app_udp, my_app_tcp

Dynamic Applications: junos:HTTP, junos:GOOGLE-GEN, junos:YAHOO, junos:SSL

Url-category: Enhanced_Search_Engines_and_Portals, cust_white

Action: permit, log

Policy: up4, State: enabled, Index: 9, Scope Policy: 0, Sequence number: 2

Source addresses: as1

Destination addresses: as0

Applications: junos-ping, junos-telnet, junos-ftp, junos-http, junos-https, my_app_udp, my_app_tcp

Dynamic Applications: junos:web, junos:FTP

Url-category: Enhanced_Private_IP_Addresses, cust_white

Action: permit, log

Significado

A saída exibe informações sobre todas as sessões de segurança ativas no dispositivo no momento. Verifique as seguintes informações:

Nome da política configurado

Endereços de origem e destino

Aplicativos configurados

Aplicativos dinâmicos configurados

Categoria de URL configurada

Política rejeitar ação

Configure aplicativos em políticas unificadas

- Aplicativos em políticas unificadas

- Exemplo: configure uma política unificada usando aplicativos dinâmicos

Aplicativos em políticas unificadas

A partir do Junos OS Release 19.1R1, configurar a application declaração no nível de [edit security policies from-zone zone-name to-zone zone-name policy policy-name match] hierarquia é opcional se a dynamic-application declaração estiver configurada no mesmo nível de hierarquia.

Em versões antes do Junos OS Release 19.1R1, é obrigatório configurar a application declaração mesmo que a dynamic-application declaração esteja configurada.

Quando a opção

applicationé definida, então o aplicativo definido é usado.Quando a opção

applicationnão é definida e a opçãodynamic-applicationé definida comoany, então o aplicativoanyé adicionado implicitamente.Quando a opção

applicationnão é definida e a opçãodynamic-applicationé definida (e não está configurada comoany), então o aplicativojunos-defaultsé adicionado implicitamente.

Exemplo: configure uma política unificada usando aplicativos dinâmicos

Este exemplo descreve como configurar uma política unificada usando aplicativos dinâmicos.

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:

Firewall SRX executando o Junos OS Release 19.1R1. Este exemplo de configuração é testado com o junos OS versão 19.1R1.

Antes de começar, configure zonas de segurança. Veja exemplo: criação de zonas de segurança.

Nenhuma configuração especial além da inicialização do dispositivo é necessária antes de configurar esse recurso.

Visão geral

Neste exemplo, aplicativos dinâmicos são adicionados à política de segurança como critérios de correspondência.

Para atingir esses objetivos, execute as seguintes tarefas:

Configure os critérios

source-addressde correspondência da política de segurança comdestination-addresso valorany.Configure

dynamic-applicationcom[junos:CNN, junos:BBC]isso para que a política possa permitir os aplicativos junos:CNN e junos:BBC.

Configuração

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

Configuração rápida da CLI

set security zones security-zone trust set security zones security-zone untrust set security policies from-zone trust to-zone untrust policy p3 match source-address any set security policies from-zone trust to-zone untrust policy p3 match destination-address any set security policies from-zone trust to-zone untrust policy p3 match dynamic-application junos:CNN set security policies from-zone trust to-zone untrust policy p3 match dynamic-application junos:BBC set security policies from-zone trust to-zone untrust policy p3 then permit

Procedimento passo a passo

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no guia do usuário da CLI.

Para configurar uma política unificada usando aplicativos dinâmicos:

Configure zonas de segurança.

[edit security] user@host# set security-zone trust user@host# set security-zone untrust

Crie uma política de segurança com um aplicativo dinâmico conforme os critérios de correspondência.

[edit security policies] user@host# set from-zone trust to-zone untrust policy p3 match source-address any user@host# set from-zone trust to-zone untrust policy p3 match destination-address any user@host# set from-zone trust to-zone untrust policy p3 match dynamic-application junos:CNN user@host# set from-zone trust to-zone untrust policy p3 match dynamic-application junos:BBC

Definir a ação da política.

[edit security policies] user@host# set from-zone trust to-zone untrust policy p3 then permit

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security policies comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]user@host#show security policies from-zone trust to-zone untrust { policy p3 { match { source-address any; destination-address any; dynamic-application [ junos:CNN junos:BBC ]; } then { permit; } } }

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificando a configuração de políticas unificadas

Propósito

Verifique se a configuração unificada de políticas está correta.

Ação

Desde o modo operacional, entre no show security policies comando para exibir um resumo de todas as políticas de segurança no dispositivo.

user@host> show security policies

Policy: p3, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: junos-defaults

Dynamic Applications: junos:CNN, junos:BBC

Action: permitDesde o modo operacional, entre no show security policies detail comando para exibir um resumo detalhado de todas as políticas de segurança no dispositivo.

user@host> show security policies detail

Default policy: permit-all

Pre ID default policy: permit-all

Policy: p3, action-type: permit, State: enabled, Index: 4, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: trust, To zone: untrust

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: junos-defaults

IP protocol: TCP, ALG: 0, Inactivity timeout: 1800

Destination ports: 80, 443, 3128, 8000, 8080

Dynamic Application:

junos:BBC: 1754

junos:CNN: 988

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: NoSignificado

A saída exibe informações sobre todas as sessões de segurança ativas no dispositivo no momento. Verifique as seguintes informações:

Nome da política configurado

Endereços de origem e destino

Aplicativos configurados

Nota:O

Applicationscampo é autopovoado e seu valorjunos-defaultsé adicionado implicitamente.Aplicativos dinâmicos configurados

Ação de política

Configure microa aplicativos em políticas unificadas

A partir do Junos OS Release 19.2R1, você pode configurar micro-aplicativos em uma política unificada. Micro-aplicativos são subfunções de um aplicativo. Micro-aplicativos permitem o controle granular de um aplicativo em um nível de subfunção em vez de bloquear ou permitir todo o aplicativo. Por padrão, a detecção de micro-aplicativos é desativada.

O módulo de identificação de aplicativos (AppID) detecta um aplicativo em um nível abaixo da função em sua rede. As políticas de segurança aproveitam as informações de identidade do aplicativo determinadas pelo módulo AppID. Após a identificação de um aplicativo específico, uma ação como permissão, negação, rejeição ou redirecionamento é aplicada ao tráfego de acordo com a política configurada no dispositivo. Você deve permitir a detecção de micro-aplicativos para usá-los em uma política de segurança. Veja a ativação e a desativação da detecção de micro-aplicativos.

Limite o número de buscas de políticas

Para processar uma política, a busca da política deve devolver o estado final da correspondência para o aplicativo. Ao usar uma microaplicação, a classificação do aplicativo não chega ao estado final da partida porque a microaplicação muda constantemente para a sessão. Como o microaplicacional muda de uma transação para outra, uma quantidade ilimitada de pesquisas de políticas é tentada.

Use a unified-policy max-lookups declaração no nível de [edit security policies] hierarquia para limitar o número de buscas de políticas.

Configure micro-aplicativos

Para permitir um aplicativo de nível base e todos os seus micro-aplicativos dependentes, você pode configurar uma política unificada especificando o aplicativo de nível base como um critério de correspondência. Você não precisa especificar explicitamente cada aplicativo dependente como critérios de correspondência para a política. Por exemplo, se você especificar o aplicativo junos-MODBUS de nível base como critério de correspondência em uma política unificada, então você não precisa configurar as micro-aplicações do junos-MODBUS aplicativo (junos:MODBUS-READ-COILS e junos:MODBUS-WRITE-SINGLE-COIL) como critérios de correspondência para a política.

Se você quiser definir uma política unificada para controle de nível granular, então você deve especificar as micro-aplicações do aplicativo de nível base como critérios de correspondência para a política. Você não deve definir o aplicativo de nível base como critérios de correspondência na política. Para uma configuração de política de nível mais granular, especifique junos:MODBUS-READ-COILS como critérios de correspondência em uma política unificada. Certifique-se de que o aplicativo junos:MODBUS de nível base não seja definido como um critério correspondente na mesma política unificada.

Busca de políticas com microaplicações

A detecção de micro-aplicativos é desativada por padrão. Para usar microaplicações como critérios correspondentes para a pesquisa de políticas, você deve permitir a detecção de microaplicações e depois especifique-as como critérios de correspondência para a política unificada. Se você não tiver habilitado a detecção de micro-aplicativos, o módulo de identificação de aplicativos (AppID) não detecta nenhuma microaplicação e considera o aplicativo de nível base como o critério final de correspondência. Por exemplo, considere o aplicativo junos-:MODBUS de nível base que tem duas microaplicaçãos junos:MODBUS-READ-COILS e junos:MODBUS-WRITE-SINGLE-COIL:

Se você não tiver habilitado a detecção de micro-aplicativos, junos:MODBUS é considerado como o estado de correspondência final para a classificação appID. Se você habilitar micro-aplicativos, então você pode configurá-los em uma política unificada como qualquer outro aplicativo dinâmico pré-definido. Este microaplicaenciamento é usado para a busca de políticas.

Se você tiver habilitado a detecção de micro-aplicativos, o módulo AppID considera junos:MODBUS o estado pré-jogo . Quando o módulo AppID detecta junos:MODBUS-READ-COILS ou junos:MODBUS-WRITE-SINGLE-COIL, o AppID considera esse resultado como o estado final da partida e prossegue com a busca de políticas usando este critério de correspondência.

Veja também

Tabela de histórico de mudanças

O suporte de recursos é determinado pela plataforma e versão que você está usando. Use o Feature Explorer para determinar se um recurso é suportado em sua plataforma.