Example: Configuração do espelhamento de porta local em roteadores PTX

Este exemplo mostra como configurar e verificar o espelhamento de porta local em plataformas PTX que executam o Junos Evolved. As plataformas PTX incluem PTX10001-36MR, LC1201 e LC1202 nos chassis PTX10004, PTX10008 e PTX10016

Antes de começar

| Requisitos de hardware e software | Junos OS Evolved versão 22.2R1.12-EVO ou posterior. PTX10001-36MR Consulte o Explorador de recursos para obter uma lista completa das plataformas suportadas e versões do Junos OS. |

| Tempo estimado de leitura |

Quinze minutos. |

| Tempo estimado de configuração |

Trinta minutos |

| Impacto nos negócios |

Use este exemplo de configuração para configurar o recurso de espelhamento de porta local. O espelho de porta é uma ferramenta crítica para tarefas relacionadas à depuração e segurança. O tráfego espelho pode ser analisado offline por uma variedade de ferramentas para ver interações de protocolo ou para detecção de anomalias. |

| Saiba mais |

Para entender melhor o espelhamento de porta, consulte Espelhamento de porta e analisadores |

| Saiba Mais |

Portal de Aprendizagem |

Visão geral funcional

A Tabela 1 fornece um resumo rápido dos protocolos e tecnologias implantados neste exemplo.

| Protocolos de roteamento e sinalização |

|

| OSPF e OSPF3 |

Todos os roteadores executam OSPF e OSPF3 como o IGP. Todos os roteadores pertencem à área 0 (também chamada de área de backbone). Os domínios de roteamento OSPF/OSPF3 fornecem acessibilidade interna a todas as redes e interfaces na topologia. Neste exemplo, os dispositivos CE e PE/P fazem parte do mesmo domínio de roteamento IGP. Como resultado, não são necessários túneis entre os dispositivos PE para transportar o tráfego CE pelo núcleo. Além disso, como esse é um caso de uso de espelho local, o encapsulamento GRE não é necessário ao enviar tráfego espelhado para a estação de monitoramento. |

| Protocolos de roteamento |

|

| IPv4 e IPv6 |

Todos os dispositivos são configurados para oferecer suporte ao roteamento de IPv4 e IPv6. |

| Analisador (estação de monitoramento) |

|

| Centos e Wireshark |

O analisador executa o Centos 7.x com uma versão GUI do Wireshark. |

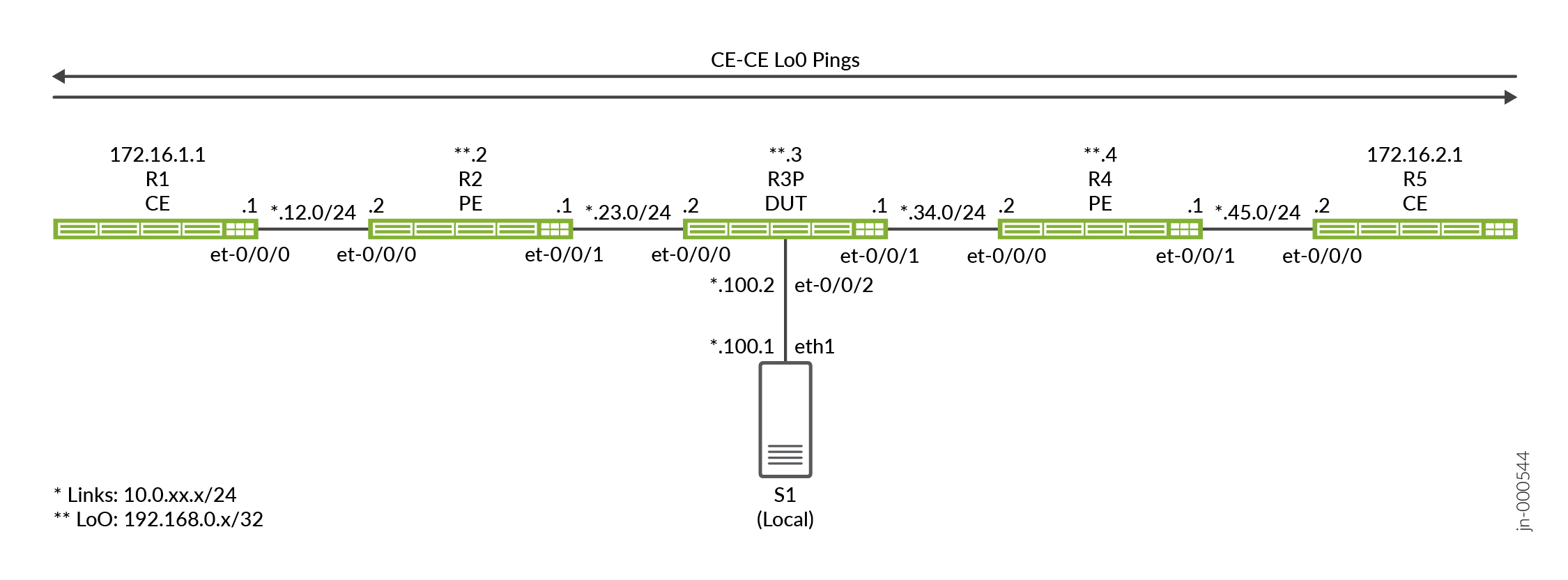

Visão geral da topologia

Neste exemplo, o dispositivo R3 funciona como o dispositivo em teste (DUT), pois é aqui que o espelhamento de porta está configurado. O dispositivo usa filtros de firewall para combinar os endereços IP associados aos dispositivos CE para acionar a ação de espelhamento de porta. Uma combinação de filtros de entrada e saída é empregada para espelhar o tráfego de solicitação e resposta que flui entre os dispositivos CE (R1 e R5).

Os filtros de firewall que evocam a amostragem de pacotes são aplicados a uma ou mais interfaces de trânsito no dispositivo R3.

| Nome do dispositivo | Função |

Função |

| CE | Dispositivo de borda do cliente (CE) que envia tráfego de teste para confirmar que a amostragem funciona corretamente. | Esses dispositivos são designados como dispositivos CE. Na maioria dos casos, um dispositivo CE faz parte de um serviço VPN. Aqui, permitimos que o CE compartilhe a mesma Área 0 do OSPF que os dispositivos do provedor para fornecer conectividade IP da instância principal. |

| PE | Dispositivo de borda do provedor (PE) que se conecta ao CE. | Dispositivos na borda da rede de um provedor. Nossos PEs executam apenas OSPF. BGP e VPNs não estão implantados. |

| P | Um provedor (P) de roteador de núcleo. | Optamos por demonstrar o espelhamento de porta em um roteador P. Você pode configurar o espelhamento de porta em qualquer um dos dispositivos do provedor, conforme necessário. |

| Analisador | O dispositivo analisador recebeu o tráfego espelho para armazenamento e análise. | As especificidades do analisador estão fora do escopo deste documento. Existem várias opções comerciais e de código aberto disponíveis. Nosso analisador está executando o Centos 7.x com uma área de trabalho Gnome que suporta uma versão GUIO do Wireshark. |

Ilustrações de topologia

Etapas de configuração do R3

Para obter informações sobre como navegar na CLI, consulte Utilização do Editor de CLI no Modo de Configuração

Para obter a configuração completa em todos os dispositivos, consulte: Apêndice 2: Definir comandos em todos os dispositivos

Esta seção destaca as principais tarefas de configuração necessárias para configurar o DUT, que é o dispositivo P (R3) neste exemplo. Excluindo as especificações usadas para amostragem, todos os dispositivos têm uma configuração de linha de base semelhante que oferece suporte à conectividade IPv6 e IPv4 da instância principal.

-

Configure a linha de base de roteamento IPv4 e IPv6. Isso inclui numerar as interfaces de loopback e voltadas para o núcleo para IPv4 e IPv6. Você também define o protocolo de roteamento OSPF e OSPFv3 para fornecer acessibilidade entre todas as interfaces de rede.

Uma instância IGP passiva é provisionada para a interface anexada ao analisador. Isso fornece acessibilidade para fins de diagnóstico sem ter pacotes de saudação gerados na interface. Uma adjacência OSPF não é esperada ou necessária para o dispositivo analisador

[edit] set interfaces et-0/0/0 unit 0 family inet address 10.0.23.2/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:23::2/64 set interfaces et-0/0/1 unit 0 family inet address 10.0.34.1/24 set interfaces et-0/0/1 unit 0 family inet6 address 2001:db8:10:0:34::1/64 set interfaces et-0/0/2 unit 0 family inet address 10.0.100.2/24 set interfaces et-0/0/2 unit 0 family inet6 address 2001:db8:10:0:100::2/64 set interfaces lo0 unit 0 family inet address 192.168.0.3/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:192:168:0::3/128 set routing-options router-id 192.168.0.3 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf area 0 interface et-0/0/2.0 passive set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0 interface et-0/0/2.0 passive

Observação: Para o caso de uso de espelho local, a conectividade IP só é necessária entre o analisador e o dispositivo que está fazendo o espelhamento de porta. Neste exemplo, executamos um IGP passivo na interface conectada ao analisador. Também configuramos uma rota padrão no analisador para fornecer conectividade IP entre ele e os outros dispositivos. Isso fornece a capacidade de testar a conectividade entre o analisador e todos os outros dispositivos. na topologia.Esse recurso é mais útil em um caso de espelho de porta remota onde há necessidade de acessibilidade de Camada 3 entre o dispositivo de amostragem e o analisador.

- Configure a taxa de amostragem. Usamos uma taxa de 1 para selecionar e amostrar todos os pacotes correspondentes. O padrão

run-lengthde 0 é deixado em vigor, dado que todo o tráfego correspondente já está amostrado. Você também deve especificar a interface de saída e o endereço do próximo salto para o qual o tráfego espelhado é enviado. Neste exemplo de espelho de porta local, deve-se observar que a interface e os endereços do próximo salto especificados estão diretamente conectados ao DUT. Como resultado, nenhum túnel é necessário ou usado ao enviar o tráfego espelhado para o analisador.[edit] set forwarding-options port-mirroring input rate 1 set forwarding-options port-mirroring family inet output interface et-0/0/2.0 next-hop 10.0.100.1 set forwarding-options port-mirroring family inet6 output interface et-0/0/2.0 next-hop 2001:db8:10:0:100::1

Observação:Essa configuração pressupõe que o analisador responda à solicitação ARP e ND enviada pelo DUT para resolução de endereço MAC. Se esse não for o caso, ou se você desejar que o tráfego ARP não faça parte de suas capturas de pacotes, configure uma entrada ARP estática. Certifique-se de especificar o endereço MAC correto para a interface no dispositivo analisador conectado ao DUT.

-

Defina o filtro de firewall a ser correspondido e, em seguida, espelhe os pacotes IPv4. Observe que a ação do filtro especifica uma ação de espelhamento de porta. Essa ação direciona o tráfego correspondente para as instâncias de espelhamento de porta que você configurou anteriormente. Dois filtros são definidos, um para os endereços de origem e de destino de CE1 e CE2, respectivamente. Os filtros incluem uma função de contagem para auxiliar na confirmação da operação adequada.

Não negligencie o termo final

accept-allque substitui a ação padrãodeny-allde um filtro de firewall do Junos![edit] set firewall filter mirror_ce1 term term1 from source-address 172.16.1.1/32 set firewall filter mirror_ce1 term term1 from destination-address 172.16.2.1/32 set firewall filter mirror_ce1 term term1 then count mirror_ce1 set firewall filter mirror_ce1 term term1 then port-mirror set firewall filter mirror_ce1 term term1 then accept set firewall filter mirror_ce1 term accept-all then accept set firewall filter mirror_ce2 term term1 from source-address 172.16.2.1/32 set firewall filter mirror_ce2 term term1 from destination-address 172.16.1.1/32 set firewall filter mirror_ce2 term term1 then count mirror_ce2 set firewall filter mirror_ce2 term term1 then port-mirror set firewall filter mirror_ce2 term term1 then accept set firewall filter mirror_ce2 term accept-all then accept

-

Defina o filtro de firewall para combinar e espelhar pacotes IPv6.

[edit] set firewall family inet6 filter ce1_v6 term 1 from source-address 2001:db8:172:16:1::1/128 set firewall family inet6 filter ce1_v6 term 1 from destination-address 2001:db8:172:16:2::1/128 set firewall family inet6 filter ce1_v6 term 1 then count ce1_v6 set firewall family inet6 filter ce1_v6 term 1 then port-mirror set firewall family inet6 filter ce1_v6 term 1 then accept set firewall family inet6 filter ce1_v6 term accept-all then accept set firewall family inet6 filter ce2_v6 term 1 from source-address 2001:db8:172:16:2::1/128 set firewall family inet6 filter ce2_v6 term 1 from destination-address 2001:db8:172:16:1::1/128 set firewall family inet6 filter ce2_v6 term 1 then count ce2_v6 set firewall family inet6 filter ce2_v6 term 1 then port-mirror set firewall family inet6 filter ce2_v6 term 1 then accept set firewall family inet6 filter ce2_v6 term accept-all then accept

-

Aplique os filtros IPv4 e IPv6 às interfaces desejadas. Em nosso exemplo, aplicamos os dois filtros à interface et-0/0/0. Observe a direcionalidade do aplicativo de filtro. Para cada fluxo de tráfego CE (IPv4 ou IPv6), aplicamos um filtro como entrada e outro como saída. Este método de aplicação é compatível com a forma como os filtros são escritos, dadas as atribuições de endereços e a direcionalidade do tráfego.

[edit] set interfaces et-0/0/0 unit 0 family inet filter input mirror_ce1 set interfaces et-0/0/0 unit 0 family inet filter output mirror_ce2 set interfaces et-0/0/0 unit 0 family inet6 filter input ce1_v6 set interfaces et-0/0/0 unit 0 family inet6 filter output ce2_v6

Verificação

-

Confirme os vizinhos e rotas OSPF e OSPF3 para todos os endereços de loopback.

user@r3-ptx> show ospf neighbor Address Interface State ID Pri Dead 10.0.23.1 et-0/0/0.0 Full 192.168.0.2 128 31 10.0.34.2 et-0/0/1.0 Full 192.168.0.4 128 38 user@r3-ptx> show ospf3 neighbor ID Interface State Pri Dead 192.168.0.2 et-0/0/0.0 Full 128 30 Neighbor-address fe80::c6ba:25ff:fe48:9 192.168.0.4 et-0/0/1.0 Full 128 32 Neighbor-address fe80::6204:30ff:fe6e:ffff regress@r3-ptx> show route protocol ospf | match /32 172.16.1.1/32 *[OSPF/10] 01:04:02, metric 2 172.16.2.1/32 *[OSPF/10] 6d 00:47:07, metric 2 192.168.0.2/32 *[OSPF/10] 01:04:02, metric 1 192.168.0.4/32 *[OSPF/10] 6d 00:47:12, metric 1 224.0.0.5/32 *[OSPF/10] 6d 00:48:28, metric 1 224.0.0.6/32 *[OSPF/10] 6d 00:48:28, metric 1 regress@r3-ptx> show route protocol ospf3 | match /128 2001:db8:172:16:1::1/128 2001:db8:172:16:2::1/128 2001:db8:192:168::2/128*[OSPF3/10] 01:04:09, metric 1 2001:db8:192:168::4/128*[OSPF3/10] 6d 00:47:15, metric 1 ff02::5/128 *[OSPF3/10] 6d 00:48:35, metric 1 ff02::6/128 *[OSPF3/10] 6d 00:48:35, metric 1

-

Confirme a instância de espelhamento de porta em R3. Verifique se o estado de espelhamento de porta é

uppara a interface de espelhamento. Certifique-se de confirmar oupestado das famílias IPv4 e IPv6. Enquanto estiver aqui, é uma boa ideia confirmar a conectividade de IP entre o DUT e o analisador. Em nossa configuração, uma rota padrão é configurada no analisador para permitir o teste de ping de todos os pontos da rede. Tecnicamente, o analisador só precisa ser acessível pelo DUT (R3), pois este é um exemplo de espelhamento de porta local.user@r3-ptx> show forwarding-options port-mirroring Instance Name: &global_instance Instance Id: 1 Input parameters: Rate : 1 Run-length : 0 Maximum-packet-length : 0 Output parameters: Family State Destination Next-hop inet up et-0/0/2.0 10.0.100.1 inet6 up et-0/0/2.0 2001:db8:10:0:100::1 -

Limpe os contadores de firewall e as estatísticas da interface em R3. Em seguida, gere o tráfego de teste IPv4 e IPv6 entre os dispositivos CE e exiba os contadores de firewall em R3. Verifique se os filtros aplicados ao R3 refletem corretamente o tráfego de teste.

user@r3-ptx> clear firewall all user@r3-ptx> clear interfaces statistics all

user@r1-ptx> ping 172.16.2.1 source 172.16.1.1 count 10 rapid PING 172.16.2.1 (172.16.2.1) from 172.16.1.1 : 56(84) bytes of data. --- 172.16.2.1 ping statistics --- 10 packets transmitted, 10 received, 0% packet loss, time 711ms rtt min/avg/max/mdev = 11.161/72.078/364.497/121.714 ms, ipg/ewma 78.945/100.962 ms user@r1-ptx> ping 2001:db8:172:16:2::1 source 2001:db8:172:16:1::1 count 10 rapid ping 2001:db8:172:16:2::1 source 2001:db8:172:16:1::1 count 10 rapid PING 2001:db8:172:16:2::1(2001:db8:172:16:2::1) from 2001:db8:172:16:1::1 : 56 data bytes --- 2001:db8:172:16:2::1 ping statistics --- 10 packets transmitted, 10 received, 0% packet loss, time 2436ms rtt min/avg/max/mdev = 11.363/247.188/518.314/226.132 ms, pipe 2, ipg/ewma 270.652/201.439 ms

-

Exiba os contadores de firewall em R3. Verifique se os filtros aplicados ao R3 refletem corretamente o tráfego de teste gerado.

user@r3-ptx> show firewall Filter: mirror_ce1 Counters: Name Bytes Packets mirror_ce1 840 10 Filter: mirror_ce2 Counters: Name Bytes Packets mirror_ce2 840 10 Filter: ce1_v6 Counters: Name Bytes Packets ce1_v6 1040 10 Filter: ce2_v6 Counters: Name Bytes Packets ce2_v6 1040 10

-

Exiba as estatísticas da interface para a interface et-0/0/2.0 do R3 conectada ao analisador. O objetivo é confirmar os contadores de tráfego de saída que se correlacionam com o tráfego de teste gerado. Com dez pings para IPv4 e IPv6, e dado que espelhamos a solicitação e as respostas, você pode esperar ver cerca de 40 pacotes de saída.

user@r3-ptx> show interfaces et-0/0/2.0 detail Logical interface et-0/0/2.0 (Index 1017) (SNMP ifIndex 541) (Generation 704374637676) Flags: Up SNMP-Traps Encapsulation: ENET2 Traffic statistics: Input bytes : 0 Output bytes : 3760 Input packets: 0 Output packets: 40 Local statistics: Input bytes : 0 Output bytes : 0 Input packets: 0 Output packets: 0 Transit statistics: Input bytes : 0 0 bps Output bytes : 3760 0 bps Input packets: 0 0 pps Output packets: 40 0 pps -

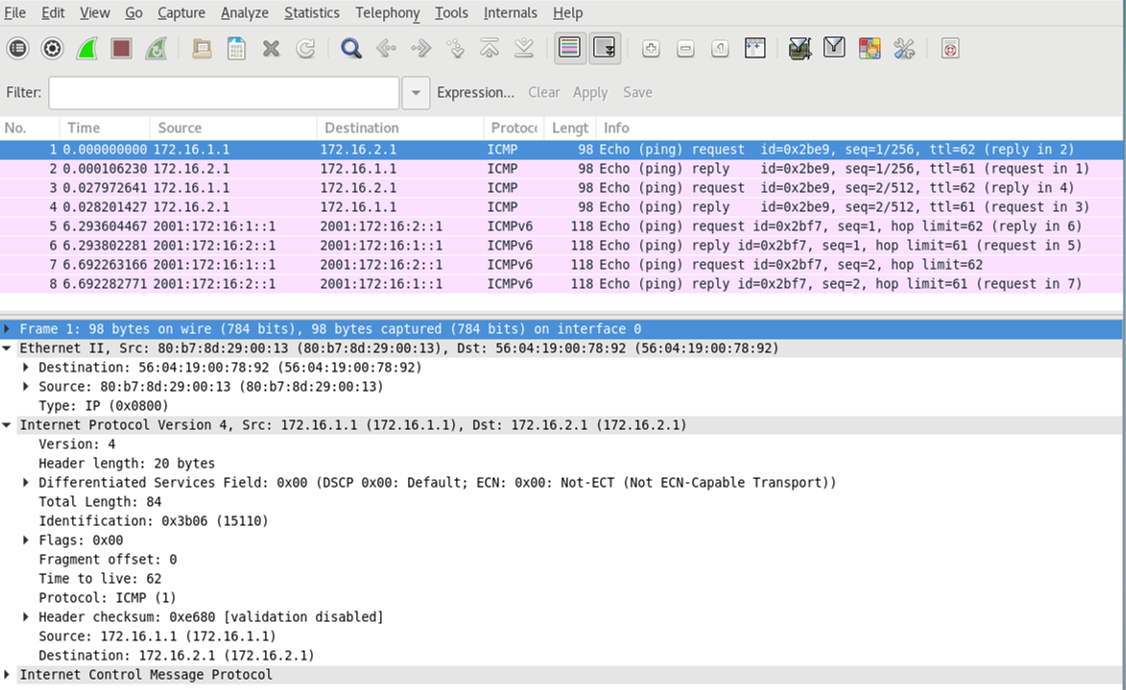

Execute o tcpdump ou o aplicativo de análise de sua escolha na estação de monitoramento para confirmar o recebimento e o processamento do tráfego de teste espelhado. Para manter o tamanho da captura menor, geramos um novo tráfego de teste com apenas duas solicitações de ping para cada IPv4 e IPv6. A captura e a decodificação confirmam que o espelhamento de portas IPv4 e IPv6, com base em uma correspondência de filtro de firewall, está funcionando conforme o esperado. Observe que o tráfego de solicitação e resposta é mostrado.

Além disso, na captura, observe que somente o tráfego da Camada 3 é espelhado. O encapsulamento de Camada 2 mostrado é gerado pelo DUT (R3) ao encaminhar o tráfego espelhado para o analisador. Você pode configurar o espelhamento de porta para serviços de Camada 2, como comutação Ethernet ou VXLAN, quando precisar preservar o quadro original de Camada 2.

Apêndice: Definir comandos em todos os dispositivos

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede e, em seguida, copie e cole os comandos na CLI no nível de [edit] hierarquia.

R1 (CE)

set system host-name r1-ptx set interfaces et-0/0/0 unit 0 family inet address 10.0.12.1/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:12::1/64 set interfaces lo0 unit 0 family inet address 172.16.1.1/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:172:16:1::1/128 set routing-options router-id 172.16.1.1 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable

R2 (PE)

set system host-name r2-ptx set interfaces et-0/0/0 unit 0 family inet address 10.0.12.2/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:12::2/64 set interfaces et-0/0/1 unit 0 family inet address 10.0.23.1/24 set interfaces et-0/0/1 unit 0 family inet6 address 2001:db8:10:0:23::1/64 set interfaces et-0/0/2 unit 0 family inet tunnel-termination set interfaces et-0/0/2 unit 0 family inet address 10.0.100.2/24 set interfaces lo0 unit 0 family inet address 192.168.0.2/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:192:168:0::2/128 set routing-options router-id 192.168.0.2 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable

R3 (DUT)

set system host-name r3-ptx set interfaces et-0/0/0 unit 0 family inet filter input mirror_ce1 set interfaces et-0/0/0 unit 0 family inet filter output mirror_ce2 set interfaces et-0/0/0 unit 0 family inet address 10.0.23.2/24 set interfaces et-0/0/0 unit 0 family inet6 filter input ce1_v6 set interfaces et-0/0/0 unit 0 family inet6 filter output ce2_v6 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:23::2/64 set interfaces et-0/0/1 unit 0 family inet address 10.0.34.1/24 set interfaces et-0/0/1 unit 0 family inet6 address 2001:db8:10:0:34::1/64 set interfaces et-0/0/2 unit 0 family inet address 10.0.100.2/24 set interfaces et-0/0/2 unit 0 family inet6 address 2001:db8:10:0:100::2/64 set interfaces lo0 unit 0 family inet address 192.168.0.3/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:192:168:0::3/128 set forwarding-options port-mirroring input rate 1 set forwarding-options port-mirroring input run-length 0 set forwarding-options port-mirroring family inet output interface et-0/0/2.0 next-hop 10.0.100.1 set forwarding-options port-mirroring family inet6 output interface et-0/0/2.0 next-hop 2001:db8:10:0:100::1 set firewall family inet6 filter ce1_v6 term 1 from source-address 2001:db8:172:16:1::1/128 set firewall family inet6 filter ce1_v6 term 1 from destination-address 2001:db8:172:16:2::1/128 set firewall family inet6 filter ce1_v6 term 1 then count ce1_v6 set firewall family inet6 filter ce1_v6 term 1 then port-mirror set firewall family inet6 filter ce1_v6 term 1 then accept set firewall family inet6 filter ce1_v6 term accept-all then accept set firewall family inet6 filter ce2_v6 term 1 from source-address 2001:db8:172:16:2::1/128 set firewall family inet6 filter ce2_v6 term 1 from destination-address 2001:db8:172:16:1::1/128 set firewall family inet6 filter ce2_v6 term 1 then count ce2_v6 set firewall family inet6 filter ce2_v6 term 1 then port-mirror set firewall family inet6 filter ce2_v6 term 1 then accept set firewall family inet6 filter ce2_v6 term accept-all then accept set firewall filter mirror_ce1 term 1 from source-address 172.16.1.1/32 set firewall filter mirror_ce1 term 1 from destination-address 172.16.2.1/32 set firewall filter mirror_ce1 term 1 then count mirror_ce1 set firewall filter mirror_ce1 term 1 then port-mirror set firewall filter mirror_ce1 term 1 then accept set firewall filter mirror_ce1 term accept-all then accept set firewall filter mirror_ce2 term term1 from source-address 172.16.2.1/32 set firewall filter mirror_ce2 term 1 from destination-address 172.16.1.1/32 set firewall filter mirror_ce2 term 1 then count mirror_ce2 set firewall filter mirror_ce2 term 1 then port-mirror set firewall filter mirror_ce2 term 1 then accept set firewall filter mirror_ce2 term accept-all then accept set routing-options router-id 192.168.0.3 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf area 0.0.0.0 interface et-0/0/2.0 passive set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface et-0/0/2.0 passive

R4 (PE)

set system host-name r4-ptx set interfaces et-0/0/0 unit 0 family inet address 10.0.34.2/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:34::2/64 set interfaces et-0/0/1 unit 0 family inet address 10.0.45.1/24 set interfaces et-0/0/1 unit 0 family inet6 address 2001:db8:10:0:45::1/64 set interfaces et-0/0/2 unit 0 family inet address 10.0.200.2/24 set interfaces et-0/0/2 unit 0 family inet6 address 2001:db8:10:0:200::2/64 set interfaces lo0 unit 0 family inet address 192.168.0.4/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:192:168:0::4/128 set routing-options router-id 192.168.0.4 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable

R5 (CE)

set system host-name r5-ptx set interfaces et-0/0/0 unit 0 family inet address 10.0.45.2/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:45::2/64 set interfaces lo0 unit 0 family inet address 172.16.2.1/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:172:16:2::1/128 set routing-options router-id 172.16.2.1 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable