Nesta página

Configure o Syslog no TLS

Saiba como configurar seu dispositivo para transportar mensagens de log do sistema (também conhecidas como mensagens de syslog) com segurança pelo protocolo de segurança de camada de transporte (TLS).

Logs de plano de controle

syslog statement at the [system]

hierarchy level.Exemplo: Configure o Syslog no TLS

Este exemplo mostra como configurar um dispositivo da Juniper Networks para transportar mensagens de syslog (logs de plano de controle) com segurança sobre o TLS.

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:

-

Versão Junos OS 21.2R1 ou posterior

-

Junos OS Evolved Release 23.4R1 ou posterior

-

Dispositivo em execução Junos OS ou Junos OS Evolved (cliente do syslog)

-

Servidor Syslog

Visão geral

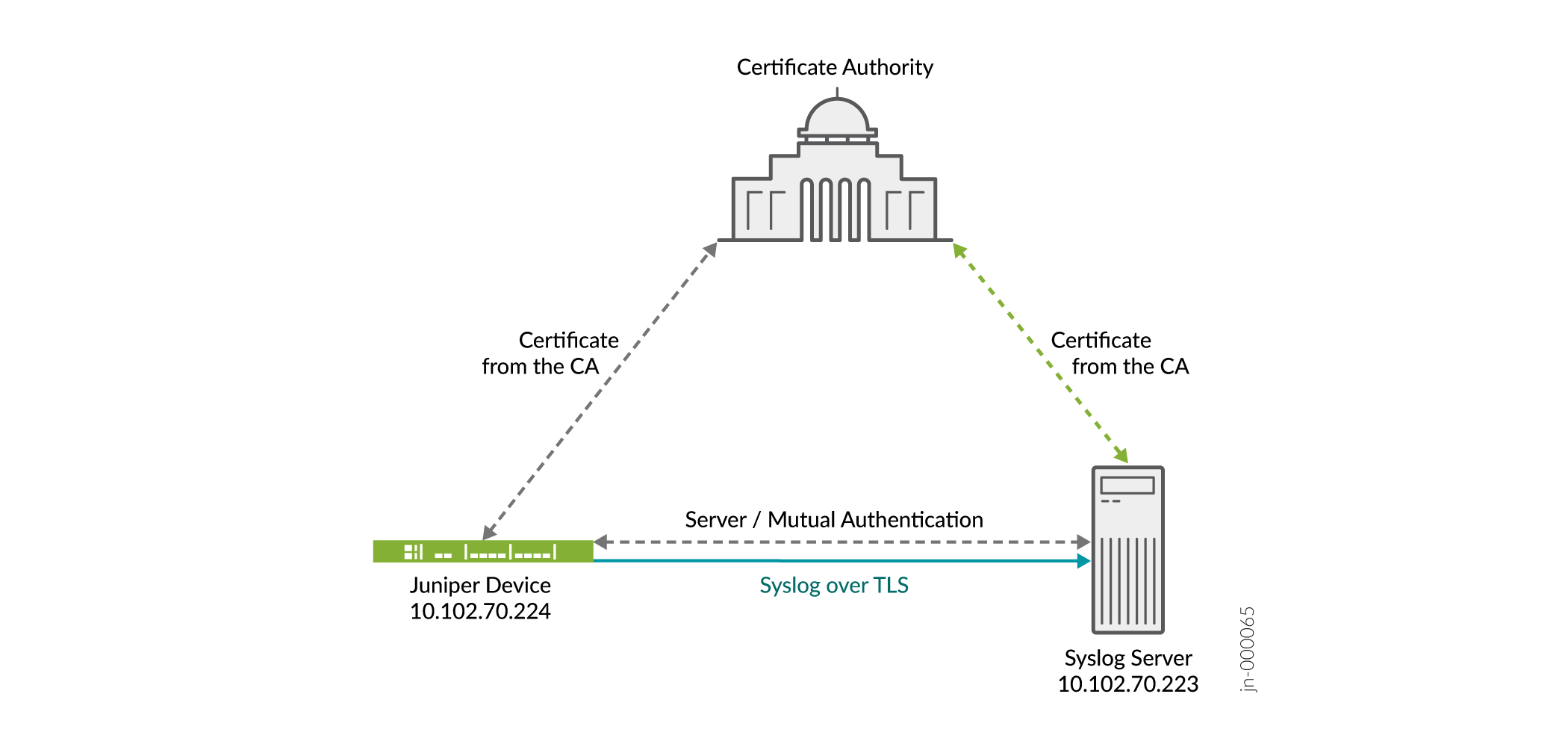

Você usa o protocolo TLS para permitir o transporte seguro de mensagens de log do sistema (logs de plano de controle) do cliente do syslog até o servidor syslog. O TLS usa certificados para autenticar e criptografar a comunicação.

O Syslog over TLS oferece suporte à política de autorização baseada em certificados de entidade final definida na RFC 5425, mas não oferece suporte à política de autorização de nomes do sujeito.

- Autenticação de servidor (ou TLS unidiretório) — O cliente verifica a identificação do servidor e confia no servidor.

- Autenticação mútua — tanto o servidor quanto o cliente confiam uns nos outros.

Você pode escolher a autenticação do servidor ou a autenticação mútua, dependendo da sua rede. Para acessar rapidamente as informações de que precisa, clique nos links da Tabela 1.

|

Modo de autenticação |

Procedimento |

Seção onde as informações estão localizadas |

|---|---|---|

|

Autenticação de servidor |

Configure PKI Configure o dispositivo |

Configuração

No exemplo a seguir, usamos o protocolo TLS para transportar mensagens de syslog com segurança (logs de plano de controle) do dispositivo juniper para o servidor de syslog remoto. A Figura 1 mostra a topologia básica usada neste exemplo.

Configure o PKI no dispositivo, veja Configurar o PKI no Junos OS.

Configure a autenticação do servidor em seu dispositivo

Procedimento passo a passo

O procedimento a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Usando o Editor de CLI no modo de configuração.

Para configurar o dispositivo:

-

Especifique o servidor de syslog que recebe as mensagens de log do sistema. Você pode especificar o endereço IP do servidor de syslog ou um nome de host totalmente qualificado. Neste exemplo, use 10.102.70.233 como endereço IP do servidor syslog.

[edit] user@host# set system syslog host 10.102.70.223 any any

-

Especifique o número de porta do servidor de syslog.

[edit] user@host# set system syslog host 10.102.70.223 port 10514

-

Especifique o protocolo de transporte de syslog para o dispositivo. Neste exemplo, use o TLS como protocolo de transporte.

[edit] user@host# set system syslog host 10.102.70.223 transport tls

-

Especifique o nome do grupo de autoridade de certificado confiável (CA) ou especifique o nome do perfil ca a ser usado. Neste exemplo, use o exemplo-ca como o perfil ca.

[edit] user@host# set system syslog host 10.102.70.223 tlsdetails trusted-ca-group trusted-ca-group-name ca-profiles example-ca

-

Configure o dispositivo para enviar todas as mensagens de log.

[edit] user@host# set system syslog file messages any any

-

Confirmar a configuração.

[edit] user@host# commit

Resultados

No modo de configuração, confirme sua configuração usando o show system syslog comando.

[edit]

user@host# show system syslog

host 10.102.70.223 {

any any;

port 10514;

transport tls;

tlsdetails {

trusted-ca-group trusted-ca-group-name {

ca-profiles example-ca;

}

}

}

Verificação

Para verificar se a configuração está funcionando corretamente, insira o show log comando no servidor do syslog.

Consulte também

Logs de plano de dados

Exemplo: Configure o protocolo de syslog TLS em firewalls da Série SRX

Este exemplo mostra como configurar o protocolo de syslog de segurança de camada de transporte (TLS) em firewalls da Série SRX para receber eventos de syslog criptografados de dispositivos de rede que oferecem suporte ao encaminhamento de eventos de syslog TLS.

Requisitos

Antes de começar, habilite recursos de verificação e criptografia ou descriptografia de certificados de servidor.

Visão geral

O protocolo de syslog TLS permite que uma fonte de log receba eventos de syslog criptografados de dispositivos de rede que oferecem suporte ao encaminhamento de eventos de syslog TLS. A fonte de log cria uma porta de escuta para eventos de syslog TLS de entrada e gera um arquivo de certificado para os dispositivos de rede.

Neste exemplo, você configura um coletor de syslog associado a um perfil SSL-I. Cada perfil SSL-I permite que o usuário especifique coisas como suíte de cifras preferidas e certificados de CA confiáveis. Você pode configurar vários perfis SSL-I e associar os perfis a diferentes servidores de coletor.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente esta seção do exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere quaisquer detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos no CLI no nível de hierarquia e, em seguida, entrar no [edit]commit modo de configuração.

set security log mode stream set security log format sd-syslog set security log source-interface ge-0/0/1.0 set security log transport protocol tls set security log transport tls-profile ssl-i-tls set security log stream server1 format sd-syslog set security log stream server1 category all set security log stream server1 host 192.0.2.100 set services ssl initiation profile ssl-i-tls protocol-version all set services ssl initiation profile ssl-i-tls trusted-ca all set services ssl initiation profile ssl-i-tls actions ignore-server-auth-failure

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o protocolo de syslog TLS:

-

Defina o modo de log para transmitir.

[edit security] user@host# set log mode stream

-

Especifique o formato de log de sistema estruturado (sd-syslog) para registrar mensagens de segurança remota.

[edit security] user@host# set log format sd-syslog

-

Definir o número da interface de origem do host.

[edit security] user@host# set log source-interface ge-0/0/1.0

-

Especifique o TLS como o protocolo de transporte de log de segurança a ser usado para registrar os dados.

[edit security] user@host# set log transport protocol tls

-

Especifique o nome do perfil do TLS.

[edit security] user@host# set log transport tls-profile ssl-i-tls

-

Configure o fluxo de log para usar o formato de syslog estruturado para enviar logs ao servidor 1.

[edit security] user@host# set log stream server1 format sd-syslog

-

Definir a categoria de registro de servidor 1 para todos.

[edit security] user@host# set log stream server1 category all

-

Especifique os parâmetros do host do servidor digitando o nome do servidor ou endereço IP.

[edit security] user@host# set log stream server1 host 192.0.2.100

-

Defina a versão de protocolo para o perfil de acesso de iniciação SSL.

[edit services] user@host# set ssl initiation profile ssl-i-tls protocol-version all

-

Conecte todos os grupos de perfil de CA ao perfil de iniciação SSL para usar ao solicitar um certificado do peer.

[edit services] user@host# set ssl initiation profile ssl-i-tls trusted-ca all

-

Configure o perfil de acesso de iniciação SSL para ignorar a falha de autenticação do servidor.

[edit services] user@host# set ssl initiation profile ssl-i-tls actions ignore-server-auth-failure

Resultados

No modo de configuração, verifique sua configuração usando o show security log comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security log

mode stream;

format sd-syslog;

source-interface ge-0/0/1.0;

transport {

protocol tls;

tls-profile ssl-i-tls;

}

stream server1 {

format sd-syslog;

category all;

host {

192.0.2.100;

}

}

}

[edit]

user@host# run show configuration services ssl initiation

profile ssl-i-tls {

protocol-version all;

trusted-ca all;

actions {

ignore-server-auth-failure;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Para verificar se a configuração está funcionando corretamente, insira o show log comando no servidor do syslog.