Nesta página

Fio seguro em dispositivos de segurança

Entender o fio seguro em dispositivos de segurança

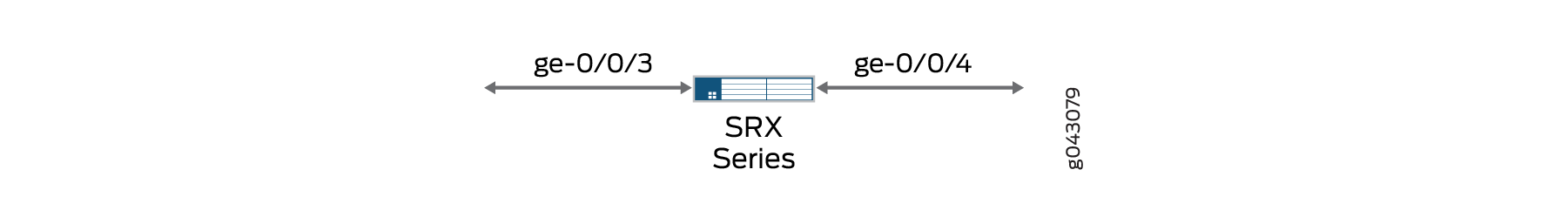

O tráfego que chega em uma interface específica pode ser encaminhado sem alterações por meio de outra interface. Esse mapeamento de interfaces, chamado de fio seguro, permite que uma Série SRX seja implantada no caminho do tráfego de rede sem exigir uma mudança nas tabelas de roteamento ou uma reconfiguração de dispositivos vizinhos. Figura 1 mostra uma implantação típica em caminho de uma Série SRX com fio seguro.

O secure wire mapeia duas interfaces de peer. Ela difere dos modos transparentes e de rota, pois não há uma busca por comutação ou roteamento para encaminhar o tráfego. Enquanto o tráfego for permitido por uma política de segurança, um pacote que chega em uma interface de peer é imediatamente encaminhado inalterado para fora da outra interface de peer. Não há nenhuma decisão de roteamento ou comutação tomada no pacote. O tráfego de retorno também é encaminhado inalterado.

O mapeamento de fio seguro é configurado com a secure-wire declaração no nível [edit security forwarding-options] hierarquia; duas interfaces lógicas Ethernet devem ser especificadas. As interfaces lógicas da Ethernet devem ser configuradas com family ethernet-switching cada par de interfaces que devem pertencer à(s) VLAN(s). As interfaces devem estar vinculadas a zonas de segurança e a uma política de segurança configurada para permitir o tráfego entre as zonas.

Esse recurso está disponível apenas em interfaces lógicas Ethernet; tanto o tráfego IPv4 quanto IPv6 são suportados. Você pode configurar interfaces para o modo de acesso ou tronco. O fio seguro oferece suporte a interfaces Ethernet redundantes de cluster de chassi. Esse recurso não oferece suporte a recursos de segurança que não são suportados no modo transparente, incluindo NAT e VPN IPsec.

O secure wire oferece suporte a recursos de Camada 7, como AppSecure, proxy SSL, Segurança de conteúdo e IPS/IDP.

O fio seguro é um caso especial do modo transparente de Camada 2 em firewalls da Série SRX que fornecem conexões ponto a ponto. Isso significa que as duas interfaces de um fio seguro devem ser conectadas diretamente a entidades de Camada 3, como roteadores ou hosts. Interfaces de fio seguras podem ser conectadas a switches. No entanto, observe que uma interface de fio segura encaminha todo o tráfego que chega à interface de peer apenas se o tráfego for permitido por uma política de segurança.

O fio seguro pode coexistir com o modo Camada 3. Embora você possa configurar interfaces de Camada 2 e Camada 3 ao mesmo tempo, o encaminhamento de tráfego ocorre de forma independente em interfaces de Camada 2 e Camada 3.

O fio seguro pode coexistir com o modo transparente de Camada 2. Se ambos os recursos existirem no mesmo firewall da Série SRX, você precisa configurá-los em VLANs diferentes.

As interfaces de roteamento e ponte integradas (IRB) não são suportadas com fio seguro.

Consulte também

Exemplo: Simplificando a implantação de firewall da Série SRX com interfaces de fio seguro sobre o modo de acesso

Se você estiver conectando um firewall da Série SRX a outros dispositivos de rede, você pode usar um fio seguro para simplificar a implantação do dispositivo na rede. Não são necessárias alterações nas tabelas de roteamento ou encaminhamento no firewall da Série SRX e nenhuma reconfiguração de dispositivos vizinhos é necessária. O fio seguro permite que o tráfego seja encaminhado inalterado entre interfaces de modo de acesso especificadas em um firewall da Série SRX, desde que permitido por políticas de segurança ou outros recursos de segurança. Siga este exemplo se você estiver conectando um firewall da Série SRX a outros dispositivos de rede por meio de interfaces de modo de acesso.

Este exemplo mostra como configurar um mapeamento de fio seguro para duas interfaces de modo de acesso. Essa configuração se aplica a cenários em que o tráfego do usuário não é marcado por VLAN.

Requisitos

Nenhuma configuração especial além da inicialização do dispositivo é necessária antes de configurar esse recurso.

Visão geral

Este exemplo configura o access-sw de fio seguro que mapeia a interface ge-0/0/3.0 para interface ge-0/0/4.0. As duas interfaces de peer estão configuradas para o modo de acesso. O VLAN ID 10 está configurado para o vlan-10 e as interfaces de modo de acesso.

Uma ID VLAN específica deve ser configurada para uma VLAN.

Topologia

Figura 2 mostra as interfaces de modo de acesso mapeadas em acesso seguro de fio.

Configuração

Procedimento

Configuração rápida da CLI

A partir do Junos OS Release 15.1X49-D10 e Junos OS Release 17.3R1, algumas declarações de configuração de CLI de Camada 2 são aprimoradas e alguns comandos são alterados. Para obter informações detalhadas sobre as hierarquias modificadas, veja Declaração aprimorada de configuração de CLI de Camada 2 e mudanças de comando para dispositivos de segurança.

As declarações de configuração mostradas abaixo são para o Junos OS Release 15.1X49-D10 ou superior e Junos OS Release 17.3R1.

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

No modo de comutação, a interface de comutação de ethernet não deve estar na zona de segurança. Você deve habilitar um modo transparente para que interfaces de comutação de ethernet sejam permitidas em zonas de segurança usando o global-mode (Protocols) comando.

set vlans vlan-10 vlan-id 10 set interfaces ge-0/0/3 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/3 unit 0 family ethernet-switching vlan members 10 set interfaces ge-0/0/4 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/4 unit 0 family ethernet-switching vlan members 10 set security forwarding-options secure-wire access-sw interface [ge-0/0/3.0 ge-0/0/4.0] set security zones security-zone trust interfaces ge-0/0/3.0 set security zones security-zone untrust interfaces ge-0/0/4.0 set security address-book book1 address mail-untrust 203.0.113.1 set security address-book book1 attach zone untrust set security address-book book2 address mail-trust 192.168.1.1 set security address-book book2 attach zone trust set security policies from-zone trust to-zone untrust policy permit-mail match source-address mail-trust set security policies from-zone trust to-zone untrust policy permit-mail match destination-address mail-untrust set security policies from-zone trust to-zone untrust policy permit-mail match application junos-mail set security policies from-zone trust to-zone untrust policy permit-mail then permit

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar um mapeamento de fio seguro para interfaces de modo de acesso:

Configure a VLAN.

[edit vlans vlan-10] user@host# set vlan-id 10

Configure as interfaces de modo de acesso.

[edit interfaces ] user@host# set ge-0/0/3 unit 0 family ethernet-switching interface-mode access user@host# set ge-0/0/4 unit 0 family ethernet-switching interface-mode access user@host# set ge-0/0/3 unit 0 family ethernet-switching vlan members 10 user@host# set ge-0/0/4 unit 0 family ethernet-switching vlan members 10

Configure o mapeamento de fio seguro.

[edit security forwarding-options] user@host# set secure-wire access-sw interface [ge-0/0/3.0 ge-0/0/4.0]

Configure zonas de segurança.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/3.0 user@host# set security-zone untrust interfaces ge-0/0/4.0

Crie entradas para a lista de endereços. Conecte zonas de segurança aos livros de endereços.

[edit security address-book book1] user@host# set address mail-untrust 203.0.113.1 user@host# set attach zone untrust

[edit security address-book book1] user@host# set address mail-trust 192.168.1.1 user@host# set attach zone trust

Configure uma política de segurança para permitir o tráfego de correio.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-mail match source-address mail-trust user@host# set policy permit-mail match destination-address mail-untrust user@host# set policy permit-mail match application junos-mail user@host# set policy permit-mail then permit

Resultados

A partir do modo de configuração, confirme sua configuração entrando noshow vlans, show interfacesshow security forwarding-optionse show security zones comandos. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

user@host# show vlans

vlan-10 {

vlan-id 10;

}

user@host# show interfaces

ge-0/0/3 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members 10;

}

}

}

}

ge-0/0/4 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members 10;

}

}

}

}

user@host# show security forwarding-options

secure-wire {

access-sw {

interface [ ge-0/0/3.0 ge-0/0/4.0 ];

}

}

user@host# show security zones

security-zone trust {

interfaces {

ge-0/0/3.0;

}

}

security-zone untrust {

interfaces {

ge-0/0/4.0;

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-mail {

match {

source-address mail-trust;

destination-address mail-untrust;

application junos-mail;

}

then {

permit;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Confirme se a configuração está funcionando corretamente.

Verificação do mapeamento de fios seguros

Propósito

Verifique o mapeamento de fio seguro.

Ação

A partir do modo operacional, entre no show security forwarding-options secure-wire comando.

user@host> show security forward-options secure-wire Secure wire Interface Link Interface Link access-sw ge-0/0/3.0 down ge-0/0/4.0 down Total secure wires: 1

Verificando a VLAN

Propósito

Verifique a VLAN.

Ação

A partir do modo operacional, entre no show vlans vlan-10 comando.

user@host> show vlans vlan-10

Routing instance VLAN name Tag Interfaces

default-switch vlan-10 10 ge-0/0/3.0

ge-0/0/4.0Verificando a configuração da política

Propósito

Verifique informações sobre políticas de segurança..

Ação

A partir do modo operacional, entre no show security policies detail comando.

user@host> show security policies detail

Default policy: deny-all

Pre ID default policy: permit-all

Policy: permit-mail, action-type: permit, State: enabled, Index: 4, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: trust, To zone: untrust

Source vrf group:

any

Destination vrf group:

any

Source addresses:

mail-trust(book2): 192.168.1.1/32

Destination addresses:

mail-untrust(book1): 203.0.113.1/32

Application: junos-mail

IP protocol: tcp, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination ports: 25

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: NoExemplo: Simplificando a implantação de firewall da Série SRX com interfaces de modo secure wire sobre tronco

Se você estiver conectando um firewall da Série SRX a outros dispositivos de rede, você pode usar um fio seguro para simplificar a implantação do dispositivo na rede. Não são necessárias alterações nas tabelas de roteamento ou encaminhamento no firewall da Série SRX e nenhuma reconfiguração de dispositivos vizinhos é necessária. O fio seguro permite que o tráfego seja encaminhado inalterado entre interfaces de modo tronco especificadas em um firewall da Série SRX, desde que permitido por políticas de segurança ou outros recursos de segurança. Siga este exemplo se você estiver conectando um firewall da Série SRX a outros dispositivos de rede por meio de interfaces de modo tronco.

Requisitos

Nenhuma configuração especial além da inicialização do dispositivo é necessária antes de configurar esse recurso.

Visão geral

Este exemplo configura o tronco-sw de fio seguro que mapeia a interface ge-0/1/0.0 para interface ge-0/1/1.0. As duas interfaces de peer estão configuradas para o modo tronco e transportam o tráfego do usuário com IDs VLAN de 100 a 102. A lista de ID de VLAN 100-102 está configurada para o VLAN vlan-100 e as interfaces de modo tronco.

Uma ID VLAN específica deve ser configurada para uma VLAN.

Topologia

Figura 3 mostra as interfaces de modo tronco que são mapeadas em tronco de fio seguro.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set vlans vlan-100 vlan members 100-102 set interfaces ge-0/1/0 unit 0 family ethernet-switching interface-mode trunk vlan members 100-102 set interfaces ge-0/1/1 unit 0 family ethernet-switching interface-mode trunk vlan members 100-102 set security forwarding-options secure-wire trunk-sw interface [ge-0/1/0.0 ge-0/1/1.0] set security zones security-zone trust interfaces ge-0/1/0.0 set security zones security-zone untrust interfaces ge-0/1/1.0 set security policies default-policy permit-all

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar um mapeamento seguro de fio para interfaces de modo tronco:

Configure a VLAN.

[edit vlans vlan-100] user@host# set vlan members 100-102

Configure as interfaces de modo tronco.

[edit interfaces] user@host# set ge-0/1/0 unit 0 family ethernet-switching interface-mode trunk vlan members 100-102 user@host# set ge-0/1/1 unit 0 family ethernet-switching interface-mode trunk vlan members 100-102

Configure o mapeamento de fio seguro.

[edit security forwarding-options] user@host# set secure-wire trunk-sw interface [ge-0/1/0.0 ge-0/1/1.0]

Configure zonas de segurança.

[edit security zones] user@host# set security-zone trust interfaces ge-0/1/0.0 user@host# set security-zone untrust interfaces ge-0/1/1.0

Configure uma política de segurança para permitir o tráfego.

[edit security policies] user@host# set default-policy permit-all

Resultados

A partir do modo de configuração, confirme sua configuração entrando noshow vlans, show interfacesshow security forwarding-optionse show security zones comandos. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

user@host# show vlans

vlan-100 {

vlan members 100-102;

}

user@host# show interfaces

ge-0/1/0 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan members 100-102;

}

}

}

ge-0/1/1 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan members 100-102;

}

}

}

user@host# show security forwarding-options

secure-wire trunk-sw {

interfaces [ge-0/1/0.0 ge-0/1/1.0];

}

user@host# show security zones

security-zone trust {

interfaces {

ge-0/1/0.0;

}

}

security-zone untrust {

interfaces {

ge-0/1/1.0;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Confirme se a configuração está funcionando corretamente.

Verificação do mapeamento de fios seguros

Propósito

Verifique o mapeamento de fio seguro.

Ação

A partir do modo operacional, entre no show security forwarding-options secure-wire comando.

user@host> show security forward-options secure-wire Secure wire Interface Link Interface Link trunk-sw ge-0/1/0.0 up ge-0/1/1.0 up Total secure wires: 1

Verificando a VLAN

Propósito

Verifique a VLAN.

Ação

A partir do modo operacional, entre no show vlans comando.

user@host> show vlans

Routing instance VLAN name VLAN ID Interfaces

default-switch vlan-100-vlan-0100 100 ge-0/1/0.0

ge-0/1/1.0

default-switch vlan-100-vlan-0101 101 ge-0/1/0.0

ge-0/1/1.0

default-switch vlan-100-vlan-0102 102 ge-0/1/0.0

ge-0/1/1.0As VLANs são expandidas automaticamente, com uma VLAN para cada ID VLAN na lista de ID de VLAN.

Exemplo: Simplificando a implantação de firewall da Série SRX com o Secure Wire sobre links de membros de interface agregada

Se você estiver conectando um firewall da Série SRX a outros dispositivos de rede, você pode usar um fio seguro para simplificar a implantação do dispositivo na rede. Não são necessárias alterações nas tabelas de roteamento ou encaminhamento no firewall da Série SRX e nenhuma reconfiguração de dispositivos vizinhos é necessária. O fio seguro permite que o tráfego seja encaminhado inalterado entre links de membros de interface agregado especificados em um firewall da Série SRX, desde que permitido por políticas de segurança ou outros recursos de segurança. Siga este exemplo se você estiver conectando um firewall da Série SRX a outros dispositivos de rede por meio de links agregados de membros de interface.

O LACP não é compatível. Mapeamentos de fio seguros podem ser configurados para links de membros de pacotes de enlaces em vez de mapear diretamente as interfaces Ethernet agregadas. Quando as portas ou interfaces no firewall da Série SRX estão no modo tronco, o dispositivo não transmite as PDUs LACP e falha no LACP. Você deve adicionar um vlan nativo para proteger interfaces de fio, para aumentar o LACP.

No SRX210, SRX220, SRX240, SRX300, SRX320, SRX340, SRX345, SRX550 e SRX650, quando você criar uma interface agregada com duas ou mais portas e definir a família para comutação Ethernet, e se um link no pacote cair, o tráfego encaminhado pelo mesmo link será redirecionado dois segundos depois. Isso causa uma interrupção para o tráfego que está sendo enviado para o enlace até que o redirecionamento esteja concluído.

Requisitos

Nenhuma configuração especial além da inicialização do dispositivo é necessária antes de configurar esse recurso.

Visão geral

Este exemplo configura fios seguros para dois pacotes de enlaces de interface Ethernet agregados com dois links cada. Dois fios seguros separados ae-link1 e ae-link2 estão configurados usando um link de cada pacote de link Ethernet agregado. Esse mapeamento estático exige que os dois pacotes de link tenham o mesmo número de links.

Para pacotes de enlaces, todas as interfaces lógicas dos mapeamentos de fio seguro devem pertencer à mesma VLAN. O VLAN ID 10 está configurado para o VLAN vlan-10 e as interfaces lógicas. Todas as interfaces lógicas de um pacote de enlace devem pertencer à mesma zona de segurança.

Uma lista de ID de VLAN ou VLAN específica deve ser configurada para uma VLAN.

Topologia

Figura 4 mostra as interfaces agregadas que são mapeadas em configurações de fio seguro.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set vlans vlan-10 vlan-id 10 set interfaces ge-0/0/0 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces ge-0/0/1 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces ge-0/1/0 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces ge-0/1/1 unit 0 family ethernet-switching interface-mode access vlan-id 10 set security forwarding-options secure-wire ae-link1-sw interface [ge-0/1/0.0 ge-0/1/1.0] set security forwarding-options secure-wire ae-link2-sw interface [ge-0/0/0.0 ge-0/0/1.0] set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone trust interfaces ge-0/1/0.0 set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces ge-0/1/1.0 set security policies default-policy permit-all

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar um mapeamento de fio seguro para links agregados de membros da interface:

Configure a VLAN.

[edit vlans vlan-10] user@host# set vlan-id10

Configure as interfaces.

[edit interfaces ] user@host# set ge-0/0/0 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set ge-0/0/1 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set ge-0/1/0 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set ge-0/1/1 unit 0 family ethernet-switching interface-mode access vlan-id 10

Configure os mapeamentos de fio seguros.

[edit security forwarding-options] user@host# set secure-wire ae-link1-sw interface [ ge-0/1/0.0 ge-0/1/1.0 ] user@host# set secure-wire ae-link2-sw interface [ ge-0/0/0.0 ge-0/0/1.0 ]

Configure zonas de segurança.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/0.0 user@host# set security-zone trust interfaces ge-0/1/0.0 user@host# set security-zone untrust interfaces ge-0/0/1.0 user@host# set security-zone untrust interfaces ge-0/1/1.0

Configure uma política de segurança para permitir o tráfego.

[edit security policies] user@host# set default-policy permit-all

Resultados

A partir do modo de configuração, confirme sua configuração entrando noshow vlans, show interfacesshow security forwarding-optionse show security zones comandos. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

user@host# show vlans

vlan-10 {

vlan-id 10;

}

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

ge-0/0/1 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

ge-0/1/0 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

ge-0/1/1{

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

user@host# show security forwarding-options

secure-wire ae-link1-sw {

interfaces [ge-0/1/0.0 ge-0/1/1.0];

}

secure-wire ae-link2-sw {

interfaces [ge-0/0/0.0 ge-0/0/1.0];

}

user@host# show security zones

security-zone trust {

interfaces {

ge-0/0/0.0;

ge-0/1/0.0;

}

}

security-zone untrust {

interfaces {

ge-0/0/1.0;

ge-0/1/1.0;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Confirme se a configuração está funcionando corretamente.

Verificação do mapeamento de fios seguros

Propósito

Verifique o mapeamento de fio seguro.

Ação

A partir do modo operacional, entre no show security forwarding-options secure-wire comando.

user@host> show security forward-options secure-wire Secure wire Interface Link Interface Link ae-link1-sw ge-0/1/0.0 up ge-0/1/1.0 up ae-link2-sw ge-0/0/0.0 up ge-0/0/1.0 up Total secure wires: 2

Exemplo: Simplificando a implantação de clusters de chassi com fio seguro em interfaces ethernet redundantes

Se você estiver conectando um cluster de chassi da Série SRX a outros dispositivos de rede, você pode usar um fio seguro para simplificar a implantação de clusters na rede. Não são necessárias alterações nas tabelas de roteamento ou encaminhamento no cluster e nenhuma reconfiguração de dispositivos vizinhos é necessária. O fio seguro permite que o tráfego seja encaminhado inalterado entre interfaces Ethernet redundantes especificadas no cluster de chassi da Série SRX, desde que permitido por políticas de segurança ou outros recursos de segurança. Siga este exemplo se você estiver conectando um cluster de chassi da Série SRX a outros dispositivos de rede por meio de interfaces Ethernet redundantes.

Requisitos

Antes de começar:

Conecte um par dos mesmos firewalls da Série SRX em um cluster de chassi.

Configure o ID do nó de cluster do chassi e o ID de cluster.

Defina o número de interfaces Ethernet redundantes no cluster do chassi.

Configure a malha de cluster do chassi.

Configure o grupo de redundância de cluster de chassi (neste exemplo, é usado o grupo de redundância 1).

Para obter mais informações, consulte o guia de usuário de cluster de chassi para dispositivos da Série SRX.

Visão geral

O fio seguro é suportado por interfaces Ethernet redundantes em um cluster de chassi. As duas interfaces Ethernet redundantes devem ser configuradas no mesmo grupo de redundância. Se ocorrer failover, ambas as interfaces Ethernet redundantes devem falhar juntas.

O mapeamento seguro por fio de grupos de agregação de enlaces Ethernet redundantes (LAGs) não é suportado. O LACP não é compatível.

Este exemplo configura o reth-sw de fio seguro que mapeia a interface de entrada reth0.0 para a interface de saída reth1.0. Cada interface Ethernet redundante consiste em duas interfaces infantis, uma em cada nó do cluster do chassi. As duas interfaces Ethernet redundantes estão configuradas para o modo de acesso. O VLAN ID 10 está configurado para o VLAN vlan-10 e para as interfaces Ethernet redundantes.

Uma lista de ID de VLAN ou VLAN específica deve ser configurada para uma VLAN.

Topologia

Figura 5 mostra as interfaces Ethernet redundantes que são mapeadas em reth-sw de fio seguro.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set vlans vlan-10 vlan-id 10 set interfaces ge-0/0/0 gigether-options redundant-parent reth0 set interfaces ge-0/0/1 gigether-options redundant-parent reth1 set interfaces ge-0/1/0 gigether-options redundant-parent reth0 set interfaces ge-0/1/1 gigether-options redundant-parent reth1 set interfaces reth0 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth1 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth0 redundant-ether-options redundancy-group 1 set interfaces reth1 redundant-ether-options redundancy-group 1 set security forwarding-options secure-wire reth-sw interface [reth0.0 reth1.0] set security zones security-zone trust interfaces reth0.0 set security zones security-zone untrust interfaces reth1.0 set security policies default-policy permit-all

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar um mapeamento de fio seguro para interfaces Ethernet redundantes de cluster de chassi:

Configure a VLAN.

[edit vlans vlan-10] user@host# set vlan-id 10

Configure as interfaces Ethernet redundantes.

[edit interfaces ] user@host# set ge-0/0/0 gigether-options redundant-parent reth0 user@host# set ge-0/0/1 gigether-options redundant-parent reth1 user@host# set ge-0/1/0 gigether-options redundant-parent reth0 user@host# set ge-0/1/1 gigether-options redundant-parent reth1 user@host#set reth0 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host#set reth1 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth0 redundant-ether-options redundancy-group 1 user@host# set reth1 redundant-ether-options redundancy-group 1

Configure o mapeamento de fio seguro.

[edit security forwarding-options] user@host# set secure-wire reth-sw interface [reth0.0 reth1.0]

Configure zonas de segurança.

[edit security zones] user@host# set security-zone trust interfaces reth0.0 user@host# set security-zone untrust interfaces reth1.0

Configure uma política de segurança para permitir o tráfego.

[edit security policies] user@host# set default-policy permit-all

Resultados

A partir do modo de configuração, confirme sua configuração entrando noshow vlans, show interfacesshow security forwarding-optionse show security zones comandos. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

user@host# show vlans

vlan-10 {

vlan-id 10;

}

user@host# show interfaces

ge-0/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-0/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-0/1/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-0/1/1 {

gigether-options {

redundant-parent reth1;

}

}

reth0 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

user@host# show security forwarding-options

secure-wire reth-sw {

interfaces [reth0.0 reth1.0];

}

user@host# show security zones

security-zone trust {

interfaces {

reth0.0;

}

}

security-zone untrust {

interfaces {

reth1.0;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Confirme se a configuração está funcionando corretamente.

Verificação do mapeamento de fios seguros

Propósito

Verifique o mapeamento de fio seguro.

Ação

A partir do modo operacional, entre no show security forwarding-options secure-wire comando.

user@host> show security forward-options secure-wire node0: -------------------------------------------------------------------------- Secure wire Interface Link Interface Link reth-sw reth0.0 up reth1.0 up Total secure wires: 1 node1: -------------------------------------------------------------------------- Secure wire Interface Link Interface Link reth-sw reth0.0 up reth1.0 up Total secure wires: 1

Exemplo: Simplificando a implantação de clusters de chassi com fio seguro sobre interfaces de ethernet redundantes agregadas

Se você estiver conectando um cluster de chassi da Série SRX a outros dispositivos de rede, você pode usar um fio seguro para simplificar a implantação de clusters na rede. Não são necessárias alterações nas tabelas de roteamento ou encaminhamento no cluster e nenhuma reconfiguração de dispositivos vizinhos é necessária. O fio seguro permite que o tráfego seja encaminhado inalterado entre interfaces Ethernet redundantes especificadas no cluster de chassi da Série SRX, desde que permitido por políticas de segurança ou outros recursos de segurança. Siga este exemplo se você estiver conectando um cluster de chassi da Série SRX a outros dispositivos de rede por meio de interfaces Ethernet redundantes agregadas.

Os fios seguros não podem ser configurados para grupos de agregação de enlaces de interface Ethernet redundantes (LAGs). Para o mapeamento de fio seguro mostrado neste exemplo, não há configuração LAG no cluster de chassi da Série SRX. Cada interface Ethernet redundante consiste em duas interfaces infantis, uma em cada nó do cluster do chassi. Usuários em dispositivos upstream ou downstream conectados ao cluster da Série SRX podem configurar a interface Ethernet redundante de links infantis em LAGs.

Requisitos

Antes de começar:

Conecte um par dos mesmos firewalls da Série SRX em um cluster de chassi.

Configure o ID do nó de cluster do chassi e o ID de cluster.

Defina o número de interfaces Ethernet redundantes no cluster do chassi.

Configure a malha de cluster do chassi.

Configure o grupo de redundância de cluster de chassi (neste exemplo, é usado o grupo de redundância 1).

Para obter mais informações, consulte o guia de usuário de cluster de chassi para dispositivos da Série SRX.

Visão geral

Este exemplo configura fios seguros para quatro interfaces Ethernet redundantes: reth0, reth1, reth2 e reth3. Cada interface Ethernet redundante consiste em duas interfaces infantis, uma em cada nó do cluster do chassi. Todas as quatro interfaces Ethernet redundantes devem estar na mesma VLAN — neste exemplo, a VLAN é vlan-0. Duas das interfaces Ethernet redundantes, reth0.0 e reth2.0, são atribuídas à zona de confiança, enquanto as outras duas interfaces, reth1.0 e reth3.0, são atribuídas à zona não confiável.

Este exemplo configura os seguintes fios seguros:

reth-sw1 mapeia interface reth0.0 para interface reth1.0

reth-sw2 mapeia interface reth2.0 para reth3.0

Todas as interfaces Ethernet redundantes estão configuradas para o modo de acesso. O VLAN ID 10 está configurado para o VLAN vlan-0 e as interfaces Ethernet redundantes.

Uma lista de ID de VLAN ou VLAN específica deve ser configurada para uma VLAN.

Topologia

Figura 6 mostra os links infantis redundantes da interface Ethernet que são mapeados em configurações de fio seguro reth-sw1 e reth-sw2. Cada interface Ethernet redundante consiste em duas interfaces infantis, uma em cada nó do cluster do chassi.

Usuários em dispositivos upstream ou downstream conectados ao cluster da Série SRX podem configurar links infantis de interface Ethernet redundantes em um LAG, desde que o LAG não abrange nós de cluster do chassi. Por exemplo, ge-0/0/0 e ge-0/1/0 e ge-0/0/1 e ge-0/1/1 no nó 0 podem ser configurados como LAGs em dispositivos conectados. Da mesma forma, ge-1/0/0 e ge-1/1/0 e ge-1/0/1 e ge-1/1/1 no nó 1 podem ser configurados como LAGs em dispositivos conectados.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set vlans vlan-0 vlan-id 10 set interfaces ge-0/0/0 gigether-options redundant-parent reth0 set interfaces ge-0/0/1 gigether-options redundant-parent reth1 set interfaces ge-0/1/0 gigether-options redundant-parent reth2 set interfaces ge-0/1/1 gigether-options redundant-parent reth3 set interfaces ge-1/0/0 gigether-options redundant-parent reth0 set interfaces ge-1/0/1 gigether-options redundant-parent reth1 set interfaces ge-1/1/0 gigether-options redundant-parent reth2 set interfaces ge-1/1/1 gigether-options redundant-parent reth3 set interfaces reth0 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth1 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth2 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth3 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth0 redundant-ether-options redundancy-group 1 set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces reth2 redundant-ether-options redundancy-group 1 set interfaces reth3 redundant-ether-options redundancy-group 1 set security forwarding-options secure-wire reth-sw1 interface [reth0.0 reth1.0] set security forwarding-options secure-wire reth-sw2 interface [reth2.0 reth3.0] set security zones security-zone trust interfaces reth0.0 set security zones security-zone trust interfaces reth2.0 set security zones security-zone untrust interfaces reth1.0 set security zones security-zone untrust interfaces reth3.0 set security policies default-policy permit-all

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar um mapeamento de fio seguro para links agregados de membros da interface:

Configure a VLAN.

[edit vlans vlan-0] user@host# set vlan-id 10

Configure as interfaces Ethernet redundantes.

[edit interfaces ] user@host# set ge-0/0/0 gigether-options redundant-parent reth0 user@host# set ge-0/0/1 gigether-options redundant-parent reth1 user@host# set ge-0/1/0 gigether-options redundant-parent reth2 user@host# set ge-0/1/1 gigether-options redundant-parent reth3 user@host# set ge-1/0/0 gigether-options redundant-parent reth0 user@host# set ge-1/0/1 gigether-options redundant-parent reth1 user@host# set ge-1/1/0 gigether-options redundant-parent reth2 user@host# set ge-1/1/1 gigether-options redundant-parent reth3 user@host# set reth0 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth1 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth2 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth3 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth0 redundant-ether-options redundancy-group 1 user@host# set reth1 redundant-ether-options redundancy-group 1 user@host# set reth2 redundant-ether-options redundancy-group 1 user@host# set reth3 redundant-ether-options redundancy-group 1

Configure os mapeamentos de fio seguros.

[edit security forwarding-options] user@host# set secure-wire reth-sw1 interface [reth0.0 reth1.0] user@host# set secure-wire reth-sw2 interface [reth2.0 reth3.0]

Configure zonas de segurança.

[edit security zones] user@host# set security-zone trust interfaces reth0.0 user@host# set security-zone trust interfaces reth2.0 user@host# set security-zone untrust interfaces reth1.0 user@host# set security-zone untrust interfaces reth3.0

Configure uma política de segurança para permitir o tráfego.

[edit security policies] user@host# set default-policy permit-all

Resultados

A partir do modo de configuração, confirme sua configuração entrando noshow vlans, show interfacesshow security forwarding-optionse show security zones comandos. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

user@host# show vlans

vlan-0 {

vlan-id 10;

}

user@host# show interfaces

ge-0/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-0/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-0/1/0 {

gigether-options {

redundant-parent reth2;

}

}

ge-0/1/1 {

gigether-options {

redundant-parent reth3;

}

}

ge-1/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-1/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-1/1/0 {

gigether-options {

redundant-parent reth2;

}

}

ge-1/1/1 {

gigether-options {

redundant-parent reth3;

}

}

reth0 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

reth2 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

reth3 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

user@host# show security forwarding-options

secure-wire reth-sw1 {

interfaces [reth0.0 reth1.0];

}

secure-wire reth-sw2 {

interfaces [reth2.0 reth3.0];

}

user@host# show security zones

security-zone trust {

interfaces {

reth0.0;

reth2.0;

}

}

security-zone untrust {

interfaces {

reth1.0;

reth3.0;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Confirme se a configuração está funcionando corretamente.

Verificação do mapeamento de fios seguros

Propósito

Verifique o mapeamento de fio seguro.

Ação

A partir do modo operacional, entre no show security forwarding-options secure-wire comando.

user@host> show security forward-options secure-wire node0: -------------------------------------------------------------------------- Secure wire Interface Link Interface Link reth-sw1 reth0.0 up reth1.0 up reth-sw2 reth2.0 up reth3.0 up Total secure wires: 2 node1: -------------------------------------------------------------------------- Secure wire Interface Link Interface Link reth-sw1 reth0.0 up reth1.0 up reth-sw2 reth2.0 up reth3.0 up Total secure wires: 2