Nesta página

Exemplo: Configuração de túneis dinâmicos MPLS-over-UDP baseados em próximo salto

Proteção anti-Spoofing para visão geral de túneis dinâmicos baseados em next-hop

Exemplo: Configuração da proteção anti-spoofing para túneis dinâmicos baseados em next-hop

Visão geral da localização dinâmica de túneis baseados em next-hop

Visão geral do tunelamento dinâmico baseado em next-hop usando encapsulamento IP sobre IP

Exemplo: Configuração de túneis dinâmicos IP sobre IP baseados em next-hop

Túneis dinâmicos baseados em next-hop

Exemplo: Configuração de túneis dinâmicos MPLS-over-UDP baseados em próximo salto

Este exemplo mostra como configurar um túnel MPLS-over-UDP dinâmico que inclui um próximo salto composto por túnel. O recurso MPLS-over-UDP oferece uma vantagem de escalabilidade no número de túneis IP suportados em um dispositivo.

A partir do Junos OS Release 18.3R1, os túneis MPLS-over-UDP são suportados em roteadores da Série PTX e switches da Série QFX. Para cada túnel dinâmico configurado em um roteador PTX ou um switch QFX, um próximo salto composto por túnel, um próximo salto indireto e um próximo salto de encaminhamento são criados para resolver a rota de destino do túnel. Você também pode usar o controle de políticas para resolver o túnel dinâmico em prefixos selecionados, incluindo a declaração de configuração de encaminhamento rib no nível de [edit routing-options dynamic-tunnels] hierarquia.

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:

-

Cinco roteadores da Série MX com MPCs e MICs.

-

Junos OS Release 16.2 ou posterior nos roteadores de borda (PE) do provedor.

Antes de começar:

-

Configure as interfaces do dispositivo, incluindo a interface de loopback.

-

Configure a ID do roteador e o número automático do sistema para o dispositivo.

-

Estabeleça uma sessão BGP interna (IBGP) com o dispositivo PE remoto.

-

Estabeleça peering OSPF entre os dispositivos.

Visão geral

Começando pelo Junos OS Release 16.2, um túnel UDP dinâmico oferece suporte à criação de um próximo salto composto por túnel para cada túnel UDP configurado. Esses túneis UDP dinâmicos baseados em próximo salto são chamados de túneis MPLS-over-UDP. O próximo salto composto do túnel é habilitado por padrão para os túneis MPLS-over-UDP.

Os túneis MPLS-over-UDP podem ser bidirecionais ou de natureza unidirecional.

-

Bidirecional — Quando os dispositivos PE são conectados por túneis MPLS-over-UDP em ambas as direções, ele é chamado de túnel MPLS-over-UDP bidirecional.

-

Unidirecional — Quando dois dispositivos PE são conectados pelo túnel MPLS-over-UDP em uma direção e sobre MPLS/IGP na outra direção, é chamado de túnel MPLS-over-UDP unidirecional.

Túneis MPLS-over-UDP unidirecionais são usados em cenários de migração ou nos casos em que dois dispositivos de PE fornecem conectividade entre si em duas redes desarticuladas. Como o túnel de direção reversa não existe para túneis MPLS-over-UDP unidirecionais, você deve configurar uma decapsulação MPLS-over-UDP baseada em filtro no dispositivo PE remoto para o encaminhamento do tráfego.

A partir do Junos OS Release 18.2R1, em roteadores da série PTX e QFX10000 com túneis MPLS-over-UDP unidirecionais, você deve configurar o dispositivo PE remoto com um filtro de entrada para pacotes MPLS-over-UDP e uma ação para descapsular os cabeçalhos IP e UDP para o encaminhamento dos pacotes na direção do túnel reverso.

Por exemplo, no dispositivo PE remoto, Dispositivo PE2, a seguinte configuração é necessária para túneis MPLS-over-UDP unidirecionais:

PE2

[edit firewall filter] user@host# set Decap_Filter term udp_decap from protocol udp user@host# set Decap_Filter term udp_decap from destination-port 6635 user@host# set Decap_Filter term udp_decap then count UDP_PKTS user@host# set Decap_Filter term udp_decap then decapsulate mpls-in-udp user@host# set Decap_Filter term def then count def_pkt user@host# set Decap_Filter term def then accept

Na configuração de amostra acima, Decap_Filter está o nome do filtro de firewall usado para descapsulação MPLS-over-UDP. O termo udp_decap é o filtro de entrada para aceitar pacotes UDP na interface voltada para o núcleo do Dispositivo PE2 e, em seguida, descapsular os pacotes MPLS-over-UDP para pacotes MPLS-over-IP para encaminhamento.

Você pode usar os comandos de modo operacional de firewall existentes, como show firewall filter a descapsulação MPLS-over-UDP baseada em filtro.

Por exemplo:

user@host >show firewall filter Decap_Filter Filter: Decap_Filter Counters: Name Bytes Packets UDP_PKTS 16744 149 def_pkt 13049 136

Para túneis MPLS sobre UDP unidirecionais:

-

Apenas o endereço IPv4 é suportado como cabeçalho externo. A decapsulação MPLS-over-UDP baseada em filtro não oferece suporte ao endereço IPv6 no cabeçalho externo.

-

Somente a instância de roteamento padrão é suportada após a descapsulação.

A partir do Junos OS Release 17.1, em roteadores da Série MX com MPCs e MICs, o limite de escala dos túneis MPLS sobre UDP é aumentado.

A partir do Junos Release 19.2R1, em roteadores da Série MX com MPCs e MICs, a arquitetura de operadora de suporte para operadoras (CSC) pode ser implantada com túneis MPLS-over-UDP que transportam tráfego MPLS em túneis IPv4 UDP dinâmicos estabelecidos entre os dispositivos PE da operadora de suporte. Com esse aprimoramento, a vantagem de escala que os túneis MPLS-over-UDP forneceram é ainda maior. O suporte de CSC com o túnel MPLS-over-UDP não é suportado para o túnel IPv6 UDP.

O recurso de túnel dinâmico existente requer configuração estática completa. Atualmente, as informações de túnel recebidas de dispositivos peer em rotas anunciadas são ignoradas. A partir do Junos OS Release 17.4R1, nos roteadores da Série MX, os túneis MPLS-over-UDP dinâmicos baseados em próximo salto são sinalizados usando a comunidade estendida de encapsulamento BGP. A política de exportação do BGP é usada para especificar os tipos de túnel, anunciar as informações do túnel lateral do remetente e analisar e transmitir informações do túnel lateral do receptor. Um túnel é criado de acordo com a comunidade de túneis do tipo recebido.

Vários encapsulamentos de túneis são suportados pelo BGP. Ao receber vários recursos, o túnel dinâmico baseado em next-hop é criado com base na política BGP configurada e na preferência por túneis. A preferência do túnel deve ser consistente em ambas as extremidades do túnel para que o túnel seja configurado. Por padrão, o túnel MPLS-over-UDP é preferido em relação aos túneis GRE. Se a configuração dinâmica de túneis existir, ela tem precedência sobre a comunidade de túneis recebidos.

Ao configurar um túnel MPLS-over-UDP dinâmico baseado em próximo salto, fique ciente das seguintes considerações:

-

Uma sessão do IBGP deve ser configurada entre os dispositivos PE.

-

Um switchover entre os encapsulamentos dinâmicos de túnel (UDP e GRE) baseados no próximo salto é permitido, e isso pode afetar o desempenho da rede em termos dos valores de escala de túnel IP suportados em cada modo.

-

Ter tipos de encapsulamento dinâmico de túnel baseado em próximo salto GRE e UDP para o mesmo destino de túnel leva a uma falha de confirmação.

-

Para túneis MPLS-over-UDP unidirecionais, você deve configurar explicitamente a descapsulação MPLS-over-UDP baseada em filtro no dispositivo PE remoto para que os pacotes sejam encaminhados.

-

O switchover gracioso do mecanismo de roteamento (GRES) é suportado com MPLS-over-UDP, e as bandeiras do tipo de túnel MPLS-over-UDP são unificadas em conformidade com o ISSU e o NSR.

-

Os túneis MPLS-over-UDP são suportados em MX virtual (vMX) no modo Lite.

-

Os túneis MPLS-over-UDP oferecem suporte à criação dinâmica de túneis GRE com base em novos saltos próximos IPv4 mapeados-IPv6.

-

O túnel MPLS-over-UDP é suportado na interoperabilidade com o contrail, onde os túneis MPLS-over-UDP são criados do contrail vRouter para um gateway MX. Para isso, é necessário que a comunidade a seguir seja anunciada na rota do roteador da Série MX até o contrail vRouter:

[edit policy-options community] udp members 0x030c:64512:13;

Em um determinado momento, apenas um tipo de túnel é suportado no contrail vRouter — túneis GRE dinâmicos baseados em próximo salto, túneis MPLS-over-UDP ou VXLAN.

-

Os recursos a seguir não são suportados com a configuração dinâmica de túnel MPLS-over-UDP baseada em próximo salto:

-

Malha automática RSVP

-

Configuração de túnel IPV6 GRE e UDP simples

-

Sistemas lógicos

-

Topologia

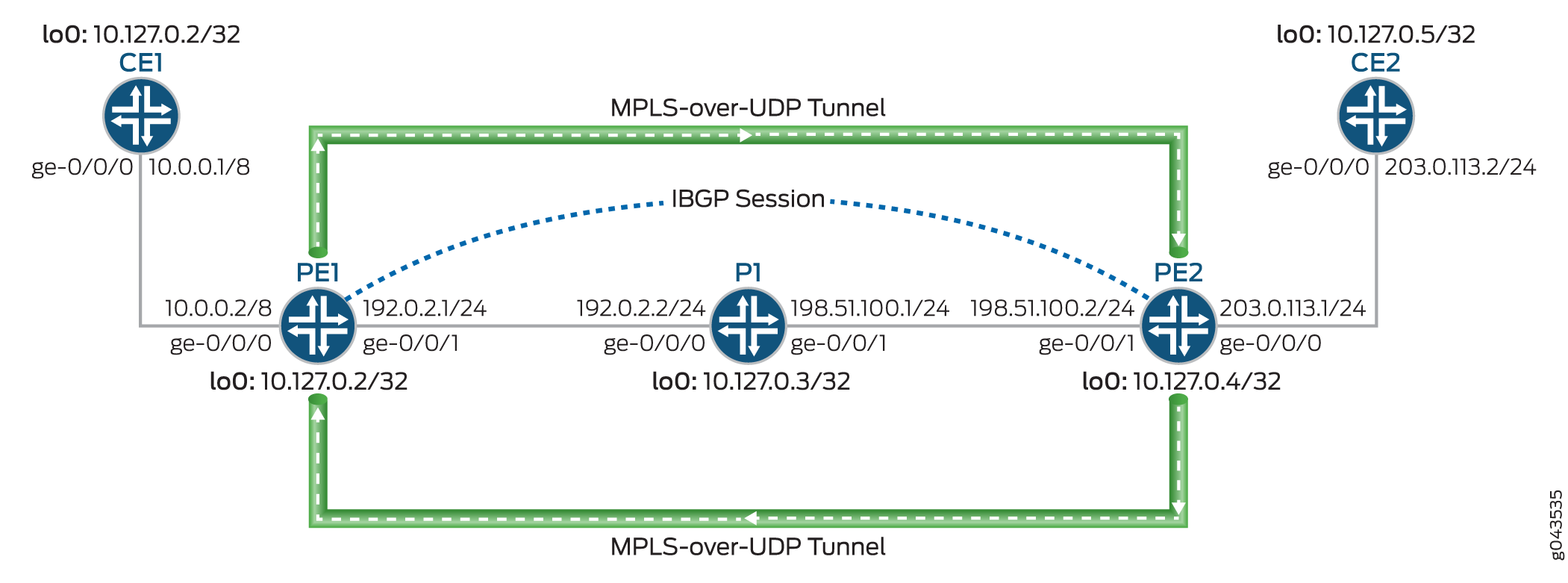

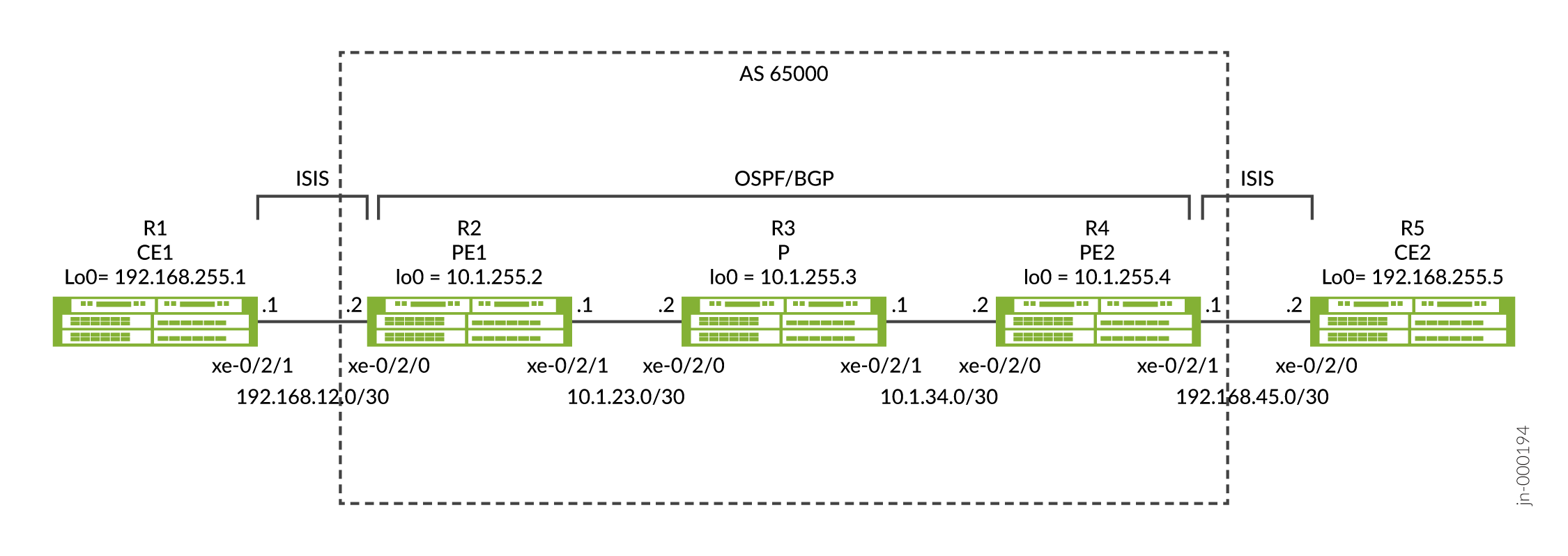

Figura 1 ilustra um cenário VPN de Camada 3 em túneis MPLS sobre UDP dinâmicos. Os dispositivos de borda do cliente (CE), CE1 e CE2, conectam-se a dispositivos de borda de provedor (PE), PE1 e PE2, respectivamente. Os dispositivos PE são conectados a um dispositivo de provedor (Dispositivo P1) e uma sessão interna de BGP (IBGP) interconecta os dois dispositivos PE. Um túnel MPL-over-UDP bidirecional dinâmico baseado em próximo salto é configurado entre os dispositivos PE.

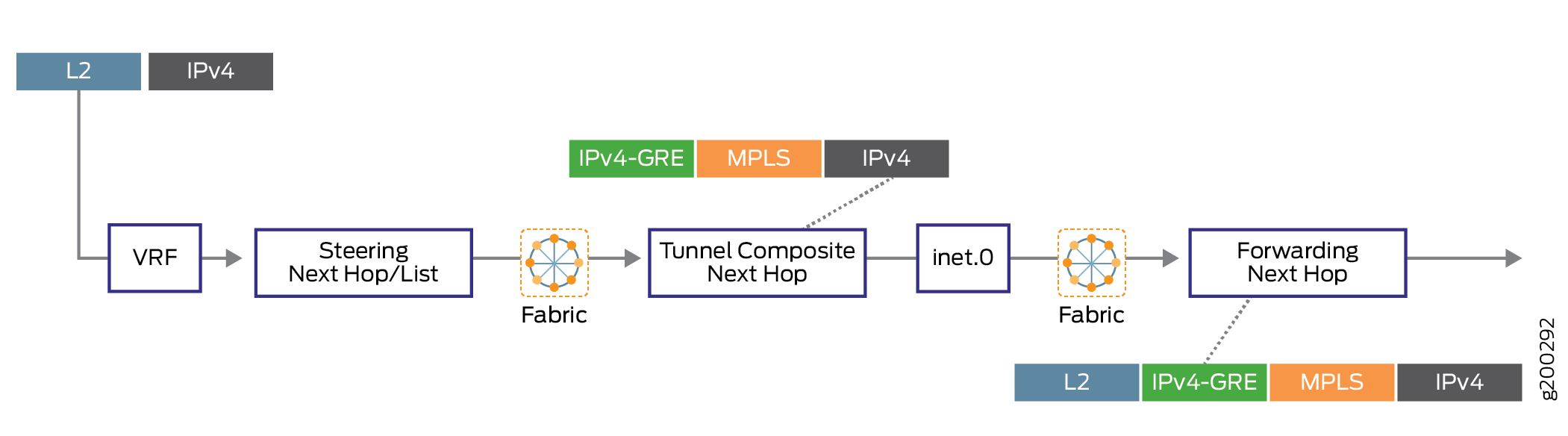

O túnel MPLS-over-UDP é tratado da seguinte forma:

-

Depois que um túnel MPLS-over-UDP é configurado, uma rota de máscara de destino de túnel com um próximo salto composto por túnel é criada para o túnel na tabela de roteamento inet.3. Essa rota de túnel IP só é retirada quando a configuração dinâmica do túnel é excluída.

Os atributos de próximo salto composto do túnel incluem:

-

Quando o próximo salto de VPN de Camada 3 for desativado — endereço de origem e destino, string de encapsulamento e rótulo VPN.

-

Quando a alocação de rótulos de VPN por prefixo e de vpn por prefixo da Camada 3 for ativada, o endereço de origem, o endereço de destino e a string de encapsulamento.

-

Quando o próximo salto de VPN de Camada 3 é habilitado e a alocação de rótulos de VPN por prefixo é desativada — endereço fonte, endereço de destino e string de encapsulamento. A rota neste caso é adicionada à outra tabela de instâncias de roteamento e encaminhamento virtual com uma rota secundária.

-

-

Os dispositivos pe estão interconectados usando uma sessão do IBGP. A rota do IBGP próximo salto para um vizinho BGP remoto é o próximo salto de protocolo, que é resolvido usando a rota de máscara de túnel com o túnel próximo salto.

-

Após o próximo salto de protocolo ser resolvido sobre o próximo salto composto do túnel, são criados próximos saltos indiretos com o encaminhamento de próximos saltos.

-

O próximo salto composto do túnel é usado para encaminhar os próximos saltos da indireto próximo salto.

Configuração

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

CE1

set interfaces ge-0/0/0 unit 0 family inet address 10.0.0.1/8 set interfaces lo0 unit 0 family inet address 10.127.0.1/32 set routing-options router-id 10.127.0.1 set routing-options autonomous-system 65200 set protocols bgp group ce1-pe1 export export-loopback-direct set protocols bgp group ce1-pe1 peer-as 100 set protocols bgp group ce1-pe1 neighbor 10.0.0.2 set policy-options policy-statement export-loopback-direct term term-1 from interface lo0.0 set policy-options policy-statement export-loopback-direct term term-1 from route-filter 10.127.0.1/32 exact set policy-options policy-statement export-loopback-direct term term-1 then accept

CE2

set interfaces ge-0/0/0 unit 0 family inet address 203.0.113.2/24 set interfaces lo0 unit 0 family inet address 10.127.0.5/32 set routing-options router-id 10.127.0.5 set routing-options autonomous-system 65200 set protocols bgp group ce1-pe1 export export-loopback-direct set protocols bgp group ce1-pe1 peer-as 65100 set protocols bgp group ce1-pe1 neighbor 203.0.113.1 set policy-options policy-statement export-loopback-direct term term-1 from interface lo0.0 set policy-options policy-statement export-loopback-direct term term-1 from route-filter 10.127.0.5/32 exact set policy-options policy-statement export-loopback-direct term term-1 then accept

PE1

set interfaces ge-0/0/0 unit 0 family inet address 10.0.0.2/8 set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.127.0.2/32 set routing-options static route 10.33.0/16 next-hop 192.0.2.2 set routing-options router-id 10.127.0.2 set routing-options autonomous-system 65100 set routing-options forwarding-table export pplb set routing-options dynamic-tunnels gre next-hop-based-tunnel set routing-options dynamic-tunnels udp-dyn-tunnel-to-pe2 source-address 10.127.0.2 set routing-options dynamic-tunnels udp-dyn-tunnel-to-pe2 udp set routing-options dynamic-tunnels udp-dyn-tunnel-to-pe2 destination-networks 10.127.0.0/24 set protocols bgp group IBGP type internal set protocols bgp group IBGP local-address 10.127.0.2 set protocols bgp group IBGP family inet-vpn unicast set protocols bgp group IBGP neighbor 10.127.0.4 set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set routing-instances MPLS-over-UDP-PE1 instance-type vrf set routing-instances MPLS-over-UDP-PE1 interface ge-0/0/0.0 set routing-instances MPLS-over-UDP-PE1 route-distinguisher 10.127.0.2:1 set routing-instances MPLS-over-UDP-PE1 vrf-target target:600:1 set routing-instances MPLS-over-UDP-PE1 protocols bgp group pe1-ce1 peer-as 65200 set routing-instances MPLS-over-UDP-PE1 protocols bgp group pe1-ce1 neighbor 10.0.0.1 as-override

P1

set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.2/24 set interfaces ge-0/0/0 unit 0 family mpls set interfaces ge-0/0/1 unit 0 family inet address 198.51.100.1/24 set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.127.0.3/32 set routing-options router-id 10.127.0.3 set routing-options autonomous-system 65100 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive

PE2

set interfaces ge-0/0/0 unit 0 family inet address 203.0.113.1/24 set interfaces ge-0/0/1 unit 0 family inet address 198.51.100.2/24 set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.127.0.4/8 set routing-options nonstop-routing set routing-options router-id 10.127.0.4 set routing-options autonomous-system 65100 set routing-options forwarding-table export pplb set routing-options dynamic-tunnels udp-dyn-tunnel-to-pe1 source-address 10.127.0.4 set routing-options dynamic-tunnels udp-dyn-tunnel-to-pe1 udp set routing-options dynamic-tunnels udp-dyn-tunnel-to-pe1 destination-networks 10.127.0.0/24 set protocols bgp group IBGP type internal set protocols bgp group IBGP local-address 10.127.0.4 set protocols bgp group IBGP family inet-vpn unicast set protocols bgp group IBGP neighbor 10.127.0.2 set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set routing-instances MPLS-over-UDP-PE2 instance-type vrf set routing-instances MPLS-over-UDP-PE2 interface ge-0/0/0.0 set routing-instances MPLS-over-UDP-PE2 route-distinguisher 10.127.0.4:1 set routing-instances MPLS-over-UDP-PE2 vrf-target target:600:1 set routing-instances MPLS-over-UDP-PE2 protocols bgp group ebgp peer-as 65200 set routing-instances MPLS-over-UDP-PE2 protocols bgp group ebgp neighbor 203.0.113.2 as-override

Procedimento

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o dispositivo PE1:

-

Configure as interfaces do dispositivo, incluindo a interface de loopback do dispositivo.

[edit interfaces] user@PE1# set ge-0/0/0 unit 0 family inet address 10.0.0.2/8 user@PE1# set ge-0/0/1 unit 0 family inet address 192.0.2.1/24 user@PE1# set ge-0/0/1 unit 0 family mpls user@PE1# set lo0 unit 0 family inet address 10.127.0.2/8

-

Configure uma rota estática para rotas do Dispositivo PE1 com o dispositivo P1 como destino de próximo salto.

[edit routing-options] user@PE1# set static route 10.33.0.0/16 next-hop 192.0.2.2

-

Configure o ID do roteador e o número do sistema autônomo para o Dispositivo PE1.

[edit routing-options] user@PE1# set router-id 10.127.0.2 user@PE1# set autonomous-system 65100

-

(somente na Série PTX) Configure o controle de políticas para resolver a rota dinâmica de túnel MPLS-over-UDP em prefixos selecionados.

[edit routing-options dynamic-tunnels] user@PTX-PE1# set forwarding-rib inet.0 inet-import dynamic-tunnel-fwd-route-import

-

(somente na Série PTX) Configure a política de importação de entrada para resolver rotas dinâmicas de destino de túneis.

[edit policy-options] user@PTX-PE1# set policy-statement dynamic-tunnel-fwd-route-import term 1 from route-filter 10.127.0.4/32 exact user@PTX-PE1# set policy-statement dynamic-tunnel-fwd-route-import term 1 then accept user@PTX-PE1# set policy-options policy-statement dynamic-tunnel-fwd-route-import then reject

-

Configure o peering do IBGP entre os dispositivos PE.

[edit protocols] user@PE1# set bgp group IBGP type internal user@PE1# set bgp group IBGP local-address 10.127.0.2 user@PE1# set bgp group IBGP family inet-vpn unicast user@PE1# set bgp group IBGP neighbor 10.127.0.4

-

Configure o OSPF em todas as interfaces do Dispositivo PE1, excluindo a interface de gerenciamento.

[edit protocols] user@PE1# set ospf area 0.0.0.0 interface ge-0/0/1.0 user@PE1# set ospf area 0.0.0.0 interface lo0.0 passive

-

Habilite a configuração dinâmica de túnel GRE baseada em próximo salto no Dispositivo PE1.

Nota:Essa etapa é necessária apenas para ilustrar a diferença de implementação entre túneis GRE dinâmicos baseados em next-hop e túneis MPLS-over-UDP.

[edit routing-options] user@PE1# set dynamic-tunnels gre next-hop-based-tunnel

-

Configure os parâmetros de túnel MPLS-over-UDP do Dispositivo PE1 ao Dispositivo PE2.

[edit routing-options] user@PE1# set dynamic-tunnels udp-dyn-tunnel-to-pe2 source-address 10.127.0.2 user@PE1# set dynamic-tunnels udp-dyn-tunnel-to-pe2 udp user@PE1# set dynamic-tunnels udp-dyn-tunnel-to-pe2 destination-networks 10.127.0.0/24

-

Configure uma instância de roteamento VRF no Dispositivo PE1 e outros parâmetros de instância de roteamento.

[edit routing-instances] user@PE1# set MPLS-over-UDP-PE1 instance-type vrf user@PE1# set MPLS-over-UDP-PE1 interface ge-0/0/0.0 user@PE1# set MPLS-over-UDP-PE1 route-distinguisher 10.127.0.2:1 user@PE1# set MPLS-over-UDP-PE1 vrf-target target:600:1

-

Habilite o BGP na configuração da instância de roteamento para peering com o dispositivo CE1.

[edit routing-instances] user@PE1# set MPLS-over-UDP-PE1 protocols bgp group pe1-ce1 peer-as 65200 user@PE1# set MPLS-over-UDP-PE1 protocols bgp group pe1-ce1 neighbor 10.0.0.1 as-override

Resultados

A partir do modo de configuração, confirme sua configuração entrando noshow interfaces, show routing-optionsshow protocolse show routing-instances comandos. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

user@PE1# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.0.0.2/8;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 10.127.0.2/32;

}

}

}

user@PE1# show routing-options

static {

route 10.33.0.0/16 next-hop 192.0.2.2;

}

router-id 10.127.0.2;

autonomous-system 65100;

forwarding-table {

export pplb;

}

dynamic-tunnels {

gre next-hop-based-tunnel;

udp-dyn-tunnel-to-pe2 {

source-address 10.127.0.2;

udp;

destination-networks {

10.127.0.0/24;

}

}

}

user@PE1# show protocols

bgp {

group IBGP {

type internal;

local-address 10.127.0.2;

family inet-vpn {

unicast;

}

neighbor 10.127.0.4;

}

}

ospf {

area 0.0.0.0 {

interface ge-0/0/1.0;

interface lo0.0 {

passive;

}

}

}

user@PE1# show routing-instances

MPLS-over-UDP-PE1 {

instance-type vrf;

interface ge-0/0/0.0;

route-distinguisher 10.127.0.2:1;

vrf-target target:600:1;

protocols {

bgp {

group pe1-ce1 {

peer-as 65200;

neighbor 10.0.0.1 {

as-override;

}

}

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Confirme se a configuração está funcionando corretamente.

- Verificando a conexão entre dispositivos PE

- Verifique as rotas dinâmicas de túnel no dispositivo PE1

- Verifique as rotas dinâmicas de túnel no dispositivo PE2

- Verificando se as rotas têm a bandeira de indireto-próximo salto esperada

Verificando a conexão entre dispositivos PE

Propósito

Verifique o status de peering BGP entre o Dispositivo PE1 e o Dispositivo PE2 e as rotas BGP recebidas do Dispositivo PE2.

Ação

Do modo operacional, execute e show bgp summaryshow route receive-protocol bgp ip-address table bgp.l3vpn.0 comandos.

user@PE1> show bgp summary

Groups: 2 Peers: 2 Down peers: 0

Table Tot Paths Act Paths Suppressed History Damp State Pending

bgp.l3vpn.0

2 2 0 0 0 0

Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped...

10.127.0.4 65100 139 136 0 0 58:23 Establ

bgp.l3vpn.0: 2/2/2/0

MPLS-over-UDP-PE1.inet.0: 2/2/2/0

10.10.0.1 65200 135 136 0 0 58:53 Establ

MPLS-over-UDP-PE1.inet.0: 1/1/1/0user@PE1> show route receive-protocol bgp 10.127.0.4 table bgp.l3vpn.0 bgp.l3vpn.0: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden) Prefix Nexthop MED Lclpref AS path 10.127.0.4:1:127.0.0.5/8 * 10.127.0.4 65100 65200 I

Significado

-

Na primeira saída, o estado de sessão bgp é

Establ, o que significa que a sessão está ativa e os dispositivos PE são peered. -

Na segunda saída, o Dispositivo PE1 aprendeu uma rota BGP do Dispositivo PE2.

Verifique as rotas dinâmicas de túnel no dispositivo PE1

Propósito

Verifique as rotas na tabela de roteamento inet.3 e as informações dinâmicas do banco de dados do túnel no Dispositivo PE1.

Ação

A partir do modo operacional, execute o show route table inet.3, show dynamic-tunnels database terseshow dynamic-tunnels databasee show dynamic-tunnels database summary comandos.

user@PE1> show route table inet.3

inet.3: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.127.0.0/24 *[Tunnel/300] 00:21:18

Tunnel

127.0.0.4/8 *[Tunnel/300] 00:21:18

Tunnel Compositeuser@PE1> show dynamic-tunnels database terse Table: inet.3 Destination-network: 10.127.0.0/24 Destination Source Next-hop Type Status 10.127.0.4/8 10.127.0.2 0xb395b10 nhid 613 udp Up

user@PE1> show dynamic-tunnels database

Table: inet.3

. . .

Tunnel to: 10.127.0.4/32

Reference count: 2

Next-hop type: UDP

Source address: 10.127.0.2 Tunnel Id: 2

Next hop: tunnel-composite, 0xb395b10, nhid 613

VPN Label: Push 299776 Reference count: 3

Traffic Statistics: Packets 0, Bytes 0

State: Upuser@PE1> show dynamic-tunnels database summary Dynamic Tunnels, Total 1 displayed GRE Tunnel: Active Tunnel Mode, Next Hop Base IFL Based, Total 0 displayed, Up 0, Down 0 Nexthop Based, Total 0 displayed, Up 0, Down 0 RSVP Tunnel: Total 0 displayed UDP Tunnel: Total 1 displayed, Up 1, Down 0

Significado

-

Na primeira saída, porque o Dispositivo PE1 está configurado com o túnel MPLS-over-UDP, uma rota de tunelamento é criada para a entrada da tabela de roteamento inet.3.

-

Nas saídas restantes, o túnel MPLS-over-UDP é exibido com o tipo de encapsulamento de túnel, parâmetros de próximo salto do túnel e status do túnel.

Verifique as rotas dinâmicas de túnel no dispositivo PE2

Propósito

Verifique as rotas na tabela de roteamento inet.3 e as informações dinâmicas do banco de dados do túnel no Dispositivo PE2.

Ação

Do modo operacional, execute o show route table inet.3e os show dynamic-tunnels database terse comandos.

user@PE2> show route table inet.3

inet.3: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.127.0.0/24 *[Tunnel/300] 00:39:31

Tunnel

10.127.0.2/32 *[Tunnel/300] 00:24:53

Tunnel Compositeuser@PE1> show dynamic-tunnels database terse Table: inet.3 Destination-network: 127.0.0.0/8 Destination Source Next-hop Type Status 10.127.0.2/32 10.127.0.4 0xb395450 nhid 615 udp Up

Significado

As saídas mostram a criação de túneis MPLS-over-UDP e a ID de próximo salto atribuída como interface de próximo salto, semelhante ao Dispositivo PE1.

Verificando se as rotas têm a bandeira de indireto-próximo salto esperada

Propósito

Verifique se o DISPOSITIVO PE1 e o Dispositivo PE2 estão configurados para manter o próximo salto indireto para encaminhar a ligação de próximo salto na tabela de encaminhamento do Mecanismo de encaminhamento de pacotes.

Ação

A partir do modo operacional, execute o show krt indirect-next-hop comando no Dispositivo PE1 e dispositivo PE2.

user@PE1> show krt indirect-next-hop

Indirect Nexthop:

Index: 1048574 Protocol next-hop address: 10.127.0.4

RIB Table: bgp.l3vpn.0

Label: Push 299776

Policy Version: 1 References: 1

Locks: 3 0xb2ab630

Flags: 0x0

INH Session ID: 0x0

INH Version ID: 0

Ref RIB Table: unknown

Tunnel type: UDP, Reference count: 3, nhid: 613

Destination address: 10.127.0.4, Source address: 10.127.0.2

Tunnel id: 2, VPN Label: Push 299776, TTL action: prop-ttl

IGP FRR Interesting proto count : 1

Chain IGP FRR Node Num : 1

IGP Resolver node(hex) : 0xb3c70dc

IGP Route handle(hex) : 0xb1ae688 IGP rt_entry protocol : Tunnel

IGP Actual Route handle(hex) : 0x0 IGP Actual rt_entry protocol : Anyuser@PE2> show krt indirect-next-hop

Indirect Nexthop:

Index: 1048575 Protocol next-hop address: 10.127.0.2

RIB Table: bgp.l3vpn.0

Label: Push 299776

Policy Version: 1 References: 2

Locks: 3 0xb2ab740

Flags: 0x0

INH Session ID: 0x0

INH Version ID: 0

Ref RIB Table: unknown

Tunnel type: UDP, Reference count: 3, nhid: 615

Destination address: 10.127.0.2, Source address: 10.127.0.4

Tunnel id: 1, VPN Label: Push 299776, TTL action: prop-ttl

IGP FRR Interesting proto count : 2

Chain IGP FRR Node Num : 1

IGP Resolver node(hex) : 0xb3d3a28

IGP Route handle(hex) : 0xb1ae634 IGP rt_entry protocol : Tunnel

IGP Actual Route handle(hex) : 0x0 IGP Actual rt_entry protocol : AnySignificado

As saídas mostram que um túnel MPLS-over-UDP dinâmico baseado em próximo salto é criado entre os dispositivos PE.

Solução de problemas

Para solucionar problemas dos túneis dinâmicos baseados no próximo salto, veja:

Comandos de solução de problemas

Problema

A configuração dinâmica de túnel MPLS-over-UDP baseada em próximo salto não está surtindo efeito.

Solução

Para solucionar problemas da configuração de túnel MPLS-over-UDP baseada em próximo salto, use os seguintes traceroute comandos na hierarquia de [edit routing-options dynamic-tunnels] declaração:

-

traceoptions file file-name -

traceoptions file size file-size -

traceoptions flag all

Por exemplo:

[edit routing-options dynamic-tunnels]

traceoptions {

file udp_dyn_pe1.wri size 4294967295;

flag all;

}

Proteção anti-Spoofing para visão geral de túneis dinâmicos baseados em next-hop

Com o aumento da implantação de túneis IP de alta escala em data centers, há a necessidade de adicionar medidas de segurança que permitam aos usuários limitar o tráfego malicioso de máquinas virtuais comprometidas (VMs). Um possível ataque é a injeção de tráfego em uma VPN arbitrária do cliente de um servidor comprometido através do roteador de gateway. Nesses casos, verificações anti-spoofing em túneis IP garantem que apenas fontes legítimas estão injetando tráfego em data centers de seus túneis IP designados.

Os túneis ip dinâmicos baseados em next-hop criam um próximo salto composto de túnel para cada túnel dinâmico criado no dispositivo. Como os túneis dinâmicos baseados em next-hop removem a dependência de interfaces físicas para cada novo túnel dinâmico configurado, a configuração de túneis dinâmicos baseados em next-hop oferece uma vantagem escalonante sobre o número de túneis dinâmicos que podem ser criados em um dispositivo. A partir do Junos OS Release 17.1, recursos anti-spoofing para túneis IP dinâmicos baseados em next-hop são fornecidos para túneis dinâmicos baseados em next-hop. Com esse aprimoramento, uma medida de segurança é implementada para evitar a injeção de tráfego em uma VPN do cliente arbitrária de um servidor comprometido através do roteador de gateway.

O anti-spoofing é implementado usando verificações de encaminhamento de caminho reverso no Mecanismo de encaminhamento de pacotes. As verificações são implementadas para o tráfego que passa pelo túnel até a instância de roteamento. Atualmente, quando o roteador de gateway recebe tráfego de um túnel, apenas o destino nos procura e o pacote é encaminhado de acordo. Quando a proteção anti-spoofing é habilitada, o roteador de gateway também faz uma busca de endereço fonte do cabeçalho IP do pacote de encapsulamento na VPN, além da busca pelo destino do túnel. Isso garante que fontes legítimas estejam injetando tráfego por meio de seus túneis IP designados. Como resultado, a proteção anti-spoofing garante que o tráfego do túnel seja recebido de uma fonte legítima nos túneis designados.

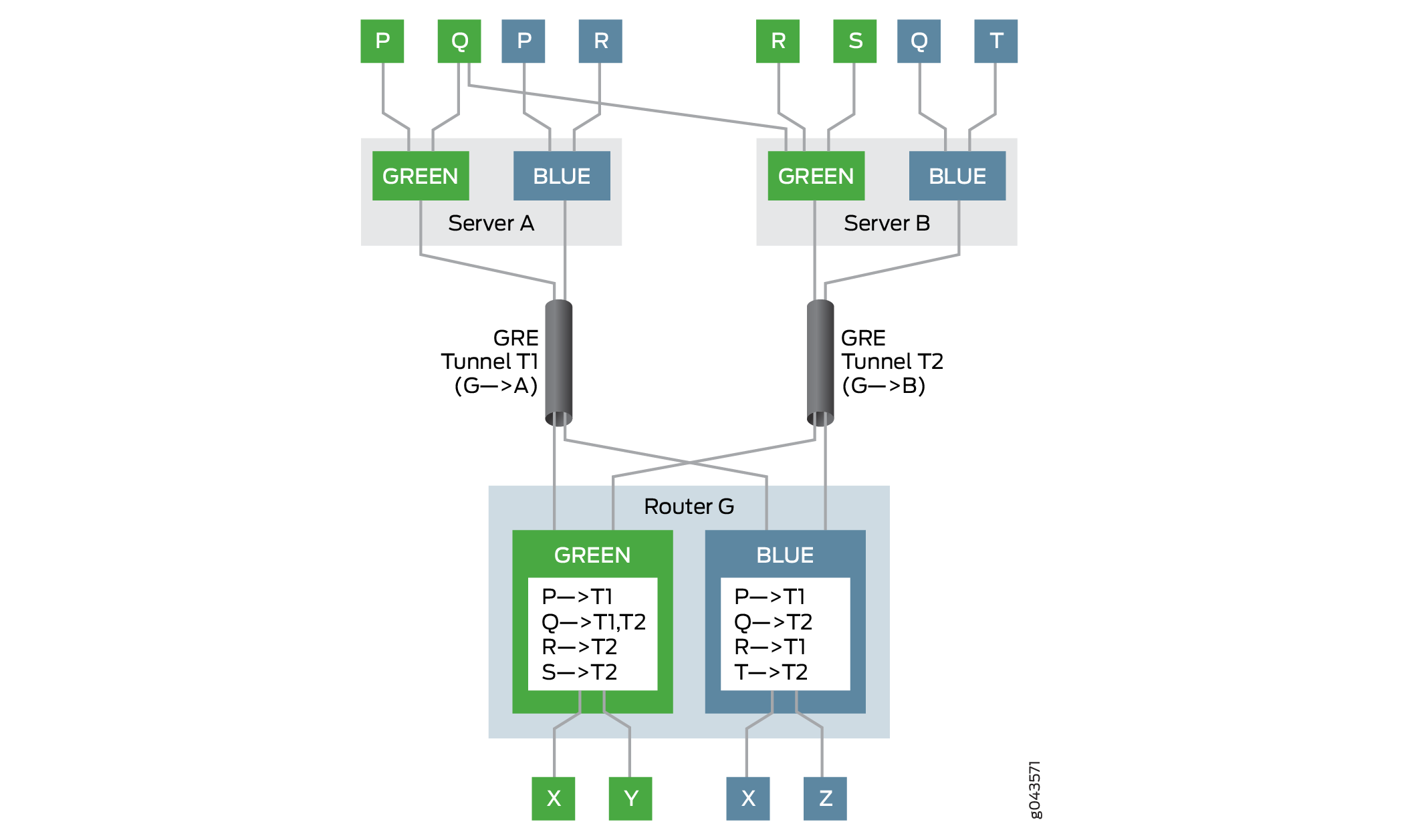

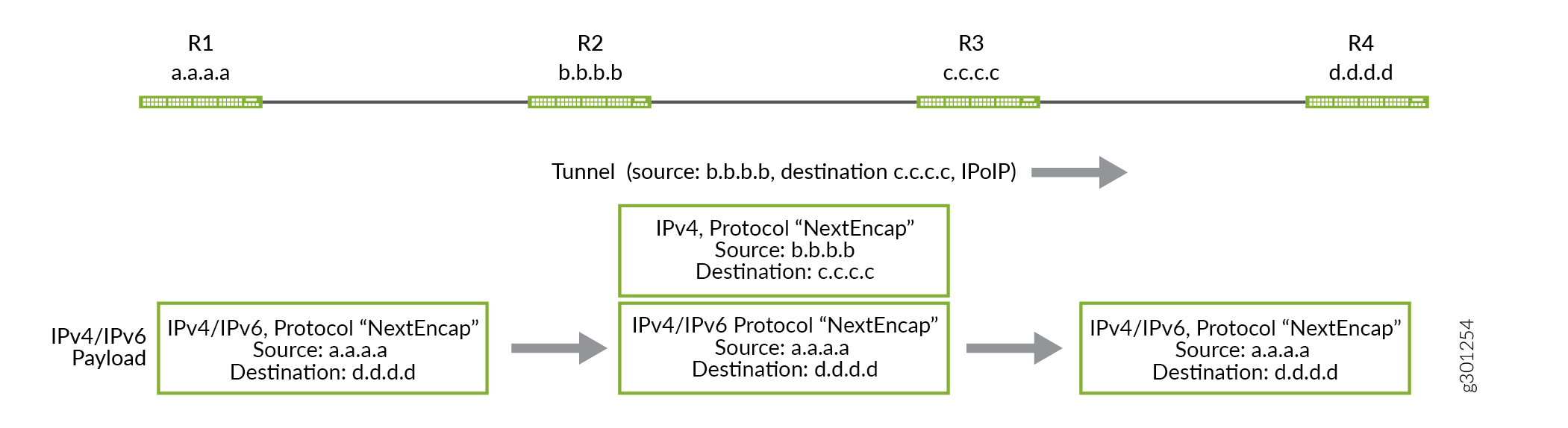

Figura 2 ilustra uma topologia de amostra com os requisitos para proteção anti-spoofing.

Neste exemplo, o roteador de gateway é o Roteador G. O roteador G tem duas VPNs — Verde e Azul. Os dois servidores, Server A e Server B, podem alcançar as VPNs verdes e azuis no Roteador G pelos túneis dinâmicos T1 e T2, respectivamente. Vários hosts e máquinas virtuais (P, Q, R, S e T) conectados aos servidores podem alcançar as VPNs através do roteador de gateway, o Roteador G. O Roteador G tem as tabelas de roteamento e encaminhamento virtual (VRF) para VPNs verdes e azuis, cada uma povoada com as informações de acessibilidade para as máquinas virtuais nessas VPNs.

Por exemplo, na VPN Green, o Roteador G usa o túnel T1 para alcançar o host P, o túnel T2 para chegar aos hosts R e S, e o balanceamento de carga é feito entre os túneis T1 e T2 para chegar ao host Q multihomed. Na VPN Azul, o Roteador G usa o túnel T1 para alcançar hosts P e R, e o túnel T2 para chegar aos hosts Q e T.

A verificação passa para o encaminhamento do caminho inverso quando:

Um pacote vem de uma fonte legítima em seu túnel designado.

Host P em VPN Green envia um pacote para hospedar X usando o túnel T1. Como o Roteador G pode alcançar o host P através do túnel T1, ele permite que o pacote passe e encaminhe o pacote para hospedar X.

Um pacote vem de uma fonte multihomed em seus túneis designados.

O Host Q em VPN Green é multihomed nos servidores A e B, e pode chegar ao Roteador G através dos túneis T1 e T2. O Host Q envia um pacote para hospedar Y usando o túnel T1, e um pacote para hospedar X usando o túnel T2. Como o Roteador G pode alcançar o host Q através dos túneis T1 e T2, ele permite que os pacotes passem e os encaminhem para hosts Y e X, respectivamente.

As VPNs de camada 3 não têm a proteção anti-spoofing habilitada por padrão. Para permitir o anti-spoofing para túneis dinâmicos baseados em next-hop, inclua a ip-tunnel-rpf-check declaração no nível hierárquico [edit routing-instances routing-instance-name routing-options forwarding-table] . A verificação de encaminhamento de caminho inverso é aplicada apenas à instância de roteamento VRF. O modo padrão está definido para strict, onde o pacote que vem de uma fonte em um túnel não fornecido não passa na verificação. O ip-tunnel-rpf-check modo pode ser definido como loose, quando a verificação de encaminhamento do caminho inverso falha quando o pacote vem de uma fonte inexistente. Um filtro de firewall opcional pode ser configurado sob a ip-tunnel-rpf-check declaração para contar e registrar os pacotes que falharam na verificação de encaminhamento do caminho inverso.

A saída de amostra a seguir mostra uma configuração anti-spoofing:

[edit routing-instances routing-instance-name routing-options forwarding-table]

ip-tunnel-rpf-check {

mode loose;

fail-filter filter-name;

}

Considere as seguintes diretrizes ao configurar a proteção anti-spoofing para túneis dinâmicos baseados em next-hop:

A proteção anti-spoofing pode ser habilitada apenas para túneis IPv4 e tráfego de dados IPv4. Os recursos anti-spoofing não são suportados em túneis IPv6 e tráfego de dados IPv6.

O anti-spoofing para túneis dinâmicos baseados em next-hop pode detectar e evitar uma máquina virtual comprometida (verificação de encaminhamento de caminho reverso de fonte interna), mas não um servidor comprometido que é falsificação de rótulos.

Os túneis IP baseados em próximo salto podem se originar e terminar em uma tabela de roteamento inet.0.

A proteção anti-spoofing é eficaz quando a instância de roteamento VRF tem interfaces comutada por rótulos (LSIs) (usando as

vrf-table-labelinterfaces de túnel virtual (VT) ou túnel virtual. Comper-next-hoprótulo na instância de roteamento VRF, a proteção anti-spoofing não é suportada.É

rpf fail-filteraplicável apenas ao pacote IP interno.Habilitar verificações anti-spoofing não afeta o limite de escala dos túneis dinâmicos baseados em next-hop em um dispositivo.

A utilização de recursos do sistema com proteção anti-spoofing habilitada para a instância de roteamento VRF é um pouco maior do que a utilização de túneis dinâmicos baseados em next-hop sem a proteção anti-spoofing habilitada.

A proteção anti-spoofing requer verificações adicionais de endereço IP de origem, o que tem impacto mínimo no desempenho da rede.

O switchover gracioso do mecanismo de roteamento (GRES) e a atualização de software em serviço (ISSU) são suportados com proteção anti-spoofing.

Exemplo: Configuração da proteção anti-spoofing para túneis dinâmicos baseados em next-hop

Este exemplo mostra como configurar verificações de encaminhamento de caminho reverso para a instância de roteamento e encaminhamento virtual (VRF) para permitir a proteção anti-spoofing para túneis dinâmicos baseados em next-hop. As verificações garantem que fontes legítimas estão injetando tráfego através de seus túneis IP designados.

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:

Três roteadores da Série MX com MICs, cada um conectado a um dispositivo host.

Junos OS Release 17.1 ou posterior em um ou todos os roteadores.

Antes de começar:

Habilite a configuração dos serviços de túnel no Concentrador PIC Flexível.

Configure as interfaces do roteador.

Configure o ID do roteador e atribua um número de sistema autônomo para o roteador.

Estabeleça uma sessão BGP interna (IBGP) com os endpoints do túnel.

Configure o RSVP em todos os roteadores.

Configure o OSPF ou qualquer outro protocolo de gateway interior em todos os roteadores.

Configure dois túneis de IP dinâmicos baseados em next-hop entre os dois roteadores.

Configure uma instância de roteamento VRF para cada conexão de roteador para host.

Visão geral

A partir do Junos OS Release 17.1, recursos anti-spoofing são adicionados a túneis IP dinâmicos baseados em next-hop, onde são implementadas verificações para o tráfego que passa pelo túnel até a instância de roteamento usando o encaminhamento de caminho inverso no Mecanismo de encaminhamento de pacotes.

Atualmente, quando o roteador de gateway recebe tráfego de um túnel, apenas a busca pelo endereço de destino é feita antes do encaminhamento. Com a proteção anti-spoofing, o roteador de gateway faz uma busca de endereço de origem do cabeçalho IP de pacotes de encapsulamento na VPN para garantir que fontes legítimas estão injetando tráfego através de seus túneis IP designados. Isso é chamado de modo rigoroso e é o comportamento padrão da proteção anti-spoofing. Para passar o tráfego de túneis não assinados, a verificação de encaminhamento do caminho inverso é habilitada no modo de perda. Para tráfego recebido de fontes inexistentes, a verificação de encaminhamento do caminho inverso falha tanto para os modos rigorosos quanto soltos.

O anti-spoofing é suportado em instâncias de roteamento VRF. Para permitir o anti-spoofing para túneis dinâmicos, inclua a ip-tunnel-rpf-check declaração no nível de [edit routing-instances routing-instance-name routing-options forwarding-table] hierarquia.

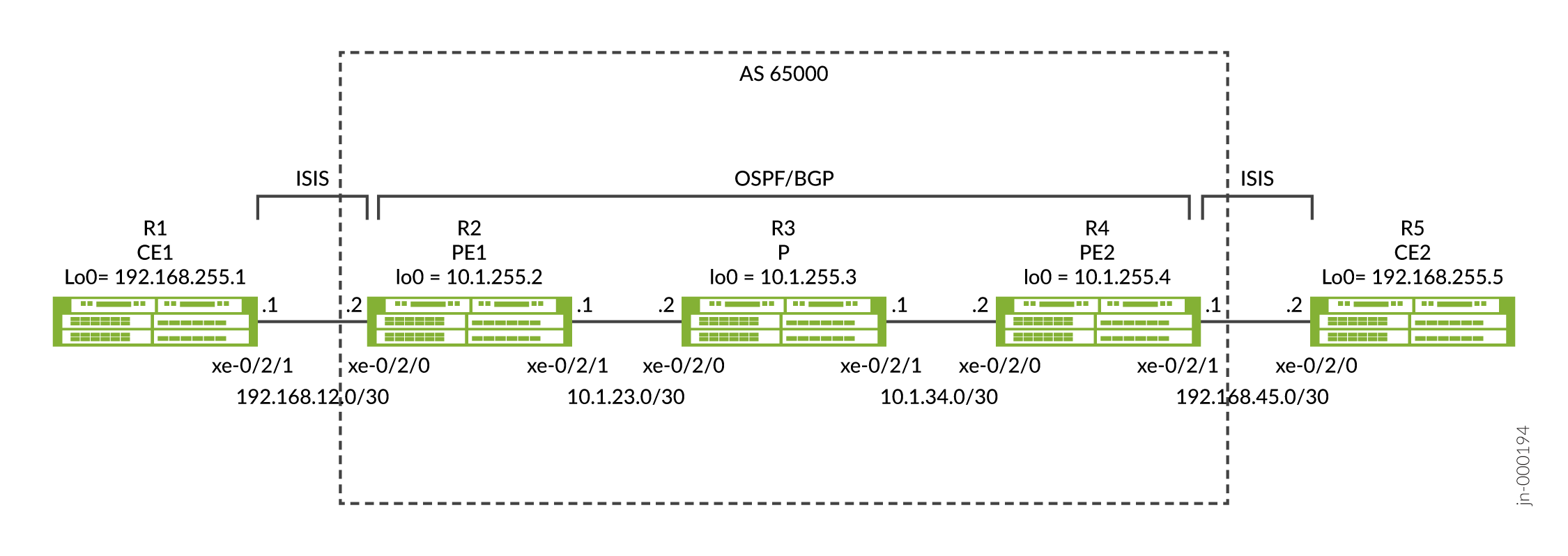

Topologia

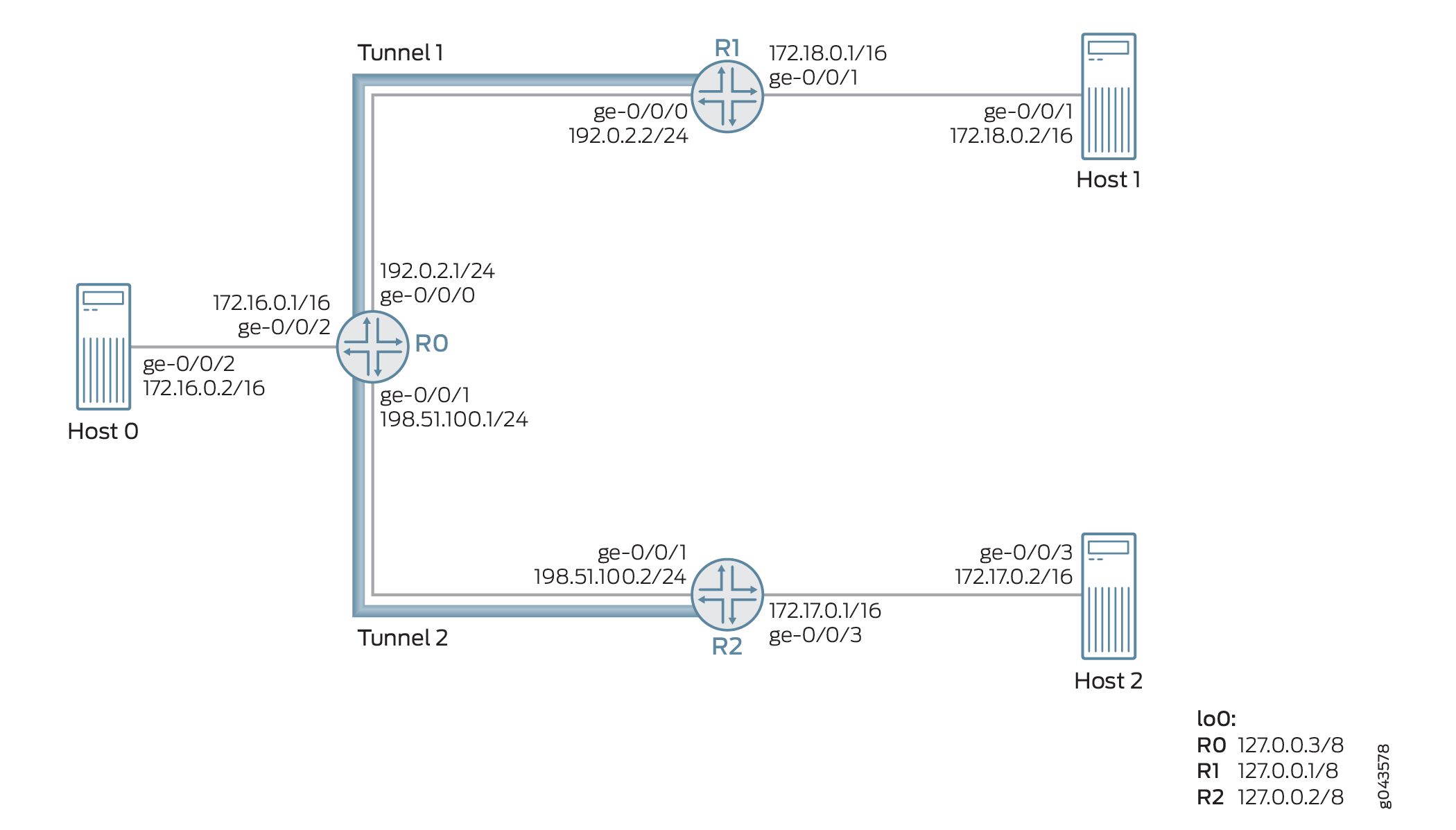

Figura 3 ilustra uma topologia de rede de amostra habilitada com proteção anti-spoofing. Os roteadores R0, R1 e R2 estão conectados aos hosts Host0, Host1 e Host2, respectivamente. Dois túneis dinâmicos de encapsulamento de roteamento genérico (GRE), Túnel 1 e Túnel 2 – conecte o Roteador R0 com roteadores R1 e R2, respectivamente. A instância de roteamento VRF está sendo executada entre cada roteador e seus dispositivos de host conectados.

Tomando como exemplo, três pacotes (Pacotes A, B e C) são recebidos no Roteador 0 do Roteador R2 através do túnel GRE dinâmico (Túnel 2) com base no próximo salto. O endereço IP de origem desses pacotes é 172.17.0.2 (Pacote A), 172.18.0.2 (Pacote B) e 172.20.0.2 (Pacote C).

O endereço IP de origem dos pacotes A e B pertencem ao Host 2 e Host 1, respectivamente. O pacote C é um túnel de origem inexistente. O túnel designado neste exemplo é o Túnel 2, e o túnel não designado é o Túnel 1. Portanto, os pacotes são processados da seguinte forma:

Packet A— Como a fonte vem de um túnel designado (Túnel 2), o Pacote A passa pela verificação de encaminhamento do caminho inverso e é processado para encaminhamento pelo Túnel 2.

Packet B— Como a fonte vem do Túnel 1, que é um túnel não indesinado, por padrão, o Packet B falha na verificação de encaminhamento do caminho inverso no modo rigoroso. Se o modo solto estiver habilitado, o Pacote B pode ser encaminhado.

Packet C— Como a fonte é uma fonte de túnel inexistente, o Packet C falha na verificação do encaminhamento do caminho inverso e o pacote não é encaminhado.

Configuração

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

Roteador R0

set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/1 unit 0 family inet address 198.51.100.1/24 set interfaces ge-0/0/2 vlan-tagging set interfaces ge-0/0/2 unit 0 vlan-id 1 set interfaces ge-0/0/2 unit 0 family inet address 172.16.0.1/16 set interfaces lo0 unit 0 family inet address 10.1.1.1/32 set routing-options router-id 10.1.1.1 set routing-options autonomous-system 100 set routing-options dynamic-tunnels gre next-hop-based-tunnel set routing-options dynamic-tunnels T1 source-address 192.0.2.1 set routing-options dynamic-tunnels T1 gre set routing-options dynamic-tunnels T1 destination-networks 192.0.2.0/24 set routing-options dynamic-tunnels T2 source-address 198.51.100.1 set routing-options dynamic-tunnels T2 gre set routing-options dynamic-tunnels T2 destination-networks 198.51.100.0/24 set protocols rsvp interface all set protocols rsvp interface fxp0.0 disable set protocols bgp group IBGP type internal set protocols bgp group IBGP local-address 10.1.1.1 set protocols bgp group IBGP family inet-vpn unicast set protocols bgp group IBGP neighbor 20.1.1.1 set protocols bgp group IBGP neighbor 30.1.1.1 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface all set routing-instances VPN1 instance-type vrf set routing-instances VPN1 interface ge-0/0/2.0 set routing-instances VPN1 route-distinguisher 100:100 set routing-instances VPN1 vrf-target target:100:1 set routing-instances VPN1 vrf-table-label set routing-instances VPN1 routing-options forwarding-table ip-tunnel-rpf-check mode strict set routing-instances VPN1 protocols bgp group External type external set routing-instances VPN1 protocols bgp group External family inet unicast set routing-instances VPN1 protocols bgp group External peer-as 200 set routing-instances VPN1 protocols bgp group External neighbor 172.16.0.1

Roteador R1

set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.2/24 set interfaces ge-0/0/1 vlan-tagging set interfaces ge-0/0/1 unit 0 vlan-id 2 set interfaces ge-0/0/1 unit 0 family inet address 172.18.0.1/16 set interfaces lo0 unit 0 family inet address 20.1.1.1/32 set routing-options router-id 20.1.1.1 set routing-options autonomous-system 100 set routing-options dynamic-tunnels gre next-hop-based-tunnel set routing-options dynamic-tunnels T1 source-address 192.0.2.2 set routing-options dynamic-tunnels T1 gre set routing-options dynamic-tunnels T1 destination-networks 192.0.2.0/24 set protocols rsvp interface all set protocols rsvp interface fxp0.0 disable set protocols bgp group IBGP type internal set protocols bgp group IBGP local-address 20.1.1.1 set protocols bgp group IBGP family inet-vpn unicast set protocols bgp group IBGP neighbor 30.1.1.1 set protocols bgp group IBGP neighbor 10.1.1.1 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface all set routing-instances VPN2 instance-type vrf set routing-instances VPN2 interface ge-0/0/1.0 set routing-instances VPN2 route-distinguisher 100:200 set routing-instances VPN2 vrf-target target:200:1 set routing-instances VPN2 vrf-table-label

R2

set interfaces ge-0/0/1 unit 0 family inet address 198.51.100.2/24 set interfaces ge-0/0/2 vlan-tagging set interfaces ge-0/0/2 unit 0 vlan-id 3 set interfaces ge-0/0/2 unit 0 family inet address 172.17.0.1/16 set interfaces lo0 unit 0 family inet address 30.1.1.1/32 set routing-options router-id 30.1.1.1 set routing-options autonomous-system 100 set routing-options dynamic-tunnels gre next-hop-based-tunnel set routing-options dynamic-tunnels T2 source-address 198.51.100.2 set routing-options dynamic-tunnels T2 gre set routing-options dynamic-tunnels T2 destination-networks 198.51.100.0/24 set protocols rsvp interface all set protocols rsvp interface fxp0.0 disable set protocols bgp group IBGP type internal set protocols bgp group IBGP local-address 30.1.1.1 set protocols bgp group IBGP family inet-vpn unicast set protocols bgp group IBGP neighbor 20.1.1.1 set protocols bgp group IBGP neighbor 10.1.1.1 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface all set routing-instances VPN3 instance-type vrf set routing-instances VPN3 interface ge-0/0/2.0 set routing-instances VPN3 route-distinguisher 100:300 set routing-instances VPN3 vrf-target target:300:1 set routing-instances VPN3 vrf-table-label

Procedimento

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o Roteador R0:

Configure as interfaces do Roteador R0, incluindo a interface de loopback.

[edit interfaces] user@R0# set ge-0/0/0 unit 0 family inet address 192.0.2.1/24 user@R0# set ge-0/0/1 unit 0 family inet address 198.51.100.1/24 user@R0# set ge-0/0/2 vlan-tagging user@R0# set ge-0/0/2 unit 0 vlan-id 1 user@R0# set ge-0/0/2 unit 0 family inet address 172.16.0.1/16 user@R0# set lo0 unit 0 family inet address 10.1.1.1/32

Atribua o ID do roteador e o número do sistema autônomo para o Roteador R0.

[edit routing-options] user@R0# set router-id 10.1.1.1 user@R0# set autonomous-system 100

Configure o peering do IBGP entre os roteadores.

[edit protocols] user@R0# set bgp group IBGP type internal user@R0# set bgp group IBGP local-address 10.1.1.1 user@R0# set bgp group IBGP family inet-vpn unicast user@R0# set bgp group IBGP neighbor 20.1.1.1 user@R0# set bgp group IBGP neighbor 30.1.1.1

Configure o OSPF em todas as interfaces do Roteador R0, sem a interface de gerenciamento.

[edit protocols] user@R0# set ospf traffic-engineering user@R0# set ospf area 0.0.0.0 interface lo0.0 passive user@R0# set ospf area 0.0.0.0 interface all

Configure o RSVP em todas as interfaces do Roteador R0, sem a interface de gerenciamento.

[edit protocols] user@R0# set rsvp interface all user@R0# set rsvp interface fxp0.0 disable

Habilite a configuração dinâmica de túnel GRE baseada em next-hop no Roteador R0.

[edit routing-options] user@R0# set dynamic-tunnels gre next-hop-based-tunnel

Configure os parâmetros dinâmicos de túnel GRE do Roteador R0 ao Roteador R1.

[edit routing-options] user@R0# set dynamic-tunnels T1 source-address 192.0.2.1 user@R0# set dynamic-tunnels T1 gre user@R0# set dynamic-tunnels T1 destination-networks 192.0.2.0/24

Configure os parâmetros dinâmicos de túnel GRE do Roteador R0 ao Roteador R2.

[edit routing-options] user@R0# set dynamic-tunnels T2 source-address 198.51.100.1 user@R0# set dynamic-tunnels T2 gre user@R0# set dynamic-tunnels T2 destination-networks 198.51.100.0/24

Configure uma instância de roteamento e encaminhamento virtual (VRF) no Roteador R0 e atribua a interface conectada ao Host 1 à instância VRF.

[edit routing-instances] user@R0# set VPN1 instance-type vrf user@R0# set VPN1 route-distinguisher 100:100 user@R0# set VPN1 vrf-target target:100:1 user@R0# set VPN1 vrf-table-label user@R0# set VPN1 interface ge-0/0/2.0

Configure uma sessão BGP externa com o Host 1 para a instância de roteamento VRF.

[edit routing-instances] user@R0# set VPN1 protocols bgp group External type external user@R0# set VPN1 protocols bgp group External family inet unicast user@R0# set VPN1 protocols bgp group External peer-as 200 user@R0# set VPN1 protocols bgp group External neighbor 172.16.0.1

Configure a proteção anti-spoofing para a instância de roteamento VRF no Roteador R0. Isso permite a verificação de encaminhamento de caminho reverso para os túneis dinâmicos baseados em next-hop, T1 e T2, no Roteador 0.

[edit routing-instances] user@R0# set VPN1 routing-options forwarding-table ip-tunnel-rpf-check mode strict

Resultados

A partir do modo de configuração, confirme sua configuração entrando noshow interfaces, show routing-optionsshow protocolse show routing-options comandos. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

user@R0# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 198.51.100.1/24;

}

}

}

ge-0/0/2 {

vlan-tagging;

unit 0 {

vlan-id 1;

family inet {

address 172.16.0.1/16;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.1.1.1/32;

}

}

}

user@R0# show routing-options

router-id 10.1.1.1;

autonomous-system 100;

dynamic-tunnels {

gre next-hop-based-tunnel;

T1 {

source-address 192.0.2.1;

gre;

destination-networks {

192.0.2.0/24;

}

}

T2 {

source-address 198.51.100.1;

gre;

destination-networks {

198.51.100.0/24;

}

}

}

user@R0# show protocols

rsvp {

interface all;

interface fxp0.0 {

disable;

}

}

bgp {

group IBGP {

type internal;

local-address 10.1.1.1;

family inet-vpn {

unicast;

}

neighbor 20.1.1.1;

neighbor 30.1.1.1;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface lo0.0 {

passive;

}

interface all;

}

}

user@R0# show routing-instances

VPN1 {

instance-type vrf;

interface ge-0/0/2.0;

route-distinguisher 100:100;

vrf-target target:100:1;

vrf-table-label;

routing-options {

forwarding-table {

ip-tunnel-rpf-check {

mode strict;

}

}

}

protocols {

bgp {

group External {

type external;

family inet {

unicast;

}

peer-as 200;

neighbor 172.16.0.1;

}

}

}

}

Verificação

Confirme se a configuração está funcionando corretamente.

- Verificando a configuração básica

- Verificação da configuração dinâmica do túnel

- Verificando a configuração da proteção anti-spoofing

Verificando a configuração básica

Propósito

Verifique o status de peering OSPF e BGP entre o roteador R0 e os roteadores R1 e R2.

Ação

Do modo operacional, execute e show ospf neighborshow bgp summarycomandos.

user@R0> show ospf neighbor

Address Interface State ID Pri Dead

192.0.2.2 ge-0/0/0.0 Full 20.1.1.1 128 32

198.51.100.2 ge-0/0/1.0 Full 30.1.1.1 128 32

user@R0> show bgp summary

Groups: 2 Peers: 3 Down peers: 1

Table Tot Paths Act Paths Suppressed History Damp State Pending

bgp.l3vpn.0

0 0 0 0 0 0

Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped...

20.1.1.1 100 182 178 0 0 1:20:27 Establ

bgp.l3vpn.0: 0/0/0/0

30.1.1.1 100 230 225 0 0 1:41:51 Establ

bgp.l3vpn.0: 0/0/0/0

172.16.0.1 200 0 0 0 0 1:42:08 EstablSignificado

As sessões de OSPF e BGP estão em funcionamento entre os roteadores R0, R1 e R2.

Verificação da configuração dinâmica do túnel

Propósito

Verifique o status dos túneis GRE dinâmicos baseados em próximo salto entre o Roteador R0 e os roteadores R1 e R2.

Ação

Do modo operacional, execute o show route table inet.3e os show dynamic-tunnels database terse comandos.

user@R0> show route table inet.3

inet.3: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

192.0.2.0/24 *[Tunnel/300] 01:47:57

Tunnel

192.0.2.2/24 *[Tunnel/300] 01:47:57

Tunnel Composite

198.51.100.0/24 *[Tunnel/300] 01:47:57

Tunnel

198.51.100.2/24 *[Tunnel/300] 01:47:57

Tunnel Compositeuser@R0> show dynamic-tunnels database terse Table: inet.3 Destination-network: 192.0.2.0/24 Destination Source Next-hop Type Status 192.0.2.2/24 192.0.2.1 0xb395e70 nhid 612 gre Up Destination-network: 198.51.100.0/24 Destination Source Next-hop Type Status 198.51.100.2 198.51.100.1 0xb395e70 nhid 612 gre Up

Significado

Os dois túneis GRE dinâmicos baseados em próximo salto, o Túnel 1 e o Túnel 2, estão funcionando.

Verificando a configuração da proteção anti-spoofing

Propósito

Verifique se a verificação de encaminhamento do caminho inverso foi habilitada na instância de roteamento VRF no Roteador R0.

Ação

A partir do modo operacional, execute o show krt table VPN1.inet.0 detail.

user@R0> show krt table VPN1.inet.0 detail

KRT tables:

VPN1.inet.0 : GF: 1 krt-index: 8 ID: 0 kernel-id: 8

flags: (null)

tunnel rpf config data : enable, strict, filter [0], 0x2

tunnel rpf tlv data : enable, strict, filter [0], 0x4

unicast reverse path: disabled

fast-reroute-priority: 0

Permanent NextHops

Multicast : 0 Broadcast : 0

Receive : 0 Discard : 0

Multicast Discard: 0 Reject : 0

Local : 0 Deny : 0

Table : 0Significado

A verificação de encaminhamento de caminho reverso configurada é habilitada na instância de roteamento VRF no modo rigoroso.

Visão geral da localização dinâmica de túneis baseados em next-hop

Os túneis dinâmicos baseados em próximo salto incluem túneis genéricos de encapsulamento de roteamento (GRE) e túneis MPLS-over-UDP. Esses túneis oferecem uma vantagem de escala sobre os túneis baseados em interface. No entanto, ao contrário dos túneis baseados em interface, os túneis dinâmicos baseados em next-hop são de natureza sem âncora, onde as informações de encaminhamento dos túneis são distribuídas para os Mecanismos de encaminhamento de pacotes (PFEs) em todas as placas de linha do dispositivo. Isso limita o número máximo de túneis suportados no dispositivo à capacidade de túnel de uma única placa de linha. Com o suporte para a localização, você pode configurar a localização dinâmica de túneis baseados em next-hop para criar as informações de encaminhamento apenas no PFE de uma placa de linha designada como PFE âncora. Os PFEs nas outras placas de linha do dispositivo têm informações de encaminhamento de estado para direcionar os pacotes para o PFE âncora. Isso oferece uma vantagem de escalabilidade aumentando o número máximo de túneis suportados em um dispositivo.

- Benefícios da localização dinâmica de túneis baseados em next-hop

- Casos de uso para localização dinâmica de túneis baseados em next-hop

- Manuseio de tráfego com localização de túneis dinâmicos baseados em next-hop

- Configuração da localização de túneis dinâmicos baseados em next-hop

- Resolução de problemas localizados de túneis dinâmicos baseados em next-hop

- Recursos sem suporte para a localização de túneis dinâmicos baseados em next-hop

Benefícios da localização dinâmica de túneis baseados em next-hop

Oferece uma vantagem de escalabilidade aumentando o número máximo de túneis suportados em um dispositivo.

Casos de uso para localização dinâmica de túneis baseados em next-hop

Os dispositivos de gateway IPsec que hospedam vários MS-MPC são usados para encerrar túneis IPSec e são necessários para suportar carga moderada. Esse suporte é afetado com o uso de túneis dinâmicos baseados em next-hop quando o limite de escala do dispositivo é atingido. Com a localização de túneis dinâmicos baseados em next-hop, o número máximo de túneis suportados é aumentado, permitindo que o dispositivo acomode mais túneis ao custo de um salto de malha extra.

Para dispositivos de gateway de Internet ou VPN, como um data center virtual de nuvem pública, há a necessidade de que os dispositivos de gateway se comuniquem com um grande número de servidores. Os servidores de data center podem ser alcançados por túneis dinâmicos baseados em next-hop. A propriedade sem âncora dos túneis dinâmicos limita os números gerais de escala do dispositivo. Os dispositivos de gateway hospedam vários MPCs, com demandas de tráfego cada vez maiores. Com a localização dos túneis dinâmicos baseados em próximo salto, os túneis podem ser espalhados pelos MPCs, facilitando assim um aumento no número de escalamento de túneis.

Manuseio de tráfego com localização de túneis dinâmicos baseados em next-hop

Com suporte para a localização, o estado dinâmico do túnel baseado em próximo salto é localizado em um mecanismo âncora de encaminhamento de pacotes, e o outro Mecanismo de encaminhamento de pacotes tem o estado do túnel para direcionar o tráfego para a âncora do túnel.

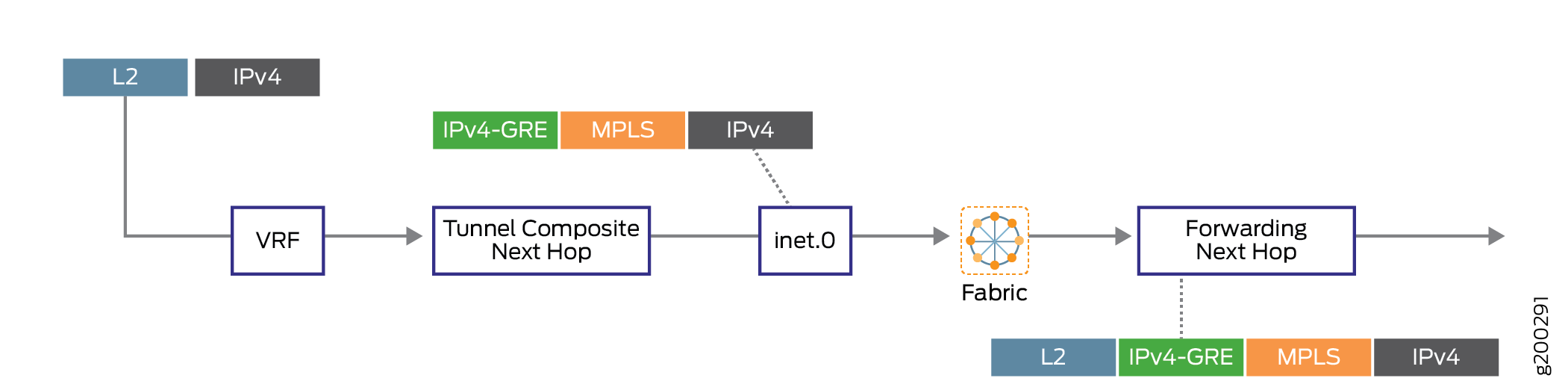

Figura 4 ilustra o caminho de encaminhamento de túneis dinâmicos baseados em next-hop sem localização.

Figura 5 ilustra o caminho de encaminhamento de túneis dinâmicos baseados em next-hop com localização.

Configuração da localização de túneis dinâmicos baseados em next-hop

O suporte à localização pode ser configurado para túneis dinâmicos baseados em next-hop recém-criados, ou para túneis dinâmicos não locais existentes.

- Configurando a localização para novos túneis dinâmicos baseados em next-hop

- Configuração da localização para túneis dinâmicos baseados em next-hop existentes

Configurando a localização para novos túneis dinâmicos baseados em next-hop

A localização de túneis dinâmicos baseados em next-hop usa uma abordagem baseada em políticas para especificar grupos de prefixo. Em outras palavras, as políticas de rota são usadas para aplicar as propriedades de localização aos túneis dinâmicos baseados em next-hop. Os perfis dinâmicos de atributos de túnel são criados e configurados sob opções de roteamento para associação com o grupo de prefixo usando a política.

Criação de perfis dinâmicos de túneis.

O perfil dinâmico do túnel especifica o tipo de túnel e as informações do mecanismo de encaminhamento de pacotes âncora. Vários perfis dinâmicos de túneis podem ser criados para a localização dos túneis dinâmicos. Os valores para o tipo dinâmico de túnel podem ser GRE, UDP ou BGP-SIGNAL.

Embora o BGP-SIGNAL não seja um tipo de túnel válido, ao atribuir o BGP-SIGNAL como tipo de túnel, os túneis criados a partir dos atributos sinalizados pelo BGP são localizados. Ao usar o BGP-SIGNAL, o tipo de túnel é decidido com base no tipo anunciado pelo BGP em seu TLV. Os túneis BGP-SIGNAL são sempre túneis baseados em next-hop. Os túneis GRE criados dinamicamente pelo BGP-SIGNAL são sempre baseados em next-hop, mesmo que o usuário tenha configurado manualmente túneis criados pela GRE para usar IFLs.

O valor do mecanismo de encaminhamento de pacotes âncora é a placa de linha do mecanismo de encaminhamento de pacotes âncora, por exemplo, pfe-x/y/0. Essas informações podem ser visualizadas a partir da

show interfaces terse pfe*saída de comando.Sample Configuration:

[edit routing-options] dynamic-tunnels { dynamic-tunnel-attributes attribute-1 { dynamic-tunnel-type <GRE | UDP | BGP-SIGNAL>; dynamic-tunnel-anchor-pfe pfe-1/0/0; } }Associação do perfil dinâmico do túnel à lista de prefixos.

Configurar uma política com

dynamic-tunnel-attributesa ação associa o túnel dinâmico à lista de prefixo. A ação de políticafrompermite a criação de túnel com atributos especificados para qualquer condição de correspondência, como uma faixa de prefixo, comunidade ou endereço fonte de rotas BGP, etc.Sample configuration:

[edit policy-options] policy-statement policy-name { term term { from { <route-filter | next-hop | community>>; } then { dynamic-tunnel-attributes <attribute-name>; } } }Incluindo a política de túnel sob a política de exportação da tabela de encaminhamento.

Após a configuração da política, ela está incluída na política de exportação da tabela de encaminhamento para a análise da política.

Usando a política de exportação, os atributos do túnel ficam associados à rota. Sempre que uma rota do BGP está na fila para resolução, a política de exportação da tabela de encaminhamento é avaliada e os atributos do túnel são obtidos do módulo de política com base nos filtros aplicados. Os atributos de túnel obtidos são então anexados ao próximo salto em forma de um próximo salto composto por túnel. As estruturas de encaminhamento de âncora correspondentes, baseadas no nome do mecanismo de encaminhamento de pacotes e tipo de túnel, são criadas e enviadas para a mesa de encaminhamento antes que um próximo salto composto de túnel seja enviado. No entanto, se nenhum dos atributos mapa para o túnel composto próximo salto, então a estrutura de encaminhamento é criada em cada Mecanismo de encaminhamento de pacotes, semelhante aos túneis dinâmicos não localizados.

Sample configuration:

[edit routing-options] forwarding-table { export dynamic-tunnel; }

Configuração da localização para túneis dinâmicos baseados em next-hop existentes

Fazer mudanças em tempo real em atributos dinâmicos de túnel pode resultar em uma falha de FPC devido à alta utilização da memória. Por isso, recomendamos desativar a configuração de túneis dinâmicos antes de configurar a localização.

Para atualizar atributos de túnel para túneis dinâmicos baseados em next-hop existentes, o seguinte deve ser executado:

Desativar a

dynamic-tunnelsconfiguração sob o nível de[edit routing-options]hierarquia.Sample configuration:

[edit routing-options] user@host# deactivate dynamic-tunnels user@host# commit

Altere os atributos do túnel conforme necessário.

Ativar

dynamic-tunnelsa configuração sob o nível de[edit routing-options]hierarquia.Sample configuration:

[edit routing-options] user@host# activate dynamic-tunnels user@host# commit

Para configurar a localização para túneis dinâmicos não locais baseados em next-hop existentes:

Fazer mudanças em tempo real para configurar a localização de túneis dinâmicos não locais baseados em next-hop existentes pode resultar em uma falha de FPC devido à alta utilização da memória. Por isso, recomendamos desativar a configuração de túneis dinâmicos antes de configurar a localização.

Desativar a

dynamic-tunnelsconfiguração no nível de[edit routing-options]hierarquia.Crie um perfil de atributos de túnel e adicione políticas para a localização dos túneis dinâmicos, semelhantes aos novos túneis dinâmicos baseados em next-hop.

Ativar a

dynamic-tunnelsconfiguração.

Resolução de problemas localizados de túneis dinâmicos baseados em next-hop

Com a localização de túneis dinâmicos baseados em next-hop, os próximos saltos compostos do túnel estão associados às IDs âncoras do mecanismo de encaminhamento de pacotes. As seguintes declarações de configuração de traceroute no nível de [edit routing-options] hierarquia ajudam na resolução de problemas dos túneis dinâmicos localizados:

dynamic-tunnels traceoptions flag all— Rastreamento da criação e exclusão de túnel no DTM.resolution traceoptions flag tunnel— Rastreamento das operações de resolver na rota BGP.forwarding-table traceoptions flag all— Rastreamento de túneis enviados para o kernel.traceoptions flag all— Rastreamento do processo de aprendizado de rota.

Os comandos a seguir podem ser usados para verificar se uma rota está usando um túnel dinâmico localizado baseado em next-hop:

show route prefix extensive— Para obter o próximo salto indireto.

Por exemplo:

user@host> show route 1.2.3.4 extensive MPLS-over-UDP-PE1.inet.0: 24 destinations, 26 routes (24 active, 0 holddown, 0 hidden) 1.2.3.4/32 (1 entry, 1 announced) TSI: KRT in-kernel 1.2.3.4/32 -> {indirect(1048577)} Page 0 idx 1, (group pe1-ce1 type External) Type 1 val 0xb209a78 (adv_entry) Advertised metrics: Nexthop: Self AS path: [100] I Communities: target:600:1 encapsulation:mpls-in-udp(0xd)show krt indirect-next-hop index indirect-next-hop detail— Para verificar se há um campo âncora do Mecanismo de encaminhamento de pacotes na saída detalhada do próximo salto indireto.

Por exemplo:

user@host> show krt indirect-next-hop index 1048577 detail Indirect Nexthop detail: Index: 1048577 Protocol next-hop address: 1.1.1.6 RIB Table: bgp.l3vpn.0 Label: Push 299808 Policy Version: 2 References: 11 Locks: 3 0xb227980 Flags: 0x0 INH Session ID: 0x0 Ref RIB Table: unknown Export policy detail: (Dynamic tunnel hash : 309985522) Tunnel type: UDP, Reference count: 4, nhid: 1016 Destination address: 1.1.1.6, Source address: 1.1.1.2 Anchored-PFE: pfe-1/0/0 VPN Label: Push 299808, TTL action: prop-ttl IGP FRR Interesting proto count : 11 Chain IGP FRR Node Num : 1 IGP Resolver node(hex) : 0xc838b94 IGP Route handle(hex) : 0xb1d7674 IGP rt_entry protocol : Tunnel IGP Actual Route handle(hex) : 0x0 IGP Actual rt_entry protocol : Any

Recursos sem suporte para a localização de túneis dinâmicos baseados em next-hop

O Junos OS não oferece suporte à seguinte funcionalidade com localização para túneis dinâmicos baseados em next-hop:

Próximo saltos compostos acorrentados no nível de

[edit routing-options forwarding-table chained-composite-next-hop ingress l3vpn]hierarquia.Resiliência do mecanismo de encaminhamento de pacotes âncora.

Não há suporte de resiliência para túneis dinâmicos baseados em próximo salto com localização. Após a localização dos túneis dinâmicos baseados em próximo salto, o âncora Packer Forwarding Engine torna-se a entidade única para processar qualquer túnel no dispositivo. Embora a resiliência do packer forwarding engine não seja suportada, para dispositivos de gateway, a redundância no dispositivo de gateway garante que quando o Packer Forwarding Engine para o qual o próximo salto é delegado cai, o tráfego deve ser redirecionado para o dispositivo de gateway redundante. O processo de protocolo de roteamento monitora o estado do Packer Forwarding Engine, e retira o anúncio BGP de todas as rotas apontando para o túnel composto próximo saltos ancorados naquele Packer Forwarding Engine.

Apenas o mecanismo de encaminhamento de pacotes ancorado tem o próximo salto composto de túnel completo e todos os outros Mecanismos de encaminhamento de pacotes têm apenas entradas de direcionamento para encaminhar o tráfego para o mecanismo âncora de encaminhamento de pacotes. Essas entradas de direcionamento não são retiradas quando um FPC âncora cai.

A localização de túneis dinâmicos baseados em next-hop não é suportada em sistemas lógicos.

O IPv6 não é compatível com a localização de túneis dinâmicos baseados em next-hop.

Com a localização, o

show dynamic-tunnels database summarycomando não exibe um resumo preciso de túneis quando o estado da placa de linha do mecanismo de encaminhamento de pacotes âncora não está funcionando. Como uma solução alternativa, use a saída eshow dynamic-tunnels database terseoshow dynamic-tunnels databasecomando.

Visão geral do tunelamento dinâmico baseado em next-hop usando encapsulamento IP sobre IP

- Benefícios

- O que é o tunelamento dinâmico de próximo salto IP sobre IP?

- Costura de túnel IP sobre IP

Benefícios

O tunelamento IP sobre IP oferece os seguintes benefícios:

-

Alternative to MPLS over UDP— Pode ser usado como uma alternativa ao tunelamento MPLS-over-UDP para fornecer serviço IP em que haja um dispositivo dedicado por serviço.

-

Ability to steer specific traffic— Permite uma migração suave quando as redes MPLS e IP coexistem porque as rotas podem ser filtradas para direcionar tráfego específico sobre túneis IP em oposição aos túneis MPLS.

-

Ability to support tunnels at increasing scale— A criação dinâmica de túneis usando o plano de controle BGP pode facilitar a criação de túneis em escala.

O que é o tunelamento dinâmico de próximo salto IP sobre IP?

Uma rede IP contém dispositivos de borda e dispositivos de núcleo. Para obter maior escala e confiabilidade entre esses dispositivos, você precisa isolar logicamente a rede central da rede externa com a qual os dispositivos de borda interagem, usando um encapsulamento overlay.

A partir do Junos OS Release 20.3R1, oferecemos suporte a um encapsulamento IP sobre IP para facilitar a construção de sobreposição de IP sobre a rede de transporte IP. O IP sobre IP depende de uma próxima infraestrutura baseada em salto para oferecer suporte a uma escala mais alta. O recurso oferece suporte ao encapsulamento IPv4 da carga de IPv6 e IPv4. Entre outros encapsulamentos de overlay suportados, o encapsulamento IP sobre IP é o único tipo que permite:

-

dispositivos de trânsito para analisar a carga interna e usar campos internos de pacotes para computação de hash

-

dispositivos de borda do cliente para rotear o tráfego para dentro e para fora do túnel sem qualquer redução de taxa de transferência

Nos roteadores da Série MX, o daemon de protocolo de roteamento (RPD) envia o cabeçalho de encapsulamento com nexthop composto por túnel e o Mecanismo de encaminhamento de pacotes (PFE) encontra o endereço de destino do túnel e encaminha o pacote. Em roteadores da Série PTX e switches QFX10000, o RPD envia um túnel totalmente resolvido com base em salto para o Packet Forwarding Engine. O protocolo BGP é usado para distribuir rotas e sinalizar túneis dinâmicos.

A ilustração a seguir mostra como o tráfego IPv4 ou IPv6 é enviado de R-1 para R-5 através de um IP sobre túnel IP estabelecido entre R-2 e R-4:

Costura de túnel IP sobre IP

No Junos OS Release 21.3R1, apresentamos pontos de túnel IP sobre IP em MX240, MX480, MX960, PTX1000, PTX10008, PTX10016 e QFX10002. Você pode usar esse recurso para encerrar um túnel IP sobre IP em um dispositivo e iniciar outro túnel no mesmo dispositivo. Quando um dispositivo recebe o pacote IP sobre IP, ele des encapsula o cabeçalho externo de pacotes e a busca interna de pacotes ocorre. O cabeçalho interno do pacote IP aponta para outro túnel no mesmo dispositivo, onde o mesmo dispositivo encapsula o pacote novamente com outro cabeçalho IP sobre IP.

Exemplo: Configuração de túneis dinâmicos IP sobre IP baseados em next-hop

Saiba como configurar os próximos túneis baseados em hop usando o encapsulamento IP sobre IP.

- Requisitos

- Visão geral

- Configuração de túneis dinâmicos IP sobre IP com um próximo salto de protocolo

- Exemplo: Configure um túnel IPoIP em um ambiente MPLS com túnel LDP, resolvido por inetcolor.0 usando configurações estáticas

- Exemplo: Configure um túnel IPoIP com túnel LDP em uma nuvem MPLS, resolvido através do inetcolor.0 usando sinalização BGP

- Verificação

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:

5 roteadores da Série MX.

Versão 20.3R1 ou posterior do Junos OS.

- Consulte o Feature Explorer para obter plataformas compatíveis.

Visão geral

A partir do Junos OS Release 20.3R1, oferecemos suporte a um encapsulamento IP sobre IP para facilitar a construção de sobreposição de IP sobre a rede de transporte IP. Este exemplo mostra o estabelecimento de túneis ip-over-IP unicast entre dispositivos com um próximo salto de protocolo (PNH) através de um peering IBGP entre R2 e R4, que estão conectados em um núcleo OSPF, para trocar rotas e sinalizar túneis dinâmicos.

Topologia

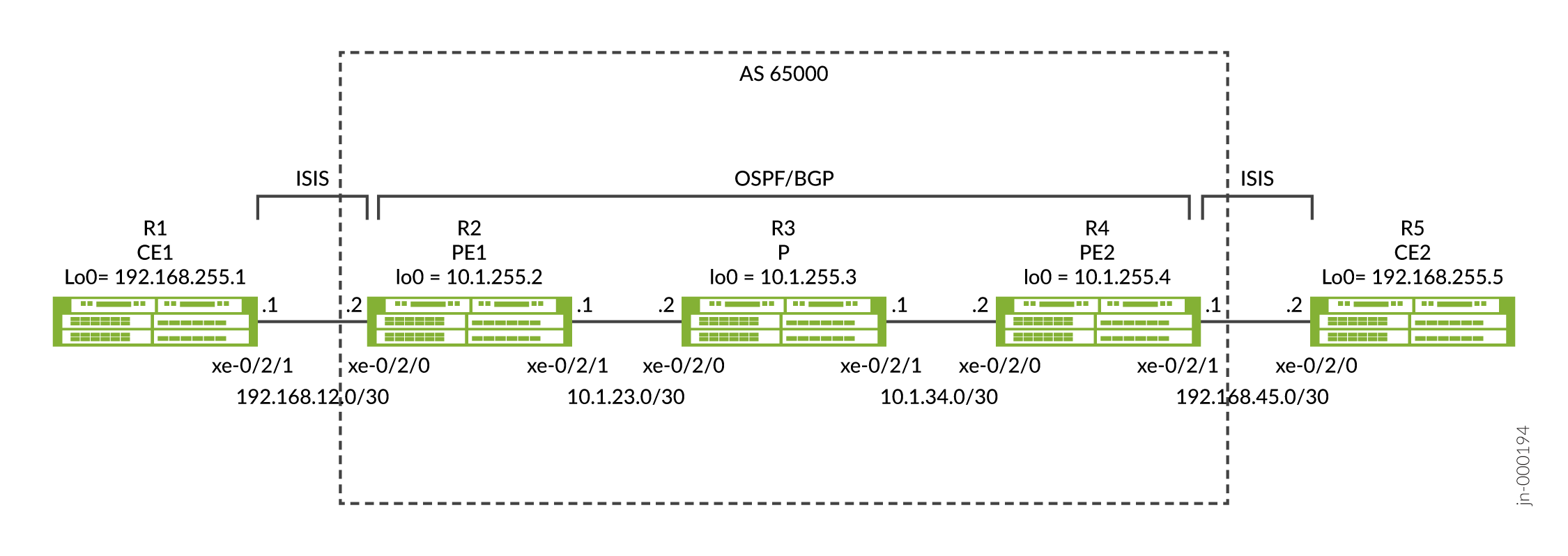

A Figura 1 ilustra um cenário IP sobre IP com 5 dispositivos.

Neste exemplo, estamos trocando rotas de R1 para R5 e vice-versa através de túneis dinâmicos IP sobre IP estabelecidos entre o R2 e o R4. As rotas do R1 são exportadas para R2 e as rotas de R5 são exportadas para R4, usando o protocolo IS-IS. Configuramos um túnel Tunnel-01 IPIP unicast de R2 para R4 e outro túnel Tunnel-01 de R4 a R2. Prefixos de rota gerados dentro das máscaras de rede a partir das redes de destino configuradas do dispositivo peer são usados para criar o túnel e os fluxos de tráfego na direção oposta das rotas no túnel..

Configuração de túneis dinâmicos IP sobre IP com um próximo salto de protocolo

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova qualquer quebra de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, inserir o commit a partir do modo de configuração.

R1

set interfaces xe-0/2/0 unit 0 description R1-to-R2 set interfaces xe-0/2/0 unit 0 family inet address 192.168.12.1/30 set interfaces xe-0/2/0 unit 0 family iso set interfaces lo0 unit 0 family inet address 192.168.255.1/32 set interfaces lo0 unit 0 family iso address 49.0001.1920.1682.5501.00 set routing-options router-id 192.168.255.1 set protocols isis interface xe-0/2/0.0 set protocols isis interface lo0.0 set protocols isis level 1 disable

R2

set interfaces xe-0/2/0 description R2-to-R1 set interfaces xe-0/2/0 unit 0 family inet address 192.168.12.2/30 set interfaces xe-0/2/0 unit 0 family iso set interfaces xe-0/2/1 description R2-to-R3 set interfaces xe-0/2/1 unit 0 family inet address 10.1.23.1/30 set interfaces lo0 unit 0 family inet address 10.1.255.2/32 set interfaces lo0 unit 0 family iso address 49.0001.0010.1255.0002.00 set policy-options policy-statement export-bgp term t1 from protocol bgp set policy-options policy-statement export-bgp term t1 then accept set policy-options policy-statement export-isis term t1 from protocol isis set policy-options policy-statement export-isis term t1 then next-hop self set policy-options policy-statement export-isis term t1 then accept set routing-options resolution rib inet.0 resolution-ribs inet.3 set routing-options router-id 10.1.255.2 set routing-options autonomous-system 65000 set routing-options dynamic-tunnels Tunnel-01 source-address 10.1.255.2 set routing-options dynamic-tunnels Tunnel-01 ipip set routing-options dynamic-tunnels Tunnel-01 destination-networks 10.1.255.0/24 set protocols bgp group iBGP type internal set protocols bgp group iBGP local-address 10.1.255.2 set protocols bgp group iBGP family inet unicast set protocols bgp group iBGP export export-isis set protocols bgp group iBGP neighbor 10.1.255.4 set protocols isis interface xe-0/2/0.0 set protocols isis interface lo0.0 set protocols isis level 1 disable set protocols isis export export-bgp set protocols ospf area 0.0.0.0 interface xe-0/2/1.0 set protocols ospf area 0.0.0.0 interface lo0.0

R3

set interfaces xe-0/2/0 unit 0 description R3-to-R2 set interfaces xe-0/2/0 unit 0 family inet address 10.1.23.2/30 set interfaces xe-0/2/1 unit 0 description R3-to-R4 set interfaces xe-0/2/1 unit 0 family inet address 10.1.34.1/30 set interfaces lo0 unit 0 family inet address 10.1.255.3/32 set routing-options router-id 10.1.255.3 set protocols ospf area 0.0.0.0 interface xe-0/2/0.0 set protocols ospf area 0.0.0.0 interface xe-0/2/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive

R4

set interfaces xe-0/2/0 unit 0 description R4-to-R3 set interfaces xe-0/2/0 unit 0 family inet address 10.1.34.2/30 set interfaces xe-0/2/1 unit 0 description R4-to-R5 set interfaces xe-0/2/1 unit 0 family inet address 192.168.45.1/30 set interfaces xe-0/2/1 unit 0 family iso set interfaces lo0 unit 0 family inet address 10.1.255.4/32 set interfaces lo0 unit 0 family iso address 49.0001.0010.1255.0004.00 set policy-options policy-statement export-bgp term t1 from protocol bgp set policy-options policy-statement export-bgp term t1 then accept set policy-options policy-statement export-isis term t1 from protocol isis set policy-options policy-statement export-isis term t1 then next-hop self set policy-options policy-statement export-isis term t1 then accept set routing-options resolution rib inet.0 resolution-ribs inet.3 set routing-options router-id 10.1.255.4 set routing-options autonomous-system 65000 set routing-options dynamic-tunnels Tunnel-01 source-address 10.1.255.4 set routing-options dynamic-tunnels Tunnel-01 ipip set routing-options dynamic-tunnels Tunnel-01 destination-networks 10.1.255.0/24 set protocols bgp group iBGP type internal set protocols bgp group iBGP local-address 10.1.255.4 set protocols bgp group iBGP family inet unicast set protocols bgp group iBGP export export-isis set protocols bgp group iBGP neighbor 10.1.255.2 set protocols isis interface xe-0/2/1.0 set protocols isis interface lo0.0 set protocols isis level 1 disable set protocols isis export export-bgp set protocols ospf area 0.0.0.0 interface xe-0/2/0.0 set protocols ospf area 0.0.0.0 interface lo0.0

R5

set interfaces xe-0/2/0 unit 0 description R5-to-R4 set interfaces xe-0/2/0 unit 0 family inet address 192.168.45.2/30 set interfaces xe-0/2/0 unit 0 family iso set interfaces lo0 unit 0 family inet address 192.168.255.5/32 set interfaces lo0 unit 0 family iso address 49.0001.1920.1682.5505.00 set routing-options router-id 192.168.255.5 set protocols isis interface xe-0/2/0.0 set protocols isis interface lo0.0 set protocols isis level 1 disable

Configuração de túneis dinâmicos IP-IP com um Protocolo Next Hop

- Procedimento passo a passo para R1

- Procedimento passo a passo para R2

- Procedimento passo a passo para R3

- Resultados

Procedimento passo a passo para R1

R1 e R5 têm uma configuração semelhante, então só mostraremos o procedimento passo a passo para r1.

-

Insira o modo de configuração no R1.

-

Configure a interface conectada ao R2 e à interface lo0. Certifique-se de configurar a família

ineteiso. A famíliaisoé necessária para o protocolo IS-IS.[edit] user@R1# set interfaces xe-0/2/0 unit 0 description R1-to-R2 user@R1# set interfaces xe-0/2/0 unit 0 family inet address 192.168.12.1/30 user@R1# set interfaces xe-0/2/0 unit 0 family iso user@R1# set interfaces lo0 unit 0 family inet address 192.168.255.1/32 user@R1# set interfaces lo0 unit 0 family iso address 49.0001.1920.1682.5501.00

-

Configure a ID do roteador.

[edit] user@R1# set routing-options router-id 192.168.255.1

-

Configure protocolos IS-IS. As rotas são anunciadas entre R1 e R2 usando o protocolo IS-IS.

[edit] user@R1# set protocols isis interface xe-0/2/0.0 user@R1# set protocols isis interface lo0.0 user@R1# set protocols isis level 1 disable

-

Insira

commitno R1 a partir do modo de configuração.

Procedimento passo a passo para R2

R2 e R4 têm uma configuração semelhante, então só mostraremos o procedimento passo a passo para o R2.

-

Insira o modo de configuração no R2.

-

Configure as interfaces conectadas ao R1 e R3 e à interface lo0. Certifique-se de configurar a família