Visão geral do Junos OS

O Junos OS é o sistema operacional único que alimenta o amplo portfólio de produtos de segurança e redes físicas e virtuais da Juniper.

Visão geral do Junos OS

A Juniper Networks oferece dispositivos de rede de alto desempenho que criam um ambiente responsivo e confiável para acelerar a implantação de serviços e aplicativos em uma única rede. O sistema operacional Junos® (Junos OS) é a base dessas redes de alto desempenho.

O Junos OS inclui as seguintes variações de arquitetura:

Junos OS FreeBSD 6 em bare metal. Este é o Junos OS baseado em um kernel FreeBSD 6.

Junos OS FreeBSD 10 ou posterior em bare metal. Este é o Junos OS baseado em um kernel FreeBSD atualizado. Começando pelo Junos OS Release 15.1, certas plataformas de hardware executam o Junos OS com FreeBSD atualizado. A partir do Junos OS Release 16.1, o Junos OS com FreeBSD atualizado pode ser executado como uma máquina virtual (VM) convidada em um host VM linux. Para saber mais sobre quais plataformas executam o Junos OS com FreeBSD atualizado, procure o upgrade do kernel Junos para FreeBSD 10+ no Feature Explorer: upgrade do kernel Junos para FreeBSD 10+.

Junos OS Evolved. Conheça o Junos® OS Evolved e o Junos® OS Evolved Software Installation and Upgrade Guide para obter mais informações sobre o Junos OS Evolved.

Ao contrário de outras arquiteturas de software complexas e monolíticas, o Junos OS incorpora as principais diferenças de design e desenvolvimento para oferecer maior disponibilidade de rede, eficiência operacional e flexibilidade. A seguir, as principais vantagens dessa abordagem:

- Um sistema operacional

- Uma arquitetura modular de software

- Boot e bootloader seguros

- Raiz de hardware da confiança

- Conformidade de segurança FIPS 140-2

Um sistema operacional

Ao contrário de outros sistemas operacionais de rede que compartilham um nome comum, mas se dividem em muitos programas diferentes, o Junos OS é um sistema operacional único e coeso que é compartilhado em todos os dispositivos de rede e linhas de produtos. Isso permite que os engenheiros da Juniper Networks desenvolvam recursos de software uma vez e compartilhem esses recursos em todas as linhas de produtos simultaneamente. Como os recursos são comuns a uma única fonte, eles geralmente são implementados da mesma maneira para todas as linhas de produtos, reduzindo assim o treinamento necessário para aprender diferentes ferramentas e métodos para cada produto. Como todos os produtos da Juniper Networks usam a mesma base de código, a interoperabilidade entre produtos não é um problema.

Uma arquitetura modular de software

Embora módulos individuais do Junos OS se comuniquem por interfaces bem definidas, cada módulo funciona em seu próprio espaço de memória protegido, impedindo que um módulo interrompa o outro. Essa separação permite a reinicialização independente de cada módulo conforme necessário. Isso contrasta com sistemas operacionais monolíticos, onde um mau funcionamento em um módulo pode ondular para outros módulos e causar uma pane ou reinicialização completa do sistema. Essa arquitetura modular proporciona então alto desempenho, alta disponibilidade, segurança e escalabilidade de dispositivos não encontrados em outros sistemas operacionais.

O Junos OS está pré-instalado em seu dispositivo Juniper Networks quando você o recebe da fábrica. Assim, quando você habilita o dispositivo pela primeira vez, todo o software começa automaticamente. Você simplesmente precisa configurar o software para que o dispositivo possa participar na rede.

Você pode atualizar o software do dispositivo à medida que novos recursos são adicionados ou problemas de software são corrigidos. Você normalmente obtém um novo software baixando os pacotes de instalação de software da página web de suporte da Juniper Networks em seu dispositivo ou em outro sistema em sua rede local. Em seguida, você instala o upgrade de software no dispositivo.

As plataformas de roteamento da Juniper Networks operam apenas binários fornecidos pela Juniper Networks e atualmente não oferecem suporte a binários de terceiros. Cada imagem do Junos OS inclui um manifesto assinado digitalmente de executáveis que são registrados no sistema apenas se a assinatura puder ser validada. O Junos OS não executará nenhum binário sem uma assinatura registrada. Esse recurso protege o sistema contra software e atividades não autorizados que podem comprometer a integridade do seu dispositivo.

Boot e bootloader seguros

O processo de inicialização do sistema envolve várias etapas, começando pela ativação da CPU como processador de inicialização, comunicando-se com o PCH para criar o sistema. A CPU entra na rotina do BIOS armazenada no flash primário de SPI. Em caso de falha primária de flash, o boot FPGA muda para o flash secundário para recuperação, mas não carrega o bootloader.

O bootloader desempenha um papel fundamental no processo de inicialização do sistema, garantindo a execução segura e ordenada do sistema operacional. A ordem de inicialização e os mecanismos como o Secure Boot, USB, SSD e boot PXE oferecem flexibilidade e resiliência ao procedimento de inicialização do sistema. Além disso, as configurações grub permitem que os usuários personalizem e solucionem problemas do processo de inicialização conforme necessário

O Secure Boot é um aprimoramento significativo de segurança do sistema com base no padrão UEFI (ver www.uefi.org). Ele funciona protegendo o próprio BIOS contra adulterações ou modificações e mantendo essa proteção durante todo o processo de inicialização.

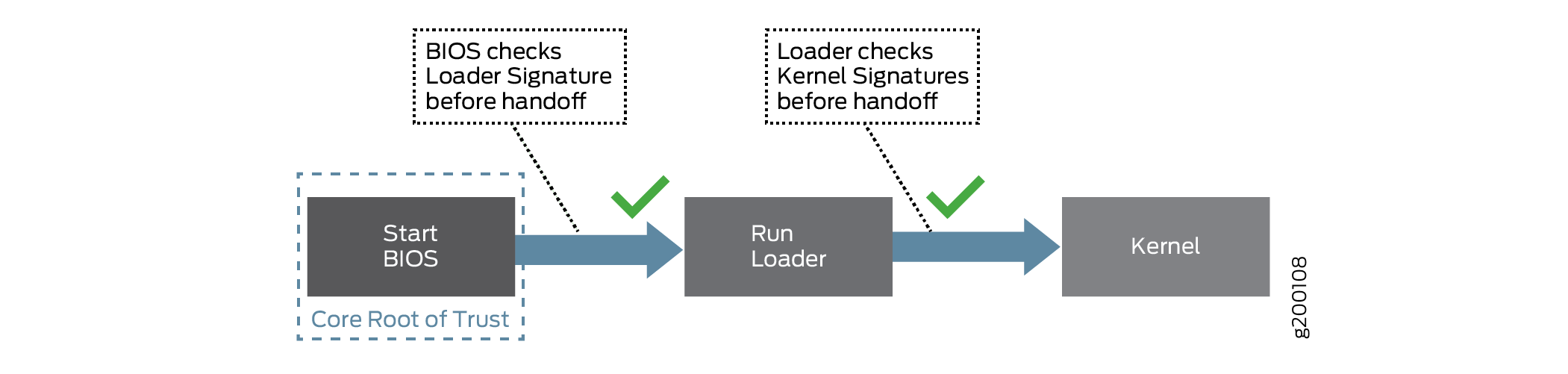

O processo de Secure Boot começa com o Secure Flash, que garante que mudanças não autorizadas não possam ser feitas no firmware. Os lançamentos autorizados do Junos OS carregam uma assinatura digital produzida pela Juniper Networks diretamente ou por um de seus parceiros autorizados. Em cada ponto do processo de inicialização, cada componente verifica se o próximo link é sólido, verificando a assinatura para garantir que os binários não foram modificados. O processo de inicialização não pode continuar a menos que a assinatura esteja correta. Essa "cadeia de confiança" continua até que o sistema operacional assuma o controle. Dessa forma, a segurança geral do sistema é aprimorada, aumentando a resistência a algumas ameaças persistentes baseadas em firmware.

A Figura 1 mostra uma versão simplificada dessa "cadeia de confiança".

O Secure Boot não requer ações de sua parte para implementar. Ele é implementado em hardware suportado por padrão.

O Secure Boot para dispositivos SRX serve como um mecanismo de segurança crítico projetado para proteger o hardware da Juniper e impedir a execução de códigos ou dados não autorizados. As entidades não autorizadas são definidas como aquelas que não têm uma assinatura digital adequada da Juniper ou a de suas afiliadas autorizadas.

Apresentamos aqui uma análise concisa de como o Secure Boot opera especificamente para dispositivos de SRX1600, SRX2300, SRX4120, SRX4300 e SRX4700:

Sequência de power-up: Após a ativação, a CPU inicia a execução com o UEFI BIOS.

Boot Loader: O BIOS UEFI carrega o PE/COFF32+ assinado executável ,eFI,BOOT-BOOTX64. EFI. Este executável contém um GRUB2 modificado, que permite apenas a leitura de arquivo E/S aos arquivos com assinaturas separadas adequadas.

Assinaturas separadas: As assinaturas separadas do GRUB2 são armazenadas como ${object}.psig, utilizando um formato OpenPGP binário (não blindado).

Armazenamento de chave GPG: Chaves DE GPG adicionais, em conjunto com a chave pública de GPG confiável compilada em GRUB2, podem ser armazenadas em \EFI,BOOT,grub-trusted.gpg.

Trust Establishment: A confiança em \EFI,BOOT,grub-trusted.gpg é estabelecida verificando o uso da chave grub-root incorporada em }BOOTX64}} EFI.

Configuração do GRUB2: A configuração da startup GRUB2, localizada em \EFI,BOOT,grub-startup.cfg, é responsável por carregar o kernel Linux assinado e, opcionalmente, uma imagem de initrd assinada.

Restrições de carregamento de arquivos: BOOTX64. A EFI insiste consistentemente em arquivos assinados corretamente e se abstém de carregar quaisquer arquivos não assinados, sem a configuração grub ou arquivos de ambiente GRUB.

Instalação e ativação

Para habilitar o Secure Boot para dispositivos de SRX2300 e SRX4120, navegue até o menu BIOS e selecione Restaurar o boot seguro para as configurações de fábrica sob o menu Administer Secure Boot .

Assim que o Secure Boot estiver habilitado, ele não pode ser desativado.

Para obter informações sobre quais versões do Junos OS e suporte a hardware Secure Boot, consulte o Feature Explorer e entre Secure Boot.

Raiz de hardware da confiança

A raiz de confiança do hardware (HRoT) é um recurso de segurança baseado em hardware integrado ao sistema, que atua como uma base confiável para verificar a integridade do firmware e garantir sua operação segura. Esse recurso oferece uma raiz de confiança inalterável a partir do hardware, protegendo contra vulnerabilidades de segurança potenciais dentro do sistema. O HRoT atua como um componente crítico para garantir a autenticidade do firmware e configuração do sistema.

Ao contrário dos mecanismos de confiança baseados em software, o HRoT é implementado diretamente no hardware, tornando-o altamente resistente à adulteração. A função principal do HRoT é verificar a integridade do firmware, garantindo que ele não tenha sido comprometido ou modificado de forma não autorizada. Esse recurso é usado para implementar um processo de inicialização seguro onde apenas firmware verificado e confiável pode ser carregado.

Certifique-se de que a mensagem a seguir seja exibida durante a inicialização inicial do dispositivo para saber se o HRoT e o secure boot são aplicados.

JUNIPER HARDWARE ROOT OF TRUST WITH SECURE BOOT ENFORCED

Conformidade de segurança FIPS 140-2

Para segurança de rede avançada, uma versão especial do Junos OS, chamada Junos-FIPS 140-2, está disponível. O Junos-FIPS 140-2 oferece aos clientes ferramentas de software para configurar uma rede de dispositivos Juniper Networks em um ambiente FIPS. O suporte para FIPS inclui:

Atualize o pacote para converter o Junos OS em Junos-FIPS 140-2

Procedimentos de instalação e configuração revisados

Segurança forçada para acesso remoto

Funções de usuário fips (Crypto Officer, usuário e manutenção)

Mensagens de registro e erro de sistema específicas para FIPS

Configuração de IPsec para comunicação do mecanismo de roteamento para roteamento

Criação e criptografia aprimoradas de senhas

A partir do Junos OS Release 15.1, o Junos-FIPS é embalado apenas em uma imagem doméstica: uma única imagem do Junos OS suporta recursos domésticos e FIPS. Os usuários que têm as credenciais fips e a permissão para fazer login podem mudar entre uma imagem regular do Junos e uma imagem FIPS.

O Junos-FIPS tem requisitos especiais de senha. As senhas FIPS devem ter entre 10 e 20 caracteres de comprimento. As senhas devem usar pelo menos três dos cinco conjuntos de caracteres definidos (letras maiúsculas, letras minúsculas, dígitos, marcas de pontuação e outros caracteres especiais). Se o Junos-FIPS estiver instalado no dispositivo, você não poderá configurar senhas a menos que atendam a esse padrão.