Configuração do tempo de manter o GRE

As interfaces de túnel de encapsulamento de roteamento genérico (GRE) não têm um mecanismo integrado para detectar quando um túnel está desativado. Mensagens keepalive ajudam as interfaces de túnel GRE a detectar quando um túnel está desativado. Os tópicos abaixo discutem o trabalho e a configuração do tempo de atividade gre.

Entendendo o tempo de atividade gre

As interfaces de túnel de encapsulamento de roteamento genérico (GRE) não têm um mecanismo integrado para detectar quando um túnel está desativado. Você pode permitir que mensagens keepalive sirvam como mecanismo de detecção.

Os tempos de manutenção só são configuráveis para a interface ATM-over-ADSL, que não tem mais suporte para SRX300, SRX320, SRX340, SRX345, SRX380 e SRX550HM a partir do Junos OS Release 15.1X49-D10. Os tempos de permanência são habilitados por padrão para outras interfaces.

Os keepalives podem ser configurados na interface física ou lógica. Se configurados na interface física, os keepalives são enviados em todas as interfaces lógicas que fazem parte da interface física. Se configurados em uma interface lógica individual, os keepalives são enviados apenas para essa interface lógica. Além de configurar um keepalive, você deve configurar o tempo de espera.

Você pode configurar os keepalives em uma interface de túnel de encapsulamento de roteamento genérico (GRE), incluindo tanto a keepalive-time declaração quanto a hold-time declaração no nível de [edit protocols oam gre-tunnel interface interface-name] hierarquia.

Para uma operação adequada de keepalives em uma interface GRE, você também deve incluir a family inet declaração no nível de [edit interfaces interface-name unit unit] hierarquia. Se você não incluir essa declaração, a interface será marcada como baixa.

Veja também

Configuração do tempo de manter o GRE

Os tempos de manutenção só são configuráveis para a interface ATM-over-ADSL, que não tem mais suporte para SRX300, SRX320, SRX340, SRX345, SRX380 e SRX550HM a partir do Junos OS Release 15.1X49-D10.

- Configuração de tempo de atividade e tempo de espera para uma interface de túnel GRE

- Configuração de tempo de exibição GRE keepalive

- Exibir informações de tempo keepalive em uma interface de túnel GRE

Configuração de tempo de atividade e tempo de espera para uma interface de túnel GRE

Você pode configurar os keepalives em uma interface de túnel de encapsulamento de roteamento genérico (GRE), incluindo tanto a keepalive-time declaração quanto a hold-time declaração no nível de [edit protocols oam gre-tunnel interface interface-name] hierarquia.

Para uma operação adequada de keepalives em uma interface GRE, você também deve incluir a family inet declaração no nível de [edit interfaces interface-name unit unit] hierarquia. Se você não incluir essa declaração, a interface será marcada como baixa.

Para configurar uma interface de túnel GRE:

Para configurar o tempo de manter-sealive para uma interface de túnel GRE:

Configure o protocolo de operação, administração e manutenção (OAM) no nível de

[edit protocols]hierarquia para a interface de túnel GRE.[edit] user@host# edit protocols oam

Configure a opção de interface de túnel GRE para o protocolo OAM.

[edit protocols oam] user@host# edit gre-tunnel interface interface-name

Configure o tempo de keepalive de 1 a 50 segundos para a interface do túnel GRE.

[edit protocols oam gre-tunnel interface interface-name] user@host# set keepalive-time seconds

Configure o tempo de espera de 5 a 250 segundos. Observe que o tempo de espera deve ser pelo menos o dobro do tempo de espera.

[edit protocols oam gre-tunnel interface interface-name] user@host# set hold-time seconds

Configuração de tempo de exibição GRE keepalive

Propósito

Exibir o valor de tempo keepalive configurado como 10 e manter o valor do tempo como 30 em uma interface de túnel GRE (por exemplo, gr-1/1/10.1):

Ação

Para exibir os valores configurados na interface de túnel GRE, execute o show oam gre-tunnel comando no nível de [edit protocols] hierarquia:

[edit protocols]

user@host# show oam gre-tunnel

interface gr-1/1/10.1 {

keepalive-time 10;

hold-time 30;

}

Exibir informações de tempo keepalive em uma interface de túnel GRE

Propósito

Exibir as informações de status atuais de uma interface de túnel GRE quando o tempo de espera e os parâmetros de tempo de espera forem configurados nele e quando o tempo de espera expirar.

Ação

Para verificar as informações de status atuais em uma interface de túnel GRE (por exemplo, gr-3/3/0.3), execute os show interfaces gr-3/3/0.3 terse comandos e show interfaces gr-3/3/0.3 extensive operacionais.

mostrar interfaces gr-3/3/0,3 terse

user@host> show interfaces gr-3/3/0.3 terse

Interface Admin Link Proto Local Remote

gr-3/3/0.3 up up inet 200.1.3.1/24

mpls

interfaces de exibição gr-3/3/0,3 extensas

user@host> show interfaces gr-3/3/0.3 extensive

Logical interface gr-3/3/0.3 (Index 73) (SNMP ifIndex 594) (Generation 900)

Flags: Point-To-Point SNMP-Traps 0x4000 IP-Header 10.1.19.11:10.1.19.12:47:df:64:0000000000000000 Encapsulation: GRE-NULL

Gre keepalives configured: On, Gre keepalives adjacency state: down

^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^

Traffic statistics:

Input bytes : 15629992

Output bytes : 15912273

Input packets: 243813

Output packets: 179476

Local statistics:

Input bytes : 15322586

Output bytes : 15621359

Input packets: 238890

Output packets: 174767

Transit statistics:

Input bytes : 307406 0 bps

Output bytes : 290914 0 bps

Input packets: 4923 0 pps

Output packets: 4709 0 pps

Protocol inet, MTU: 1476, Generation: 1564, Route table: 0

Flags: Sendbcast-pkt-to-re

Addresses, Flags: Dest-route-down Is-Preferred Is-Primary

^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^

Destination: 200.1.3/24, Local: 200.1.3.1, Broadcast: 200.1.3.255, Generation: 1366

Protocol mpls, MTU: 1464, Maximum labels: 3, Generation: 1565, Route table: 0

Quando o tempo de espera expirar:

O túnel GRE permanecerá em alta, embora a interface não possa enviar ou receber tráfego.

O

Linkstatus seráUpe oGre keepalives adjacency stateseráDown.

Significado

As informações de status atuais de uma interface de túnel GRE com parâmetros de tempo de espera e tempo de espera são exibidas como esperado quando o tempo de espera expirar.

Exemplo: Configuração GRE

Encapsulamento de roteamento genérico (GRE) é um protocolo de encapsulamento de IP usado para transportar pacotes por uma rede. As informações são enviadas de uma rede para a outra por meio de um túnel GRE. GRE encapsula uma carga como um pacote GRE. Este pacote GRE é encapsulado em um protocolo externo (protocolo de entrega). Os endpoints de túnel GRE encaminham cargas em túneis GRE para roteamento de pacotes para o destino. Após chegar ao ponto final, o encapsulamento GRE é removido e a carga é transmitida para seu destino final. O uso primário do GRE é transportar pacotes não IP por uma rede IP; no entanto, o GRE também é usado para transportar pacotes IP por meio de uma nuvem IP.

Requisitos

-

Configure uma interface GRE (gr-). A interface gr contém um endereço local e endereço de destino. Ele surge assim que está configurado. Você pode até configurar um endereço IP na interface gr.

-

Configure uma rota para chegar à sub-rede de destino (conectividade de ponta a ponta). Você pode configurar uma rota estática através da interface gr ou usar um protocolo de gateway interior (IGP), como o OSPF.

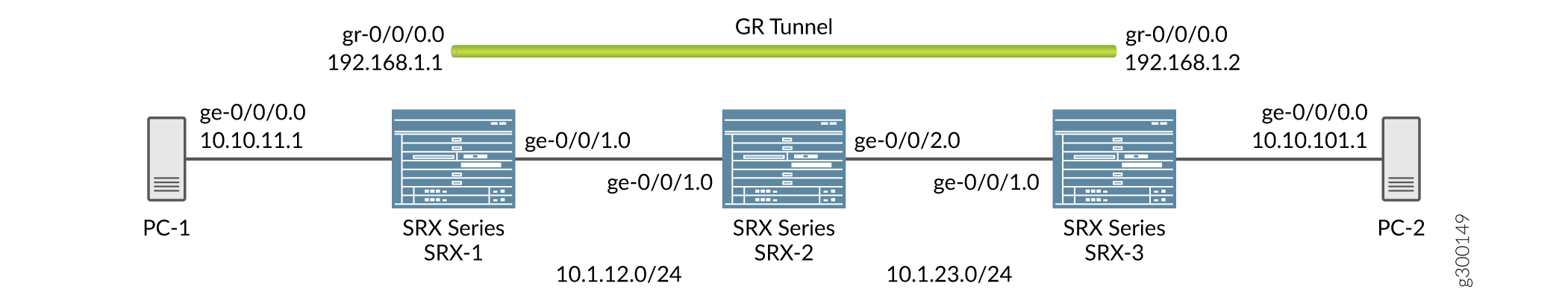

Visão geral

Os túneis GRE são projetados para serem completamente apátridas, o que significa que cada endpoint de túnel não mantém nenhuma informação sobre o estado ou disponibilidade do endpoint remoto do túnel. Normalmente, uma interface de túnel GRE surge assim que é configurada, e ela fica ativa enquanto houver um endereço ou interface de origem do túnel válido que esteja funcionando.

Configuração

Por padrão, a interface de sub-rede local é ge-0/0/0 com endereço IPv4 como 10.10.11.1/24. A sub-rede de destino é 10.10.10.0/24 com a interface IPv4 do endpoint do túnel como 10.10.10.1/24.

A configuração GRE mostra a configuração padrão entre as interfaces de túnel em firewalls da Série SRX.

GRE

GRE

Configurando uma rota para chegar ao subconjunto de destino

Procedimento passo a passo

Você pode configurar uma rota estática pela interface gr ou usando o IGP.

-

Configure a interface de sub-rede local ge-0/0/0 interface.

[edit interfaces] user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.10.11.1/24 -

Configure a interface ge-0/0/1.

[edit interfaces] user@host# set interfaces ge-0/0/1 unit 0 family inet address 10.1.12.1/24 -

Configure os endpoints do túnel gr e especifique o endereço de origem, o endereço de destino e a família como inet para os endpoints do túnel.

[edit interfaces] user@host# set interfaces gr-0/0/0 unit 0 tunnel source 10.1.12.1 destination 10.1.23.1 user@host# set interfaces gr-0/0/0 unit 0 family inet address 192.168.1.1/24 -

As interfaces configuradas estão vinculadas a uma zona de segurança no nível de

[edit security]hierarquia. Use oshow zonescomando para visualizar as zonas. Configure as zonas da seguinte forma:[edit security zones security-zones trust]] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces gr-0/0/0.0 user@host# set zones zone names protocols all[edit security zones security-zones untrust]] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all -

Veja as interfaces configuradas no nível de

[edit interfaces]hierarquia usando oshowcomando.[edit interfaces] user@host# set routing options static route 10.10.10.0/24 next hop gr-0/0/0.0 -

Caso você não queira definir uma rota estática, o OSPF pode ser configurado entre interfaces gr-0/0/0 em ambos os lados e a sub-rede interna como vizinha passiva, para receber todas as rotas internas. Configure o OSPF no nível de hierarquia e visualize-o

[edit protocols]usando oshowcomando.[edit protocols] user@host# set protocols ospf area 0.0.0.0 interface gr-0/0/0.0

Resultados

No modo de configuração, confirme sua configuração nos dispositivos inserindo o show comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

Configuração GRE usando a rota estática:

[edit interfaces]

root@SRX-1# show

ge-0/0/0 {

unit 0 {

family inet {

address 10.10.11.1/24;

}

}

}

gr-0/0/0 {

unit 0 {

tunnel {

source 10.1.12.1;

destination 10.1.23.1;

}

family inet {

address 192.168.1.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 10.1.12.1/24;

}

}

}

[edit security]

root@SRX-1# show

zones {

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

gr-0/0/0.0;

}

}

}

root@SRX-1# show routing-options

static {

route 10.10.10.0/24 next-hop gr-0/0/0.0;

}

Configuração GRE usando OSPF configurada entre interfaces gr-0/0/0 em ambos os lados e sub-rede interna como vizinha passiva:

[edit protocols]

root@SRX-1# show

ospf {

area 0.0.0.0 {

interface gr-0/0/0.0;

interface ge-0/0/0.0 {

passive;

}

}

}

Verificação

Para verificar se a configuração do GRE no firewall da Série SRX é bem sucedida, execute as seguintes tarefas:

Verificação das interfaces GRE

Propósito

Verifique se as interfaces GRE estão ativas.

Ação

Execute o show interfaces comando no nível de [edit interfaces] hierarquia:

show interfaces gr-0/0/0 terse [edit interfaces] Interface Admin Link Proto Local Remote gr-0/0/0 up up gr-0/0/0.0 up up inet 192.168.1.1/24

Verificação da rota

Propósito

Verifique se a rota para a rede de destino pode ser alcançada por meio da interface do túnel GRE.

Ação

Execute o show route forwarding-table matching 10.10.10.0/24 comando no nível de [edit interfaces] hierarquia:

[edit interfaces] user@router# run show route forwarding-table matching 10.10.10.0/24 Routing table: default.inet Internet: .... Destination Type RtRef Next hop Type Index NhRef Netif 10.10.10.0/24 user 0 ucst 595 2 gr-0/0/0.0

Verificação do tráfego através do túnel GRE

Propósito

Envie o tráfego para a sub-rede de destino e verifique quando a interface GRE está ativa.

Ação

Execute o show interfaces gr-0/0/0 extensive comando operacional. Verifique também se os pacotes estão saindo pela interface gr.

user@host> show interfaces gr-0/0/0 extensive Physical interface: gr-0/0/0, Enabled, Physical link is Up Interface index: 134, SNMP ifIndex: 40, Generation: 17 Type: GRE, Link-level type: GRE, MTU: Unlimited, Speed: 800mbps Hold-times : Up 0 ms, Down 0 ms Device flags : Present Running Interface flags: Point-To-Point SNMP-Traps Statistics last cleared: 2005-08-05 21:39:41 UTC (00:00:47 ago) Traffic statistics: Input bytes : 8400 0 bps Output bytes : 8400 0 bps Input packets: 100 0 pps Output packets: 100 0 pps Logical interface gr-0/0/0.0 (Index 72) (SNMP ifIndex 28) (Generation 17) Flags: Point-To-Point SNMP-Traps 16384 IP-Header 10.1.12.1:10.1.23.1:47:df:64:0000000000000000 Encapsulation: GRE-NULL Traffic statistics: Input bytes : 8400 Output bytes : 8400 Input packets: 100 Output packets: 100 Local statistics: Input bytes : 0 Output bytes : 0 Input packets: 0 Output packets: 0 Transit statistics: Input bytes : 8400 0 bps Output bytes : 8400 0 bps Input packets: 100 0 pps Output packets: 100 0 pps Protocol inet, MTU: 1476, Generation: 25, Route table: 0 Flags: None Addresses, Flags: Is-Primary Destination: Unspecified, Local: 192.168.0.1, Broadcast: Unspecified, Generation: 30

Exemplo: Configuração do GRE em túneis IPsec

Requisitos

Visão geral

Os túneis GRE oferecem segurança mínima, enquanto um túnel IPsec oferece segurança aprimorada em termos de confidencialidade, autenticação de dados e garantia de integridade. Além disso, o IPsec não pode suportar diretamente pacotes multicast. No entanto, se um túnel GRE encapsulado for usado primeiro, um túnel IPsec pode então ser usado para fornecer segurança ao pacote multicast. Em um túnel GRE sobre IPsec, todo o tráfego de roteamento (IP e não-IP) pode ser roteado. Quando o pacote original (IP/não-IP) é encapsulado por GRE, ele tem um cabeçalho IP conforme definido pelo túnel GRE, normalmente o endereço IP da interface do túnel. O protocolo IPsec pode entender o pacote IP; para que ele encapsula o pacote GRE para torná-lo GRE sobre IPsec.

As etapas básicas envolvidas na configuração do GRE sobre IPsec são as seguintes:

Configure o túnel IPsec baseado em rota.

Configure o túnel GRE.

Configure uma rota estática com o destino como a sub-rede remota por meio da interface gr.

Configure a rota estática para o endpoint GRE com a interface st0 como próximo salto.

Configuração

Neste exemplo, a configuração padrão tem a interface de sub-rede local como ge-0/0/0 com o endereço IPv4 como 10.10.11.1/24. A sub-rede de destino é 10.10.10.0/24. Os endpoints de túnel de interface gr-0/0 são endereços de loopback em ambos os lados, com o endereço IPv4 de loopback local como 172.20.1.1 e o endereço IPv4 de loopback remoto como 172.20.1.2. As interfaces gr-0/0/0, st0 e lo0 estão vinculadas a uma zona de segurança e as políticas são criadas de acordo.

Configuração de uma interface GRE em um túnel IPsec

Procedimento passo a passo

Configure o GRE no nível de

[set interfaces interface-name unit unit-number]hierarquia, onde o nome da interface é ge-0/0/0, e a família é definida como inet.[edit interfaces] user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.10.11.1/24

Configure os endpoints do túnel gr e especifique o endereço de origem, o endereço de destino e a família como inet para os endpoints do túnel.

[edit interfaces] user@host# set interfaces gr-0/0/0 unit 0 tunnel source 172.20.1.1 destination 172.20.1.2 user@host# set interfaces gr-0/0/0 unit 0 family inet 192.168.1.1/24

Configure da mesma forma a interface lo0 e st0 com o conjunto familiar como inet.

[edit interfaces] user@host# set interfaces lo0 unit 0 family inet address 172.20.1.1/32

[edit interfaces] user@host# set interfaces st0 unit 0 family inet

Configura as interfaces GRE com zonas de segurança. Use o

show zonescomando para visualizar as zonas, onde as interfaces de túnel configuradas, lo0 e st0 são exibidas.[edit security zones security-zones trust]] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces gr-0/0/0.0 user@host# set zones zone names protocols all user@host# set interfaces lo0.0 user@host# set interfaces st0.0

[edit security zones security-zones untrust]] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces gr-0/0/0.0.1 user@host# set interfaces lo0.0 user@host# set interfaces st0.0

Resultados

No modo de configuração, confirme a configuração da sua interface entrando no show comando. As interfaces configuradas estão vinculadas a uma zona de segurança no nível de [edit security] hierarquia. Use o show zones comando para visualizar as zonas, onde as interfaces configuradas (gr-, st0.0 e lo0) são exibidas. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

Parâmetros para configurar as interfaces GRE:

user@host> show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.10.11.1/24;

}

}

}

gr-0/0/0 {

unit 0 {

tunnel {

source 172.20.1.1;

destination 172.20.1.2;

}

family inet {

address 192.168.1.1/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 172.20.1.1/32;

}

}

}

st0 {

unit 0 {

family inet;

}

}

[edit]

root@Juniper# show

routing-options {

static {

route 10.10.10.0/24 next-hop gr-0/0/0.0;

route 172.20.1.2/32 next-hop st0.0;

}

}

Parâmetros para configurar as interfaces GRE com zonas de segurança:

[edit security]

root@Juniper# show

zones {

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

gr-0/0/0.0;

lo0.0;

st0.0;

}

}

}

Exemplo: configuração de um túnel GRE quando o destino do túnel está em uma instância de roteamento

Requisitos

Visão geral

Você pode configurar um túnel GRE quando o destino do túnel estiver em uma instância de roteamento padrão ou em uma instância de roteamento não padrão. A configuração de um túnel GRE requer a definição da fonte do túnel e dos endereços de destino do túnel. Se o destino do túnel estiver em uma instância de roteamento e houver mais de uma instância de roteamento presente, você precisa especificar a instância de roteamento correta e também a tabela de roteamento a ser usada para chegar ao endereço de destino do túnel configurado.

O endereço de destino do túnel é por padrão considerado acessível usando a tabela de roteamento padrão "inet.0".

Configuração

Neste exemplo, você pode configurar um túnel GRE entre as interfaces gr-em firewalls da Série SRX com duas instâncias. As instâncias são quando o destino do túnel está em uma instância de roteamento padrão e quando o destino do túnel está em uma instância de roteamento não padrão.

- Configuração de um túnel GRE quando o destino do túnel está em uma instância de roteamento padrão

- Configuração de um túnel GRE quando o destino do túnel está em uma instância de roteamento não padrão

- Resultados

Configuração de um túnel GRE quando o destino do túnel está em uma instância de roteamento padrão

Este exemplo usa a instância de roteamento padrão para chegar ao destino do túnel. Por causa disso, a tabela de roteamento inet.0 é usada por padrão.

Procedimento passo a passo

Especifique o endereço de origem e destino do túnel.

[edit interfaces] user@host# set interfaces gr-0/0/0 unit 0 tunnel source 172.16.0.1 destination 10.10.1.2 user@host# set interfaces gr-0/0/0 unit 0 family inet 192.168.100.1/30;

Configure a interface ge-interface e lo0 com o conjunto familiar como inet.

[edit interfaces] user@host# set interfaces ge-0/0/0 unit 0 family inet address 172.30.73.56/24 user@host# set interfaces lo0 unit 0 family inet address 172.16.0.1/32

-

Configure a interface de túnel GRE para opções de roteamento conforme mencionado no tópico de configuração GRE.

Configuração de um túnel GRE quando o destino do túnel está em uma instância de roteamento não padrão

Para uma instância de roteamento não padrão, certifique-se de que você já configurou a interface gr-0/0/0.

Procedimento passo a passo

Configure o túnel GRE com a interface gr-0/00 e o conjunto familiar como inet.

[edit interfaces] user@host# set interfaces gr-0/00 unit 0 family inet address

Especifique o endereço de origem e destino do túnel.

[edit interfaces] user@host# set interfaces gr-0/0/0 unit 0 tunnel source 172.16.0.1 tunnel destination 10.10.1.2 family inet 192.168.100.1/30;

Configure a interface ge-interface e lo0 com o conjunto familiar como inet.

[edit interfaces] user@host# set interfaces ge-0/0/0 unit 0 family inet address 172.30.73.56/24 user@host# set interfaces lo0 unit 0 family inet address 172.16.0.1/32

Configure as instâncias de roteamento usadas para a interface do túnel.

[edit routing-instances] user@host# set routing-instances test instance-type virtual-router user@host# set routing-instances test routing-options static route 10.10.1.2/32 next-hop 172.30.73.57 user@host# set routing-instances test interface ge-0/0/0.0

Configure a instância de roteamento para interfaces de túnel GRE.

[edit interfaces] user@host# set interfaces gr-0/0/0 unit 0 tunnel routing-instance destination test

Adicione a rota estática para o destino do túnel.

[edit interfaces] user@host# set routing-options static route 10.10.1.2/32 next-table test.inet.0

Nota:Quando o firewall da Série SRX está no modo pacote, você não precisa configurar uma rota estática para tornar o destino do túnel acessível a partir do inet.0. No entanto, você ainda precisa especificar a instância de roteamento correta sob a interface gr-0/0/0.

Resultados

No modo de configuração, confirme sua configuração nos dispositivos inserindo o show comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

Quando o destino do túnel estiver em uma instância de roteamento padrão:

interfaces {

gr-0/0/0 {

unit 0 {

tunnel {

source 172.16.0.1;

destination 10.10.1.2;

}

family inet {

address 192.168.100.1/30;

}

}

}

ge-0/0/0 {

unit 0 {

family inet {

address 172.30.73.56/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 172.16.0.1/32;

}

}

}

...

}

routing-options {

static {

route 10.10.1.2/32 next-hop 172.30.73.57; # Tunnel destination is reachable from default routing-instance

...

}

}

routing-instances {

test {

instance-type virtual-router;

interface gr-0/0/0.0;

routing-options {

...

}

}

}

Quando o destino do túnel estiver em uma instância de roteamento não padrão:

interfaces {

gr-0/0/0 {

unit 0 {

tunnel {

source 172.16.0.1;

destination 10.10.1.2;

routing-instance {

destination test; # Routing-instance to reach tunnel destination

}

}

family inet {

address 192.168.100.1/30;

}

}

}

ge-0/0/0 {

unit 0 {

family inet {

address 172.30.73.56/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 172.16.0.1/32;

}

}

}

...

}

routing-options {

static {

route 10.10.1.2/32 next-table test.inet.0; # Tunnel destination is reachable via test.inet.0

...

}

}

routing-instances {

test {

instance-type virtual-router;

interface ge-0/0/0;

routing-options {

static {

route 10.10.1.2/32 next-hop 172.30.73.57; # Tunnel destination is reachable from non-default routing-instance

...

}

}

}

}

Verificação

Verificação do uso de rotas estáticas

Propósito

Verifique se a rota estática é usada.

Ação

Execute o show route forwarding table comando.

user@host> show route forwarding-table table test

No Title

Routing table: test.inet

Internet:

Enabled protocols: Bridging,

Destination Type RtRef Next hop Type Index NhRef Netif

default perm 0 rjct 597 1

0.0.0.0/32 perm 0 dscd 590 1

10.10.1.2/32 user 1 172.30.73.57 hold 598 4 ge-0/0/0.0

172.16.0.1.10.10.1.2.47/72

dest 0 locl 617 1

172.30.73.0/24 intf 0 rslv 588 1 ge-0/0/0.0

172.30.73.0/32 dest 0 172.30.73.0 recv 586 1 ge-0/0/0.0

172.30.73.56/32 intf 0 172.30.73.56 locl 587 2

172.30.73.56/32 dest 0 172.30.73.56 locl 587 2

172.30.73.57/32 dest 0 172.30.73.57 hold 598 4 ge-0/0/0.0

172.30.73.255/32 dest 0 172.30.73.255 bcst 585 1 ge-0/0/0.0

224.0.0.0/4 perm 0 mdsc 596 1

224.0.0.1/32 perm 0 224.0.0.1 mcst 600 1

255.255.255.255/32 perm 0 bcst 601 1

Verificação da rota estática usada em instância padrão

Propósito

Verifique se a rota estática é usada para a instância padrão.

Ação

Execute o show route forwarding table comando.

user@host> show route forwarding-table matching 10.10.1.2 Routing table: default.inet Internet: Enabled protocols: Bridging, Destination Type RtRef Next hop Type Index NhRef Netif 10.10.1.2/32 user 0 rtbl 604 3