Alta disponibilidade entre chassis para MS-MIC e MS-MPC (versão 15.1 e anteriores)

Este tópico se aplica ao Junos OS versão 15.1 e anteriores. (Para o Junos OS versão 16.1 e superior, consulte a sincronização stateful entre chassis para fluxos de NAT e Firewall com estado de longa duração (MS-MPC, MS-MIC) Visão geral (versão 16.1 e posterior).)

A alta disponibilidade entre chassis oferece suporte à sincronização stateful de serviços usando um switchover para um PIC de serviços de backup em um chassi diferente. Este tópico se aplica ao Junos OS versão 15.1 e anteriores. (Para o Junos OS versão 16.1 e superior, consulte a sincronização stateful entre chassis para fluxos de NAT e Firewall com estado de longa duração (MS-MPC, MS-MIC) Visão geral (versão 16.1 e posterior).) O recurso é descrito nos seguintes tópicos:

Alta disponibilidade entre chassis para Firewall com estado e visão geral do NAPT44 (MS-MIC, MS-MPC)

As implantações de NAT (CGN) de nível de operadora podem usar implementações de chassi duplo para fornecer um caminho de dados redundante e redundância para componentes-chave no roteador. Embora a alta disponibilidade intra-chassi possa ser usada em ambientes de chassi duplo, ela lida apenas com falhas de PIC de serviço. Se o tráfego for comutado para um roteador de backup devido a alguma outra falha no roteador, o estado será perdido. A alta disponibilidade entre chassis preserva o estado e fornece redundância usando menos PICs de serviço do que a alta disponibilidade intrachassi. Somente fluxos de longa duração são sincronizados entre o chassi principal e de backup no par de alta disponibilidade. Os PICs de serviço não replicam o estado até que um comando CLI explícito, request services redundancy (synchronize | no-synchronize), seja emitido para iniciar ou parar a replicação de estado. As informações de firewall stateful, NAPT44 e estado do APP podem ser sincronizadas.

Quando os PICs primários e de backup estão ativos, a replicação é iniciada imediatamente quando o request services redundancy command é emitido.

Para usar a alta disponibilidade entre chassis, você deve usar conjuntos de serviços configurados para interfaces de serviço de próximo salto. A alta disponibilidade entre chassis funciona com interfaces de serviço ms configuradas em placas de interface MS-MIC ou MS-MPC. Uma unidade diferente da unidade 0 deve ser configurada com a ip-address-owner service-plane opção.

As seguintes restrições se aplicam:

NAPT44 é o único tipo de tradução com suporte.

O ponto de verificação não é compatível com ALGs, PBA (alocação de bloco de porta) PBA, mapeamento independente de endpoint (EIM) ou filtros independentes de endpoint (EIF).

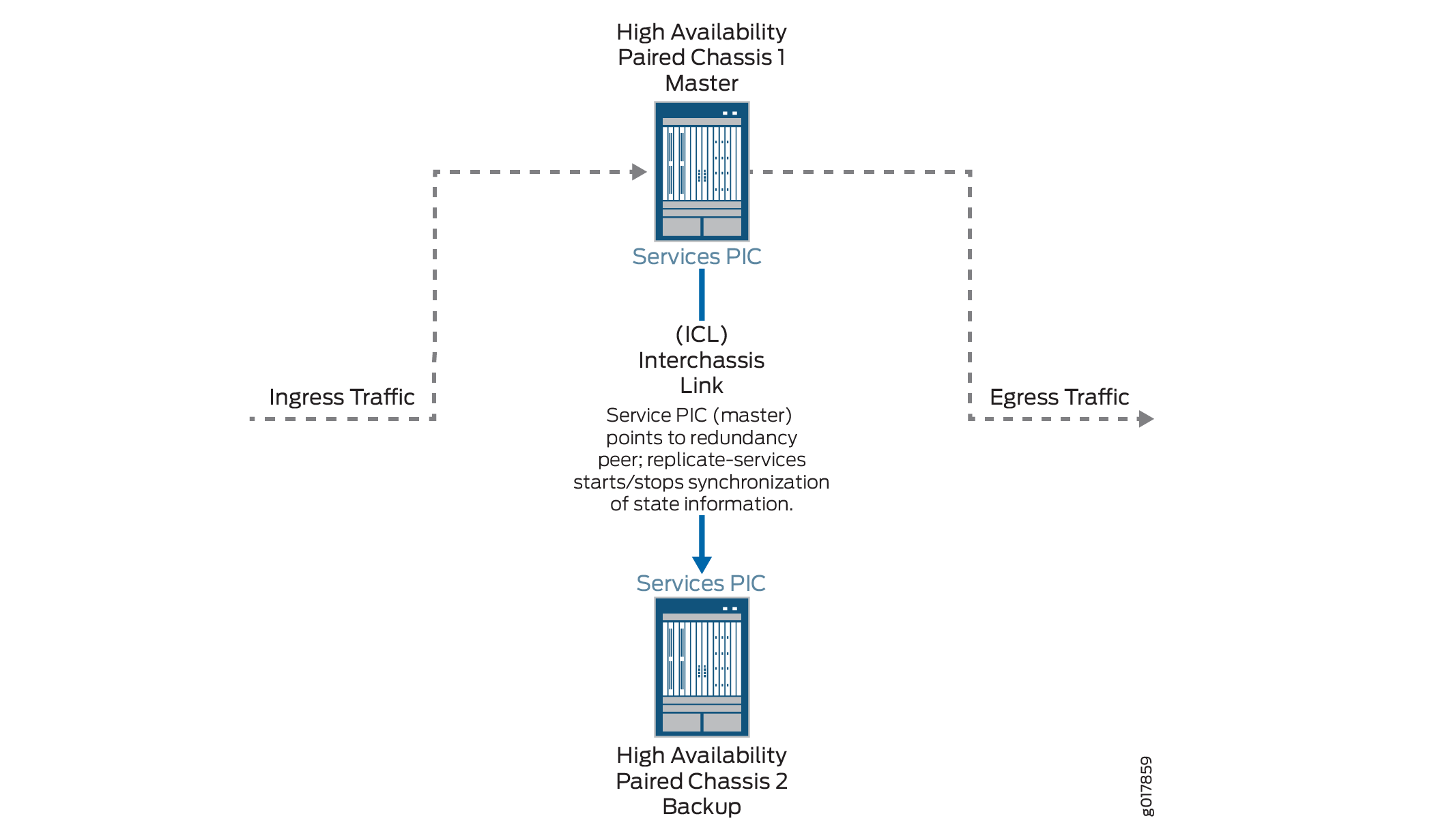

A Figura 1 mostra a topologia de alta disponibilidade entre chassis.

de alta disponibilidade entre chassis

de alta disponibilidade entre chassis

Configuração da alta disponibilidade entre chassis para Firewall com estado e NAPT44 (MS-MPC, MS-MIC)

Para configurar a disponibilidade entre chassis para firewall stateful e NAPT44 em PICS de serviço MS-MIC ou MS-MPC, execute as seguintes etapas de configuração em cada chassi do par de alta disponibilidade:

Exemplo: alta disponibilidade stateful entre chassis para NAT e Firewall com estado (MS-MIC, MS-MPC)

Este exemplo mostra como configurar a alta disponibilidade entre chassis para firewall stateful e serviços NAT.

Requerimentos

Este exemplo usa os seguintes componentes de hardware e software:

Dois roteadores MX480 com placas de linha MS-MPC

Junos OS versão 13.3 ou posterior

Visão geral

Dois roteadores MX 3D são configurados de forma idêntica para facilitar o failover stateful para serviços de firewall e NAT em caso de falha do chassi.

Configuração

Para configurar a alta disponibilidade entre chassis para este exemplo, execute estas tarefas:

- Configuração rápida da CLI

- Configuração de interfaces para chassi 1.

- Configurar informações de roteamento para o chassi 1

- Configuração de NAT e Firewall com estado para o Chassi 1

- Configurando o conjunto de serviços

- Configuração de interfaces para o chassi 2

- Configurar informações de roteamento para o chassi 2

Configuração rápida da CLI

Para configurar rapidamente este exemplo nos roteadores, copie os comandos a seguir e cole-os na janela do terminal do roteador depois de remover as quebras de linha e substituir as informações de interface específicas do seu site.

A configuração a seguir é para o chassi 1.

[edit] set interfaces ms-4/0/0 redundancy-options redundancy-peer ipaddress 5.5.5.2 set interfaces ms-4/0/0 redundancy-options routing-instance HA set interfaces ms-4/0/0 unit 10 ip-address-owner service-plane set interfaces ms-4/0/0 unit 10 family inet address 5.5.5.1/32 set interfaces ms-4/0/0 unit 20 family inet set interfaces ms-4/0/0 unit 20 service-domain inside set interfaces ms-4/0/0 unit 30 family inet set interfaces ms-4/0/0 unit 30 service-domain outside set interfaces ge-2/0/0 vlan-tagging set interfaces ge-2/0/0 unit 0 vlan-id 100 family inet address 20.1.1.1/24 set routing-instances HA instance-type vrf set routing-instances HA interface ge-2/0/0.0 set routing-instances HA interface ms-4/0/0.10 set routing-instances HA route-distinguisher 1:1 set policy-options policy-statement dummy term 1 then reject set routing-instances HA vrf-import dummy set routing-instances HA vrf-export dummy set routing-instances HA routing-options static route route 5.5.5.1/32 next-hop ms-4/0/0.10 set routing-instances HA routing-options static route route 5.5.5.2/32 next-hop 20.1.1.2 set services nat pool p2 address 32.0.0.0/24 set services nat pool p2 port automatic random-allocation set services nat pool p2 address-allocation round-robin set services nat rule r2 match-direction input set services nat rule r2 term t1 from source-address 129.0.0.0/8 set services nat rule r2 term t1 from source-address 128.0.0.0/8 set services nat rule r2 term t1 then translated source-pool p2 set services nat rule r2 term t1 then translated translation-type napt-44 set services nat rule r2 term t1 then translated address-pooling paired set services nat rule r2 term t1 then syslog set services stateful-firewall rule r2 match-direction input set services stateful-firewall rule r2 term t1 from source-address any-unicast set services stateful-firewall rule r2 term t1 then accept set services stateful-firewall rule r2 term t1 then syslog set services service-set ss2 replicate-services replication-threshold 180 set services service-set ss2 replicate-services stateful-firewall set services service-set ss2 replicate-services nat set services service-set ss2 stateful-firewall-rules r2 set services service-set ss2 nat-rules r2 set services service-set ss2 next-hop-service inside-service-interface ms-4/0/0.20 set services service-set ss2 next-hop-service outside-service-interface ms-4/0/0.30 set services service-set ss2 syslog host local class session-logs set services service-set ss2 syslog host local class stateful-firewall-logs set services service-set ss2 syslog host local class nat-logs

A configuração a seguir é para o chassi 2. O NAT, o firewall stateful e as informações do conjunto de serviços devem ser idênticos para os chassis 1 e 2.

set interfaces ms-4/0/0 redundancy-options routing-instance HA set interfaces ms-4/0/0 unit 10 ip-address-owner service-plane set interfaces ms-4/0/0 unit 10 family inet address 5.5.5.2/32 set interfaces ms-4/0/0 unit 20 family inet set interfaces ms-4/0/0 unit 20 service-domain inside set interfaces ms-4/0/0 unit 30 family inet set interfaces ms-4/0/0 unit 30 service-domain outside set interfaces ge-2/0/0 vlan-tagging set interfaces ge-2/0/0 unit 0 vlan-id 100 family inet address 20.1.1.2/24 set routing-instances HA instance-type vrf set routing-instances HA interface ge-2/0/0.0 set routing-instances HA interface ms-4/0/0.10 set routing-instances HA route-distinguisher 1:1 set routing-instances HA vrf-import dummy set routing-instances HA vrf-export dummy set routing-instances HA routing-options static route 5.5.5.2/32 next-hop ms-4/0/0.10 set routing-instances HA routing-options static route 5.5.5.1/32 next-hop 20.1.1.1 set services nat pool p2 address 32.0.0.0/24 set services nat pool p2 port automatic random-allocation set services nat pool p2 address-allocation round-robin set services nat rule r2 match-direction input set services nat rule r2 term t1 from source-address 129.0.0.0/8 set services nat rule r2 term t1 from source-address 128.0.0.0/8 set services nat rule r2 term t1 then translated source-pool p2 set services nat rule r2 term t1 then translated translation-type napt-44 set services nat rule r2 term t1 then translated address-pooling paired set services nat rule r2 term t1 then syslog set services stateful-firewall rule r2 match-direction input set services stateful-firewall rule r2 term t1 from source-address any-unicast set services stateful-firewall rule r2 term t1 then accept set services stateful-firewall rule r2 term t1 then syslog set services service-set ss2 replicate-services replication-threshold 180 set services service-set ss2 replicate-services stateful-firewall set services service-set ss2 replicate-services nat set services service-set ss2 stateful-firewall-rules r2 set services service-set ss2 nat-rules r2 set services service-set ss2 next-hop-service inside-service-interface ms-4/0/0.20 set services service-set ss2 next-hop-service outside-service-interface ms-4/0/0.30 set services service-set ss2 syslog host local class session-logs set services service-set ss2 syslog host local class stateful-firewall-logs set services service-set ss2 syslog host local class nat-logs

Configuração de interfaces para chassi 1.

Procedimento passo a passo

As interfaces para cada um dos pares de roteadores de HA são configuradas de forma idêntica, com exceção das seguintes opções de PIC de serviço:

redundancy-options redundancy-peer ipaddress addressunit unit-number family inet address addressde uma unidade, diferente de 0, que contém aip-address-owner service-planeopção

Para configurar interfaces:

Configure o PIC de serviço redundante no chassi 1.

[edit interfaces} user@host# set interfaces ms-4/0/0 redundancy-options redundancy-peer ipaddress 5.5.5.2 user@host# set interfaces ms-4/0/0 redundancy-options routing-instance HA user@host# set interfaces ms-4/0/0 unit 10 ip-address-owner service-plane user@host# set interfaces ms-4/0/0 unit 10 family inet address 5.5.5.1/32 user@host# set interfaces ms-4/0/0 unit 20 family inet user@host# set interfaces ms-4/0/0 unit 20 service-domain inside user@host# set interfaces ms-4/0/0 unit 30 family inet user@host# set interfaces ms-4/0/0 unit 30 service-domain outside

Configure as interfaces para o chassi 1 que são usadas como links de interchassis para tráfego de sincronização.

user@host# set interfaces ge-2/0/0 vlan-tagging user@host# set interfaces ge-2/0/0 unit 0 vlan-id 100 family inet address 20.1.1.1/24

Configure as interfaces restantes conforme necessário.

Resultados

user@host# show interfaces

ge-2/0/0 {

vlan-tagging;

unit 0 {

vlan-id 100;

family inet {

address 20.1.1.1/24;

}

}

}

ms-4/0/0 {

redundancy-options {

redundancy-peer {

ipaddress 5.5.5.2;

}

routing-instance HA;

}

unit 10 {

ip-address-owner service-plane;

family inet {

address 5.5.5.1/32;

}

}

unit 20 {

family inet;

family inet6;

service-domain inside;

}

unit 30 {

family inet;

family inet6;

service-domain outside;

}

}

}

Configurar informações de roteamento para o chassi 1

Procedimento passo a passo

A configuração detalhada de roteamento não está incluída neste exemplo. Uma instância de roteamento é necessária para o tráfego de sincronização de HA entre o chassi da seguinte forma:

Configure instâncias de roteamento para o Chassi 1.

user@host# set routing-instances HA instance-type vrf user@host# set routing-instances HA interface ge-2/0/0.0 user@host# set routing-instances HA interface ms-4/0/0.10 user@host# set routing-instances HA route-distinguisher 1:1 user@host# set policy-options policy-statement dummy term 1 then reject user@host# set routing-instances HA vrf-import dummy user@host# set routing-instances HA vrf-export dummy user@host# set routing-instances HA routing-options static route route 5.5.5.1/32 next-hop ms-4/0/0.10 user@host# set routing-instances HA routing-options static route route 5.5.5.2/32 next-hop 20.1.1.2

Resultados

user@host# show routing-instances

HA {

instance-type vrf;

interface ge-2/0/0.0;

interface ms-4/0/0.10;

route-distinguisher 1:1;

vrf-import dummy;

vrf-export dummy;

routing-options {

static {

route 5.5.5.1/32 next-hop ms-4/0/0.10;

route 5.5.5.2/32 next-hop 20.1.1.2;

}

}

}

Configuração de NAT e Firewall com estado para o Chassi 1

Procedimento passo a passo

Configure o NAT e o firewall stateful de forma idêntica em ambos os roteadores. Para configurar o NAT e o firewall stateful:

Configure o NAT conforme necessário.

user@host# set services nat pool p2 address 32.0.0.0/24 user@host# set services nat pool p2 port automatic random-allocation user@host# set services nat pool p2 address-allocation round-robin user@host# set services nat rule r2 match-direction input user@host# set services nat rule r2 term t1 from source-address 129.0.0.0/8 user@host# set services nat rule r2 term t1 from source-address 128.0.0.0/8 user@host# set services nat rule r2 term t1 then translated source-pool p2 user@host# set services nat rule r2 term t1 then translated translation-type napt-44 user@host# set services nat rule r2 term t1 then translated address-pooling paired user@host# set services nat rule r2 term t1 then syslog

Configure o firewall stateful conforme necessário.

user@host# set services stateful-firewall rule r2 match-direction input user@host# set services stateful-firewall rule r2 term t1 from source-address any-unicast user@host# set services stateful-firewall rule r2 term t1 then accept user@host# set services stateful-firewall rule r2 term t1 then syslog

Resultados

user@host# show services nat

nat {

pool p2 {

address 32.0.0.0/24;

port {

automatic {

random-allocation;

}

}

address-allocation round-robin;

}

rule r2 {

match-direction input;

term t1 {

from {

source-address {

129.0.0.0/8;

128.0.0.0/8;

}

}

then {

translated {

source-pool p2;

translation-type {

napt-44;

}

address-pooling paired;

}

syslog;

}

}

}

}

}

user@host show services stateful-firewell

rule r2 {

match-direction input;

term t1 {

from {

source-address {

any-unicast;

}

}

then {

accept;

syslog;

}

}

}

Configurando o conjunto de serviços

Procedimento passo a passo

Configure o conjunto de serviços de forma idêntica em ambos os roteadores. Para configurar o conjunto de serviços:

Configure as opções de replicação do conjunto de serviços.

user@host# set services service-set ss2 replicate-services replication-threshold 180 user@host# set services service-set ss2 replicate-services stateful-firewall user@host# set services service-set ss2 replicate-services nat

Configure referências a NAT e regras de firewall stateful para o conjunto de serviços.

user@host# set services service-set ss2 stateful-firewall-rules r2 user@host# set services service-set ss2 nat-rules r2

Configure a interface de serviço de próximo salto no MS-PIC.

user@host# set services service-set ss2 next-hop-service inside-service-interface ms-4/0/0.20 user@host# set services service-set ss2 next-hop-service outside-service-interface ms-4/0/0.30

Configure as opções de log desejadas.

user@host# set services service-set ss2 syslog host local class session-logs user@host# set services service-set ss2 syslog host local class stateful-firewall-logs user@host# set services service-set ss2 syslog host local class nat-logs

Resultados

user@host# show services service-set ss2

syslog {

host local {

class {

session-logs;

inactive: stateful-firewall-logs;

nat-logs;

}

}

}

replicate-services {

replication-threshold 180;

stateful-firewall;

nat;

}

stateful-firewall-rules r2;

inactive: nat-rules r2;

next-hop-service {

inside-service-interface ms-3/0/0.20;

outside-service-interface ms-3/0/0.30;

}

}

Configuração de interfaces para o chassi 2

Procedimento passo a passo

As interfaces para cada um dos pares de roteadores de HA são configuradas de forma idêntica, com exceção das seguintes opções de PIC de serviço:

redundancy-options redundancy-peer ipaddress addressunit unit-number family inet address addressde uma unidade, diferente de 0, que contém aip-address-owner service-planeopção

Configure o PIC de serviço redundante no chassi 2.

O

redundancy-peer ipaddressaponta para o endereço da unidade (unidade 10) no ms-4/0/0 no chassi no chassi 1 que contém aip-address-owner service-planedeclaração.[edit interfaces} set interfaces ms-4/0/0 redundancy-options redundancy-peer ipaddress 5.5.5.1 user@host# set interfaces ms-4/0/0 redundancy-options routing-instance HA user@host# set interfaces ms-4/0/0 unit 10 ip-address-owner service-plane user@host# set interfaces ms-4/0/0 unit 10 family inet address 5.5.5.2/32 user@host# set interfaces ms-4/0/0 unit 20 family inet user@host# set interfaces ms-4/0/0 unit 20 service-domain inside user@host# set interfaces ms-4/0/0 unit 30 family inet user@host# set interfaces ms-4/0/0 unit 30 service-domain outside

Configure as interfaces para o chassi 2 que são usadas como links de interchassis para tráfego de sincronização

user@host# set interfaces ge-2/0/0 vlan-tagging user@host# set interfaces ge-2/0/0 unit 0 vlan-id 100 family inet address 20.1.1.2/24

Configure as interfaces restantes para o chassi 2 conforme necessário.

Resultados

user@host# show interfaces

ms-4/0/0 {

redundancy-options {

redundancy-peer {

ipaddress 5.5.5.1;

}

routing-instance HA;

}

unit 0 {

family inet;

}

unit 10 {

ip-address-owner service-plane;

family inet {

address 5.5.5.2/32;

}

}

ge-2/0/0 {

vlan-tagging;

unit 0 {

vlan-id 100;

family inet {

address 20.1.1.2/24;

}

}

unit 10 {

vlan-id 10;

family inet {

address 2.10.1.2/24;

}

Configurar informações de roteamento para o chassi 2

Procedimento passo a passo

A configuração detalhada de roteamento não está incluída neste exemplo. Uma instância de roteamento é necessária para o tráfego de sincronização de HA entre os dois chassis e está incluída aqui.

Configure instâncias de roteamento para chassis 2.

user@host# set routing-instances HA instance-type vrf user@host# set routing-instances HA interface ge-2/0/0.0 user@host# set routing-instances HA interface ms-4/0/0.10 user@host# set routing-instances HA route-distinguisher 1:1 user@host# set policy-options policy-statement dummy term 1 then reject user@host# set routing-instances HA vrf-import dummy user@host# set routing-instances HA vrf-export dummy user@host# set routing-instances HA routing-options static route 5.5.5.2/32 next-hop ms-4/0/0.10 user@host# set routing-instances HA routing-options static route 5.5.5.1/32 next-hop 20.1.1.1

Observação:As etapas de configuração a seguir são idênticas às etapas mostradas para o chassi 1.

Configuração de NAT e Firewall com estado

Configurando o conjunto de serviços

Resultados

user@host# show services routing-instances

HA {

instance-type vrf;

interface xe-2/2/0.0;

interface ms-4/0/0.10;

route-distinguisher 1:1;

vrf-import dummy;

vrf-export dummy;

routing-options {

static {

route 5.5.5.2/32 next-hop ms-4/0/0.10;

route 5.5.5.1/32 next-hop 20.1.1.1;

}

}